pikachu渗透测试靶场

靶场的搭建:

打开浏览器搜索pikachu的搭建,网上有很多佬都写过,我就不写了

暴力破解:

概述:

Burte Force(暴力破解)概述

暴力破解是一攻击具手段,在web攻击中,一般会使用这种手段对应用系统的认证信息进行获取,其过程就是使用大量的认证信息在认证接口进行尝试登录,直到得到正确的结果 为了提高效率,暴力破解一般会使用带有字典的工具来进行自动化操作

理论上来说,大多数系统都是可以被暴力破解的,只要攻击者有足够强大的计算能力和时间,所以断定一个系统是否存在暴力破解漏洞,其条件也不是绝对的,我们说一个web应用系统存在暴力破解漏洞,一般是指该web应用系统没有采用或者采用了比较弱的认证安全策略,导致其被暴力破解的“可能性”变的比较高

这里的认证安全策略, 包括:

1.是否要求用户设置复杂的密码;

2.是否每次认证都使用安全的验证码(想想你买火车票时输的验证码~)或者手机otp;

3.是否对尝试登录的行为进行判断和限制(如:连续5次错误登录,进行账号锁定或IP地址锁定等);

4.是否采用了双因素认证; ...等等

千万不要小看暴力破解漏洞,往往这种简单粗暴的攻击方式带来的效果是超出预期的!

从来没有哪个时代的黑客像今天一样热衷于猜解密码 ---奥斯特洛夫斯基

基于表单的暴力破解:

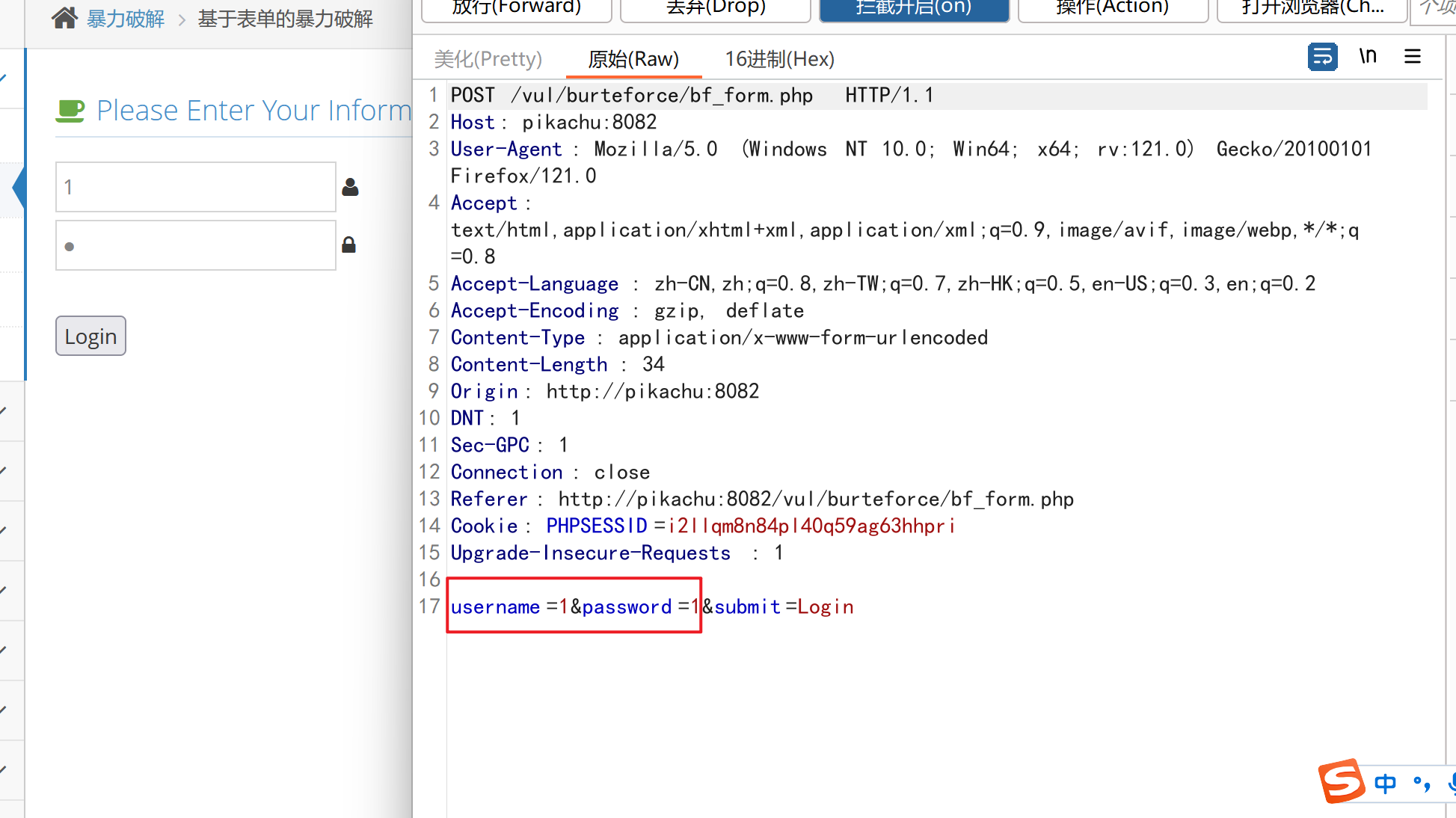

这里是一个登录界面,我们随意输入一个账号和密码上去,让后用bp进行抓包,如下图:

然后右键,点击发送到Intruder

进入 Intruder界面后,我们需要选择需要对需要破解的数据进行标记,并且选择攻击方式(Attack type)

首先选择clear$,清除所有位置,然后分别选中username和password输入的数据进行标记,点击Add$,最后选择攻击方式Cluster bomb,因为这里需要爆破的是用户名和密码,所以要选择多个playload集合进行攻击

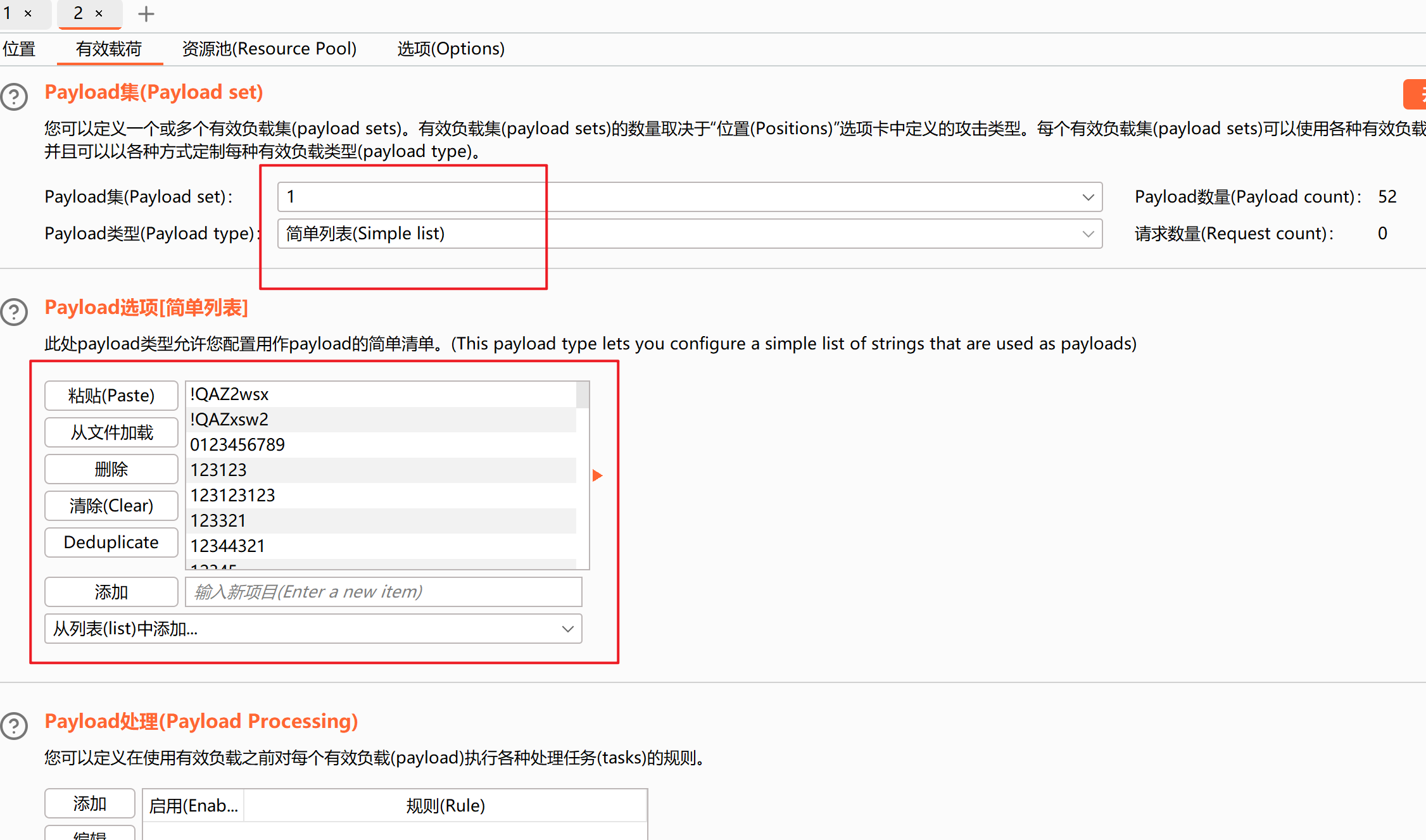

随后进入Payloads模块,在payload set 1位置,也就是username位置,上传关于我们的账号的字典,在2位置选择我们的password字典,这里如果没有字典,可以去网上查找,或者直接手动添加爆破的数据

然后点开始攻击,爆破结束后,我们可以根据返回数据长度来判断正确的账号密码,返回长度不同于其他数据包的,就是正确的账号密码,也可以查看其对应的响应内容来判断,此处账号:admin 密码:123456

最后成功登陆