在安全测试中,若WEB无法取得进展或无WEB的情况下,我们需要借助app或其他资产进行信息收集,从而开展后续渗透,那么其中的信息收集就尤为重要,这里我们用案例讲解试试如何!

1、本课重点

APP提取一键反编译提取

APP抓取数据包进行工具配合

各种第三方应用相关探针技术

各种服务接口信息相关探针技术

2、演示案例

1.APP提取及抓包及后续配合

(1)某APK一键提取反编译

漏了个大洞使用方法

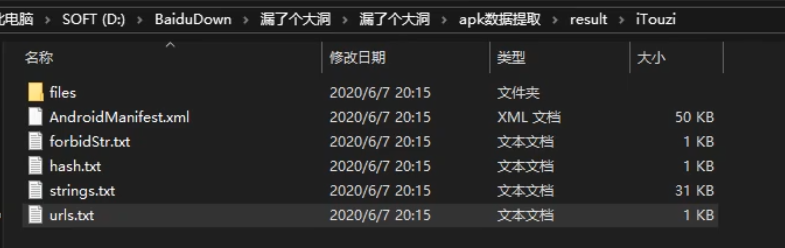

<1>把apk放到“apk数据提取/apps”目录下,运行apkAnalyser.exe自动提取

<2>“apk数据提取/result/(与apk同名)/files”下是反编译文件

<3>“apk数据提取/result/(与apk同名)”下的其他文件是从apk提取出来的数据

(2)利用burp历史抓更多URL

通过Burp Suite做信息收集

Burp Suite需要安装CA证书才能抓HTTPS包

通过“Proxy-Options”调整代理监听地址端口

把手机模拟器也设置对应的代理地址和端口

关闭“Intercept”,代理开着,尽量点开更多的页面

从“HTTP history”查看数据包

2.某IP无WEB框架下的第三方测试

- 各种端口一顿乱扫-思路

- 各种接口一顿乱扫-思路

- 接口部分一顿乱扫-思路

(1)nmap扫描

(2)黑暗引擎扫描(shodan、ZoomEye、fofa)

强大的引擎,开放的端口、端口可能对应的服务都能检测出来,三个都试试

也可以写个脚本同时搜索并导出结果

3.群友WEB授权测试下的服务测试

目标:凯儿得乐网站

工具:黑暗引擎: shodan、FOFA,站长工具,端口扫描工具nmap

操作时,搜索引擎查看信息;nmap查看端口信息;资产信息、旁注、类似域名、子域名等进行搜索和查端口。

3、涉及资源