“了解你的敌人,了解他的剑。” 宫本武藏在他的著作《五环之书:经典战略指南》中写道。他还写道,“你通过了解敌人的时机,并利用敌人没有预料到的时机来赢得战斗。” 虽然这是在剑和长矛赢得战斗时写的,但它也适用于通过键盘和精心制作的数据包发起攻击的网络空间。您对目标的基础设施和人员了解得越多,就越能更好地策划您的攻击。

在红队行动中,您可能只会从公司名称开始,您需要从公司名称开始收集有关目标的信息。这就是侦察发挥作用的地方。侦察(侦察)可以定义为对目标(客户)的初步调查或观察,而不提醒他们注意您的活动。如果您的侦察活动产生太多噪音,对方就会收到警报,这可能会降低您成功的可能性。

侦查分类

侦察(recon)可分为两部分:

- 被动侦察:可以通过被动观察来进行

- 主动侦察:需要与目标互动来激怒它,以观察它的反应。

被动侦察不需要与目标互动。换句话说,您不会向目标或目标拥有的系统发送任何数据包或请求。相反,被动侦察依赖于由第三方收集和维护的公开可用信息。开源情报 (OSINT) 用于收集有关目标的信息,可以像查看目标的公开社交媒体资料一样简单。我们可能收集的示例信息包括域名、IP 地址块、电子邮件地址、员工姓名和职位发布。

主动侦察需要通过发送请求和数据包并观察目标是否响应以及如何响应来与目标进行交互。收集到的回复——或者没有回复——将使我们能够扩展我们开始使用被动侦察开发的图景。主动侦察的一个例子是使用 Nmap 扫描目标子网和活动主机。

内置工具

whoisdig,nslookup,hosttraceroute/tracert

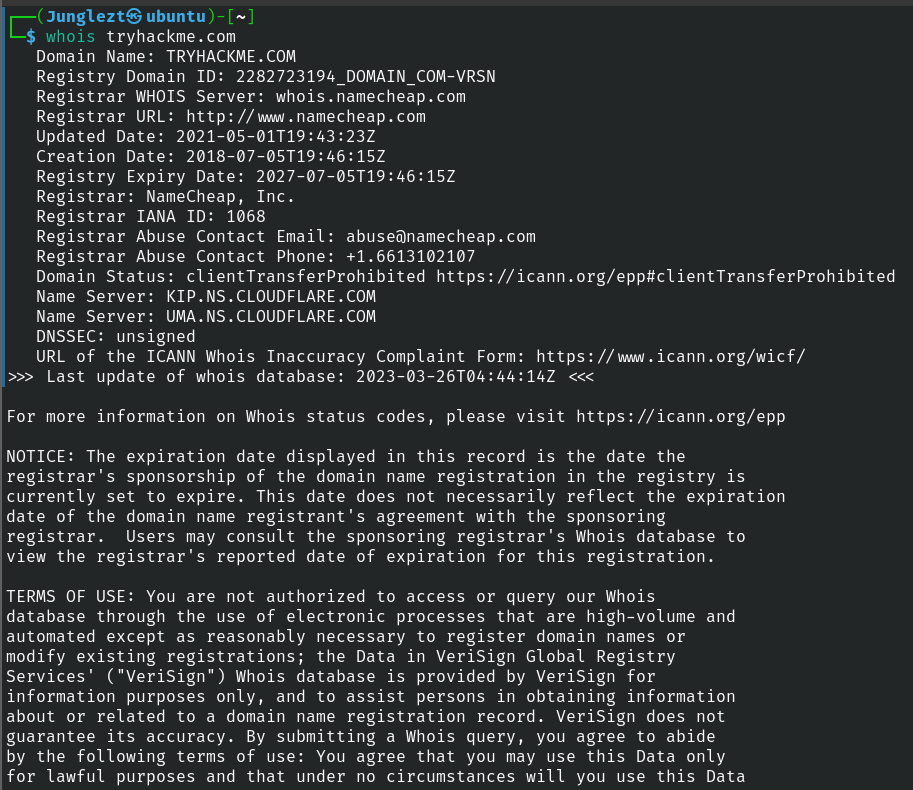

在开始使用该whois 工具之前,让我们先了解一下 WHOIS。WHOIS 是遵循RFC 3912规范的请求和响应协议。WHOIS 服务器在 TCP 端口 43 上侦听传入请求。域名注册商负责维护其租用域名的 WHOIS 记录。whois将查询 WHOIS 服务器以提供所有保存的记录。在下面的示例中,我们可以看到whois为我们提供了:

- 注册商 WHOIS 服务器

- 注册商网址

- 记录创建日期

- 记录更新日期

- 注册人联系信息和地址(除非出于隐私原因而隐瞒)

- 管理员联系信息和地址(除非出于隐私原因而隐瞒)

- 技术联系信息和地址(除非出于隐私原因而隐瞒)

正如我们在上面看到的,仅用一个域名就可以获得很多有价值的信息。查找之后whois,我们可能会幸运地找到姓名、电子邮件地址、邮政地址和电话号码,以及其他技术信息。在查询结束时whois,我们会找到相关域的权威名称服务器。

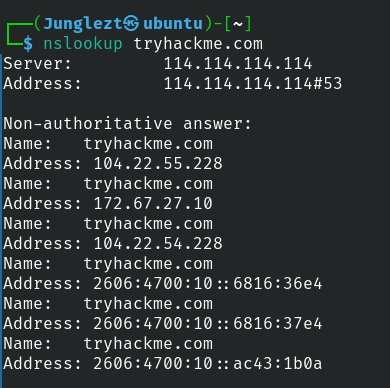

可以使用我们系统上的许多不同工具执行 DNS 查询,尤其是类 Unix 系统。类 Unix 系统、Windows 和 macOS 上的一种常见工具是nslookup. 在下面的查询中,我们可以看到如何nslookup使用默认的 DNS 服务器来获取与我们域相关的 A 和 AAAA 记录。

类 Unix 系统上常见的另一个工具是digDomain Information Groper (dig) 的缩写。dig提供了很多查询选项,甚至允许您指定要使用的不同 DNS 服务器。例如,我们可以使用 Cloudflare 的 DNS 服务器:dig @1.1.1.1 tryhackme.com.

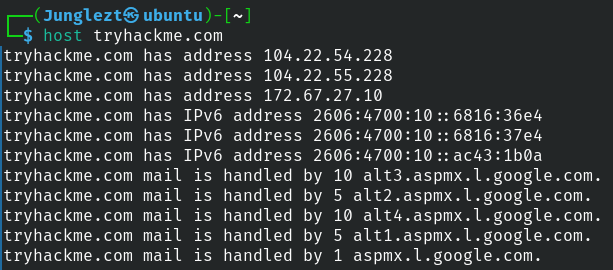

host是查询 DNS 服务器以获取 DNS 记录的另一种有用的替代方法。考虑以下示例。

类 Unix 系统附带的最终工具是traceroute,或者在 MS Windows 系统上是tracert. 顾名思义,它跟踪数据包从我们的系统到目标主机所采用的路由。下面的控制台输出显示,它traceroute为我们提供了将我们连接到目标系统的路由器(跃点)。值得强调的是,有些路由器不响应发送的数据包traceroute,因此我们看不到它们的 IP 地址;*用于表示这种情况

pentester@TryHackMe$ traceroute cafe.thmredteam.com

traceroute to cafe.thmredteam.com (172.67.212.249), 30 hops max, 60 byte packets

1 _gateway (192.168.0.1) 3.535 ms 3.450 ms 3.398 ms

2 * * *

3 * * *

4 * * *

5 * * *

6 * * *

7 172.16.79.229 (172.16.79.229) 4.663 ms 6.417 ms 6.347 ms

8 * * *

9 172.16.49.1 (172.16.49.1) 6.688 ms 172.16.48.1 (172.16.48.1) 6.671 ms 172.16.49.1 (172.16.49.1) 6.651 ms

10 213.242.116.233 (213.242.116.233) 96.769 ms 81.52.187.243 (81.52.187.243) 96.634 ms 96.614 ms

11 bundle-ether302.pastr4.paris.opentransit.net (193.251.131.116) 96.592 ms 96.689 ms 96.671 ms

12 193.251.133.251 (193.251.133.251) 96.679 ms 96.660 ms 72.465 ms

13 193.251.150.10 (193.251.150.10) 72.392 ms 172.67.212.249 (172.67.212.249) 91.378 ms 91.306 ms

总之,我们始终可以依赖:

whois查询 WHOIS 数据库nslookup,dig, 或host查询 DNS服务器

WHOIS 数据库和 DNS 服务器保存公开信息,查询其中任何一个都不会产生任何可疑流量。

此外,我们可以依靠 Traceroute(traceroute在 Linux 和 macOS 系统以及tracertMS Windows 系统上)来发现我们的系统和目标主机之间的跃点。