今天,我们很高兴向大家介绍 Kali 的最新版本 2023.3。这次的更新虽然没有在外观上增加很多新功能,但其中许多改进都是在系统内部进行的,这些改进对于开发团队来说非常有益处,同时也会以间接的方式对最终用户产生积极的影响。不言而喻,除了标准更新外,还有许多新软件包和工具。如果你想亲自看看有哪些新功能,请下载或升级已有的 Kali Linux 安装版本。

自 5 月份发布 2023.2 版本以来的更新日志要点如下

- 内部基础架构 - 正在对主流技术栈进行重大修改

- Kali Autopilot - 对自动化攻击框架进行了大修

- 新工具 - 本轮新增 9 个工具!

内部基础架构

随着今年夏天 Debian 12 的发布,我们借此机会重新工作、重新设计并重新构建了我们的基础设施。这项工作听起来就很浩大,因此,它尚未完成也不足为奇!这也是我们本发布周期(不幸的是,下一个发布周期也是如此)的重点所在。我们希望大部分工作能在今年年底前完成(这样我们就能回到我们最擅长的领域了!)。

这提供了一个理由和动机,尽可能简化我们的软件栈。例如,使用单一的组件:

操作系统版本(Debian 12)

CDN/WAF(Cloudflare)

Web 服务器服务(Nginx)

基础架构即代码(Ansible)

我们还有一些其他目标,用其他软件替换某些软件(第二阶段)。

同时,我们还自动执行了一些操作,例如

- 清理套件(又称分支、--kali-experimental 和 kali-bleeding-edge)。

我们已经开始实施这些项目(因为漏洞赏金猎人可能会注意到这些变化)!

镜像跟踪

我们有了一个新的子域名:mirror-traces.kali.org!这是为了帮助镜像管理员管理我们的社区镜像。现在,使用它的每个人都能获得更多细节和洞察力,这在故障排除和调试问题时非常有用。

诚如我们所言,我们正在做更多的公开工作,git 仓库在这里:gitlab.com/kalilinux/tools/mirror-status。

打包工具

长期以来,我们一直公开分享自制的脚本,它们是我们在 Kali 中管理所有软件包的辅助工具。最近,我们对它们进行了扩展,通过添加额外功能和提高各种生活质量,对现有文件进行了更新,并加入了新的文件。

如果你想了解一些后端开发的情况,不妨回顾一下:

- AutoPkgTest - 使用 debci 的持续集成方式,我们可以测试正在构建的软件包。

- 这将集成到 Britney 中。(译者注:用于处理软件包依赖关系的工具,确保软件包的传递依赖性得到正确处理。)

- Britney2(Git 仓库)- 在我们所有套件(又称分支,如 "debian-testing"、"kali-rolling "和 "kali-last-snapshot "等)之间迁移软件包。

- 构建日志(Build-Logs)--我们在每个受支持的架构上创建的映像/平台以及正在创建的软件包的输出。

- 看门人(Janitor)--这是我们的自动打包程序,它将应用从微小的格式更改到准备软件包更新的所有功能。

- 它的长期目标是处理 kali-bleeding-edge,并与 AutoPkgTest 相连接。

- 软件包跟踪器 - 跟踪每个软件包的版本历史。

- 软件包 CI 总览(Git 仓库)- 快速(和粗糙)概览软件包的 CI 状态。

- 上游监控(Git 仓库)- 监控上游的更新。

- https://kalilinux.gitlab.io/tools/packaging/

Kali Autopilot

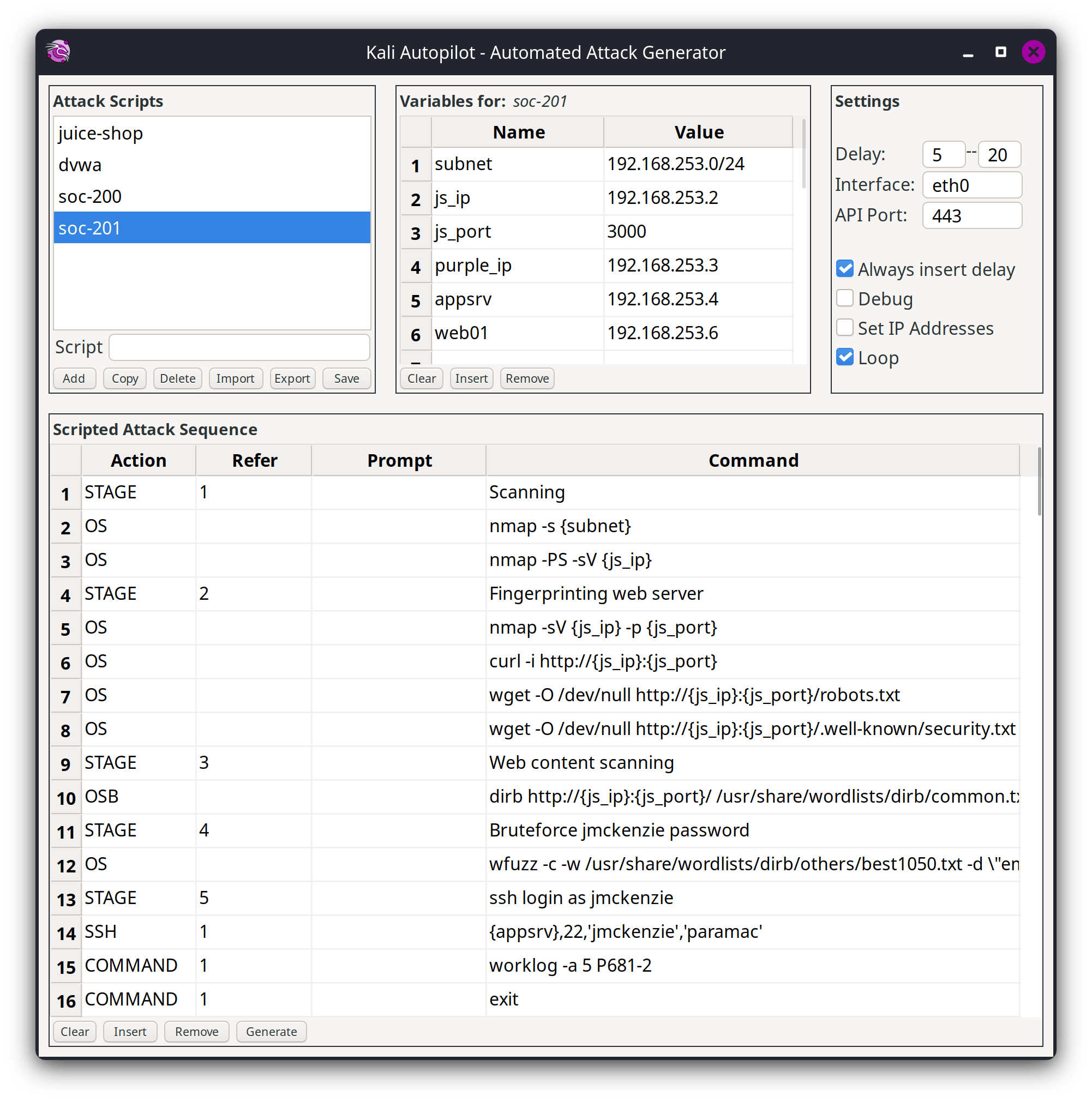

随着 Kali Purple 在 Kali 2023.1 中的发布,我们也迎来了 Kali Autopilot 的首次亮相。从那时起,Kali Autopilot 就一直在不断改进,重新设计的图形用户界面和新增的大量功能已经令人难以认出。

什么是 Kali Autopilot?很高兴你这么问!Kali Autopilot 是一个自动攻击框架。它有点像 "AutoPwner",可以按照预定义的 "攻击场景 "进行攻击。开发的初衷是为了 Kali 的防御。

要展示 Kali 的攻击方面要容易得多,尤其是当你开始看到弹出的shell时。但说到防御方面,你怎么知道自己是否做好了准备呢?你要开始提问了:

- 入侵检测系统 (IDS) 和web应用防火墙(WAF)是否都在运行?

- 安全信息和事件管理 (SIEM) 是否摄取了正确的日志?

- 仪表盘和警报是否经过调整以检测攻击?

- 分析员是否接受过在大海捞针中找到目标的培训?

- 测试过吗?如何测试?

要么等人尝试入侵,要么自己动手。这就是 Kali Autopilot 的用武之地。

Kali Autopilot 由一个图形用户界面工具和一个用于远程控制的 Web API 接口组成,图形用户界面工具用于设计攻击和生成攻击脚本,攻击脚本可手动或作为服务执行这些攻击序列。您还可以从 Kali Purple Hub 下载示例攻击脚本。我们目前有 juice-shop 和 DWVA 的脚本。只需从hub下载 JSON 并将其导入 Kali Autopilot 即可。

在过去 6 个月中,该工具取得了长足的进步,但我们并没有放慢脚步的打算。一如既往,它由社区塑造;想法、功能和方向都可以由您提交和塑造。如果您开发了针对易受攻击机器的攻击脚本,我们很乐意将其纳入 Kali Purple Hub。

Kali 中的新工具

我们将首先介绍新工具(网络仓库):

- Calico - 云本地网络和网络安全

- cri-tools - Kubelet 容器运行时接口的 CLI 和验证工具

- Hubble - 使用 eBPF 实现 Kubernetes 的网络、服务和安全可观察性

- ImHex - 面向逆向工程师、程序员和在凌晨 3 点工作时重视视网膜的人的十六进制编辑器(译者注:我们看出来作者喜欢说玩笑话之前有多次体现,指的是那些在凌晨3点工作时非常注重保护自己的视网膜的人。这是一种夸张的说法,意思是这些人非常关心自己的眼睛健康,因此他们可能会采取额外的措施,如使用暗色主题或减少屏幕亮度,以避免在深夜工作时对视力产生不利影响。这是在强调一个软件或工具的特点,它可能对用户的视觉舒适性产生积极影响,特别是在深夜或低光条件下工作时。)

- kustomize - 定制 kubernetes YAML 配置

- Rekono -

自动化平台,将不同的黑客工具结合起来,以完成渗透测试过程。 - rz-ghidra - 深度的 ghidra 反编译器和 sleigh 反汇编器集成工具

- unblob - 从任何类型的容器格式中提取文件

- Villain - 可处理多个反向shell、增强其功能并在实例间共享的 C2 框架

我们还将 Kali 内核升级到了 6.3.7。

除了为 Kali 添加新工具,我们还更新了许多软件包和库,包括主要版本和次要版本,例如 例如:Greenbone、Humble、Impacket、jSQL、OWASP ZAP、Rizin、Tetragon、theHarvester、Wireshark 等等。

不幸的是,我们不得不放弃 Kali 中的一些软件包:

- king-phisher - 原作者已不再维护该工具

- 作为替代,请查看 GoPhish

- plecost - 该工具无法在 Python 3.11 中运行,原作者也没有回复

- 作为替代,请尝试 WPScan

Rekono - 社区软件包提交

我们收到大量向 Kali 添加工具的请求。我们确实有一套关于向 Kali 添加哪些工具的政策,以及工具打包和添加的流程(从网络仓库到默认安装的工具集)。缺点是我们没有足够的人力来处理所有的工具。我们的解决方案是编写一系列详细的分步指南,涵盖我们如何构建这些软件包的完整过程和工作流程,从而帮助工具作者和/或 Kali 社区的任何人创建软件包:

- 建立打包系统

- 包装入门分步示例 - Instaloader

- 中级打包分步示例 - Photon

- 高级打包分步示例 - FinalRecon 和 Python-icmplib

- 使用 Kaboxer 打包应用程序 - 使用 Docker 容器打包 "Hello World

当工具作者最初提交该工具时,我们审查了它,很喜欢它,并同意将它放在 Kali 中。我们自己没有足够快的周期来处理它,但工具作者做到了。他们挺身而出,然后再次重新提交,并打包了他们的工具。这为我们节省了大量的工作,因此审查这个软件包变得轻而易举,不久之后就被添加到了Kali中。

如果您希望在Kali中添加某个工具,并且希望它尽早可用,可以尝试自己封装这个工具!还有其他途径可以进行"Debian打包",以及我们上面提供的链接指南。虽然开始可能需要一些学习曲线,但并不像您想象的那么复杂(尤其如果您熟悉使用Linux)。

请注意,我们从源代码编译软件包。我们不接受提交二进制 *.deb 文件。

其他更新

以下是 Kali 中已更新的其他一些内容,我们在此指出,这些内容没有那么详细:

- 在增强会话模式下使用 Hyper-V 时添加了 Pipewire 支持

- 添加了 kali-hidpi-mode,以支持 Kali-Purple

- 改进了 Kali-Purple 的安装,在安装 kali-themes-purple 后不再需要运行任何命令

- Kali-Purple 有一个紫色菜单图标!

- 关于 Python 3.12 和 PIP 的重大变化的最后提醒

Kali NetHunter 更新

感谢 @martin 和 @yesimxev 的出色工作,我们非常自豪地向大家介绍重新设计的 Kali NetHunter 应用程序和全新的 NetHunter 终端。

在 Kali NetHunter 内核方面,也有许多更新:

- 为 Lineage 19.1 的 LG V20

- 为 安卓 8.0(奥利奥)的Nexus 6P

- 为 Android 12 (Snow cone) 和 13 (Tiramisu) (新)的Nothing Phone (1)

- 为 Android 13(Tiramisu)的 Pixel 3/XL

- 为 LineageOS 18.1 的三星 Galaxy A7(新版)

- 为 Lineage 20 的小米 A3

- 为 VoltageOS 2.5 的小米红米 4/4X

另外值得一提的是:

- 应广大用户的要求,我们新增了 SELinux 禁止程序。

- 请注意,在更换 Mana Toolkit 之前,我们不得不临时降级 iptables。(译者注:这可能是因为Mana Toolkit依赖于某个特定版本的iptables,而新版本的iptables可能与它不兼容,所以暂时采取了这个降级的措施,以确保系统的稳定性和功能。)

Kali ARM 更新

树莓派Zero W镜像现在启动到CLI(命令行界面),而不是GUI(图形用户界面)。这个变化与我们在几个版本之前对树莓派1镜像所做的变化一致。如果您不创建wpa_supplicant.conf文件以供使用,通过命令行连接到Wi-Fi网络的最简单方式是使用nmtui命令。或者,您可以使用sudo nmcli --ask dev wifi connect network-ssid命令,在命令行中要求您输入密码,而不会显示在您的历史记录中。

USBArmory MKI 和 MKII 的引导加载程序已更新至 2023.07。

ARM 构建脚本做了一些小调整,以处理 policykit 更新,确保 pkla 文件正确创建。(译者注:PolicyKit(也称为polkit)是一个用于管理Linux系统中权限的框架。它允许系统管理员配置哪些用户或组可以执行哪些操作,如管理系统设置、安装软件包或执行其他需要特权的任务。PolicyKit的目标是提供细粒度的权限控制,以确保系统的安全性和稳定性。)

Kali 网站更新

我们的 Kali 文档对现有页面和新页面进行了各种更新:

- 为 Kali 做贡献(已更新)

- 通过网络 PXE 安装部署 Kali(已更新)

- Wayland (新)

一个网站永远不会是完整的,我们的主页也不例外。最近,我们做了一些改进:

- Get Kali - 现在滚动和移动页面、在平台间切换应该更容易了。

- 合作伙伴 - 已更新,感谢新的合作伙伴!

自上次发布以来,我们还发布了以下博文:

社区点赞

这些是在上一版本中为 Kali 和团队提供帮助的公众人物。我们要为他们的工作点赞(我们喜欢给予应有的荣誉!):

- Anutrix - 为 kali.org/docs/ 提供了帮助

- Arszilla - 为 i3 提供帮助

- Croluy - 为 kali.org/docs/ 提供帮助

- Pablo Santiago López - 为 rekono-kbx 提供帮助

- ron190 - 协助 kali.org/tools/ 的工作

- Salty - 帮助进行 Raspberry Pi 发布测试。

任何人都可以帮忙,任何人都可以参与!

新的 Kali 镜像

我们又有了一个社区镜像:

- 亚美尼亚:kali.mirror1.gnc.am 和 kali.mirror2.gnc.am,由 GNC-ALFA CJSC 赞助,感谢 Vahe Avagyan。

如果您有足够的磁盘空间和带宽,我们随时欢迎新的镜像。

卡利团队 Discord 聊天室

自 Kali 2022.3 推出 Discord 服务器以来,我们一直与 Kali 团队的许多成员进行长达一小时的语音聊天。任何人都可以在这个时候向我们提问(希望与 Kali 或信息安全行业有关)。

下一次会议将在发布一周后举行,即 2023 年 8 月 30 日(星期三)16:00 -> 17:00 UTC/+0 GMT。

请注意,我们不会录制本次会议。这只是一次现场活动。

获取 Kali Linux 2023.3

新鲜镜像: 简单,获取 Kali!

你知道吗,我们还制作了每周版本,你也可以使用。这是为那些等不及我们的下一个版本,而又想要最新软件包(或错误修复)的人准备的。这样您就可以减少更新次数。请注意,这些都是自动生成的版本,我们不会像对标准发布的镜像那样进行质量保证。但我们很乐意接受关于这些镜像的错误报告,因为我们希望在下一次发布前修复任何问题!

现有安装: 如果您已经安装了 Kali Linux,请记住您可以随时进行快速更新:

┌──(kali㉿kali)-[~]

└─$ echo "deb http://http.kali.org/kali kali-rolling main contrib non-free non-free-firmware" | sudo tee /etc/apt/sources.list

[...]

┌──(kali㉿kali)-[~]

└─$ sudo apt update && sudo apt -y full-upgrade

[...]

┌──(kali㉿kali)-[~]

└─$ cp -vrbi /etc/skel/. ~/

[...]

┌──(kali㉿kali)-[~]

└─$ [ -f /var/run/reboot-required ] && sudo reboot -f

你现在应该已经在 Kali Linux 2023.3 上了:

┌──(kali㉿kali)-[~]

└─$ grep VERSION /etc/os-release

VERSION="2023.3"

VERSION_ID="2023.3"

VERSION_CODENAME="kali-rolling"

┌──(kali㉿kali)-[~]

└─$ uname -v

#1 SMP PREEMPT_DYNAMIC Debian 6.3.7-1kali1 (2023-06-29)

┌──(kali㉿kali)-[~]

└─$ uname -r

6.3.0-kali1-amd64

注意:系统架构不同,uname -r 的输出结果也可能不同。

一如既往,如果您在 Kali 中遇到任何 Bug,请在我们的 Bug 跟踪器上提交报告。我们永远无法修复我们不知道的问题!社交网络不是错误跟踪器!

想更轻松地保持更新?将其自动化!我们有 RSS 源和博客通讯来帮助您。