pikachu和DVWA暴力破解账号密码

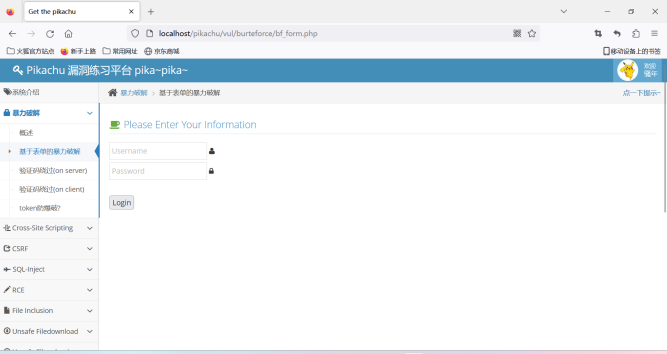

pikachu靶场

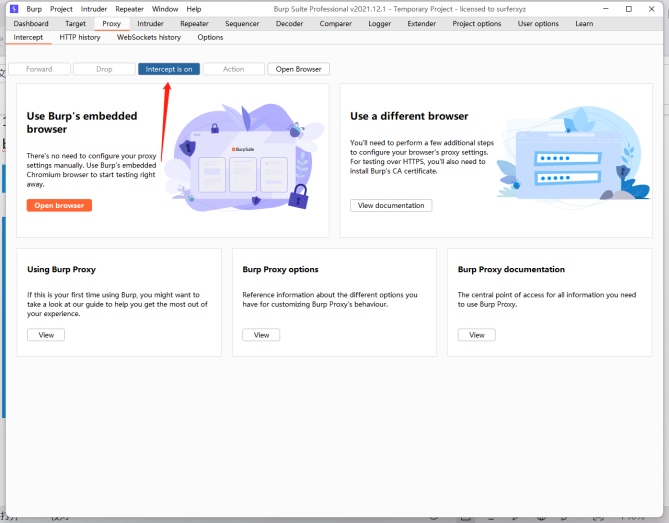

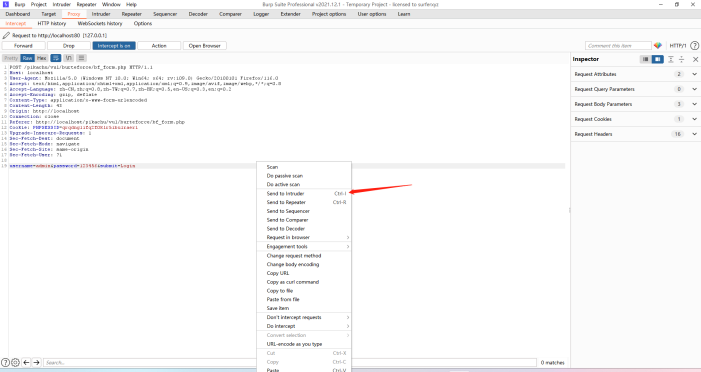

1. 打开小皮,激活pikachu本地靶场,再打开burpsuite ,最后打开firefox浏览器,激活burpsuite代理

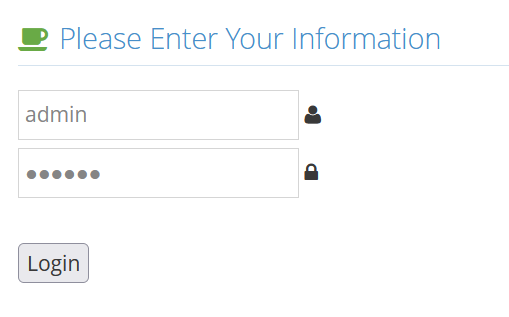

2. 随便输入一个账号和密码,例如账号输入admin,密码输入123456

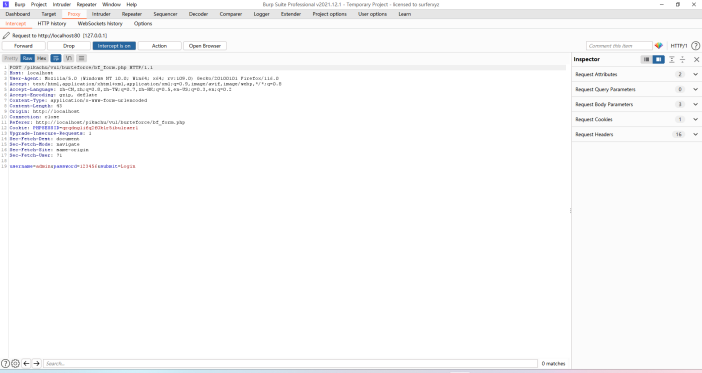

3. 此时burpsuite已提示抓取成功,右键空白处,选择send to intruder

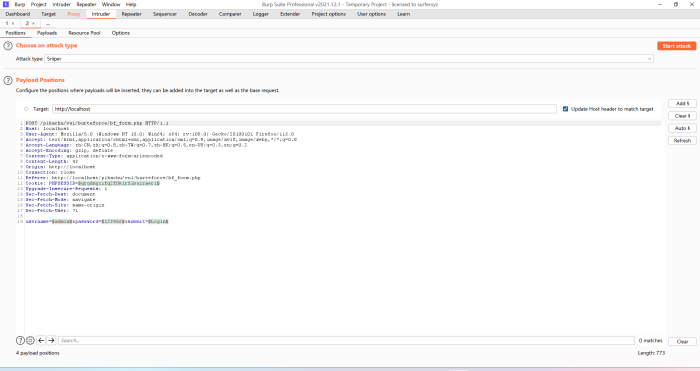

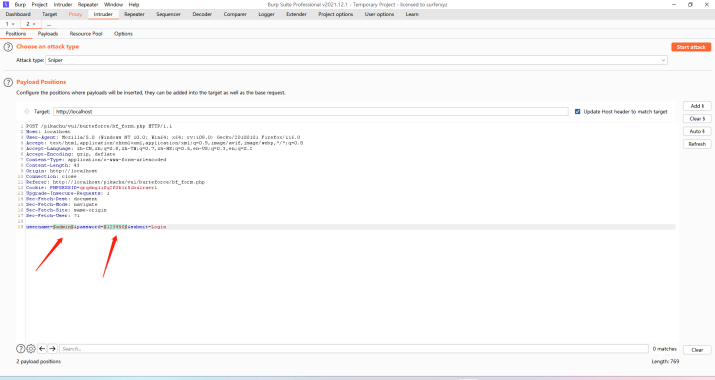

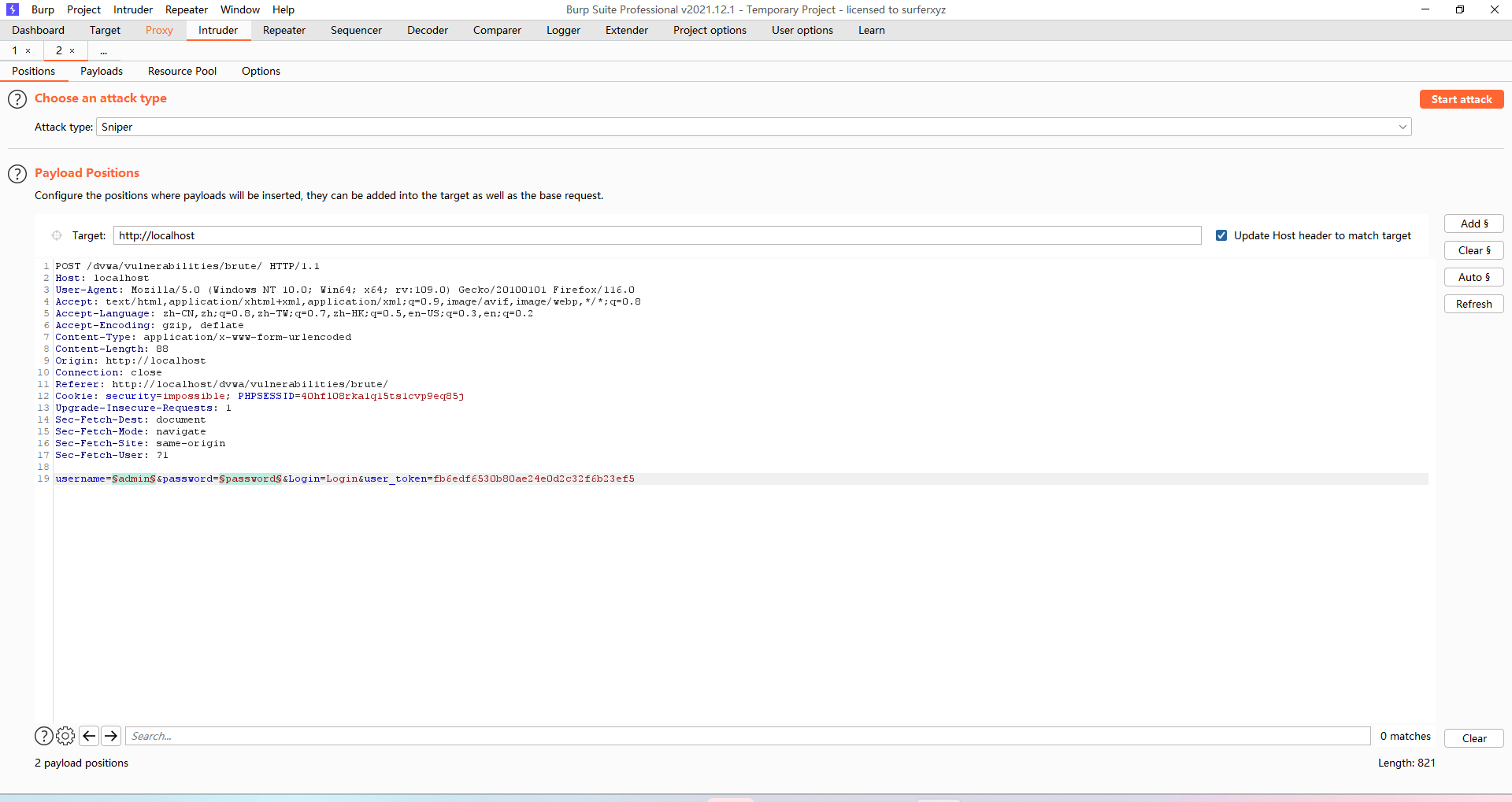

4. 此时打开intruder界面,可以看到刚刚抓取的包

模块说明

Burp Intruder主要有四个模块组成:

1:Target 用于配置目标服务器进行攻击的详细信息

2:Positions 设置Payloads的插入点以及攻击类型(攻击模式)

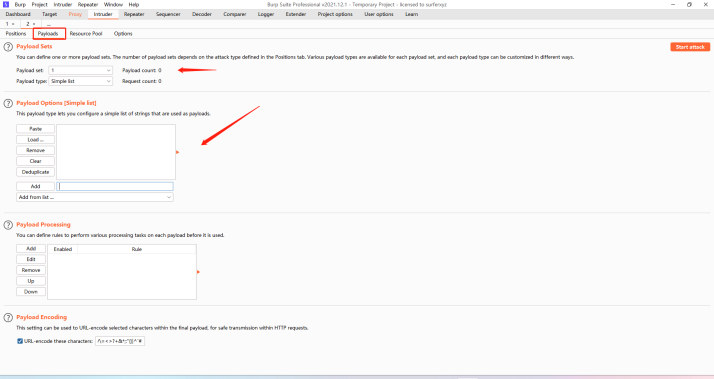

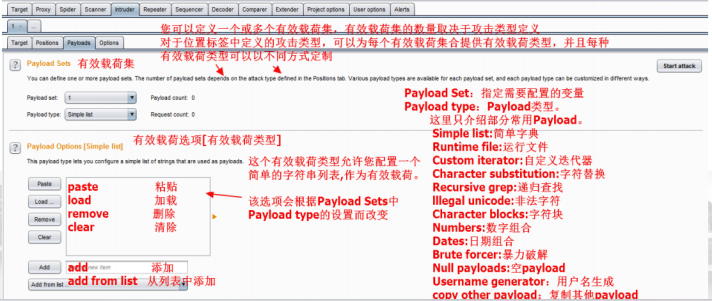

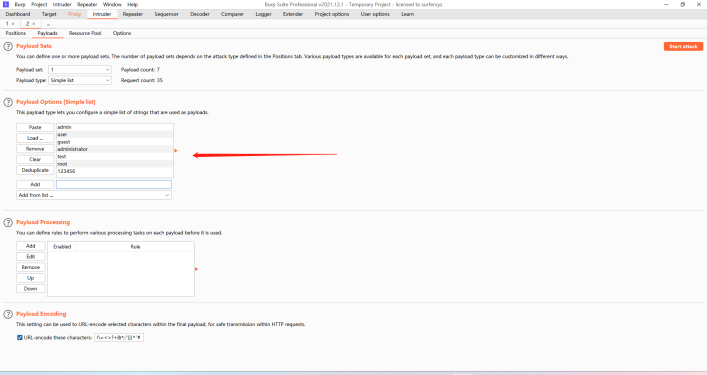

3:Payloads 设置payload,配置字典

4:Opetions 此选项卡包含了request headers,request engine,attack results ,grep match,

grep_extrack,grep payloads和redirections。你可以发动攻击之前,在主要Intruder的UI上编辑这些选项,大部分设置也可以在攻击时对已在运行的窗口进行修改

5. 点击右边的clear§键,把注释全部去掉

add § — 在当前光标位置插入一个

位置标记

clear § — 删除整个模板或选中的

部分模板里的位置标记

auto § — 这会对放置标记的位置

做一个猜测,放哪里会有用,然后就

把标记放到相应位置。这是一个为攻

击常规漏洞(SQL 注入)快速标记出合

适位置的有用的功能,然后人工标记

是为自定义攻击的

refresh — 如果需要,可以刷新编

辑器里有颜色的代码

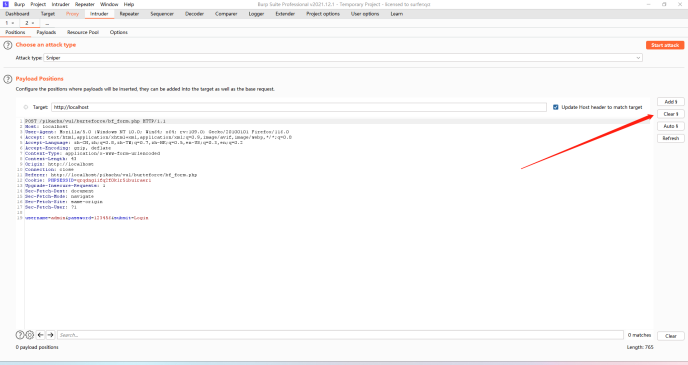

attack type代表的是攻击模式

Sniper:对变量依次进行暴力破解

Battering ram:对变量同时进行破解

Pitchfork:每一个变量标记对应一个字典,一一对应进行破解

Cluster bomb:每个变量对应一个字典,并且进行交叉式破解,尝

试各种组合。适用于用户名+密码的破解

这里,我们把username和password注释上,选中变量后点击add§

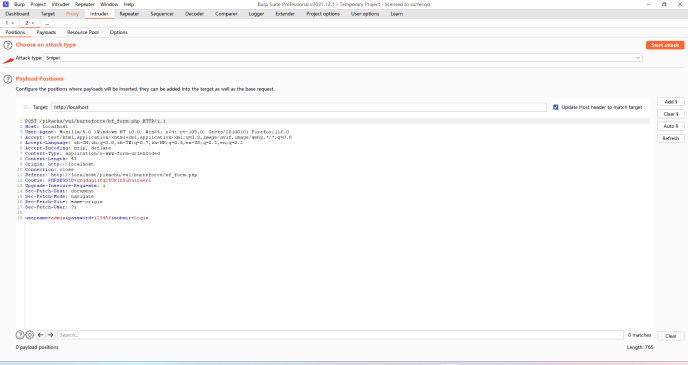

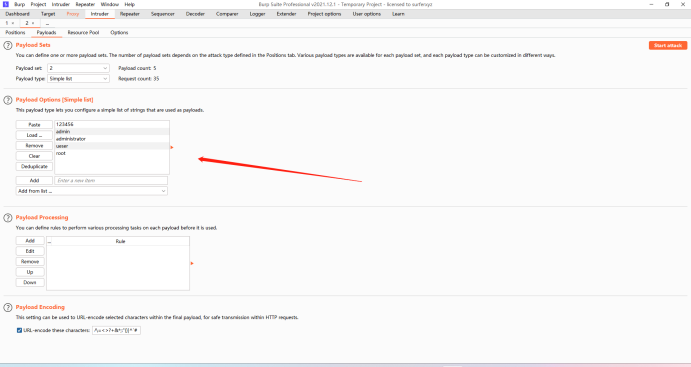

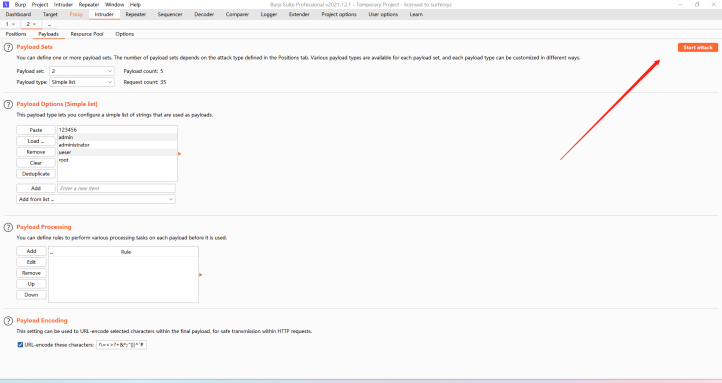

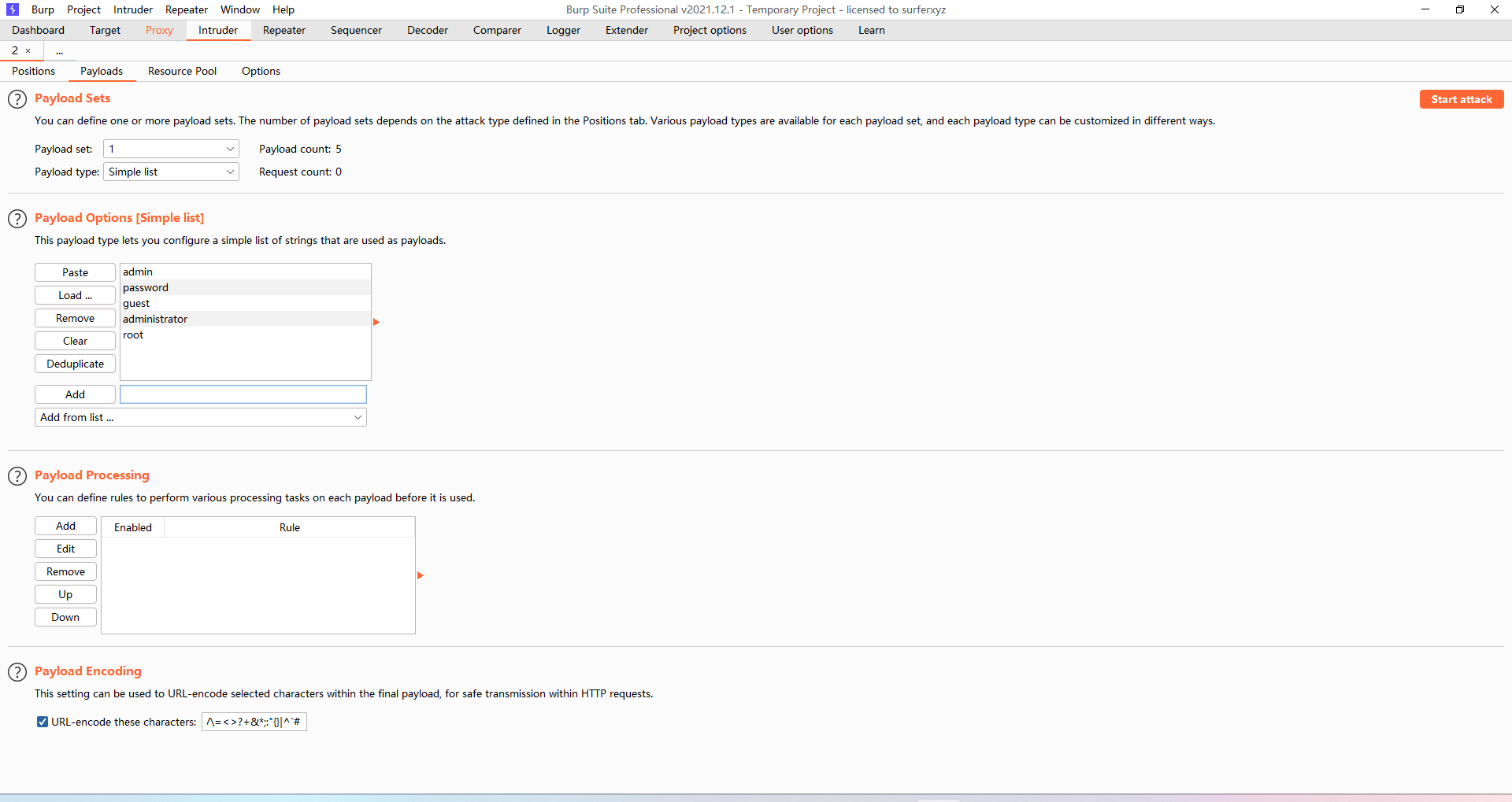

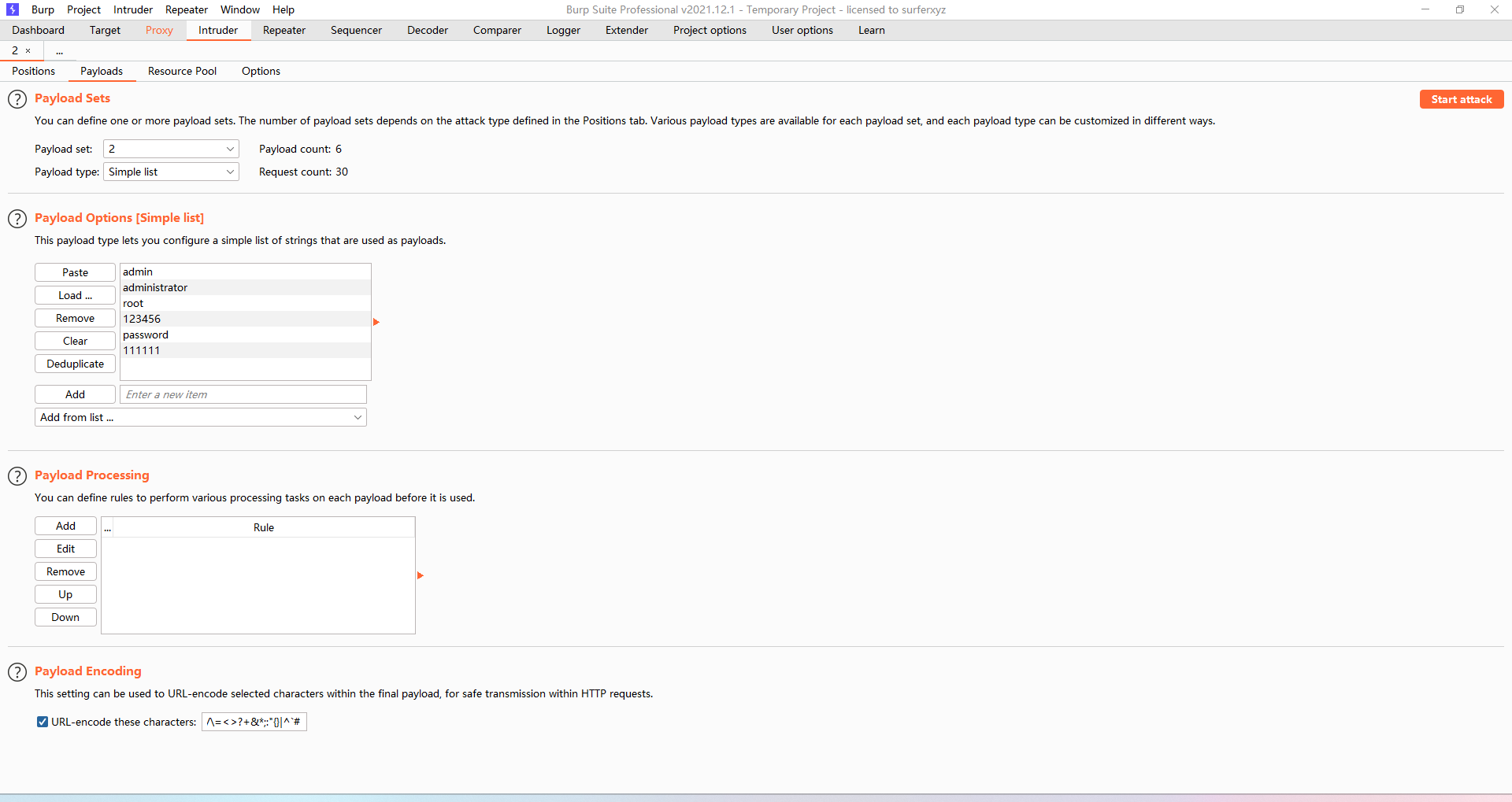

这里,我们使用Clusterbomb模式来破解账号密码,打开payload(攻击载荷)界面

这里,我们使用简单字典的模式,手动输入一些枚举字符串

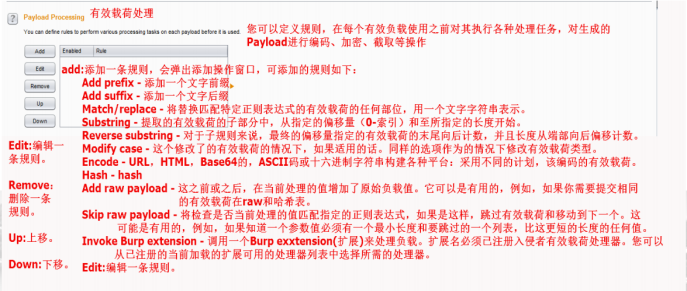

Payload Processing 对生成的Payload进行编码、加密、截取等操作

Payload Encoding 你可以配置哪些有效载荷中的字符应该是URL编码的

HTTP请求中的安全传输。任何已配置的URL编码最后应用,任何有效载荷

处理规则执行之后。 这是推荐使用此设置进行最终URL编码,而不是一个

有效载荷处理规则,因为可以用来有效载荷的grep选项来检查响应为呼应

有效载荷的最终URL编码应用之前

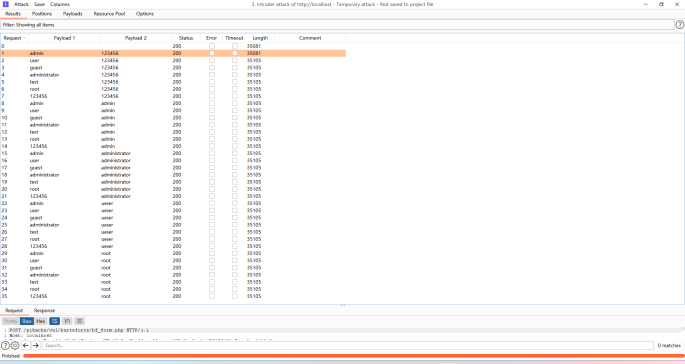

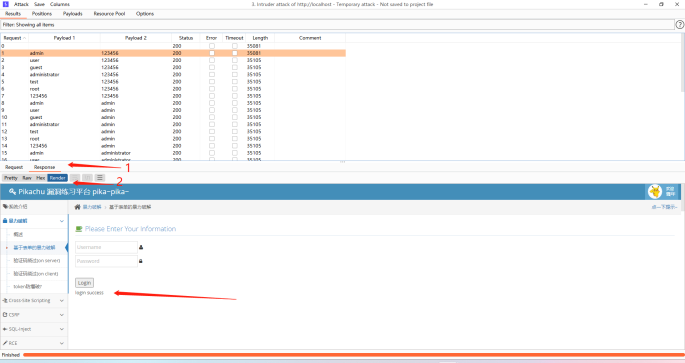

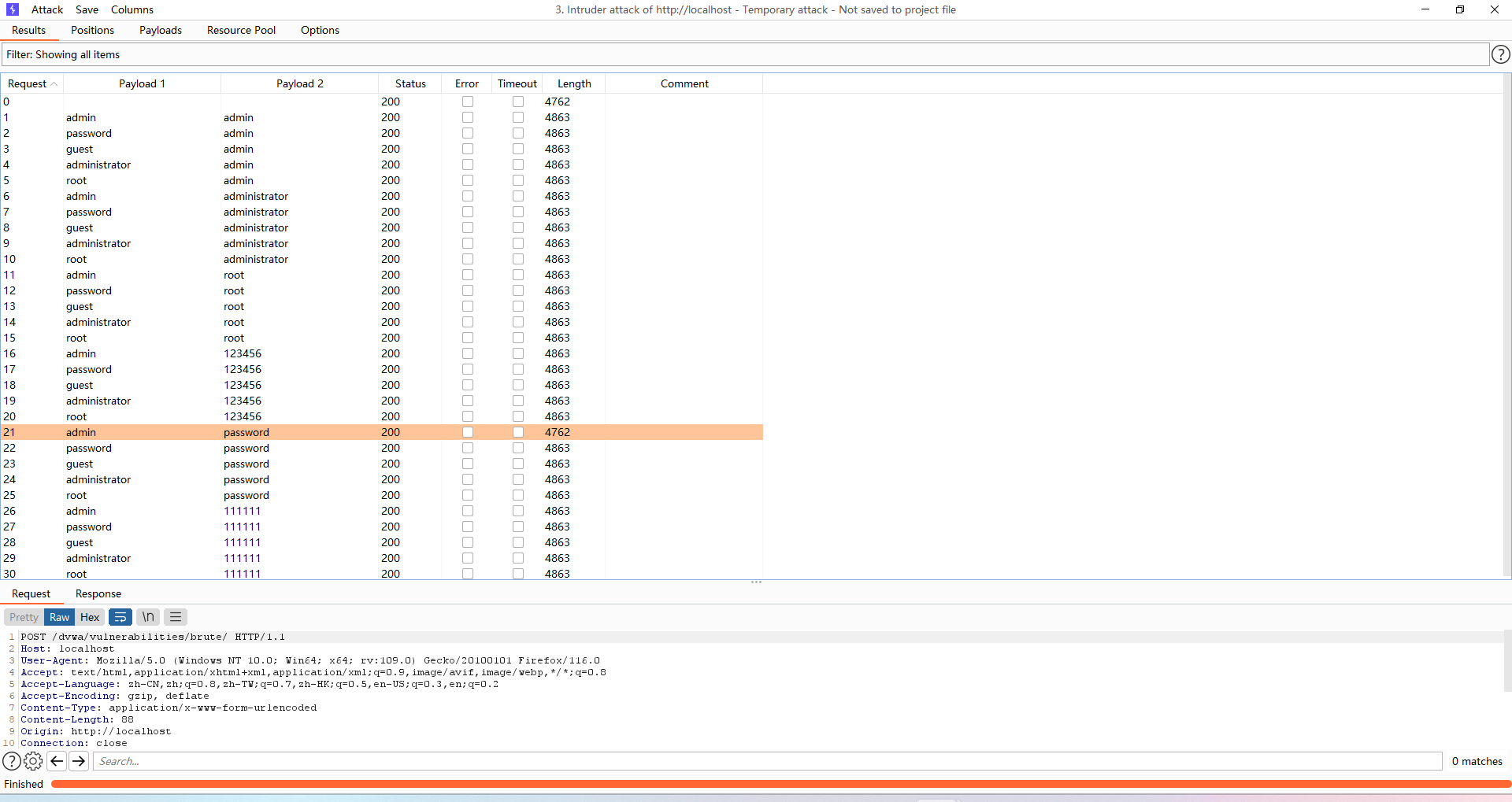

6. 点击start attack

可以得到这个intruder界面,所有的攻击结果,都返回了一个200响应码,并且,我们可以发现,代号1的攻击结果,长度(length)跟其他攻击结果不同,可以得出

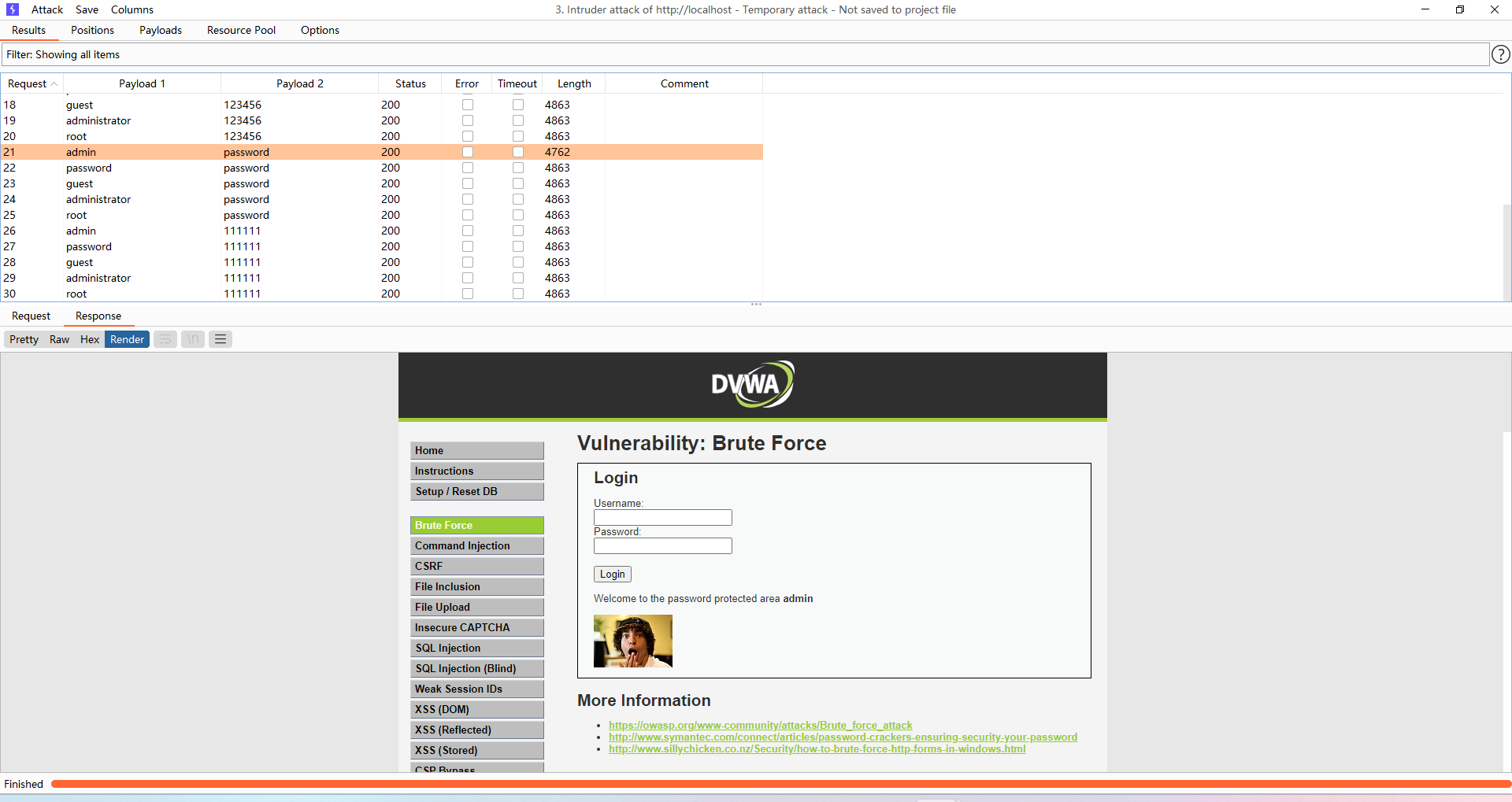

依次打开Response,Render,可以看到登陆成功了(login success)

至此,我们已经爆破出pikachu的账号与密码

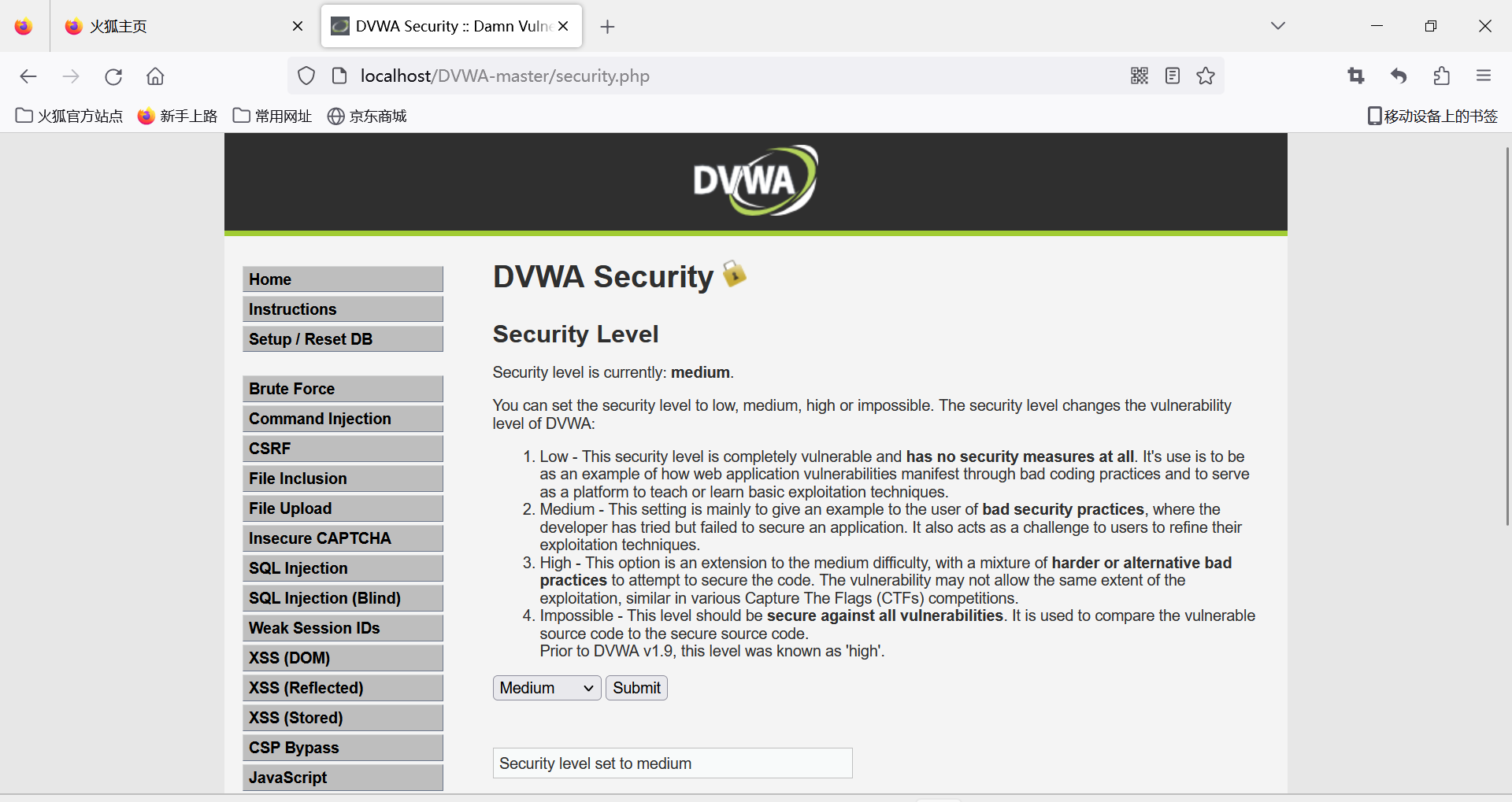

DVWA靶场

1. 先把靶场等级设置为medium(中等)

2. 跟pikachu靶场的爆破方法类似,按照上面的步骤,抓取登录账号密码的包,发到intruder模块,把账号密码添加为变量

3. 选择Clusterbomb模式来破解账号密码,并且在payload选项内,设置使用简单字典的模式,手动输入一些枚举字符串

4. 点击start attack,查看结果可以看出账号admin和密码password的结果的长度(length)跟其他输出结果的长度不同,

依次打开Response,Render,可以看到登陆成功了(login success)

至此,我们已经爆破出dvwa的账号与密码