一、安装

nmap.com.cn #中文

nmap.org #英文

安装时将所有选项全部勾选即可。 会自动安装抓包插件(npcap)及添加环境变量。

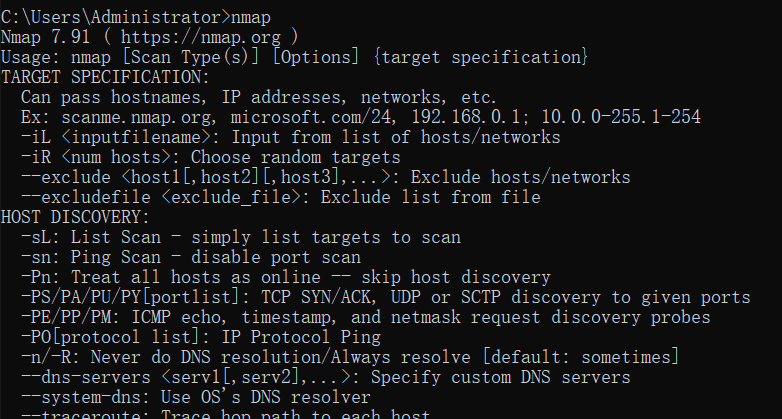

运行:

打开cmd,输入nmap 运行成功

二、常用命令详解

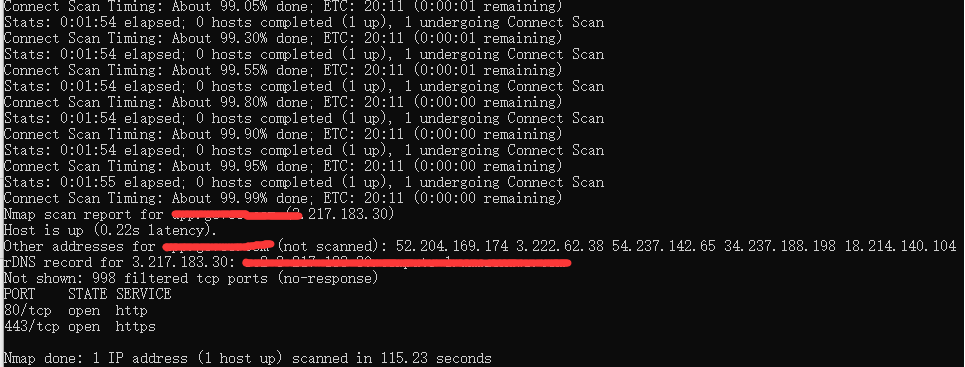

1、TCP Connect()扫描

通过试图与主机相应的TCP端口建立一个完整的TCP连接,从而判断主机端口的开放信息

nmap -sT 域名/IP地址 结果:列出开放的端口号

TCP连接扫描,不安全,慢

可以一次扫描多台主机,只需将目标主机的域名和IP地址隔开就行

nmap www.taobao.com www.baidu.com nmap 192.168.0.1 192.168.0.2 nmap 192.168.0.1,2 //与上条指令效果一样 nmap -sL Path+Filename //从指定文件中读取

还可以扫描整个网络,使用网络地址如:192.168.0.*但需要很长时间

2.半开放扫描

半开放扫描(TCP SYN):只发送一个SYN报文然后等待回应。相对于TCP Connect扫描更加安全,因为不建立一个完整的TCP连接,目标主机一般不会将此类型行为记入安全日志,但需要root权限

nmap -sS 域名/IP地址 扫描的时间可能比使用-sT的时间长

SYN扫描,使用最频繁,安全,快

3.UDP端口扫描

使用UDP扫描方式确定目标主机的UDP端口开放情况,需要root权限

nmap -sU 域名/IP地址

UDP扫描,慢,可得到有价值的服务器程序

4.IP协议号支持扫描

确定目标主机支持哪些IP协议。

nmap -sO 域名/IP地址

5.操作系统扫描

nmap -O 域名/地址名

6.防火墙和IDS躲避及欺骗

尝试伪造IP地址

-f:报文分段 --mtu <val>: 指定最大传输单元(数据链路层) -D <decoy1,decoy2[,ME],...>: 使用诱饵隐蔽扫描(我也看不懂) -S <IP_Address>: IP源地址欺骗 -e <iface>: 制定接口发送扫描数据 -g/--source-port <portnum>: 指定端口进行发送扫描数据 --data-string <string>: Append a custom ASCII string to sent packets --data-length <num>: Append random data to sent packets

二.Nmap的常用指令和高级用法

nmap -Pn 域名/IP地址 //目标机禁用ping,绕过ping扫描 nmap -sl 僵尸IP 目标IP //使用僵尸机对目标发送数据包 nmap -sA 域名/IP地址 //检查哪些端口被屏蔽 nmap 域名/IP地址 -p<portnumber> //对指定端口扫描 nmap 192.168.78.1/24 //对整个网段的主机进行扫描 nmap 域名/IP地址 -oX myscan.xml //对扫描结果另存myscan.xml nmap -T1~6 域名/IP地址 //设置扫描速度,一般T4 nmap -O 域名/IP地址 //对目标主机的操作系统进行扫描 nmap -sV 域名/IP地址 //对端口上的服务程序保本进行扫描 nmap -sC<scirptfile> 域名/IP地址 //使用脚本进行扫描,耗时长 nmap -A 域名/IP地址 //强力扫描,耗时长 nmap -6 ipv6地址 //对ipv6地址的主机进行扫描 nmap -f 域名/IP地址 //使用小数据包发送,避免被识别出 nmap -mtu<size> 域名/IP地址 //发送的包大小,最大传输单元必须是8的整数 nmap -D<假ip> 域名/IP地址 //发送参杂着假IP的数据包检测 nmap -source-port<portnumber> //针对防火墙只允许的源端口 nmap -data-length:<length> 域名/IP地址 //改变发生数据包的默认长度,避免被识别出来是nmap发送的 nmap -v 域名/IP地址 //显示冗余的信息(扫描细节) nmap -sn 域名/IP地址 //对目标进行ping检测,不在进行端口扫描(会发送四种报文确定目标是否存活 nmap -sP 域名/IP地址 //仅仅对目标进行ping检测 nmap -n/p 域名/IP地址 //-n表示不进行dns扫描,-p表示要 nmap -system-dns 域名/IP地址 //扫描指定系统的dns服务器 nmap -traceroute 域名/IP地址 //追踪每个路由节点 nmap -PE/PP/PM: 使用ICMP echo, timestamp, and netmask 请求包发现主机 nmap -sP 域名/IP地址 //主机存活扫描,arp直连方式 nmap -iR[number] //对随机生成number个地址进行扫描