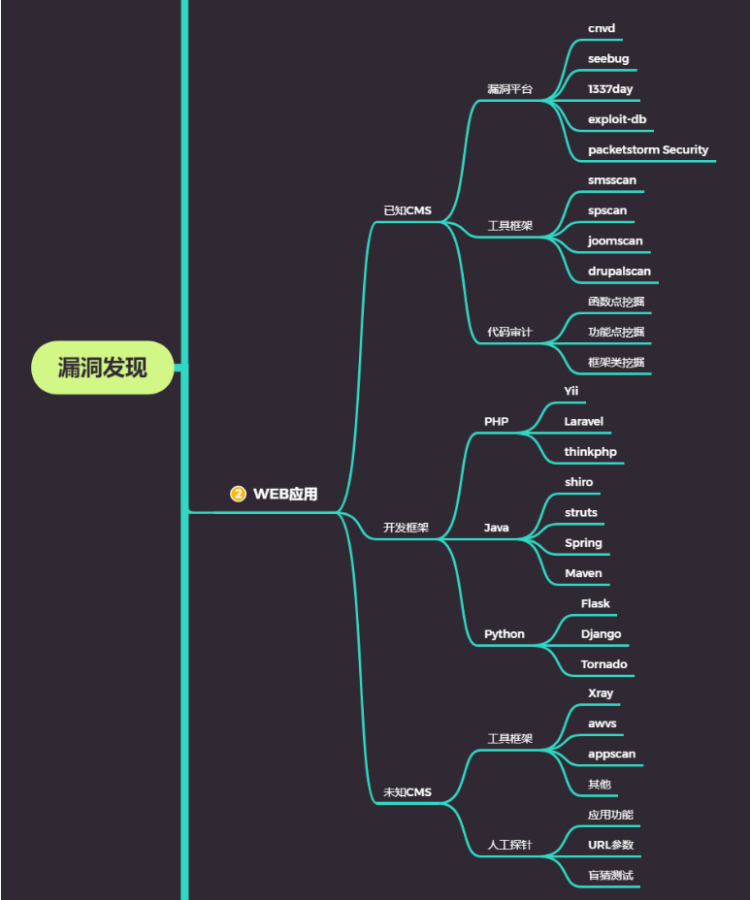

原理分析

1.已知 CMS

---如常见的 dedecms.discuz,wordpress 等源码结构,这种一般采用非框架类开发,但也有少部分采用的是框架类开发,针对此类源码程序的安全检测,我们要利用公开的漏洞进行测试,如不存在可采用白盒代码审计自行挖掘。(1.在漏洞平台如seebug、cnvd搜索关键字2.使用工具框架如cmsscan、wpscan3.代码审计(函数,功能,框架三个方面))

2.开发框架

---如常见的 thinkphp,spring,flask 等开发的源码程序,这种源码程序正常的安全测试思路:先获取对应的开发框架信息(名字,版本),通过公开的框架类安全问题进行测试,如不存在可采用白盒代码审计自行挖掘。

3.未知 CMS

---如常见的企业或个人内部程序源码,也可以是某 CMS 二次开发的源码结构,针对此类的源码程序测试思路:能识别二次开发就按已知 CMS 思路进行,不能确定二次开发的话可以采用常规综合类扫描工具或脚本进行探针,也可以采用人工探针(功能点,参数,盲猜),同样在有源码的情况下也可以进行代码审计自行挖掘。

开发框架类源码渗透测试报告-资讯-thinkphp,spring

1. thinkphp的分析

#利用搜索引擎:inurl:index/login/login,找到一个网站并输入错误url报错,得到返回信息

#得知cms是thinkphp3.2.3版本的,直接搜索相关漏洞

2. spring框架的漏洞(先要确定框架)

#这里用vulhub复现漏洞环境,选择CVE-2018-1273

#启动环境

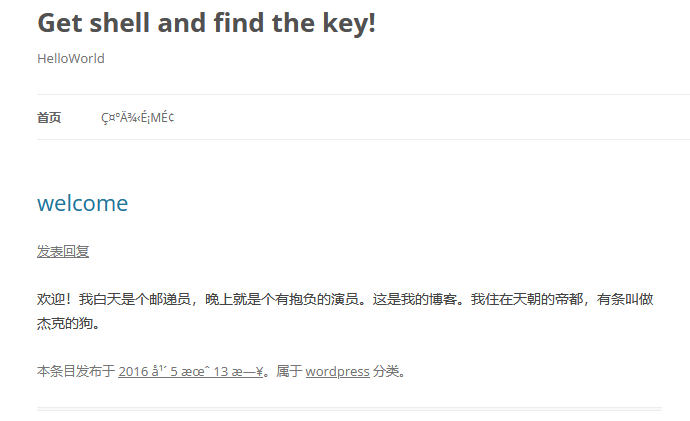

3.已知CMS非框架类--WordPress

#墨者靶场

#进入靶场

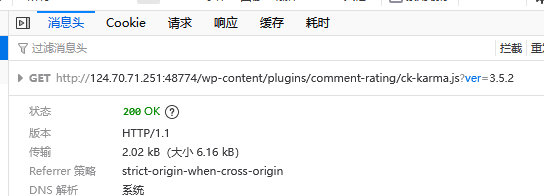

#识别cms

#也可以通过查找特殊地址来识别cms

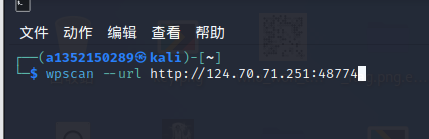

#用wpscan直接扫

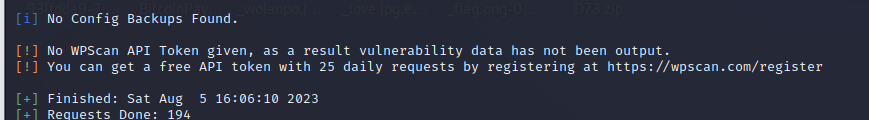

#这里没有api的token,漏洞扫描的数据不能被输出

#这里没连梯子,暂时不做分析后续过程

4.总结(已知CMS)

---网站识别(whatweb)

---漏洞平台(cnvd,seebug,exploit-db等等)

---百度搜索CMS的漏洞

---已知工具框架针对性的扫描(CMSscan,wpscan)

---代码审计

补充:

---扫描端口(888和8888端口可能会存在宝塔的漏洞)登录:ip:888/pma

---直接访问ip获得备份文件