查看源码

I put something in F12 for you

include 'flag.php';

$flag='MRCTF{xxxxxxxxxxxxxxxxxxxxxxxxx}';

if(isset($_GET['gg'])&&isset($_GET['id'])) {

$id=$_GET['id'];

$gg=$_GET['gg'];

if (md5($id) === md5($gg) && $id !== $gg) {

echo 'You got the first step';

if(isset($_POST['passwd'])) {

$passwd=$_POST['passwd'];

if (!is_numeric($passwd))

{

if($passwd==1234567)

{

echo 'Good Job!';

highlight_file('flag.php');

die('By Retr_0');

}

else

{

echo "can you think twice??";

}

}

else{

echo 'You can not get it !';

}

}

else{

die('only one way to get the flag');

}

}

else {

echo "You are not a real hacker!";

}

}

else{

die('Please input first');

}

}Please input first

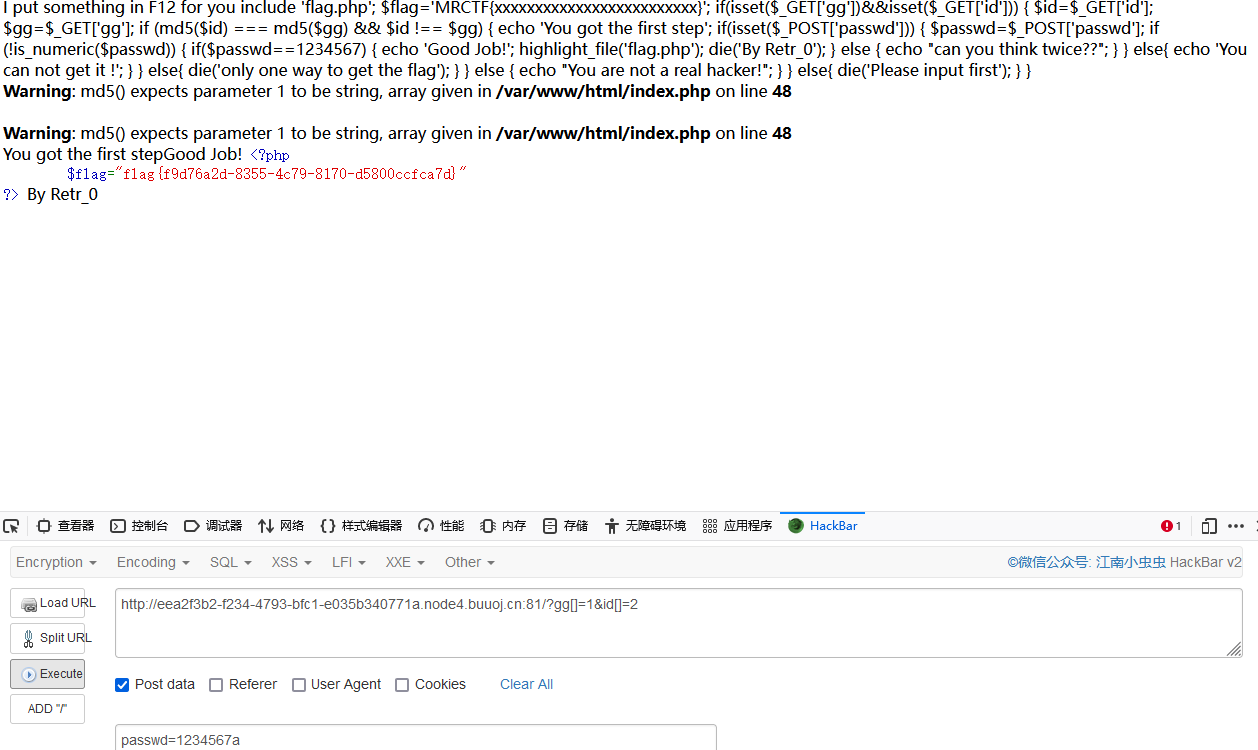

审计代码得知有两个绕过点

1.

if(isset($_GET['gg'])&&isset($_GET['id'])) {

$id=$_GET['id'];

$gg=$_GET['gg'];

if (md5($id) === md5($gg) && $id !== $gg)

用get参数传参,判断md5后的值是否相等,注意这里是===强等于,可以将参数设置为数组进行绕过,这是因为在php中使用md5()对数组是不起作用的,如果是双等号弱等于,可以找两个md5加密后开头都是0e(这样就会被认为是科学计数法)的参数进行绕过

?gg[]=1&id[]=2

2.

if(isset($_POST['passwd'])) {

$passwd=$_POST['passwd'];

if (!is_numeric($passwd))

{

if($passwd==1234567)

{

echo 'Good Job!';

highlight_file('flag.php');

die('By Retr_0');

用post方式传递参数passwd,首先用is_numeric判断是否是数字,如果不是数字就判断是否等于1234567

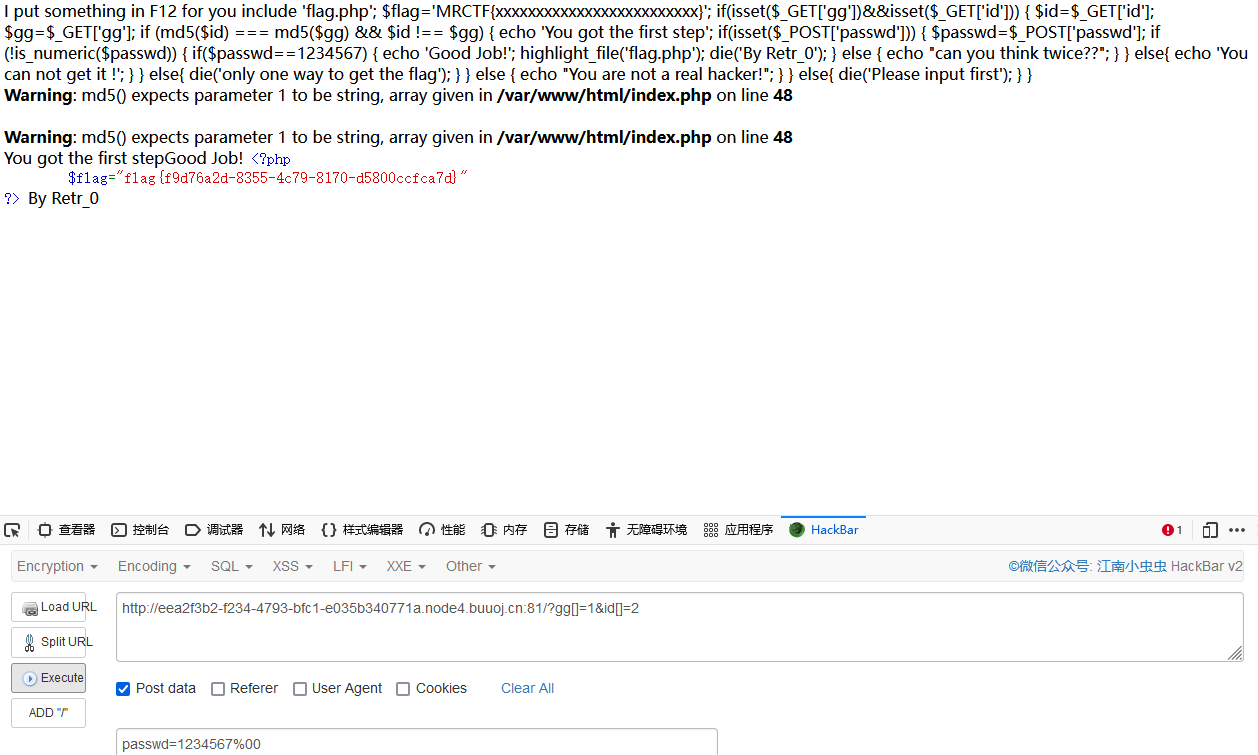

这里有两种方法:

(1)传入passwd=1234567a,is_numeric() 函数会返回false,符合if (!is_numeric($passwd)),而再往后$passwd1234567使用是的弱比较,由于1234567a,1在前,故php会把我们上传的1234567a转成1234567再进行比较,也就if符合($passwd1234567)

(2)传入passwd=1234567%00,%00是空字符用于截断,也就是说is_numeric(1234567%00)结果为false,就进入了下一个if判断,这时候截断符%00就没有了,字段判断就为true

得到flag{f9d76a2d-8355-4c79-8170-d5800ccfca7d}