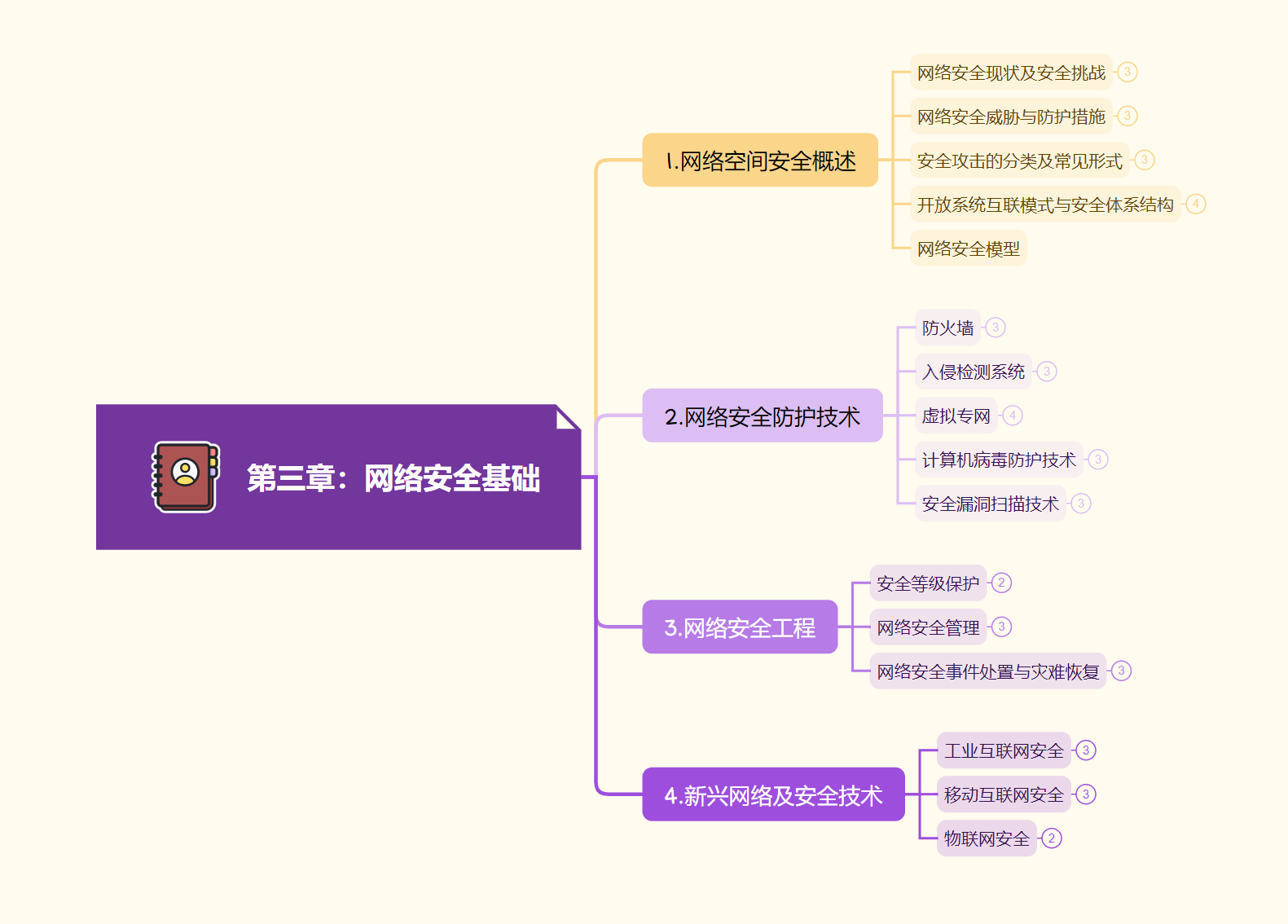

##教材学习总结

思维导图:总览全局

各个小节思维导图及简介

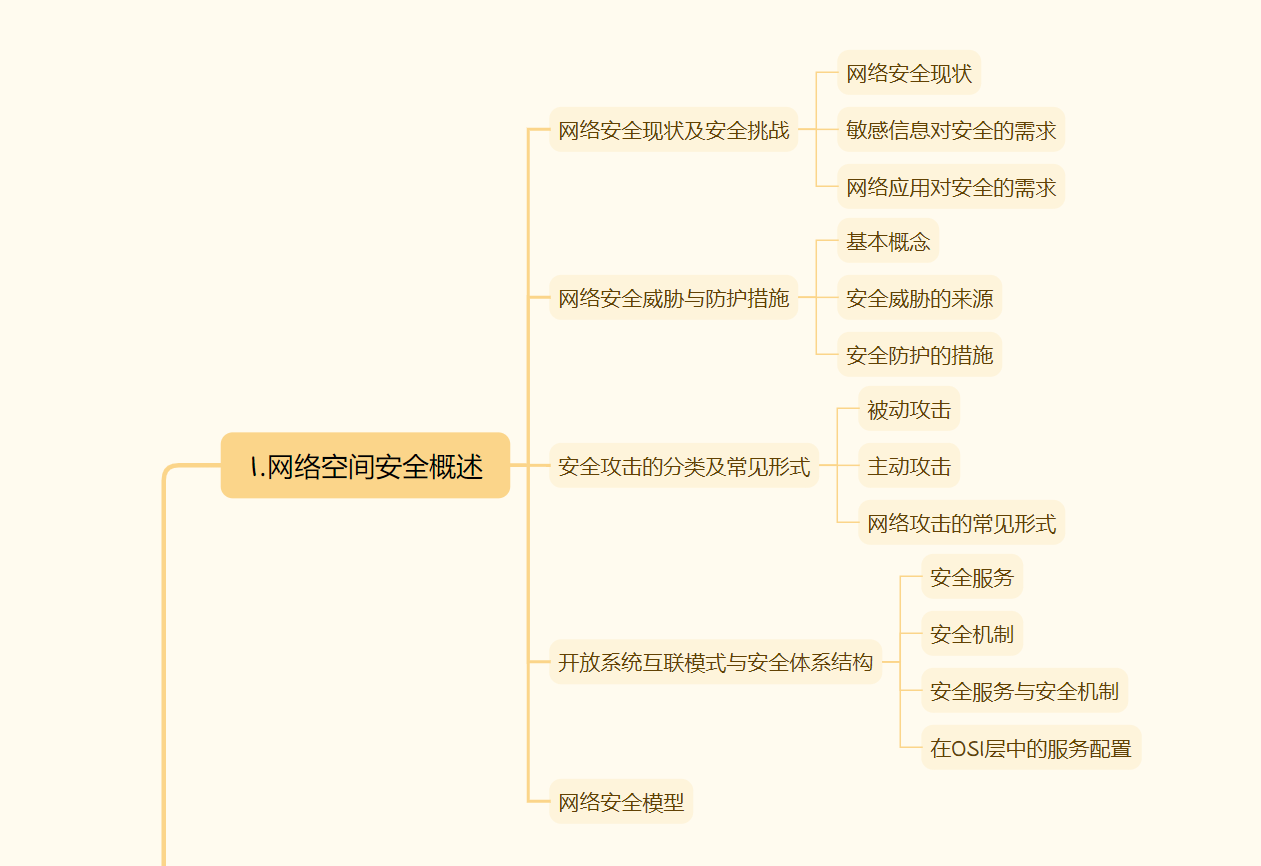

第一节:网络安全概述

1.网络安全现状及安全挑战

1.1网络安全现状

(1)计算机病毒层出不穷,肆虐全球

(2)黑客对全球网络恶意攻击逐年攀升

(3)技术和设计上的不完备导致系统存在缺陷或安全漏洞

(4)世界各国军方都在加紧进行信息战的研究

1.2敏感信息对安全的需求

*信息的密级由低到高分为:秘密级,机密级,绝密级

1.3网络应用对安全的需求

*如何保护是一个巨大的挑战

2.网络安全威胁与防护措施

2.1基本概念

*安全威胁可分为故意(如黑客渗透)和偶然(如信息被发往错误的地方);故意的威胁又可分为被动攻击和主动攻击

2.2安全威胁的来源

(1)基本威胁

*信息泄露

*完整性破坏

*拒绝服务

*非法使用

(2)主要的可实现威胁

*假冒

*旁路控制

*授权侵犯

主要的威胁类型有如下几种:特洛伊木马,陷门,

(3)潜在威胁

*窃听、流量分析、操作人员的不慎所导致的信息泄露、媒体废弃物所导致的信息泄露

2.3安全防护措施

*物理安全、人员安全、管理安全、媒体安全、辐射安全、生命周期控制

3安全攻击的分类及常见形式

3.1被动攻击

*窃听攻击、流量分析

3.2主动攻击

*伪装攻击、重放攻击、消息篡改、拒绝服务攻击

3.3网络攻击的常见形式

(1)口令窃取

*利用已知或假定的口令尝试登录

*根据窃取的口令文件进行猜测

*窃听某次合法终端之间的会话,并记录所使用的口令

(2)欺骗攻击

*如:钓鱼邮件

(3)缺陷和后门攻击

*网络蠕虫传播

*“堆栈粉碎”攻击

(4)认证失败

服务器受到了欺骗

(5)协议缺陷

如:TCP,DNS,RPC协议会存在一定的缺陷,WEP上也有存在缺陷

(6)信息泄露

*如:Finger协议,DNS

(7)指数攻击——病毒和蠕虫

*程序能够快速复制并传播攻击

(8)拒绝服务攻击

*它是由于过度使用服务,使网络连接数超过其可以承受的并发连接数 ,造成看系统自动关机或瘫痪

4.开放系统互连模型与安全体系结构

4.1安全服务

(1)认证

*同等实体认证、数据源认证

(2)访问控制

(3)数据保密性

(4)数据完整性

(5)不可否认性

(6)可用性服务

4.2安全机制

(1)特定安全机制

*分类:加密、数字签名、访问控制、数据完整性、认证交换、流量填充、路由控制、公证

(2)普遍安全机制

*分类:可信功能度、安全标志、事件检测、安全审计跟踪、安全恢复

(3)安全服务与安全机制的关系

(4)在OSI层中的服务配置

5网络安全模型

任何保证信息安全的方法都包括以下两个方面:

(1)对被发送信息进行安全相关的变换

(2)使通信双方共享某些秘密信息

设计安全服务应当包含以下内容:

(1)设计的算法无法被攻击者攻破

(2)产生算法所使用的秘密信息

(3)设计分配和共享秘密信息的方法

(4)指明通信双方使用的协议

第二节:网络安全防护技术

1.防火墙

1.1防火墙概述

*必须满足以下条件:所有进出网络的数据流都必须经过防火墙、只允许经过授权的数据流通过防火墙、防火墙自身对于入侵是免疫的

1.2防火墙的分类

*第一代防火墙:包过滤防火墙

*第二代防火墙:电路级防火墙

*第三代防火墙:应用级网关防火墙

*第四代防火墙:状态检测防火墙

*第五代防火墙:内核代理结构//自适应代理

1.3防火墙原理介绍

以静态包过滤防火墙为例:主要实现以下三个功能

*接收每个到达的数据包

*对数据包采取过滤原则

*对数据包施加默认原则

2. 入侵检测系统

2.1入侵检测系统概述

*主要由四个部分组成:数据收集器、检测器、知识库、控制器

2.2入侵检测系统分类

根据数据来源不同,IDS分为以下三种基本结构:基于网络的入侵检测系统、基于主机的入侵检测系统、分布式入侵检测系统

根据入侵检测的策略,IDS分为以下三种基本结构:滥用类型、异常检测、完整性分析

2.3入侵检测系统原理简介

*分为以下组件:事件产生器、事件分析器、响应单元、事件数据库

3. 虚拟专网

3.1VPN概述

*VPN具有的一些特点:费用低、安全保障、服务质量保障、可扩充性与灵活性、可管理性

3.2VPN分类

*可分为远程访问VPN、网关-网关VPN

3.3IPSee VPN原理简介

*有两种工作模式:传输模式和隧道模式

3.4TLS VPN 和IPSee VPN的比较

4. 计算机病毒防护技术

4.1计算机病毒防护概述

(1)计算机病毒的定义和特点

定义:能引起计算机故障、破坏计算机数据、影响计算正常运行的指令或代码

特点:破坏性、传染性、隐蔽性

(2)计算机反病毒技术与发展历史

三个阶段:*基于简单特征码查杀的单一专杀工具阶段

*基于广谱特征码查杀、主动防御拦截的综合杀毒软件阶段

4.2计算机病毒的分类

*木马型病毒、感染型病毒、蠕虫型病毒、后门型病毒、恶意软件

4.3计算机病毒检测原理简介

(1)计算机病毒检测的基本原理

*采样、匹配、基准

(2)计算机病毒的主流检测技术

*基于特征码的传统检测技术

*基于行为的动态检测技术

*基于云技术的云查杀技术

5安全漏洞扫描技术

5.1漏洞扫描技术概述

*漏洞按照公布时间的不同阶段分为

1DAY漏洞、NDAY漏洞、0DAY漏洞

5.2漏洞扫描技术大类

(1)系统扫描

(2)应用扫描

漏洞扫描类型划分:黑盒扫描、交互式扫描、白盒扫描

5.3漏洞扫描原理简介

步骤如下:存活判断、端口扫描、系统和服务识别

漏洞检测的分类:原理检测、版本检测

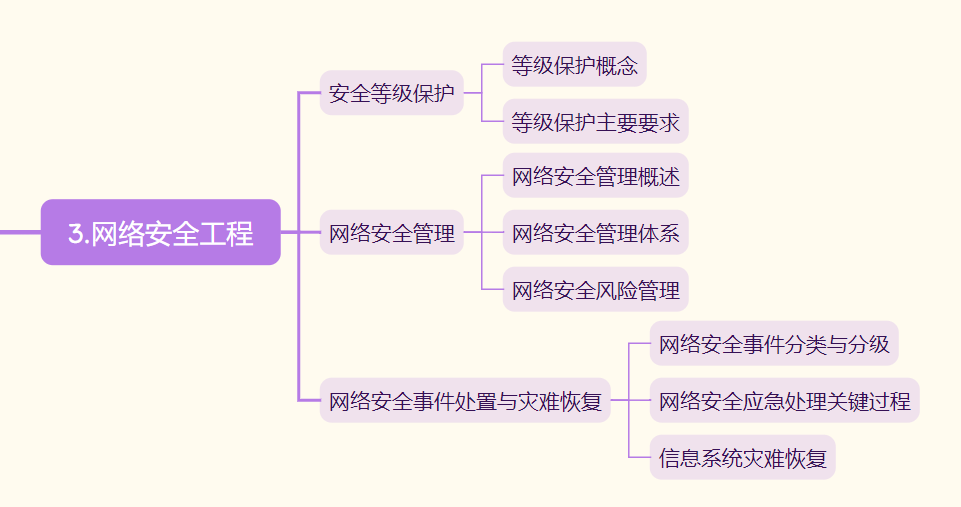

第三节:网络安全工程与管理

1. 安全等级保护

1.1等级保护概述

(1)等级划分:共五级

(2)工作机制:定级、备案、建设整改、等级测评、监督检查

(3)相关法规标准

1.2等级保护主要要求

(1)定级方法:共分为五级

(2)安全设计技术要求

*第一级系统为用户自主保护级

*第二级的关键技术为审计

*第三级确保关键执行环节可信

*第四级是结构化保护级

(3)测评方法

参照GB/T28448-2019《信息安全技术 网络安全等级保护测评要求》

2. 网络安全管理

2.1网络安全管理概述

管理的概念应用到网络安全领域

2.2网络安全管理体系

(1)相关标准:ISO/IEC 2700X

(2)我国的相关标准

2.3网络空间安全控制措施

*网络安全策略

*网络安全组织

*人力资源安全

*资产管理

*访问控制

*密码

*物理和环境安全

*运行安全

*通信安全

......

2.4网络安全风险管理

(1)风险管理概述

(2)风险管理实施流程

*资产识别、威胁识别、脆弱性级别、已有安全措施认证、风险计算、风险处理

(3)风险控制

*风险降低、风险承受、风险规避、风险转移

3. 网络安全事件处置与灾难恢复

3.1网络安全事件分类与分级

*分类:分为七个类别

*分级:分为四个级别

3.2网络安全应急处理关键过程

*应急处理过程:准备阶段、检测阶段、抑制阶段、根除阶段、恢复阶段、总结阶段

3.3信息系统灾难恢复

(1)灾难恢复概述

*分为六个过程

(2)灾难恢复关键过程

*灾难恢复需求的确定、灾难恢复策略的制定、灾难恢复策略的实现、灾难恢复预案的制定、落实和管理

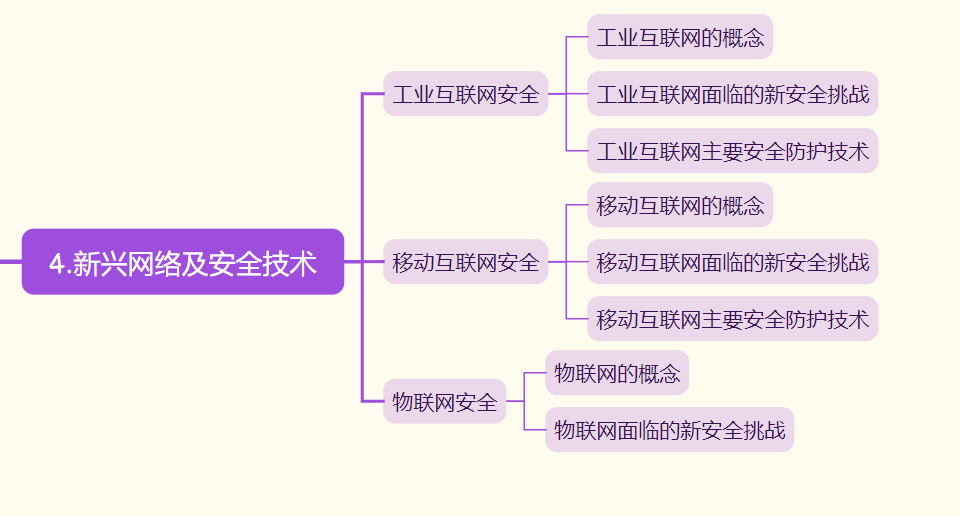

第四节:新兴网络及安全技术

1. 工业互联网安全

1.1工业互联网概念

工业互联网的核心是信息物理系统

1.2工业互联网面临的新挑战

(1)传统攻击方式的危害性更大

(2)网络攻击的入口更多

1.3工业互联网主要安全防护技术

*安全人员培训、安全需求制定和实施计划、安全硬件和软件设计、安全方案部署、信息反馈、测试和升级

2. 移动互联网安全

2.1移动互联网概念

*分为移动互联网移动终端设备、移动互联网通信网络、移动互联网应用和移动互联网相关技术

2.2移动互联网面临的新安全挑战

*影响手机正常运行、信息泄露、恶意扣费

2.3移动互联网主要安全防护技术

(1)移动互联网终端的安全

(2)移动互联网网络的安全

(3)移动互联网应用安全

(4)移动互联网安全管理与规范

3. 物联网安全

3.1物联网的安全

物联网:通过各种信息传感器、射频识别技术、全球定位系统、红外感系统等采集声光电热生物等信息

*物联网的分层:感知识别层、网络构建层、管理服务层、综合应用层

3.2物联网面临的新安全挑战

(1)感知层面临的挑战

(2)网络构建层面的挑战

(3)管理服务层面临安全挑战

(4)综合应用层面临安全挑战

3.3物联网主要安全防护技术

(1)感知层识别安全

(2)网络构建层安全

(3)管理服务层安全

(4)综合应用层安全

##教材学习中的问题及解决过程

问题:什么是防火墙,它的作用原理是什么?

回答:防火墙是一种安全防护措施,用于在内部网络和外部网络(如互联网)之间建立保护屏障。它主要通过审查和控制网络通信,以防止恶意攻击和未经授权的访问。

防火墙的作用原理可以总结为以下几点:

1. 包过滤:防火墙对流经它的网络通信进行扫描,过滤掉一些攻击,以免在目标计算机上被执行。

2. 端口管理:防火墙可以关闭不使用的端口,禁止特定端口的流出通信,从而封锁特洛伊木马等恶意软件。

3. 访问控制:防火墙可以禁止来自特定站点的访问,防止不明入侵者的通信,保护内部网络的安全。

4. 安全策略:防火墙可以设置允许或拒绝特定服务、IP地址、端口等,根据预先定义的安全策略来控制网络通信。

5. 隔离技术:防火墙在内部网和外部网之间建立一道屏障,使入侵者难以直接访问内部网络。

总之,防火墙通过审查和控制网络通信,实现对内部网络的保护,防止恶意攻击和未经授权的访问。

##基于AI的学习

## 参考资料

-[《网络空间安全导论》](https://book.douban.com/subject/35743742/)

- [网络空间安全导论书单](https://weread.qq.com/misc/booklist/3107758_7iPt5qwTA)

- [使用博客园进行学习](https://www.cnblogs.com/rocedu/p/5145864.html)

- [MarkDown/Mermaid排版教程](https://www.cnblogs.com/math/p/se-tools-001.html)