1. intro

Blockchain community防范scam attack措施

- 包含malicious domains的开源数据库,例如CryptoScamDB和EtherScanDB

- 多半是使用crowd-sourcing based approach搜集,例如受害者报告

本文探究

- the extent the scams exist in the ecosystem

- who are the attackers

- what are the impacts

本文布局

Section4:

自动化方法搜集scams

Section5:

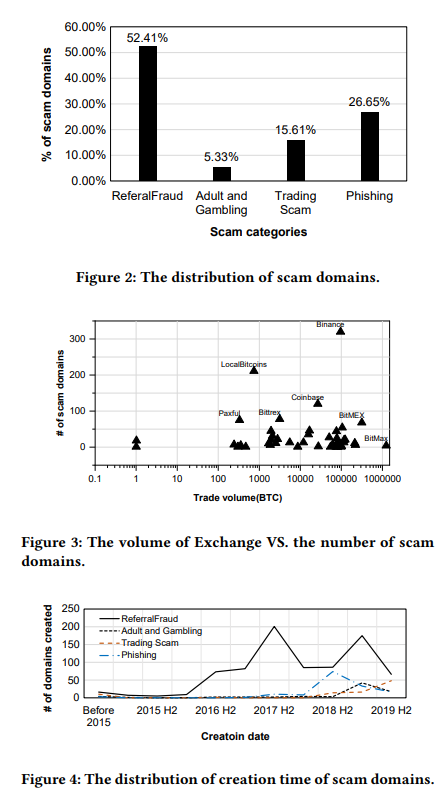

搜集了1595scam domains,其中60%以上之前未公开发布

300多个fake exchange apps

cluster the domains and apps

Section6:

分析94 scam domain families, 30 fake app families

分析distribution channels

分析实际影响

Ch3

3.1 Target Cryptocurrency Exchange

为了获得a list of Cryptocurrency Exchanges,考虑到exchanges的排名浮动问题,本文通过google搜索获取多个排名然后进行合并,最后得到70个exchanges。

如果某个exchange有多个domains或者apps,也都进行搜集

3.2 Research Questions

- Are scam attacks prevalent in cryptocurrency exchanges?

- what is the presence and trend of scam domains

- what is the presence and trend of scam apps

- Who are the attackers behind them?

- What is the impact of the scams

Ch4 Measurement of the scams

首先收集已有的scams,然后自动化进一步识别

4.1 Detecting the Scam Domains

- Collecting Scam Domains from Existing Corpus: 从etherscamdb.info和cryptoscamdb.org这样的知名网站中使用爬虫收集已知的诈骗域名,并过滤交易所相关的。

- Generating the Squatting Domains: 使用dnstwist识别使用typosquatting技术分发的有ip的域名。

- Labeling the Domains: 进一步搜集信息以确定是否有恶意

-

- 搜集信息:WHOIS信息,DNS信息, autonomous system numbers, VirusTotal anti-virus engine scan results

-

- 排除仅有空白页面的域名

-

- 分析the landing URL,source code和screenshots,并于已有的无害网站如prking services进行对比

-

- 利用OCR技术分析网站与对应官方网站之间的相似度,识别钓鱼网站

-

- 对于被VirusTotal标记的域名,进一步人工分析分为网络钓鱼或者交易诈骗

-

- 收集图像内容,使用Google Cloud Natural Language API和Vision API以确定是否有成人或者赌博内容等

-

- 对于最后剩下来的域名做人工分析

- 最终分类:

- C0 False Positive

- C1 Registered:虽然有ip但是却只有空白页面或者作者无法访问

- C2 Parked:一般含有宣传或者销售域名的内容

- C3 Phishing: 与官方相似的钓鱼网站

- C4 Trading Scan: 诱使用户相信有利可图(比如帮助、高利率投资),主动交出虚拟货币

- C5 Referral Fraud: 推荐欺诈账户

- C6 Adult and Gambling

4.2 Detecing the Fake Apps

- 识别Fake Apps

- 从交易所的官方网站提取证书签名

- 从应用市场搜索所有可能的假冒应用,使用Koodous因为其中的应用包比会定期清理恶意和虚假应用的Google Play更全面

- 将开发者签名进行比较,如果比匹配,则视为假冒应用程序

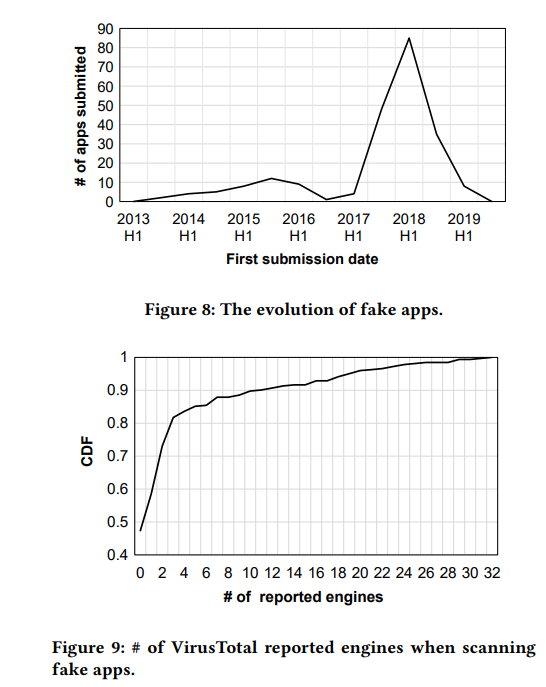

- Overall results

- Classification of Fake apps

- 被VirusTotal标记过的使用Euphony来法分析malware type和malware family

- 没有被标记过的,安装后人工分析或者逆向后静态分析

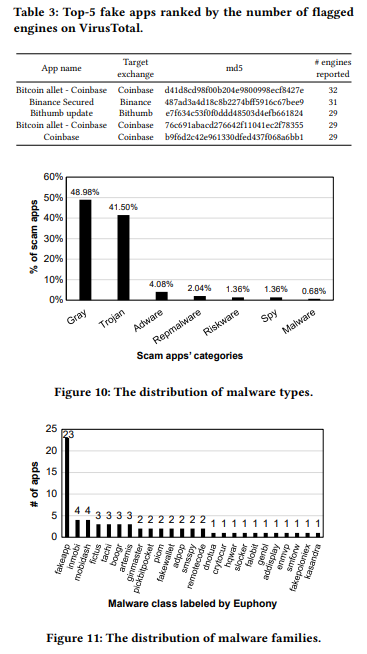

恶意软件类型和恶意软件家族分布。如图 10 所⽰,对于 170 个标记的虚假应⽤程序,⼤约 50% 的应⽤程序被VirusTotal 标记为灰⾊软件。其中超过40% 被标记为特洛伊⽊⻢,⼤约 4% 被标记为⼴告软件。这⼀结果表明,这些虚假应⽤程序可能会给⽤带来巨⼤的安全威胁。具体来说,我们使⽤Euphony 为每个恶意软件家族标签⽣成⼀个恶意软件家族标签,图 11 显⽰了恶意软件家族分布。不出所料,family fakeapp排名第⼀,有23个app被打上标签。其余应⽤的标签差异很⼤,

图 12 显⽰了我们识别出的虚假应⽤程序的⽰例。

图 12(1) 显⽰了⼀个针对 Poloniex 的⽹络钓⻥应⽤程序10。它制 作了⼀个虚假的登录屏幕并诱骗⽤⼾输⼊他们的Poloniex 账⼾。之后,它会继续显⽰伪造的 2FA验证屏幕,并要求获得完整的电⼦邮件访问权限,以进⼀步窃取⽤⼾的电⼦邮件帐⼾。⼀旦成 功,攻击者将获得对⽤⼾ Poloniex 账⼾的完全访问权限,并悄悄 窃取他们的资⾦。

图 12(2) 是 Coinbase ⼴告软件 11⽰例。它是从官⽅ Coinbase 应⽤程序重新打包的,并嵌⼊了激进的⼴告库。 它会要求用户安装推荐的应用,但是,⼤多数推荐的应⽤程序都被认为是恶意的。此外,该应⽤程序在后台 运⾏期间会推送移动⼴告,这可能会导致⽆意中点击⼴告。

图 12(3) 是⼀ 个针对 Binance 的推荐应⽤程序12 。它只是实现了⼀个 webview 并连 接到推荐链接 https://www.binance.com/?ref=20270961。攻击者将 从通过此链接注册的⽤⼾中获益。收益通常是佣⾦的⼀部分,具体取决于 不同交易所的推荐规则13 。

图 12(4) 是 Bithumb⽊⻢app14的代码⽚段。 正如反编译代码中所强调的那样,它会秘密收集⽤⼾的短信、合同和通话记 录,然后将它们上传到攻击者的私⼈服务器http://bithumbinback.pro/。 此外,它在后台监控设备的来电和消息。

Ch5 Understanding the attackers

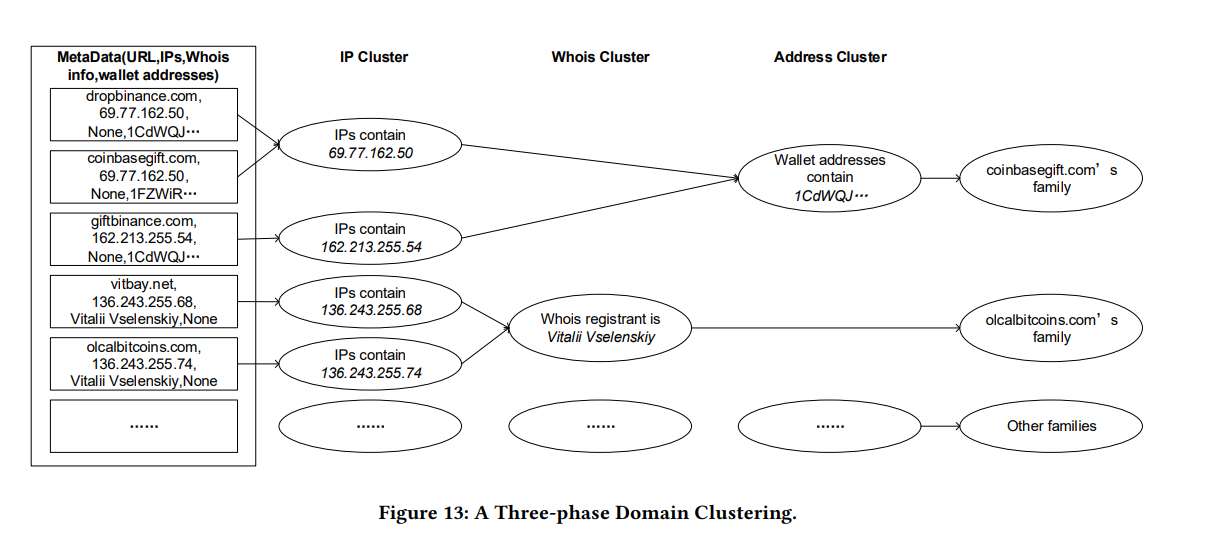

5.1 The relation of the scam docmains

我们得到了 94 个集群,总共有 699 个域(43.8%)请注意,有 896 个独⽴域。

这⼀结果表明:(1)⼀些攻击者有创建⼤量诈骗域的倾向。例如,我们数据集中最⼤的家族创建了 254 个诈骗域

(2) 攻击者倾向于使⽤相同的⽅法来创建骗局域,即骗局类别对⼤多数集群保持不变。

5.2 虚假应用的关系

- 方法

- 基于开发者签名的聚类

- 基于代码相似性的聚类: SimiDroid

- 人工聚类

- 从每个集群中抽取应用程序手动检查

结论:

- 同一证书签名的虚假应用程序通常有较高的代码相似性

- 不少攻击者喜欢使用可视化编程平台

5.3

没有明确的证据表明诈骗域与假冒应⽤程序存在关联