ICT应用解决方案08-华为防火墙NAT及安全部署

1 防火墙NAT

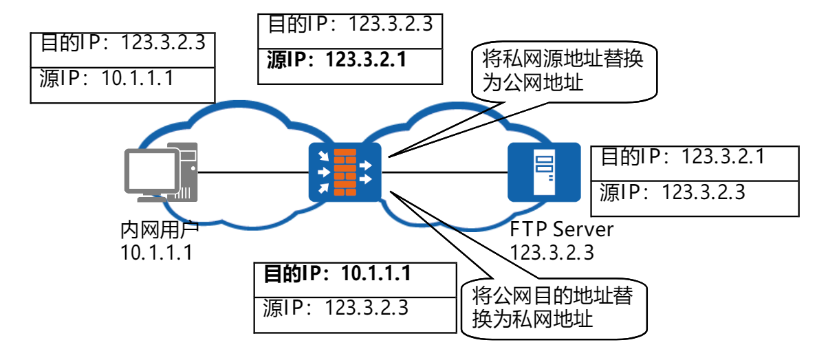

1.1 NAT技术的基本原理

NAT技术通过对IP报文头中的源地址或目的地址进行转换,可以使大量的私网IP地址通过共享少量的公网IP地址来访问公网或使得公网可以访问私网

NAT分类:

- 静态NAT: 服务器映射, 一对一

- 动态NAT: 服务器映射, 多对多

- NAPT: 地址池, 端口号实现地址复用

- Easy IP: 无地址池, 端口号实现地址复用, 适合动态公网地址

需要详细回顾的可以看这里:

1.2 应用场景

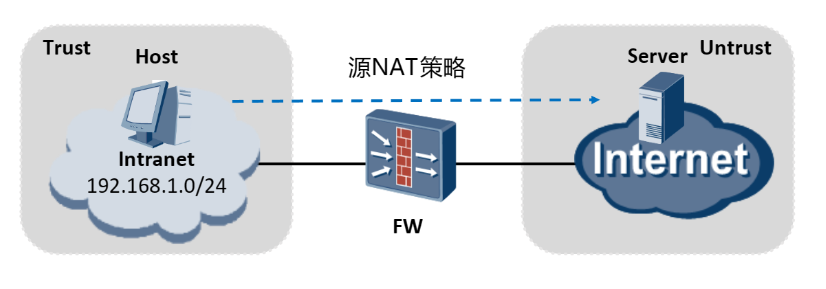

私网用户访问Internet

- 多个用户共享少量公网地址访问Internet的时候,可以使用源NAT技术来实现

- 源NAT技术只对报文的源地址进行转换

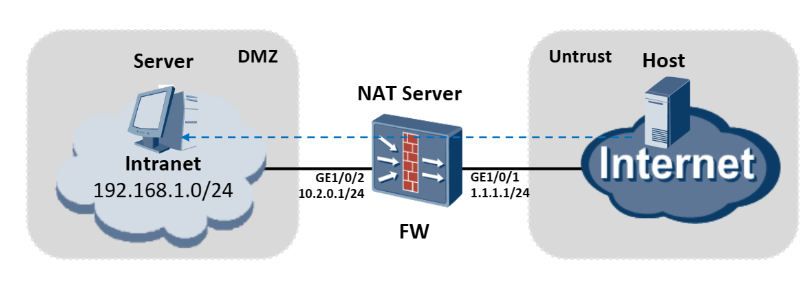

公网用户访问私网内部服务器

- 通过NAT Server(服务器映射)功能,可以实现外部网络用户通过公网地址访问私网内部服务器的需求。

- NAT Server功能即将某个公网IP地址映射为服务器的私网IP地址

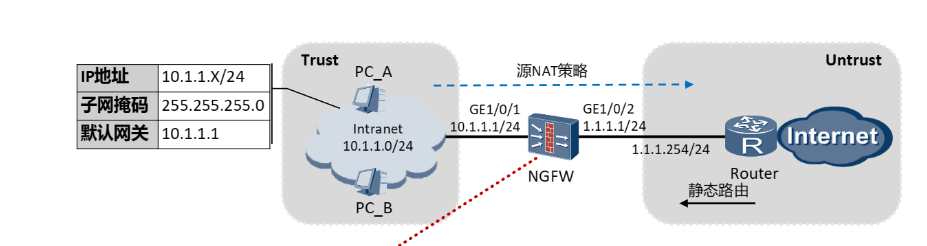

2 NAPT配置案例

某公司在网络边界处部署了NGFW作为安全网关。为了使私网中10.1.1.0/24网段的用户可以正常访问Internet,需要在NGFW上配置源NAT策略。除了公网接口的IP地址外,公司还向ISP申请了2个IP地址(1.1.1.10~1.1.1.11)作为私网地址转换后的公网地址。网络环境如图所示,其中Router是ISP提供的接入网关.

防火墙easy-ip配置步骤:

-

接口放入对应的安全区域

int g1/0/1 ip address 10.1.1.1 24 qu int g1/0/2 ip address 1.1.1.1 24 qu firewall zone trust set priority 85 add interface g1/0/1 qu firewall zone untrust set priority 5 add interface g1/0/2 qu -

设置安全区域的流放情况, 如trust-untrust

security-policy rule name policy_sec_1 source-zone trust #源地址为trust区域 destination-zone untrust #目的地址为untrust source-address 10.1.1.0 24 #匹配源地址为10.1.1.0/24网段的报文 action permit #对上述匹配内容执行允许(放行) -

配置NAT地址池以及NAT策略

nat address-group addressgroup1 section 0 1.1.1.10 1.1.1.11 qu nat policy rule name policy_nat_1 source-zone trust destination-zone untrust source-address 10.1.1.0 24 action nat address-group addressgroup1 qu -

配置缺省路由

ip route-static 0.0.0.0 .0.0.0.0 1.1.1.254 -

配置黑洞路由

ip route-static 1.1.1.10 255.255.255.255 NULL0 ip route-static 1.1.1.11 255.255.255.255 NULL0

防火墙动态NAT配置步骤:

- 接口放入对应的安全区域

- 设置安全区域的流放情况, 如truset-untrust

- 全局创建nat地址

- 调用nat-policy

- 配置其他路由

第一次配置防火墙时, 点击防火墙USG6000V进入, 输入用户名admin, 密码Admin@123, 按照提示修改密码即可

3 NAT Server

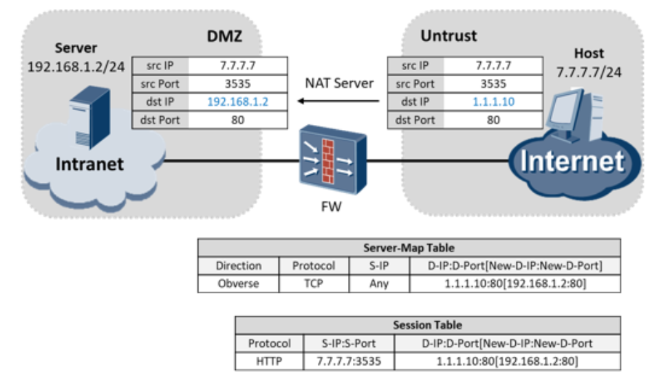

NATServer提供了公网地址和私网地址的静态映射关系

在进行地址映射的过程中可以选择是否允许端口转换

3.1 NAT Server配置案例

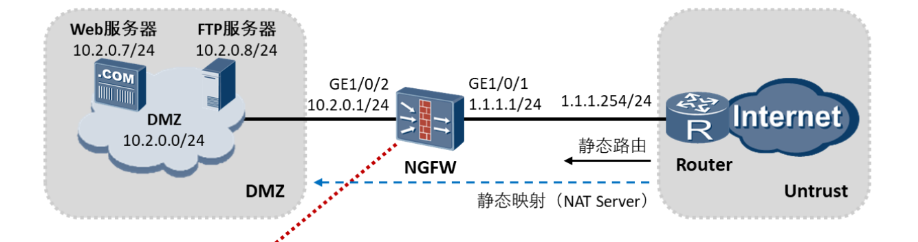

某公司在网络边界部署了NGFW作为安全网关。为了使私网WEB服务器能够对

外提供服务,需要在NGFW上配置服务器静态映射功能

除了公网接口的IP地址外,公司还向ISP申请了一个IP地址(1.1.1.10)作为内

网服务器对外提供服务的地址。网络环境如图所示,其中Router是ISP提供的接

入网关

配置命令

-

配置接口IP地址并将接口加入相应的安全区域

int g1/0/1 ip add 1.1.1.1 255.255.255.0 qu int g1/0/2 ip add 10.2.0.1 255.255.255.0 qu firewall zone untrust set priority 5 add int g1/0/1 qu firewall zone dmz set priority 50 add interface g1/0/2 qu -

配置安全策略

security-policy rule name policy_sec_1 source-zone untrust destination-zone dmz destination-address 10.2.0.0 24 action permit -

配置服务器隐射

nat server policy_nat_web protocol tcp global 1.1.1.10 8080 inside 10.2.0.7 www no-reverse -

配置缺省路由

ip route-static 0.0.0.0 0.0.0.0 1.1.1.254 -

配置黑洞路由

ip route-static 1.1.1.10 255.255.255.255 NULL0

4 NAT64

NAT64作为IPv4到IPv6的过渡技术, 会对需要进行协议转换的报文服务, 同时继承了传统NAT的技术原理

NAT64主要适用于IPv6过渡的后期阶段,在IPv6占主流的网络中,网络新增的IPv6单栈接入的终端用户,可以穿越IPv6网络,访问残存的IPv4业务。

4.1 NAT64工作原理

NAT64的报文转换分为两类

-

源地址转换: 通过NAT64策略转换(静态、动态)

-

目的地址转换: 通过NAT64前缀转换

4.2 NAT64应用环境

NAT64基本功能是NAT64配置的前提条件,只有在NAT64基本功能配置完成后,才可以进行NAT64其他增强功能的配置,其主要包含如下几方面

- 配置NAT64的IPv6前缀。IPv6业务数据转发到NAT64 CGN设备时,不管是发往IPv4网络的报文还是发往IPv6网络的报文,其报文的目的地址均为IPv6地址。此时,NAT64 CGN设备判断的依据就是IPv6前缀。

- 创建NAT64实例:NAT64实例的建立是NAT64功能的配置平台,在后面的大量的配置过程中都要应用到NAT64实例。

- 配置NAT64地址池。地址池是实现NAT64的重要资源,IPv6数据报文转发到NAT64 CGN设备时,需要从地址池中选取IPv4地址,以实现其访问IPv4网络的目的。

CGN设备: CGN(carrier grade NAT)指运营商级NAT(网络地址转换,Network Address Translation)。传统NAT多部署在用户侧CPE上,实现少量用户地址的转换;而CGN则是部署在运营商网络中,实现大量用户地址的转换。因此,CGN对容量、性能、可靠性等的要求都远远高于传统NAT。

5 攻击防范

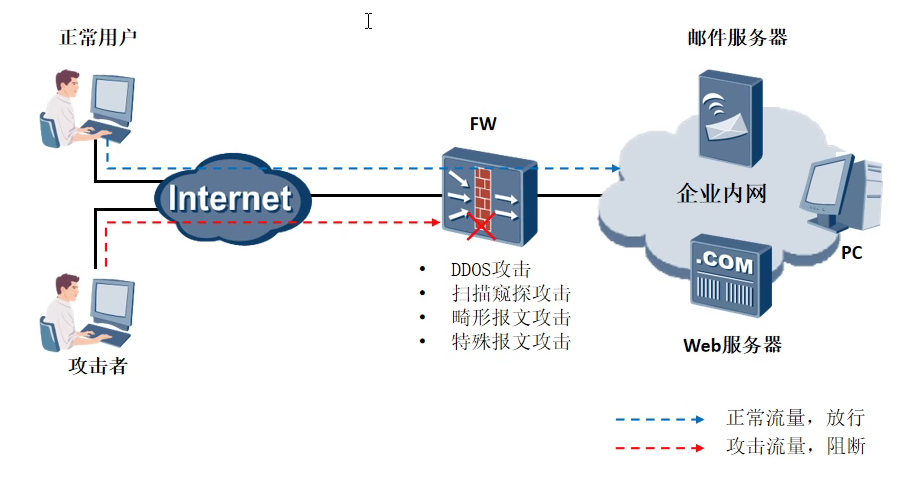

防火墙可以防范各种常见的DDoS攻击和传统的单包攻击

5.1 DDoS攻击

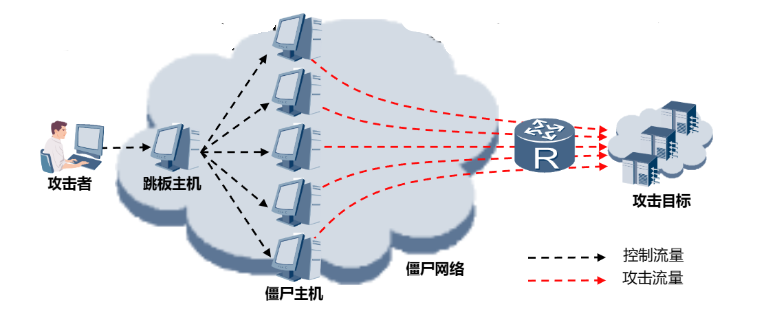

DDoS攻击是指攻击者控制僵尸主机向目标发送大量的攻击报文, 根据攻击方式的不同,DDOS可以分为流量型攻击(如SYNFlood、UDP Flood)和应用层攻击(HTTPFlood、HTTPSFlood、DNSFlood)等攻击类型, NGFW可以防范SYNFlood、UDPFlood等常见的DDoS攻击

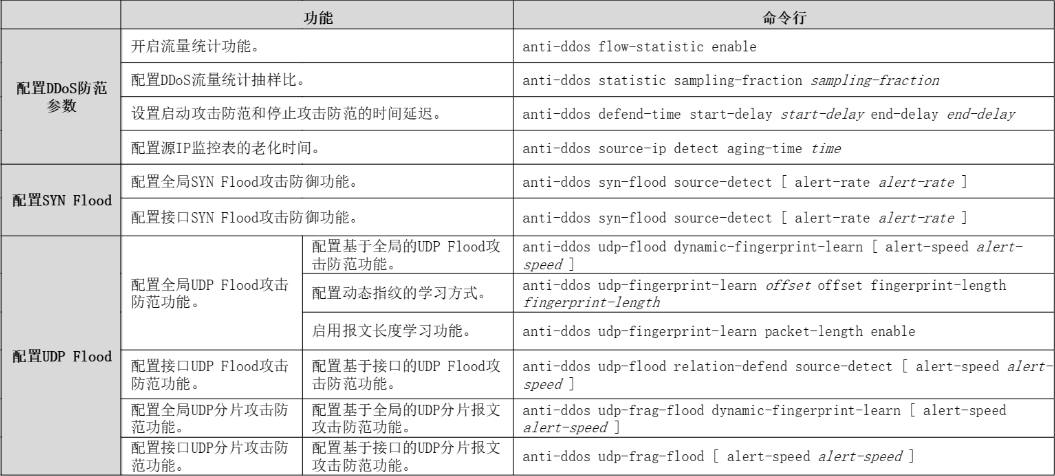

5.2 SYNFlood和UDPFlood攻击防御配置命令

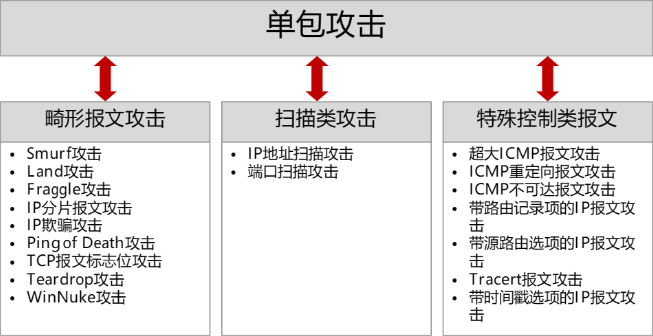

5.3 单包攻击

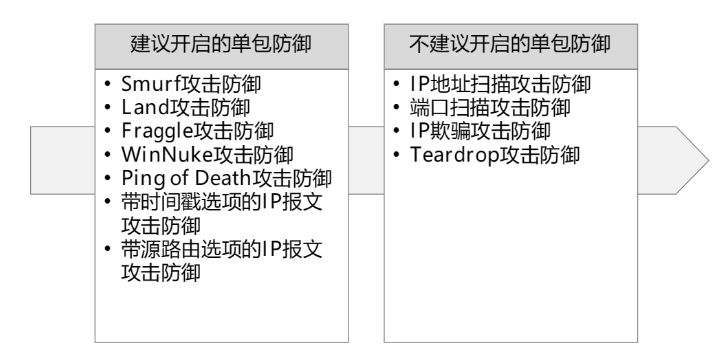

单包攻击防御的配置建议

不建议开启比较消耗防火墙的性能的防御功能

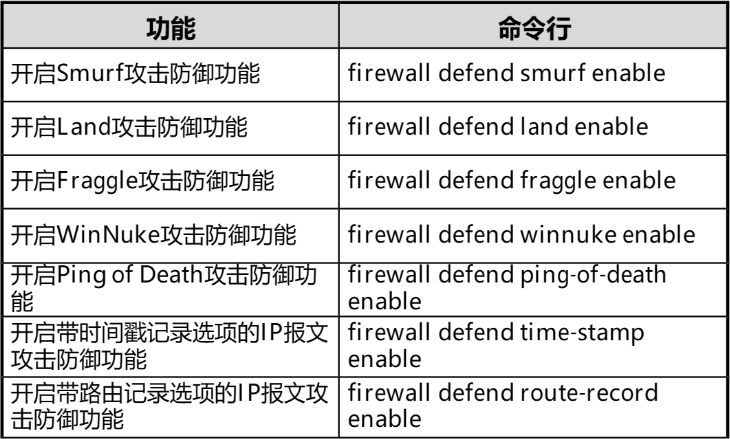

单包攻击防御的配置命令

6 遇到的小问题

防火墙建立ospf卡exstart的情况, 需要进入policy-security来接触默认拒绝