第四章 计算机网络与信息安全

5+3分

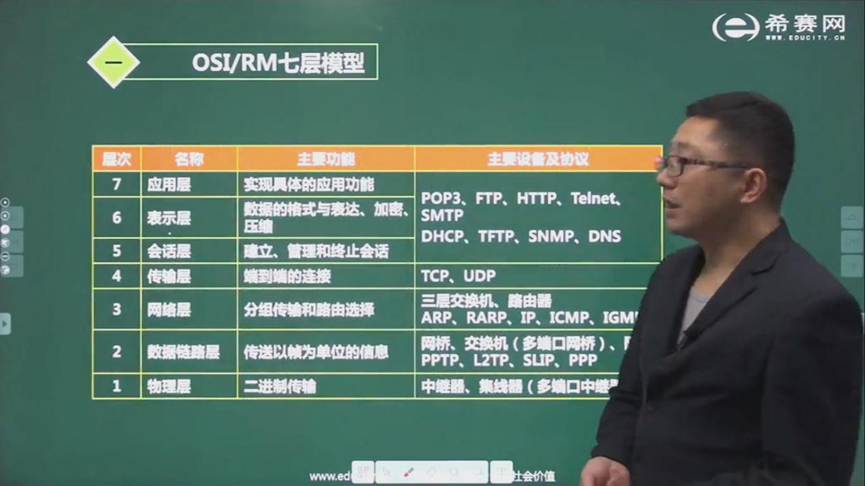

第一节 OSI RM七层模型

-

传输层: P to P 端到端的连接

-

网络层:分组传输与路由选择 分包

-

链路层 :传送以帧为单位的信息

-

物理层:以二进制传输

传输设备:

物理层:

中继器:让信号不失真。负责信号的复制、调整、放大功能。用此来延长网络的长度。

集线器Hub【中继器的一种,可以提供多端口服务】:分流。实现多台计算机之间的互联。不知道目标地址在何处,发送数据到所有的端口。

数据链路层:

交换机【高级的网桥】:能分辨出源MAC地址和目的MAC地址,因此可以再任意两个端口之间建立连接。不懂IP地址,只懂MAC地址

网桥:根据MAC地址转发帧,转发数据信号,可以有效限制两个介质系统中无关紧要的通信

网络层:

路由器:将数据(IP报文)传送到正确的网络

三层交换机:三层交换技术是在网络模型中的第三层实现了数据包的高速转发。三层交换技术就是:二层交换技术+三层转发技术。

TCP面向连接,UDP面向无连接。

ARP(反向地址解析):将MAC地址转换为ip地址

ICMP(控制报文协议):ICMP协议是一种面向无连接的协议,用于传输出错报告控制信息。

L2TP: L2TP协议本身并不提供连接的安全性,但它可依赖于PPP提供的认证(比如CHAP、PAP等),因此具有PPP所具有的所有安全特性。

SLIP:串行线路网际协议(Serial Line Internet Protocol),是最早的、也是仅有的两个串行IP协议之一,属于异型IP协议。

PPP:点对点协议(Point to Point Protocol,PPP)为在点对点连接上传输多协议数据包提供了一个标准方法。

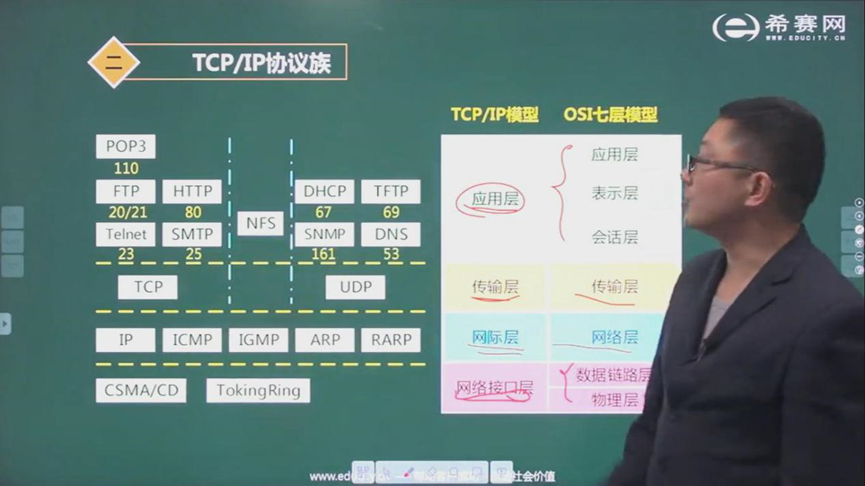

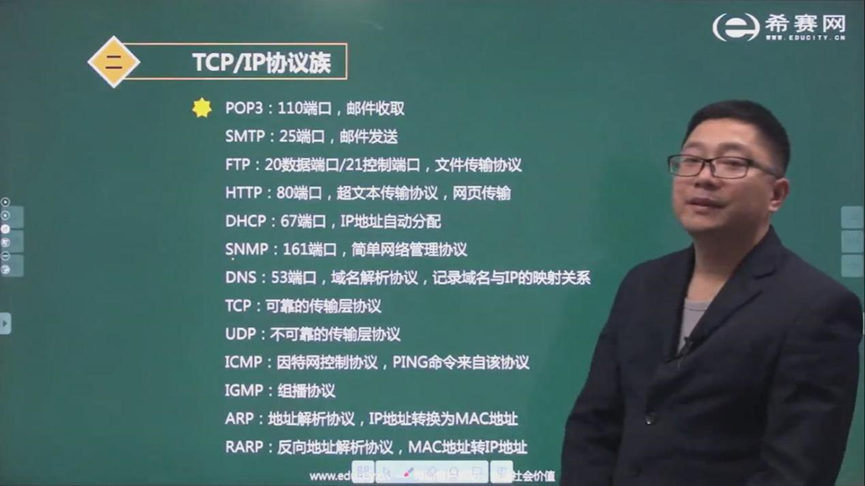

第二节 TCP IP簇

| TCP/IP模型 | OSI七层模型 |

|---|---|

| 应用层 | 应用层 |

| 表示层 | |

| 会话层 | |

| 传输层 | 传输层 |

| 网际层 | 网络层 |

| 网络接口层 | 数据链路层 |

| 物理层 |

| 协议 | 名称 | 所属层 | 端口号 |

|---|---|---|---|

| CSMA/CD | 载波监听,多路访问 | ||

| TokingRing | 令牌环网 | ||

| TCP | |||

| UDP | |||

| POP3 | 110 | ||

| FTP | 20/21 | ||

| HTTP | 80 | ||

| HTTPS | 443 | ||

| Telnet | 23 | ||

| SMTP | 25 | ||

| DHCP | |||

| TFTP | |||

| SNMP | |||

| DNS |

基于TCP的协议:

Telnet 、SMTP、FTP、HTTP、POP3(收邮件)

基于UDP的协议:

DNS、SNMP、TFTP、DHCP

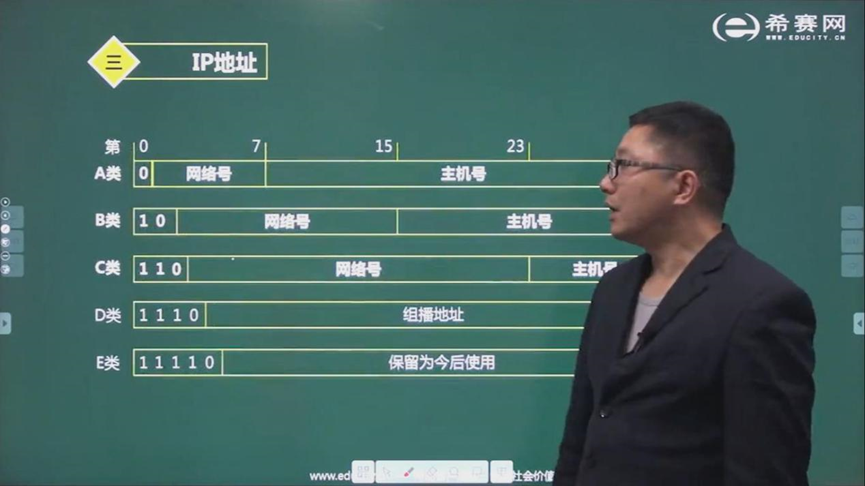

A类地址

主机号全为0的

主机号全为1的

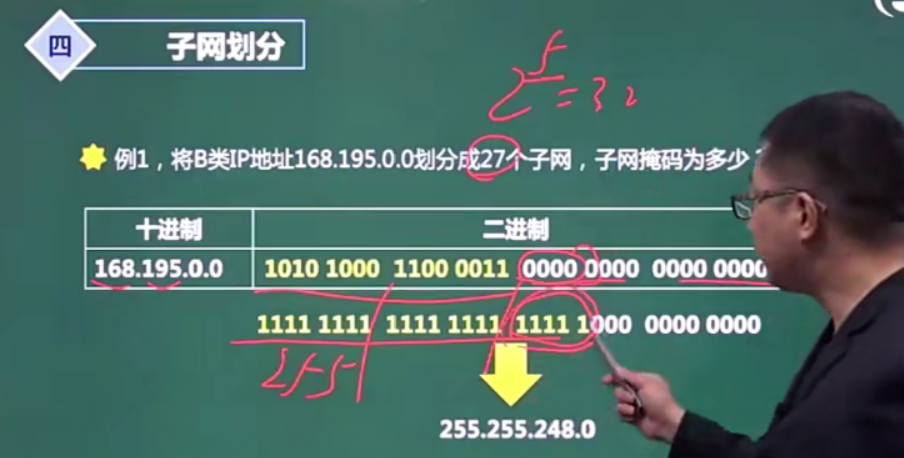

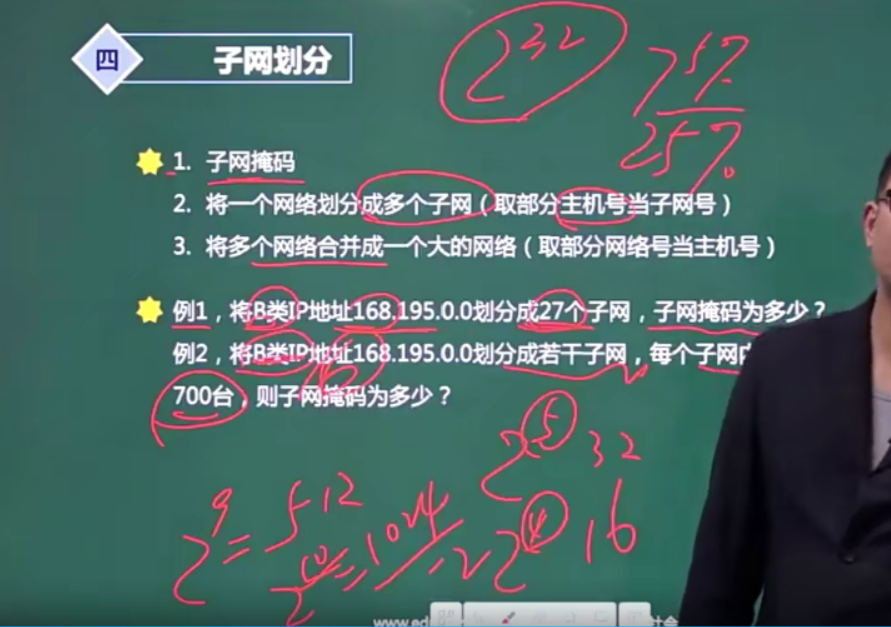

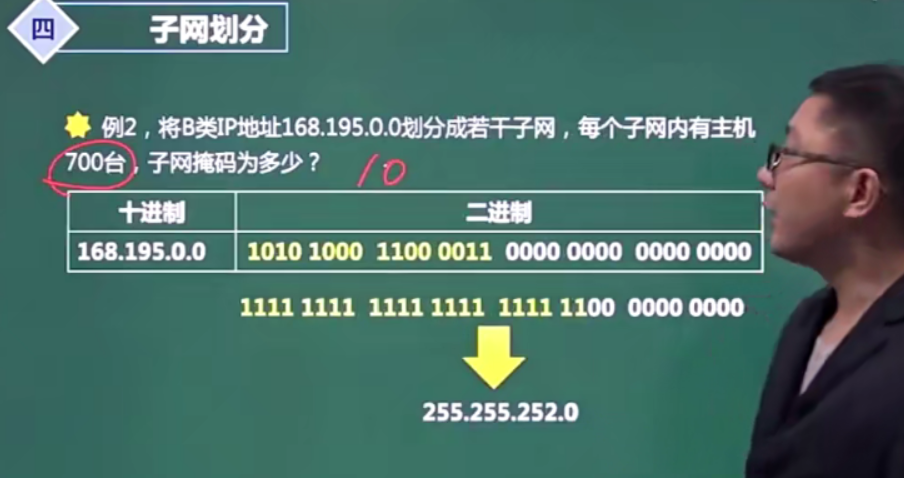

主机号只需要10位就可以了,剩余的都借给网络号

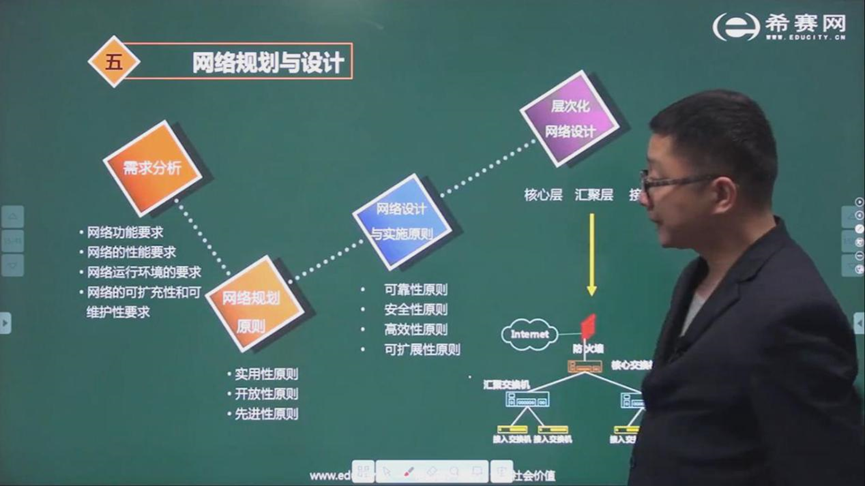

第四节、网络规划与设计

4.1 网络规划与设计

- 核心交换机:快速高效的数据分发

- 汇聚交换机:过滤

- 接入交换机:接入PC

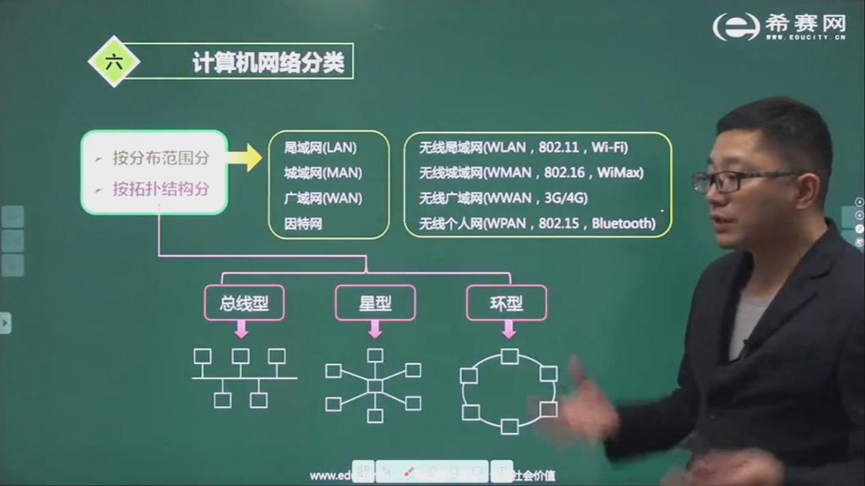

4.2 计算机网络分类

总线型:总线瘫痪,全体瘫痪

星形:中心瘫痪全体瘫痪

环形

| 无线局域网 | 802.11 | |

| 无线城域网 | 802.16 | |

| 无线广域网 | ||

| 无限个人网 | 802.15 |

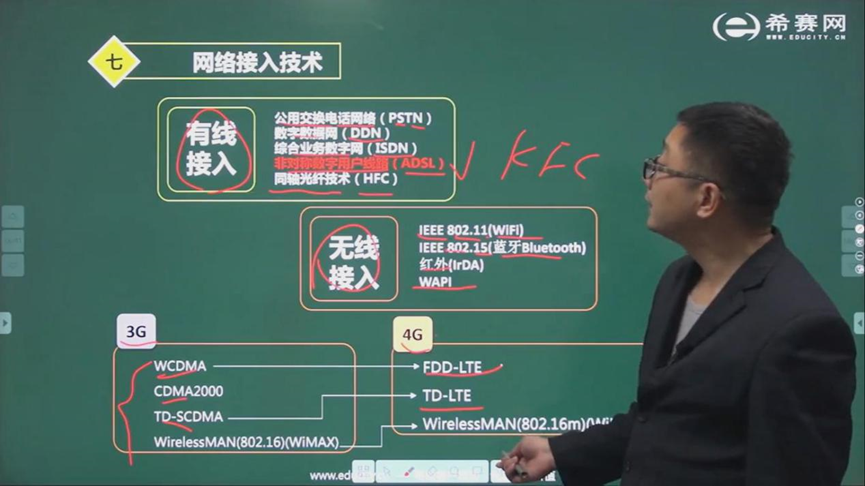

4.3 网络接入技术

3G标准:

WCDMA 联通

CDMA2000电信

TD-SCDMA 移动

4G标准:

FDD-LTE

TD-LTE

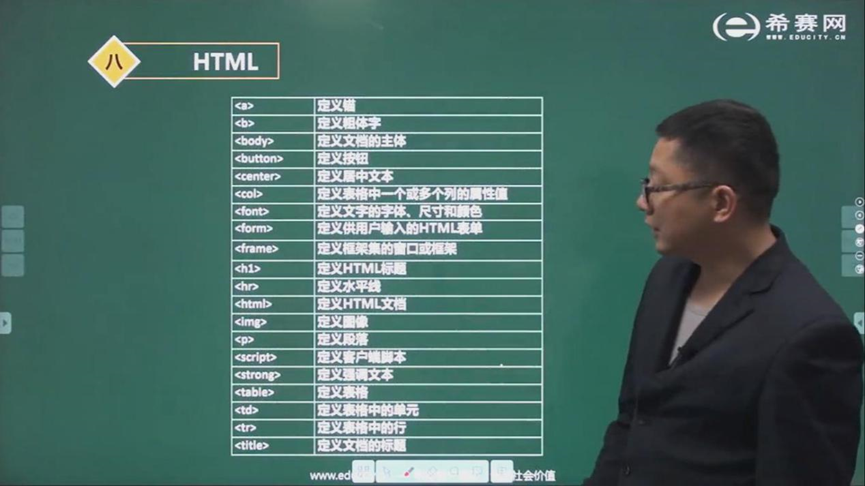

4.4 HTML

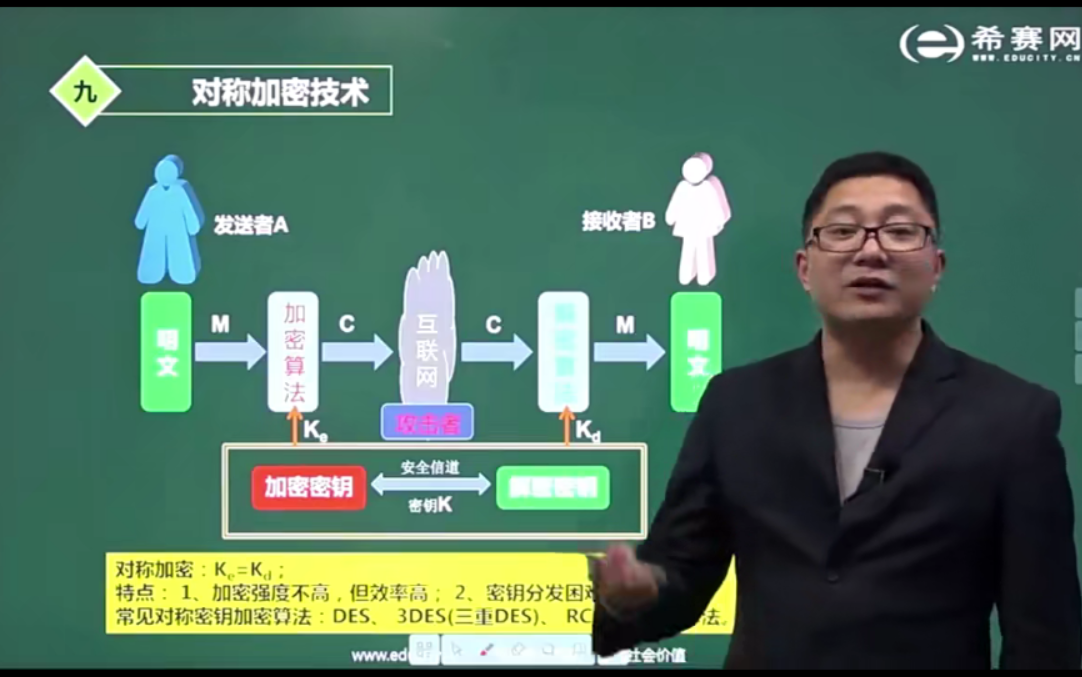

第五节、对称加密技术

5.1 对称加密技术

3分

使用了同一套密钥,加密效率高

常见对称密钥加密算法:

- DES

- 3DES

- RC-5

- IDEA算法

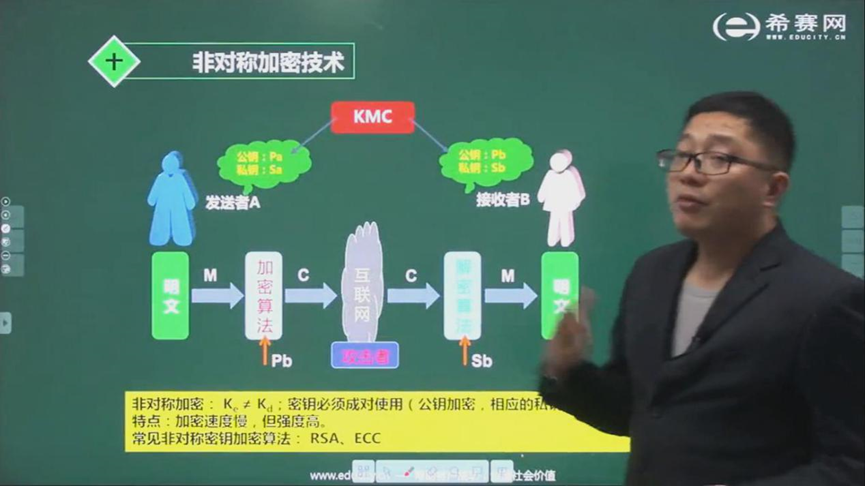

5.2 非对称加密技术

公钥与私钥成对存在

用公钥加密的用私钥解密,用私钥加密的用公钥解密

A要给B发送,需要使用接受方B的公钥进行加密,这样才可以用接受方的私钥进行解密

常见非对称加密算法:RSA,FCC

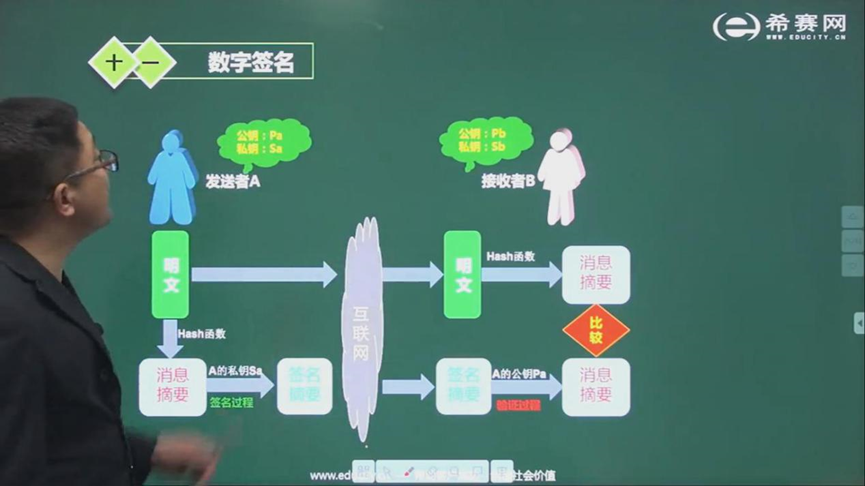

5.3 数字签名

A用A 的私钥签署自己的名字。B接收完之后用A的公钥来验证是不是A发的

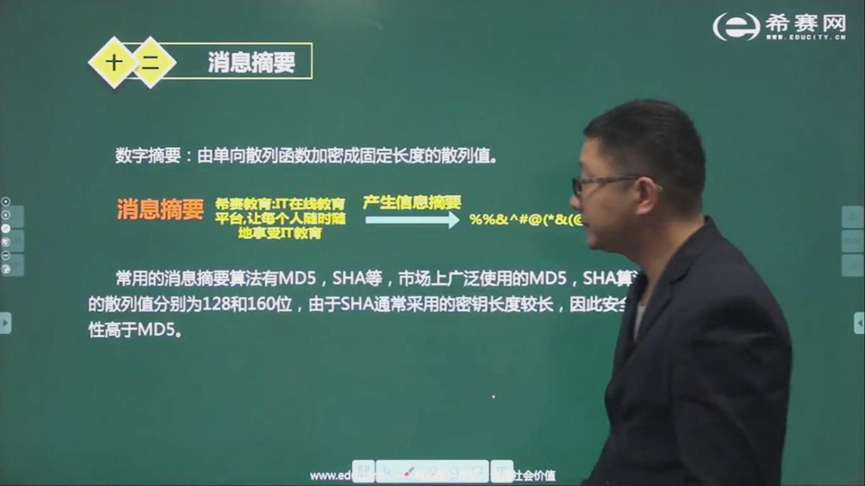

5.4 消息摘要

数字摘要:只能单向。是一个不可逆的

常用的消息摘要算法MD5,SHA等

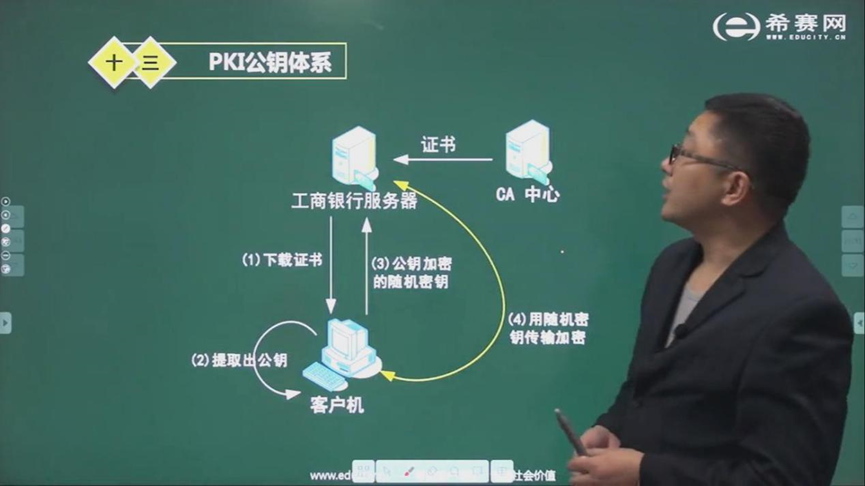

5.5 PKI公钥体系

管理公钥的注册、更新与消亡

第六节、网络安全

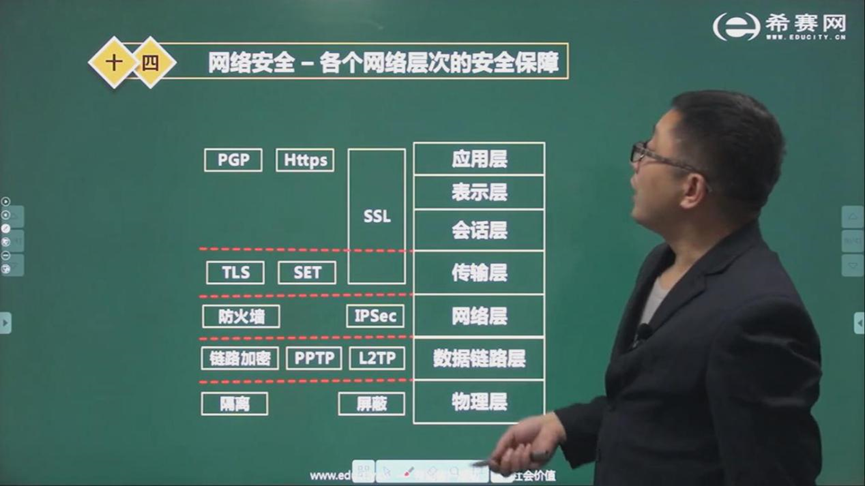

6.1 各个网络层次的安全保障

| 层级 | 所使用技术 |

|---|---|

| 物理层 | 隔离、屏蔽 |

| 数据链路层 | 链路加密、PPTP、L2TP |

| 网络层 | IPSec、防火墙 |

| 传输层 | TLS、SET、SSL |

| 会话层 | SSL |

| 表示层 | SSL |

| 应用层 | PGP、Https、SSL |

PGP(英语:Pretty Good Privacy,中文翻译“优良保密协议”)是一套用于消息加密、验证的应用程序,采用IDEA的散列算法作为加密与验证之用

互联网安全协议(Internet Protocol Security,IPSec)是一个协议包,通过对IP协议的分组进行加密和认证来保护IP协议的网络传输协议簇(一些相互关联的协议的集合)。

点对点隧道协议(PPTP,Point-to-Point Tunneling Protocol)是一种协议(一套通信规则),它允许企业通过私人“隧道”在公共网络上扩展自己的企业网络。

L2TP是一种工业标准的Internet隧道协议,功能大致和PPTP协议类似,比如同样可以对网络数据流进行加密。

SET协议一般指安全电子交易。 安全电子交易协议 (Secure Electronic Transaction,简称SET协议)是基于信用卡在线支付的电子商务安全协议,它是由VISA和MasterCard两大信用卡公司于1997年5月联合推出的规范。

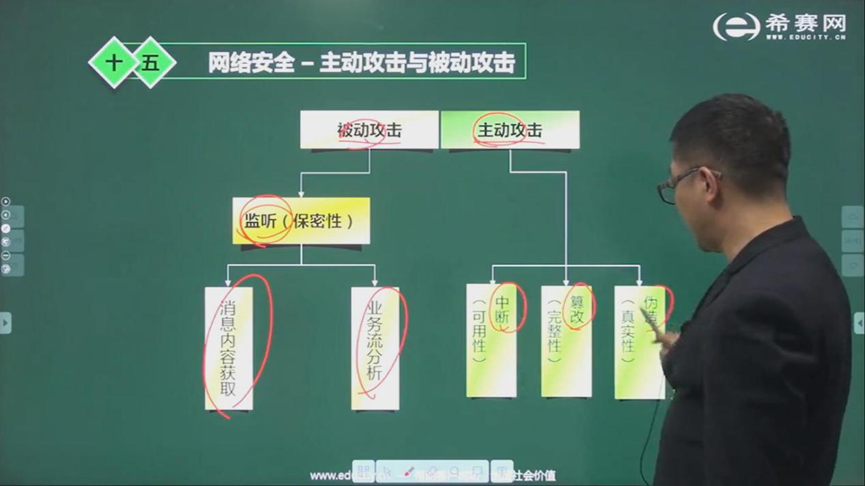

6.2 主动攻击和被动攻击

中断:可用性

篡改:完整性

伪造:真实性

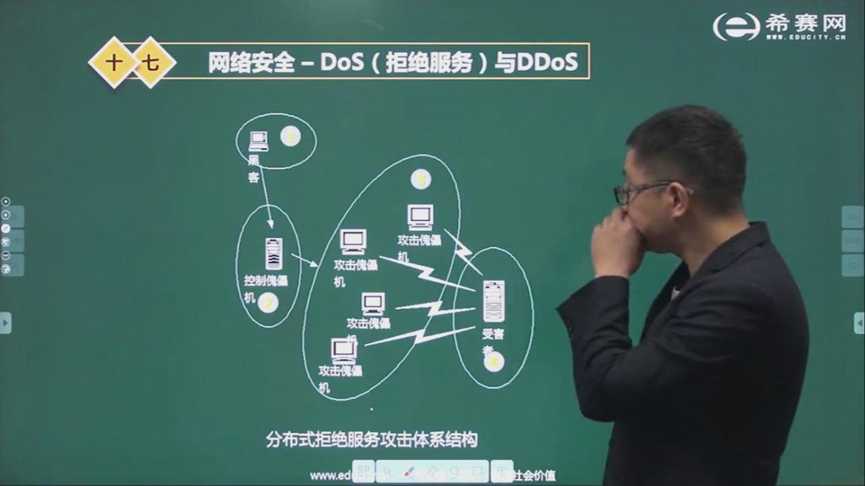

6.3 Dos与DDos

dos攻击一般指拒绝服务攻击。 拒绝服务攻击即是攻击者想办法让目标机器停止提供服务,是黑客常用的攻击手段之一。

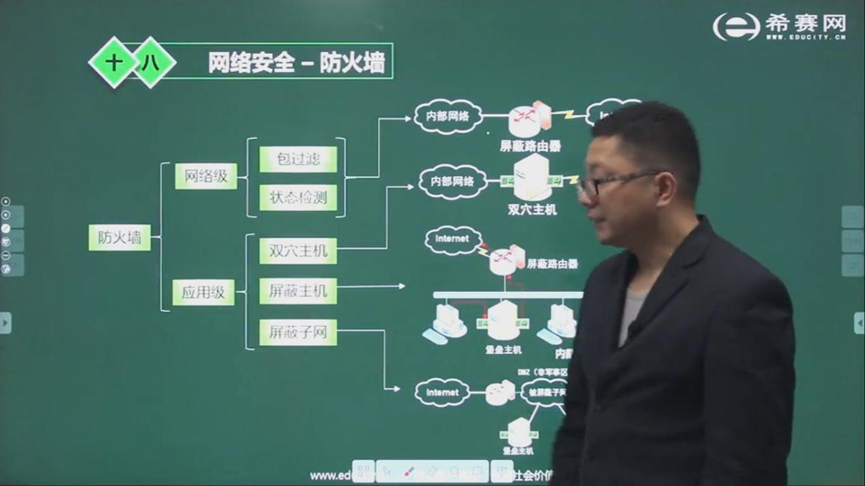

6.4 防火墙

一、工作原理不同

1、包过滤防火墙:包过滤防火墙过滤系统是一台路由器或是一台主机,可以根据过滤规则阻塞内部主机和外部主机或另外一个网络之间的连接。

2、代理型防火墙:代理型防火墙当代理服务器收到一个客户的连接请求时,先核实该请求,然后将处理后的请求转发给真实服务器,在接受真实服务器应答并做进一步处理后,再将回复交给发出请求的客户。

二、处理层不同

1、包过滤防火墙:包过滤防火墙只检查当前所在层数据包的目标地址,并选择一个达到目的地址的最佳路径。

2、代理型防火墙:代理型防火墙可对网络上任一层的数据包进行检查并经过身份认证,让符合安全规则的包通过,并丢弃其余的包。

三、网关不同

1、包过滤防火墙:包过滤防火墙内部网络的主机,需要设置防火墙为网关,才可以获取Internet资源。

2、代理型防火墙:代理型防火墙内部网络的主机,无需设置防火墙为网关,只需直接将需要服务的IP地址指向代理服务器主机,就可以获取Internet资源。

状态检测防火墙:综合了包过滤防火墙和代理型防火墙的优点,既能够保证速度又能够保证安全

应用型防火墙

DMZ区放web服务器,因为它既需要对内网提供服务,也需要对外网提供服务

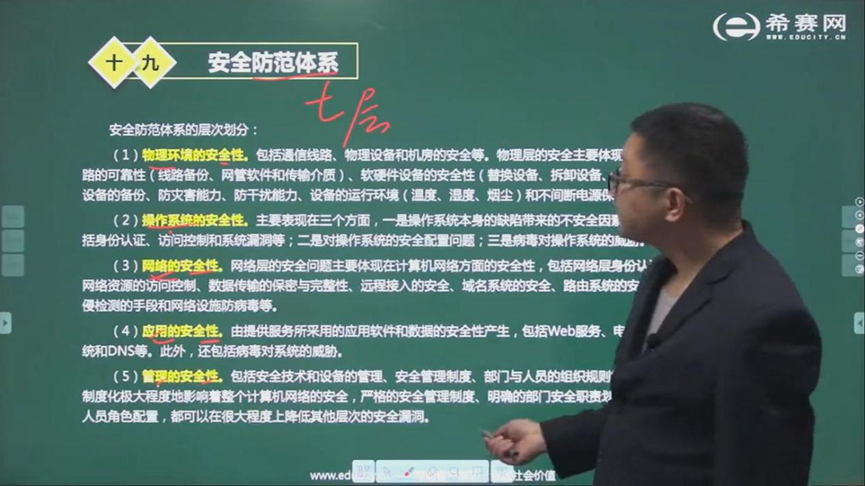

6.5 安全防范体系

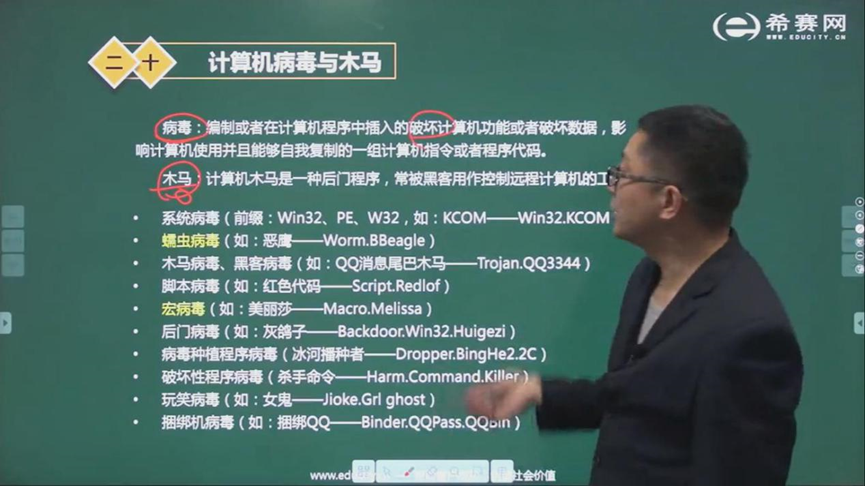

6.6计算机病毒与木马

木马窃取机器里面的信息,需要联网传输回去

病毒直接破坏电脑