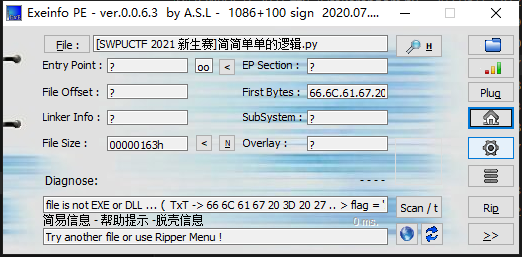

得到一个.py文件,一般是没壳的,不过还是要养成习惯,查个壳:

意料之中,啥也没有,打开文件:

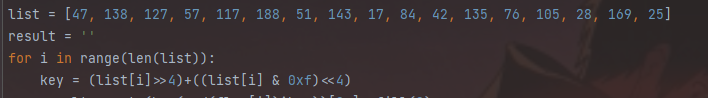

给了我们一个加密逻辑,然后最后一行给了一个结果:那么就是根据上述的逻辑,反解密出flag就好了

分析一下上述逻辑:

首先对list进行变化得到key的值(怎么变化不用理,因为用不到,为啥因为是异或昂,异或的特性就是异或后再异或一次就回来了)

其次,对拿flag来对key进行异或后,转为十六进制,再转为字符串的形式后,进行切割,切割后不足位数的在前边填上0补充(.zfill()),最后赋给result

怎么理解这个切割和填充呢呢,上个图:

这样就能直观的理解怎么切割,又怎么补位的

这里再细讲一下[2:],是指将该字符的前两个去除,保留后边的。而.zfill(2)是指,判断留下的字符是否有两个,如果不足两个则在前边添加0

如果:‘2’.zfill(2)则会变成 --> ‘02’;‘2’.zfill(3)则会变成 --> ‘002’

理解程序后,那么我们就可以开始逆推了,给了一个result = ‘bcfba4d0038d48bd4b00f82796d393dfec’

根据刚才的理解可以知道,这是由异或后,转为十六进制,切割补位后拿到的

也就是说,我们先要将他们分开(分为两两一组)

然后转化为十六进制

最后异或,并转化为char类型,就可以拿到答案了,脚本如下:

flag = 'xxxxxxxxxxxxxxxxxx'

list = [47, 138, 127, 57, 117, 188, 51, 143, 17, 84, 42, 135, 76, 105, 28, 169, 25]

result = 'bcfba4d0038d48bd4b00f82796d393dfec'

flag1 = ''

result1 = ''

for i in range(len(list)):

key = (list[i] >> 4) + ((list[i] & 0xf) << 4)

# result += str(hex(ord(flag[i]) ^ key))[2:].zfill(2)

flag1 += chr((int(result[2 * i: 2 * i + 2], 16) ^ key))

print(flag1)