(一)查询靶机ip

通过 arp-scan -l 查询目标靶机ip,查询结果如下图红框所示。

(二)信息收集

直接访问目标ip,发现无法访问,只返回网站域名。

网站返回域名,就将该域名添加进hosts文件当中

vi /etc/hosts 进入该文件

进入文件后按 i 进入编辑模式

输入该域名 ip 以及对应域名

输入完成后按 esc 推出编辑模式

按shift+:键 后输入wq后保存

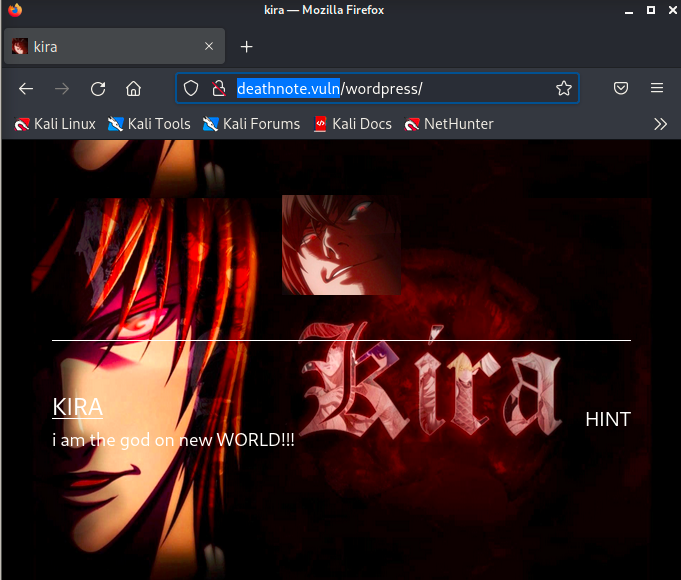

然后重新访问目标机ip 成功访问

开始在页面搜寻有用信息,发现HINT(提示)点进去看看

发现一些提示

盲猜这个iamjustic3是个密码,发现有密码提示肯定就要找有没有登录的页面了。

那么我们就开始探测,先nmap扫一下 发现开的是22和80端口 有22端口后期估计要利用SSH登录

nmap -A -T4 192.168.241.140

dirsearch扫一下目录,发现两个敏感的目录,robots.txt和wp-login.php,分别访问一下。

(注不知道是不是我的原因 访问目标网页时必须是http访问不可以用https要不然会直接跳转)

dirsearch -u 192.168.241.140

访问robots.txt,发现有一张照片。

http://deathnote.vuln/robots.txt

无法直接访问该照片,网上看到用cat可以直接访问内容。得到一个用户名配合前面发现的密码应该是一组。访问另一个敏感页面。

curl http://deathonte.vuln/important.jpg|cat

访问 http://deathnote.vuln/wordpress/wp-login.php 发现是一个登陆界面,用之前发现的一组账号直接登录发现账号不对。

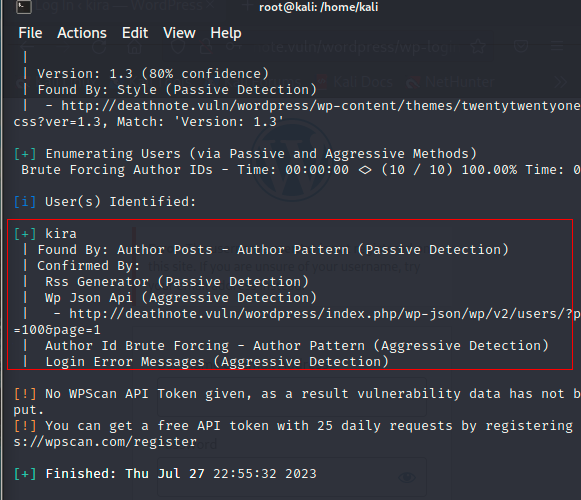

通过查询网上攻略发现wordpress是一个框架,可以通过wpscan进行扫描。发现Kira账户,这个应该为登陆页面的用户名。

wpscan --url http://deathnote.vlun/wordpress/ -e u

(三)开始渗透

账号 Kira

密码 iamjustic3

登录wp-login.php页面,登陆成功搜索一下有用信息,发现一个notes.txt

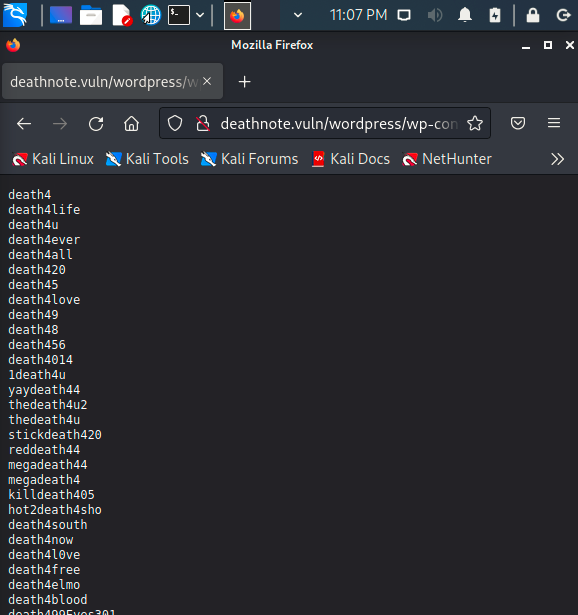

访问一下 发现是个密码本

可以通过kali自带的九头蛇软件进行密码爆破。(要先把notes.txt下载到自己kali运行的目录下面)

发现用户名为 l 密码为death4me

hydra -l -P notes.txt ssh://192.168.241.140

远程连接ssh 成功登录

搜索一下发现user.txt打开后发现密文

该密码为brainfack密文 网上进行在线解密

发现没啥用在继续搜索

发现另一组密文,有提示是cyberchef来解密16进制。

然后发现是base64解密,得到kira用户密码

登录kira账号进行提权,在 ~下找到root.txt成功拿到权限。

(四)学习总结

1.wordpress是一个框架,可以用wbscan扫描。

2.kali自带九头蛇(hydra)可以用来密码爆破。