墨者学院漏洞分析实况

热点评论刷分漏洞分析溯源

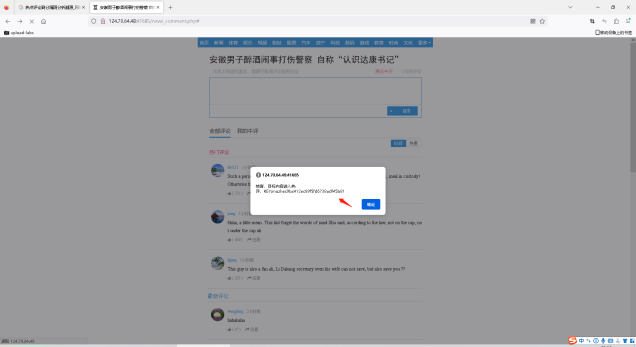

打开靶场环境,得知靶场地址 IP地址 : 124.70.64.48 端口 : 41685 协议 : http

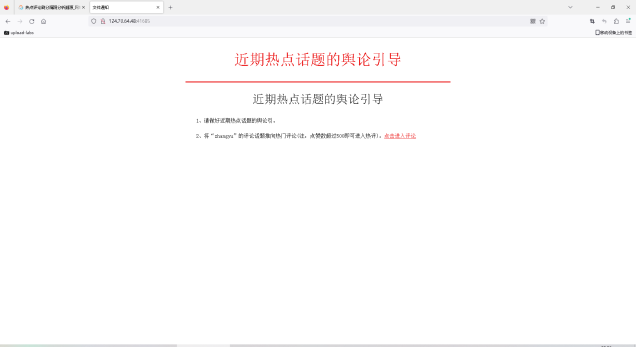

根据地址进入靶场环境,可以发现我们的目标是把zhangyu的评论话题推向热评(点赞超500)

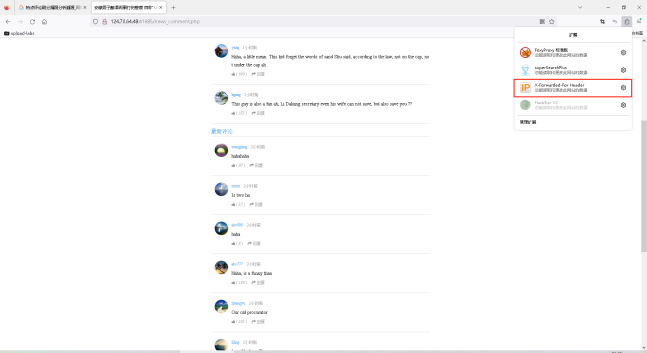

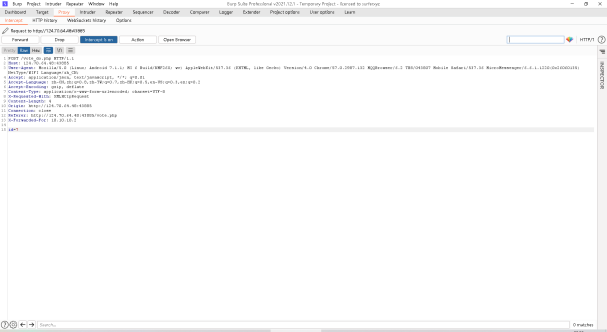

点击进入评论,我们再开启bp抓包,并把浏览器的X-Forwarded-For Header打开

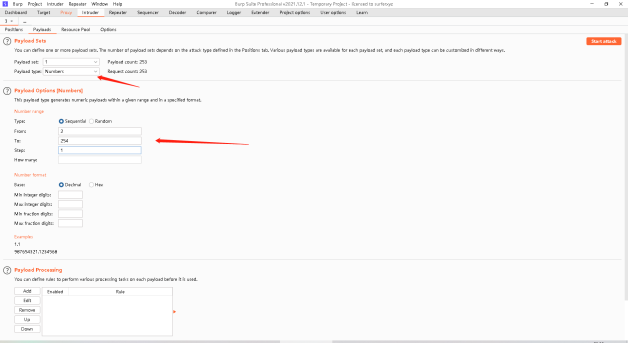

点赞zhangyu的评论,抓包,把这个变量设置为可变

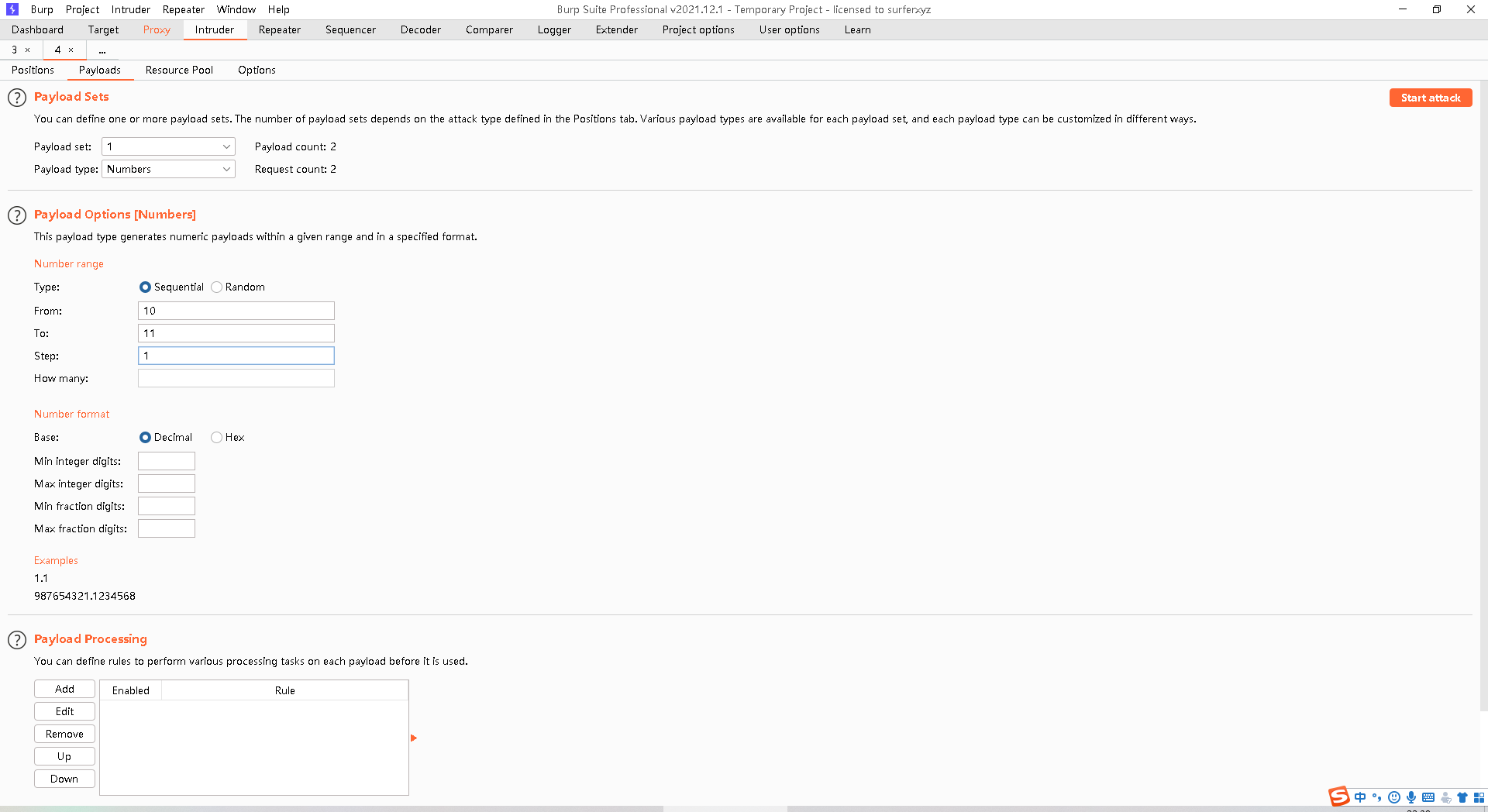

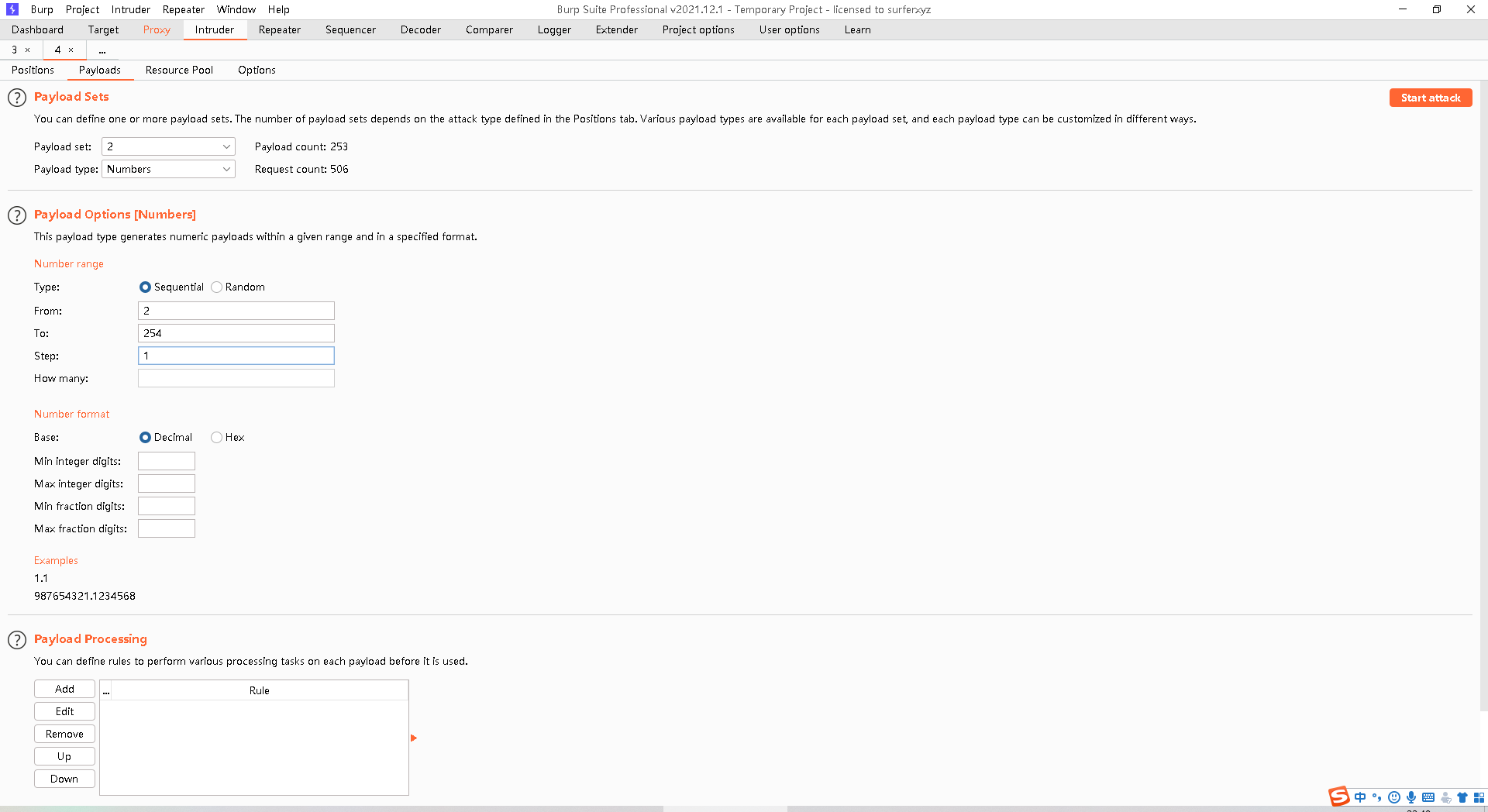

把字典类型设置为number(数字)并把变量范围设置为2到254,且步长(step)为1

点击start attack开始攻击,成功

关闭代理,刷新热评,得到key,成功!

投票常见漏洞分析溯源

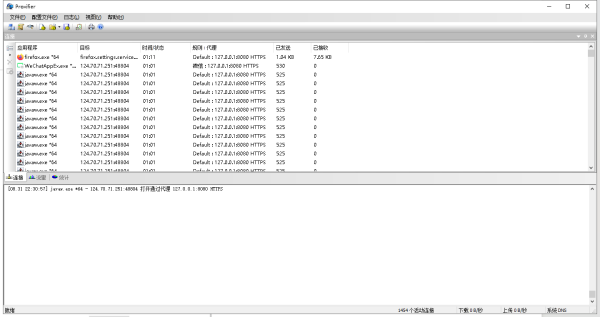

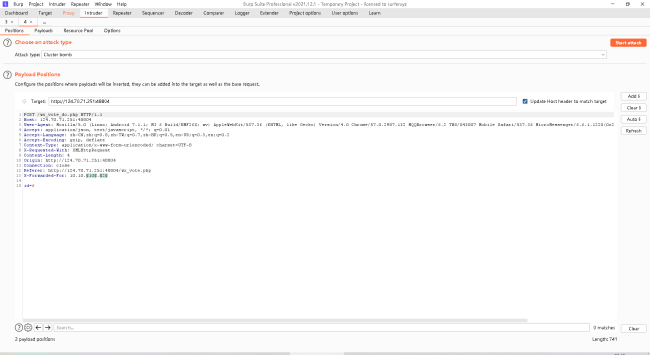

打开靶场环境,得知靶场地址 IP地址 : 124.70.71.251 端口 : 48804 协议 : http

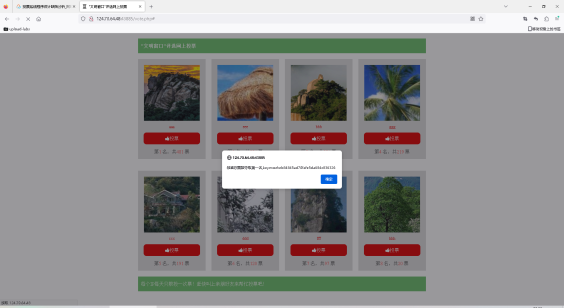

点击进入微信投票,要使a2019获得第一名

这里我们先打开Proxifier这个小程序抓包程序

点击进入,发现a2019只有88票,第一名有380票,我们还需要309票

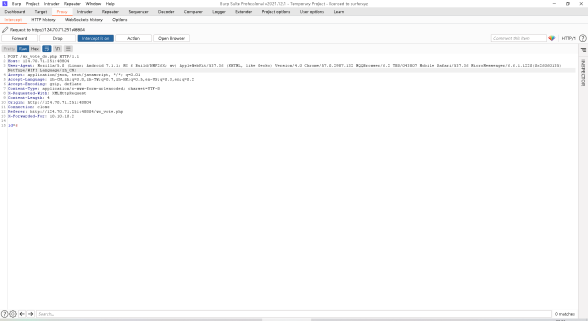

打开bp抓包,将user-agent值改为

Mozilla/5.0 (Linux; Android 7.1.1; MI 6 Build/NMF26X; wv) AppleWebKit/537.36 (KHTML, like Gecko) Version/4.0 Chrome/57.0.2987.132 MQQBrowser/6.2 TBS/043807 Mobile Safari/537.36 MicroMessenger/6.6.1.1220(0x26060135) NetType/WIFI Language/zh_CN;

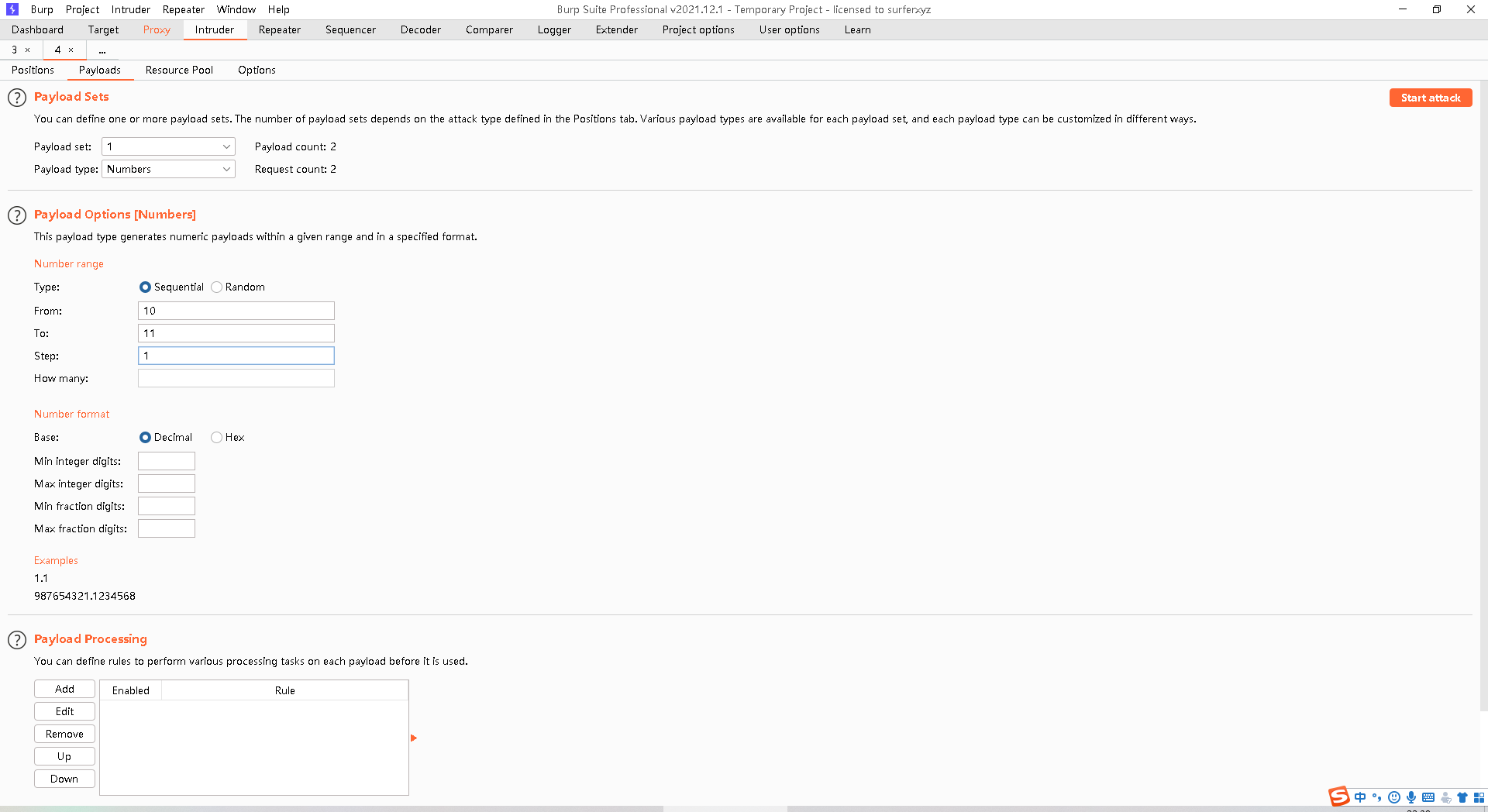

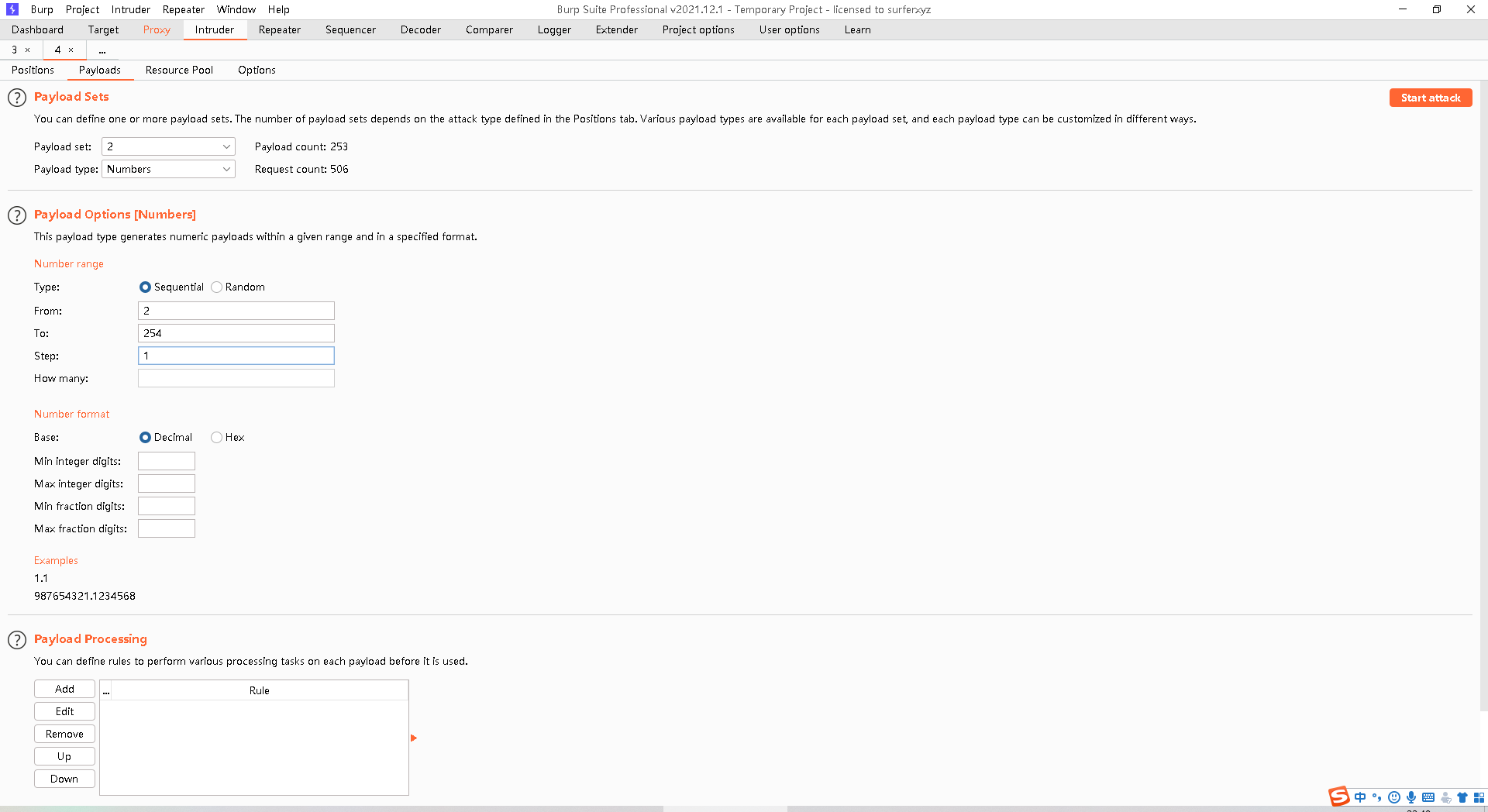

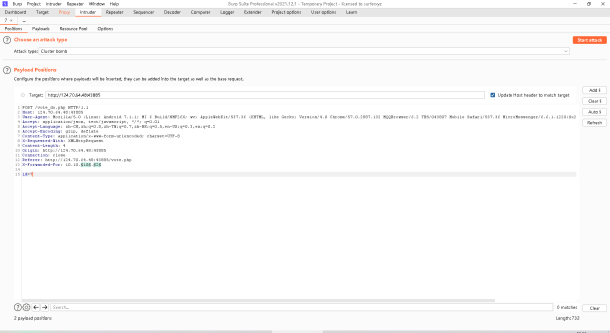

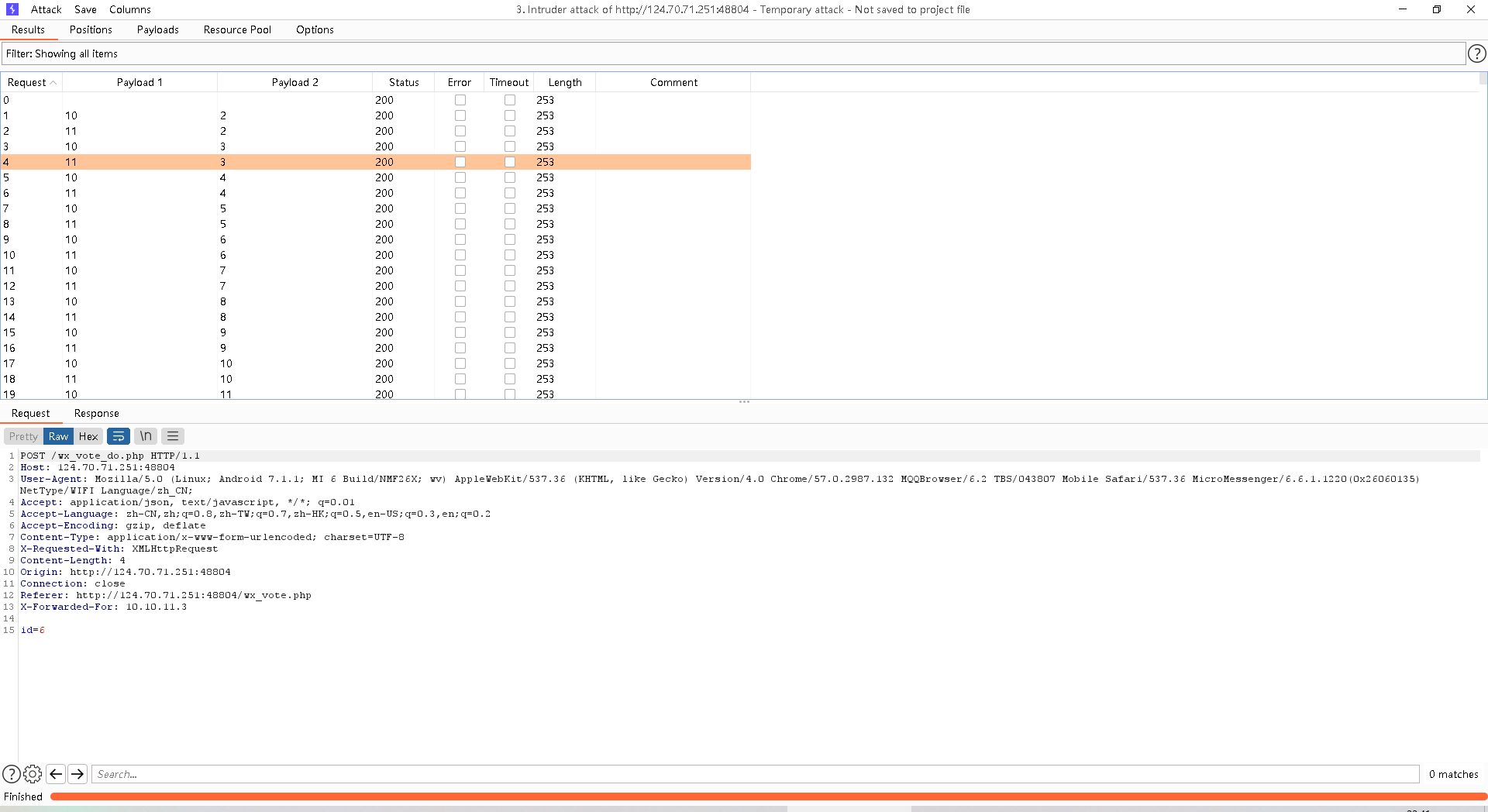

设置ip后两位为变量,攻击模式为Cluster bomb

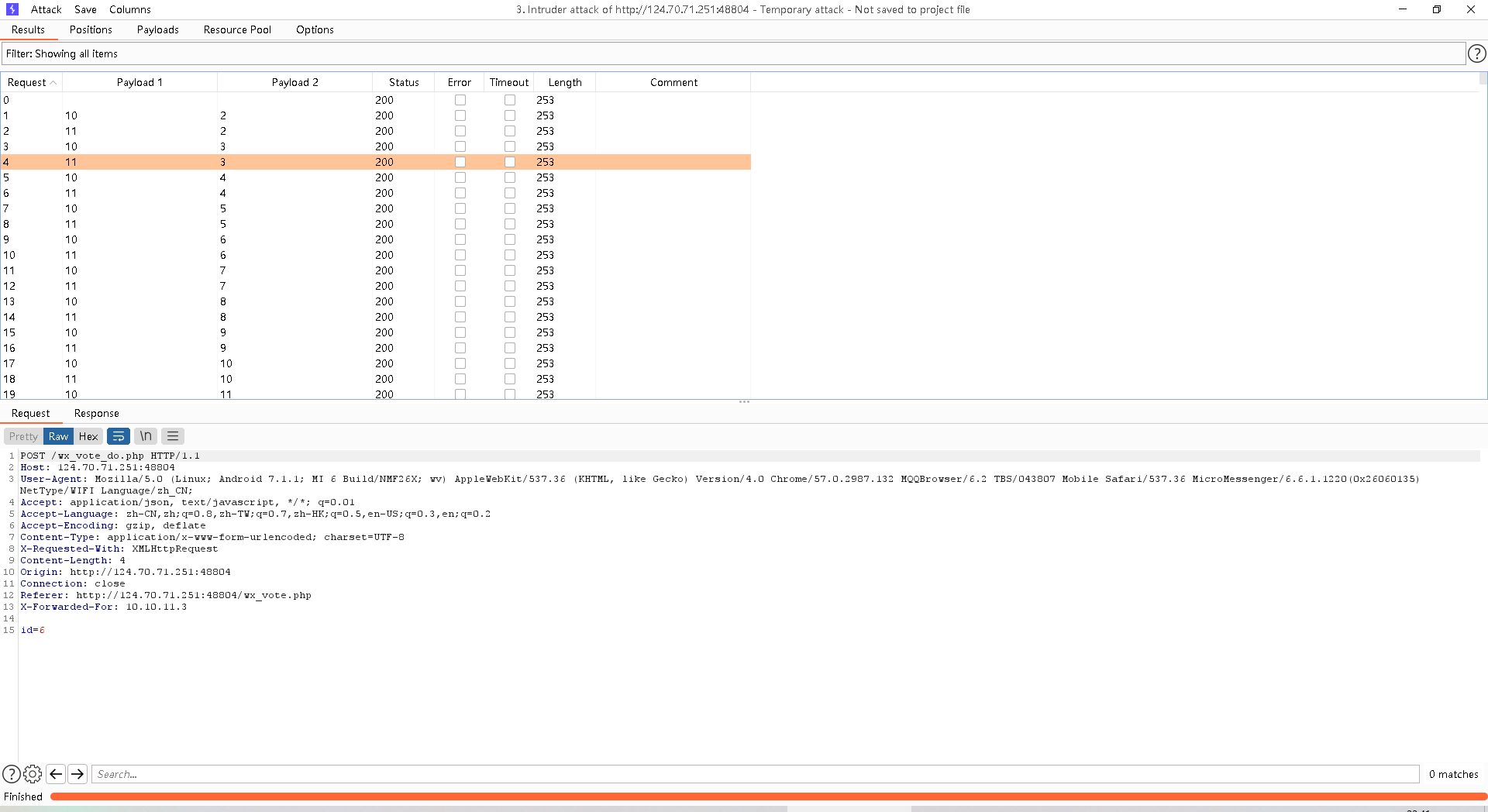

设置变量字典

攻击完成

关闭抓包拦截,刷新页面,成功获得key!任务完成

投票系统程序设计缺陷分析

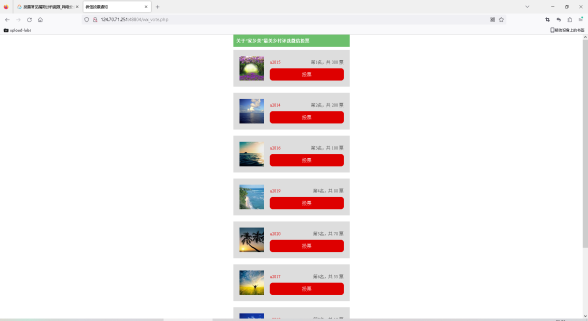

打开靶场环境,得知靶场地址 IP地址 : 124.70.64.48 端口 : 43885 协议 : http

按照网站ip和端口进入,任务是要令ggg票数得第一

进入页面,发现还差263票

抓包,老方法,更改user-agent的值

设置ip后两位变量,攻击模式为Cluster bomb

设置变量字典

攻击完成

关闭抓包拦截,刷新页面,成功获得key!任务完成

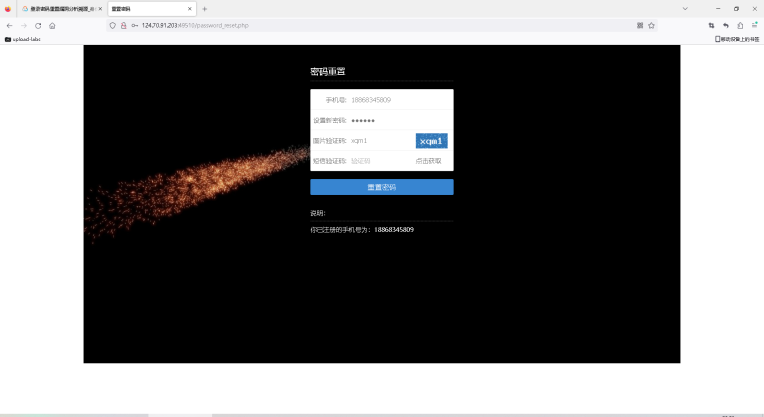

登录密码重置漏洞分析溯源

打开靶场环境,得知靶场地址 IP地址 : 124.70.91.203 端口 : 49510 协议 : http

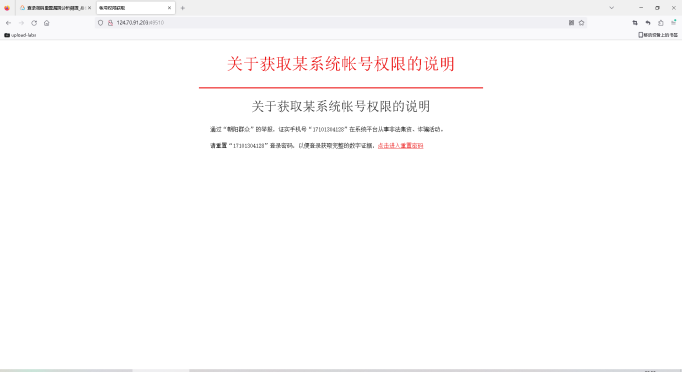

根据地址进入靶场环境,可以发现我们的目标重置“17101304128”登录密码,且知道我们已经注册的手机号为18868345809

我们尝试获取18868345809的验证码,验证码为bUdCuW

开启bp抓包,将手机号设置为17101304128,验证码设置为我们刚刚得到的bUdCuW

发现重置成功,获得key!

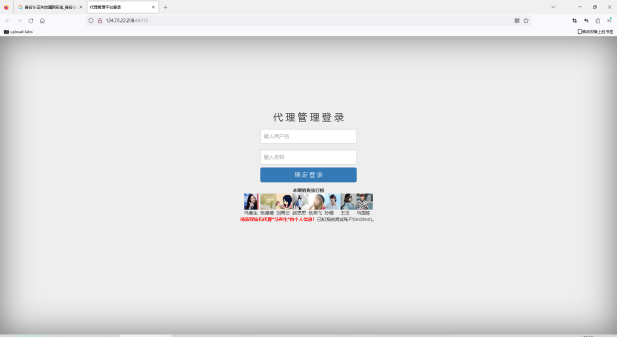

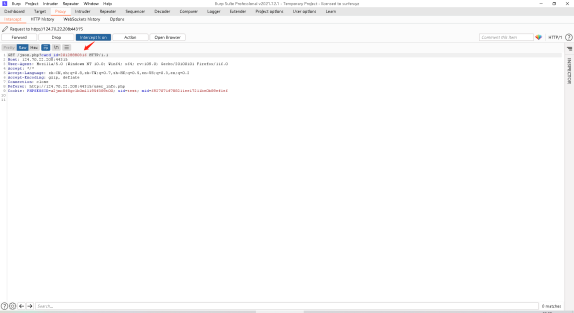

身份认证失效漏洞实战

打开靶场环境,得知靶场地址 IP地址 : 124.70.22.208 端口 : 44315 协议 : http

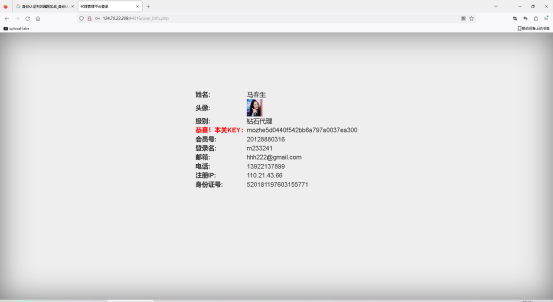

根据地址进入靶场环境,可以发现我们的目标是获取马春生同学手机号码信息

我们先以系统测试账号test登录,抓包,得到一个card id值20128880322

我们再回去观察网页,右击检查马春生的图片代码看看,发现她的card id为20128880316

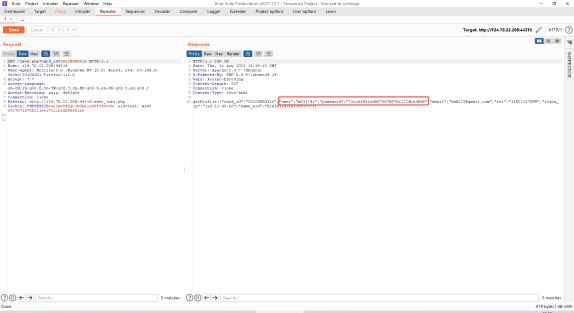

我们再次利用test用户登录,抓包,把card id替换为马春花的card id值看看

将这个包放在repeater模块,看到了她的账号和密码

密码使用了MD5加密,我们解密一下,得到密码9732343

利用账号密码登录,得到key,成功!