导论20232303网络 空间

软考架构师(5)——数据通信与计算机网络

一:网络架构 1:基本理论 网络协议三要素:语法,语义,同步 总时延 = 传输时延 + 传播时延 + 处理时延 + 排队时延 2:层次架构 网络互连模型(OSI/RM七层模型): 物理层(比特bit):RJ45、CLOCK、IEEE802.3 (中继器又转发器[原理信号再生],集线器,不能隔离冲突域 ......

Linux进行网络带宽优化

如何使用Linux进行网络带宽优化网络带宽的优化是提高网络传输速度和质量的关键。在Linux系统中,有许多方法可以帮助我们优化网络带宽 调整内核参数调整Linux内核参数可以改善网络性能。a) 修改TCP窗口大小TCP窗口大小决定了发送和接收数据的速度。通过增加TCP窗口大小,可以加快网络传输速度。 ......

华为防火墙配置ipv6网络

一、防火墙操作步骤: 1、先把防火墙全局的ipv6功能打开 面板--设备信息--ipv6打开 2、在外网接口上g 0/0/7 口上配置对接的互联ipv6地址,在内网网关接口上配置ipv6业务地址 网络--接口--GE0/0/6 配置ipv6地址 网络--接口--GE0/0/7 配置ipv6地址 3、 ......

python网络编程--Socket通信

python网络编程(一)Socket介绍 一:Socket简介 套接字起源于20世纪70年代加利福尼亚大学伯克利分校版本的Unix,即人们所说的BSD Unix。因此,有时人们也把套接字称为“伯克利套接字"或"BSD套接字”。一开始,套接字被设计用在同 -台主机上多个应用程序之间的通讯 BSD S ......

神经网络入门篇:详解核对矩阵的维数(Getting your matrix dimensions right)

核对矩阵的维数 当实现深度神经网络的时候,其中一个常用的检查代码是否有错的方法就是拿出一张纸过一遍算法中矩阵的维数。 \(w\)的维度是(下一层的维数,前一层的维数),即\({{w}^{[l]}}\): (\({{n}^{[l]}}\),\({{n}^{[l-1]}}\)); \(b\)的维度是(下 ......

聊聊 神经网络模型 示例程序——数字的推理预测

之前学习了解过了神经网络、CNN、RNN、Transformer的内容,但出了在魔塔上玩过demo,也没有比较深入的从示例去梳理走一遍神经网络的运行流程。从数字推测这个常用的示例走一遍主流程。 MNIST数据集 MNIST是机器学习领域 最有名的数据集之一,被应用于从简单的实验到发表的论文研究等各种 ......

网络流杂题

一道一道记太浪费文章篇数了。 先记几种 dinic 的复杂度。 一般网络:\(O(n^2m)\) 各边容量为 \(1\) 的网络:\(O(m \min\{m^{\frac{1}{2}},n^{\frac{2}{3}}\})\) 二分图:\(O(m\sqrt n)\) 更详细的分析。 最大流 UVA1 ......

黑客玩具入门——6、网络嗅探

1、网络嗅探:使用TCPDump分析网络数据 TCPDump是一款资深网络工作人员必备的工具。TCPDump是一款小巧的纯命令行工具,正是因为它的体积小巧,所以这款工具可以完美的运行在大多数路由器,防火墙以及Linux系统中。而且TCPDump现在有了Windows版本。 TCPDump的使用: t ......

网络 主机名 地址 解析

针对问题,查找整理记录 情景 电脑没加入域 电脑在域网络中 电脑使用SMB协议访问域网络中加入域的其他电脑 电脑使用HTTP协议访问域网络中需账号登录的网站 主机名(Hostname)到IP地址的解析方式: 本地DNS解析 向其他计算机广播NetBIOS请求(Network Basic Input/ ......

ubuntu20.4.6网络图标突兀消失的解决方法

问题描述 1、ubuntu20.4.6网络图标突兀消失 解决方法 1、service network-manager stop 2、 sudo rm /var/lib/NetworkManager/NetworkManager.state 3、sudo service network-manager ......

快速 log2 取整算法 (O(1) 时间与空间复杂度)

先上核心代码(文末附针对多种整数类型的代码): inline int log_2(int x) { int rst = 0; if (x & 0xffff'0000U) rst += 16, x >>= 16; if (x & 0x0000'ff00U) rst += 8, x >>= 8; if ......

机器学习中的典型算法——卷积神经网络(CNN)

1.机器学习的定位 AI,是我们当今这个时代的热门话题,那AI到底是啥? 通过翻译可知:人工智能,而人工智能的四个核心要素: -数据 -算法 -算力 -场景 然后机器学习是人工智能的一部分,机器学习里面又有新的特例:深度学习。 通俗来说机器学习即使用机器去学习一部分数据,然后去预测新的数据所属的某一 ......

文心一言 VS 讯飞星火 VS chatgpt (146)-- 算法导论12.2 1题

一、用go语言,假设一棵二叉搜索树中的结点在1到 1000 之间,现在想要查找数值为 363 的结点。下面序列中哪个不是查找过的序列? a.2,252,401,398,330,344,397,363。 b.924,220,911,244,898,258,362,363。 c.925,202,911, ......

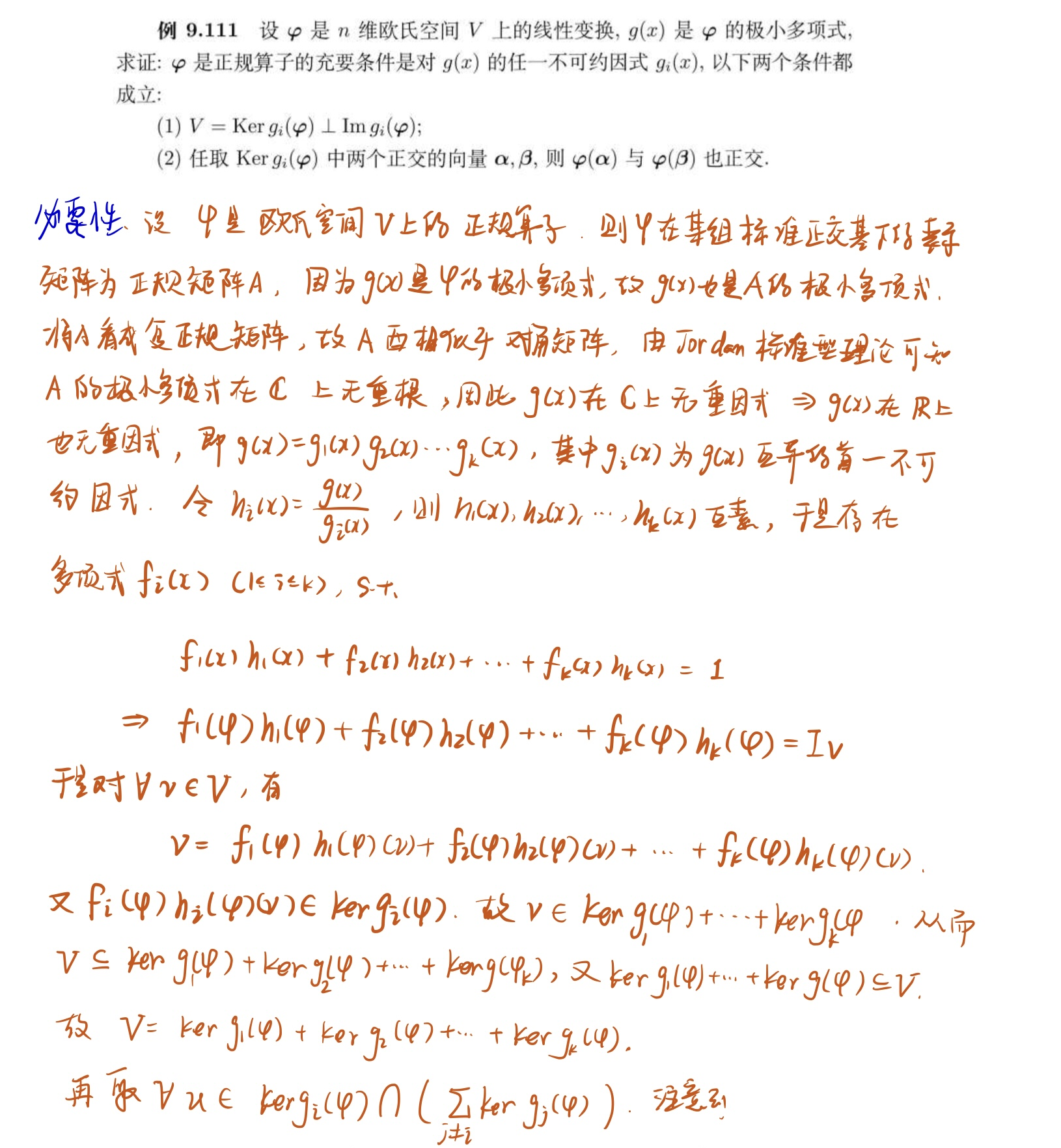

欧氏空间上正规算子极小多项式的不可约分解诱导出全空间的正交直和分解

是一种被广泛应用于图像识别、语音识别和自然语言处理等领域的深度学习模型。与RNN、Transformer模型组成AI的三大基石。 在卷积神经网络中,相比较普通的神经网络,增加了卷积层(Convolution)和池化层(P ......

Python中命名空间及作用域

一、命名空间 命名空间(Namespace)是从名称到对象的映射,大部分的命名空间都是通过 Python 字典来实现的。 命名空间提供了在项目中避免名字冲突的一种方法。各个命名空间是独立的,没有任何关系的,所以一个命名空间中不能有重名,但不同的命名空间是可以重名而没有任何影响。 我们举一个计算机系统 ......

计算机网络学习总结

计网笔记 2023.5 Ping命令 ping命令是个使用频率极高的网络诊断工具,在Windows、Unix和Linux系统下均适用。它是TCP/IP协议的一部分,用于确定本地主机是否能与另一台主机交换数据报。 1.显示 bytes表示发送数据包的大小,默认为32字节;time表示从发出数据包到接受 ......

信息与网络安全笔记_1

信息与网络安全笔记 (参考一下他的重点复习。) 作业题 第一章 CIA(Central Intelligence Agency) :(传统信息安全的三要素) ①机密性:信息不能被未授权的个人,实体或者过程利用或知悉的特性。 ②完整性:准确和完整的特性。 ③可用性:根据授权实体的要求可访问和利用的特性 ......

postgreSql使用postgis实现空间聚簇

聚合前 聚合后 具体sql /* 使用ST_ClusterDBSCAN函数,ST_ClusterDBSCAN是窗口函数用来对数据进行聚簇 第一个参数是字段,第二个参数是距离,他是用的是度,这里写0.000179大约就是20米,minpoints表示多少个聚合才算是一个簇,比如两台车就算是聚集,那就设 ......

网络音频模块是什么东西

网络音频模块是一种集成了网络连接功能的设备,用于处理和传输音频信号。这类模块通常包含音频处理芯片、网络接口(例如Wi-Fi或以太网)、控制电路和相关接口,使其能够通过网络连接实现音频数据的传输和处理。 以下是网络音频模块可能的功能和用途: 音频数据传输: 网络音频模块的主要功能之一是通过网络传输音频 ......

神经网络入门篇:详解深层网络中的前向传播(Forward propagation in a Deep Network)

深层网络中的前向传播 先说对其中一个训练样本\(x\)如何应用前向传播,之后讨论向量化的版本。 第一层需要计算\({{z}^{[1]}}={{w}^{[1]}}x+{{b}^{[1]}}\),\({{a}^{[1]}}={{g}^{[1]}} {({z}^{[1]})}\)(\(x\)可以看做\({ ......

网络音频传输模块有什么用

网络音频传输模块是一种用于将音频信号通过网络进行传输的设备或模块。它在多个应用领域中发挥重要作用,提供了许多便利和灵活性。以下是网络音频传输模块的一些常见用途: 音频流媒体服务: 网络音频传输模块可以用于支持音频流媒体服务,允许用户通过互联网即时播放音频内容,如音乐、广播、Podcast等。 远程广 ......

音频网络传输模块

广州新悦SIP2402V音频网络传输模块具备对SIP协议的全面支持,为用户提供高度可靠和灵活的通信解决方案。其功放输出可选择2*15W或1*40W,确保在不同环境中的音频传输效果。系统还引入了低成本网络音频播放模块,适用于多种场景的语音对讲系统,既满足通信需求又降低了整体成本。 模块特点 - 支持S ......

D/A转化器核心——T型电阻网络

首先,了解一下运算放大器: 其工作特点:1、放大倍数高 2、输入阻抗大 (表明:线路上几乎没有电流,功耗小;且因为电流几乎没有,所以电压信号能极好的传输,做AD转换时很适合用来传输电压信号) 3、输出阻抗小(表明:耗能小,能最大程度将能量传递给下一级) 工作原理: D/A转换公式: m为输出电阻与输 ......

深圳大学计算机安全导论网络安全实验一

实验目的与要求: 1. 掌握Web漏洞中的命令执行漏洞的形成原理,攻击方法及防御方法。 2. 掌握Web漏洞中的SQL注入漏洞的形成原理,攻击方法及防御方法。 3. 掌握Web漏洞中的XSS漏洞的形成原理,攻击方法及防御方法。 实验环境: DWVA漏洞实验靶场 Chrome浏览器 实验原理: 实验内 ......

已成功与服务器建立连接,但是在登录前的握手期间发生错误。 (provider: TCP 提供程序, error: 0 - 指定的网络名不再可用

已成功与服务器建立连接,但是在登录前的握手期间发生错误。 (provider: TCP 提供程序, error: 0 - 指定的网络名不再可用 ......

Java网络编程--Lesson

一.InetAddress 此类是获取网络地址实例的一个类,但是不能通过new 来实例化这个类,因为它没有构造器,但是可以通过组合的方式来使用类中的方法 拿取主机为localhost的网络地址实例 InetAddress address=InetAddress.getByName("localhos ......