day web 12

12)自定义函数

1、创建自定义函数语法: create function 函数名(参数1,参数2,...) returns 返回值数据类型 begin 函数体 return 语句; end; 要注意: 1)、自定义函数是数据库的对象,创建时,需要指定该函数属于哪个数据库; 2)、同一个数据库内,自定义函数不能和已有 ......

算法学习day29回溯part05-491、46、47

package LeetCode.backtrackpart05; import java.util.ArrayList; import java.util.List; /** * 491. 递增子序列 * 给你一个整数数组 nums ,找出并返回所有该数组中不同的递增子序列,递增子序列中 至少有两 ......

在linux上搭建web服务(静态网站)

[toc] # 在linux上搭建web服务(静态网站) ## 一、简介 ### 1.1.什么是web服务器 - 万维网(www、Web)的简称,“World Wide Web”,是一个由许多互相链接的超文本(文档等)组成的系统,通过互联网访问。Web服务器一般指网站服务器 - 在这个系统中,每个有 ......

Java-Day-25( 字节输入流 + FileInputStream 和 FileOutputStream + FileReader 和 FileWriter + 节点流和处理流 )

# Java-Day-25 ## InputStream ( 字节输入流 )  - InputStream 抽象 ......

AOSP12内置三方apk

## 一、准备工作 1、可正常编译的Android12的源码 2、三方apk:我这里选择的是一个ChatGPT的apk(下载地址:https://aigcfun.com/app-download),选择这个就是因为其so的平台比较多,可以很好的兼容模拟器,我们下载下来apk后解压可以看到lib目录下 ......

web基础漏洞-信息泄露

1、介绍 信息泄露漏洞是基于web,可以直接请求到敏感信息。 2、一般页面 从一般页面中,提取注释、html元素或js变量 3、robots 获取可能的敏感路径 4、各种cms和中间件的管理页面、后台页面、标志页面 phpinfo tomcat apache 5、目录遍历漏洞 6、配置错误 导致可以 ......

web基础漏洞-目录遍历漏洞

1、介绍 目录遍历漏洞,是指可以遍历查看非公开访问的,位于网站目录下或系统中的全部或部分文件。属于信息泄漏的类型之一 目录遍历有两种形式: 基于业务代码查询,而未限制参数,导致可以查询非公开文件 由于服务器容器等中间件,未严格过滤敏感字符,导致超出边界查询 2、查询目标 当前网站的配置文件和代码文件 ......

【Oracle impdp/expdp】Big lesson from failure with impdp/expdp in 12c

最近忙于做数据库12c-19c迁移,基于公司的情况,选用了最拿手的expdp/impdp oracle自带的王者级别工具进行迁移。 按照常规思路,一顿操作猛如虎,expdp 直接选用full=y将数据全库导出,然后在19c中导入,无论是12c中的导出还是19c中的导入数据,没有任何的错误, 然而在无 ......

web基础漏洞-响应注入漏洞

1、介绍 响应注入漏洞,是指的攻击者可以控制参数,包含在响应中,影响正常执行。 典型的是: 重定向漏洞,输出到location字段 地址类漏洞,输出到响应头部或响应体部的地址类参数 会话固定漏洞,输出到set-cookie 响应拆分漏洞 xss漏洞,直接或间接参与脚本构造 json劫持 除此之外,还 ......

web基础漏洞-响应拆分漏洞

1、介绍 典型的响应拆分漏洞,是指的http响应字段拆分漏洞。 即服务端动态将参数写入返回给用户的响应的头部字段中,该参数可以被攻击者控制,使包含\r\n这两个用于分隔不同响应头部行的字段或者\r\n\rn用于分隔响应头部与响应体部字段,同时写入响应过程未被阻止,那么用户接收到响应时,浏览器就会错误 ......

web基础漏洞-地址类漏洞

1、介绍 地址类漏洞指的是,可以由攻击者控制的地址类参数 导致页面重定向到攻击者控制网站,进行钓鱼 或者将敏感数据发送给攻击者 加载攻击者指定的资源,比如脚本、iframe,替换下载资源,替换图片进行钓鱼,尤其是联系方式或支付信息 重定向漏洞属于地址类漏洞的一种场景。 2、输入 (1)直接输入,反射 ......

web基础漏洞-重定向漏洞

1、介绍 如果请求的url中存在某绝对路径的url参数,作为响应的location字段的值。 那么攻击者,可以控制该参数,使其为攻击者控制的站点中的页面。由此,使得受害者用户跳转访问,攻击者可以进行钓鱼活动。 如果跳转前url包含敏感信息,那么其将会在referer字段中被传递给攻击者。 2、测试 ......

Day05-java方法

方法的重载 重载就是在一个类中,有相同的函数名称,但形参不同的函数 方法的重载的规则 方法名称必须相同 参数列表必须不同(个数不同、或类型不同、参数排列顺序不同等) 方法的返回类型可以相同也可以不相同 仅仅返回类型不同不足以成为方法的重载 仅权限修饰符不同不属于方法的重载,但重载方法的权限修饰符可以 ......

web基础漏洞-越权

1、介绍 越权,分为水平越权和垂直越权。 水平越权: 登录后,操作其它用户的资源或访问其它用户非公开的数据 垂直越权: 未登录时,操作或访问某用户需要登录的资源;登录后,操作或访问需要更高权限的资源,比如管理员 2、测试 (1)越权并不区分token,还是cookie。 (2)水平越权测试 当前登录 ......

python day4

第一阶段 第五章 函数 5.1 简介 组织好的,可重复使用,有特定功能的封装起来的 str1 = "itheima" def my_len(data): count = 0 for i in data: count += 1 print(count) my_len(str1) 5.2 定义 5.3 ......

web基础漏洞-验证码爆破

1、介绍 这里的验证码是指在注册、登录、找回密码、重要操作验证身份时,服务端向用户的手机或者邮箱发送验证码,用户输入匹配成功以验证身份。 验证码爆破漏洞,是服务端未进行次数和时间限制,或者允许的范围过大。导致攻击者可以反复尝试不同的验证码,以获取到正确的验证码。 2、测试 如果是真实攻击环境,一般会 ......

MySQL学习进阶篇Day4

2.6 索引使用 2.6.1 验证索引效率 在讲解索引的使用原则之前,先通过一个简单的案例,来验证一下索引,看看是否能够通过索引来提升 数据查询性能。在演示的时候,我们还是使用之前准备的一张表 tb_sku , 在这张表中准备了1000w 的记录。 这张表中id为主键,有主键索引,而其他字段是没有建 ......

web基础漏洞-ssrf

1、介绍 ssrf,server-server request forgery服务端对服务端的请求伪造,有时也理解为server side request forgery服务端侧的请求伪造。 指服务端借助用户请求中的参数,向服务器内部或者其他服务器发起请求,而这个过程对发起方是信任的,导致出现危害。 ......

web基础漏洞-json劫持

1、定义 json劫持,有时也被称为jsonp劫持,或者划分为csrf的一种类型,说的是同一个对象。 一般csrf,是借用用户登录后的cookie凭证身份,结果是攻击者伪造提交操作类型的请求,即增删改,而几乎无法获取数据。 受害者用户登录目标网站,cookie作为登录凭证,不包含token 网站下存 ......

更换Mysql数据库-----基于Abo.io 的书籍管理Web应用程序

###之前公司一直使用的是ASP.NET Boilerplate (ABP),但是当解决方案变得很大时,项目启动就变得非常慢,虽然也想了一些办法,将一些基础模块做成Nuget包的形式,让整个解决方案去引用。但是整个项目还是很臃肿,各个项目之间的耦合性太强,很难将其拆开;无法进行微服务的部署,扩展性差 ......

Java-Day-24( 文件 + IO流 )

# Java-Day-24 ## 文件 - 文件就是保存数据的地方 ### 文件流 - 文件在程序中是以流的形式来操作的 - 流:数据在数据源 ( 文件 ) 和程序 ( 内存 ) 之间经历的路程 - 输入流:数据从数据源 ( 文件 ) 到程序 ( 内存 ) 的路径 - 输出流:数据从程序 ( 内存 ......

一文读懂DEM数字地形"全家桶"(附5m 12.5m 30m 90m DEM下载)

在今年自然资源部发布的《实景三维中国建设技术大纲(2021版)》中,空间数据部分包括“数字高程模型 (DEM)、数字表面模型(DSM)、数字正射影像(DOM)、 真正射影像(TDOM)、倾斜摄影三维模型、激光点云等。” 近日,陕西测绘地理信息局也交出成果 —— 其承担的实景三维中国建设前期工作项目, ......

web基础漏洞-csrf

1、介绍 csrf,cross script request forgery跨站请求伪造。 是受害者用户在登录目标网站A后,攻击者基于社工手段使其在同主机同浏览器环境下,访问攻击者控制的网站B。网站B的页面中伪造请求通过该浏览器提交到网站A,同时携带对网站A保存在浏览器中的cookie登录凭证。使得 ......

web基础漏洞-界面操作劫持

1、介绍 界面操作劫持攻击是一种基于视觉欺骗的web会话劫持攻击,它通过在网页的可见输入控件上覆盖一个不可见的框iframe,使得用户误以为在操作可见控件,而实际上用户的操作行为被不可见的框所劫持,执行不可见框中的恶意劫持代码,从而完成在用户不知情的情况下窃取敏感信息、篡改数据等攻击。 关于界面操作 ......

WEB漏洞—SQL注入之查询方式及报错盲注

前言:当进行 SQL 注入时,有很多注入会出现无回显的情况,其中不回显的原因可能是 SQL 语句查询方式的问题导致,这个时候我们需要用到相关的报错或盲注进行后续操作,同时作为手工注入时,提前了解或预知其SQL 语句大概写法也能更好的选择对应的注入语句。 #补充:上课的Access暴力猜解不出的问题? ......

12V转5V 1A工业级高性能芯片-AH1405

AH1403/AH1405是一款占空比100%可实现超低压降的,TD: 186*4884*3702V支持输出软启动,输出电压精度为±1% ,工业级降压芯片, 不需肖特基二极管,电路超简单。是振邦微科技自主开发的40V/1A专用于工业级的降压型同步整流芯片,是国内采用SOT23-6小型封装能够驱动高达 ......

让Web站点崩溃最常见的七大原因

磁盘已满 导致系统无法正常运行的最可能的原因是磁盘已满。一个好的网络管理员会密切关注磁盘的使用情况,隔一定的时间,就需要将磁盘上的一些负载转存到备份存储介质中(例如磁带)。 日志文件会很快用光所有的磁盘空间。Web服务器的日志文件、SQL*Net的日志文件、JDBC日志文件,以及应用程序服务器日志文 ......

每秒100w秒杀架构day03

第3章 100W请求秒杀架构体系-程序隔离和并 发限流 目标1:抢单程序隔离实现 目标2:WebSocket 知识学习 目标3:Sentinel 限流讲解 目标4:LVS+Nginx集群讲解 1 用户下单 商品分为热点商品抢单和非热点商品抢单,因此此系统中抢单模式并非一种。 1.1 抢单分析 如上图 ......

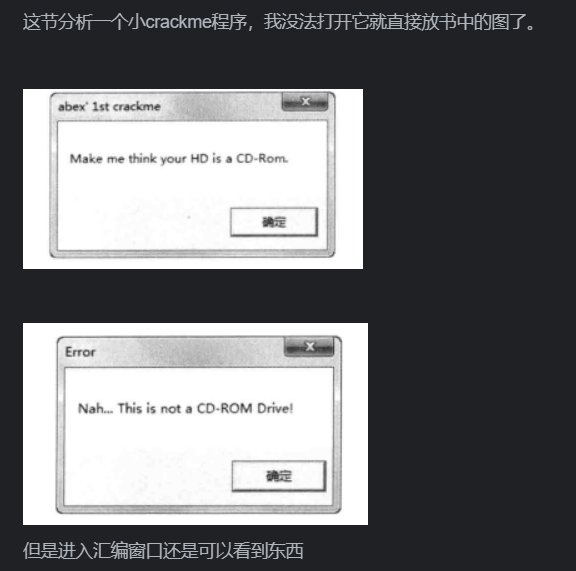

【安全学习之路】Day11

![](https://img2023.cnblogs.com/blog/3073714/202305/307371 ......

logstash从oracle12c导入数据到elasticsearch

在logstash的config中添加配置信息cd logstash-5.2.0/config/ vim 12ctoEs.conf input { jdbc { jdbc_driver_library => "/hadoop/logstash-5.2.0/ojdbc8.jar" jdbc_drive ......