wireshark艺术 信息 网络

如何保障Cookie的信息安全

一、支持策略 保障 Cookie 的安全性可以从以下几个方面进行: 使用 HttpOnly 属性:设置 HttpOnly 属性可以防止JavaScript Document.cookie API 无法访问带有 HttpOnly 属性的 cookie;此类 Cookie 仅作用于服务器。例如,持久化服 ......

计算机网络期末复习大纲

《计算机网络》复习大纲 第1章 计算机网络概述 1、网络拓扑的定义。 网络拓扑结构是通过网上的通信线路及网络设备之间的互相连接的几何关系来表示网络结构,反映网络中各实体之间的结构关系。 网络的基本拓扑结构有星型结构、环状结构、总线型结构、树状结构、网状结构等。 2、熟悉计算机网络的定义。P4 计算机 ......

H5前端特殊艺术字体文件太大,可通过font-spider压缩

原理: 1.爬行本地 html 文档,分析所有 css 语句 2.记录@font-face语句声明的字体,并且记录使用该字体的 css 选择器 3.通过 css 选择器的规则查找当前 html 文档的节点,记录节点上的文本 4.找到字体文件并删除没被使用的字符 5.编码成跨平台使用的字体格式 简而言 ......

班级信息收集系统

import pandas as pdimport tkinter as tkfrom tkinter import messageboxclass_info = pd.read_excel(r"F:\WXWork\工作簿1.xlsx")root = tk.Tk()root.title('班级信息收 ......

运城学院 计算机与信息技术学院

运城学院数学与信息技术学院 2017—2018学年第二学期期末考试 程序设计基础 试题(A) 适用范围:计算机科学与技术专业1701\1702班 网络工程专业1703\1704\1705班 信息管理与信息系统专业1706班 数字媒体技术专业1707\1708班 通信工程专业1709\17010班 命 ......

农业信息学概论 试题

湖南人文科技学院 2017年全日制硕士生入学考试自命题科目试题 科目名称及代码: 农业信息学概论 852 适用领域 农业信息化领域 考试需带的工具: 无 一、名词解释(共计30分,每小题6分) 1.数据库 2.因特网 3.GPS 4.专家系统 5.信息化 二、简答题(共计60分,每小题15分) 1. ......

网络层路由技术

网络层路由技术 1、移动承载网络中的网络层协议 2G/3G的业务模式更多的是点到点的模式,直接实现基站和基站控制器之间的数据传递。 在4G LTE业务中, 第一,核心网侧的服务器集中化部署,基站允许在某个业务服务器出现故障之后同另外的服务器进行通信。第二,基站和基站之间的业务转发需求出现,出现一对多 ......

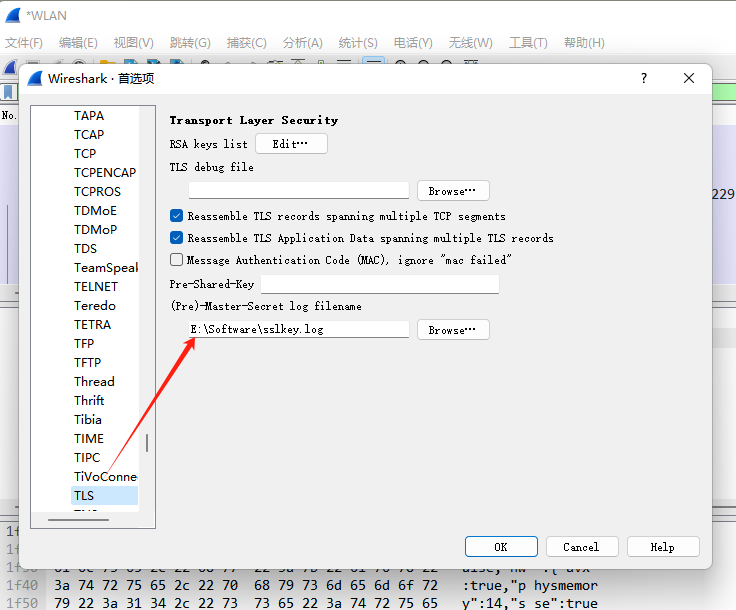

wireshark配置sslkeylog解密tls流量

.each(function (i, val) { $('input[type="checkbox"][name="doctorRole"]'). ......

网络攻防技术——子域名收集

作业题目 本次实验主要考察大家的编程能力及子域名的信息收集方法,在文件夹"Lab1_code"提供了使用 Bing 搜索引擎的域名收集功能。请对该代码进行扩展,使其可支持百度搜索引擎的域名收集功能。 需要实现如下功能: a) 支持百度搜索引擎的域名提取,其中从百度搜索引擎提取的域名需为真实域名,而非 ......

网络攻防技术——端口扫描

作业题目 本次实验主要对主机扫描和端口扫描原理的理解。使用python(scapy库)编写端口扫描程序,对目标IP(报含IP地址段)进行扫描,完成以下功能: 1)使用icmp协议探测主机是否开启; 2)对本机(关闭防火墙)的开放端口和非开放端口完成半连接、ACK、FIN、Null、Xmas、wind ......

网络攻防技术——SQL注入

实验8:Sql注入实验 实验内容: SQL注入是一种代码注入技术,它利用web应用程序和数据库服务器之间接口中的漏洞。当用户的输入在发送到后端数据库服务器之前未在web应用程序中正确检查时,就会出现此漏洞。许多web应用程序从用户处获取输入,然后使用这些输入构造SQL查询,这样web应用程序就可以从 ......

辞旧迎新,共贺元旦!广州流辰信息恭祝大家:元旦快乐!

白驹过隙,冬去春来,转眼间,2023年已经迎来了尾声,充满希冀的2024新年即将敲响新年的钟声。新的起点,新的开端,新的希望,满载着人们的憧憬与希望的2024年正在向人们招手。值此元旦佳节到来之际,广州流辰信息向大家致以新年的问候,祝大家:万事如意,元旦快乐! 2023年,我们一起历经风雨,一起迎接 ......

网络攻防技术——XSS攻击

实验7:XSS攻击实验(Elgg) 实验内容: 跨站点脚本(XSS)是一种常见于web应用程序中的计算机安全漏洞。此漏洞使攻击者有可能将恶意代码(如JavaScripts)注入受害者的web浏览器。 为了演示攻击者可以做什么,我们在预先构建的Ubuntu VM映像中设置了一个名为Elgg的web应用 ......

网络地址转换(NAT)之报文跟踪

网络地址转换(NAT)之报文跟踪 来源 https://fedoramagazine.org/network-address-translation-part-1-packet-tracing/ 参考 https://linux.cn/article-13364-1.html 这是有关 网络地址转换 ......

网络攻防技术——DNS攻击

实验11:TCP攻击实验 实验内容: 本实验的目标是让学生获得对DNS(域名系统)的各种攻击的第一手经验。DNS是互联网的电话簿;它将主机名转换为IP地址,反之亦然。这种转换是通过DNS解析实现的,这种解析发生在幕后。DNS欺骗攻击以各种方式操纵此解析过程,目的是将用户误导到其他目的地,这些目的地通 ......

12.网络流量分析

网络分析: 显示网络流量:adb shell dumpsys netstats 分块展示:Active interfaces:活动接口Active UID interfaces: 活动UID接口Dev statistics:开发统计信息Xt statistics:Xt 统计信息UID statist ......

生物信息学

生物信息学 常用医学生物信息学数据库 / 生物信息学(第二版) / 生物信息学 基因和蛋白质分析的实用指南 / 医学生物信息学 / 简明生物信息学 / 生物信息学网络资源与应用 / 生物信息学手册 / 生物信息学 / 生物信息学:序列与基因组分析 / 生物信息学与功能基因组学 / 生物信息学算法导论 ......

《生物信息学算法导论》是2007年化学工业出版社出版的图书,作者是(美)N.C.琼斯 ,(美)P.A.帕夫纳。

目前,可供本科学生使用的生物信息学著作为数不多,本书恰恰是其中的一本。国内生物信息学,计算生物学、计算数学等领域的本科生、研究生和其他研究人员,会从书中汲取基本的算法原理、解决实际问题的方法和技巧,进而更好地从事相关研究工作。 目录 播报 编辑 1 绪论 2 算法与复杂性 2.1 算法是什么? 2. ......

web信息收集----网站指纹识别

一、网站指纹(web指纹) Web指纹定义:Web指纹是一种对目标网站的识别技术,通过识别网站所使用的服务器、运行的脚本、安装的CMS等信息对目标进行精准的分类和定位。Web指纹识别可以帮助安全研究人员在安全测试中快速了解目标网站的基本信息,有助于搜索其相关漏洞。 二、CMS简介 内容管理系统(Co ......

《计算机程序设计艺术》读后感(2)

继续阅读下去,感觉这本书的文字叙述也相当优美,而且往往是以第一人称“我们”来描述,就像是作者和读者以朋友的身份一起在探讨问题,拉近了作者和读者的距离。此外,得力于TeX排版系统(后文后详细叙述),本书的印刷排版也十分优美,特别是对数学公式的排版,简直就像艺术品一般。 当然,一本书最重要的还是它能不能 ......

神经网络优化篇:详解归一化输入(Normalizing inputs)

归一化输入 训练神经网络,其中一个加速训练的方法就是归一化输入。假设一个训练集有两个特征,输入特征为2维,归一化需要两个步骤: 零均值 归一化方差; 希望无论是训练集和测试集都是通过相同的\(μ\)和\(σ^2\)定义的数据转换,这两个是由训练集得出来的。 第一步是零均值化,\(\mu = \fra ......

在服务器上安装欧拉openEuler系统并设置网络

准备工作 硬件 服务器一台,64GU盘一个 制作启动盘 使用UltraISO(软碟通)制作U盘制作启动盘 安装欧拉 设置网络 ......

python从网络摄像头获取rstp视频流并截取图片保存

def get_img_from_camera_net(folder_path): cap = cv2.VideoCapture("rtsp://admin:admin@10.80.11.11/ch1/stream1")#获取网络摄像机 i = 1 while i<3: ret, frame = c ......

HostMonitor网络监控配置

VM配置vmnet8 RMA For Windows的配置 在192.168.1.101 上安装HostMonitor时,只要勾选了RMA模块,就会在192.168.1.101 机器上安装RMA For Windows程序。 由于需要监控的机器为192.168.1.202,所以我们将HostMoni ......

2019 - 952 计算机网络

题目 一、 填空题 1.一个典型的数据通信系统包括五个组成部分,分别是:报文、发送方、接收方、传输介质和 ① 。 2.网络拓扑结构包括四种基本类型,分别是:网状、 ① 、 ② 和环状。 3.在使用 OSI 网络模型的数据传输过程中,在每一层, 数据单元可能被加上头部或者尾部, 通常仅在 ① 层加上尾 ......

2017 - 952 计算机网络

题目 一、填空题 1. 采用虚电路交换方式的分组交换网络有X.25、① 和 ATM。 2. IEEE 802.11 定义了两个MAC 功能子层:① 和点协调功能(PCF)子层。 3. 典型的三种传输损伤包括① 、失真和噪声。 4. ARP 请求报文是广播发送,ARP回答报文是①发送。 5. 数字信号 ......

2018 - 952 计算机网络

题目 一、填空题 1.计算机网络协议的三个要不分别是 语法、 语义和 ① 。 2. IPv6 地址采用 ① 比特位表示。 3.典型的三种传输损伤包括 ① 、失真和噪声。 4. ICMP 报文封装在 ① 协议数据单元中传送。 5.在无线局域网中进行载波侦听多路访问时,存在 ① 问题和 ② 问题。802 ......