CISCN

ciscn_2019_es_2

ciscn_2019_es_2 栈迁移 read()存在溢出,但是只有0x30个位置不能拿到shell,所以考虑栈迁移 通过泄露参数s在栈上的位置,将payload写入栈上 迁移栈到参数s的位置,运行写入的payload拿到shell leaved => mov esp,ebp pop ebp #清 ......

ciscn_2019_s_3

ciscn_2019_s_3 ret2csu 在64位程序中可以通过栈溢出控制__lib_csu_init中的参数来控制rdx,rsi,edi寄存器 64位函数传入的参数依次存在寄存器rdi,rsi,rdx (顺序从左到右),返回值存在rax中 syscall函数会根据rax的值来调用函数,例如当r ......

ciscn_2019_n_5

ciscn_2019_n_5 ret2shellcode libc泄露 程序没有开启NX保护,并且是RWX权限可以运行段上代码 预期解:往name中写入shellcode,再利用get转跳到相应的.bss段上运行shellcode 非预期解:通过get泄露puts()地址,泄露libc地址,劫持程序 ......

ciscn_2019_ne_5

ciscn_2019_ne_5 32位ROP劫持 程序逻辑 /bin/sh的替代方案sh 栈上覆盖 ROPgadgets查找字符串 GetFlag函数 1.GetFlag函数中把先前AddLog中加入的src变量赋给了dest,这里存在溢出 2.Print函数中有system函数,通过plt_sys ......

[CISCN2019 华北赛区 Day2 Web1]Hack World

import requests import time url ="http://b7a8c212-0f73-459e-a181-6453bed29e70.node4.buuoj.cn:81/index.php" result="" num =0 for i in range(1,60): if n ......

【misc】[CISCN 2021初赛]robot --流量包数据提取,坐标画图

打开附件的流量包 可以发现有很多的tcp协议数据,追踪tcp协议数据看看 可以发现tcp数据流中有很多类似坐标的东西,先把这些数据另存为txt保存,如何用正则表达式提取这些数据,提取脚本如下: import re with open("data.txt", "r", encoding="utf-8" ......

【pwn】[CISCN 2023 初赛]funcanary --爆破canary和pie

拿到程序先查一下保护状态 可以发现保护全开,再看一下程序的逻辑 可以发现,这里有一个fork函数: C语言中的fork()函数用于创建一个新的进程,该进程是原始进程(父进程)的一个副本。这个副本将从fork()函数之后的代码行开始执行,父进程和子进程在此处分别继续执行不同的代码。fork()函数的返 ......

【re】[CISCN 2022 东北]easycpp --ida动态调试,循环异或

拿到程序,我们先查一下有没有加壳,发现没有加壳,并且是64位程序,拖进ida分析其代码逻辑 int __cdecl main(int argc, const char **argv, const char **envp){ void **v3; // rcx __int64 v4; // r8 si ......

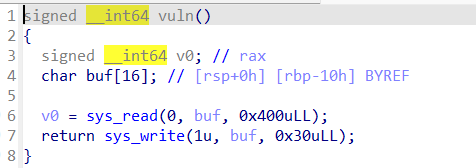

【pwn】ciscn_2019_s_3 -- rop,gadget利用,泄露栈地址

这道题挺好的,可以帮助我更好的理解gadget的利用以及rop技术 首先,查一下程序保护情况 拖进ida分析 这里sys_read和sys_write是系统调用函数,看汇编可以分析出来 我们首先要了解一下64位系统的系统调用 传参方式:首先将系统调用号 传入 rax,然后将参数 从左到右 依次存入 ......

[CISCN2023] unzip

[CISCN2023] unzip 前言 什么是软链接 软链接是Linux里面常用的一个命令,它的功能是为某一个文件在另外一个位置建立一个同步的链接。它类似与c语言中的指针,传递的是文件的地址。软链接类似于windows中的快捷方式。可以用这种方式来突破只能在tmp文件夹上传文件的限制。 解题 un ......

[CISCN 2019 初赛]Love Math

原理 解题过程 首先进入靶场,有代码让我们审计 <?php error_reporting(0); //听说你很喜欢数学,不知道你是否爱它胜过爱flag if(!isset($_GET['c'])){ show_source(__FILE__); //如果没有传递c,则高亮显示代码 }else{ / ......

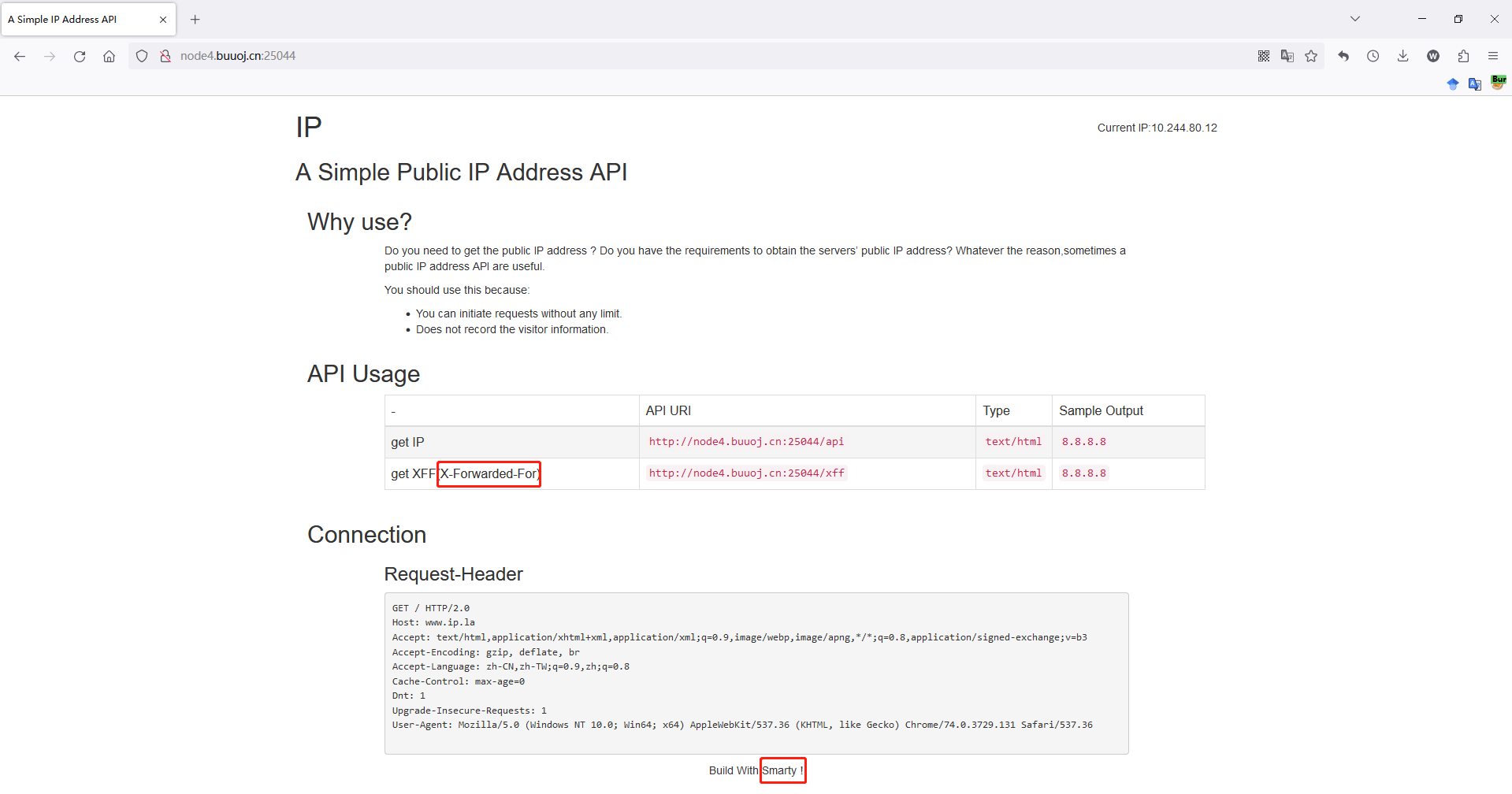

[CISCN2019 华东南赛区]Web11

原理 smarty SSTI模板注入 解题过程 首先进入靶场,看到current IP,猜测是自己的ip,怎么获取的,大概率是请求包的X-Forwarded-For字段 之后又看到了文件底部的smarty,是php的一种模板,思路清晰了,估计是在X-forwarded-for进行ssti注入 二话不 ......

[CISCN2019 华北赛区 Day2 Web1]Hack World

原理 sql关键字的fuzz测试 括号代替空格 用substr脚本跑 参考文章:https://blog.csdn.net/qq_45691294/article/details/108709683 ......

ciscn_2019_c_1 题解

main函数如下: int __cdecl main(int argc, const char **argv, const char **envp) { int v4; // [rsp+Ch] [rbp-4h] BYREF init(argc, argv, envp); puts("EEEEEEE ......

BUUCTF [CISCN 2019 初赛]Love Math

``` = 80) { die("太长了不会算"); } $blacklist = [' ', '\t', '\r', '\n','\'', '"', '`', '\[', '\]']; foreach ($blacklist as $blackitem) { if (preg_match('/' ......

BUUCTF [CISCN2019 华东南赛区]Web11

切入点如图:  测试模板注入  是为了使用户界面与业务数据(内容)分离而产生的,它可以生成特定格式的文档,利用模板引擎来生成前端的html代码 ......

[CISCN 2019华北Day2]Web1

[CISCN 2019华北Day2]Web1 题目来源:nssctf 题目类型:web 涉及考点:SQL注入 1. 题目给了一个输入框,很明显是要注入 先尝试随便提交点东西: * 传入`1`: * 传入`1'`: * 传入`1"`: > 可以看出题目应该是过滤了一些字符 2. 下面我们抓包进行Fuz ......

ciscn_2019_s_3

# ciscn_2019_s_3 ## 0x01 64位开启NX  注意程序直接使用 ......

ciscn_2019_es_2

# ciscn_2019_es_2 ## 0x01 32位开NX,有system函数,但是需要传入binsh。 。(将这个文件和其他的有符号表的 go 的文件 database diff,相似的部分导入符号表,自动导入重合度高的函数) - gol ......

ciscn_2023

# 线上 ## 烧烤摊儿 > 漏洞有两个 > > 1、整数溢出 > > 2、溢出 在啤酒函数和烤串中都有整数溢出 只要输入一个足够大的负数 就可以进入vip函数,将own赋值为1 然后进入gaiming函数,因为scanf的函数的参数是%s所以存在栈溢出 在经过j_strcpy_ifunc函数后向b ......

CISCN东北赛区-2023-pwn-all

# CISCN东北赛区-2023-pwn-all ## Novice Challenge ### 漏洞利用 改strlen的got表 ### EXP ```python #!/usr/bin/env python3 from pwncli import * cli_script() io: tube ......

春秋杯春季联赛&&ciscn2023华北赛区部分题解

# 前言 复现几个比赛时没做出来的题 # 1.[CISCN 2023 华北赛区]ez_ruby 查文档可知 ruby内置的open函数,如果第一个字符是管道符`|`,后面就可以接命令。这可能是考察涉猎的知识范围广不广吧。 ](https://const.net.cn/tool/sm2/genkey/)生成密钥,发送公钥 allkey接口返回服务器端pubkey明文,privatek ......