题解

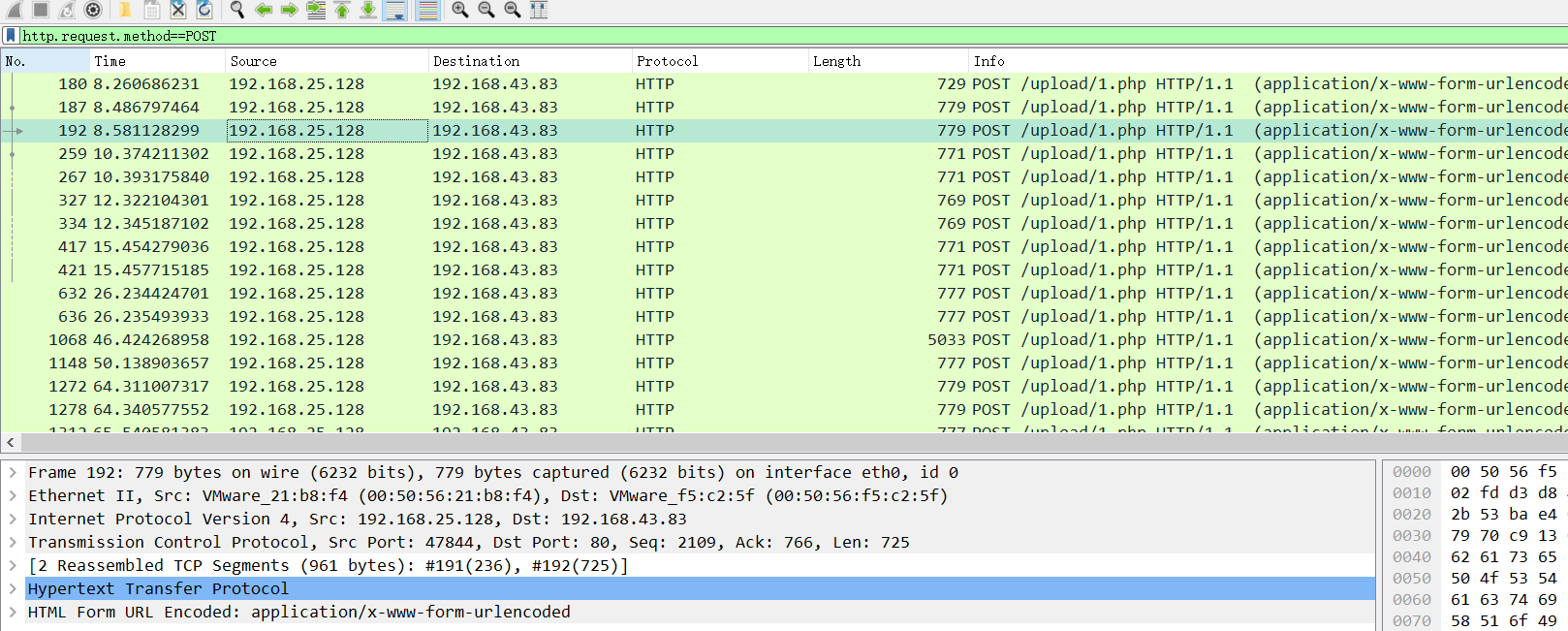

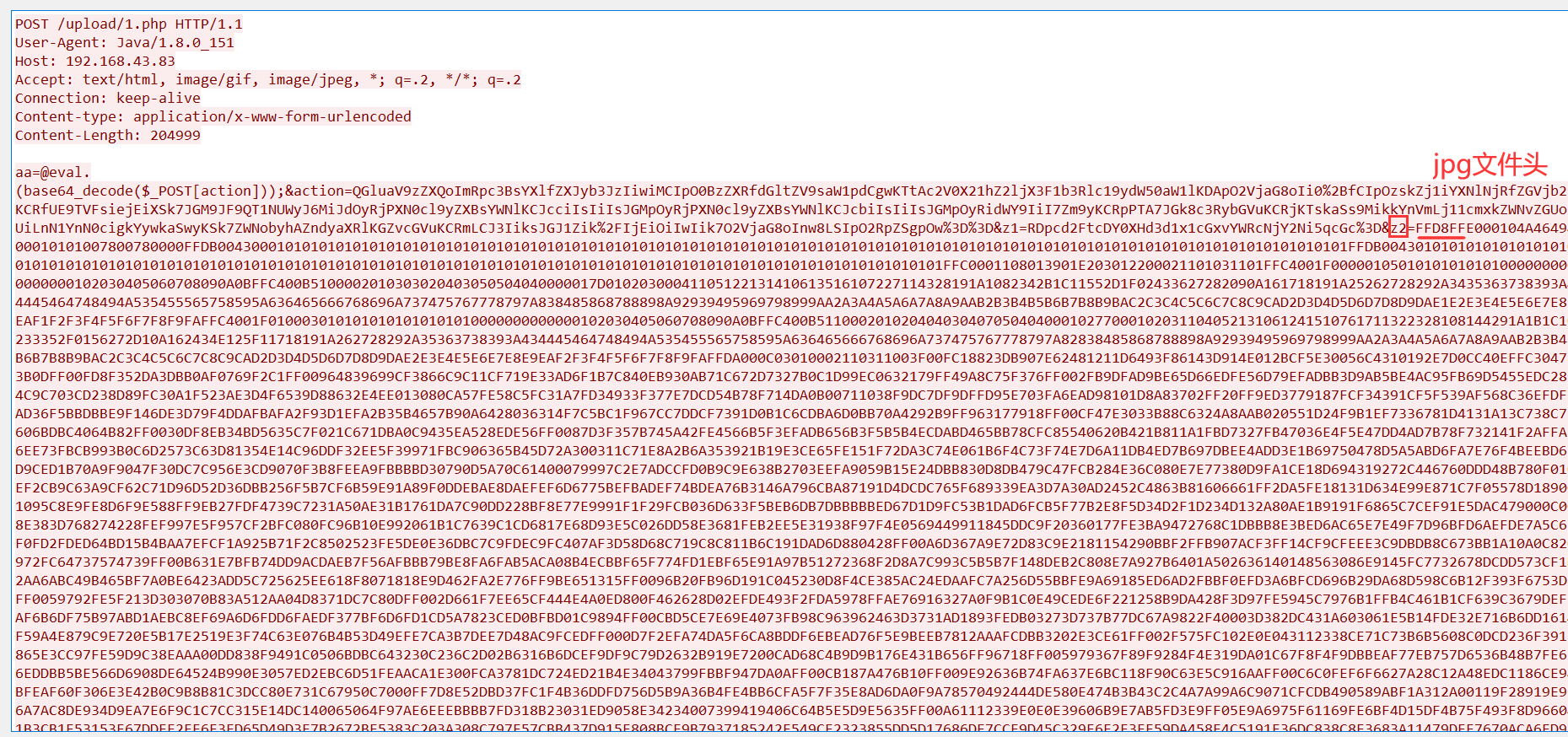

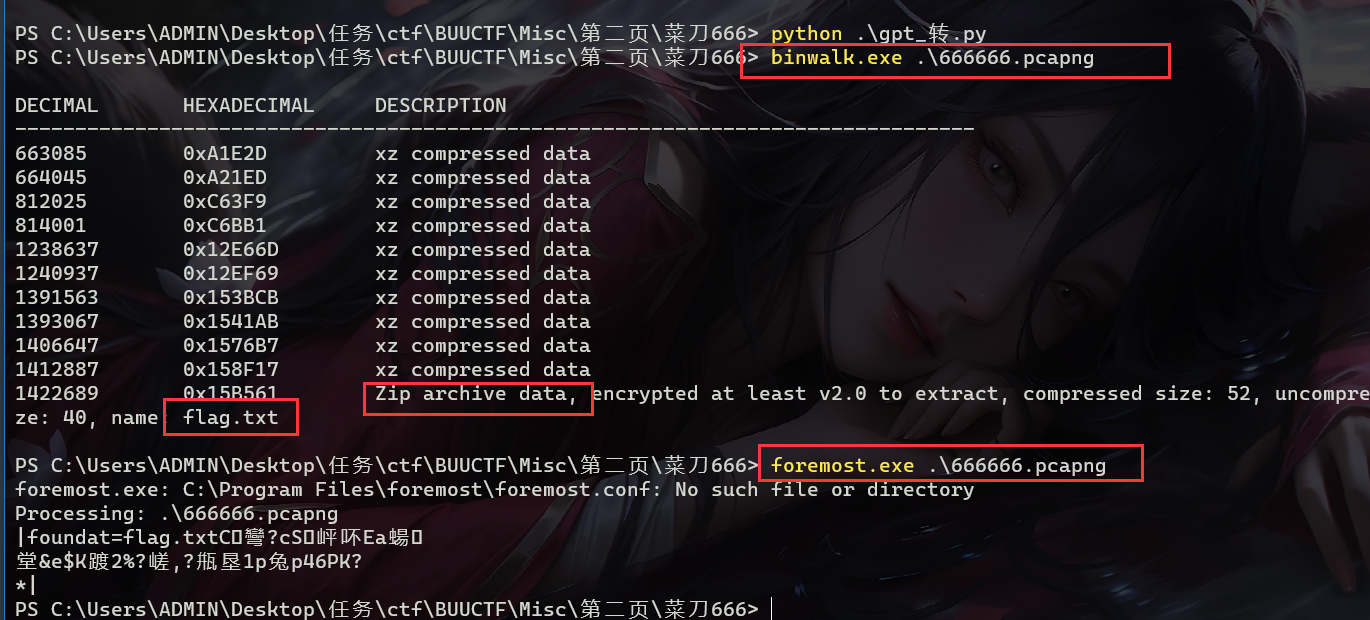

题目是一个666666.pcapng 文件,通过题目提示,知道这个是菜刀的流量分析,选择过滤语法

http.request.method==POST

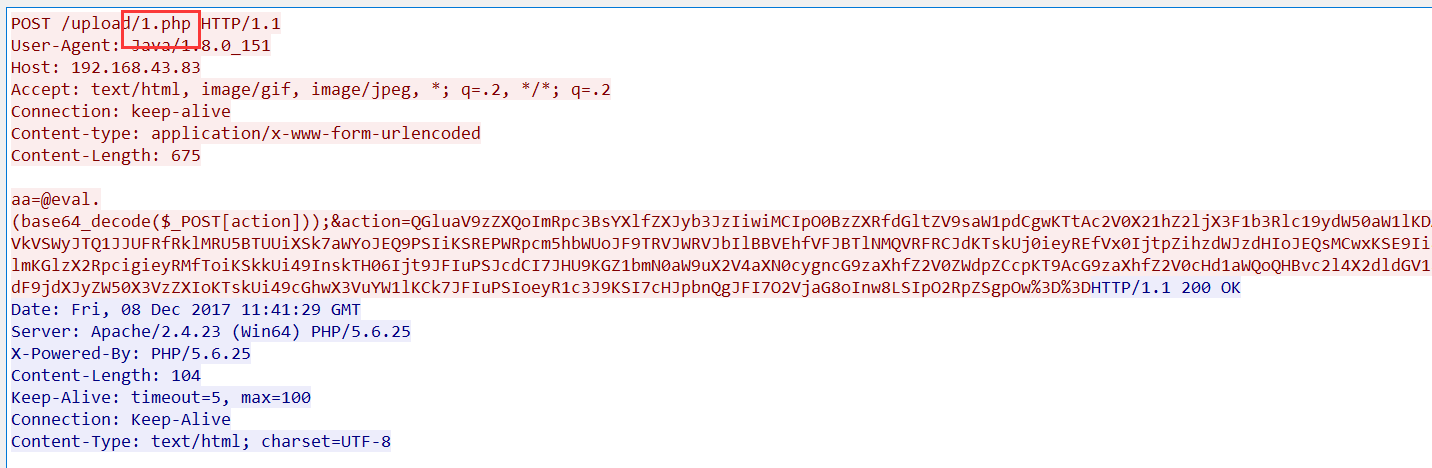

随机追踪一段http流,简单分析

这个估计是上传的木马文件

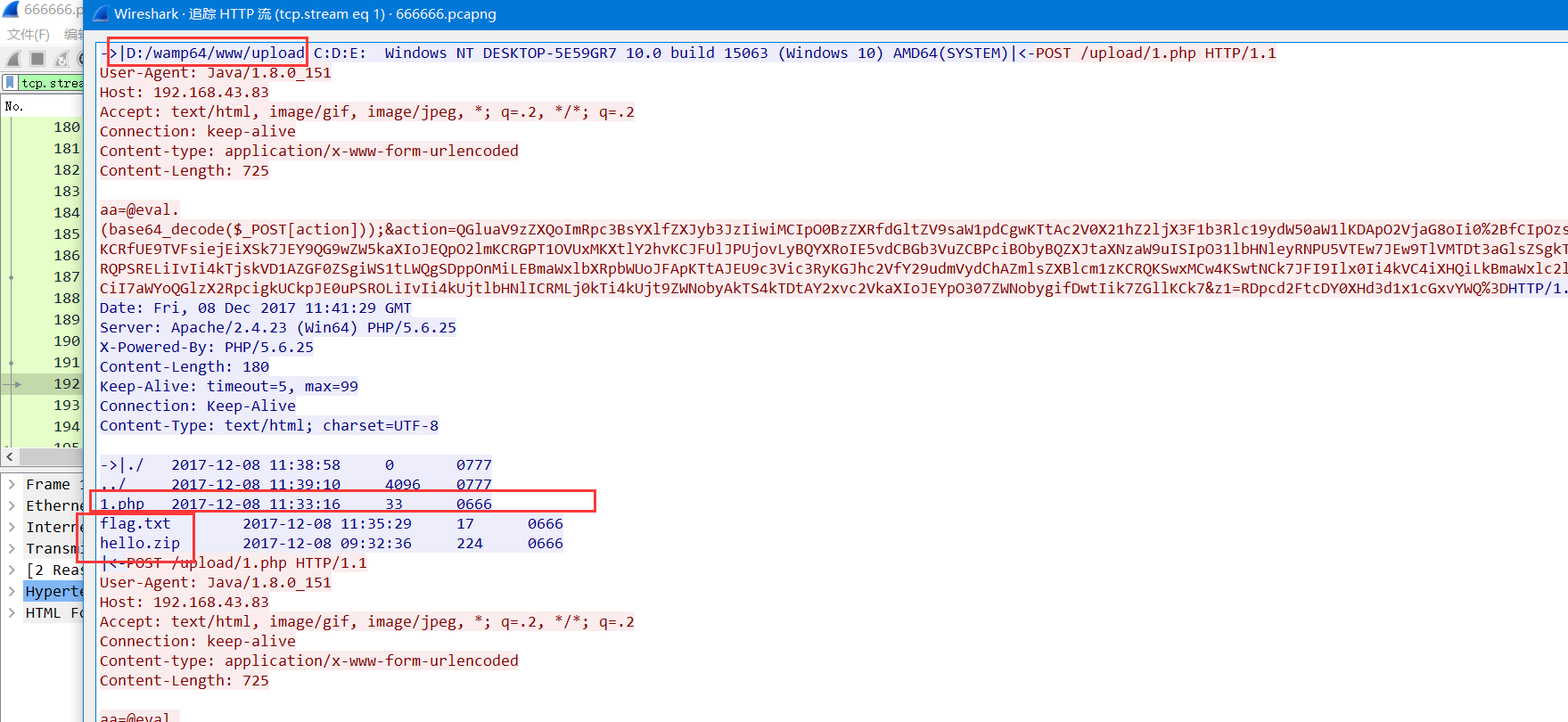

在D:/wamp64/www/upload 目录下,有shell文件1.php,flag.txt,还有一个hello.zip,继续往下翻,并没有更多特别的发现

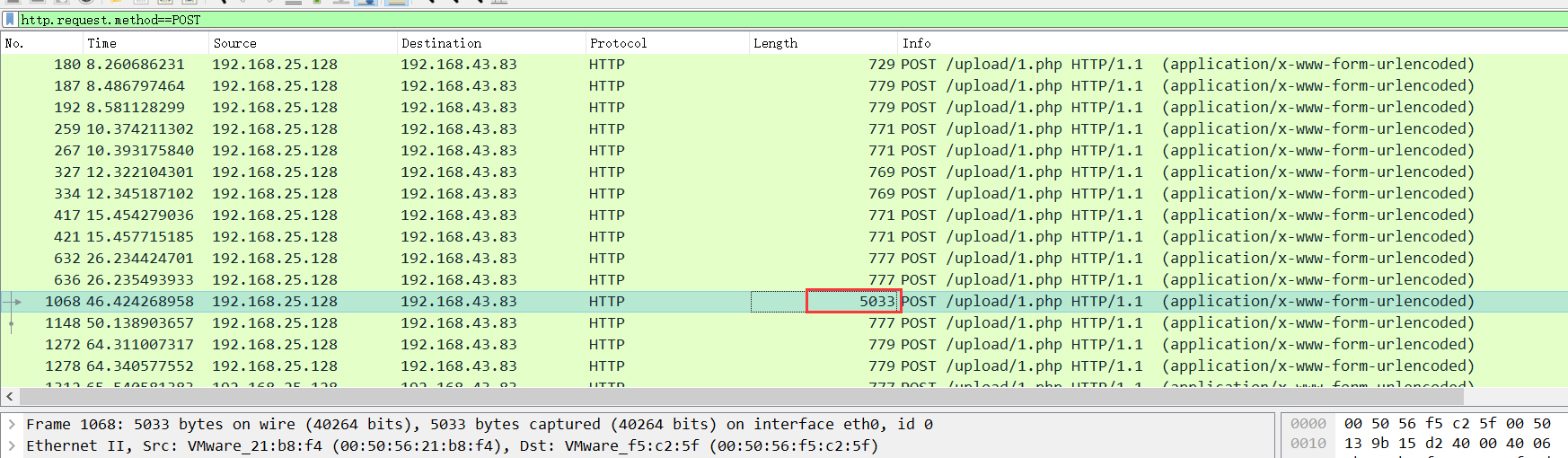

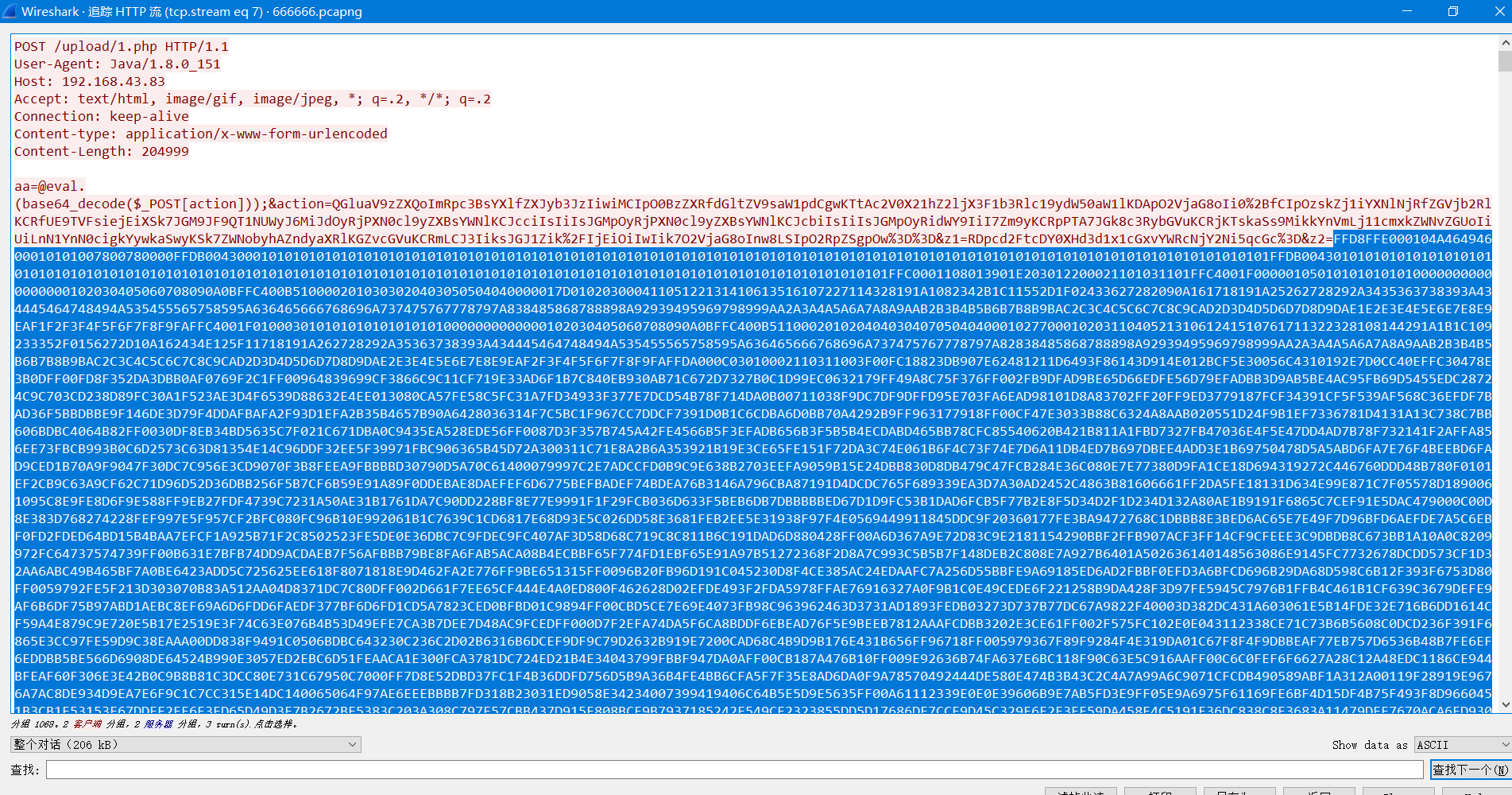

发现这个数据包长度异常,比其他多很多,追踪它的http流

发现端倪

上传了一张666.jpg图片

选中这一长串的16进制字符,复制下来

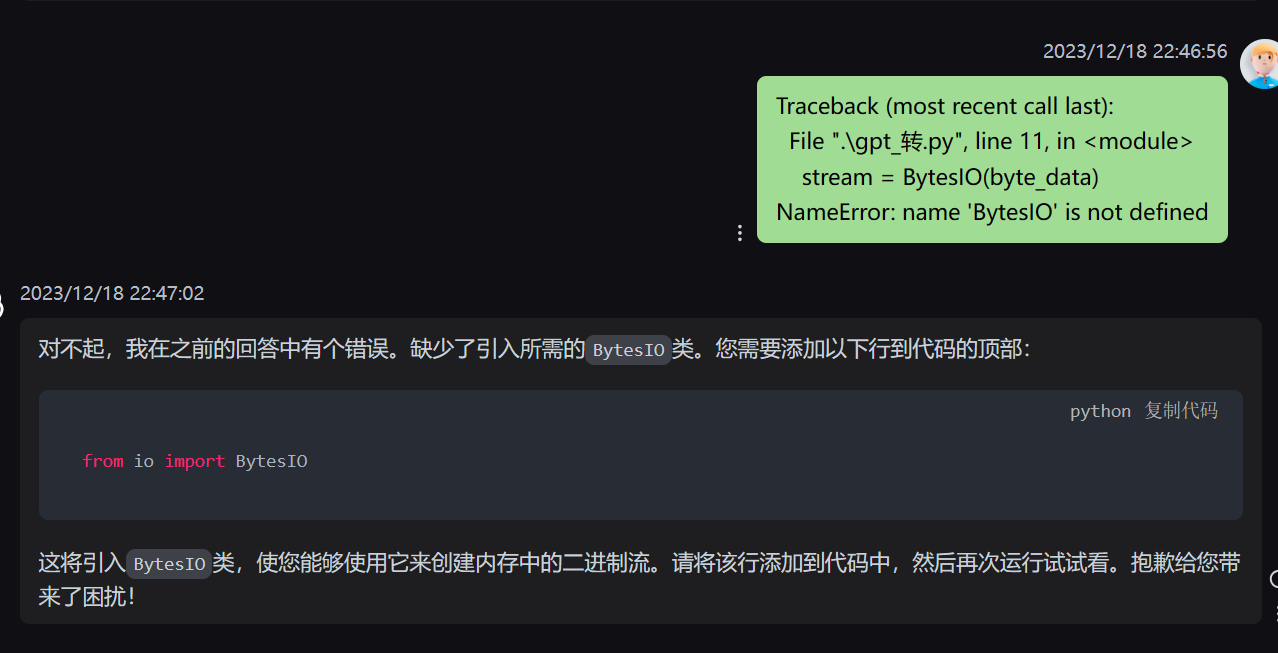

让GPT写一个16进制转jpg文件的

但是第一次它写错了,少导了模块

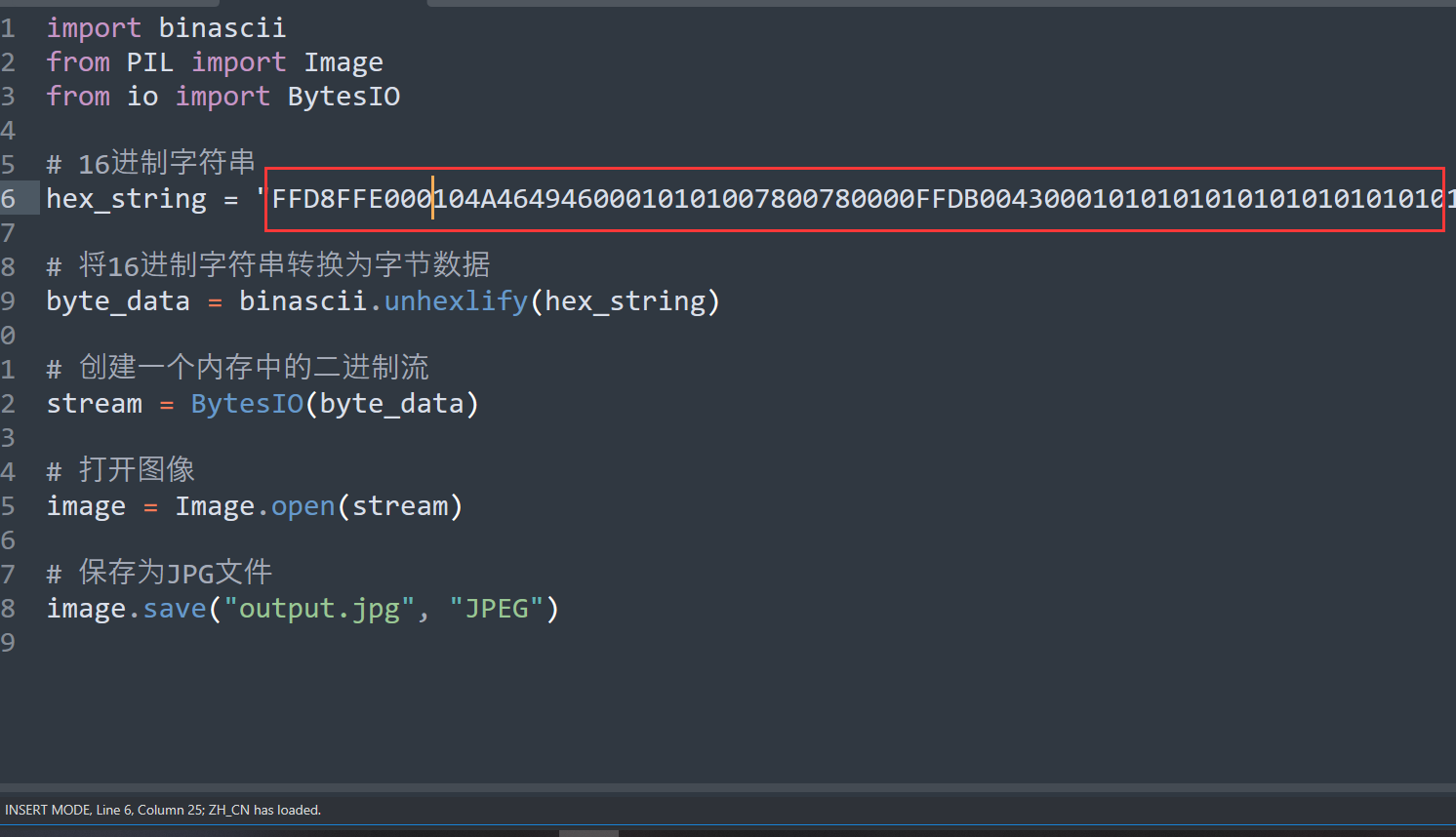

ok,现在没问题了

import binascii

from PIL import Image

from io import BytesIO

# 16进制字符串

hex_string="FFD8FFE000104A46494600010101004800480000FFDB003...(继续添加16进制字符)"

# 将16进制字符串转换为字节数据

byte_data = binascii.unhexlify(hex_string)

# 创建一个内存中的二进制流

stream = BytesIO(byte_data)

# 打开图像

image = Image.open(stream)

# 保存为JPG文件

image.save("output.jpg", "JPEG")

把16进制的字符串写进去

然后运行脚本得到了一张图片

得到一个提示信息

Th1s_1s_p4sswd_!!!

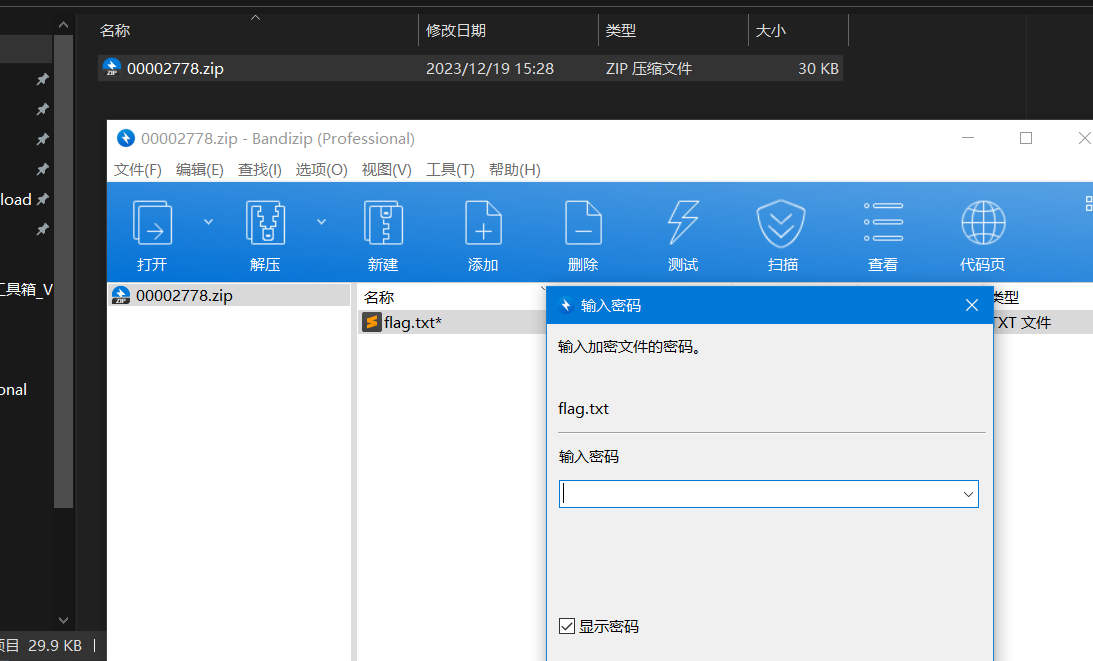

这是密码?用foremost分离数据包文件可以得到一个hello.zip,而这个压缩包是加密的,密码就是这里得到的,

分离之后,输入密码

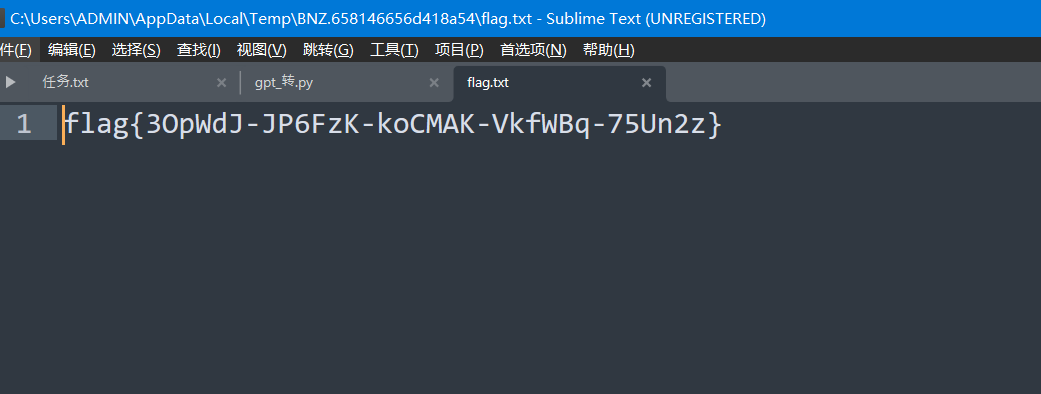

拿到flag

flag

flag{3OpWdJ-JP6FzK-koCMAK-VkfWBq-75Un2z}