网络与信息安全

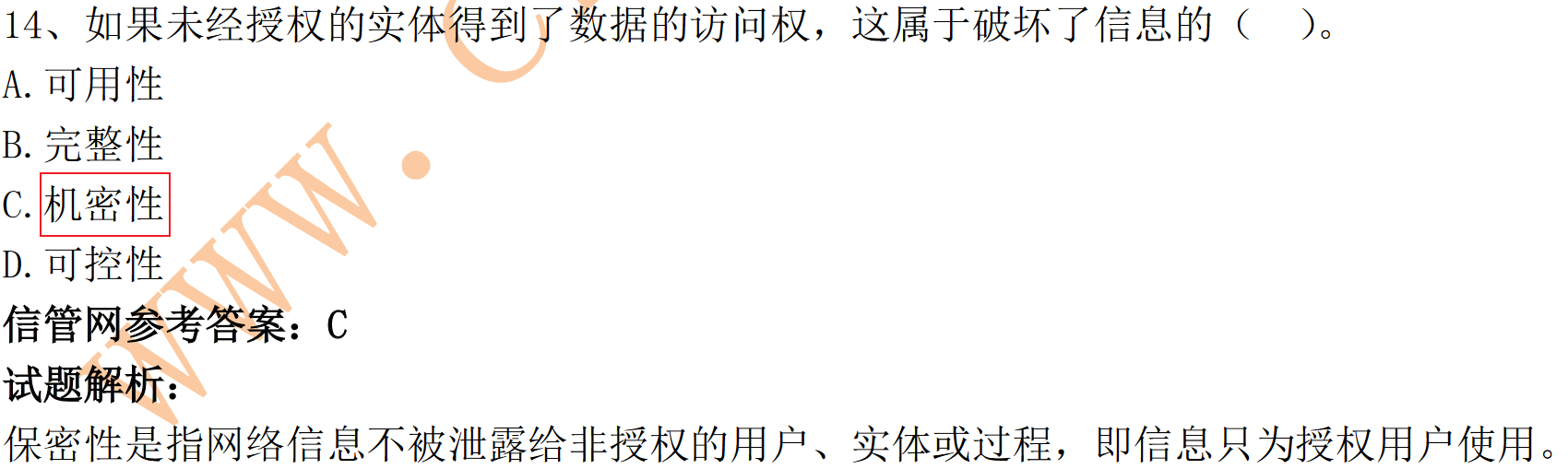

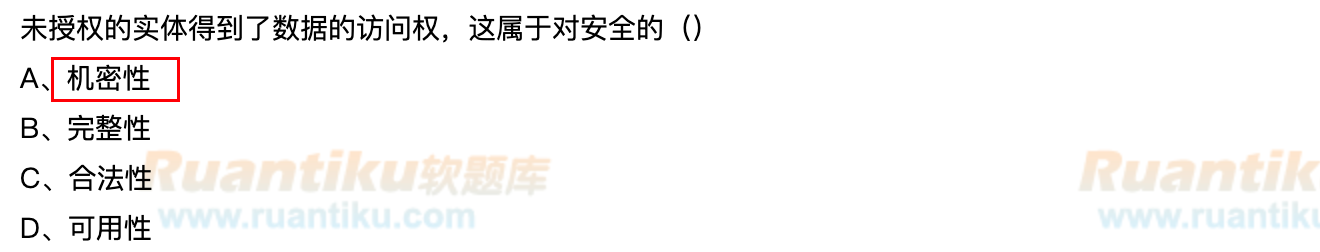

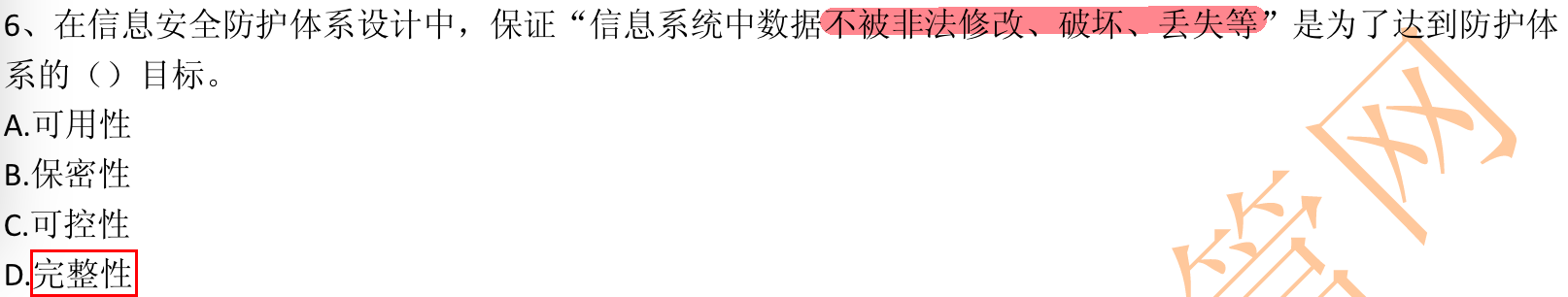

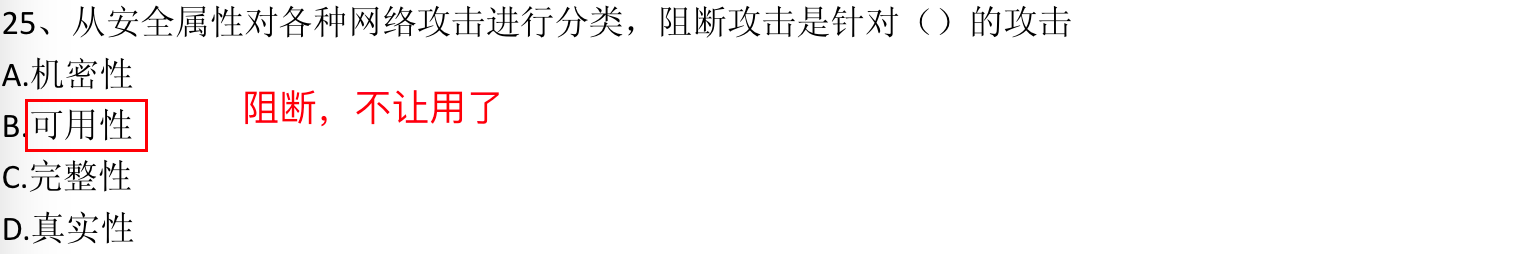

信息安全要素

- 信息安全四要素没有“合法性”。

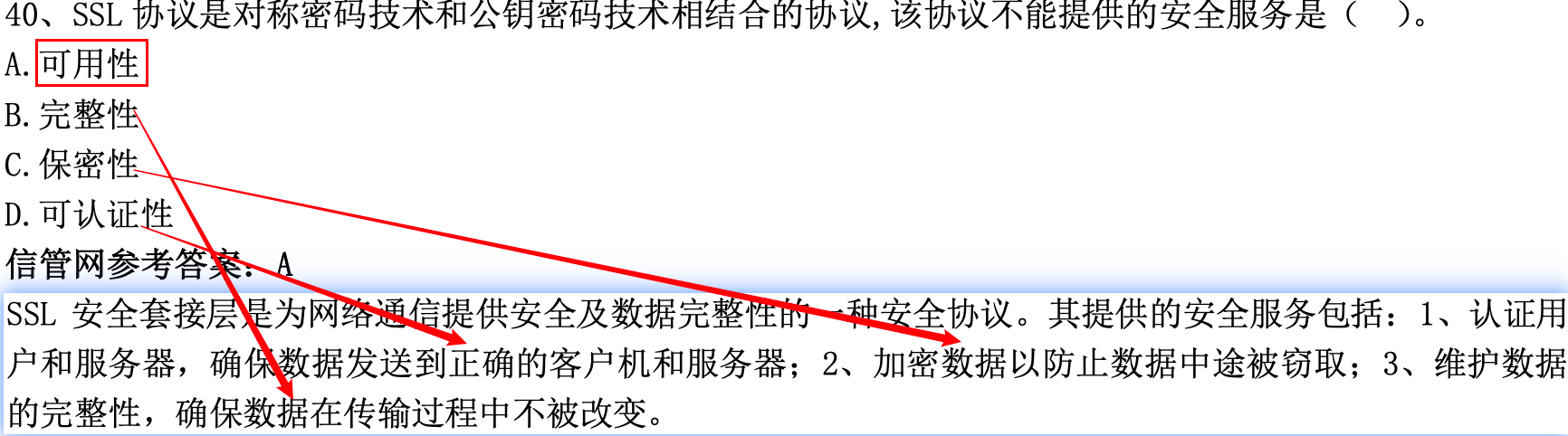

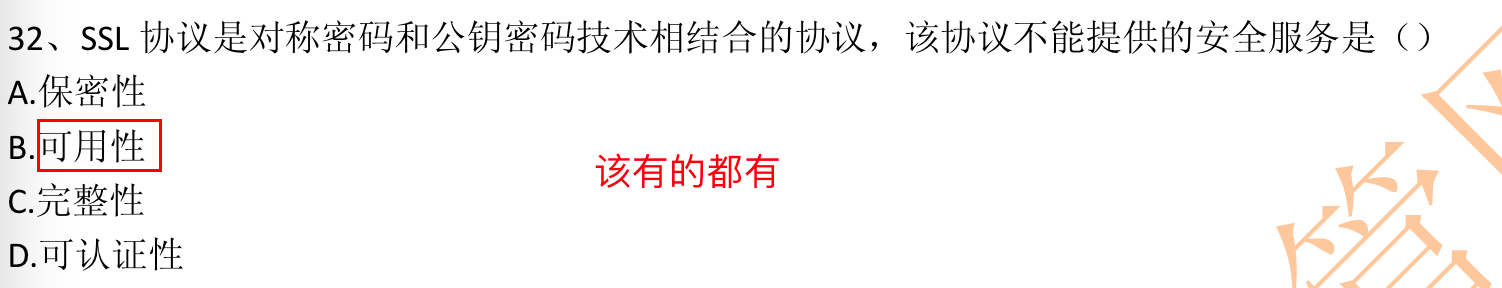

- 网络信息安全目标:完整性、机密性、可用性、防抵赖性、可控性。

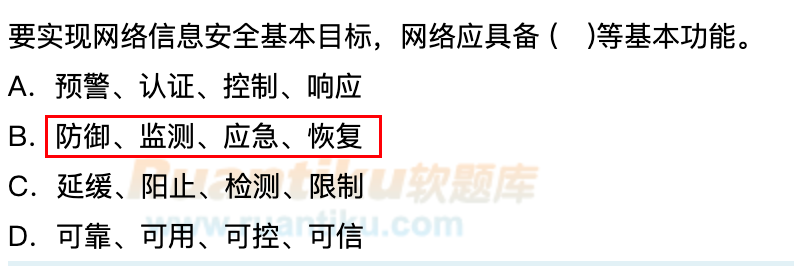

- 网络信息安全基本功能:防御、检测、应急、恢复。

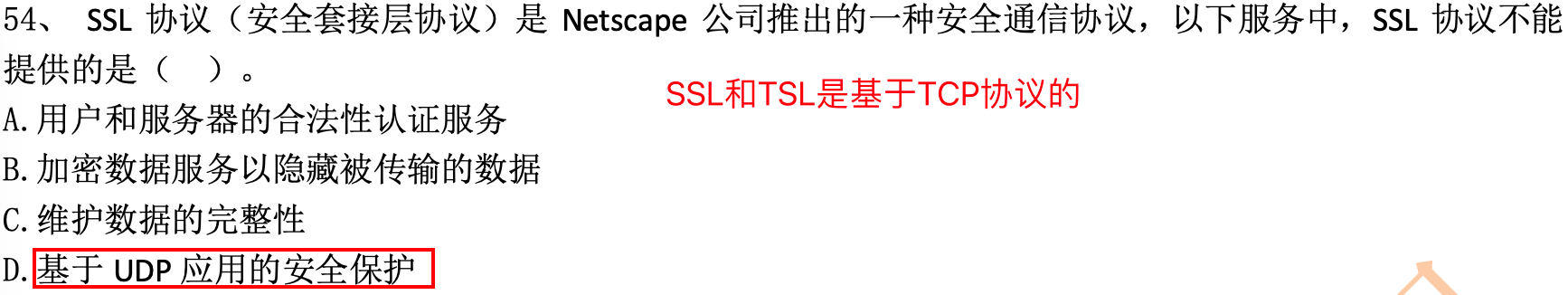

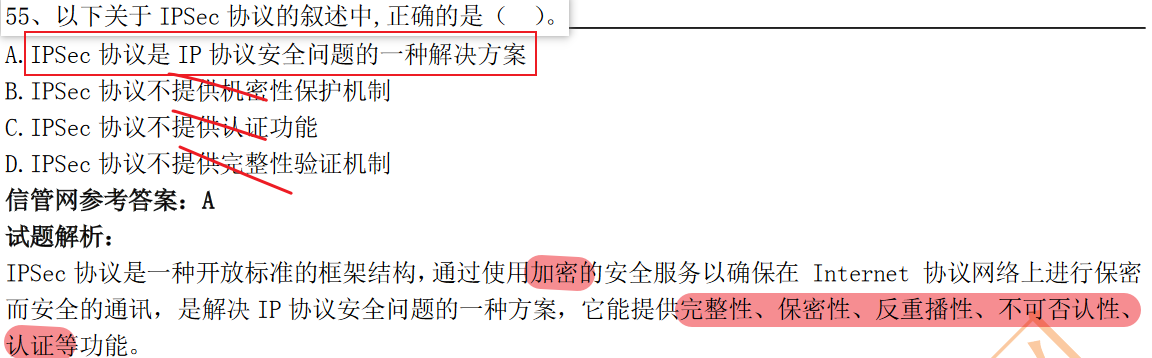

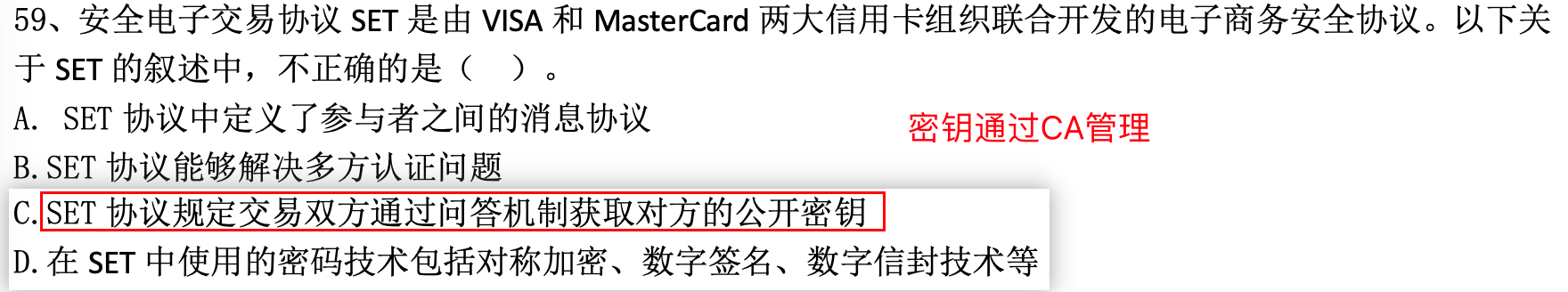

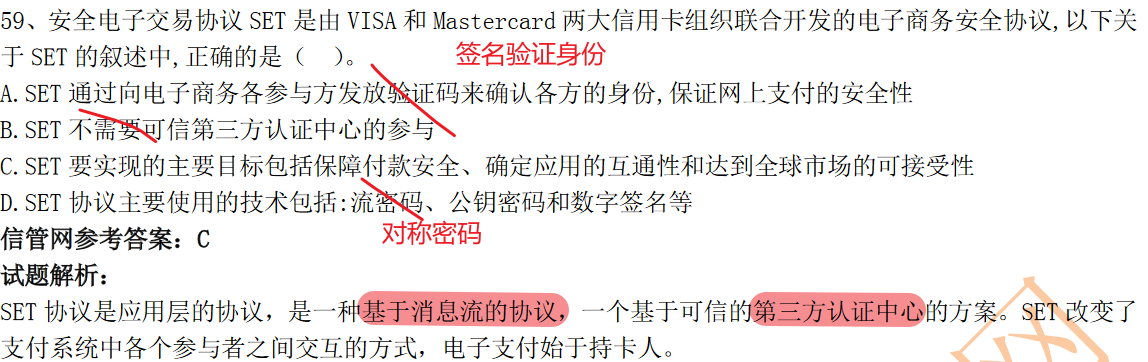

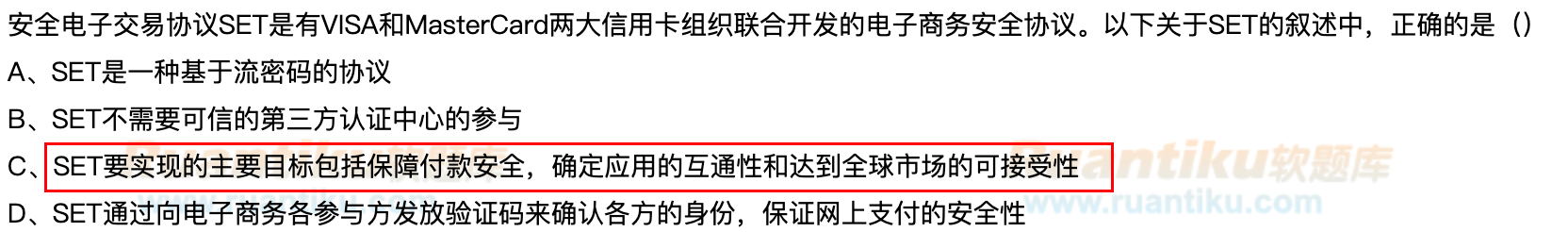

安全协议

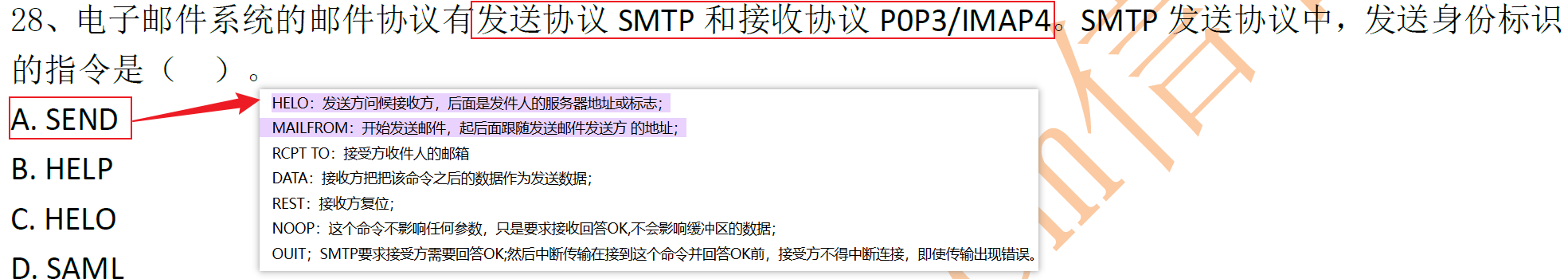

邮件

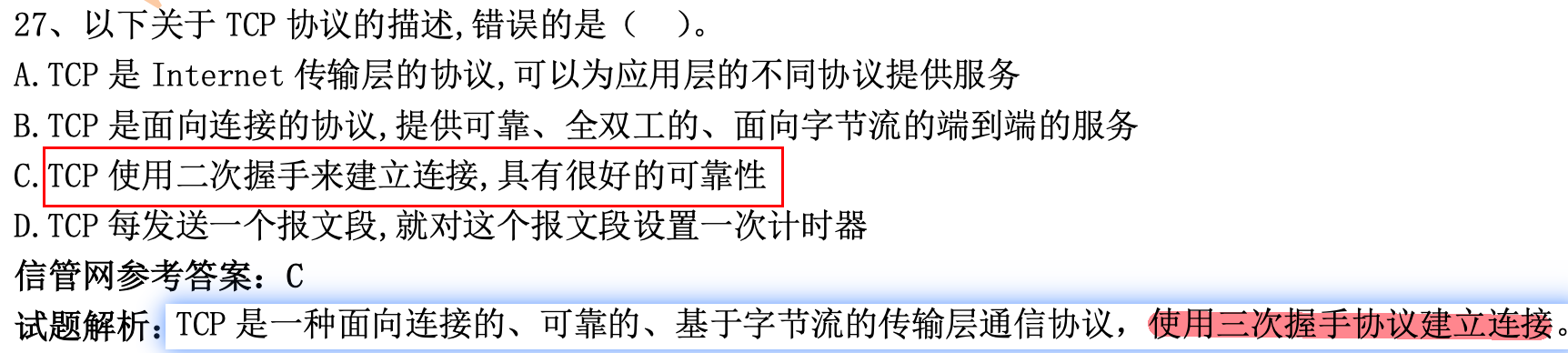

网络协议

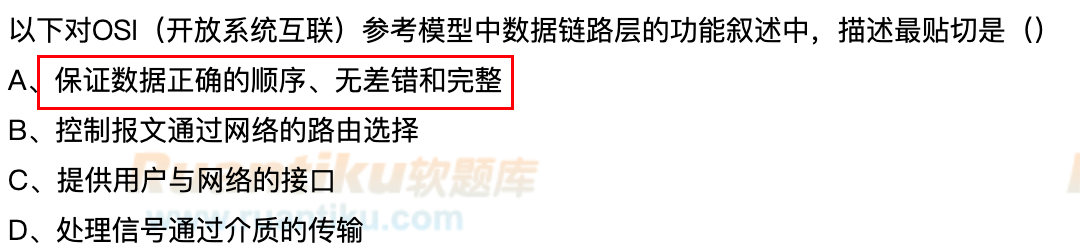

- OSI七层协议:物理层、数据链路层、网络层、传输层、会话层、表示层和应用层

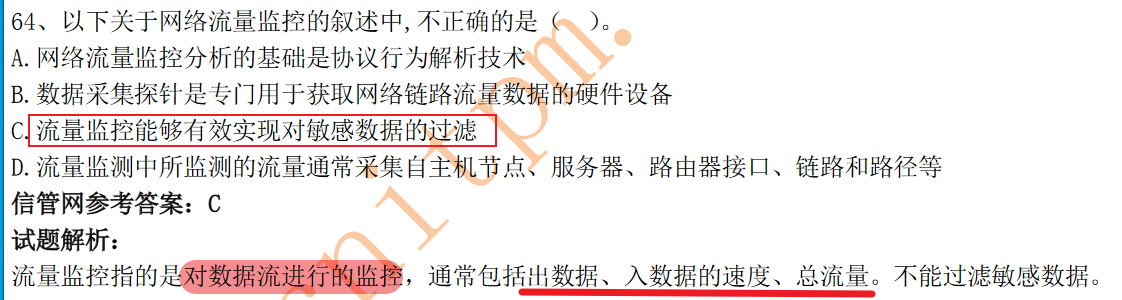

- 数据链路层:差错控制、流量监测、数据帧同步

- 网络层:路由选择

- 传输层:提供用户和网络的接口

- 链路层:处理信号在介质中的传输

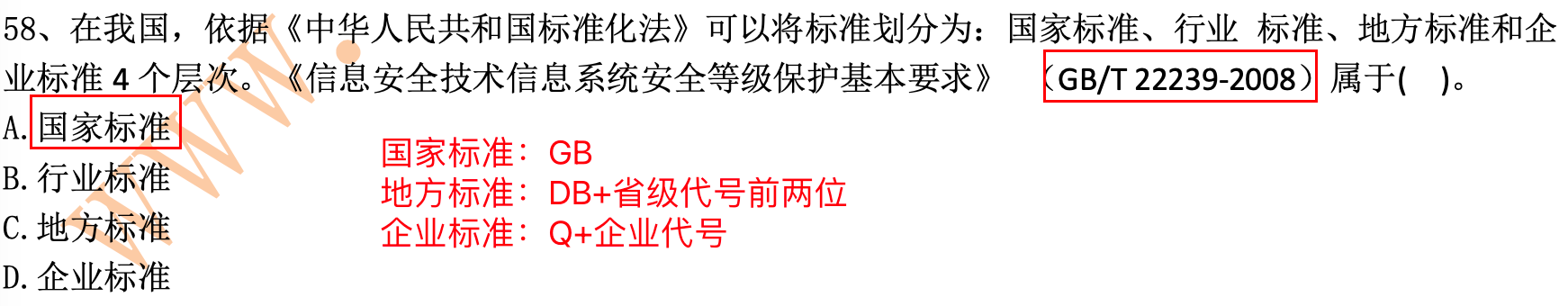

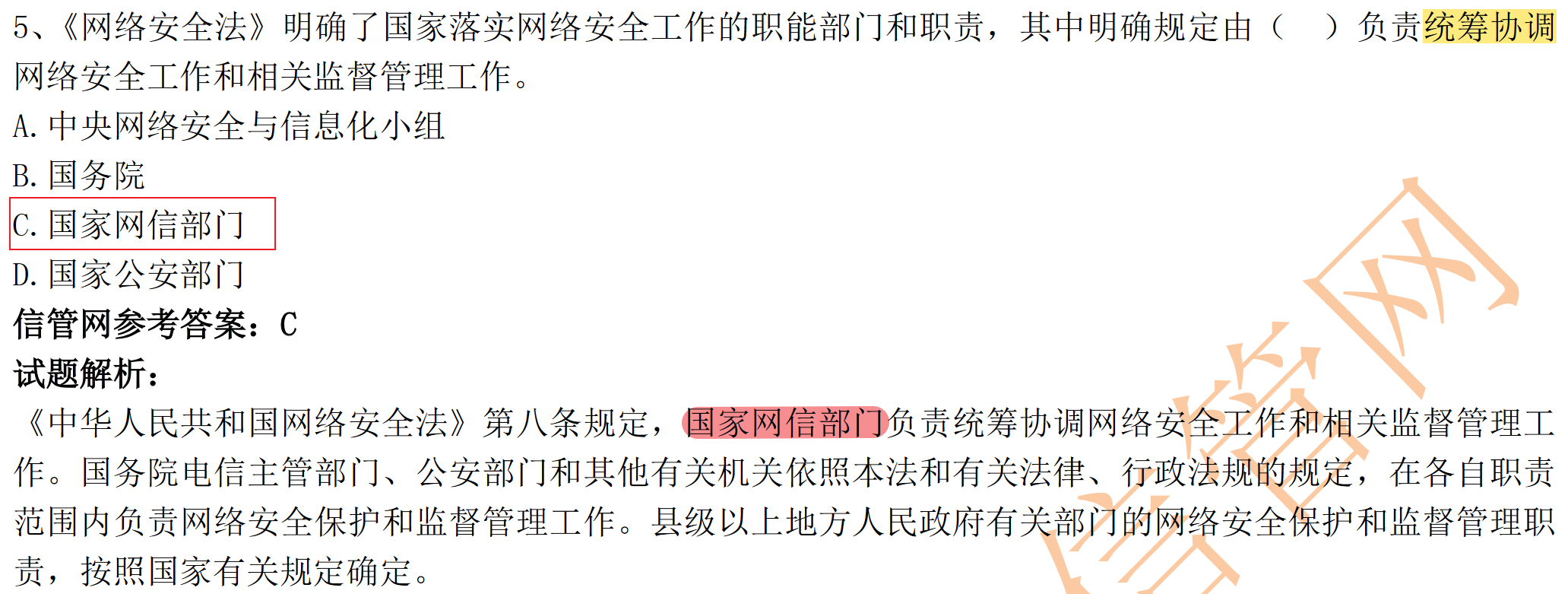

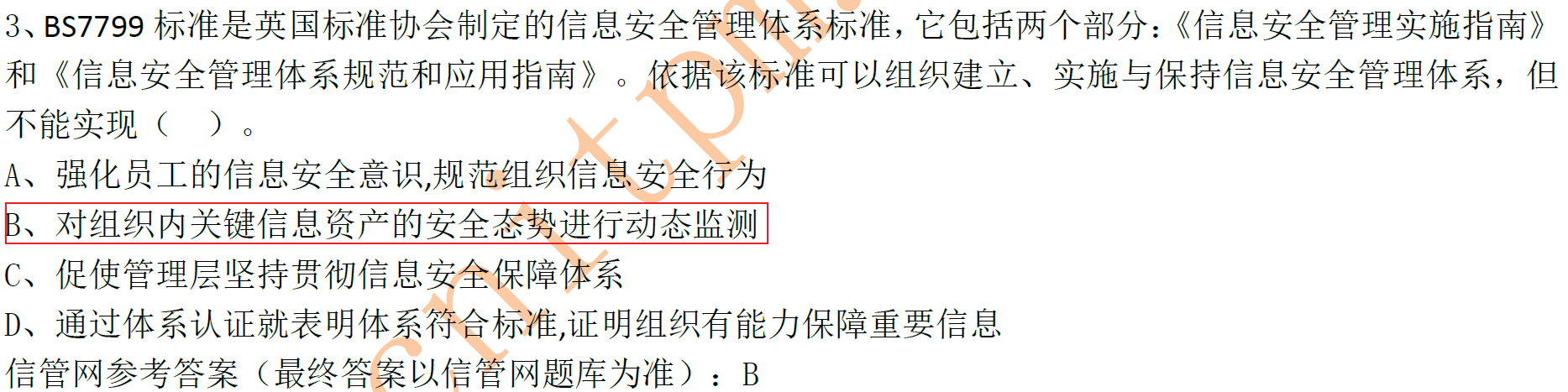

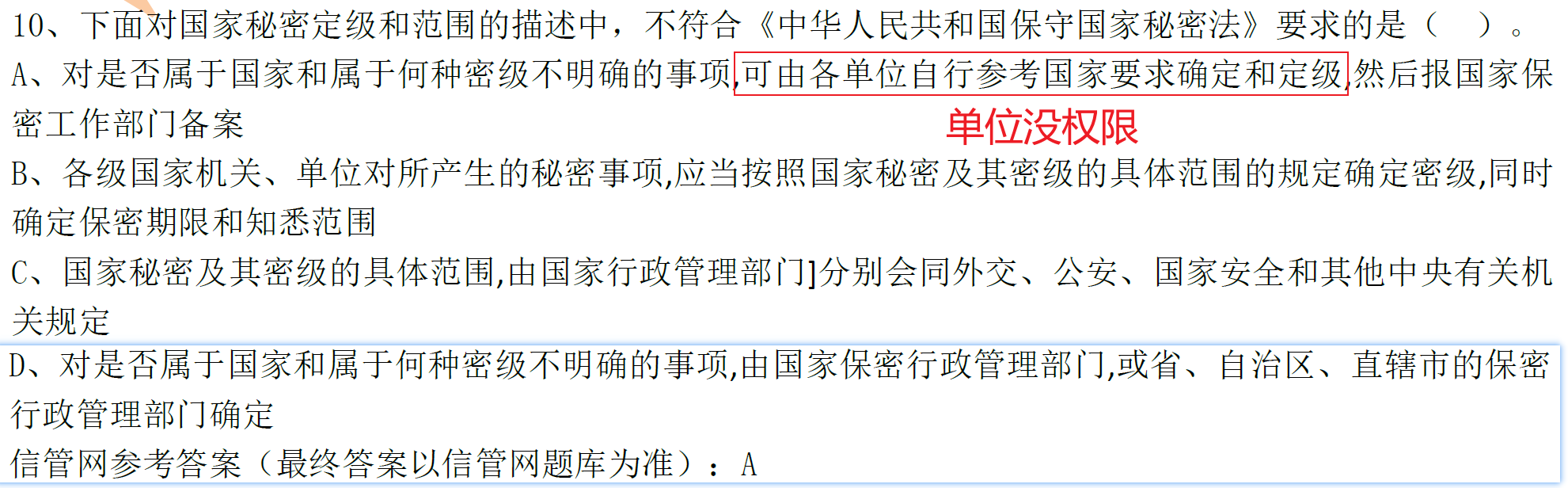

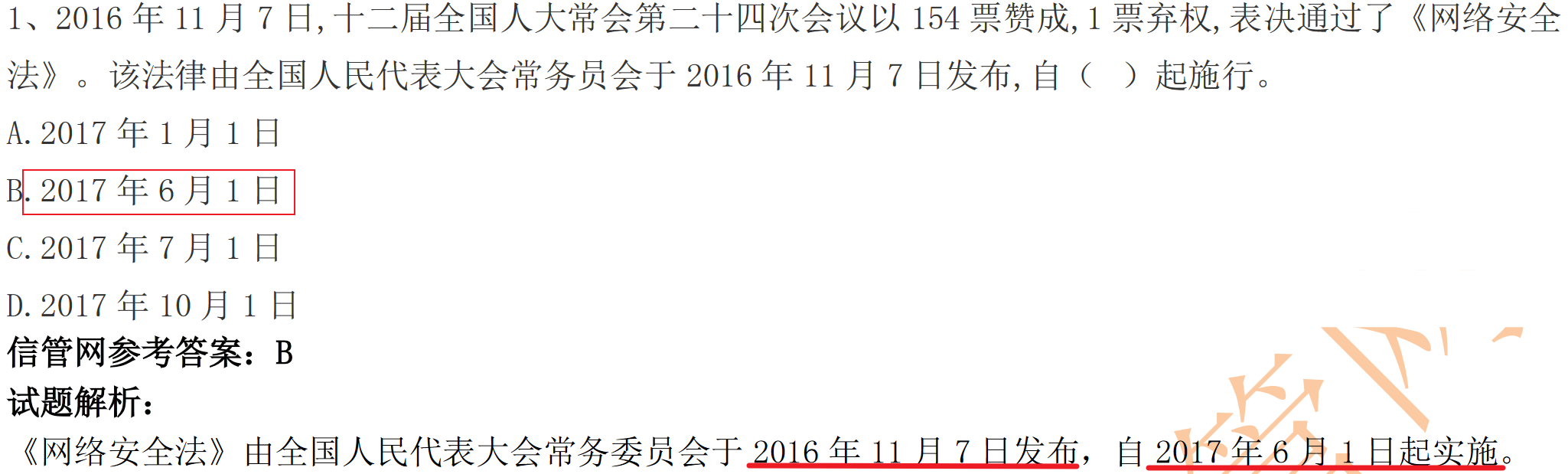

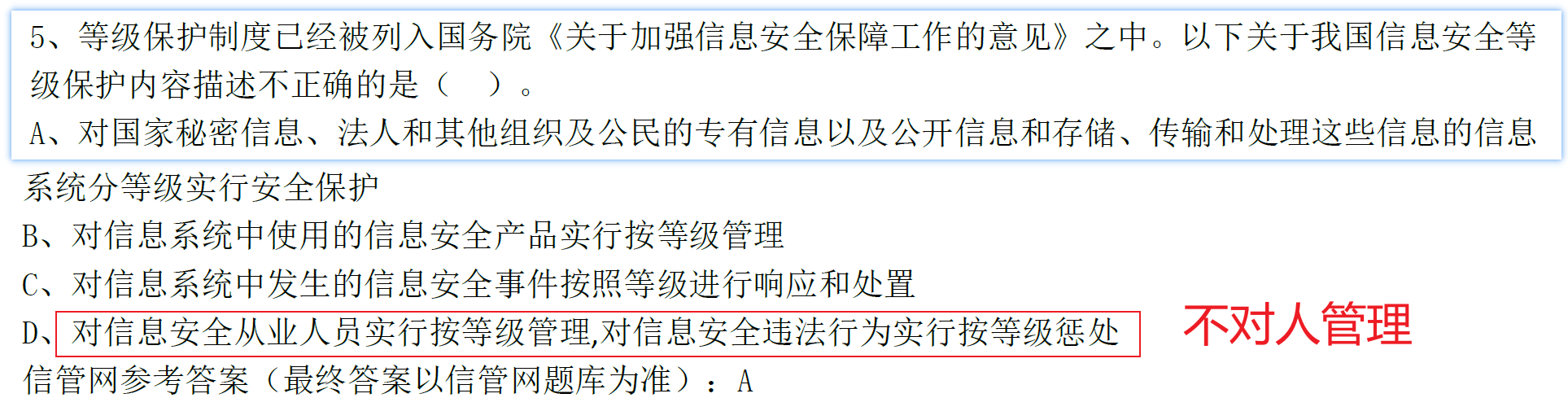

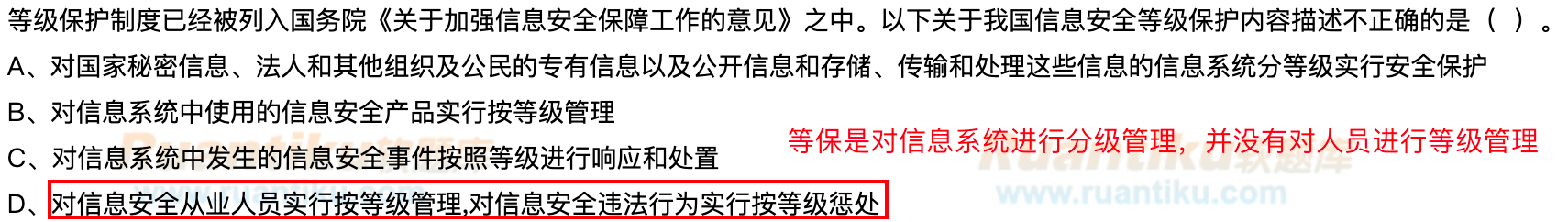

法律标准

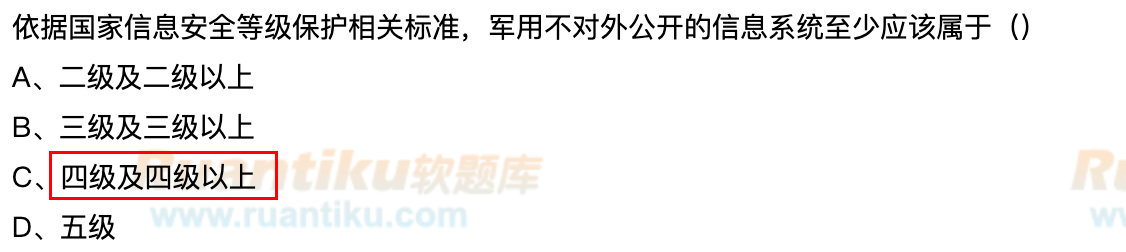

- 影响国家安全的定级最低位3级,这是军队相关位4级

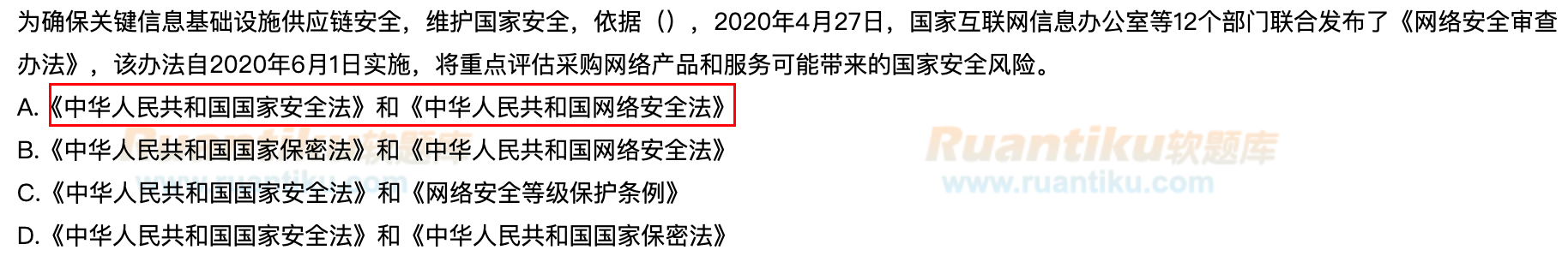

- 国安法和国网安法

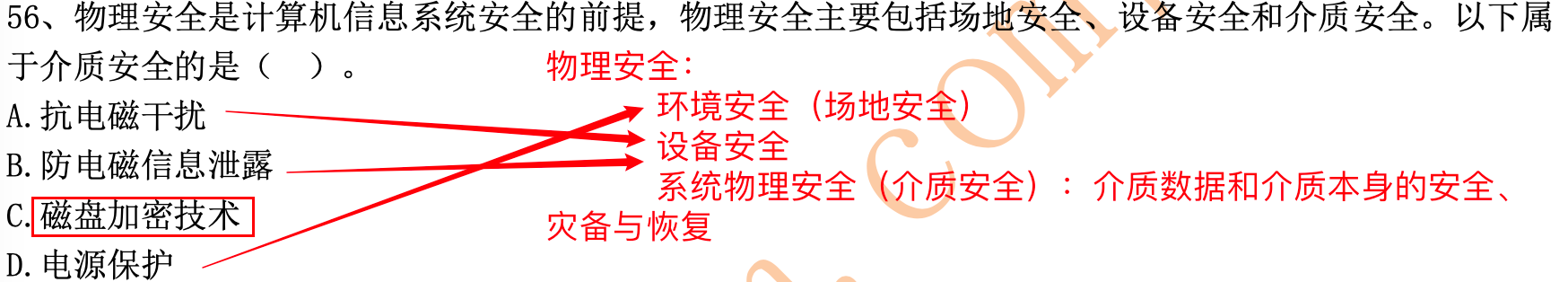

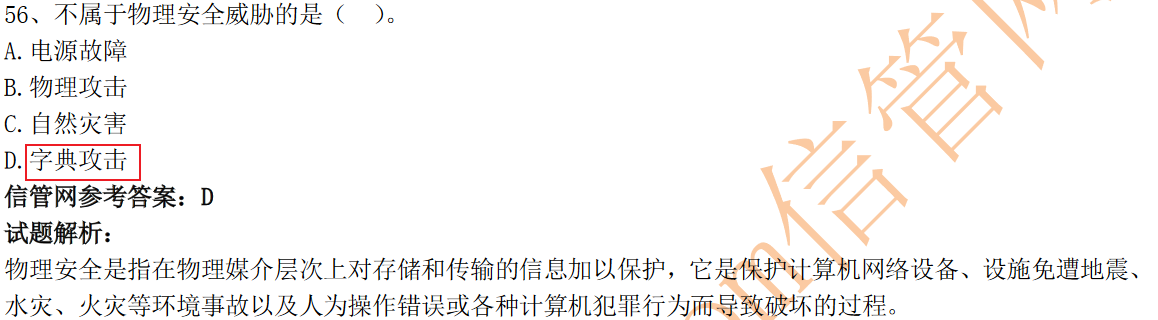

物理安全

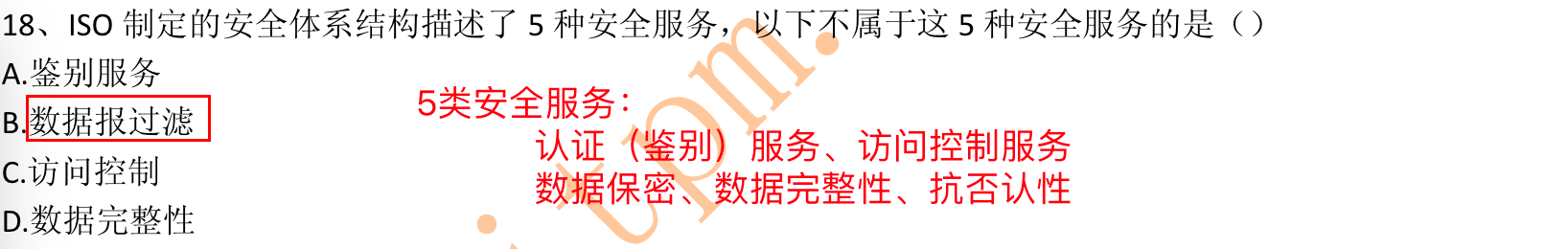

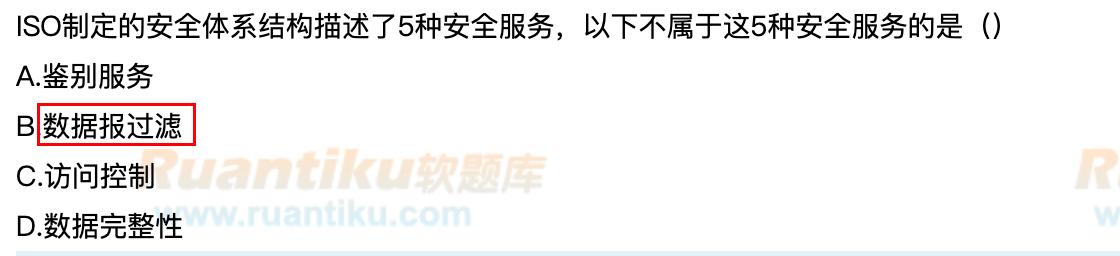

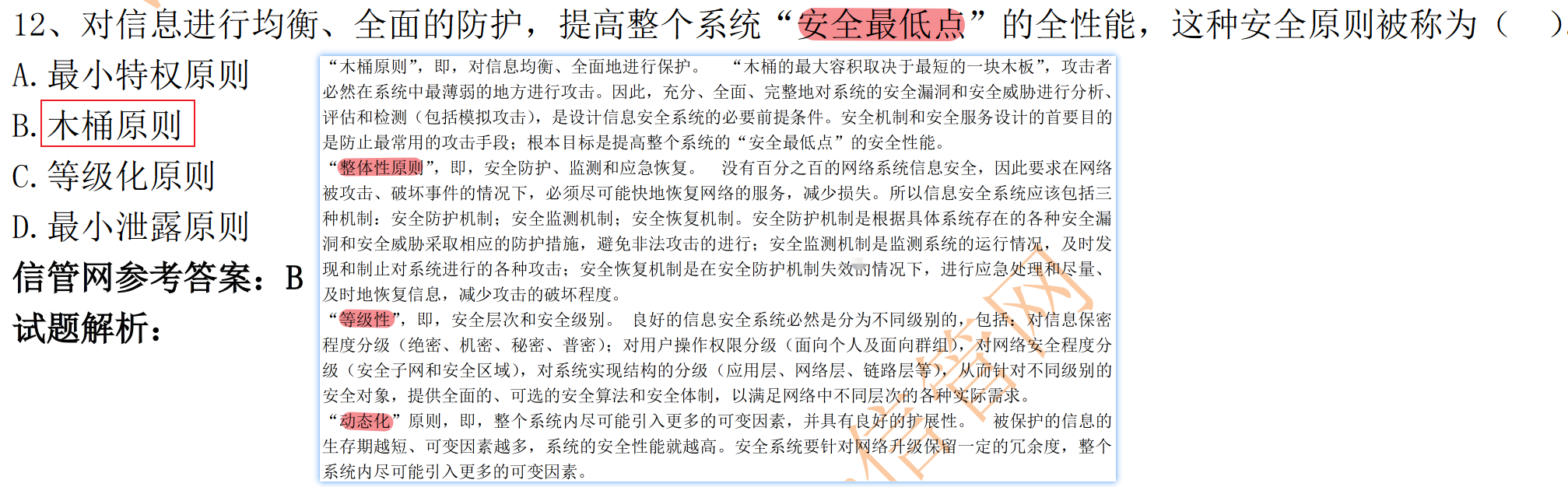

安全体系结构

- OSI制定的5种安全服务:

- 鉴别服务

- 访问服务

- 数据完整性

- 抗抵赖性

- 数据保密

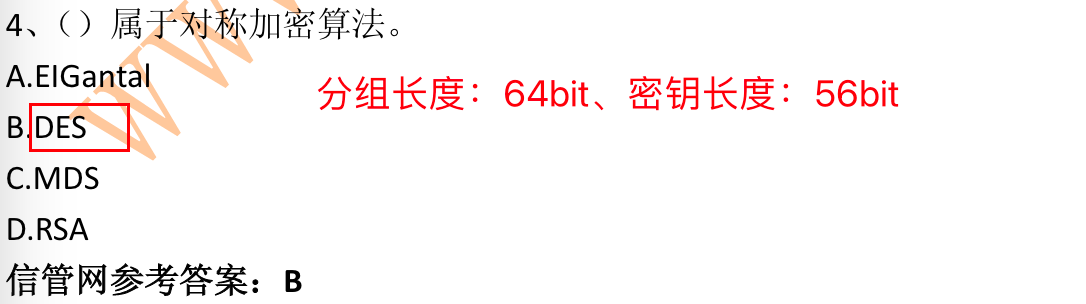

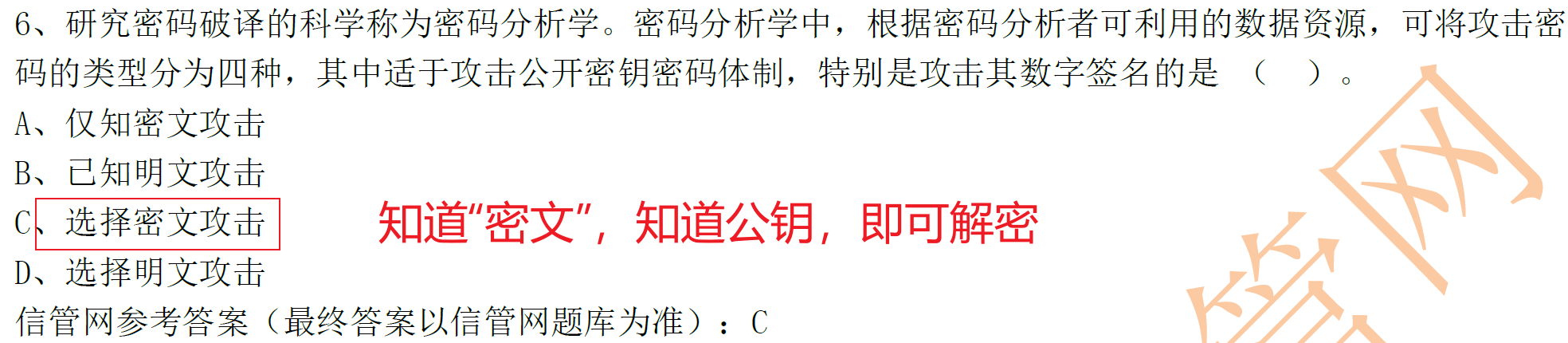

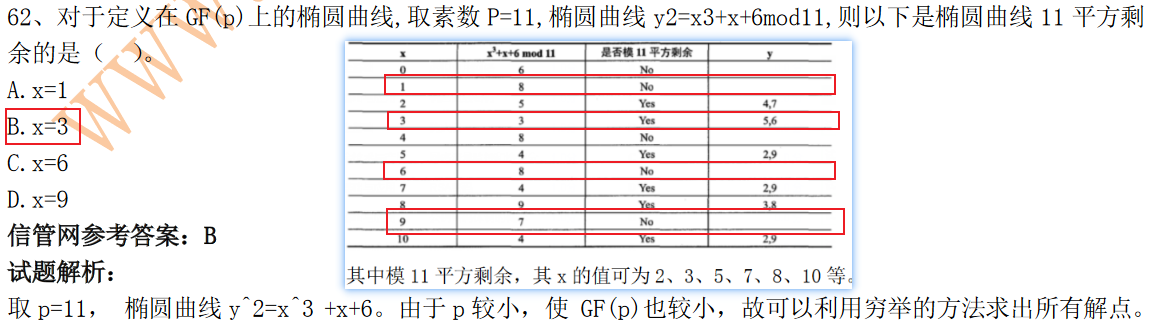

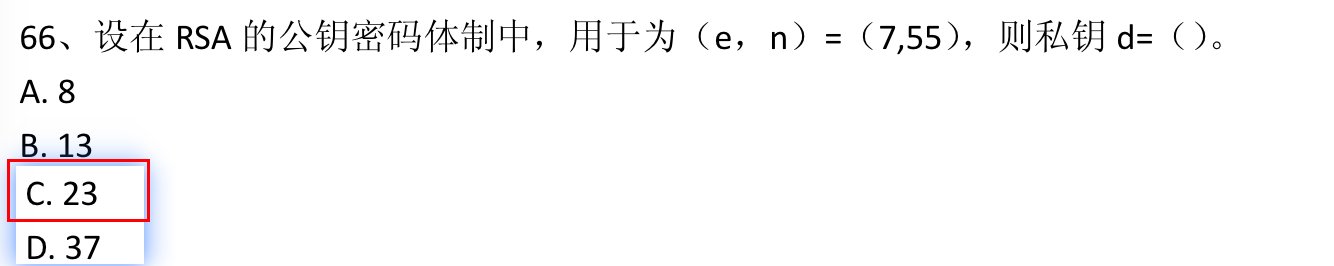

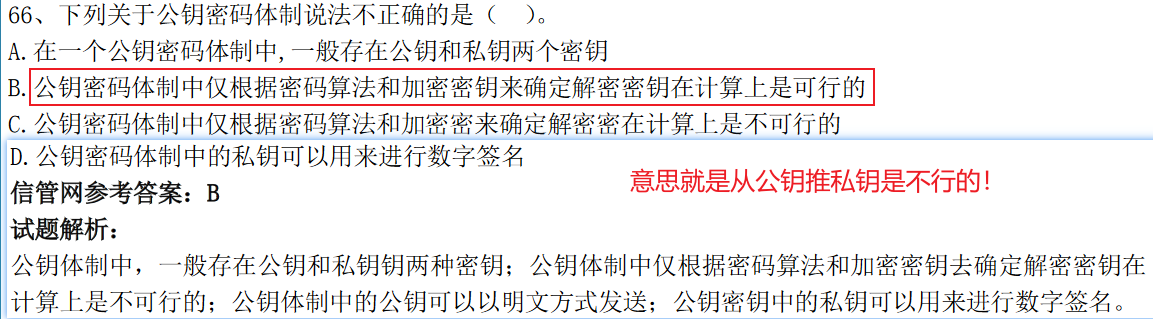

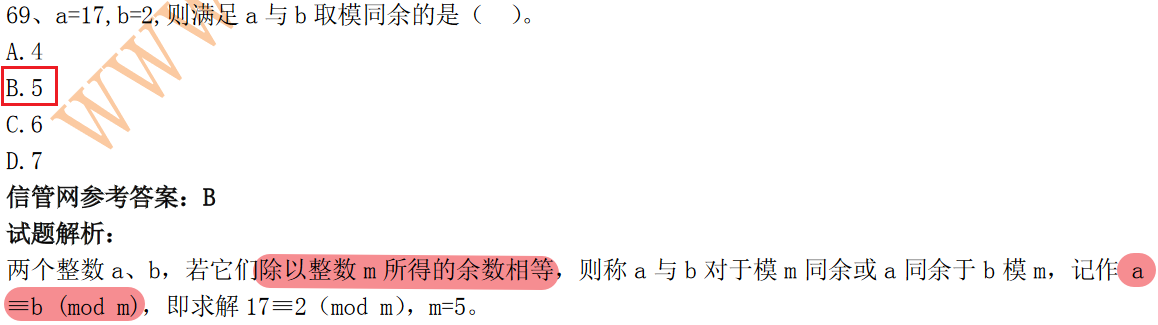

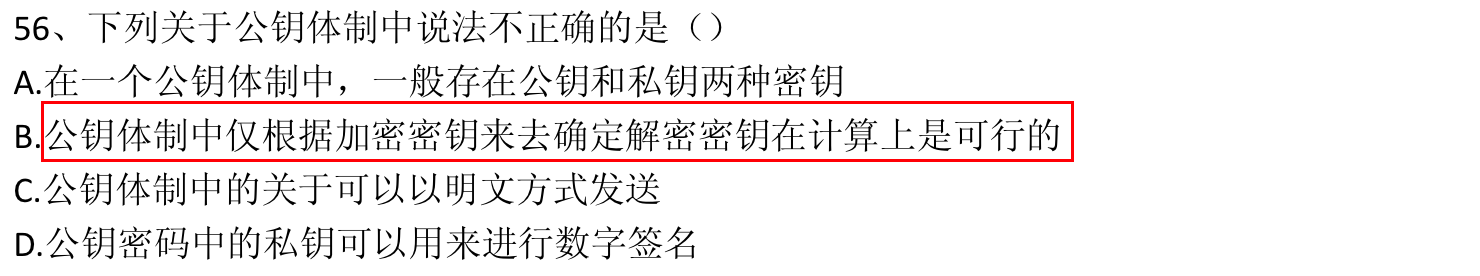

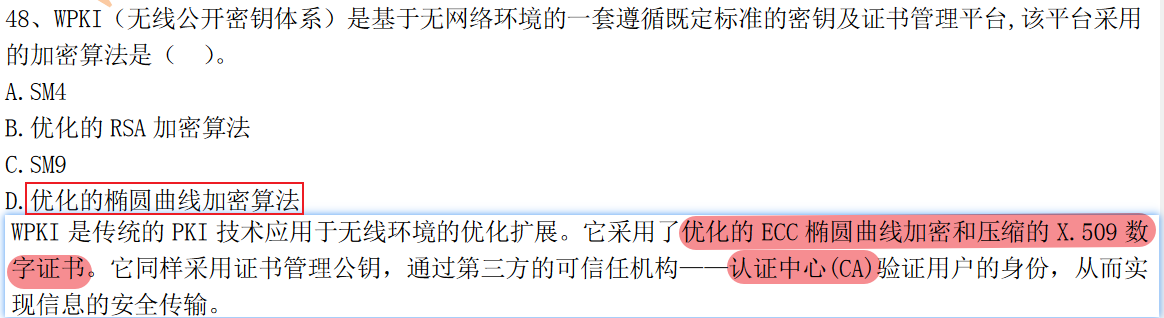

密码

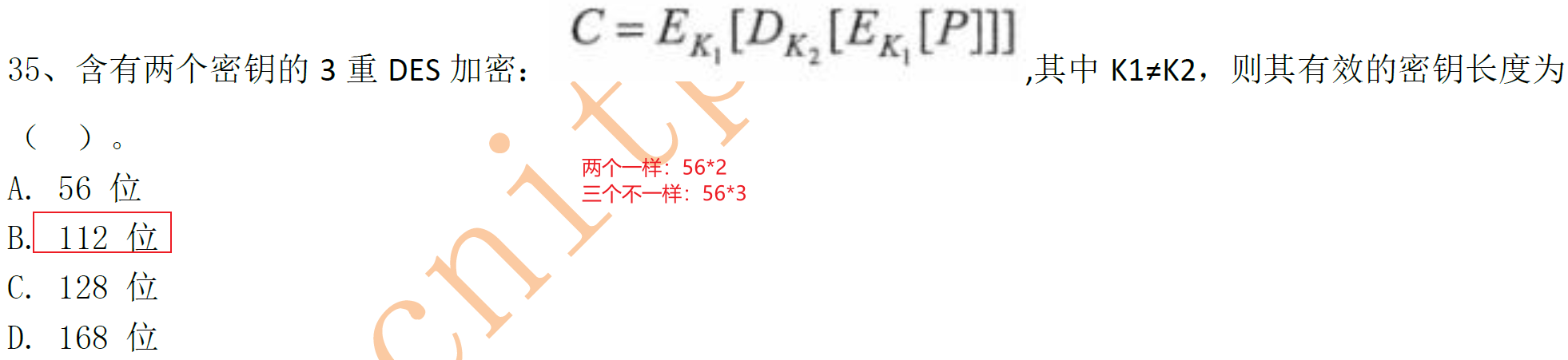

- 56*2=112老弟!

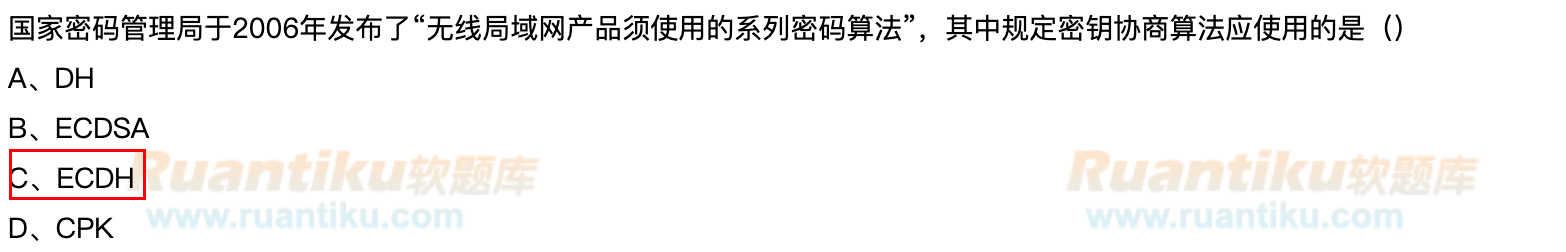

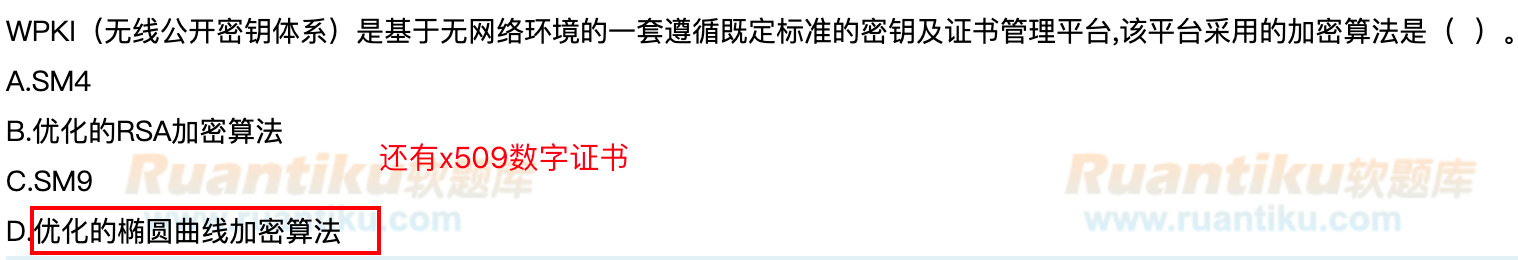

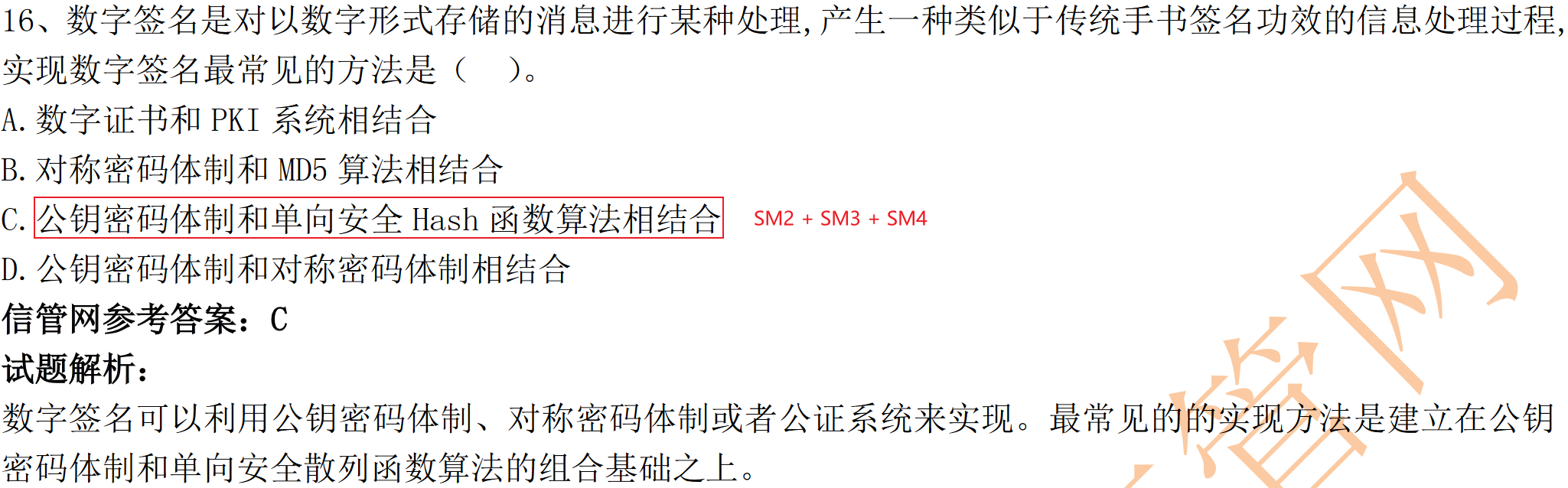

- 无线局域网产品必须使用的密码算法:

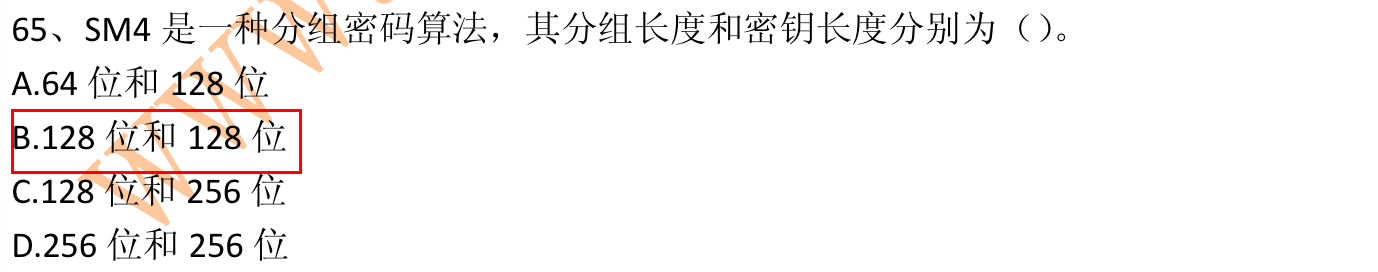

- 对称:SM4

- 签名:ECDSA

- 密钥协商:ECDH

- 杂凑:SHA-256

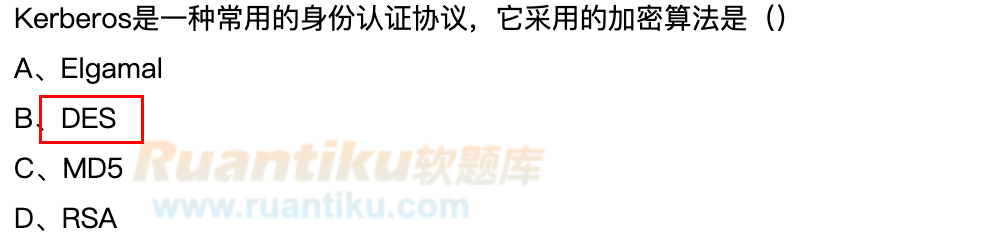

- Kerberos:对称密钥分配,主要用于网络中的身份鉴别,通识也是密钥分配中心的核心,进行密钥分配时使用AES、DES等对称密钥加密。

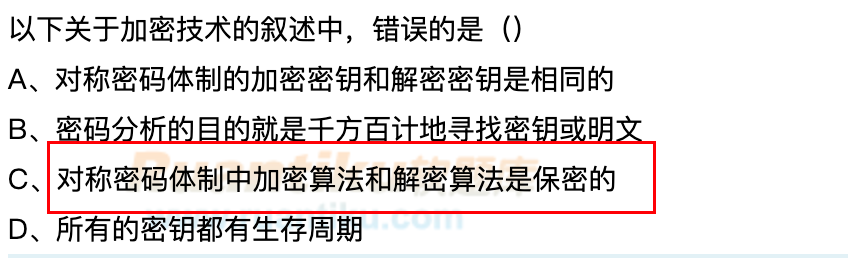

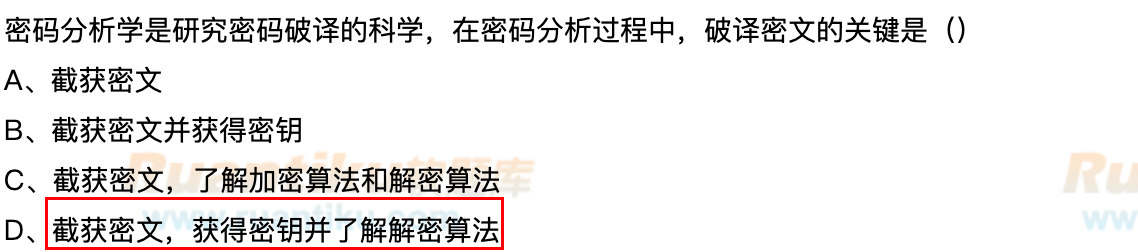

- 算法可以公开,密钥是秘密的

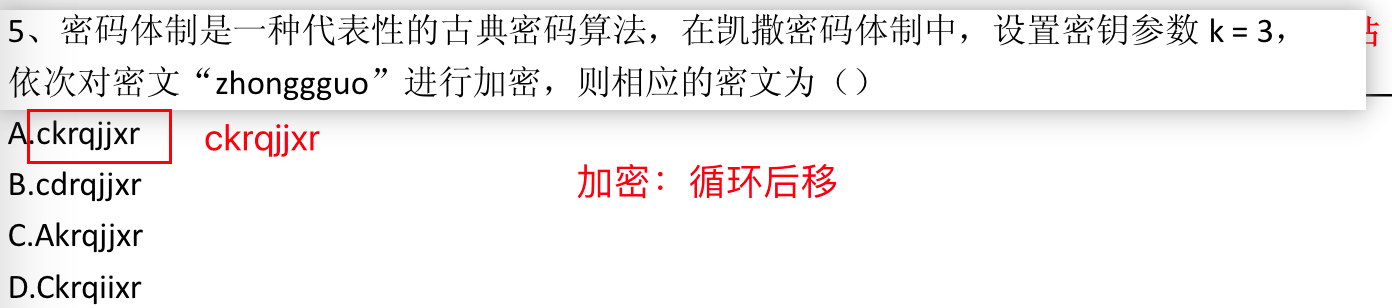

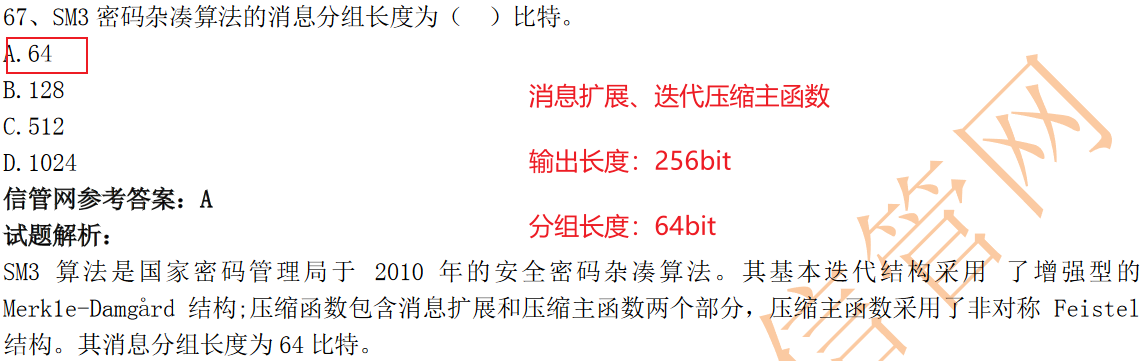

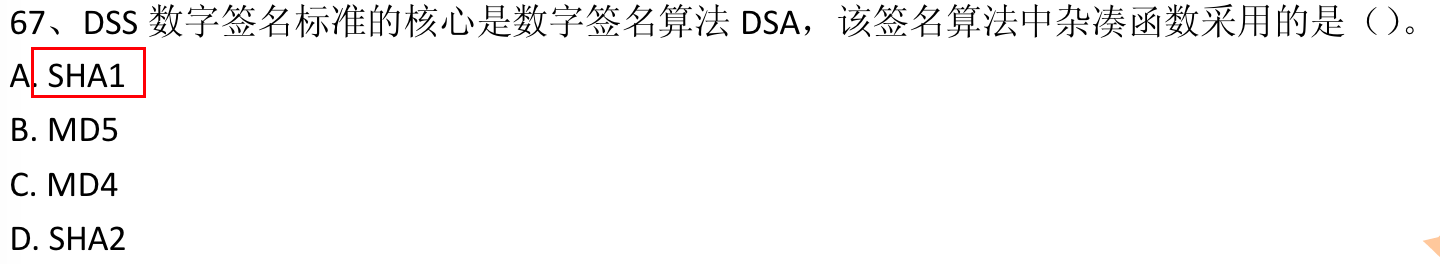

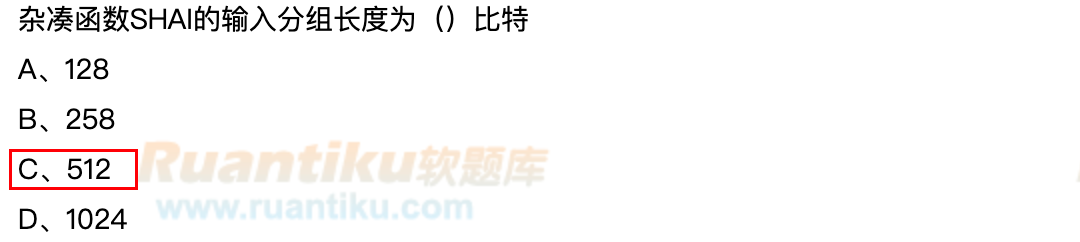

| 杂凑算法 | 分组长度 | 输出长度 |

|---|---|---|

| SHA1 | 512 | 160 |

| MD5 | 512 | 128 |

| SM3 | 512 | 256 |

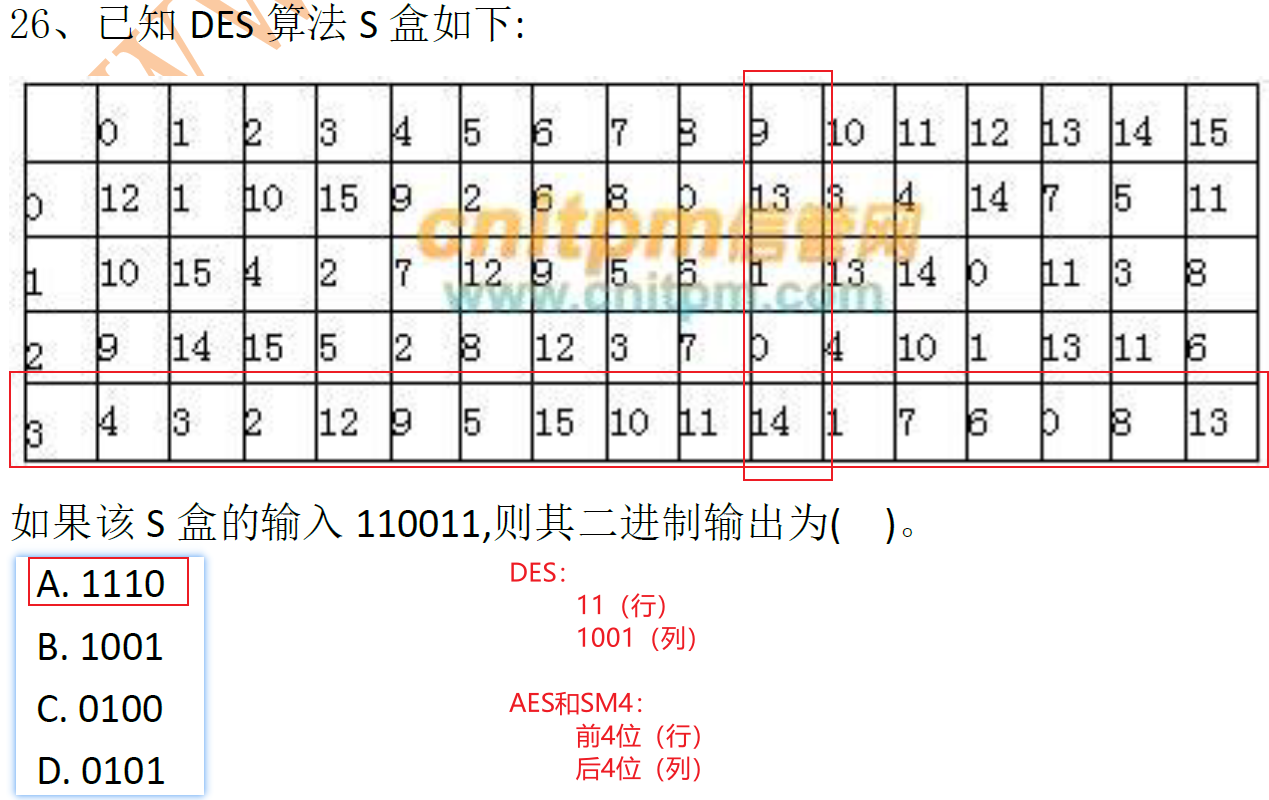

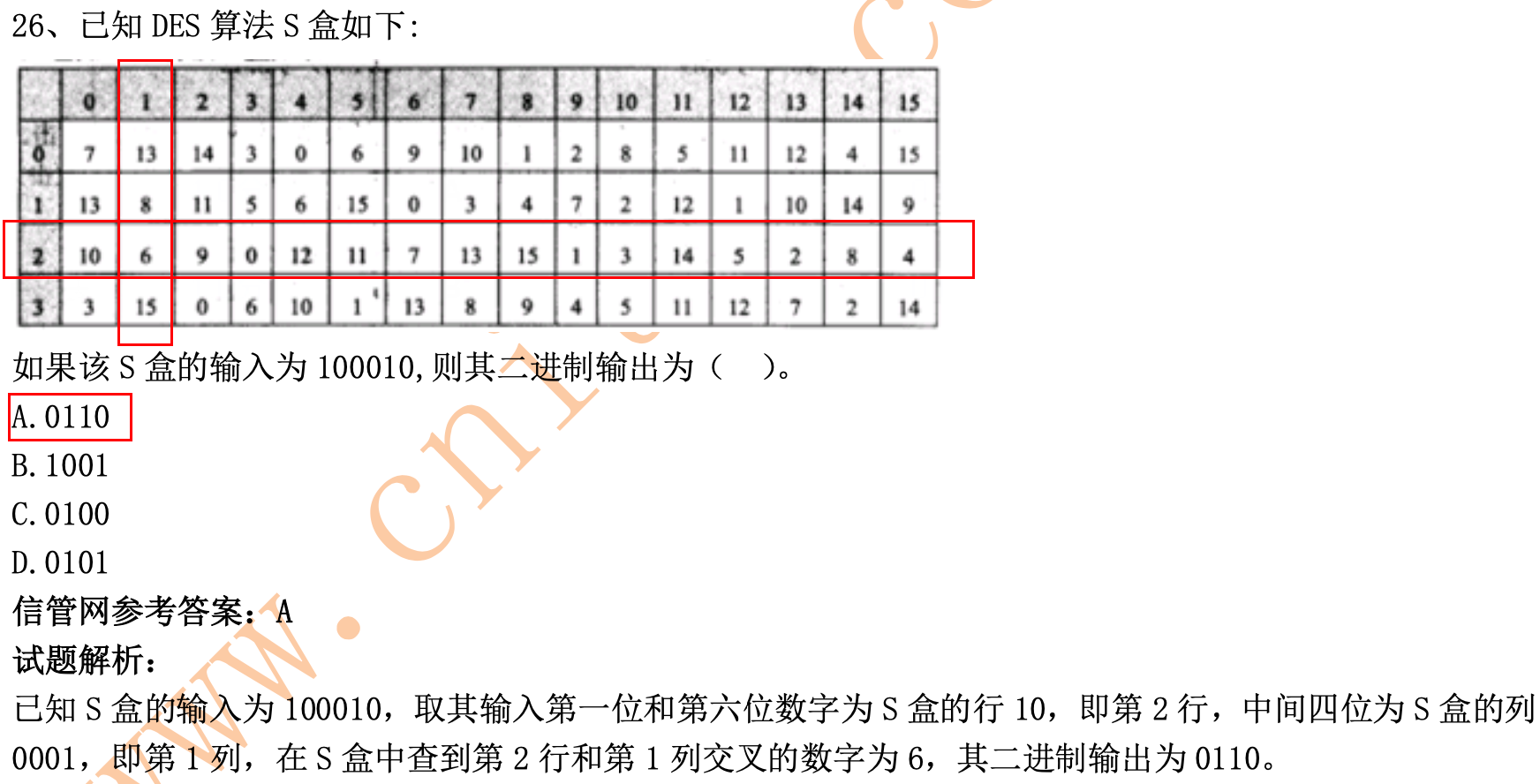

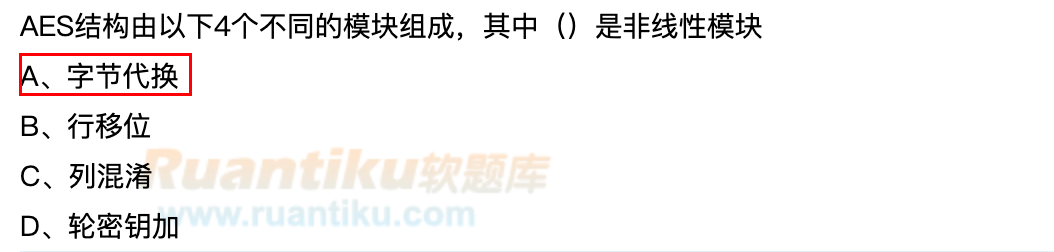

- S盒是非线性计算

- 字节代换:查表(S盒)

- 行移位:循环左移

- 列混淆:矩阵运算

- 轮密钥加:逐比特异或

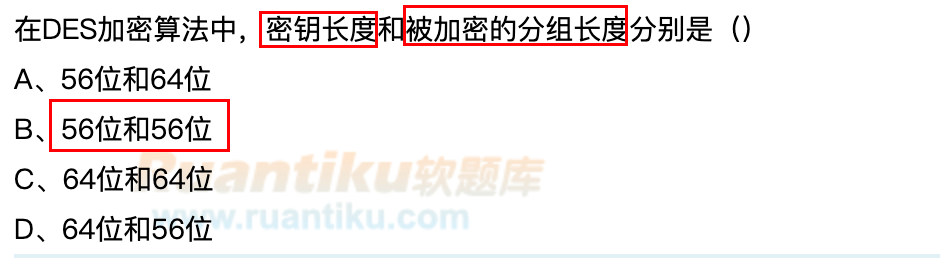

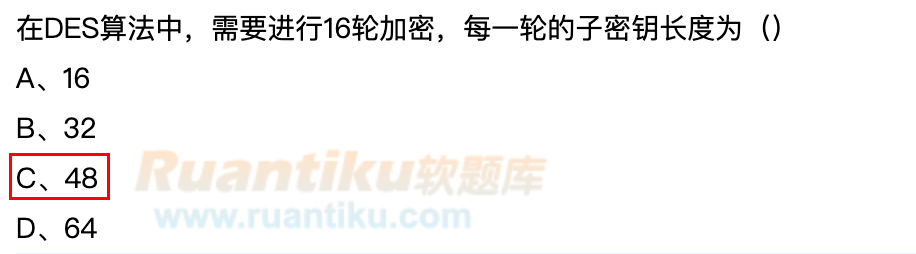

- DES初始密钥64bit,有效密钥56bit,经过密钥压缩置换输出48bit的字密钥(轮密钥)

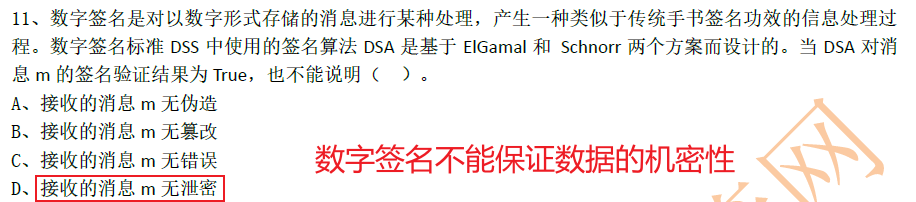

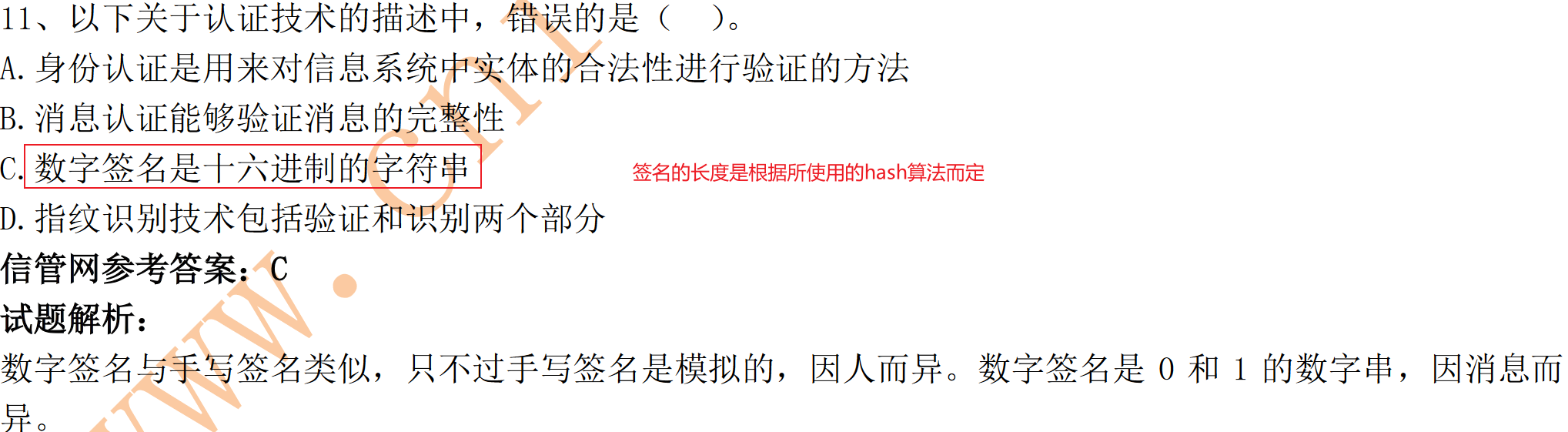

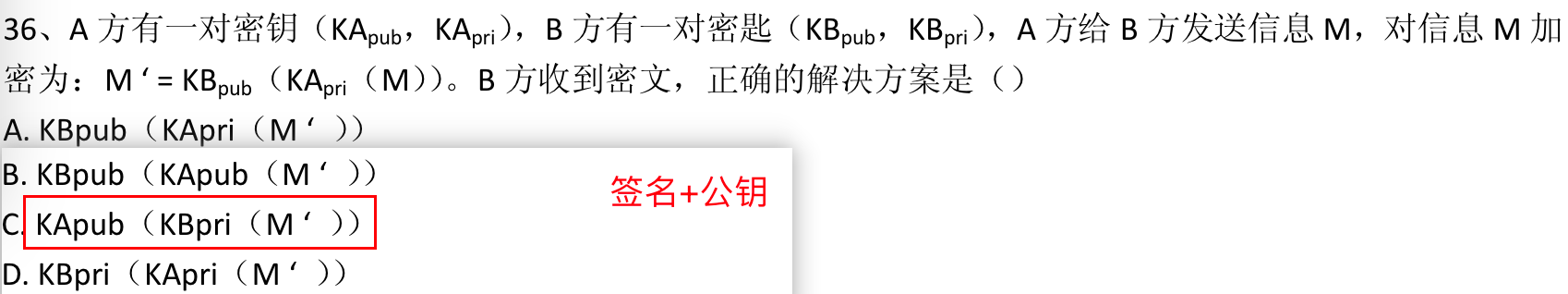

签名

- 签名如果容易被伪造,还要他啥用

- 感觉和盲签名像

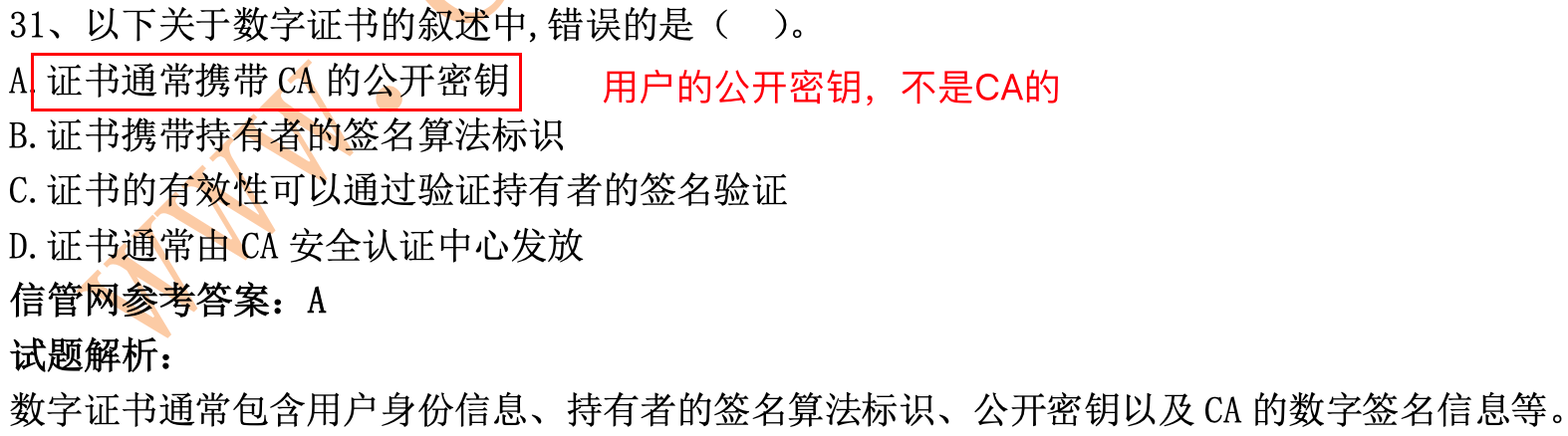

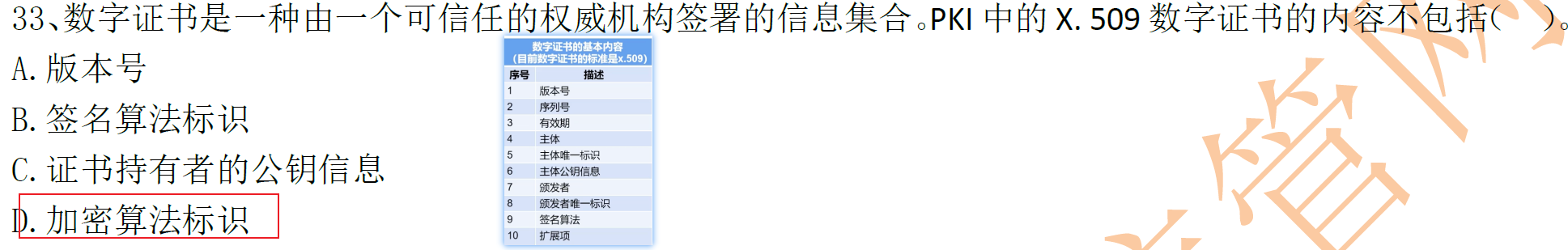

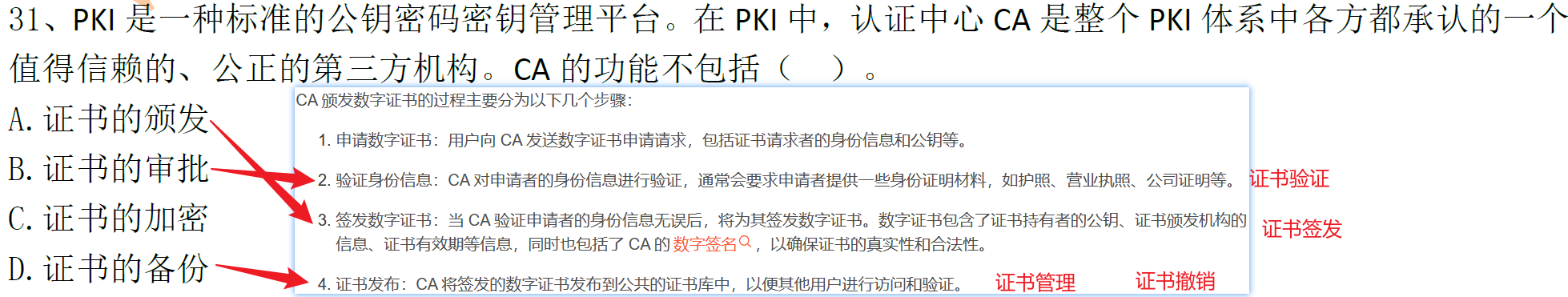

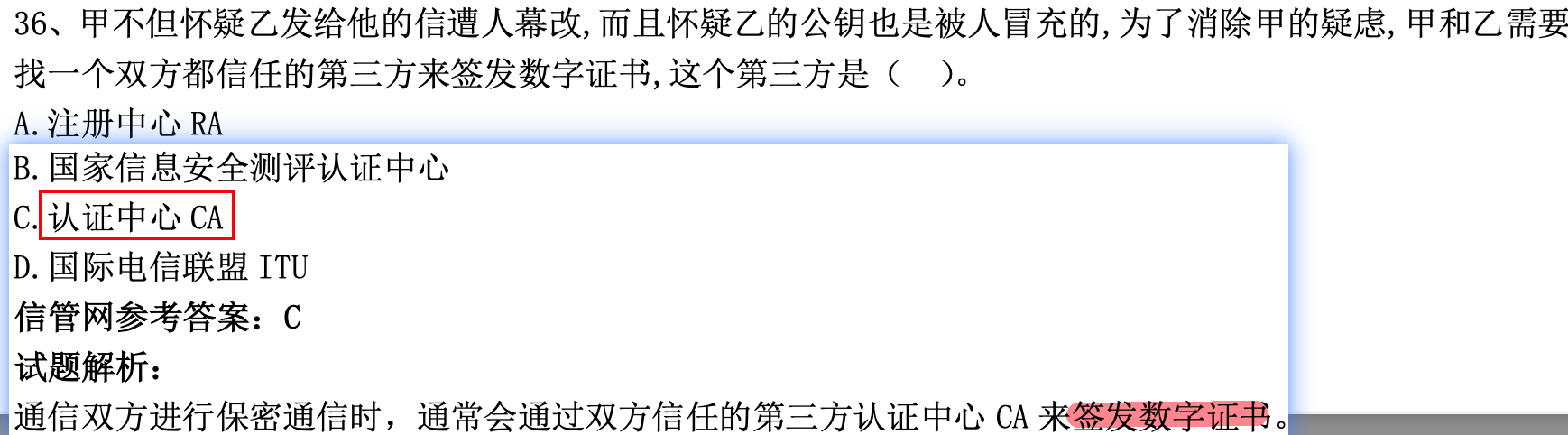

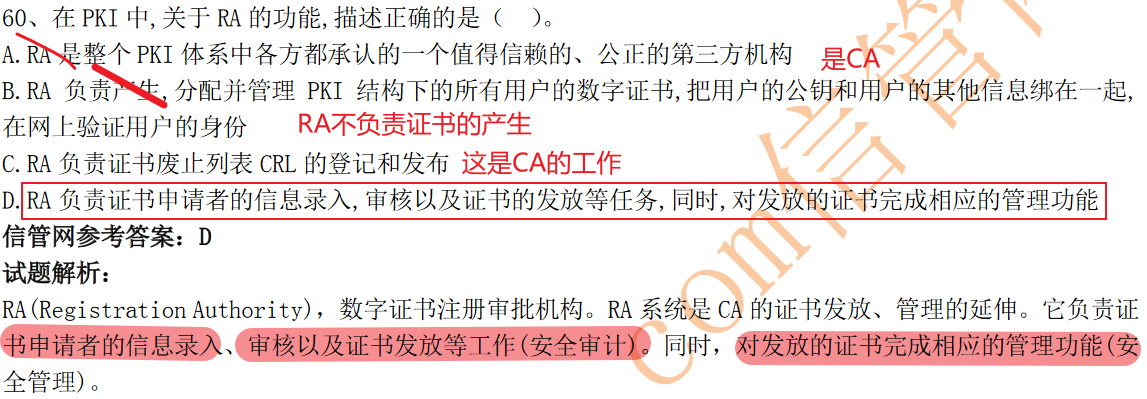

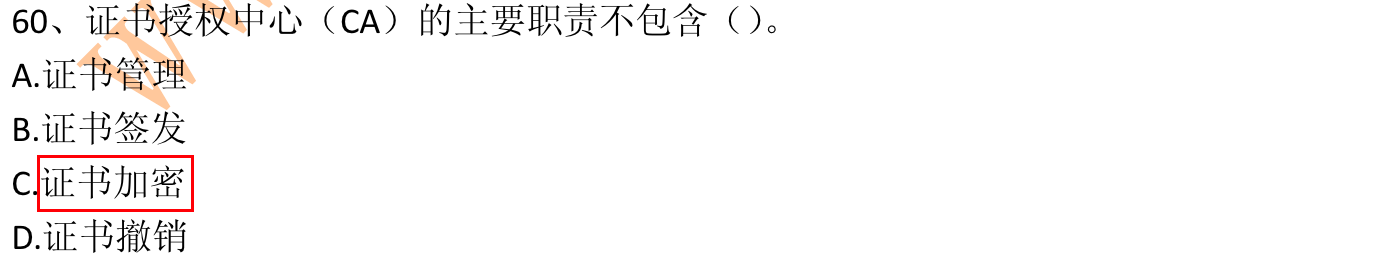

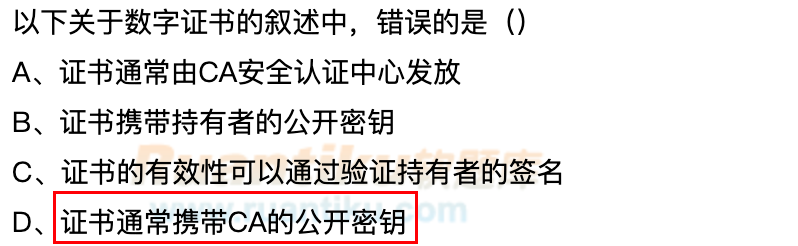

数字证书

- CA的公开密钥在CA的证书上

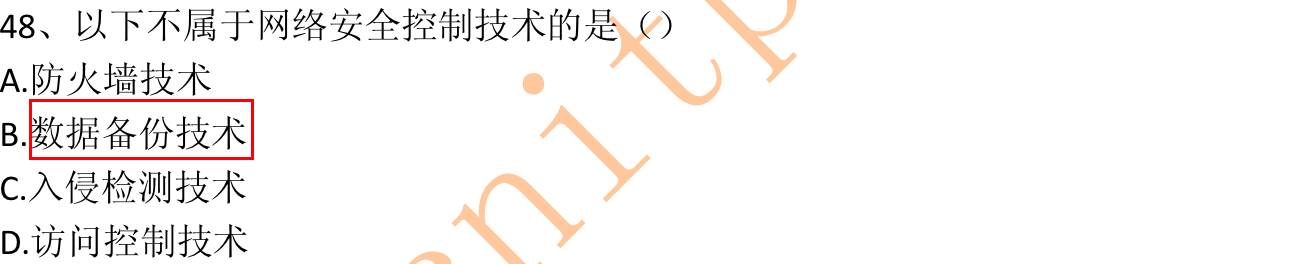

网络安全设备与技术

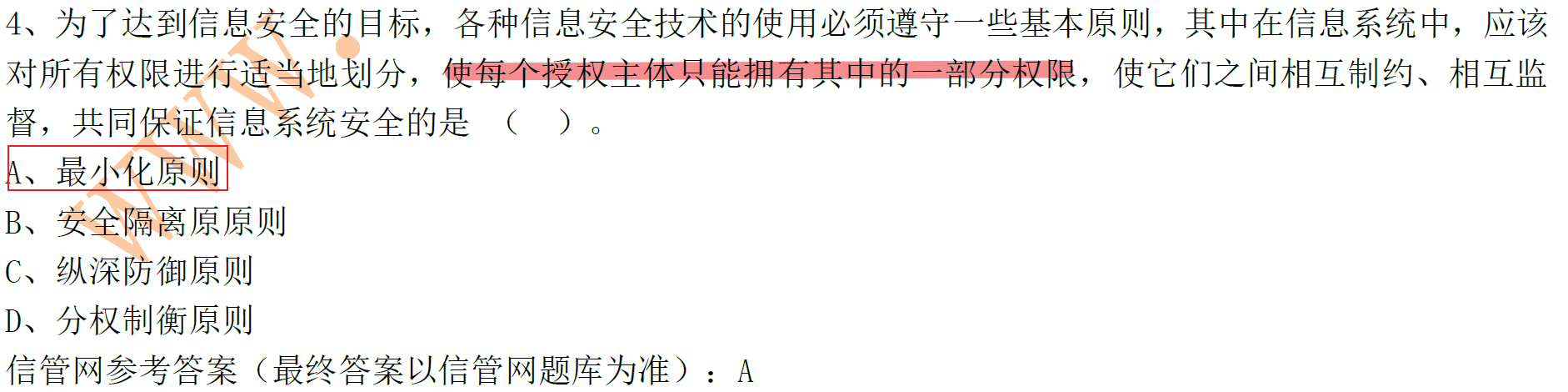

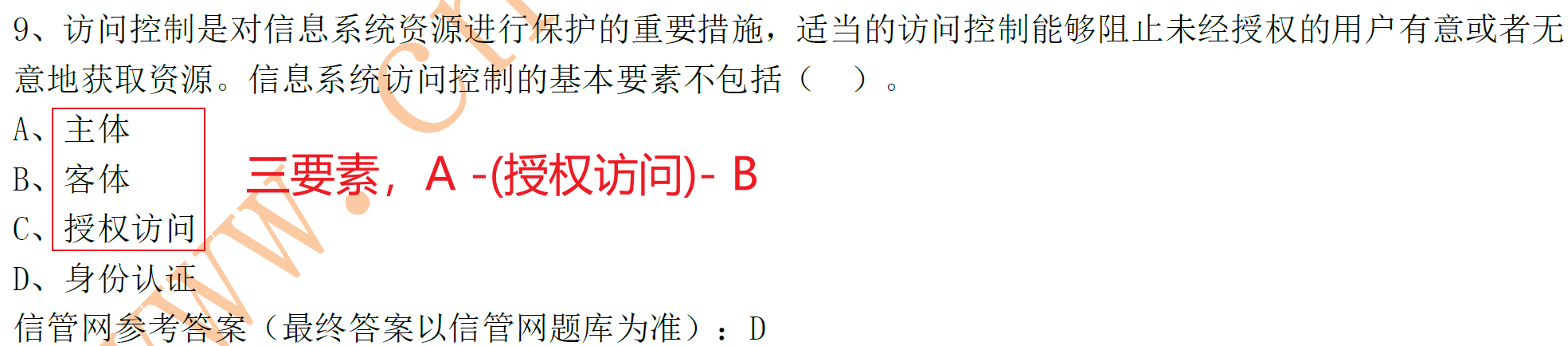

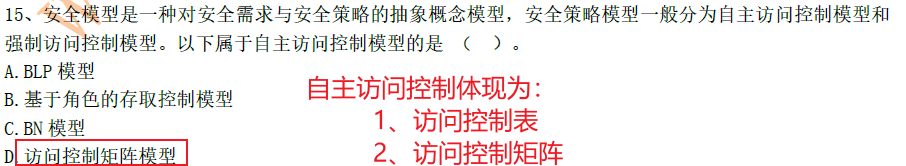

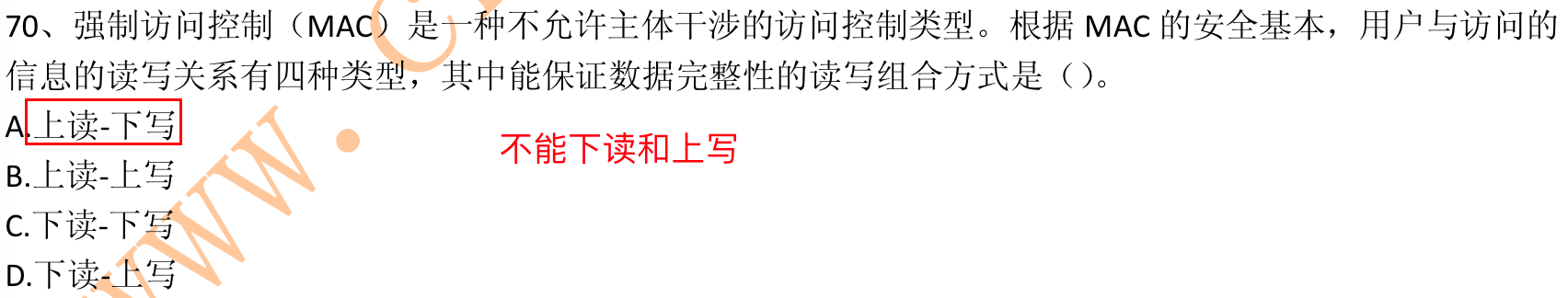

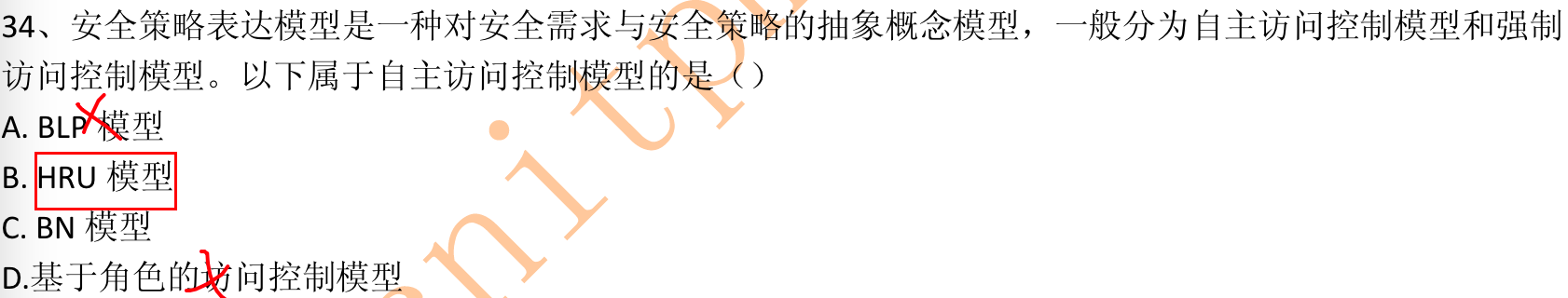

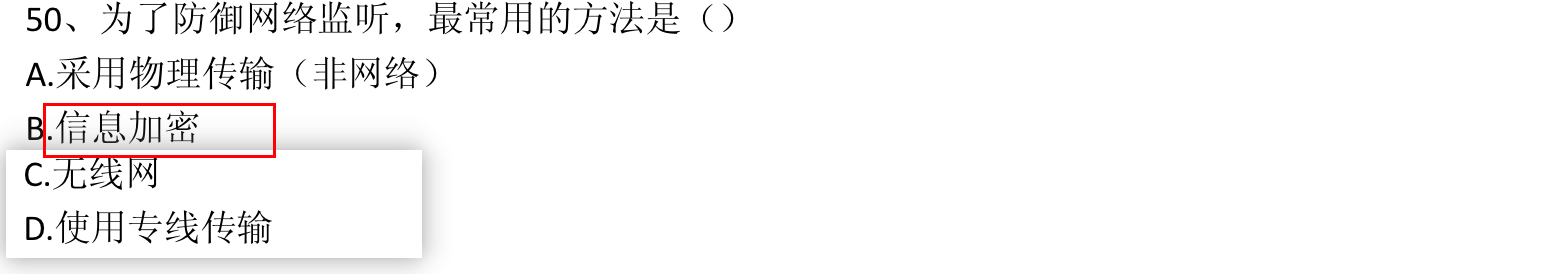

访问控制

- 自主访问控制有:

- jones取予模型(take-grant模型)

- hru模型(harrison、ruzzo、ullman访问控制矩阵模型)

- 动作实体模型

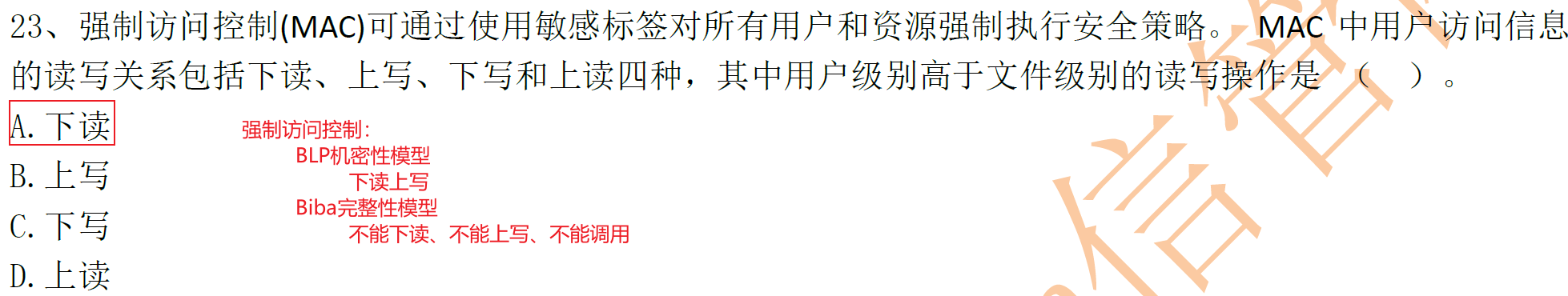

- 强制访问控制有:

- 基于角色的访问控制模型

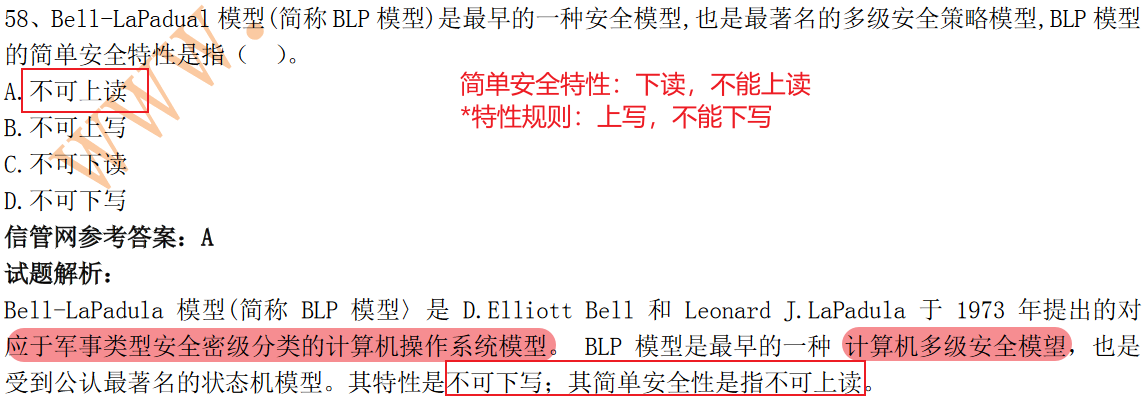

- bell-lapadula模型(blp模型)

- clark-wilson模型

- bn模型(brew nash chinese wall模型)

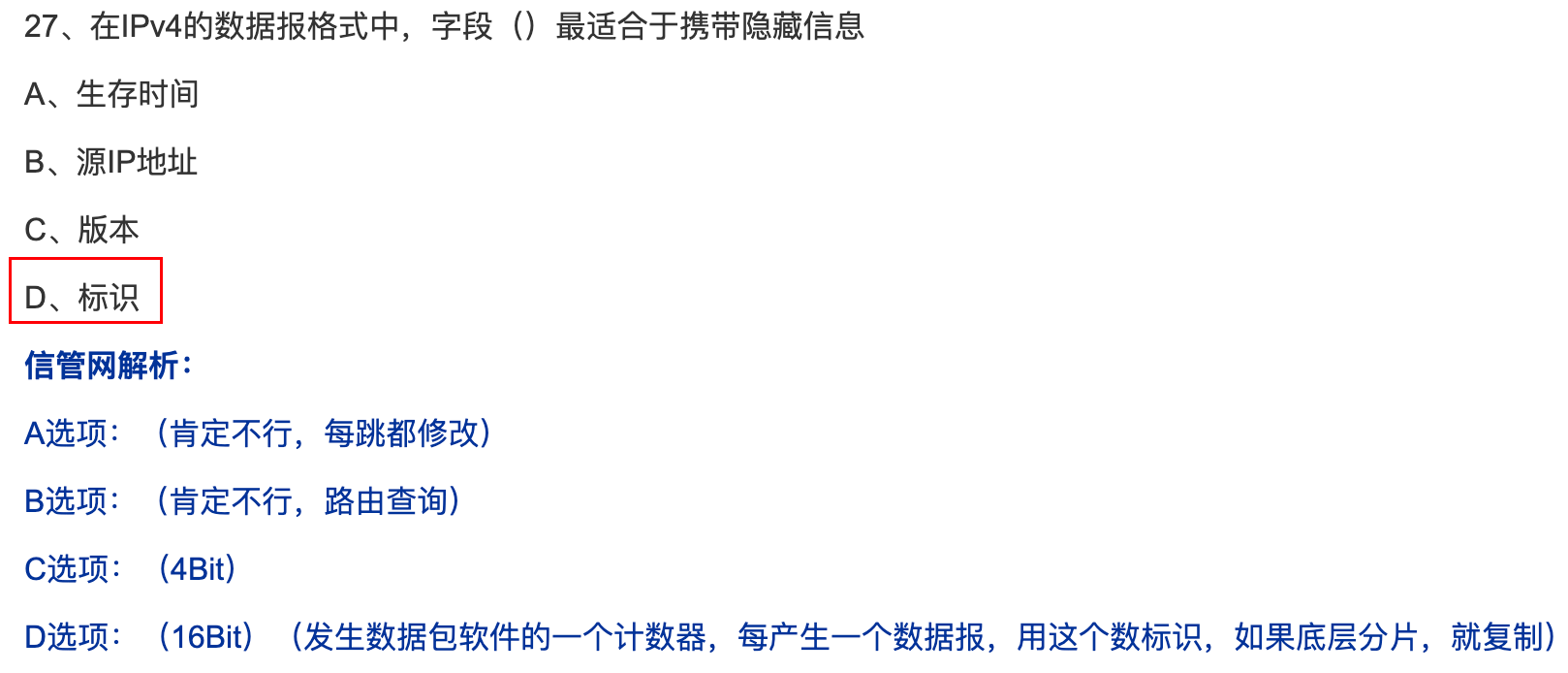

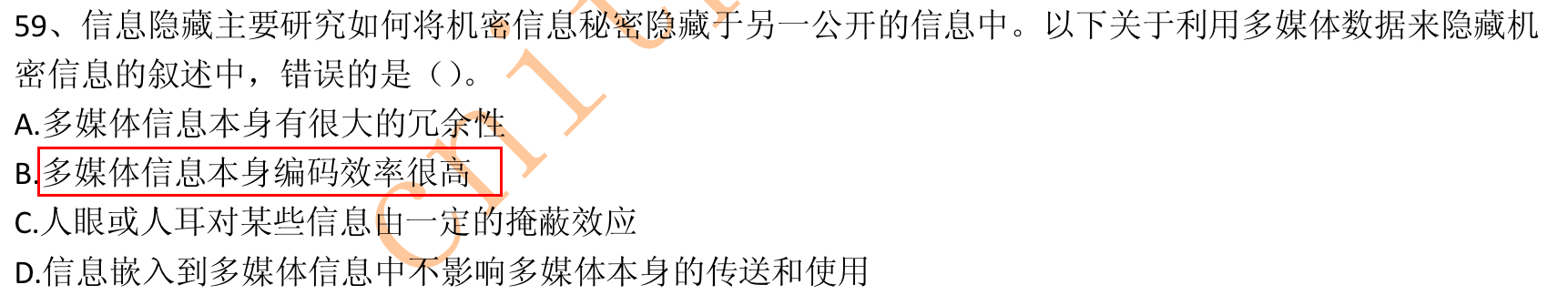

信息隐藏

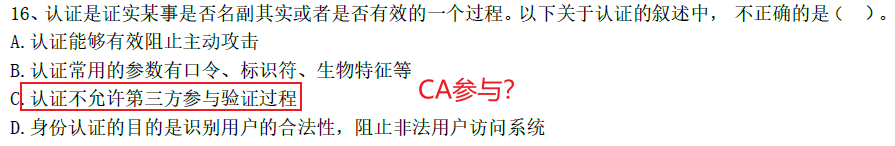

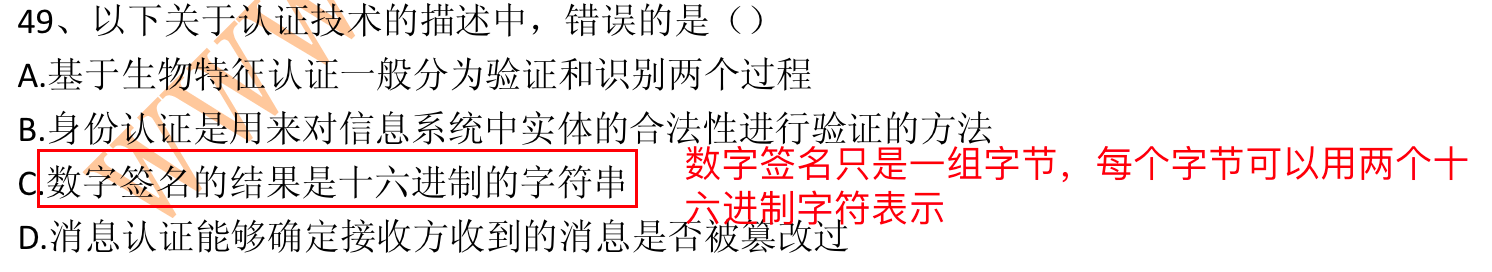

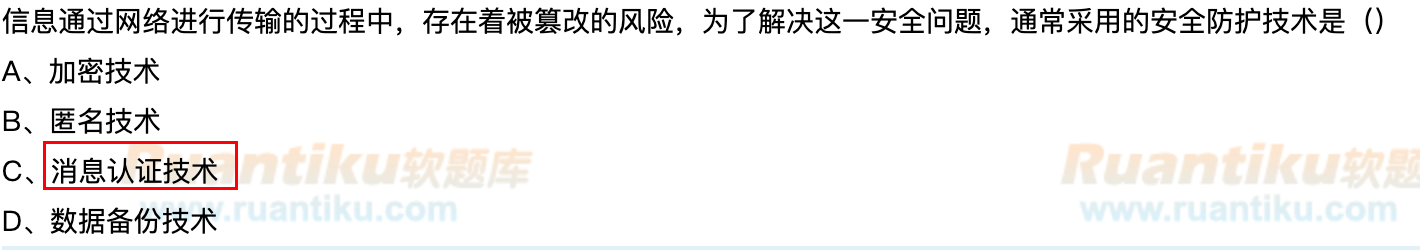

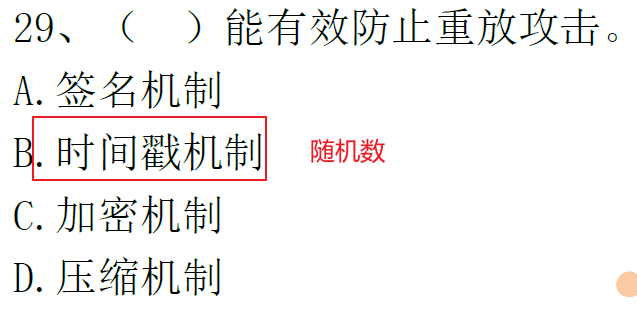

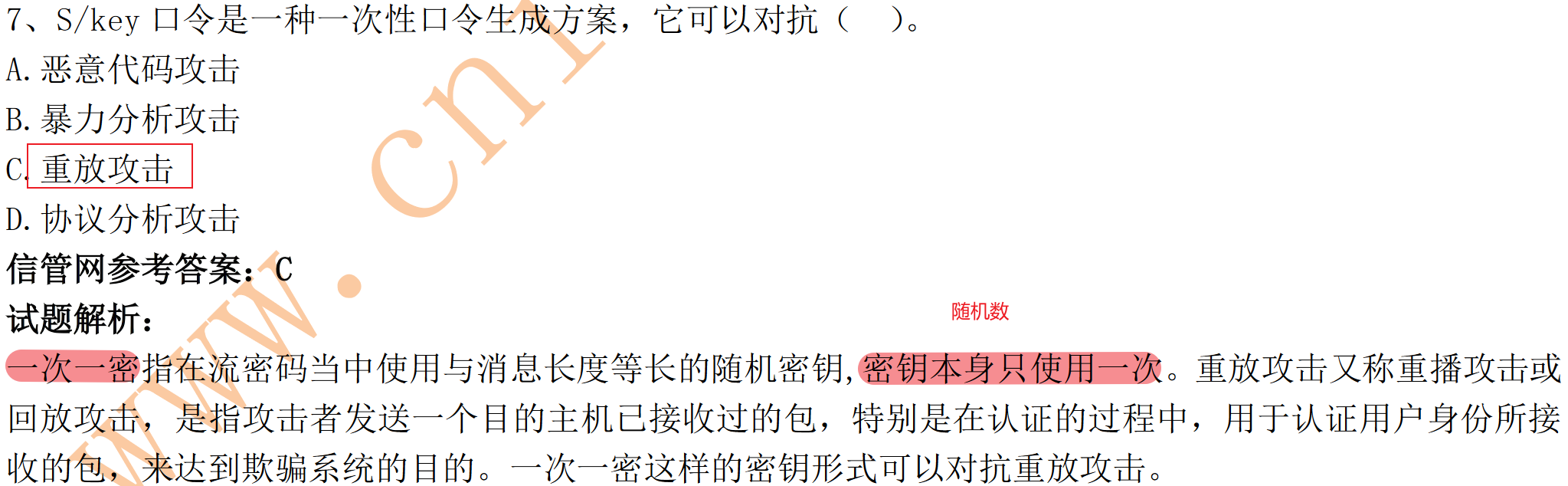

认证

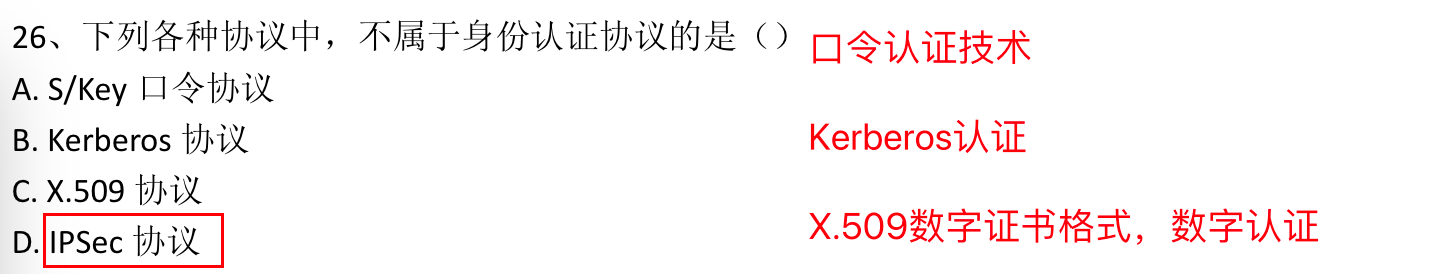

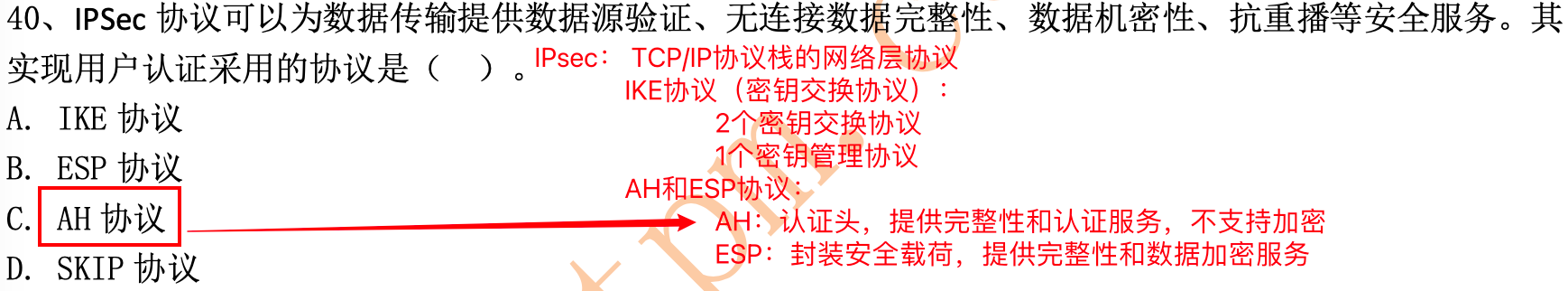

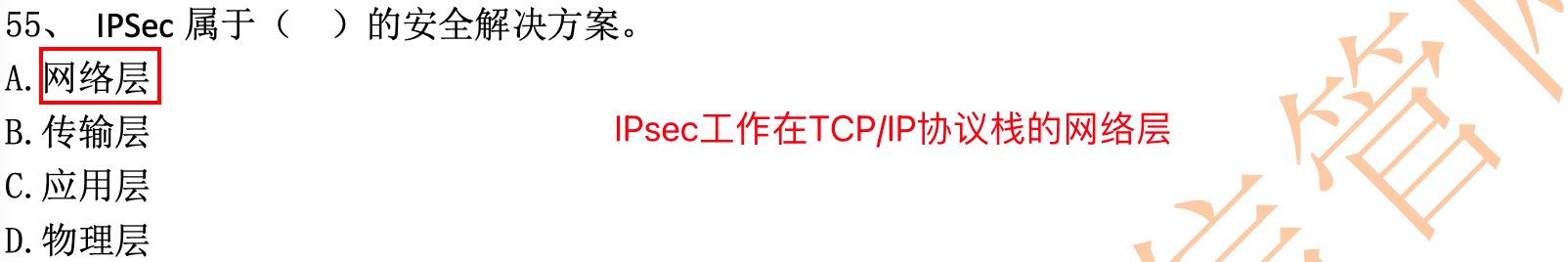

- IPSec协议提供原地址验证,离身份验证还有些距离

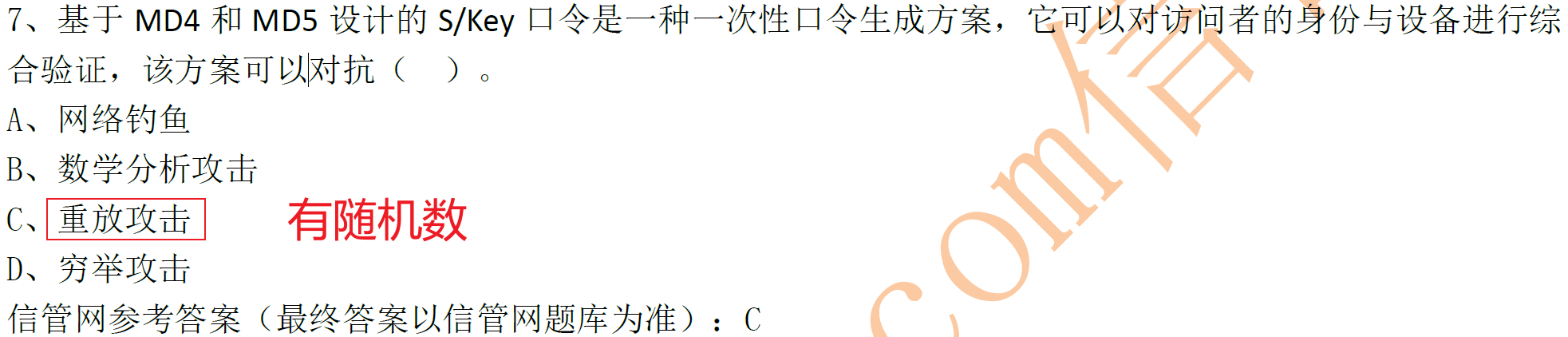

- 常见的身份认证协议有:S/Key口令协议、kerberos协议、x.509协议等。

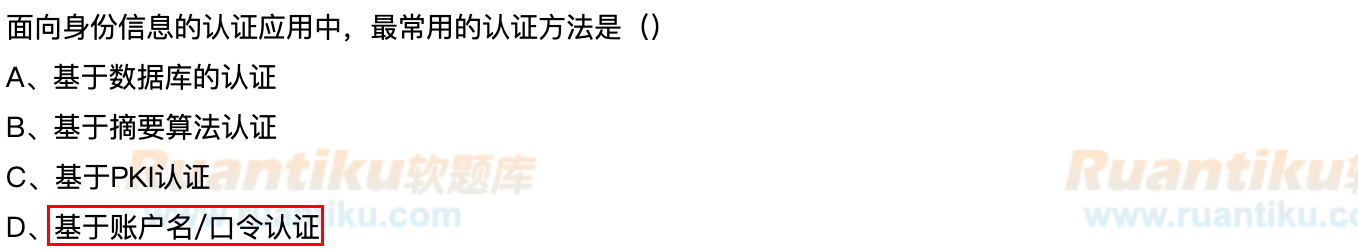

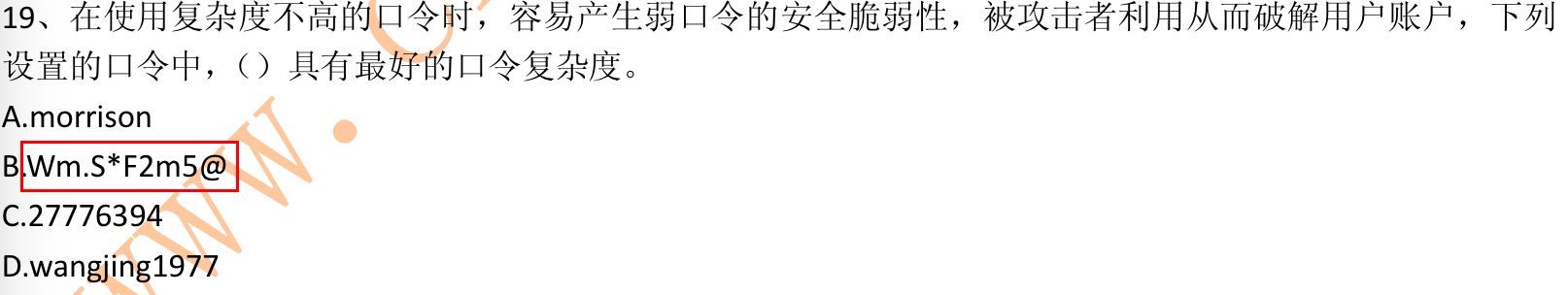

- 面向身份信息认证的最常用方式:基于账户/口令认证

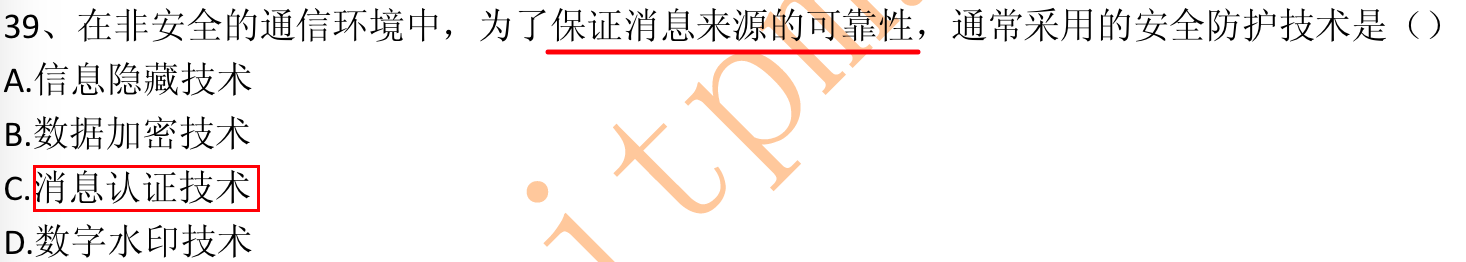

- 认证身份,得知是否被篡改。

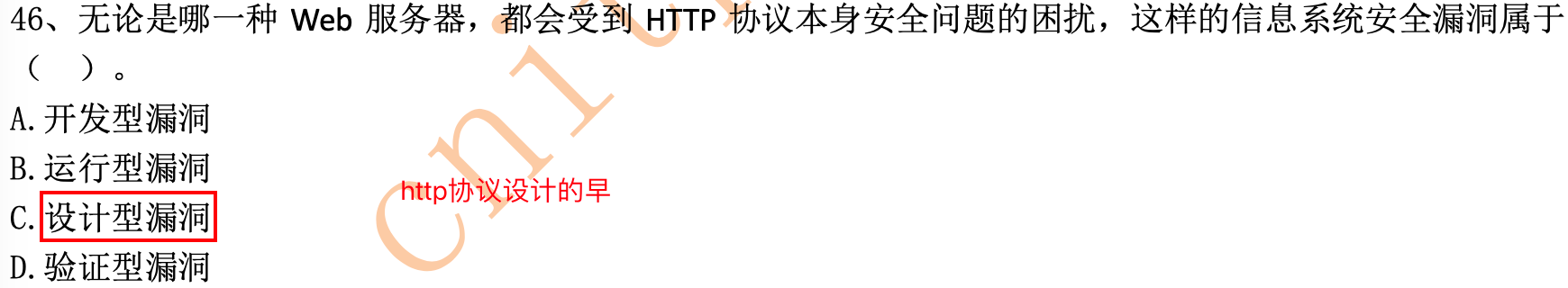

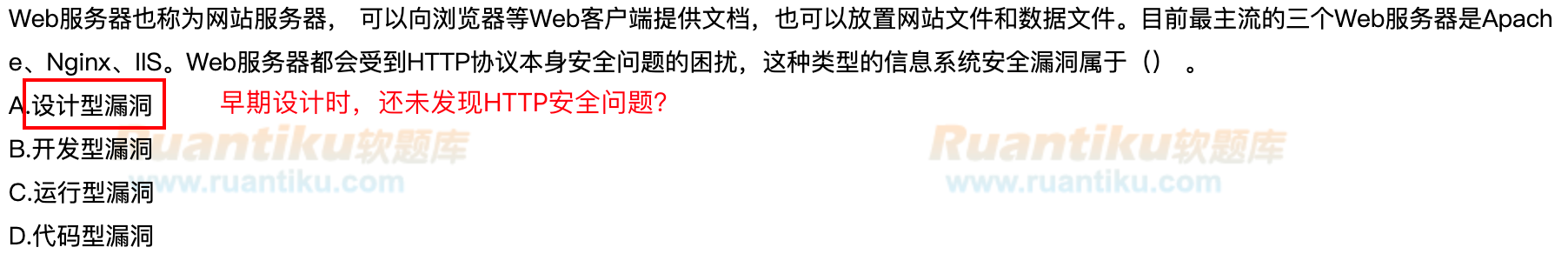

漏洞

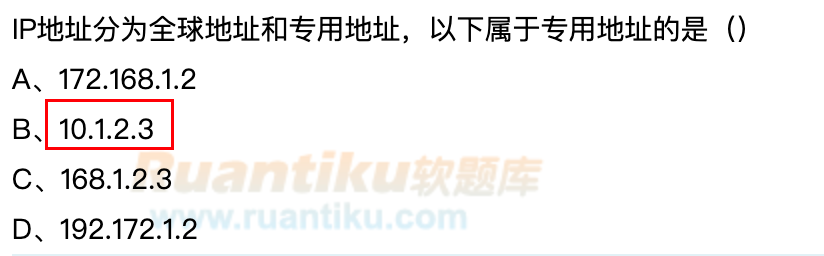

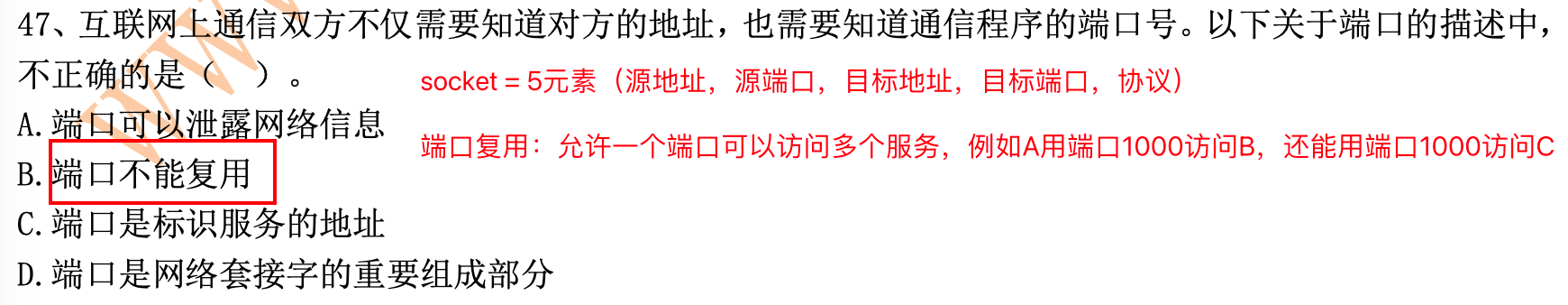

网络

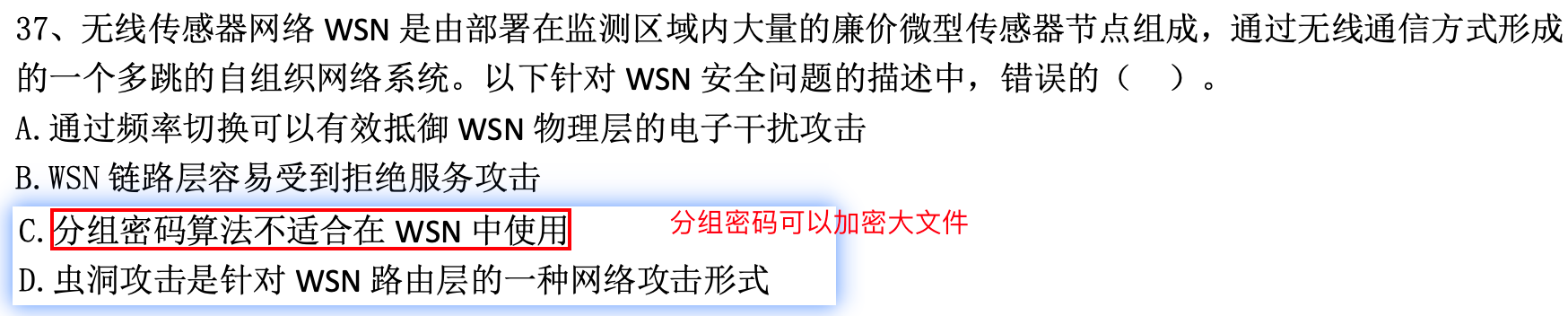

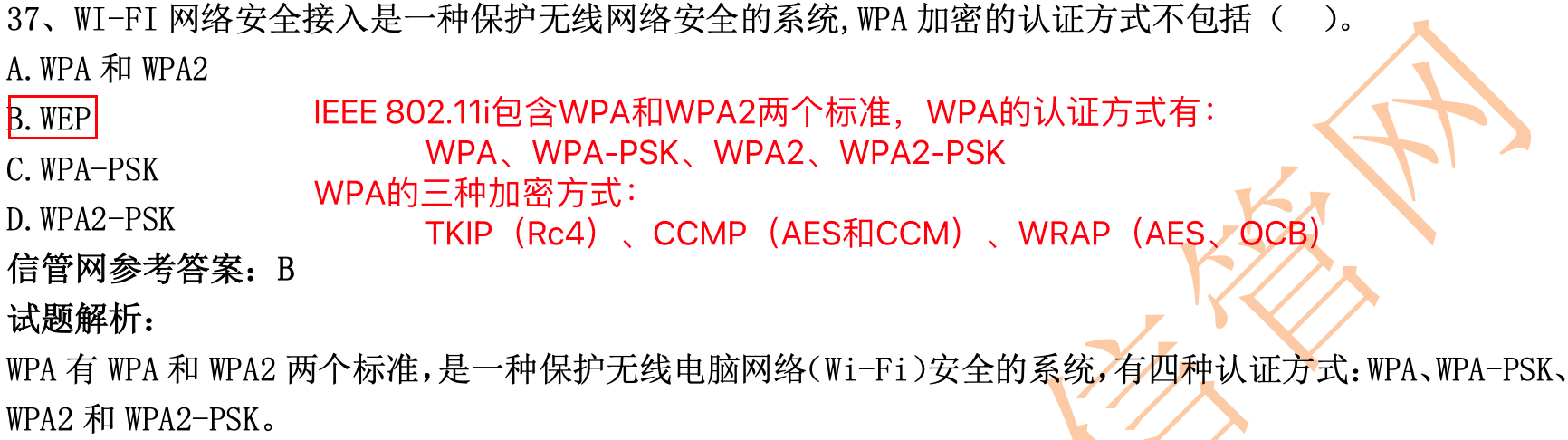

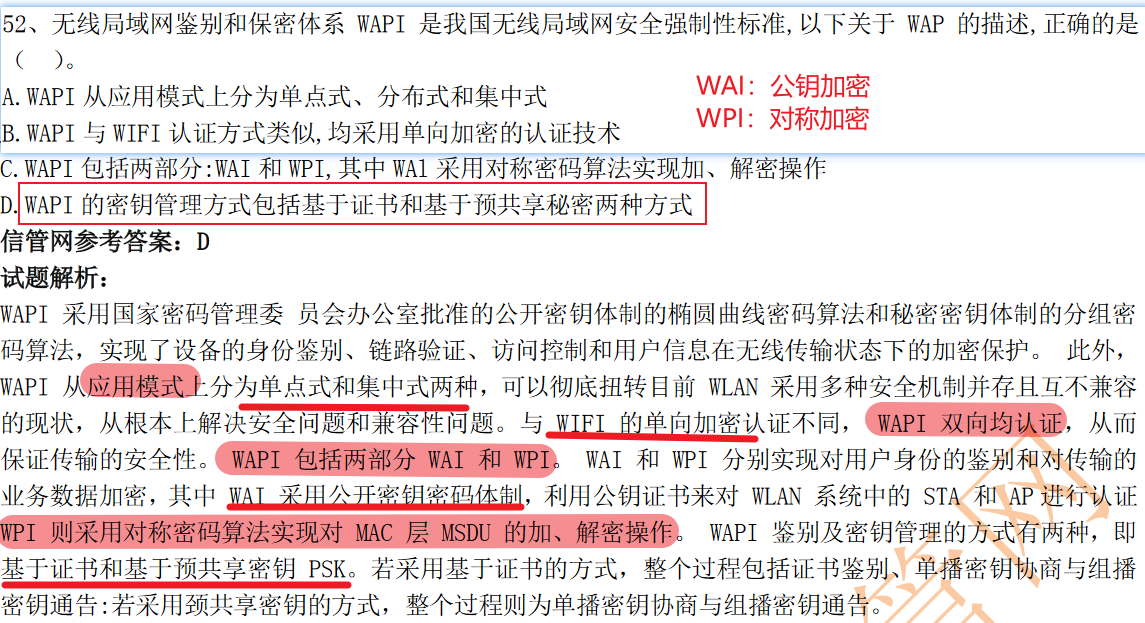

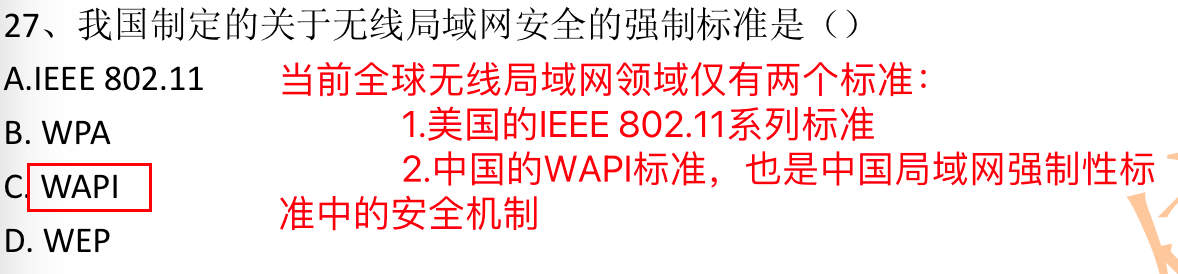

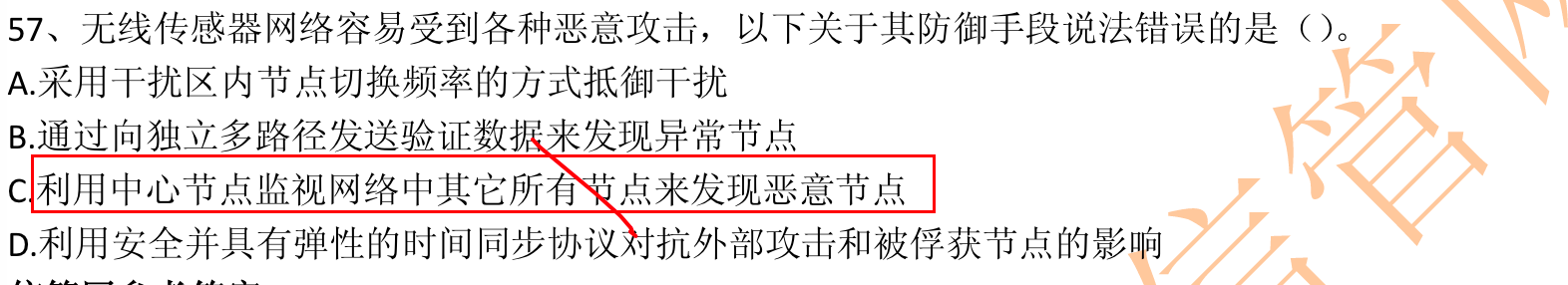

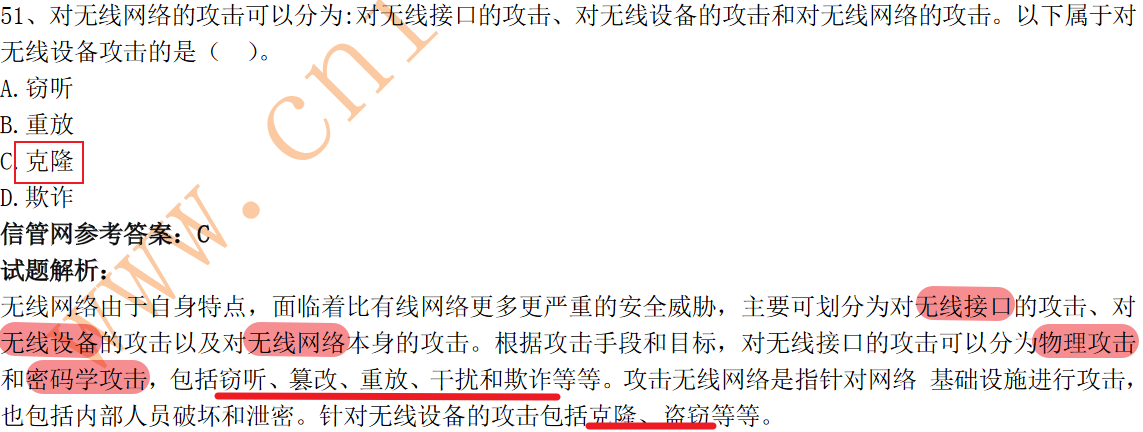

无线

- 无线安全:加密和认证(https://www.cnblogs.com/alan666/p/8311856.html)

- x.802.11标准定义2种认证方式和1种加密方式:

- 开放系统认证

- 共享密钥认证

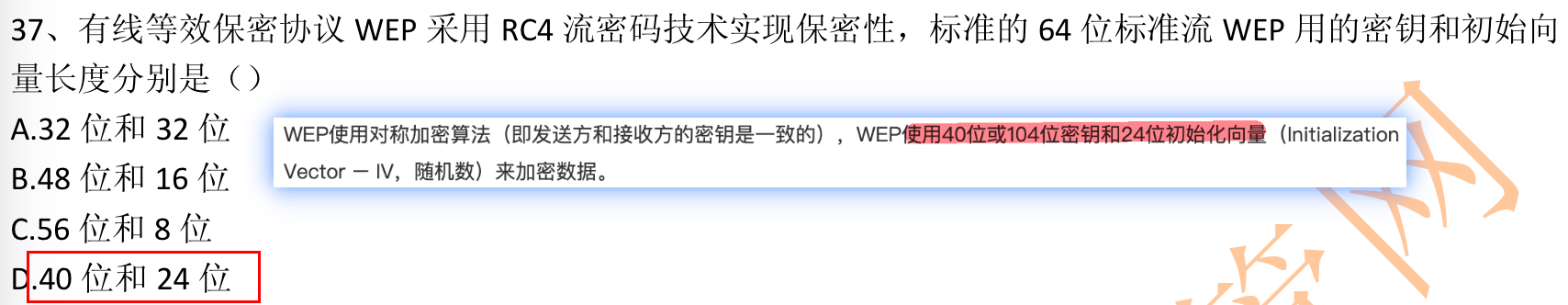

- 有线等保加密(WEP)

- 采用RC4加密,40位或104位密钥流和24位的初始向量

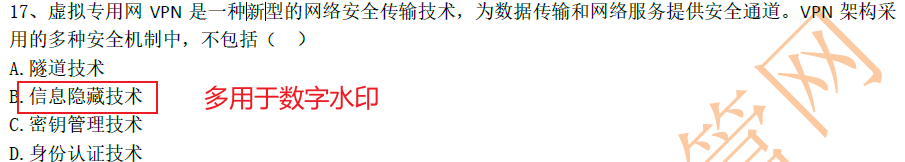

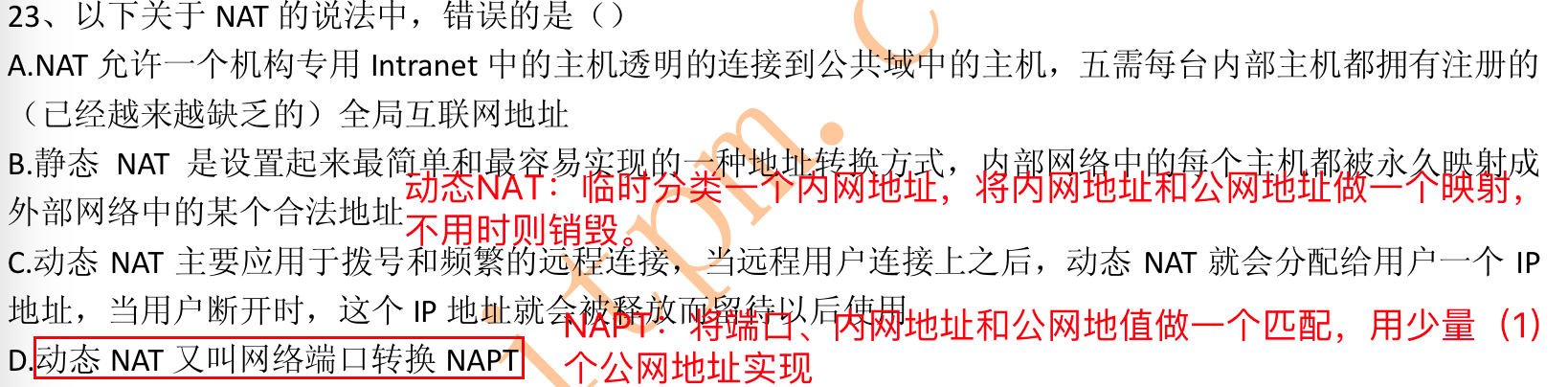

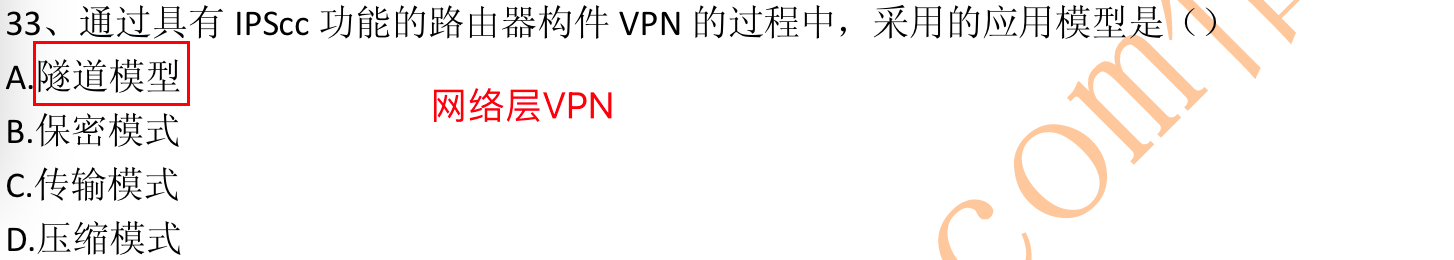

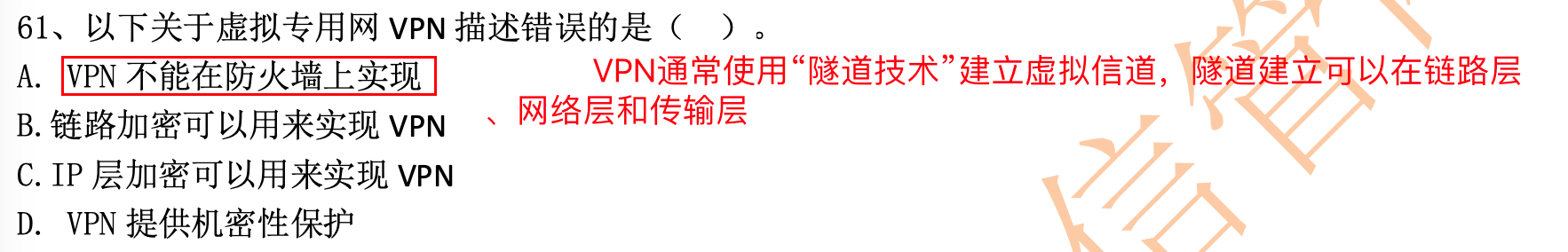

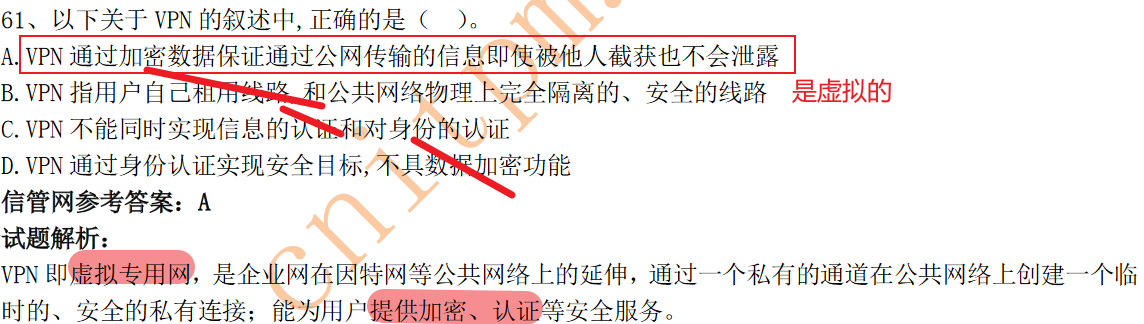

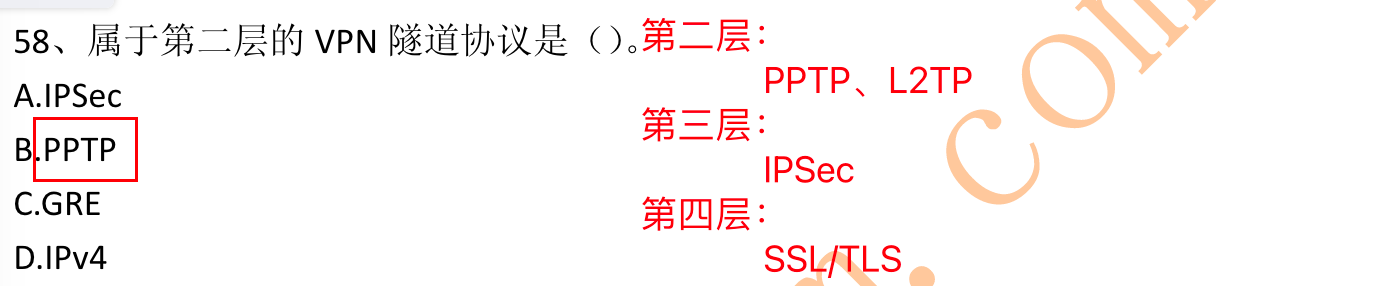

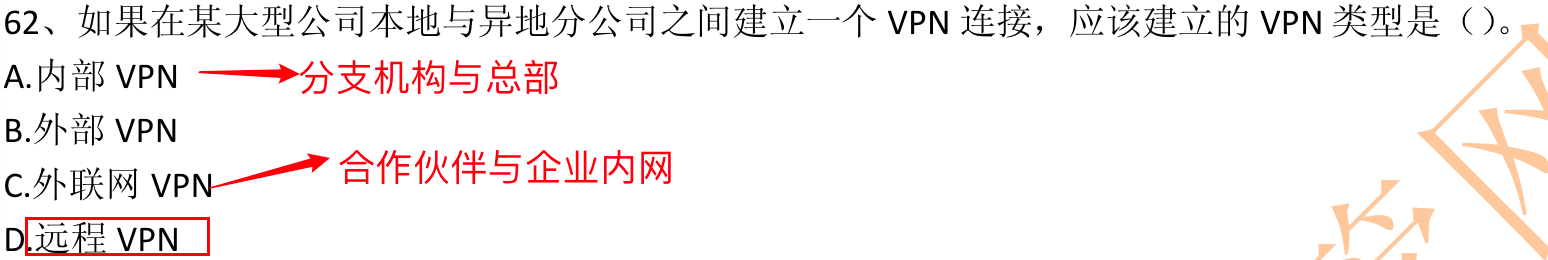

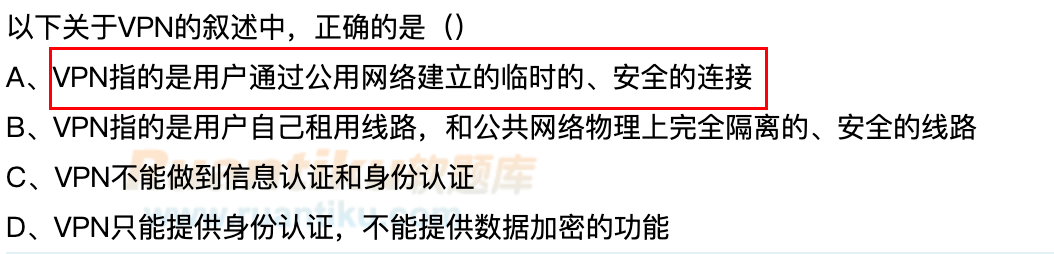

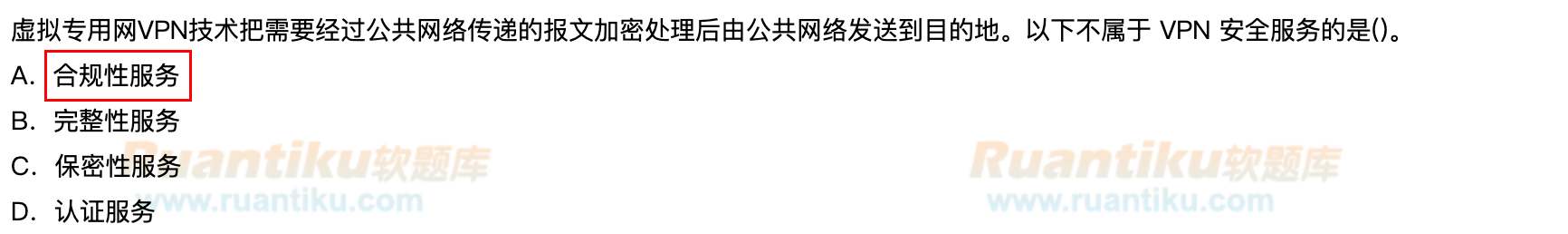

VPN

- VPN是一个完整的网络(虚拟),可以实现所有公共网络的功能。

- VPN提供:机密性、完整性、认证等服务。

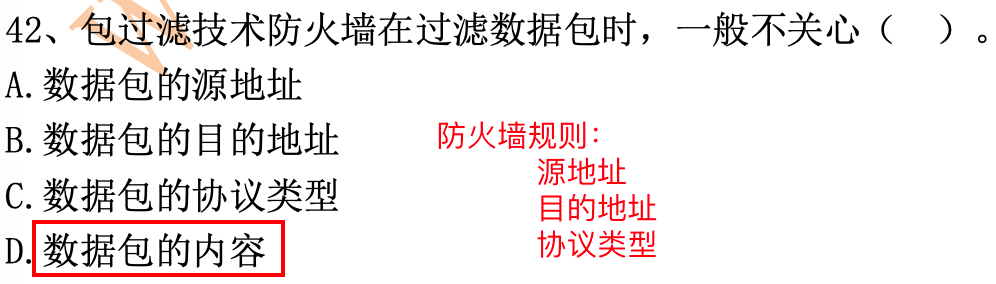

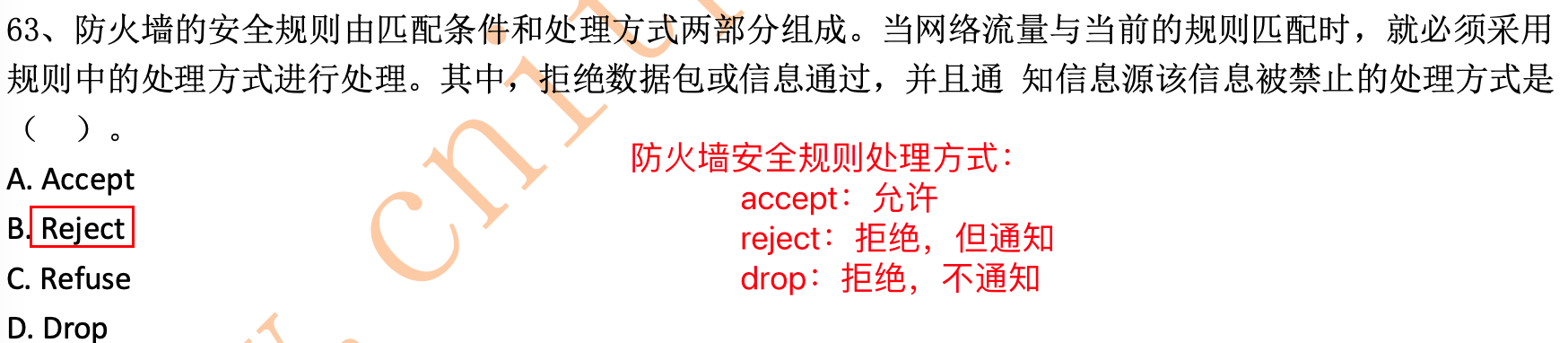

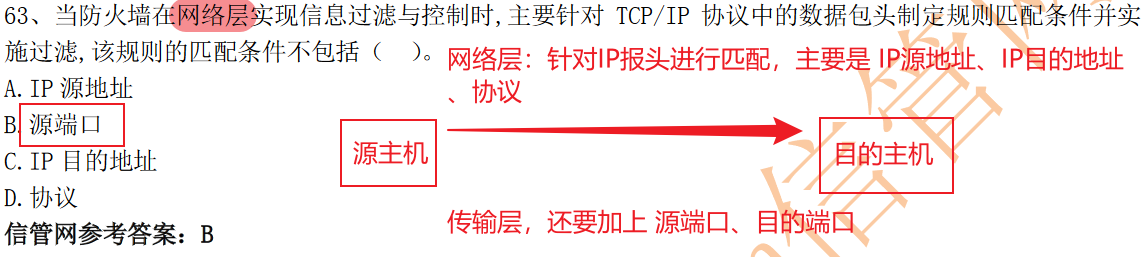

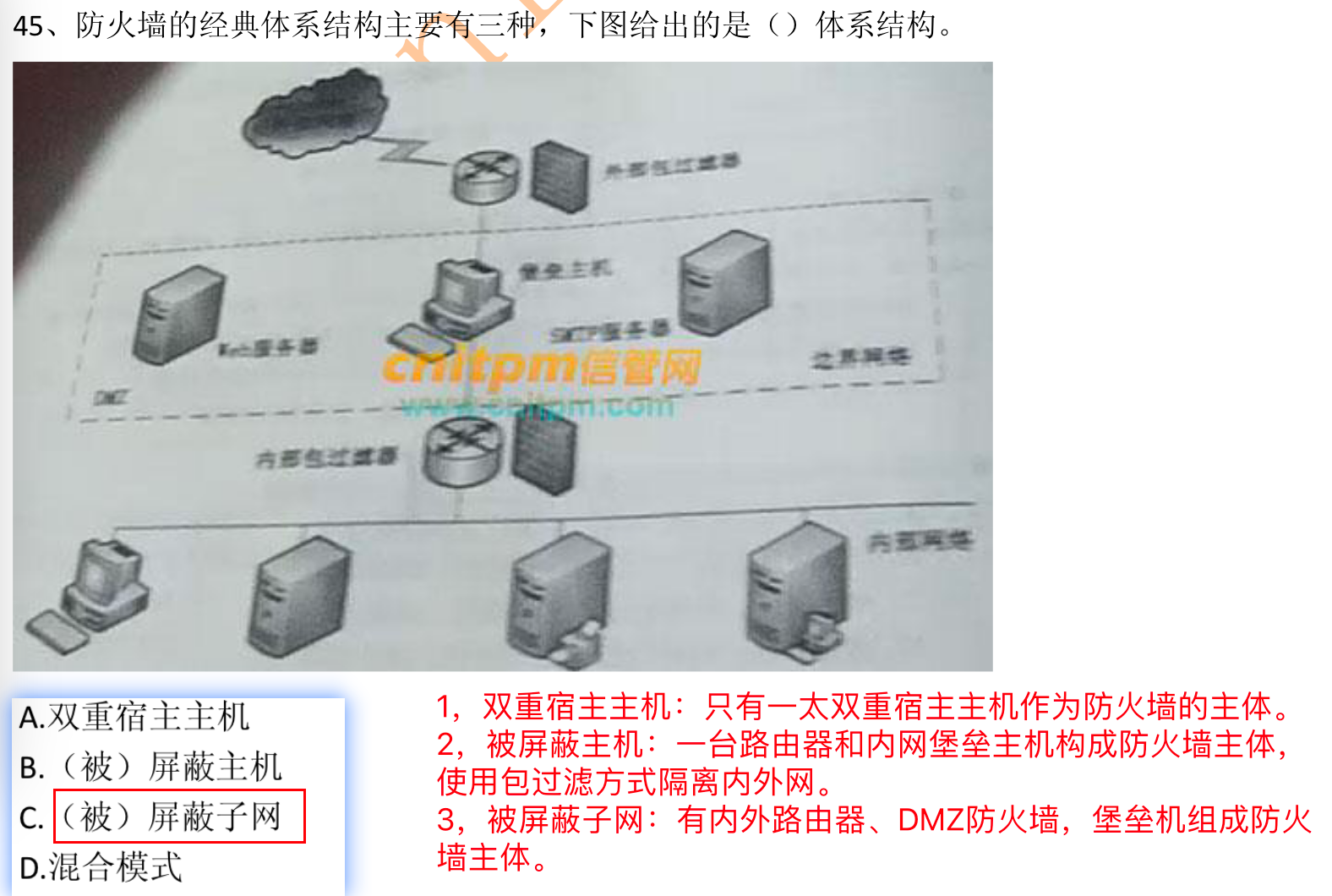

防火墙

- 应用代理防火墙:保护网络中的内部主机和外部网主机的网络通信连的“中间人”。

- 优势:

- 不允许外部主机直接访问内部主机

- 支持多种用户认证方法

- 可以分析数据包内部应用命令

- 提供详细的审计记录

- 安全控制更细化、更灵活

- 缺点:

- 速度比包过滤慢

- 对用户不透明

- 对特定的应用协议相关联,并不支持多有的网络协议

- 优势:

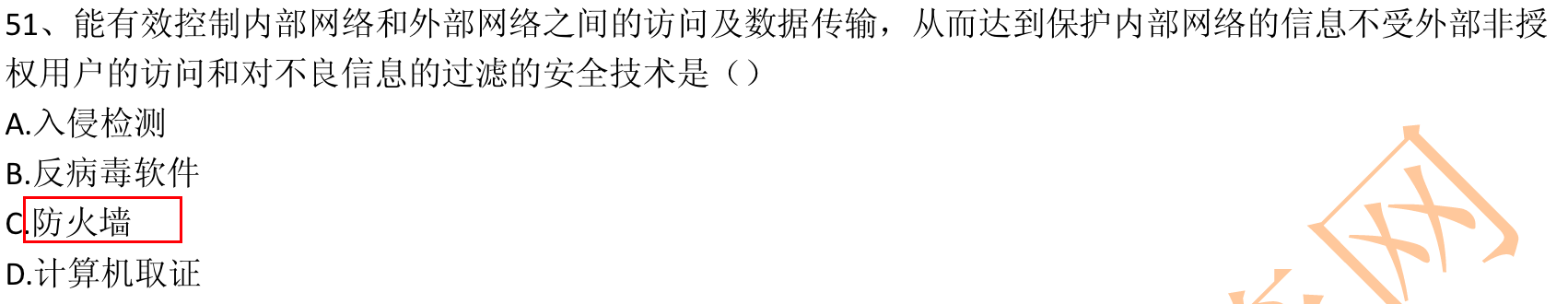

- 防火墙是用于控制内网和外网的数据访问和数据传输的。

- 防火墙不能阻止来自网络内部的攻击和安全问题。

- 防火墙不能防止受病毒感染文件的传输。

- 防火墙本身并不具备查杀病毒的功能。

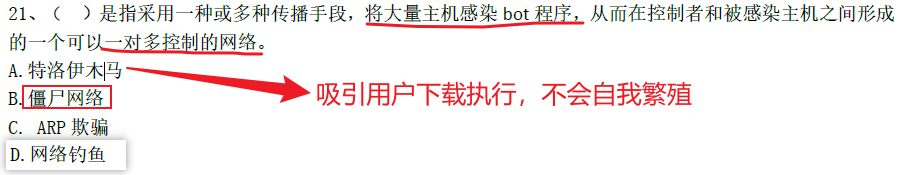

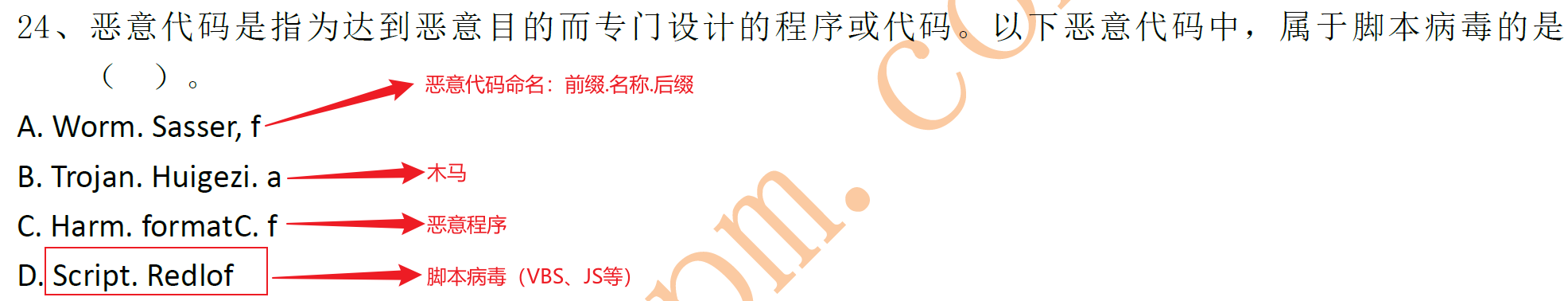

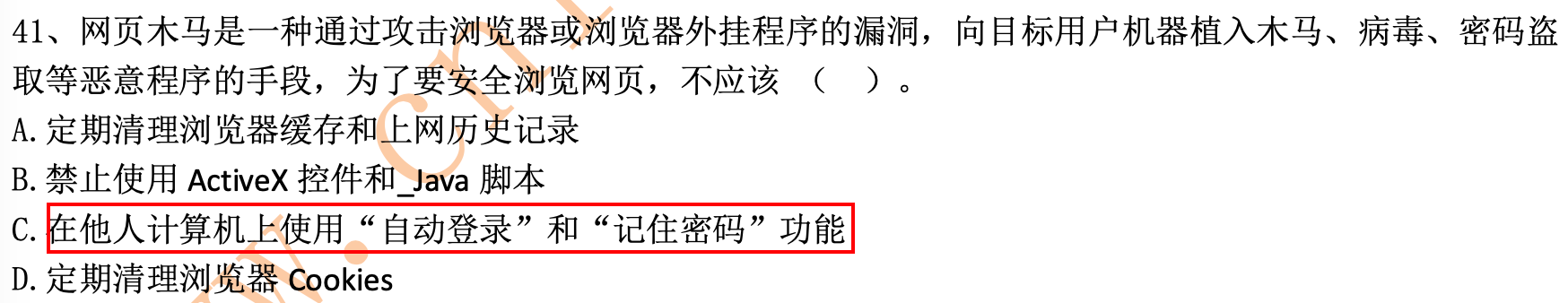

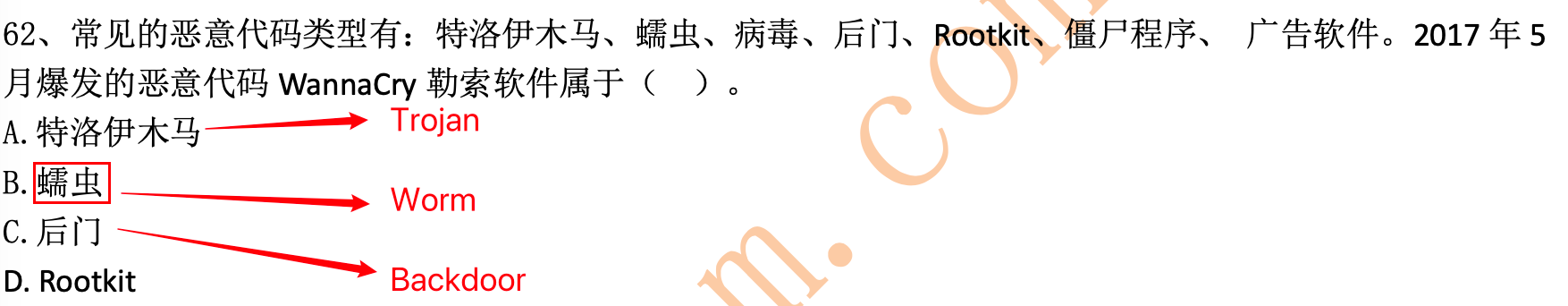

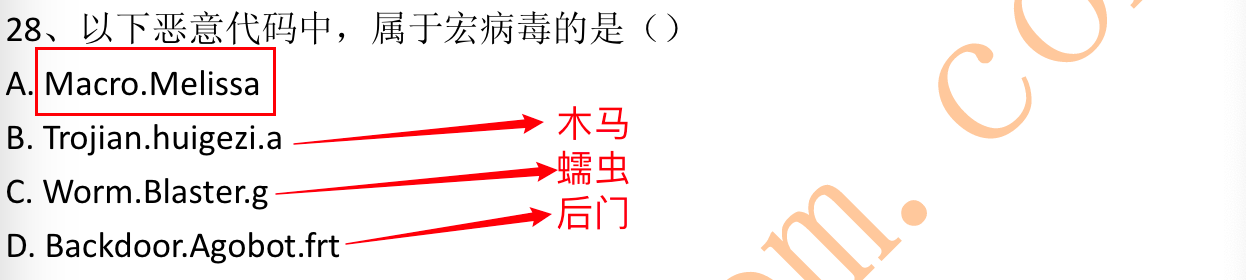

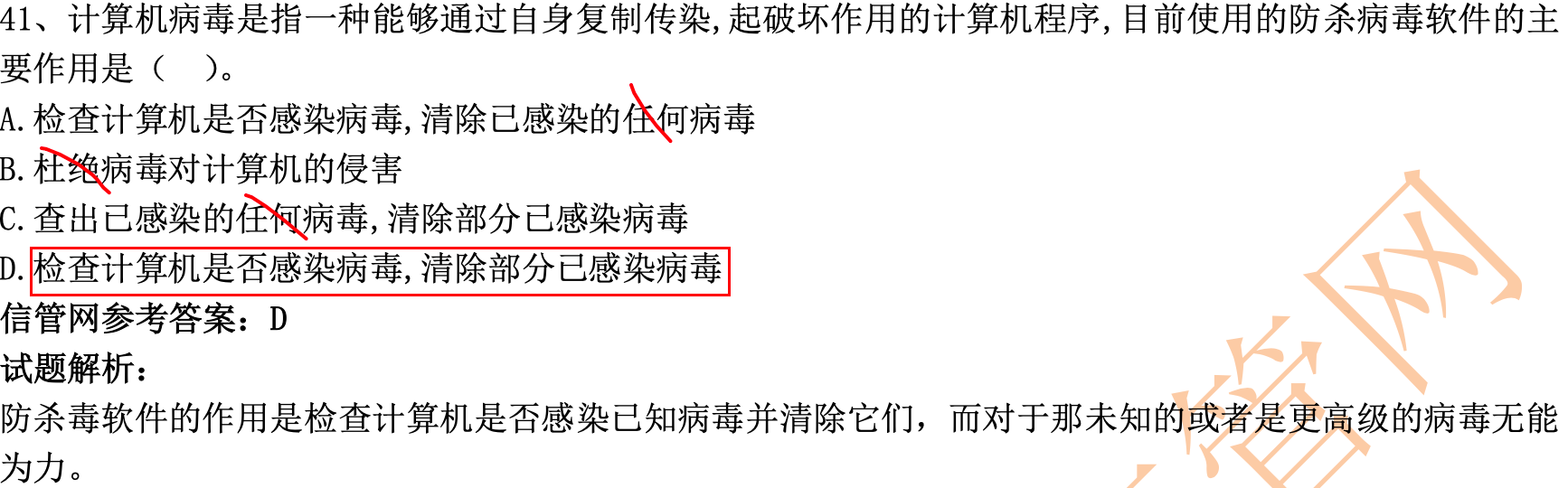

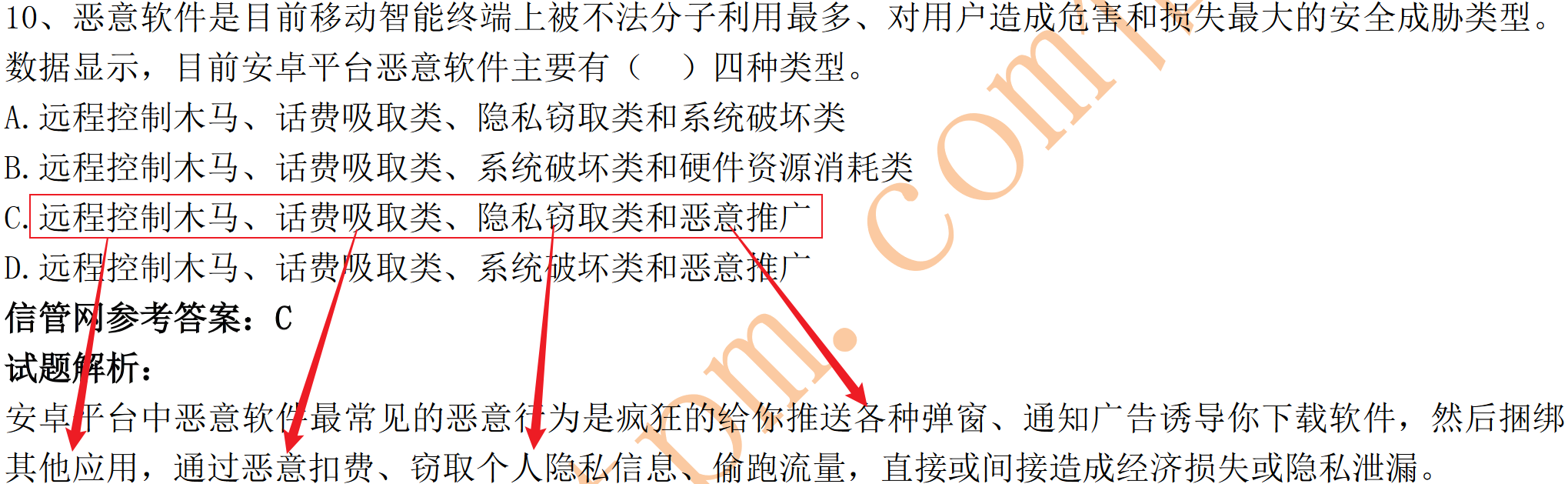

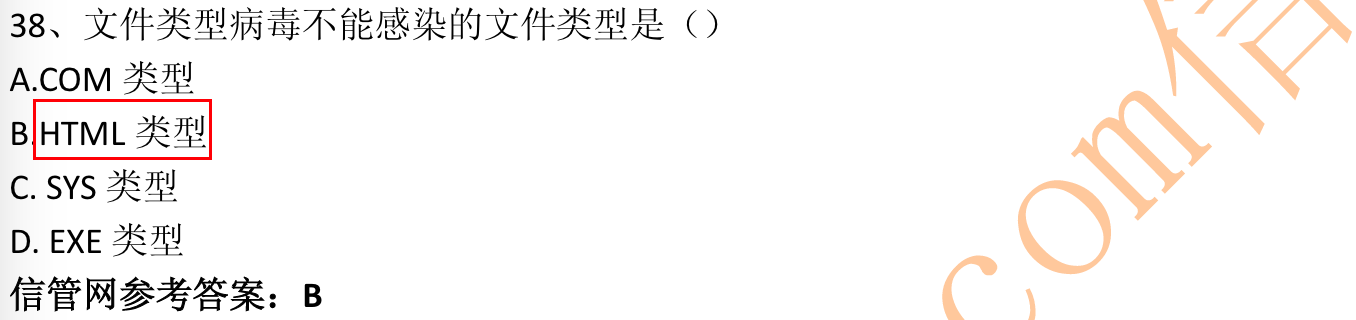

恶意代码

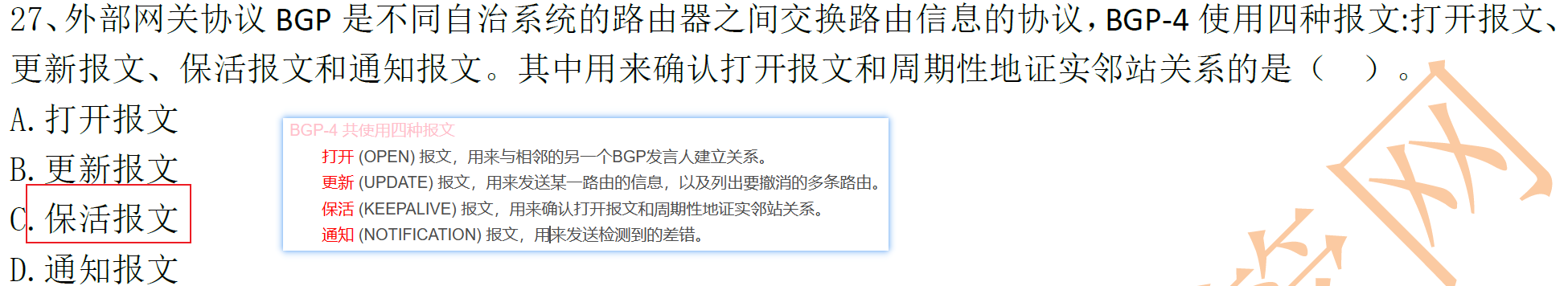

路由器

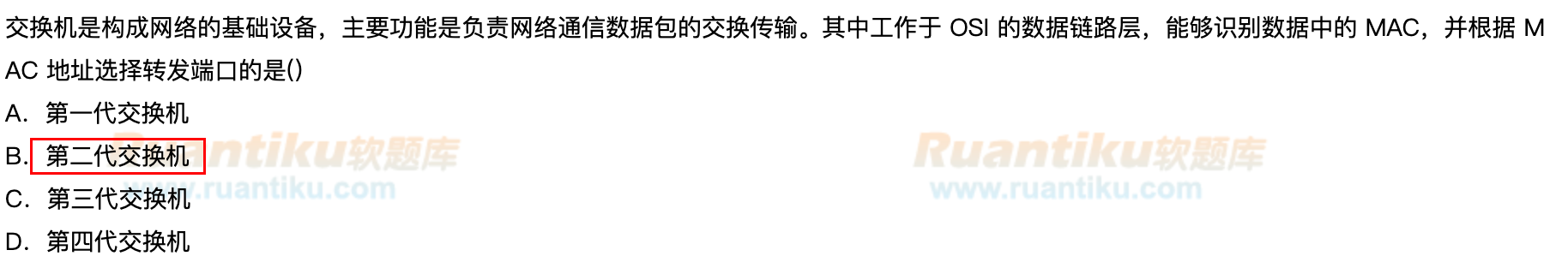

交换机

- 交换机分类,按照工作层分:

- 2层交换机:工作在数据链路层,根据MAc地址进行交换

- 3层交换机:工作在网络层,对数据报进行路由,对IP地址进行交换

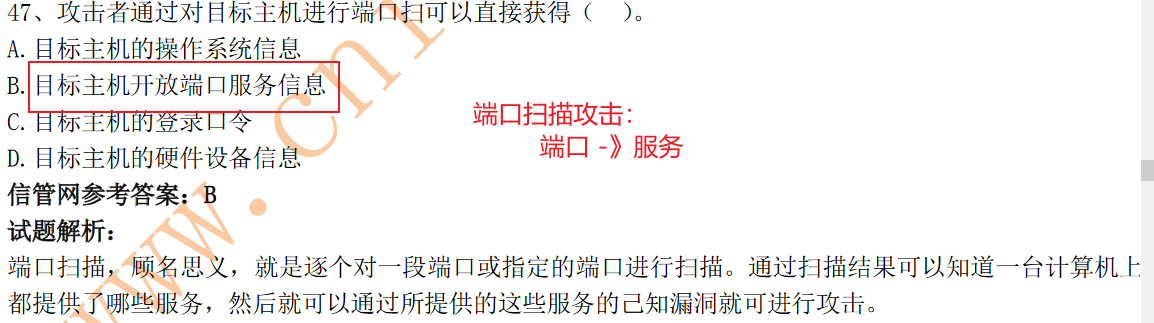

- 4层交换机:工作在传输层,根据传输层的端口自主进行数据转发

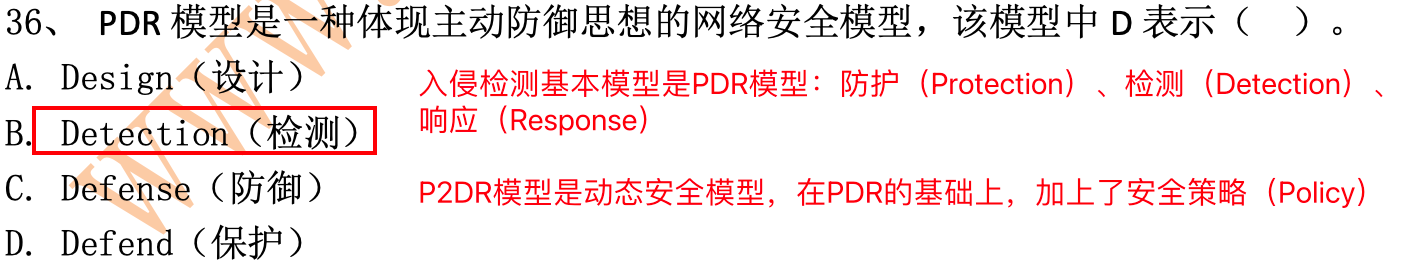

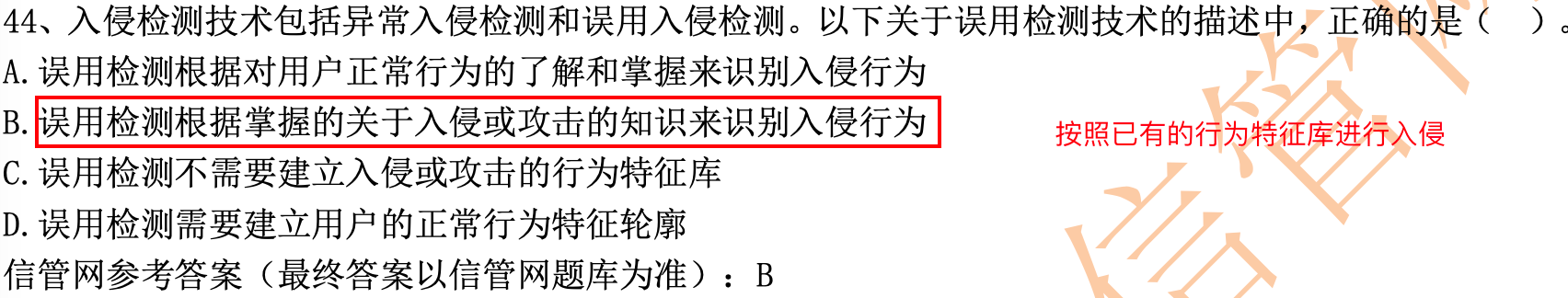

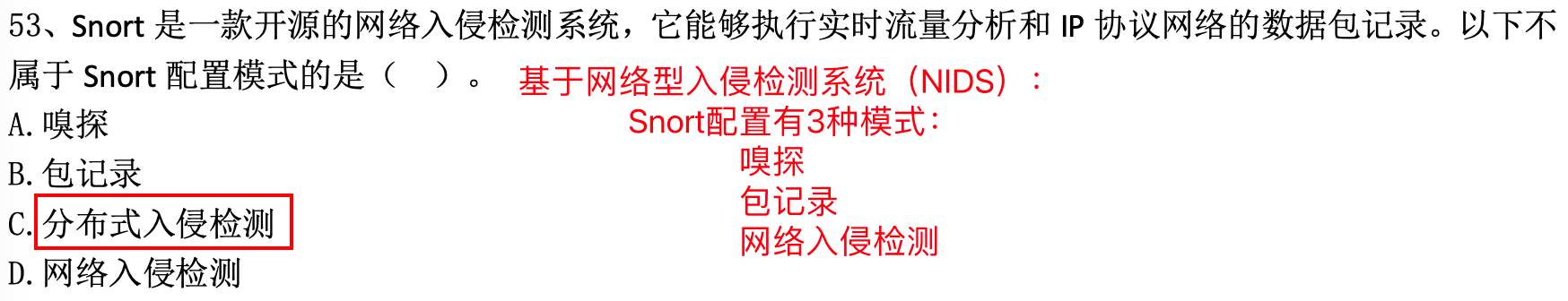

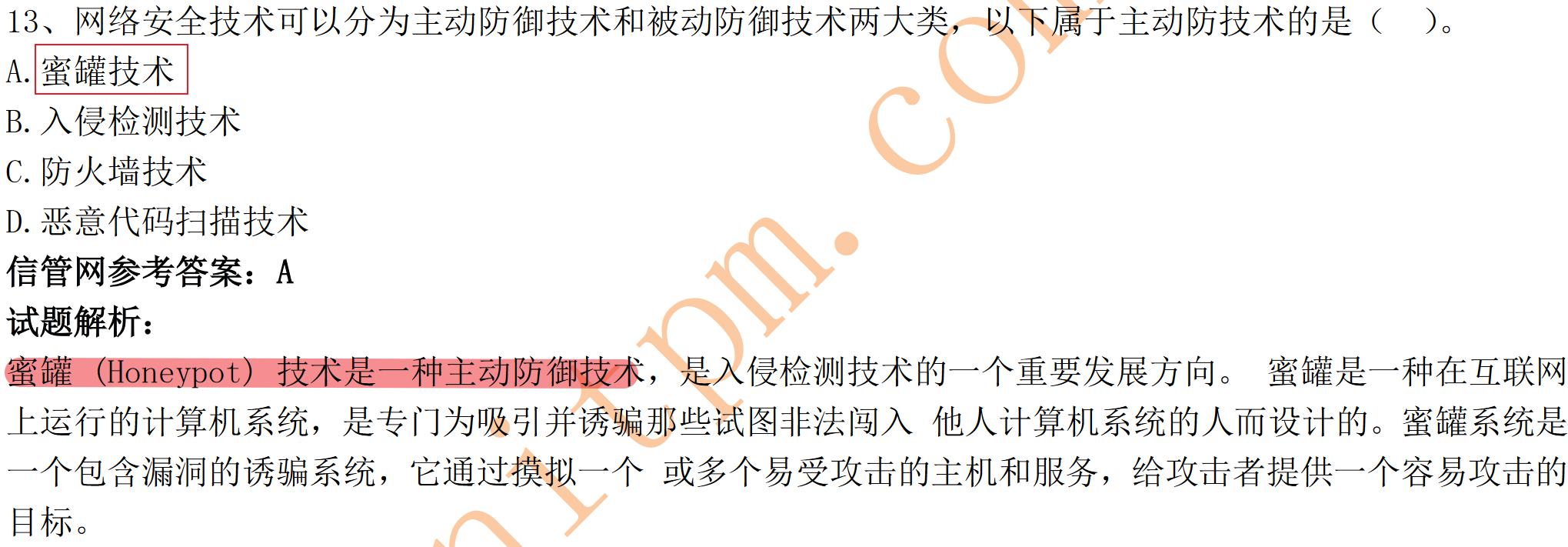

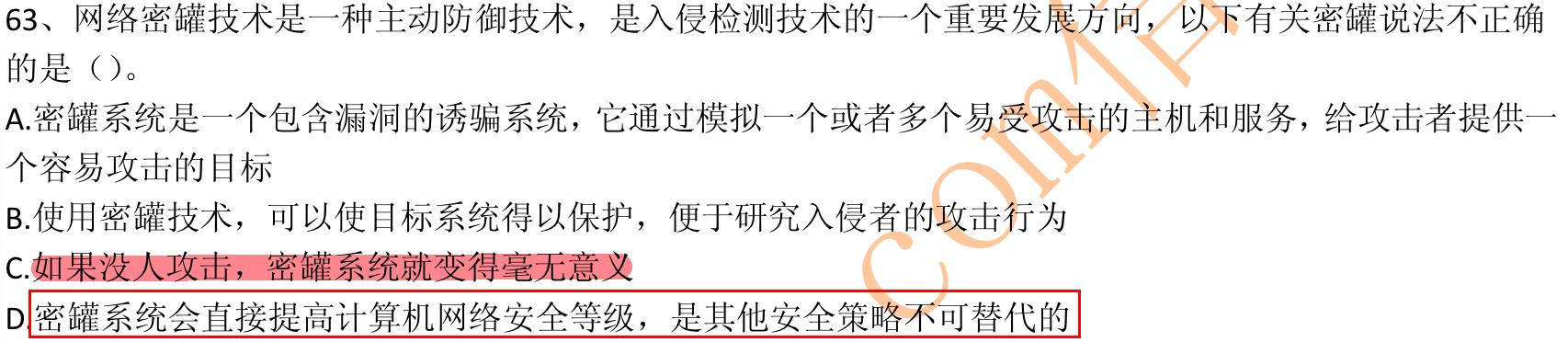

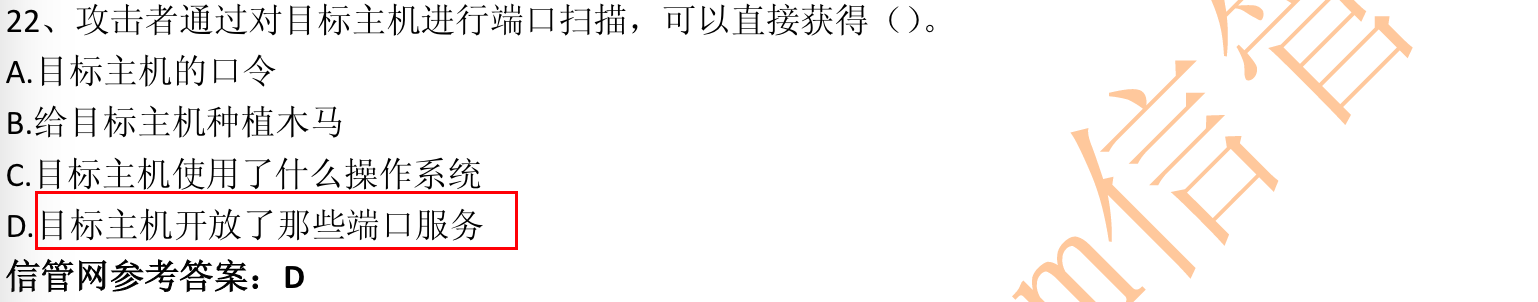

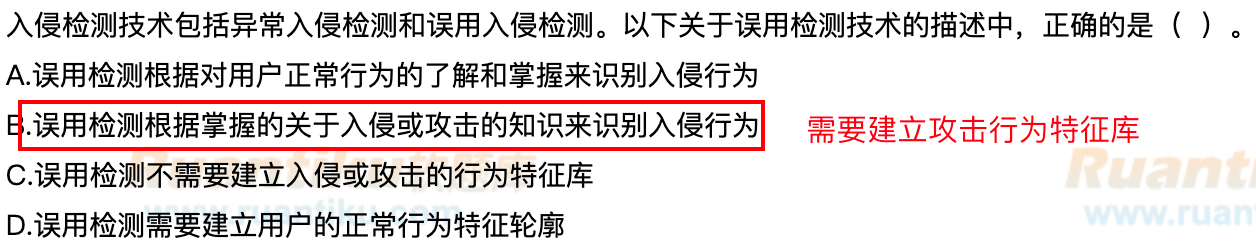

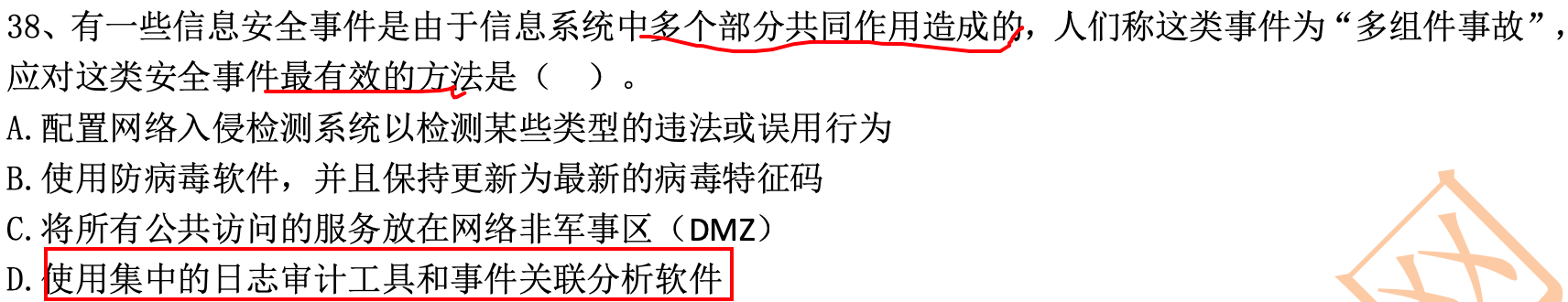

入侵

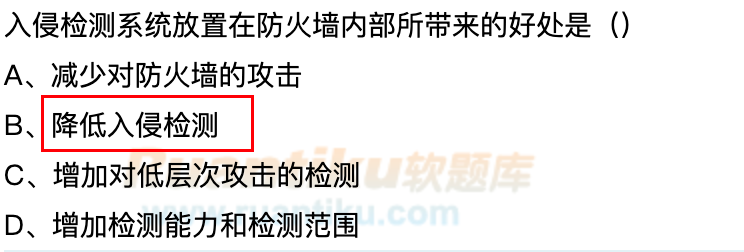

- 入侵检测放入防火墙可以降低入侵检测的误报率。

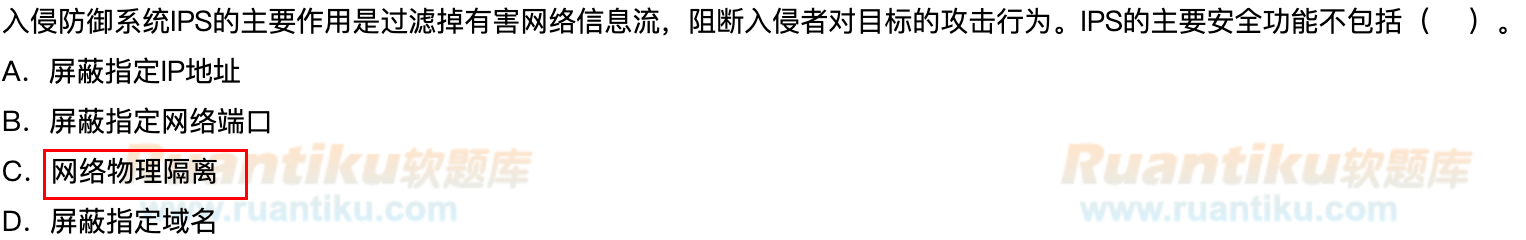

- IPS(入侵防护系统),是主动防护。

- 采用串联方式部署在网络中

- 采用旁路阻断(旁路检测)

- 可以实现的功能:

- 屏蔽指定的IP

- 端口

- 域名

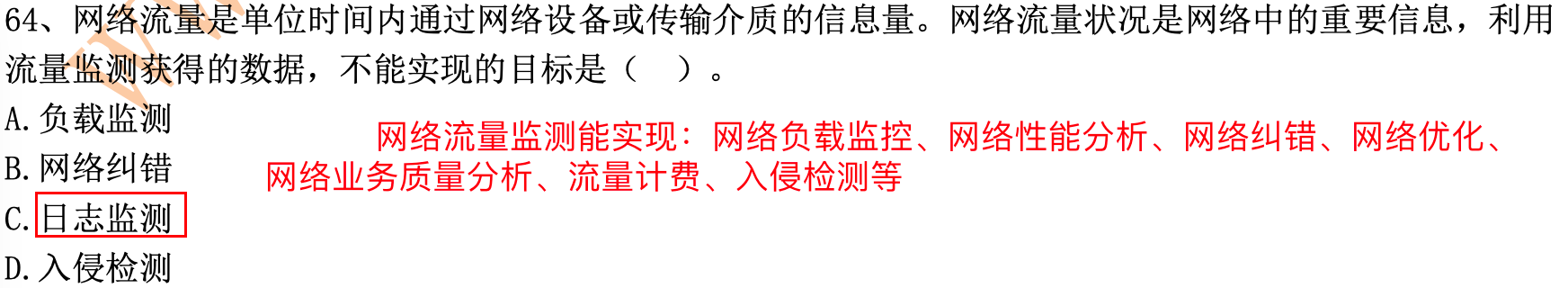

防御和监控

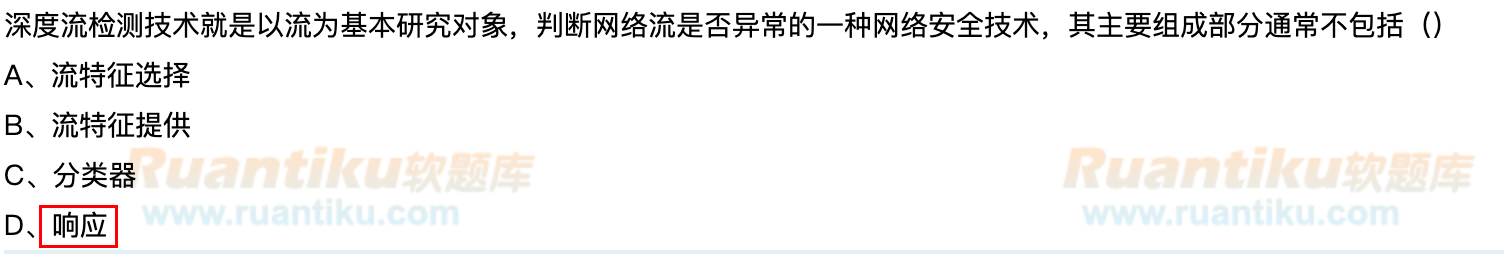

深度流检测技术:流特征选择、刘特征提供、分类器

- 扫描部署是动态的,不是静态的。

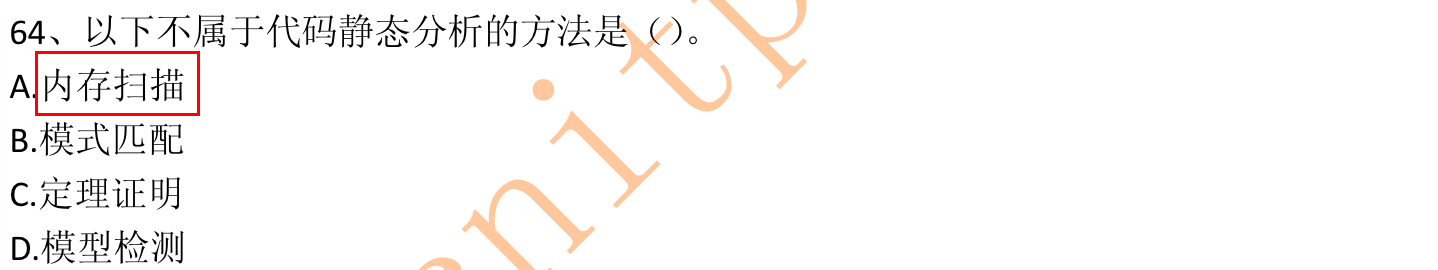

- 常用代码静态分析的方法:

- 模式匹配

- 定理证明

- 模型检测

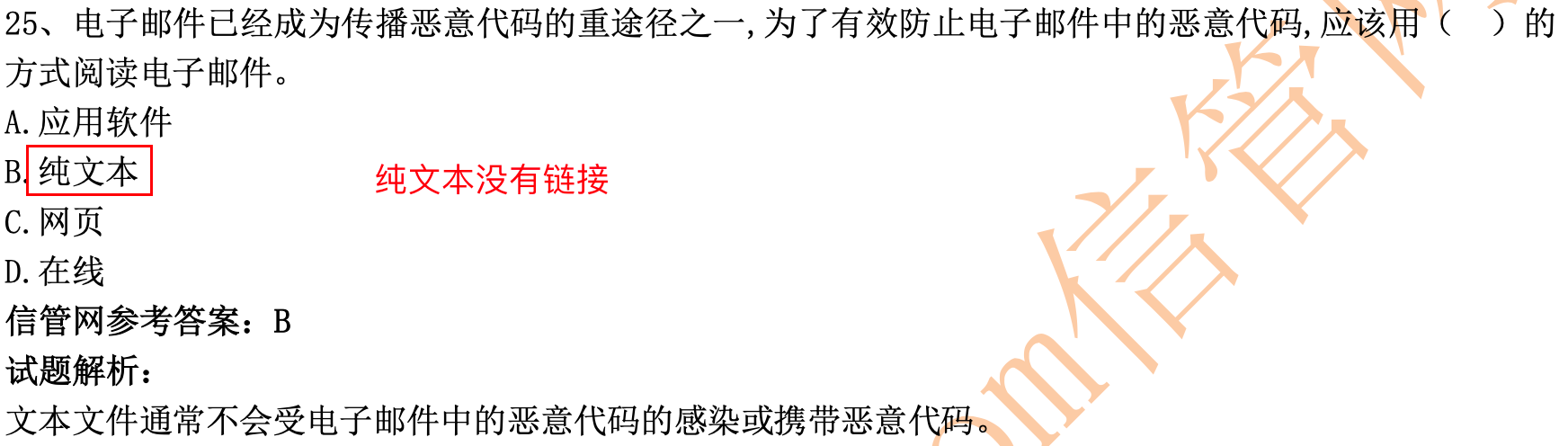

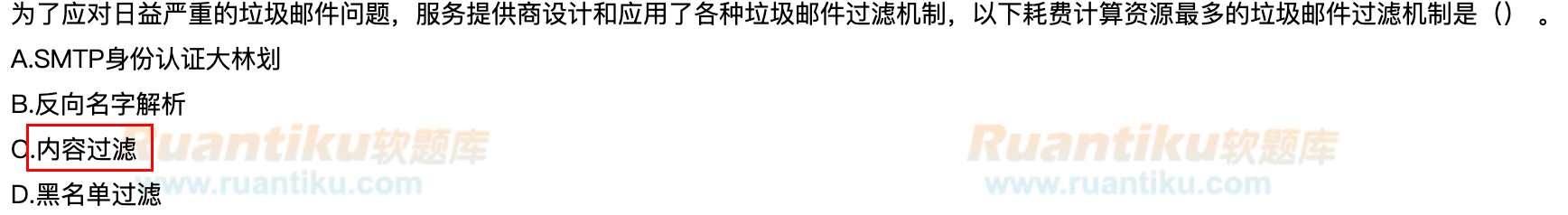

- 邮件过滤机制

- STMP:对来自本地网络以外发信用户进行认证,即必须提供账户名和密码后才可以登陆STMP服务器,进行远程转发,使用户避免受到垃圾邮件的侵扰。

- 反向姓名解析:通过DNS查询判断发送者的IP与其声称的是否一致。

- 黑名单查询:基于用户投诉和采样积累而成的,由域名或IP组成的数据库。

- 目前最有效的方法:基于邮件标题或正文的内容过滤,结合内容扫描引擎,根据邮件的常用标题、垃圾邮件受益者名字、电话号码、Web地址等信息进行过滤,其耗费计算资源是最大的。

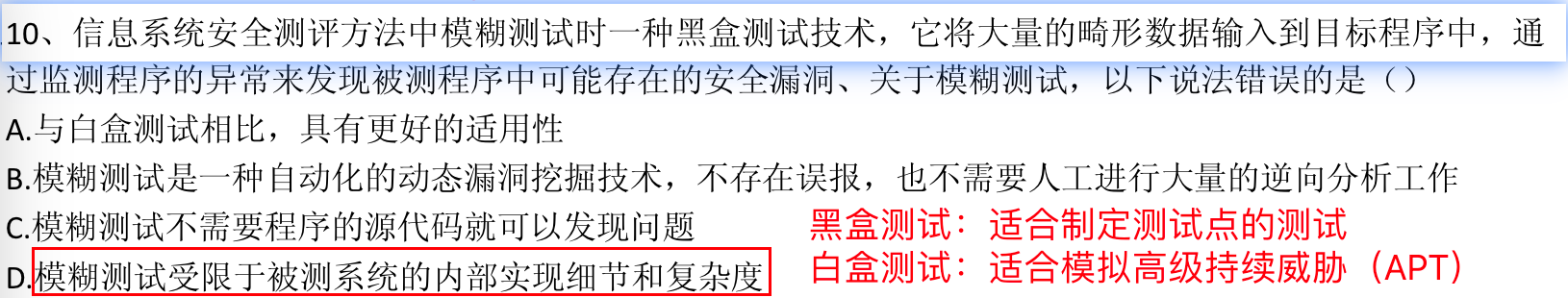

漏洞扫描

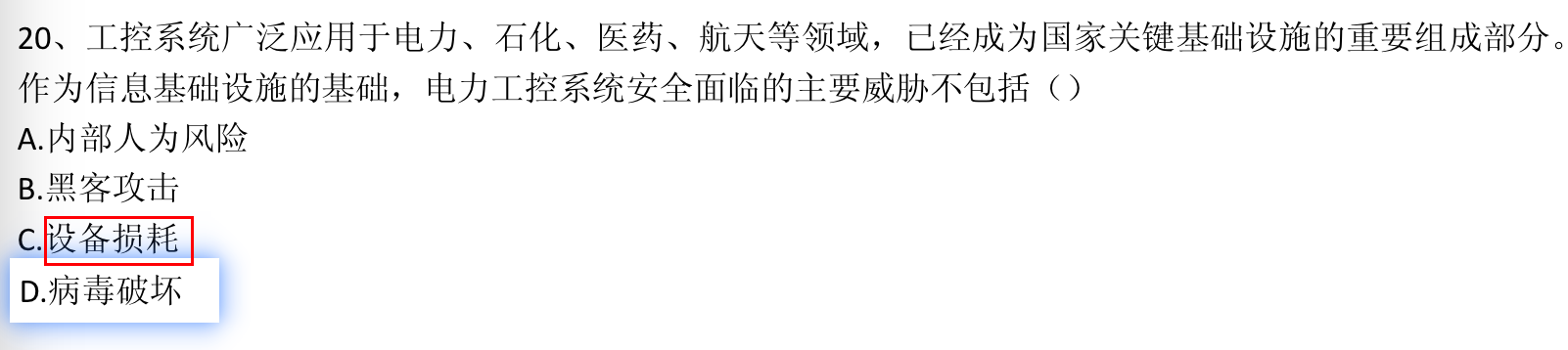

基础设置与底层系统安全

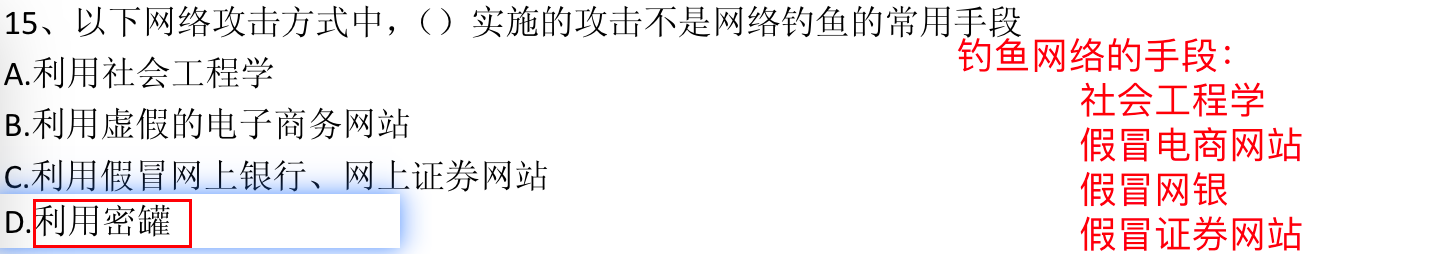

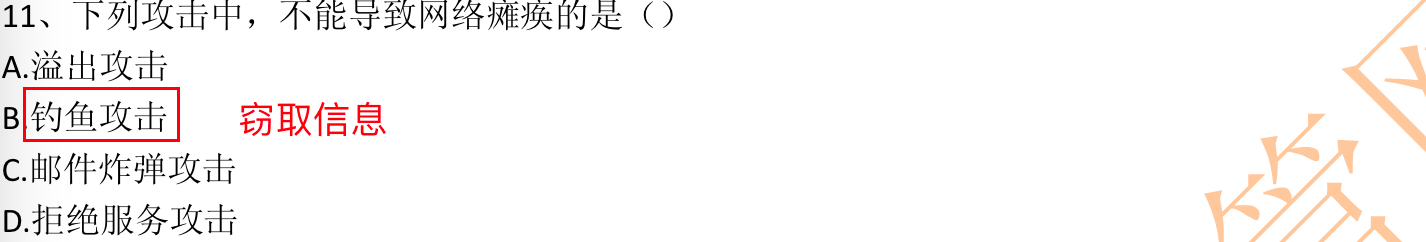

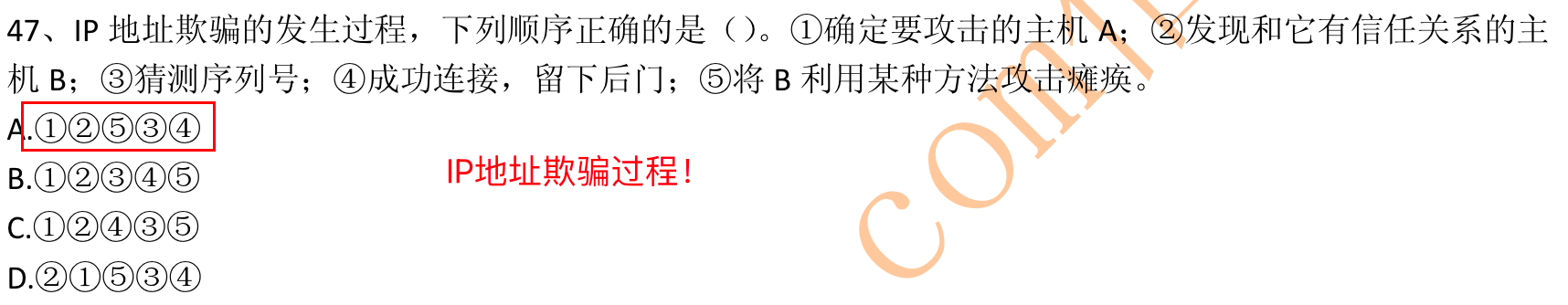

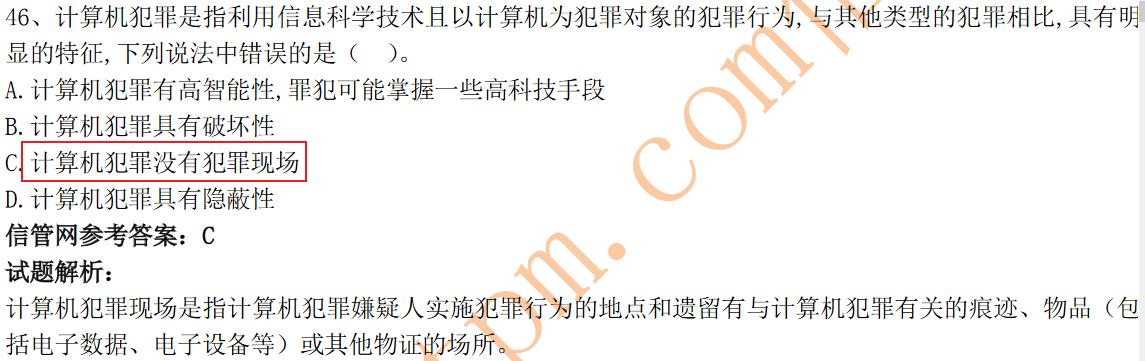

攻击

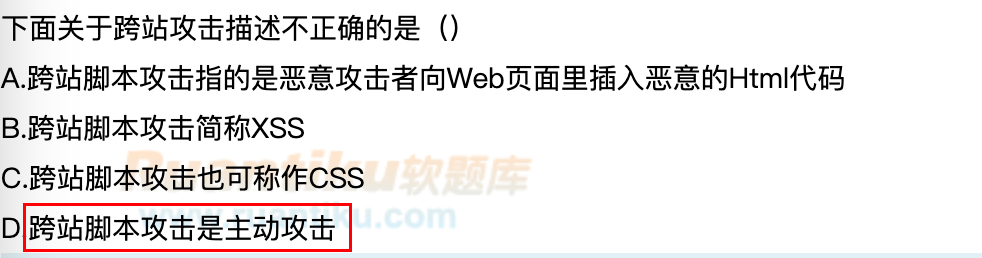

- 跨站脚本攻击,简称XSS,或者CSS,指攻击者在Web页面中过插入恶意代码,当用户浏览web页面时,潜入的恶意代码会执行。

- 造成xss攻击的原因是,网站程序对用户的输入过滤不足,不修改任何数据,属于被动攻击。

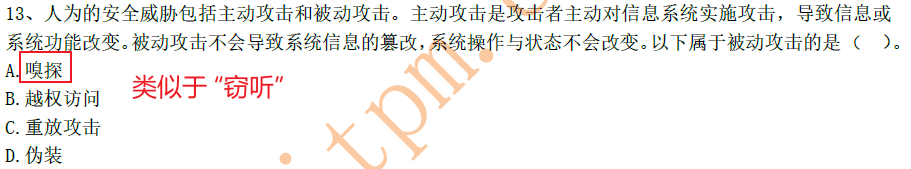

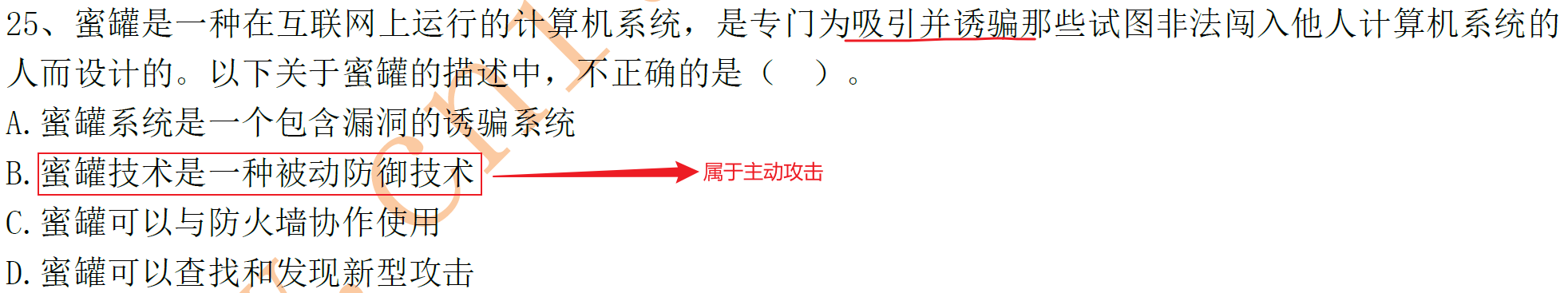

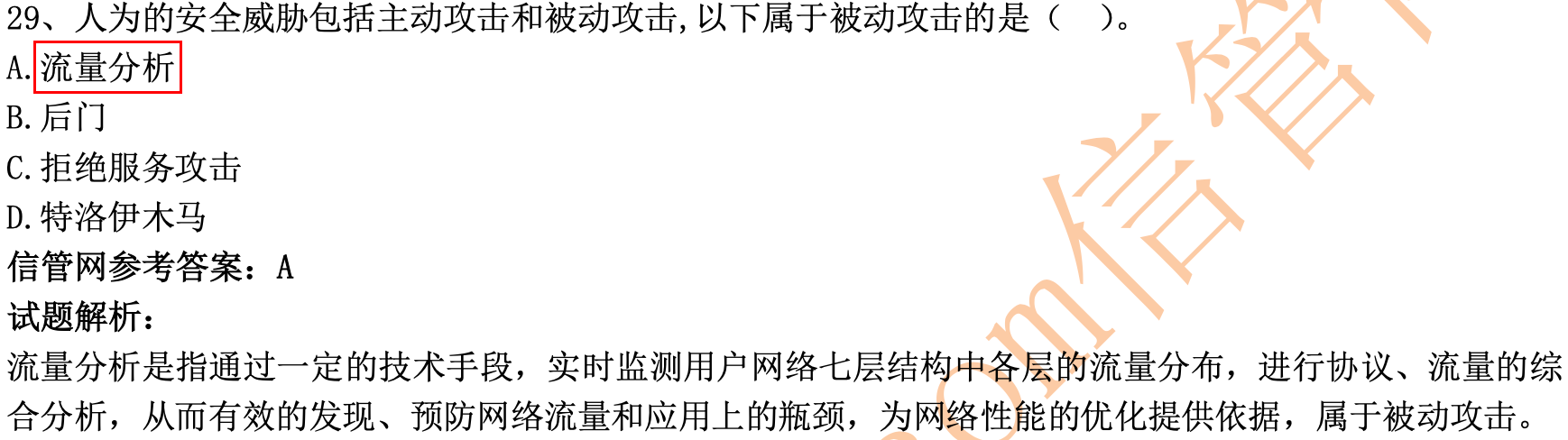

- 主动攻击:修改了什么

- 被动攻击:没有修改任何,如流量分析和窃听

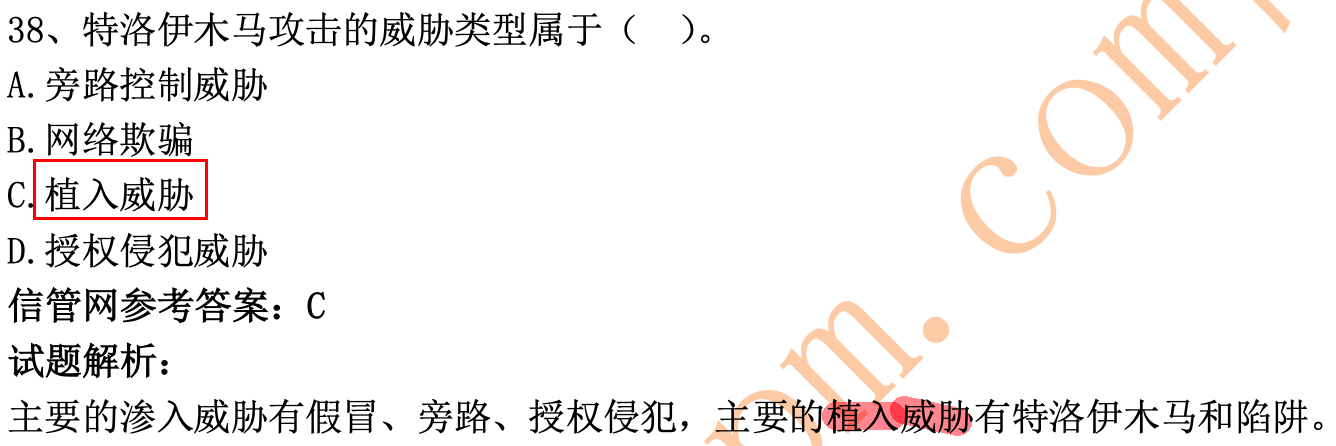

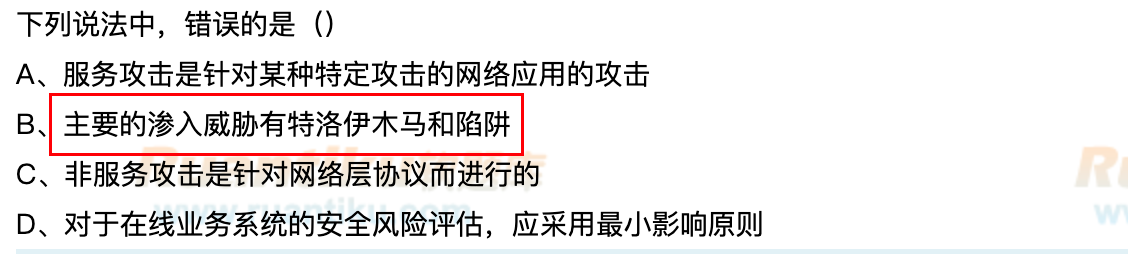

- 目前网络存在的威胁包含两类:

- 渗入

- 假冒、旁路、授权侵犯

- 植入

- 木马、陷阱

- 渗入

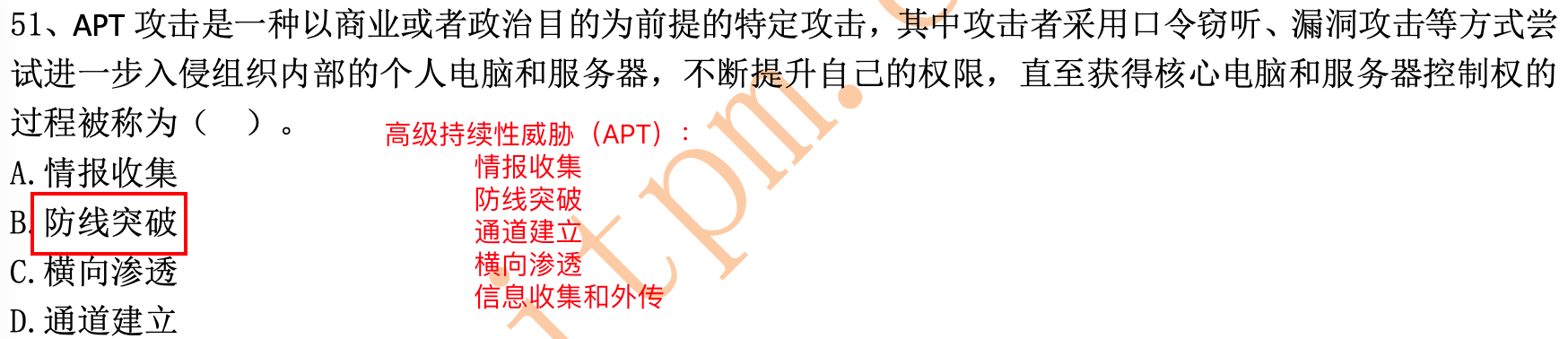

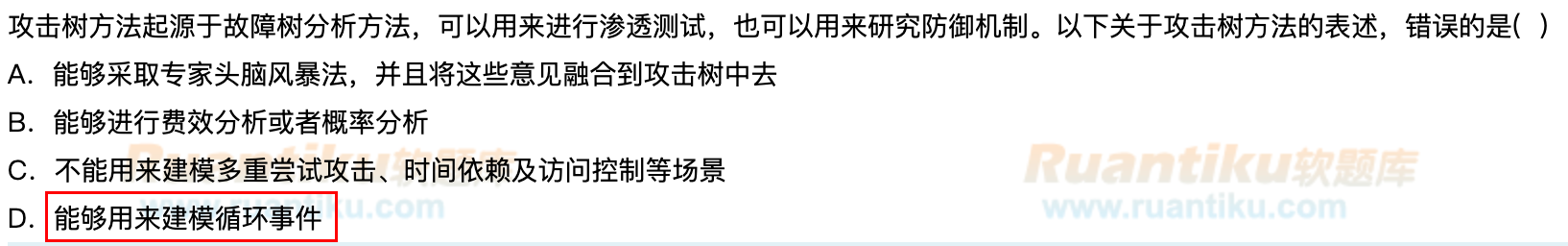

- 网络攻击模型主要用于分析攻击活动、评测目标系统的抗攻击能力。主要分为三种模型:

- 攻击树模型(起源于故障树分析法)

- MITREATT&&CK模型(攻击者视角)

- 网络杀伤链模型

- (攻击)树不能建模循环事件

操作系统

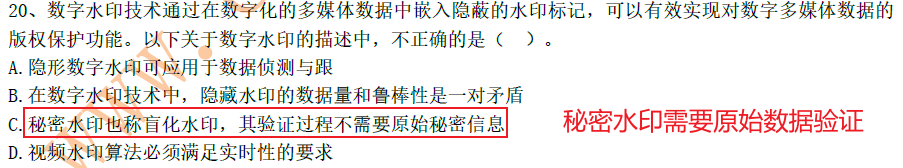

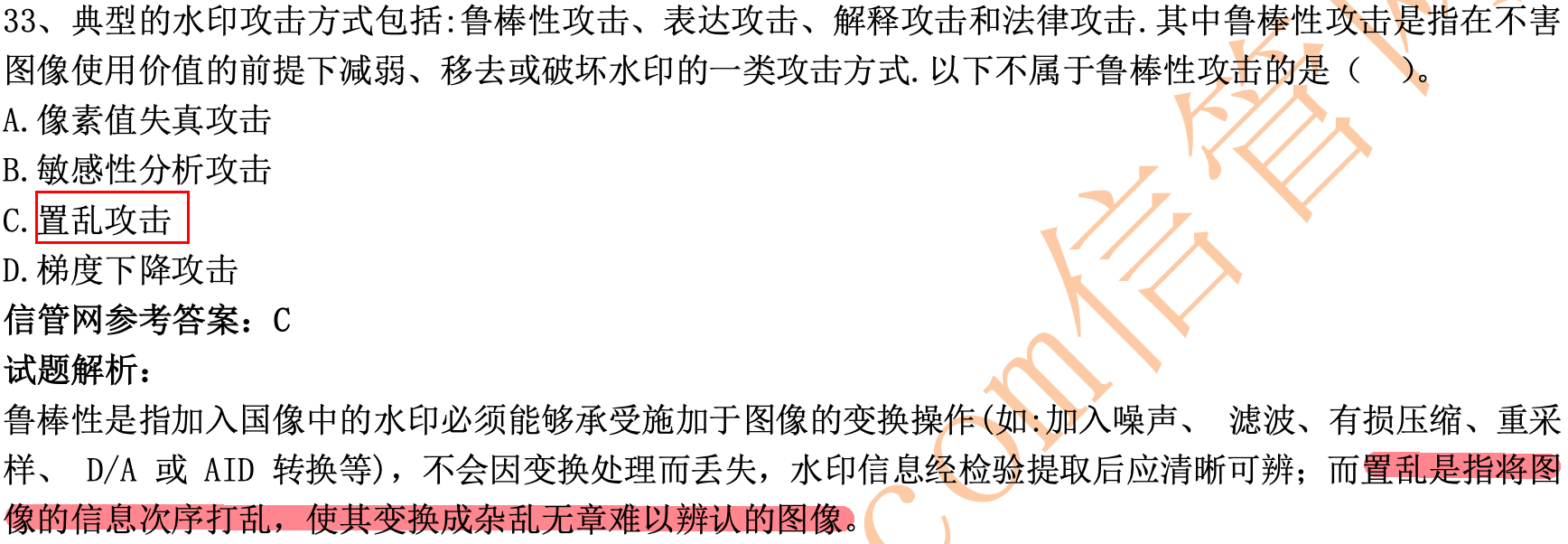

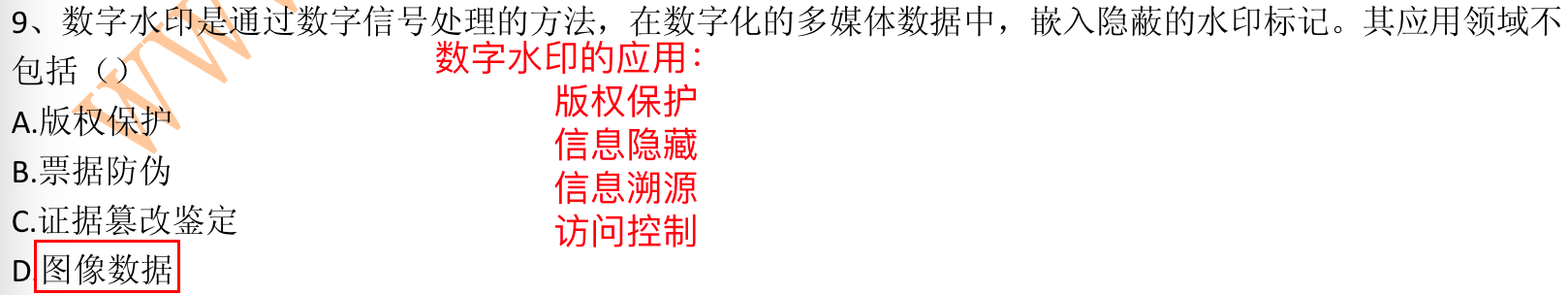

数字水印

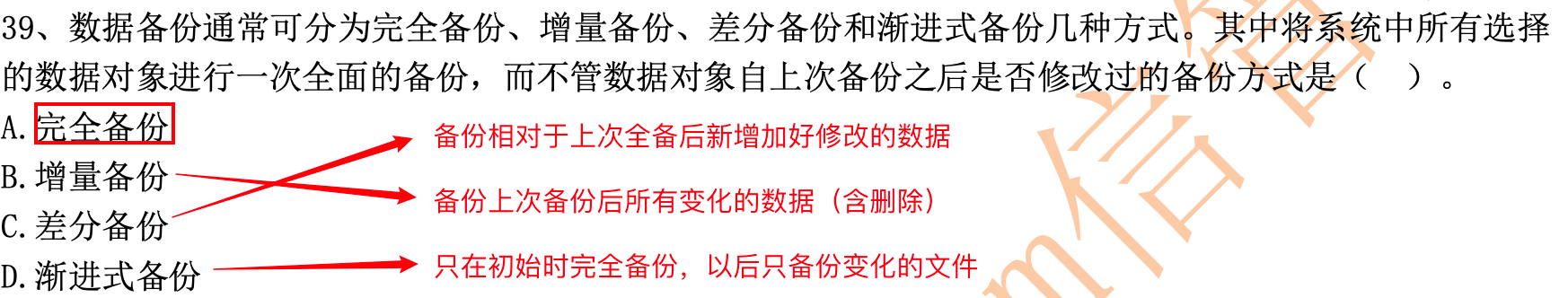

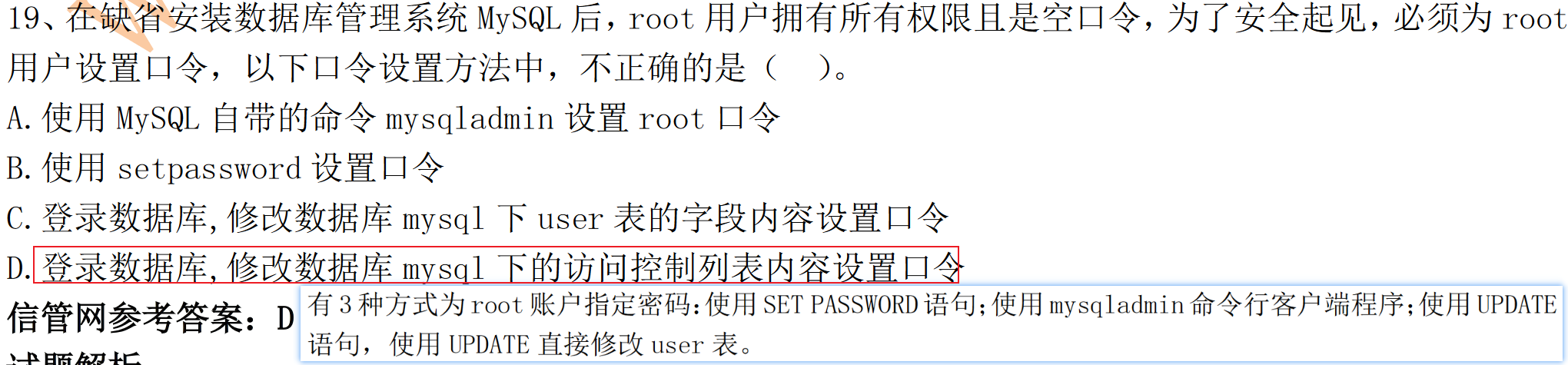

数据库

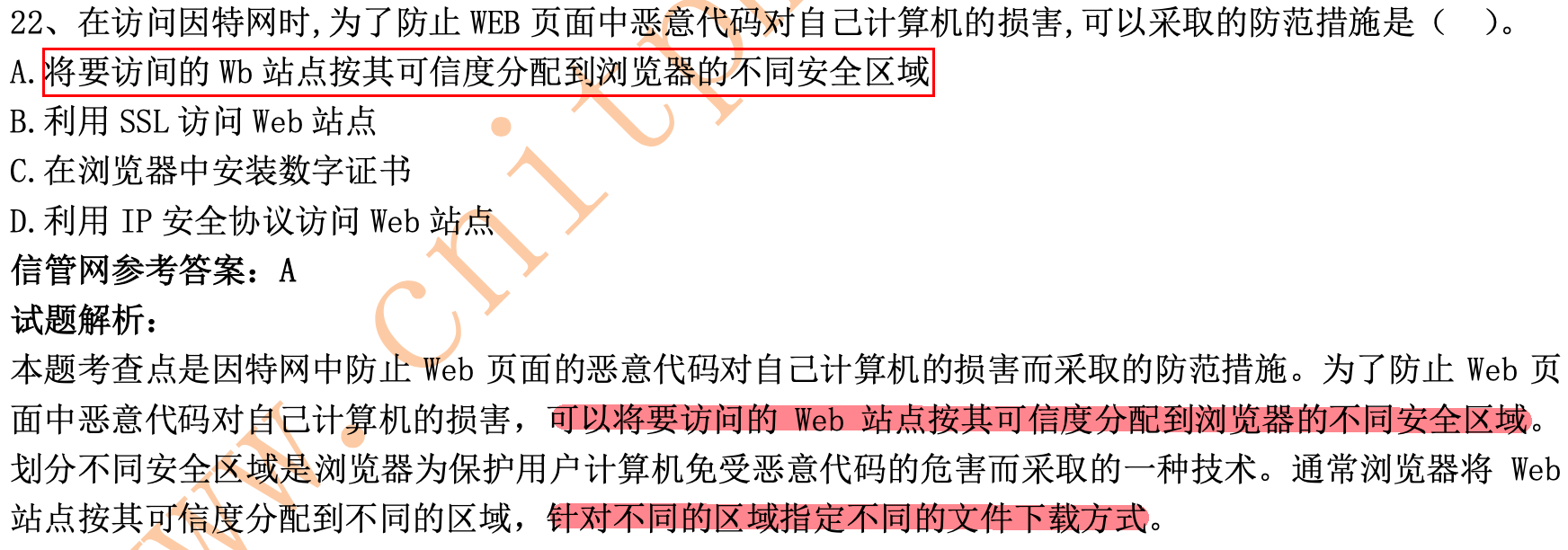

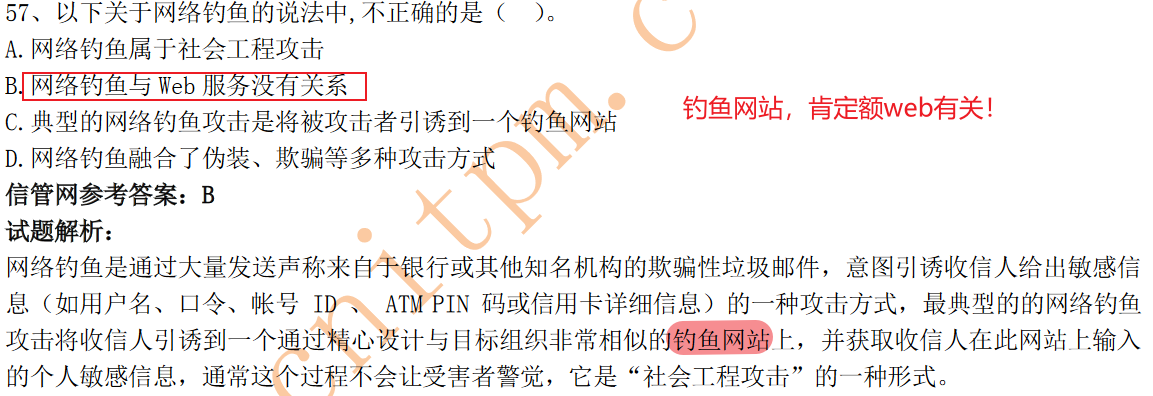

网站和电子商务安全

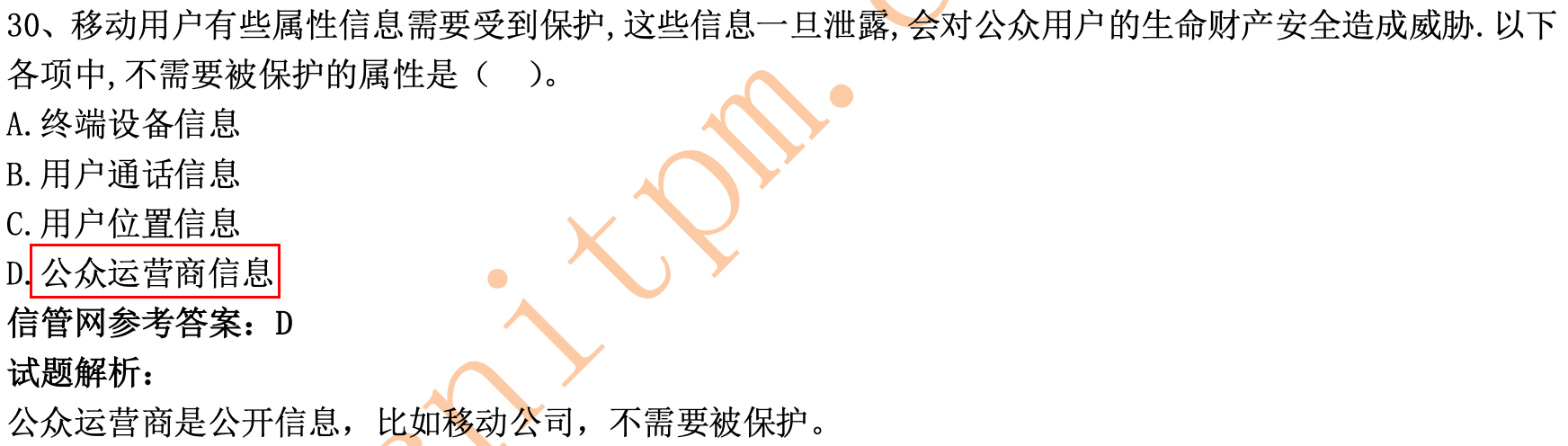

云和移动安全

基础设施安全

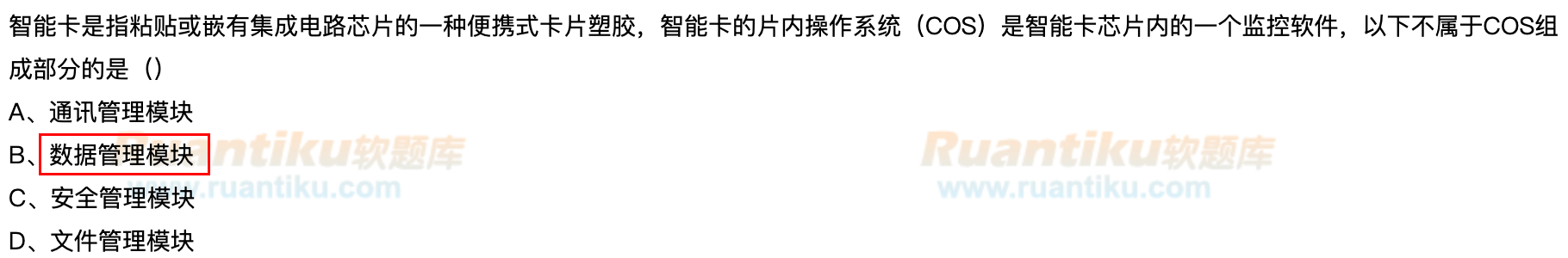

- COS一般分为:通信、应用、文件、安全

网络安全管理

测评

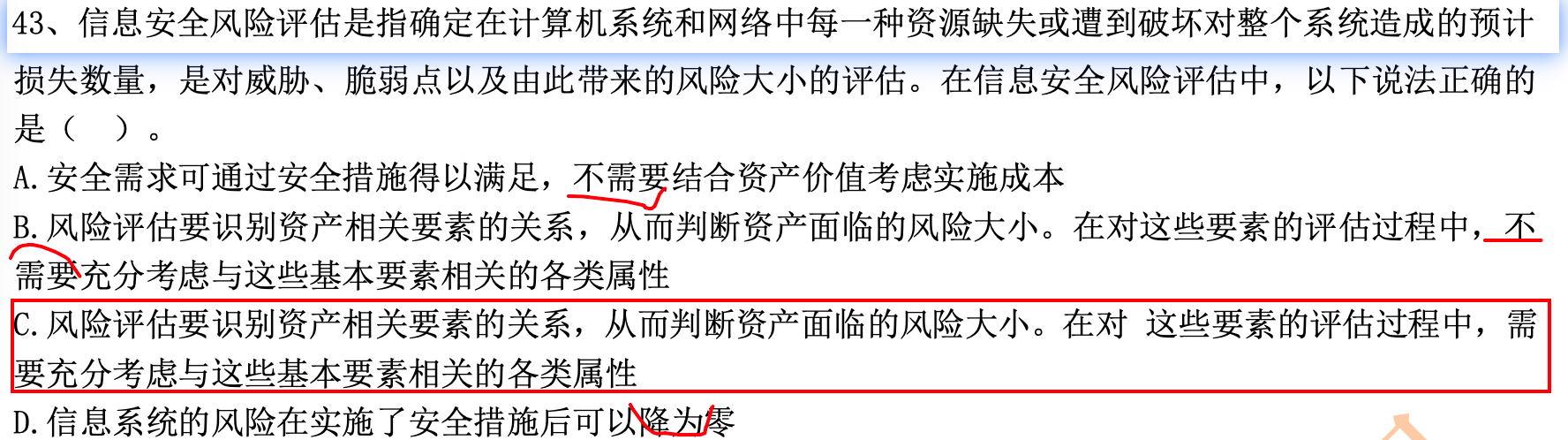

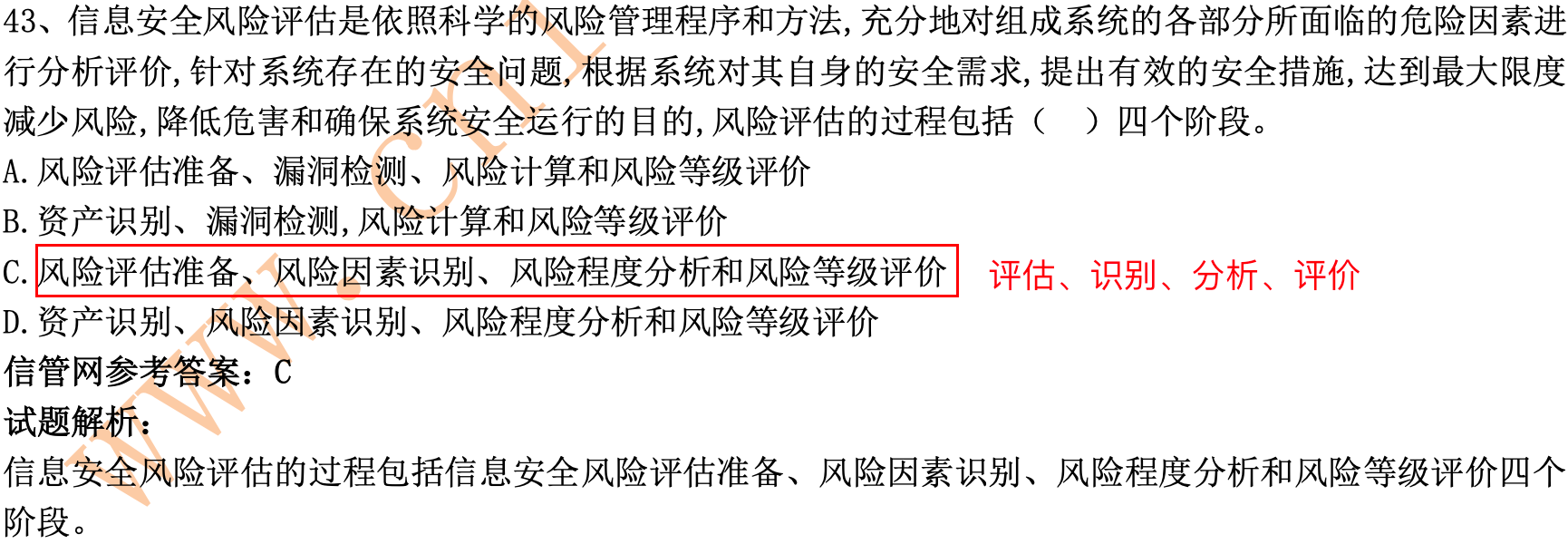

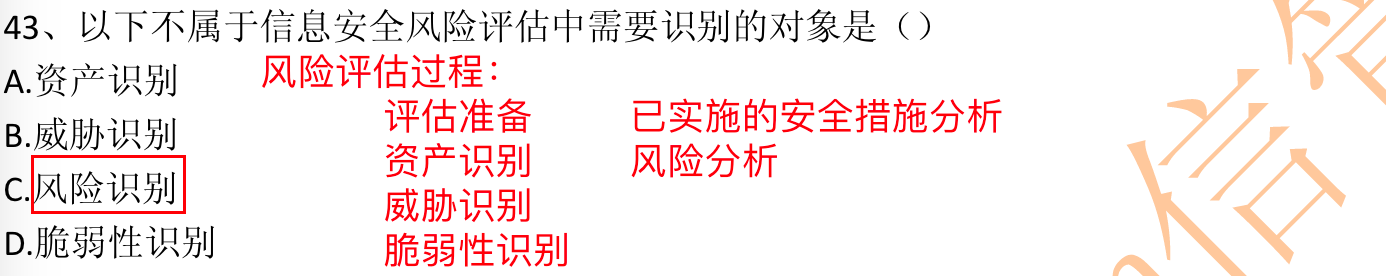

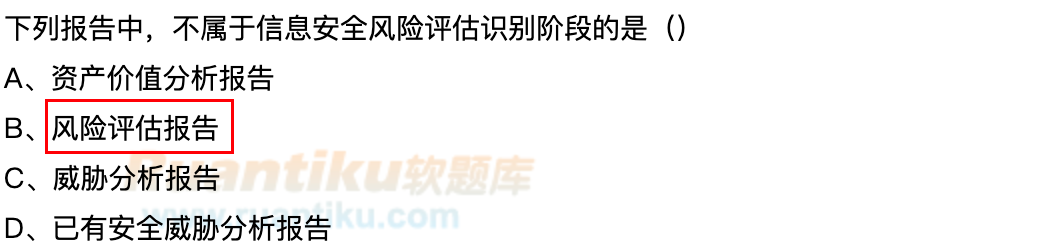

- 风险评估属于输出阶段的报告。

管理

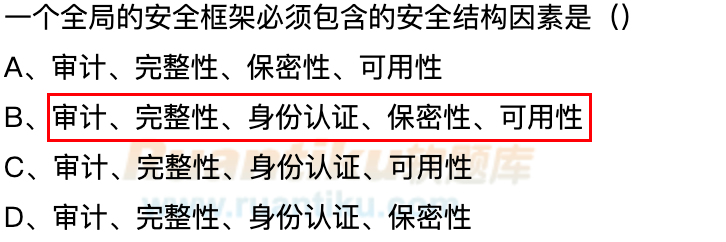

- 安全框架:审计、完整性、身份认证、保密性、可用性、真实性。

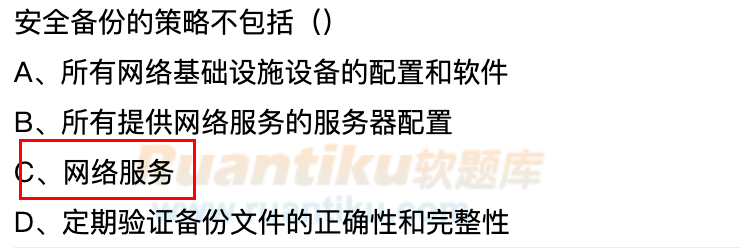

- 服务无法备份啊

- 软件和配置(文件)是可备份的

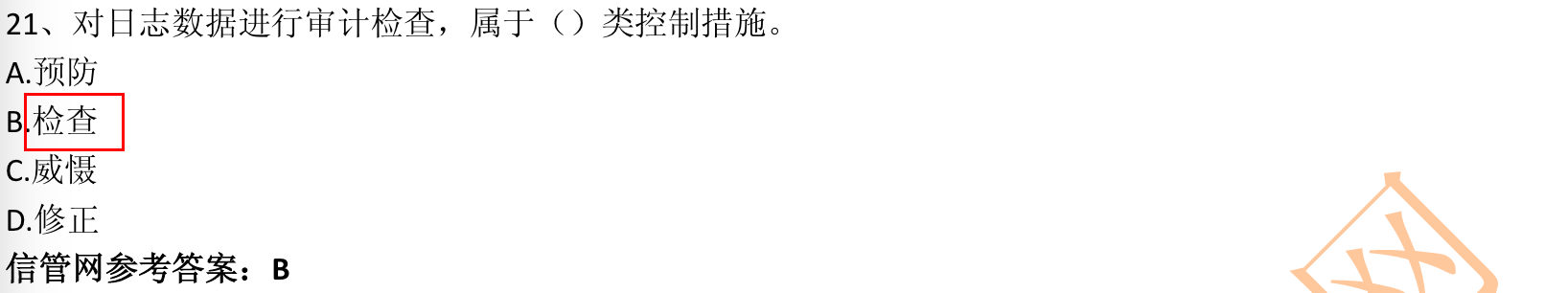

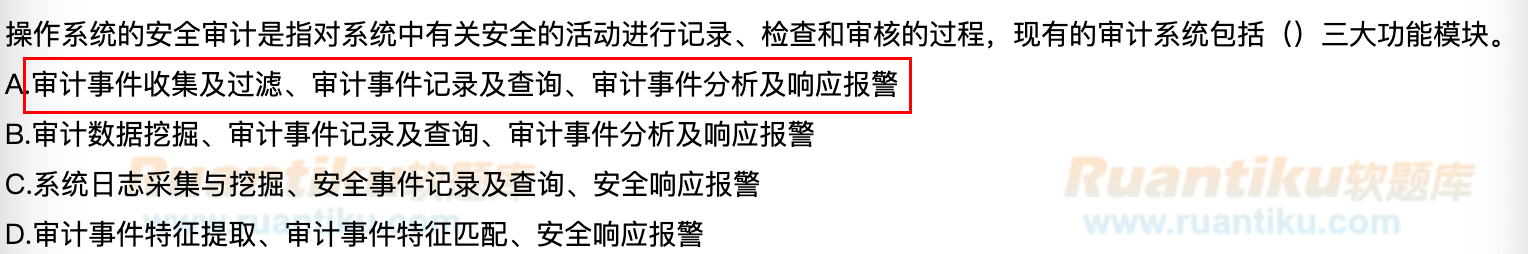

- 审计系统:

- 收集过滤

- 记录查询

- 分析响应

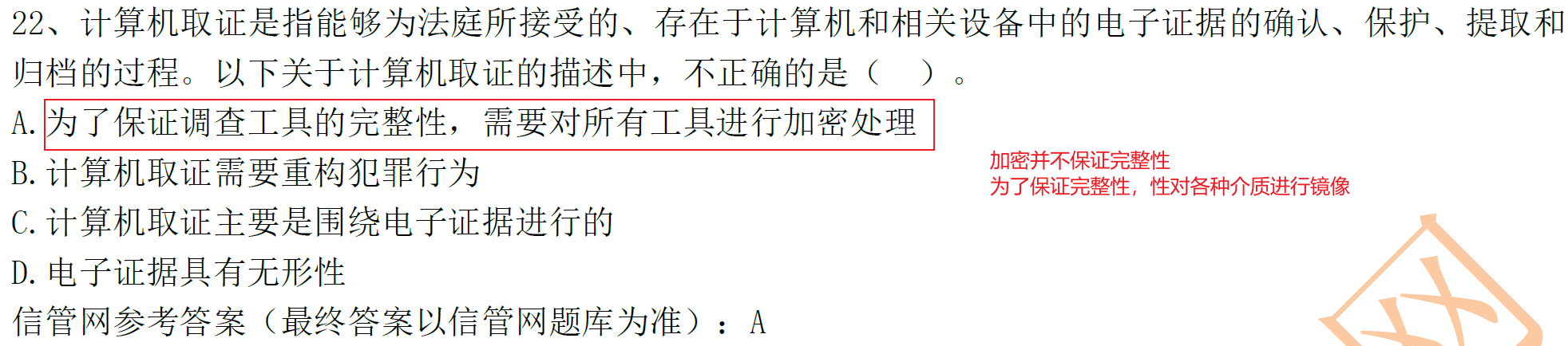

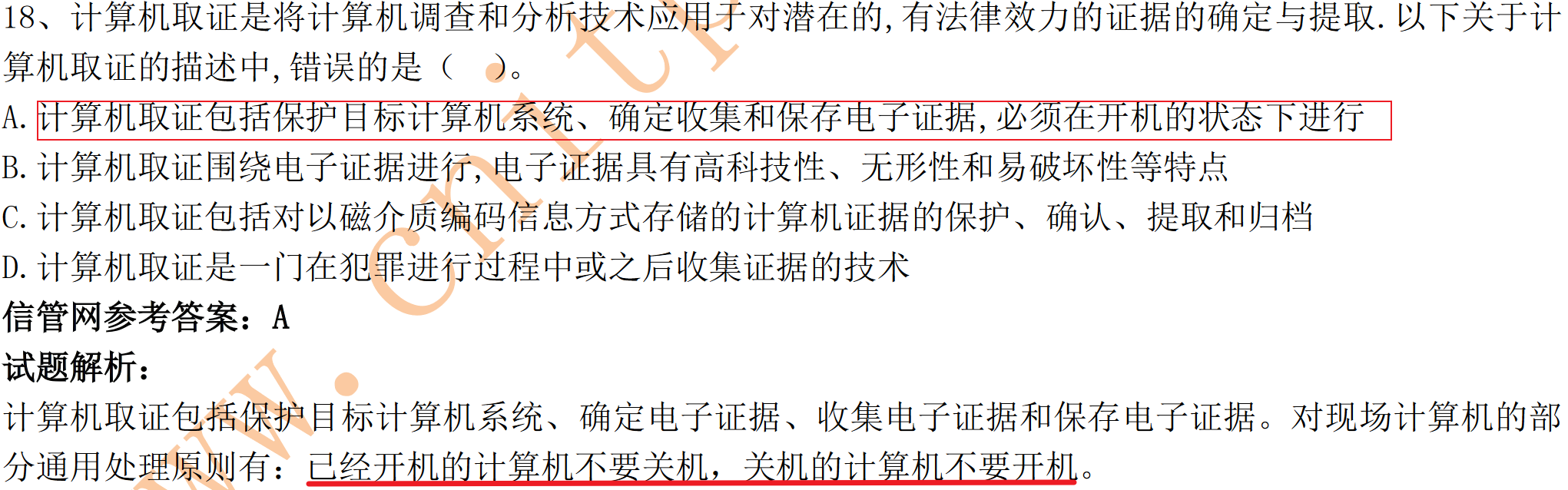

取证

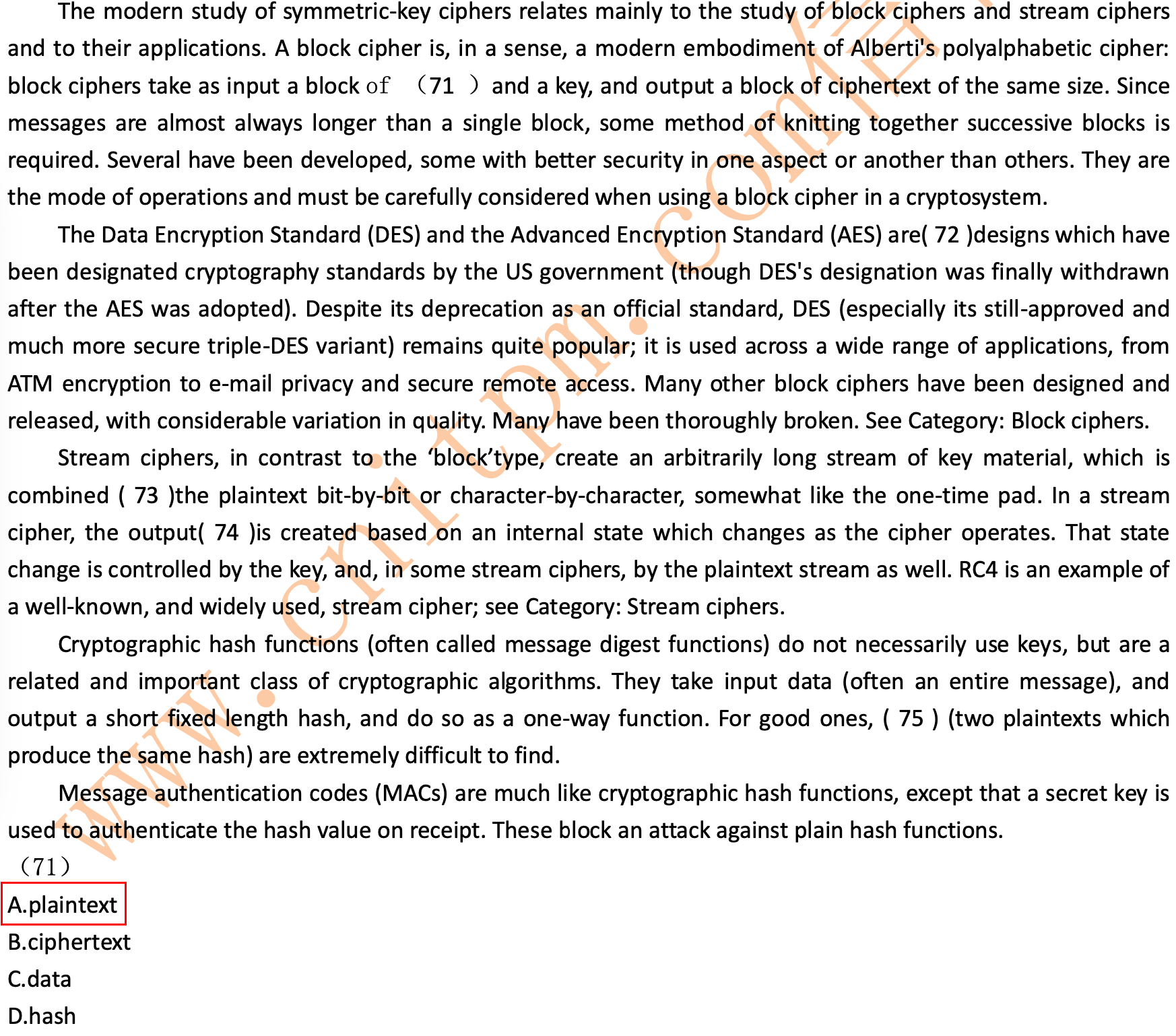

英文

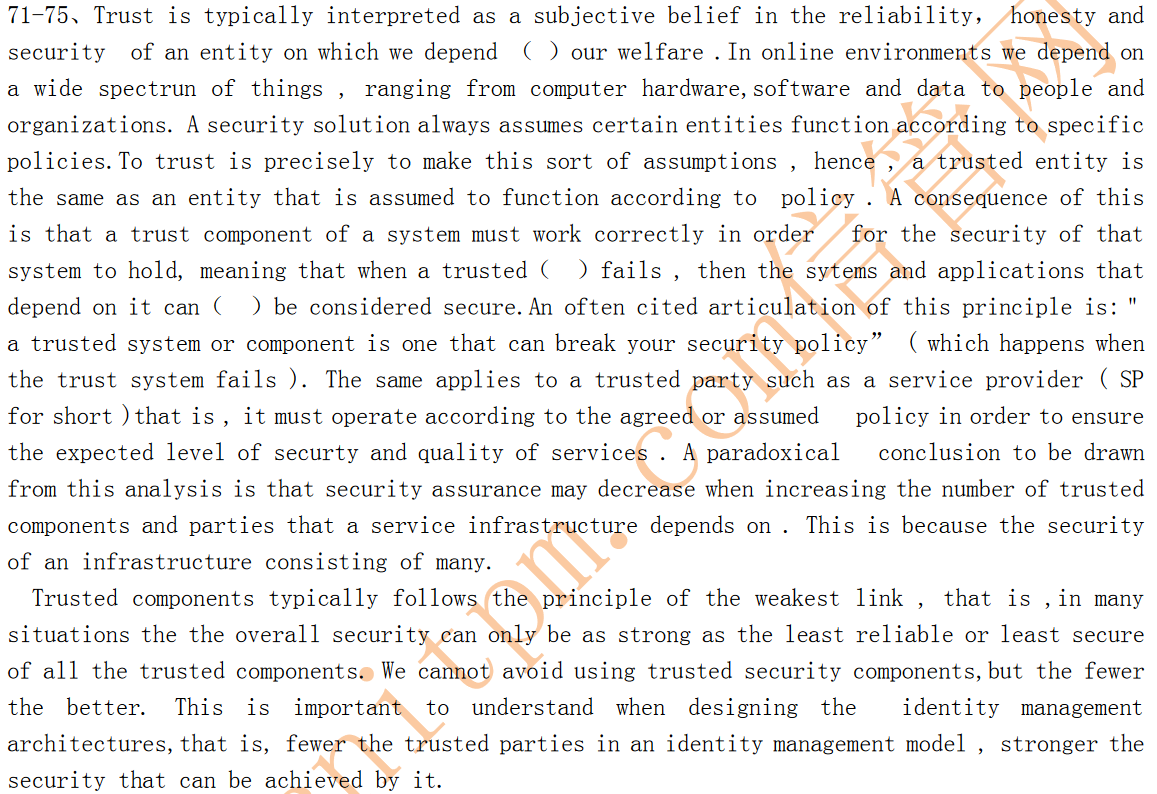

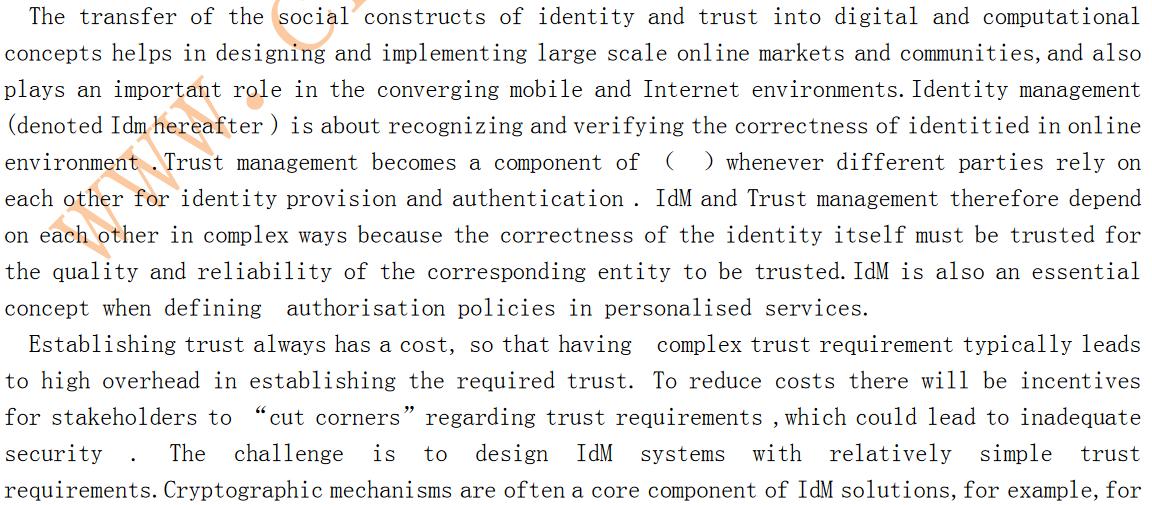

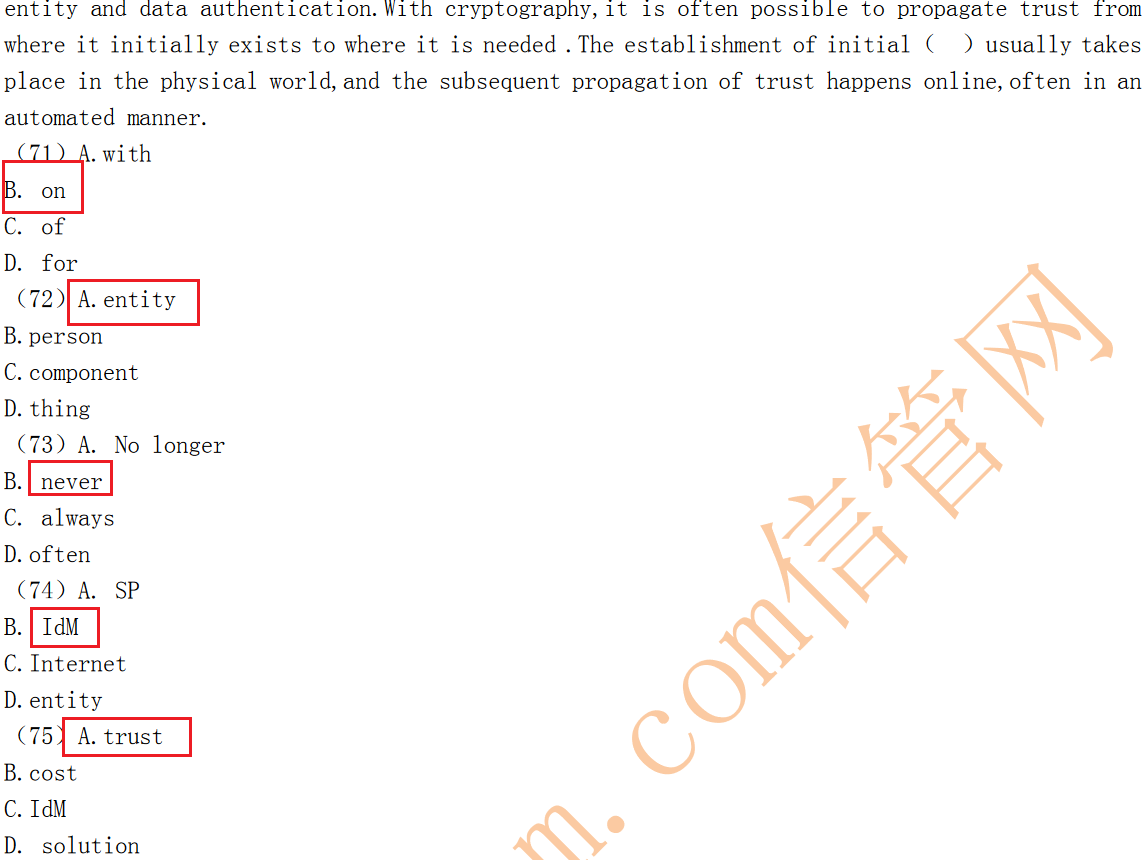

2019

2018