简介

SSRF(Server-Side Request Forgery:服务器端请求伪造) 是一种由攻击者构造形成由服务端发起请求的一个安全漏洞。一般情况下,SSRF是要目标网站的内部系统。(因为他是从内部系统访问的,所有可以通过它攻击外网无法访问的内部系统,也就是把目标网站当中间人

原理

攻击者通过控制内网一台服务器进而攻击在同一内网的其他的服务器

原因

服务器端的验证并没有对其请求获取图片的参数(image=)做出严格的过滤以及限制,导致A网站可以从其他服务器的获取数据

简析

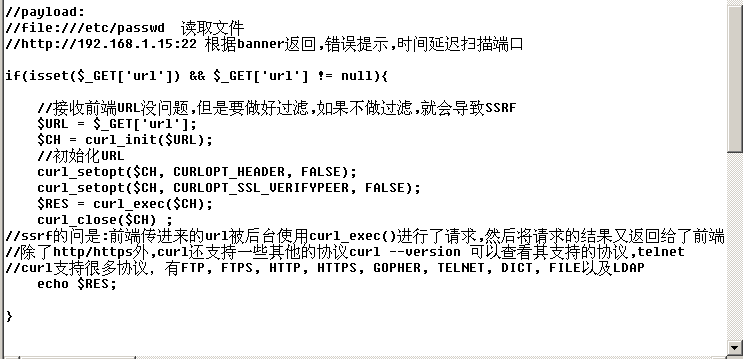

SSRF漏洞就是通过篡改获取资源的请求发送给服务器,但是服务器并没有检测这个请求是否合法的,然后服务器以他的身份来访问其他服务器的资源。

用途

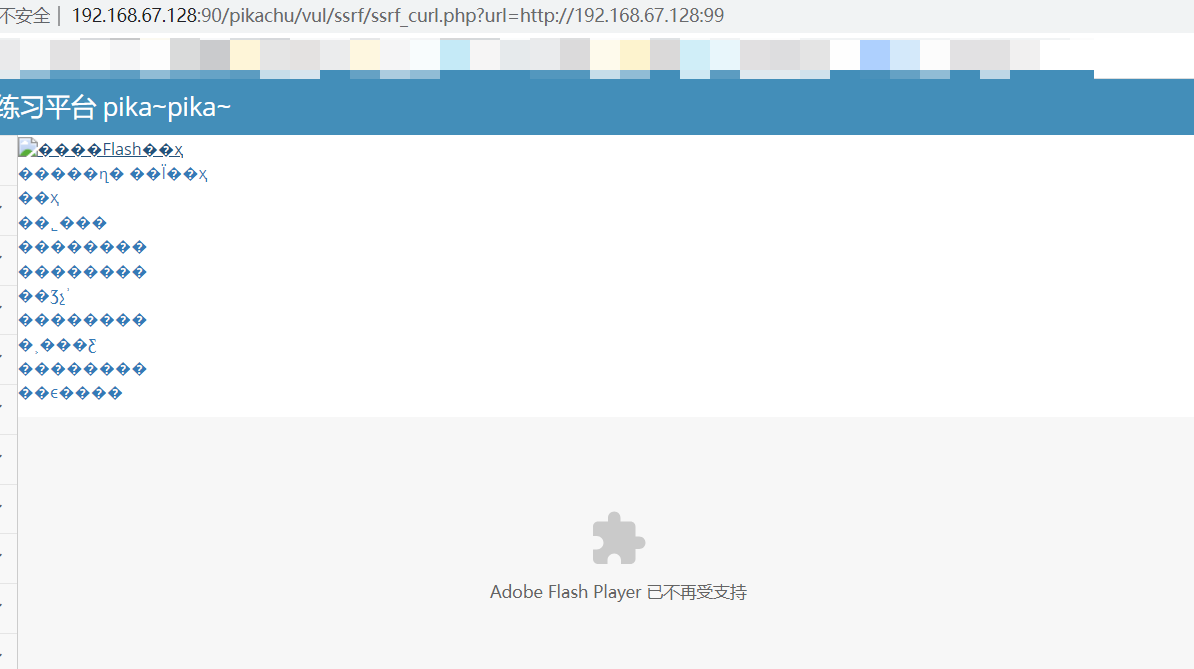

可以对外网、服务器所在的内网、本地进行端口扫描,获取一些服务器的banner(指纹信息)信息

攻击运行在内网或本地的应用程序(比如溢出)

对内网的web进行指纹识别,通过访问默认文件实现

攻击内外网的web应用,主要是使用get参数就可以实现的攻击(比如struts2 sqli等)

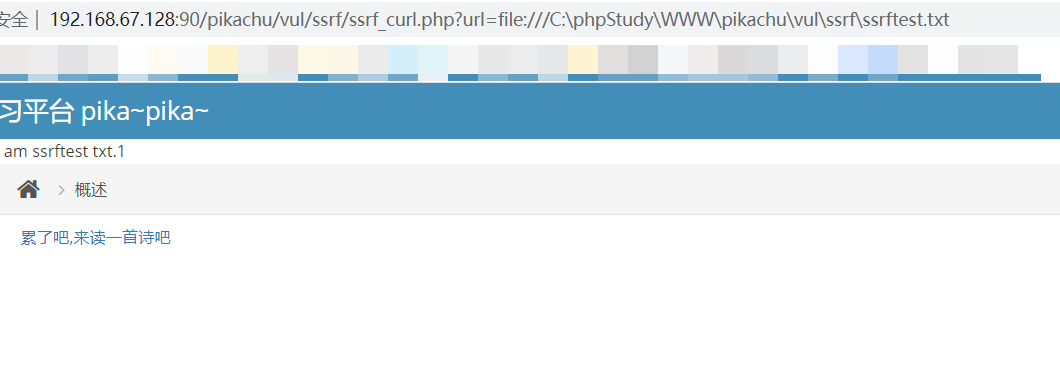

利用file协议读取本地文件

分析

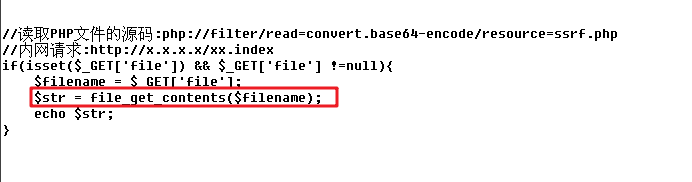

SSRF攻击结果由函数本身来决定,函数的功能越强大,攻击的成功的几率就越大,如:curl_init 、 file_get_contents、 fsockopen(白盒测试,代码审计)

实例

curl

端口探测

文件读取