某天公司这边阿里云安全平台日常安全扫描告警发现一处存在webshell后门

木马文件路径:fckeditor/spellerpages/server-scripts/spellchecker.php 从路径上去看是在fckeditor【可视化HTML编辑器】下存在的php文件

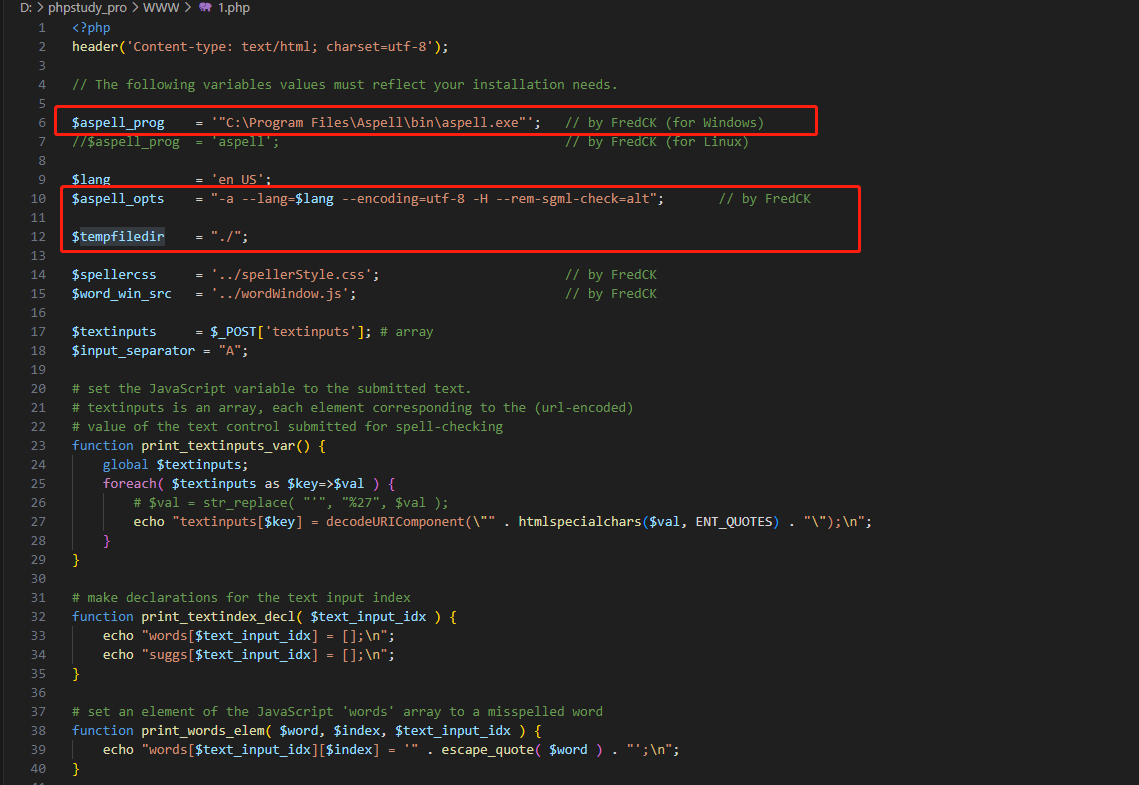

把检测出来的木马文件下载下来进行分析,可以看到告警指定的特征是php的命令执行函数shell_exec

调用了$cmd变量,$cmd变量同时拼接赋值三个变量$aspell_prog、$aspell_opts、$tempfile,跟进这三个变量查看

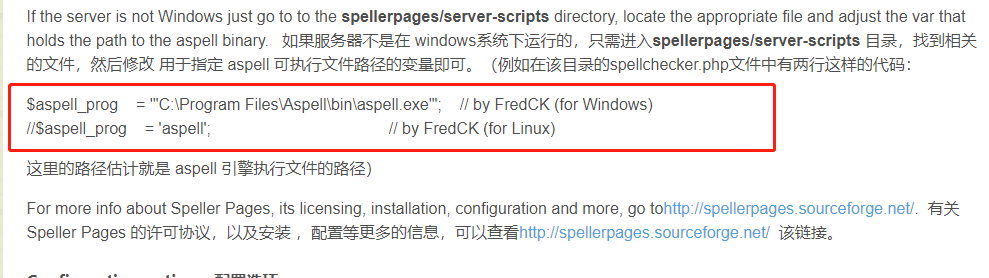

可以看得到赋值的这三个变量完全是写死的条件不可控的主要是调用C:\Program Files\Aspell\bin\aspell.exe这样的一个执行程序,完全无法进行利用

查了下相关资料aspell.exe主要是FCKeditor的拼写检查器

并且我们这几台应用都是java的php也是无法进行解析执行的,推测应该是这套程序的历史组件